Процедура восстановления пароля для маршрутизатора cisco isr серии 2900

Содержание:

Forgot your Cisco router password?

Have you changed the username and/or password of your Cisco router and forgotten what you changed

it to?

Don’t worry: all Cisco routers come with a default factory set password that you can revert

to by

following the instructions below.

Reset Cisco router to default password

If you decide to revert your Cisco router to it’s factory defaults, you should do the 30-30-30

reset as follows:

- When your Cisco router is powered on, press and hold the reset button for 30 seconds.

-

While still holding the reset button pressed, unplug the power of the router and hold the reset

button for another 30 seconds -

While still holding the reset button down, turn on the power to the unit again and hold for another

30 seconds.

Your Cisco router should now be reset to its brand new factory settings, Check the table to see

what those are (Most likely cisco/cisco).

If the factory reset didn’t work, check out the

Cisco 30 30 30 factory reset guide

.

Important: Remember to change the default username and password to increase the security of your

router after the factory reset, as the default passwords are available all over the web (like here).

show ip route ospf¶

Рассмотрим случай, когда нам нужно обработать вывод команды show ip

route ospf, и в таблице маршрутизации есть несколько маршрутов к одной

сети.

Для маршрутов к одной и той же сети вместо нескольких строк, где будет

повторяться сеть, будет создана одна запись, в которой все доступные

next-hop адреса собраны в список.

Пример вывода команды show ip route ospf (файл

output/sh_ip_route_ospf.txt):

R1#sh ip route ospf

Codes L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

10.0.0.08 is variably subnetted, 10 subnets, 2 masks

O 10.1.1.024 11020 via 10.0.12.2, 1w2d, Ethernet01

O 10.2.2.024 11020 via 10.0.13.3, 1w2d, Ethernet02

O 10.3.3.332 11011 via 10.0.12.2, 1w2d, Ethernet01

O 10.4.4.432 11011 via 10.0.13.3, 1w2d, Ethernet02

11011 via 10.0.14.4, 1w2d, Ethernet03

O 10.5.5.532 11021 via 10.0.13.3, 1w2d, Ethernet02

11021 via 10.0.12.2, 1w2d, Ethernet01

11021 via 10.0.14.4, 1w2d, Ethernet03

O 10.6.6.024 11020 via 10.0.13.3, 1w2d, Ethernet02

Для этого примера упрощаем задачу и считаем, что маршруты могут быть

только OSPF и с обозначением только O (то есть, только

внутризональные маршруты).

Первая версия шаблона выглядит так:

Value network (\S+)

Value mask (\d+)

Value distance (\d+)

Value metric (\d+)

Value nexthop (\S+)

Start

^O +${network}/${mask}\s\[${distance}/${metric}\]\svia\s${nexthop}, -> Record

Результат получился такой:

network mask distance metric nexthop --------- ------ ---------- -------- --------- 10.1.1.0 24 110 20 10.0.12.2 10.2.2.0 24 110 20 10.0.13.3 10.3.3.3 32 110 11 10.0.12.2 10.4.4.4 32 110 11 10.0.13.3 10.5.5.5 32 110 21 10.0.13.3 10.6.6.0 24 110 20 10.0.13.3

Всё нормально, но потерялись варианты путей для маршрутов 10.4.4.4/32 и 10.5.5.5/32.

Это логично, ведь нет правила, которое подошло бы для такой строки.

Добавляем в шаблон правило для строк с частичными записями:

Value network (\S+)

Value mask (\d+)

Value distance (\d+)

Value metric (\d+)

Value nexthop (\S+)

Start

^O +${network}/${mask}\s\[${distance}/${metric}\]\svia\s${nexthop}, -> Record

^\s+\[${distance}/${metric}\]\svia\s${nexthop}, -> Record

Теперь вывод выглядит так:

network mask distance metric nexthop

--------- ------ ---------- -------- ---------

10.1.1.0 24 110 20 10.0.12.2

10.2.2.0 24 110 20 10.0.13.3

10.3.3.3 32 110 11 10.0.12.2

10.4.4.4 32 110 11 10.0.13.3

110 11 10.0.14.4

10.5.5.5 32 110 21 10.0.13.3

110 21 10.0.12.2

110 21 10.0.14.4

10.6.6.0 24 110 20 10.0.13.3

В частичных записях нехватает сети и маски, но в предыдущих примерах мы уже рассматривали Filldown и, при желании, его можно применить тут, но для этого примера будет использоваться другая опция — List.

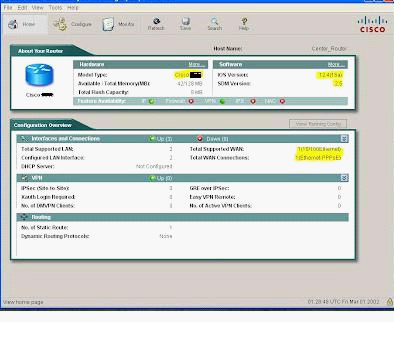

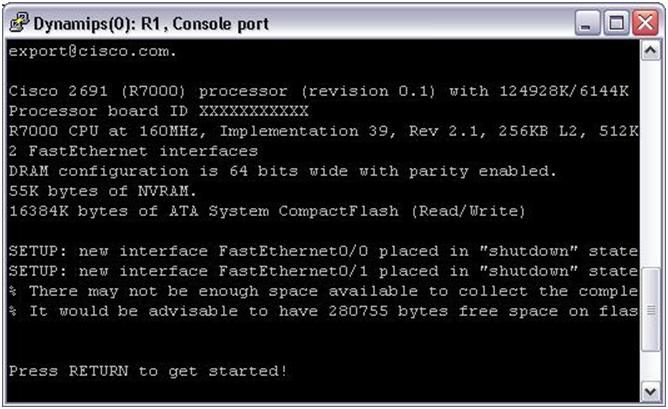

Примеры Show для Router

Основные команды show Cisco: show ip route, show ip interfaces brief, show version, show flash, show running-config, show startup-config, show controller. Для работы команды «show» используют программное обеспечение симулятора сети трассировщика пакетов. Можно использовать любое программное обеспечение для сетевого симулятора или настоящий маршрутизатор Cisco для выполнения инструкций. Нет никакой разницы в результате, если выбранное программное обеспечение содержит стандартные команды.

Для этого рекомендуется создать практическую лабораторию и загрузить в пакетный трассировщик:

- Используют команду «enable» для входа в режим выполнения привилегий. Cisco IOS поддерживает уникальные контекстно-зависимые функции справки.

- Можно использовать эти функции, чтобы перечислять все доступные команды и параметры, связанные с «show».

- Вводят команду «show» с вопросительным знаком, чтобы просмотреть все доступные команды.

Если приглашение возвращается с исключающими параметрами, это означает, что для выполнения данной команды требуется больше параметров. Если приглашение возвращается в виде опции, это означает, что для завершения данной команды маршрутизатору не нужны никакие дополнительные параметры, а пользователь может выполнить эту команду в текущем виде:

Router#show interface.

Эта команда показывает состояние и конфигурацию интерфейсов. По умолчанию он отобразит все интерфейсы, но можно выделить один. Чтобы просмотреть детали, используют команду:

Router#show interface .

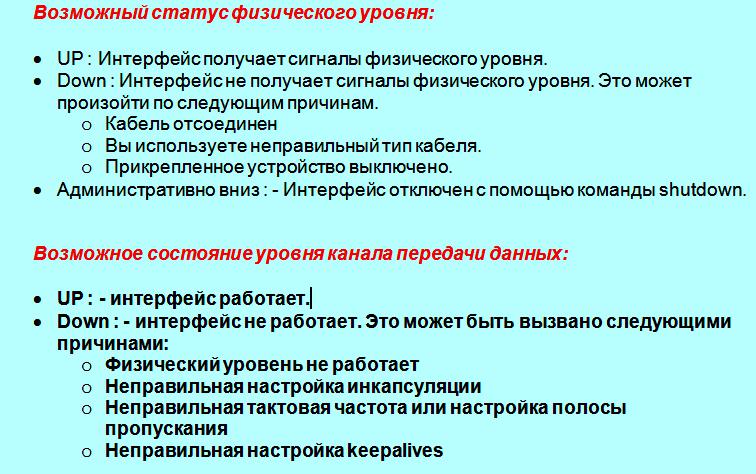

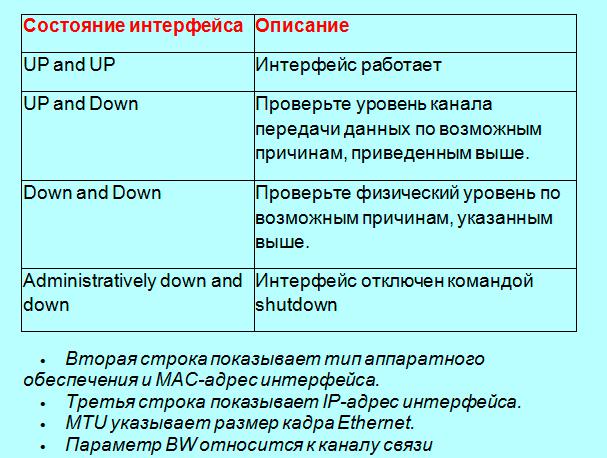

Вывод этой строки предоставляет несколько сведений об интерфейсе, включая его статус, инкапсуляцию, его тип, MTU, последний входной и выходной пакеты. Первая строка выводит состояние интерфейса. Первая верхняя указывает на состояние физического уровня, следующая ссылается на статус уровня канала передачи данных.

Loadable Module Support¶

FRR supports loading extension modules at startup. Loading, reloading or

unloading modules at runtime is not supported (yet). To load a module, use

the following command line option at daemon startup:

-

Load the specified module, optionally passing options to it. If the module

name contains a slash (/), it is assumed to be a full pathname to a file to

be loaded. If it does not contain a slash, the /usr/lib/frr/modules

directory is searched for a module of the given name; first with the daemon

name prepended (e.g. for ), then without the daemon

name prepended.This option is available on all daemons, though some daemons may not have

any modules available to be loaded.

The SNMP Module

If SNMP is enabled during compile-time and installed as part of the package,

the module can be loaded for the Zebra, bgpd, ospfd, ospf6d

and ripd daemons.

The module ignores any options passed to it. Refer to for

information on its usage.

Первые попытки

С чего начинать, ваше величество? — спросил Белый Кролик.

Начни с начала,- торжественно произнес Король,- и продолжай, пока не дойдешь до конца. Тогда остановись! (в переводе Бориса Заходера)

- Сканируем сеть на предмет доступности порта “Smart Install” (tcp 4786).

- Формируем и отправляем широковещательный пакет — запрос сетевых параметров для найденных устройств (подставляем в DHCP-запрос MAC-адрес этого устройства):

- Принимаем широковещательный ответ от «Директора», содержащий информацию о месте расположения резервной копии конфигурации найденного устройства

- «Загружаем» файл конфигурации с TFTP-сервера себе на локальный диск.

Настройка времени и ntp

ntp server 10.0.100.254 — указываем ntp-сервер, с которого cisco-устройство будет брать время

show ntp associations — проверка статуса связи с ntp-сервером, если звездочка напротив ip — значит связь есть, если решетка — связи нет.

show ntp status — проверка статуса синхронизации с ntp-сервером

clock set 13:32:00 23 July 1997 — пример того, как можно указать время

clock timezone EST -5 — указываем часовой пояс и смещение в часах относительно UTC

clock summer-time EDT recurring — указываем часовой пояс для летнего времени

show clock detail — смотрим текущее время и когда переводятся часы с между зимним и летним временем

Название часовых поясов можно подсмотреть вот тут на

Пароли по умолчанию Cisco (действует в ноябре 2018 г.)

| Модель Cisco | Имя пользователя по умолчанию | Пароль по умолчанию | IP-адрес по умолчанию |

|---|---|---|---|

| ESW-520-24-K9 | сиг | сиг | 192.168.10.2 |

| ESW-520-24P-K9 | сиг | сиг | 192.168.10.2 |

| ESW-520-48-K9 | сиг | сиг | 192.168.10.2 |

| ESW-520-48P-K9 | сиг | сиг | 192.168.10.2 |

| ESW-520-8P-K9 | сиг | сиг | 192.168.10.2 |

| ESW-540-24-K9 | сиг | сиг | 192.168.10.2 |

| ESW-540-24P-K9 | сиг | сиг | 192.168.10.2 |

| ESW-540-48-K9 | сиг | сиг | 192.168.10.2 |

| ESW-540-8P-K9 | сиг | сиг | 192.168.10.2 |

| RV016 | админ | админ | 192.168.1.1 |

| RV042 | админ | админ | 192.168.1.1 |

| RV042G | админ | админ | 192.168.1.1 |

| RV082 | админ | админ | 192.168.1.1 |

| RV110W | сиг | сиг | 192.168.1.1 |

| RV120W | админ | админ | 192.168.1.1 |

| RV130 | сиг | сиг | 192.168.1.1 |

| RV130W | сиг | сиг | 192.168.1.1 |

| RV132W | сиг | сиг | 192.168.1.1 |

| RV134W | сиг | сиг | 192.168.1.1 |

| RV180 | сиг | сиг | 192.168.1.1 |

| RV180W | сиг | сиг | 192.168.1.1 |

| RV215W | сиг | сиг | 192.168.1.1 |

| RV220W | сиг | сиг | 192.168.1.1 |

| RV320 | сиг | сиг | 192.168.1.1 |

| RV325 | сиг | сиг | 192.168.1.1 |

| RV340 | сиг | сиг | 192.168.1.1 |

| RV340W | сиг | сиг | 192.168.1.1 |

| RV345 | сиг | сиг | 192.168.1.1 |

| RVL200 | админ | админ | 192.168.1.1 |

| RVS4000 | админ | админ | 192.168.1.1 |

| SF200-48 | сиг | сиг | 192.168.1.254 |

| SF300-08 | сиг | сиг | 192.168.1.254 |

| SF300-24 | сиг | сиг | 192.168.1.254 |

| SF300-24P | сиг | сиг | 192.168.1.254 |

| SF300-48 | сиг | сиг | 192.168.1.254 |

| SF300-48P | сиг | сиг | 192.168.1.254 |

| SF302-08 | сиг | сиг | 192.168.1.254 |

| SF302-08MP | сиг | сиг | 192.168.1.254 |

| SF302-08P | сиг | сиг | 192.168.1.254 |

| SFE1000P | админ | никто | DHCP1 |

| SFE2000 | админ | админ | 192.168.1.254 |

| SFE2000P | админ | админ | 192.168.1.254 |

| SFE2010 | админ | админ | 192.168.1.254 |

| SFE2010P | админ | админ | 192.168.1.254 |

| SG200-08 | сиг | сиг | 192.168.1.254 |

| SG200-08P | сиг | сиг | 192.168.1.254 |

| SG200-26 | сиг | сиг | 192.168.1.254 |

| SG200-50 | сиг | сиг | 192.168.1.254 |

| SG300-10 | сиг | сиг | 192.168.1.254 |

| SG300-10MP | сиг | сиг | 192.168.1.254 |

| SG300-10P | сиг | сиг | 192.168.1.254 |

| SG300-20 | сиг | сиг | 192.168.1.254 |

| SG300-28 | сиг | сиг | 192.168.1.254 |

| SG300-28P | сиг | сиг | 192.168.1.254 |

| SG300-52 | сиг | сиг | 192.168.1.254 |

| SG500-28 | сиг | сиг | 192.168.1.254 |

| SG500-52 | сиг | сиг | 192.168.1.254 |

| SGE2000 | админ | админ | 192.168.1.254 |

| SGE2000P | админ | админ | 192.168.1.254 |

| SGE2010 | админ | админ | 192.168.1.254 |

| SGE2010P | админ | админ | 192.168.1.254 |

| SLM2005 | админ | админ | 192.168.1.254 |

| SLM2008 | админ | админ | 192.168.1.254 |

| SLM2024 | админ | админ | 192.168.1.254 |

| SLM2048 | админ | админ | 192.168.1.254 |

| SLM224G | админ | админ | 192.168.1.254 |

| SLM224G4PS | админ | админ | 192.168.1.254 |

| SLM224G4S | админ | админ | 192.168.1.254 |

| SLM224P | админ | админ | 192.168.1.254 |

| SLM248G | админ | админ | 192.168.1.254 |

| SLM248G4PS | админ | админ | 192.168.1.254 |

| SLM248G4S | админ | админ | 192.168.1.254 |

| SLM248P | админ | админ | 192.168.1.254 |

| SPA2102 | админ | никто | 192.168.0.1 |

| SPA3102 | админ | никто | 192.168.0.1 |

| SPA8000 | админ | никто | 192.168.0.1 |

| SPA8800 | админ | никто | 192.168.0.1 |

| SRP520 | админ | админ | 192.168.15.1 |

| SRP520-U | админ | админ | 192.168.15.1 |

| SRW2008 | админ | никто | 192.168.1.254 |

| SRW2008MP | админ | никто | 192.168.1.254 |

| SRW2008P | админ | никто | 192.168.1.254 |

| SRW2016 | админ | никто | 192.168.1.254 |

| SRW2024 | админ | никто | 192.168.1.254 |

| SRW2024P | админ | никто | 192.168.1.254 |

| SRW2048 | админ | никто | 192.168.1.254 |

| SRW208 | админ | никто | 192.168.1.254 |

| SRW208G | админ | никто | 192.168.1.254 |

| SRW208L | админ | никто | 192.168.1.254 |

| SRW208MP | админ | никто | 192.168.1.254 |

| SRW208P | админ | никто | 192.168.1.254 |

| SRW224G4 | админ | никто | 192.168.1.254 |

| SRW224G4P | админ | никто | 192.168.1.254 |

| SRW224P | админ | никто | 192.168.1.254 |

| SRW248G4 | админ | никто | 192.168.1.254 |

| SRW248G4P | админ | никто | 192.168.1.254 |

| Valet (M10)2 | админ | админ | 192.168.1.1 |

| Valet Plus (M20)2 | админ | админ | 192.168.1.1 |

| WRP400 | админ | админ | 192.168.15.1 |

| WRV200 | админ | админ | 192.168.1.1 |

| WRV210 | админ | админ | 192.168.1.1 |

| WRV54G | админ | админ | 192.168.1.1 |

| WRVS4400N | админ | админ | 192.168.1.1 |

1 IP-адрес коммутатора Cisco SFE1000P по умолчанию назначается через DHCP, что означает, что он будет отличаться в зависимости от сети, в которой он установлен. Самый простой способ определить IP-адрес для вашего SFE1000P — это войти в маршрутизатор или DHCP-сервер, который назначил динамический IP-адрес и ищет его в списке подключенных устройств.

2 Маршрутизаторы Cisco Valet M10 & Valet M20 фактически поддерживаются Linksys. Cisco принадлежала Linksys с 2003 по 2013 год и заклеймила маршрутизаторы Valet своими Cisco имя и логотип. Для получения дополнительной информации см. Нашу страницу поддержки и пароля по умолчанию для веб-сайта Cisco Valet M10 и Valet Plus M20.

Если вы не можете найти свое устройство Cisco в приведенной выше таблице, просто дайте мне знать, и я просмотрю информацию по умолчанию для входа в систему и дам вам знать. Это также помогает мне, потому что тогда я могу добавить его в список для других.

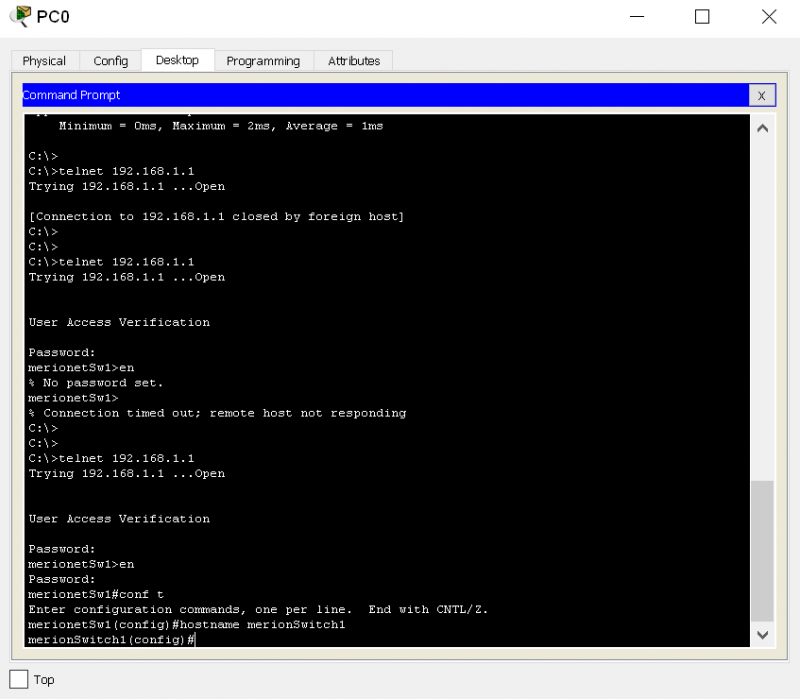

Настройку ssh доступа на оборудование cisco

Заходим в привилегированный режим.

router>enable

Настраиваем параметры необходимые для генерации ключа используемого ssh.

Устанавливаем точную текущую дату и время.

router#clock set 15:00:00 15 May 2018

Входим в режим конфигурирования.

cisco#configure terminal

Задаем домен, если у вас нет домена можно указать любой домен например cisco.com.

cisco(config)#ip domain name mydomain.ru

Задаем имя роутера.

cisco(config)#hostname mycisco

Задаем версию протокола ssh. Рекомендуется версия 2.

mycisco(config)# ip ssh version 2

Задаем количество попыток подключения по ssh.

mycisco(config)# ip ssh authentication-retries 2

Задаем хранение пароли в зашифрованном виде.

mycisco(config)#service password-encryption

Включаем протокол aaa.

mycisco(config)#aaa new-model

Создаем пользователя admin с паролем qwerty и максимальными уровнем привелегий 15.

mycisco(config)#username admin privilege 15 secret qwerty

Задаем пароль qwerty для привилегированного режима.

mycisco(config)#enable secret qwerty

Генерируем rsa ключ для ssh длиной желательно не менее 1024.

mycisco(config)#crypto key generate rsa The name for the keys will be: Choose the size of the key modulus in the range of 360 to 4096 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus :1024

Разрешаем доступ по ssh только из определенной сети (192.168.1.0/24).

mycisco(config)#access-list 23 permit 192.168.1.0 0.0.0.255

Входим в режим конфигурирования терминальный линий.

mycisco(config)#line vty 0 4

Разрешаем доступ только по ssh.

mycisco(config-line)# transport input ssh

По умолчанию журнальные сообщения могут выводиться в независимости от того набирает пользователь какие либо команды или нет, прерывая исполнение текущих команд. Включая logging synchronous маршрутизатор начинает дожидаться завершения текущей команды и вывода ее отчета.

mycisco(config-line)# logging synchronous

Позволяем входить сразу в привилигированный режим.

mycisco(config-line)# privilege level 15

Включаем автоматическое закрытие ssh сессии через 30 минут.

mycisco(config-line)# exec-timeout 30 0

Привязываем группу доступа, созданную на шаге 10, к терминальной линии.

mycisco(config-line)# access-class 23 in

Выходим из режима конфигурирования.

mycisco(config-line)# end

Сохраняемся.

mycisco# copy running-config startup-config

Вот и все, включение ssh на оборудование Cisco закончено.