Как настроить роутер cisco?

Содержание:

- Создайте ВМ с Cisco Cloud Services Router

- Настройка DHCP для среднего офиса

- Настройка Wi-Fi

- Настройка dhcp cisco

- Что проверять?

- Команды для конфигурирования служб имен доменов

- 4) BGP Community

- PBR

- IP SLA

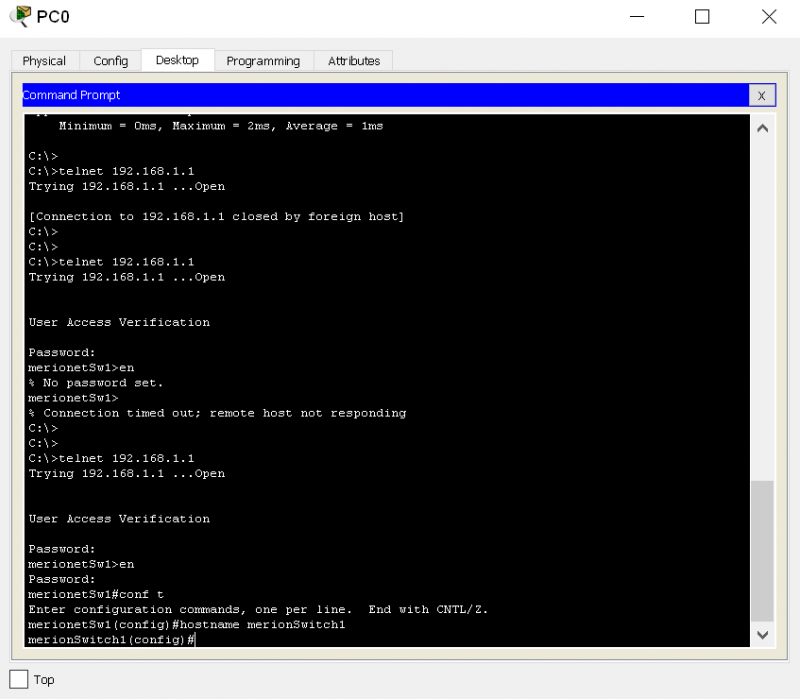

- Настройка пароля

- Принцип работы DHCP

- Привилегированные и непривилегированные режимы

- Настройка интерфейса Serial

- Основные спецификации

- Синтаксис команд коммутатора

- Настройка SSH подключения

- Команды траблшутинга / просмотра

Создайте ВМ с Cisco Cloud Services Router

- Откройте ваш каталог и нажмите кнопку Создать ресурс. Выберите пункт Виртуальная машина.

- Укажите имя виртуальной машины, например .

- Выберите зону доступности, в которой есть подсеть. Если вы не знаете, какая зона доступности вам нужна, оставьте выбранную по умолчанию.

- В блоке Образы из Cloud Marketplace нажмите кнопку Выбрать и выберите образ Cloud Hosted Router.

- В блоке Вычислительные ресурсы:

-

Выберите платформу виртуальной машины.

-

Укажите необходимое количество vCPU и объем RAM:

- Платформа — Intel Cascade Lake.

- Гарантированная доля vCPU — 100%.

- vCPU — 2.

- RAM — 4 ГБ.

-

- В блоке Сетевые настройки выберите требуемую сеть, подсеть и назначьте ВМ публичный IP-адрес из списка или автоматически. Если у вас нет сети и подсети, их можно создать на экране создания ВМ.

- В поле Доступ укажите логин и SSH-ключ.

- Установите флаг Разрешить доступ к серийной консоли.

- Нажмите кнопку Создать ВМ.

Создание виртуальной машины может занять несколько минут. Когда виртуальная машина перейдет в статус , вы сможете пользоваться серийной консолью.

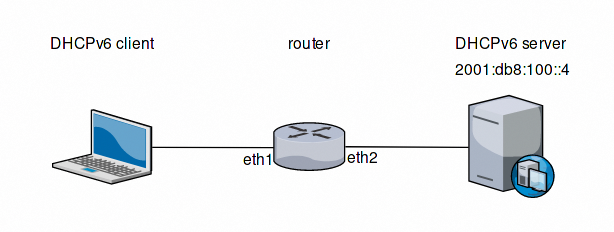

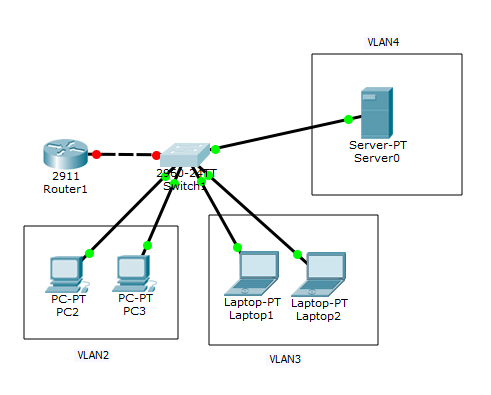

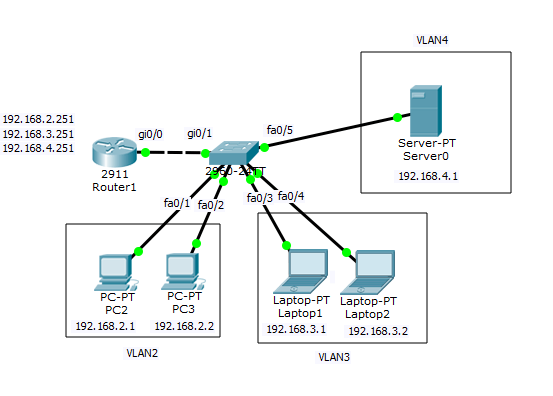

Настройка DHCP для среднего офиса

С маленьким офисом мы разобрались, теперь рассмотрим схему среднего офиса. У нас тут уже есть сигментирование в виде vlan (2,3,4). У нас в схеме есть роутер Cisco 2911, на котором будет маршрутизация локального трафика между vlan, коммутатор второго уровня Cisco 2960 на уровне доступа конечных устройств, сервер DHCP в vlan 4, с которого мы и будем получать ip адреса.

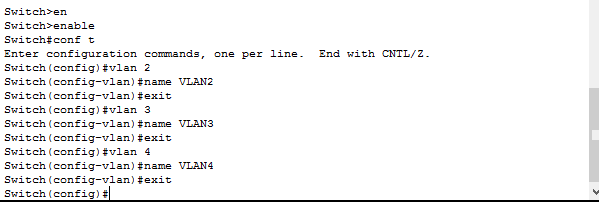

Настроим Cisco 2960

Первым делом на коммутаторе нужно создать vlan 2,3,4 и зададим им имена.

enable conf t vlan 2 name VLAN2 exit vlan 3 name VLAN3 exit vlan 4 name VLAN4 exit

Теперь настроим порты коммутатора и добавим их в нужный vlan.

VLAN2 у меня порты fa0/1 и fa0/2

int range fa0/1-2 switchport mode access switchport access vlan 2 exit

VLAN3 у меня порты fa0/3 и fa0/4

int range fa0/3-4 witchport mode access switchport access vlan 3 exit

VLAN4 у меня порт fa0/5

int fa 0/5 switchport mode access switchport access vlan 4 exit

Теперь настроим порт gi0/1 который подключается к роутеру Cisco 2911, и режим работы у него будет trunk. разрешим через trunk все 4 vlan.

int gi0/1 switchport mode trunk switchport trunk allowed vlan 2,3,4 exit

Сохраним настройки

do wr mem

Настроим Cisco 2911

Теперь приступим к настройке Cisco 2911, на нем будет маршрутизация трафика между vlan, значит для этого мы должны создать их на нем, задать им ip адреса, которые будут выступать в роли шлюзов.Вот общая схема.

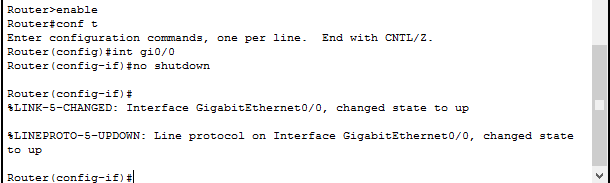

первым делом мы поднимаем порт, так как на всех роутерах Cisco они в выключенном состоянии.

enable conf t int gi0/0 no shutdown

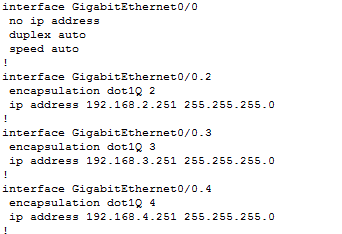

Создаем sub интерфейс vlan2 int gi0/0.2 encapsulation dot1Q 2 ip address 192.168.2.251 255.255.255.0 exit Создаем sub интерфейс vlan3 int gi0/0.3 encapsulation dot1Q 3 ip address 192.168.3.251 255.255.255.0 exit Создаем sub интерфейс vlan4 int gi0/0.4 encapsulation dot1Q 4 ip address 192.168.4.251 255.255.255.0 exit Включаем маршрутизацию ip routing do wr mem

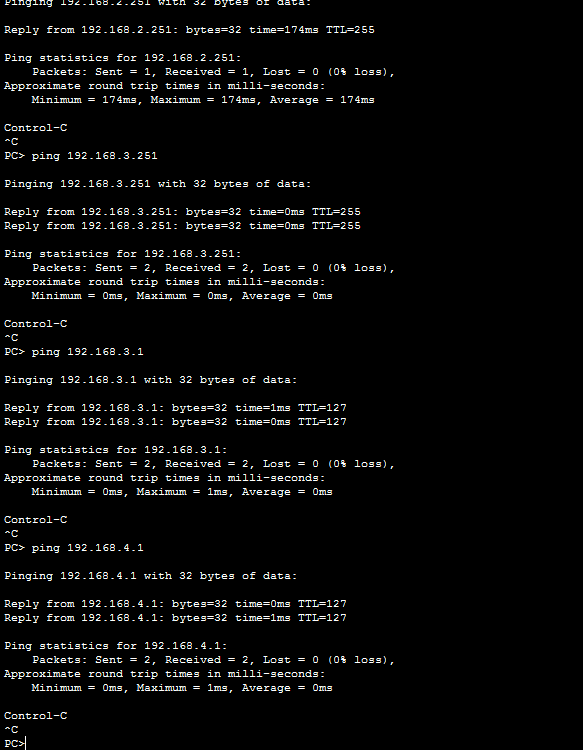

Проверим теперь с компьютера где ip адрес 192.168.2.1 пропинговать шлюз и соседей по vlan 3,4. Видим, что все отлично работает, связь проверена. Осталось теперь настроить DHCP сервер.

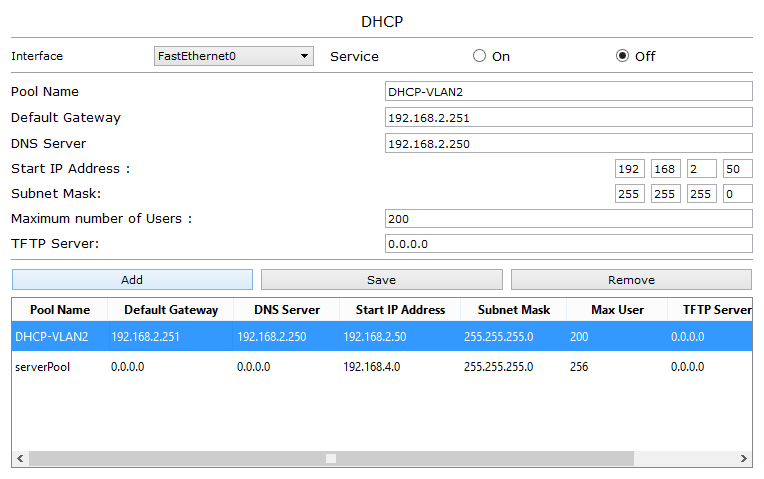

DHCP настройка

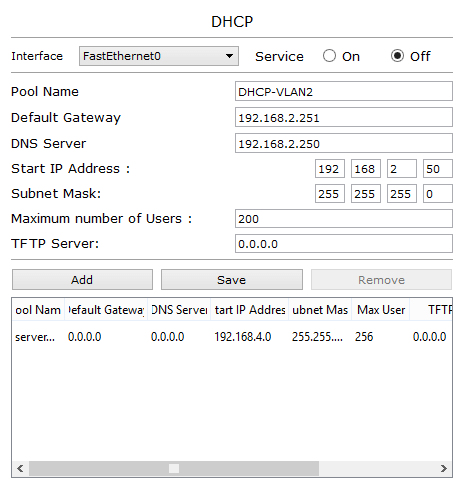

Напомню, что службой DHCP, может быть компьютер с роль на Windows Server (тут это компьютер или виртуальная машина, где есть много сетевых интерфейсов, каждый из которых подключен к нужному vlan, в который DHCP и отдает свои ip адреса), само устройство cisco, либо сторонний продукт на базе linux, вариантов много, в своей тестовой среде у меня это будет сервер в cisco packet tracer, у него есть статический ip адрес 192.168.4.1. Я создаю новый пул для VLAN2, раздавать я буду с 192.168.2.50 до 192.168.2.250, задаю шлюз по умолчанию и dns сервер.

жмем Add и добавляем наш пул. Так же создаем пул для 3 VLAN.

Теперь вспомним, что у нас DHCP сервер в другом vlan, а это значит что широковещательные запросы DHCPDISCOVER из других vlan он не видит, решить эту проблему нам поможет dhcp relay.

Настройка Wi-Fi

В современных семьях, как правило, у каждого имеется персональный гаджет, посредством которого осуществляется выход во Всемирную паутину, поэтому зачастую дома появляется необходимость организовать собственную Wi-Fi-сеть и раздавать Интернет на всевозможные устройства — для этих целей можно также использовать данный роутер.

Для того чтобы настроить Wi-Fi, потребуется в стартовом окне программы установок выбрать пункт «Беспроводная сеть». В параметрах настроек работы отметить пункт «Вручную», в пункте «Режимы работы» отметить «Смешанный».

В поле «Сетевое имя (SSID)» можно набрать абсолютно любое имя – это будет наименование сети, которое увидит подключенное к вай-фаю устройство.

А вот пароль лучше выбрать как можно сложнее, чтобы никто посторонний не мог подключиться за чужой счет к раздаваемому интернету. Рекомендуется придумать пароль, состоящий из 8 символов на латинице, которые включают в себя как строчные, так и прописные буквы, а также цифры. Главное — самому не забыть придуманный пароль. Если параметры аутентификации стали известны сторонним лицам, вы можете изменить пароль, для этого нужно выбрать пункт «Безопасность беспроводной сети» и «Смешанный режим WPA2\WPA».

Текстовое поле под названием «Идентификационная фраза» и отвечает за пароль. Остальные параметры нужно оставить без изменений и затем нажать на кнопку «Сохранить изменения».

На этом Cisco WiFi-роутер можно считать настроенным на работу.

Настройка dhcp cisco

Настройка для маленького офиса

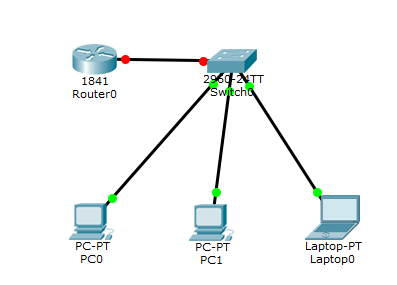

У нас есть филиал, 3 компьютера, один коммутатор второго уровня Cisco 2960 и роутер Cisco 1841. Все компьютеры находятся в нативном vlan (vlan по умолчанию). Вот схема сети.

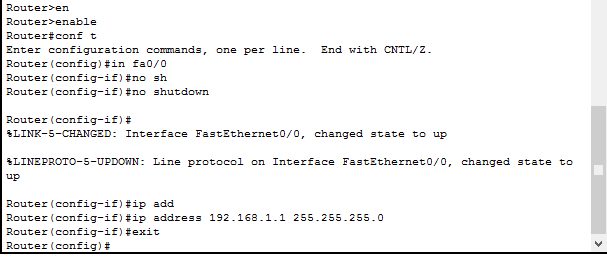

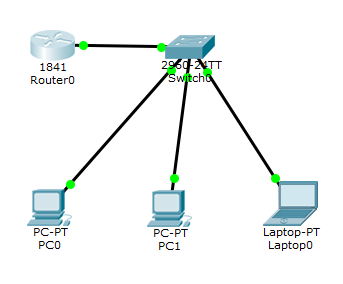

Приступаем к настройке Cisco 1841. Поднимем у него порт fa0/0 и назначим ему ip 192.168.1.1/24

enable conf t in fa0/0 no shutdown ip address 192.168.1.1 255.255.255.0 exit

Видим, что порт загорелся зеленым.

Далее создаем pool ip адресов на cisco dhcp server, для этого вводим команду: DHCP_192.168.1.0 это имя

ip dhcp pool DHCP_192.168.1.0

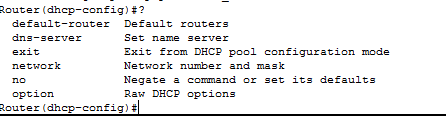

Посмотрим теперь доступные команды

Router(dhcp-config)#? default-router Default routers dns-server Set name server exit Exit from DHCP pool configuration mode network Network number and mask no Negate a command or set its defaults option Raw DHCP options

Задаем в начале сеть которую будем раздавать, естественно она должна быть в том же диапазоне что и ip адрес устройства Cisco. Создаю сеть 192.168.1.0

network 192.168.1.0 255.255.255.0

Задаем шлюз по умолчанию

default-router 192.168.1.1

Задаем DNS сервер

dns-server 192.168.1.2

Выходим exit.

Теперь давайте исключим из созданного пула первые 50 ip адресов, которые отдадим для серверов и про запас.

ip dhcp excluded-address 192.168.1.1 192.168.1.50 exit do wr mem

Проверка получения ip адреса

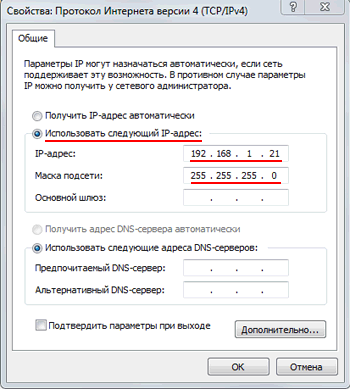

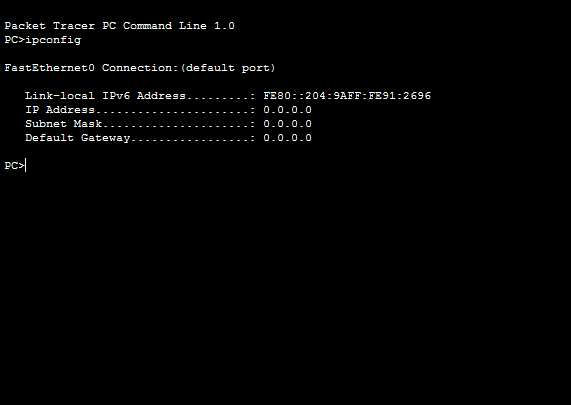

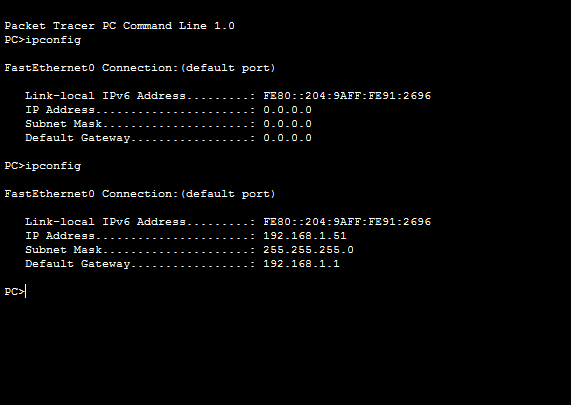

Берем первый компьютер, вводи на нем команду ipconfig чтобы посмотреть текущие настройки. Как видим, ip адрес не назначен. Так как это у меня симулятор Cisco packet tracer 6.2, то у него по умолчанию стоит статический ip в настройках, поставлю получение автоматически с DHCP.

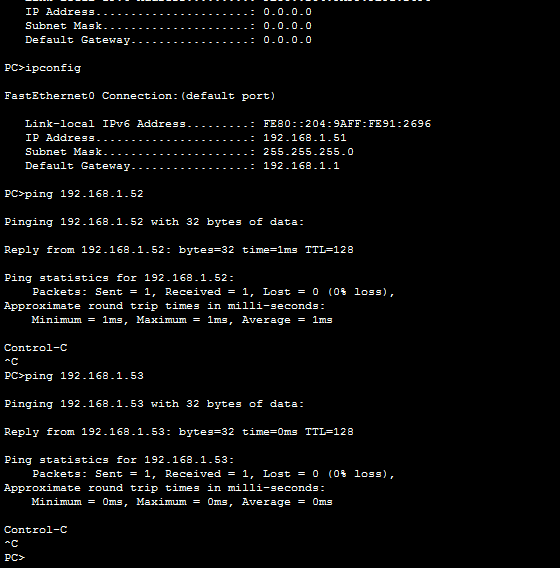

Делаем снова ipconfig и видим, что получили ip адрес 192.168.1.51

Делаем на двух других компьютерах такие же настройки, и пробуем пропинговать друг друга, видим, все ок пинги доходят.

В малом офисе мы настроили dhcp сервер cisco.

Что проверять?

В большинстве случаев адрес внешнего интерфейса и шлюза провайдера заранее известны. Поэтому будет достаточно проверять доступность адреса шлюза провайдера. Но здесь есть один подвох. Что произойдет, если шлюз будет все так же доступен, но неисправность будет где-то дальше на сети провайдера? То есть «интернет не работает», но шлюз доступен. Ответ – ничего. Маршрутизатор не сможет распознать неисправность и не переключится на резерв. Сюда же подходят случаи, когда провайдер предоставляет динамический адрес, например, по технологии pppoe.

Чтобы это обойти, часто выбирается какой-то стабильно работающий адрес в Интернете, который вполне может быть в любой точке мира. Далее на маршрутизаторе задается статический маршрут до выбранного адреса через интерфейс основного провайдера. И уже наличие шлюза по умолчанию в сторону основного провайдера ставится в зависимость от доступности выбранного адреса. Тогда, что бы ни случилось со связью, будь то неполадки с настройками маршрутизатора, сбои у оператора связи и другие причины, механизм переключения сработает автоматически. При этом минусом такого подхода будет то, что заветный адрес будет всегда недоступен вместе с основным провайдером. Для этих целей советую использовать адрес 1.1.1.1, который стабильно доступен, но крайне редко используется в повседневной работе пользователей или устройств.

Сложно написано, не так ли? Давайте упростим до алгоритма действий маршрутизатора:

- Маршрутизатор, знай, что хост 1.1.1.1 всегда находится за шлюзом основного провайдера 10.10.10.1

- Маршрутизатор, проверяй доступность хоста 1.1.1.1 один раз в 10 секунд

- Если хост 1.1.1.1 доступен, то шлюз по умолчанию – адрес провайдера 1

- Если хост 1.1.1.1 недоступен, то шлюз по умолчанию – адрес провайдера 2

Задаем статический маршрут через основного провайдера до адреса 1.1.1.1

Активируем функцию ip sla

ip sla schedule 1 life forever start-time now

track 1 ip sla 1 reachability

Для справки:threshold 10000 – Запросы будут посылаться 1 раз в 10 секунд.

Команды для конфигурирования служб имен доменов

Большинство пользователей обращаются к серверам, рабочим станциям и другим IP-устройствам, используя их имя, а не IP-адрес. Роль преобразования IP-адреса в имя отводится DNS серверам. Маршрутизаторы также могут пользоваться DNS-системой для преобразования имен в IP-адреса.

Пример конфигурирования службы DNS маршрутизатора:

Router# configure Router (config)# ip domain-lookup Router (config)# ip domain-name you_domen_name.ru Router (config)# ip domain-list you_domen_name.ru Router (config)# ip domain-list you_domen_name.ru Router (config)# ip name-server 10.0.0.1 10.0.0.2

Проверка установок службы DNS на маршрутизаторе выполняется с помощью команды show host

router# show host Default domain is not set Name/address lookup uses static mappings Codes: UN - unknown, EX - expired, OK - OK, ?? - revalidate temp - temporary, perm - permanent NA - Not Applicable None - Not defined Host Port Flags Age Type Address(es) 3750 None (perm, OK) ** IP 10.10.1.1 c3750 None (perm, OK) ** IP 10.10.1.2 5300-1 None (perm, OK) ** IP 10.10.1.3 5300-2 None (perm, OK) ** IP 10.10.1.4 c3750-1 None (perm, OK) ** IP 10.10.1.5 c3750-2 None (perm, OK) ** IP 10.10.1.6

4) BGP Community

Задача №7сайтеИнструкция по видам балансировки и распределения нагрузкиxgu.ruhttp://www.slideshare.net/NatashaSamoylenko/linkmeup-bgpipslaВы можете её качать и использовать, как пожелаете с указанием авторства.

PBR

мальчикидевочки

- Адрес источника (или комбинация адрес источника-адрес получателя)

- Информация 7 уровня (приложений) OSI

- Интерфейс, в который пришел пакет

- QoS-метки

- Вообще говоря, любая информация, используемая в extended-ACL (порт источника\получателя, протокол и прочее, в любых комбинациях). Т.е. если мы можем выделить интересующий нас трафик с помощью расширенного ACL, мы сможем его смаршрутизировать, как нам будет угодно.

- Все нужно писать руками, отсюда много работы и риск ошибки

- Производительность. На большинстве железок PBR работает медленнее, чем обычный роутинг (исключение составляют каталисты 6500, к ним есть супервайзер с железной поддержкой PBR)

route map POLICY_NAME

- Выделение нужного трафика. Осуществляется либо с помощью ACL, либо в зависимости от интерфейса, в который трафик пришел. За это отвечает команда match в режиме конфигурации route map

- Применение действия к этому трафику. За это отвечает команда set

R3

- set ip next-hop

- set interface

- set ip default next-hop

- set default interface

defaultdefaultЗадача №8Схема и конфигурациятут

IP SLA

статьяЗадача №9Схема и конфигурациятутicmp-echoudp-jitter

udp-jitter192.168.200.155555

udp-jitter

track

downupBACKset ip next-hop 192.168.3.3set ip next-hop verify-availability 192.168.3.3 10 track 1

не оченьИ

track 1Задача №10msk-arbat-gw1JDimaНаташа Самойленко

Настройка пароля

Для обеспечения безопасности, нам следует назначить пароль доступа к устройству. И провести настройку таким образом, чтобы пароли хранились в зашифрованном виде. Напоминаем, что на устройствах Cisco уровень доступа считается от 0 до 15. Последний — самый максимальный.

Давайте заведет пользователя Root, назначим для него пароль, и дадим ему максимальный уровень привилегий.

Router-primer(config)#username root privilege 15 secret parol

Router-primer(config)#service password-encryption

В качестве примера, мы назначили такой пароль — parol. Вы должны использовать более сложные варианты. Более серьезные настройки безопасности помогут избежать DDOS атак.

Принцип работы DHCP

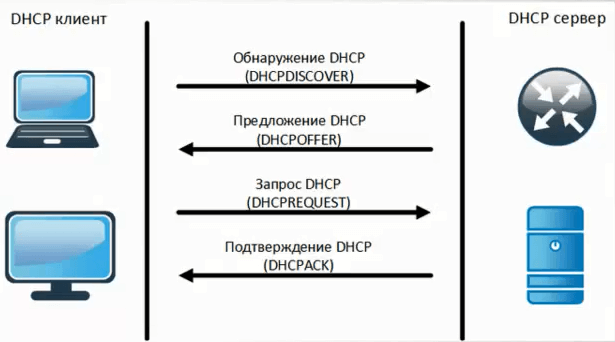

Как работает dhcp сервер, ответ на этот вопрос очень простой. Когда компьютер появляется в локальной сети, первым делом он отсылает в сеть широковещательный запрос, по всем кто в сети. Данный пакет называется DHCPDISCOVER, в котором он спрашивает ребята есть у вас тут DHCP, если да то дай как мне ip адрес. Если HDCP сервер в локальной сети есть, то он отвечает ему пакетом DHCPOFFER, в котором говорит вот я есть, вот тебе ip адрес, будешь брать? Компьютер получив пакет DHCPOFFER, отсылаем ему ответ в виде пакета DHCPREQUEST в котором говорит, отлично я беру это ip адрес запиши его за мной, на что DHCP получив этот пакет, отвечает пакетом DHCPACK в котором говорит что записал, что это ip адрес теперь твой. Вот весь принцип.

В своей практике я встречал еще вот такие пакеты от dhcp сервера:

- DHCPDECLINE — это пакет в котором клиент определил, что ip адрес, от DHCP сервера в момент предложения, уже используется кем то, и тогда будет сгенерирован новый запрос на другой ip адрес

- DHCPRELEASE — данный пакет появляется когда клиент освобождает IP адрес

- DHCPRENEW — Это пакет содержит в себе запрос на обновление и продление аренды ip адреса

- DHCPINFORM — пакет, направленный клиентом к серверу DHCP, чтобы получить от него детальную информацию, пример, где находится запасной DHCP сервер в сети

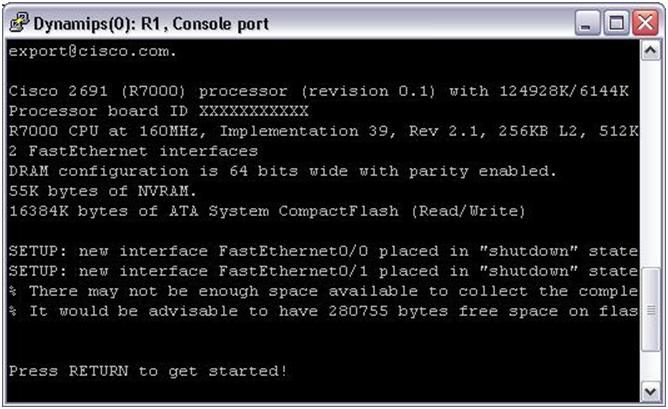

Привилегированные и непривилегированные режимы

Когда вы впервые подключаетесь к маршрутизатору и вводите пароль (при необходимости), вы входите в режим EXEC, первый режим, в котором вы можете использовать команды из командной строки. Отсюда вы можете использовать непривилегированные команды, такие как ping, telnet и rlogin. Вы можете использовать команду show для получения системной информации. В привилегированном режиме вы можете использовать команду show version, чтобы отобразить версию IOS, на которой работает маршрутизатор. Бой шоу? отобразит все доступные команды показа в режиме, в котором вы находитесь в данный момент.

Вы должны войти в привилегированный режим, чтобы настроить свой маршрутизатор. Сделайте это с помощью команды enable. Привилегированный режим обычно защищен паролем, если маршрутизатор не был настроен. Вы можете выбрать привилегированный режим без защиты паролем, но все должны установить пароль для безопасности. При вводе команды enable и предоставлении пароля вы войдете в привилегированный режим.

Чтобы помочь пользователям отслеживать, в каком режиме они находятся, командная строка будет меняться при каждом переходе в другой режим.

Если вы только что включили маршрутизатор, там будут стоять заводские настройки. Если он уже настроен, вы можете просмотреть его текущую конфигурацию. Даже если он не был настроен ранее, вы также можете вручную использовать команду show перед началом настройки маршрутизатора. Войдите в привилегированный режим, введя команду enable, затем введите несколько команд show, чтобы увидеть, что они показывают. Помните, команда показа? отобразит все доступные команды показа в текущем режиме. Попробуйте это с помощью команд ниже:

Когда вы входите в привилегированный режим с помощью команды enable, вы находитесь в режиме верхнего уровня привилегированного режима, известного в этом документе как «родительский режим». Это режим, в котором вы можете отобразить большую часть информации о маршрутизаторе. Как вы знаете, вы можете сделать это с помощью команд show. Здесь вы можете узнать конфигурацию интерфейса. Может показать, какие протоколы IP используются, такие как протоколы динамической маршрутизации. Вы можете просмотреть ARP маршрутизацию и маршрутизацию и ряд других важных опций.

При настройке маршрутизатора вы переходите в несколько подрежимов для установки параметров, а затем возвращаетесь в родительский режим для отображения результатов. Вы также вернетесь в родительский режим, чтобы перейти в другие дочерние режимы. Чтобы вернуться в родительский режим, просто нажмите Ctrl-Z. Это приведет к выполнению только что введенных вами команд и вернет вас в родительский режим.

Настройка интерфейса Serial

Заходим на интерфейс

router (config)# interface serial 0/0/0

Устанавливаем IP на интерфейс

router (config)# ip add 192.168.1.1 255.255.255.0

Устанавливаем скорость порта

router (config)# clock rate 56000

Поднимаем интерфейс

router (config)# no shutdown

Команда encapsulation определяет тип протокола канального уровня и формат передаваемых данных для конкретного интерфейса. Например:

Router# configure Router(config)# interface serial0/1/1 Router(config-if)# encapsulation ? frame-relay Frame Relay networks hdlc Serial HDLC synchronous ppp Point-to-Point protocol Router (config-if)# encapsulation ppp

Основные спецификации

Данный роутер Cisco имеет следующие технические характеристики:

- WAN-порт – стандартный Ethernet (RJ-45). Поддерживаемые протоколы: L2TP, PPPoE, PPTP.

- LAN-порты (4 штуки) для соединения на скорости 100 Мбит/с.

- Поддержка Wi-Fi с рабочей частотой 2,4 ГГц и максимальной скоростью соединения 300 Мбит/с.

- Роутер Cisco имеет две встроенные антенны.

- Имеется поддержка IPTV и некоторых других второстепенных функций.

Достоинства роутера Cisco Linksys e1200:

- Доступная для большинства пользователей цена.

- Несмотря на бюджетность, роутер применяет все наиболее популярные на сегодняшний день технологии для интернет-соединения.

- CiscoLinksys e1200 надежен и неприхотлив в работе. Если его эксплуатировать в надлежащих условиях, то он наверняка прослужит верой и правдой не один год.

- Стильный и привлекательный дизайн.

- Хорошая эргономика. Все элементы управления и разъемы находятся на своих местах. Можно сказать, что они выполнены в «классическом» варианте. После подключения провода не будут друг другу мешать и загораживать доступ к остальным элементам устройства.

- Многофункциональность. Роутер может не только получать и раздавать интернет по традиционному LAN, но и через беспроводную сеть Wi-Fi.

- Простота использования. Не нужно обладать никакими знаниями и навыками профессионала, чтобы начать использовать роутер. Конечно, запуск «из коробки» провести нельзя, для этого потребуется настроить роутер согласно имеющемуся интернет-соединению, однако и сам процесс настроек реализован весьма внятно и интуитивно.

- Cisco Linksys e1200 позволяет выполнять массу «второстепенных» функций. Например: открывать и закрывать дополнительные порты, осуществлять вход в гостевом режиме и многое другое, что, впрочем, в повседневном использовании вряд ли пригодится. Тем не менее иметь весь этот функционал весьма приятно.

Синтаксис команд коммутатора

Чтобы стать экспертами, сетевые инженеры должны хорошо знать широкий спектр команд, используемых сетевыми технологиями. На уровне Cisco Certified Network Associate (CCNA) указан ряд команд, которые изначально должны быть известными при использовании сетевых коммутаторов Cisco.

Синтаксис hostname. Одна из основных сетевых команд настройки Cisco — назначение имени хоста, используемое для устройства. Это имя хоста идентифицирует устройство для протоколов других локально подключенных устройств, таких как протокол обнаружения Cisco (CDP), который помогает идентифицировать устройства, подключенные непосредственно к сети. Хотя это не зависит от регистра, имя хоста должно следовать определенным правилам: оно должно начинаться с буквы и заканчиваться буквой или цифрой, а внутренние символы должны быть буквами, цифрами или дефисами (-).

Синтаксис ip default-gateway. Команда настраивает шлюз по умолчанию для коммутатора, когда IP-маршрутизация не включена, например, с глобальной командой настройки маршрутизации IP, что типично при настройке переключателей 2 нижнего уровня. Самый простой способ определить, включена ли IP-маршрутизация, это запустить команду «show ip route». Если IP-маршрутизация не включена, результат будет выглядеть примерно так:

- SW1 # show ip route.

- Шлюз по умолчанию — 10.10.10.1.

- Host Gateway.

- Последнее использование.

- Общий интерфейс использования.

- Ключ перенаправления ICMP пуст SW1 #.

Синтаксис username. Команда настраивает имя пользователя и связывает с ним пароль. Использование пароля или секретной версии этой команды является вопросом безопасности. Версия пароля этой команды:

- Помещают пароль в конфигурацию в виде открытого текста (если команда шифрования служебного пароля не включена).

- Помещают пароль через собственный алгоритм шифрования Cisco, прежде чем размещать его в конфигурации. Секрет версии этой команды будет создавать MD5 хэш сконфигурированный пароль.

- Это имя пользователя / пароль используется для нескольких различных функций, включая Telnet и SSH.

Синтаксис enable. Настраивает пароль, который будет использоваться для доступа к режиму с привилегированными конфигурациями. Поскольку вся конфигурация коммутатора Cisco IOS требует привилегированного режима, сохранение этого пароля является очень важным. Эта команда имеет два варианта: пароль и секрет. При включении секретного варианта команды он будет использован во всех производственных средах.

Настройка SSH подключения

Задаем имя роутеру:

Router1(config)# hostname R1

Назначаем доменное имяЖ

R1(config)# ip domain-name name.com

Генерируем RSA ключ:

R1(config)# crypto key generate rsa

Создаем пользователя root и назначает ему пароль admin

R1(config)# username root secret admin

создаем access-list, в котором можем задать например с каких IP адресов мы можем подключиться:

R1(config)# access-list 1 permit 10.1.1.12

Настраиваем виртуальный терминал с 0 по 4 и задаем проверку пароля локально

R1(config)# line vty 0 4

R1(config)# login local

С помощью списка доступа разрешаем доступ с IP-адреса

R1(config)# access-class 1 in

И разрешаем работать по протоколы SSH

R1(config)# transport input ssh

R1(config)# transport output ssh

R1(config)# end

Команды траблшутинга / просмотра

| mode | Команда | Описание |

|---|---|---|

| # | show running-config | показывает текущую конфигурацию устройства |

| # | show startup-config | показывает стартовую конфигурацию устройства |

| # | show version | Показывает модель устройства, версию Cisco IOS, серийный номер и много другой информации об устройстве |

| # | show ip interface brief | показывает статус интерфейсов коммутатора/маршрутизатора |

| # | show ip route | Показывает таблицу маршрутизации |

| # | show cdp neighbors | Показывает соседей по протоколу CDP |

| # | terminal monitor | показывает сообщения лога в терминале, при этом полезно , что бы не путаться |

| # | show inventory | Показывает сведения о «железе» установленном в устройство, дополнительных платах, модулях, SFP транссиверах |

| # | show mac address-table | Показывает мак таблицу устройства, можно использовать для просмотра мак адресов в определенном VLAN или на определенном порту, например: show mac address-table vlan 5 или show mac address-table interface gigabitEthernet 0/1.

Так же с помощью этой команды можно провести поиск по мак адресу, к какому порту или в каком VLAN находится устройство с определенным маком, например: show mac address-table address 12-34-56-78-9a-bc Или по последним 4 символам адреса, например: show mac address-table | include 9abc |

| # | show processes cpu sorted | Показывает загрузку CPU на устройстве. Выводит строку типа:

CPU utilization for five seconds: 45%/0%; one minute: 48%; five minutes: 46% Красным цветом выделен процент общей загрузки CPU Синим цветом выделен процент загрузки CPU прерываниями Процент загрузки CPU процессами расчитывается по формуле: процент загрузки CPU прерываниями = процент общей загрузки CPU — процент загрузки CPU прерываниями |

| # | show ip interface brief | Показывает информацию о IP |