Zabbix monitor cisco switch — snmp

Содержание:

- Устранение неполадок

- Настройка VLAN

- Технологии создания стеков

- Сброс коммутаторов Catalyst, работающих в резервном режиме

- Сброс коммутаторов Catalyst, работающих под управлением ПО CatOS

- Digital Voice Port D Channel: Configuration

- Настройка основных функций роутера «881-й» модели

- Настройка Cisco Catalyst 3750

- Отключение порта shutdown

- Настройка стеков

- Настройка QoS

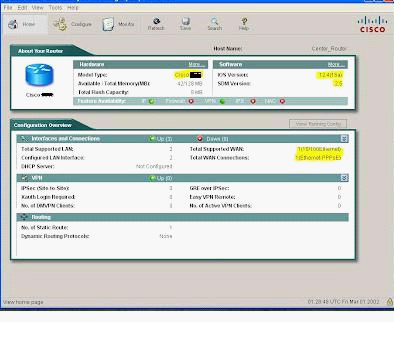

- Configuring a VPN Using Easy VPN and an IPSec Tunnel

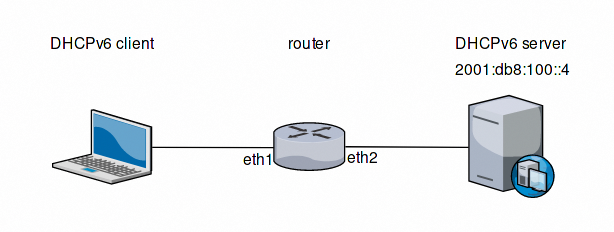

- Раздаем адреса по DHCP

Устранение неполадок

Этот раздел обеспечивает информацию, которую вы можете использовать для того, чтобы устранить неисправность в вашей конфигурации.

Примечание.Перед использованием команд debug обратитесь к документу Важные сведения о командах отладки.

Внимание. : На ASA можно установить различные уровни отладки; по умолчанию используется уровень 1

При изменении уровня детализация отладки может увеличиться

Делайте это осторожно, особенно в производственных средах!. Используйте следующие команды отладки с осторожностью для устранения проблем с VPN-туннелем

Используйте следующие команды отладки с осторожностью для устранения проблем с VPN-туннелем

- debug crypto ikev1 — отображает данные отладки о IKE

- debug crypto ipsec- отображает данные отладки об IPsec

Выходные данные отладки для успешного соединения L2TP over IPSec:

Некоторые типичные ошибки, относящиеся к VPN, на клиенте Windows показаны в этой таблице

| Код ошибки | Возможное решение |

| 691 | Убедитесь, что введено корректное имя пользователя и пароль |

| 789,835 | Убедитесь, что общий ключ, настроенный на клиентском компьютере, такой же, как на ASA |

| 800 |

1. Удостоверьтесь, что тип VPN установлен в «протокол туннелирования на уровне 2 (L2TP)»

2. Убедитесь, что предварительный общий ключ был настроен правильно настроенный

источник

➤

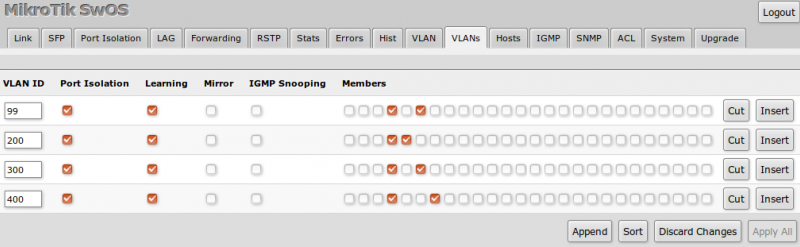

Настройка VLAN

Первым делом предлагается настроить VLAN на коммутаторе Cisco 3750. VLAN — это виртуальная локальная сеть. Она позволяет группе портов объединяться в одну сеть, независимо от физического расположения. «Маркировка» устройств для обозначения принадлежности к VLAN происходит по следующим параметрам: порт, MAC-адрес, протокол и метод аутентификации. В данной статье приводится маркирование по порту, да и в целом — это самый распространенный способ.

Такая группа портов, созданная во VLAN, в дальнейшем может общаться только внутри себя, соответственно, трафик идет исключительно в выбранный VLAN. Конечно, можно настроить возможность передачи трафика между разными VLAN-ми, но это совсем другая история.

Итак, этапы настройки. Первым делом происходит создание VLAN (в режиме конфигурирования, конечно же):

switch(config)# switch(config)#vlan 200 switch(config-vlan)#

Теперь можно указать его параметры. Предлагается дать ему имя:

switch(config-vlan)# switch(config-vlan)#name NAMEVLAN switch(config-vlan)#

И, наконец, выход из режима конфигурирования и сохранение настроек.

switch(config-vlan)# switch(config-vlan)#end switch# switch#copy running-config startup-config Destination filename ? Building configuration.

Первый этап настройки VLAN закончен. Теперь необходимо настроить порты. Они могут быть двух типов: access или trunk. Access порт предназначен для подключения конечного устройства и может принадлежать только одному VLAN. Trunk, как правило, применяется для подключения к другому коммутатору или маршрутизатору. Главным отличием является возможно передавать трафик с нескольких VLAN.

В данной статье будет приведена настройка только trunk-порта.

В приведенной конфигурации идёт выбор используемого порта, указание доступных VLAN и поднятие порта (команда no shutdown).

switch# switch#configure terminal Enter configuration commands, one per line. End with CNTL/Z. switch(config)#interface gigabitEthernet 0/23 switch(config-if)#switchport mode trunk switch(config-if)#switchport trunk allowed vlan 2,30-35,40 switch(config-if)#no shutdown switch(config-if)#end switch#

Всё, теперь на коммутаторе созданы VLAN и настроен trunk-порт.

Можно переходить к следующим этапам настройки.

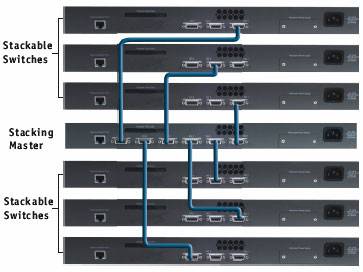

Технологии создания стеков

Коммутаторы Cisco Catalyst могут быть объединены в стек при помощи двух различных функций.

Поддерживаемые устройства/модули:

-

-

-

- Коммутаторы серии Cisco Catalyst 3750

- Сервисные модули Cisco EtherSwitch

-

Стек коммутаторов — это набор сервисных модулей Cisco EtherSwitch или коммутаторов Catalyst 3750, соединенных через порты Cisco StackWise. Один из сервисных модулей Cisco EtherSwitch или коммутаторов Catalyst 3750 управляет работой стека и мастером стека. Индикатор ведущего звена на передней панели коммутатора 3750 загорается зеленым, когда коммутатор становится ведущим звеном стека. Мастер стека и другие сервисные модули Cisco EtherSwitch или коммутаторы Catalyst 3750 в стеке являются членами стека. Члены стека используют технологию Cisco StackWise для совместной работы в качестве единой системы. Протоколы уровня 2 и 3 представляют весь стек коммутаторов как единую сущность сети.

-

Мастер стека является единственной точкой управления в масштабах всего стека. При помощи мастера стека настраиваются следующие функции:

-

-

- Системные (глобальные) функции, применяемые ко всем членам стека

- Интерфейсные функции для каждого члена стека

-

Стек коммутаторов определяется в сети по собственному идентификатору моста и, если стек работает как устройство уровня 3, по MAC-адресу маршрутизатора. MAC-адрес мастера стека определяет идентификатор моста и MAC-адрес маршрутизатора. Каждый член стека однозначно определяется собственным номером члена стека.

Все члены стека могут выполнять роль мастера стека. Если мастер стека становится недоступным, оставшиеся члены стека выбирают из самих себя нового мастера. Набор факторов определяет, какой сервисный модуль Cisco EtherSwitch или коммутатор Catalyst 3750 будет выбран в качестве мастера.

Примечание: Коммутатор Cisco 3750 может объединяться в стек с любой другой моделью коммутаторов Cisco серии 3750. Коммутаторы Catalyst 3750 с ПО Cisco IOS выпуска 12.2(25)SEB совместимы с сервисными модулями EtherSwitch с установленным ПО Cisco IOS 12.2(25)EZ. Коммутаторы Catalyst 3750 и сервисные модули Cisco EtherSwitch могут входить в один стек коммутаторов. В таком стеке мастером может быть коммутатор Catalyst 3750 или сервисный модуль Cisco EtherSwitch.

-

Функция Cisco GigaStackПоддерживаемые устройства/модули:

- Коммутаторы серии Cisco Catalyst 2900 XL.

Модуль WS-X2931-XL для коммутаторов Catalyst 2900 XL - Коммутаторы Cisco Catalyst 2950

- Коммутаторы Cisco Catalyst 3500 XL

- Коммутаторы Cisco Catalyst 3550

- Коммутаторы серии Cisco Catalyst 2900 XL.

Конвертер GigaStack GBIC увеличивает производительность соединений и плотность портов коммутаторов. При установке в соответствующий коммутатор конвертер GigaStack GBIC поддерживает соединения Gigabit в каскадном стеке или в конфигурации «точка-точка». GigaStack GBIC автоматически согласовывает параметры дуплексирования каждого порта для максимального повышения пропускной способности существующей конфигурации.

Сброс коммутаторов Catalyst, работающих в резервном режиме

Для коммутаторов 6500/6000 и 5500/5000, работающих под управлением ПО CatOS в резервном режиме, резервный модуль Supervisor Engine выполняет синхронизацию с изменениями, вносимыми в активном модуле Supervisor Engine. Поэтому при сбросе конфигурации в активном Supervisor Engine к заводским настройкам при помощи команды clear config резервный Supervisor Engine также сбрасывается к заводским настройкам. При установке двоичного или текстового режима конфигурации при помощи команды set config mode, когда выполняется очистка конфигурации активного Supervisor Engine, коммутатор сбрасывается к заводским настройкам.

Для сброса коммутаторов 6500/6000, работающих под управлением ПО Cisco IOS в резервном режиме, к заводским настройкам, необходимо выполнить следующие действия:

Удалите в активном Supervisor Engine конфигурацию загрузки при помощи команды erase startup-config.

Примечание. Это также приведет к удалению конфигурации загрузки на резервном Supervisor Engine.

Удалите файл vlan.dat, как описано в разделе Сброс информации о VLAN данного документа.

Перезагрузите активный Supervisor Engine при помощи команды reload

Примечание. Если после перезагрузки Supervisor Engine переходит в режим ROMmon, проверьте загрузочные переменные на предмет загрузки из нужного образа. Дополнительные сведения по устранению неисправностей см. также в документе Восстановление Catalyst 6500/6000 с системным программным обеспечением Cisco IOS при повреждении или отсутствии образа загрузчика или в режиме ROMmon.

источник

Сброс коммутаторов Catalyst, работающих под управлением ПО CatOS

Данные действия применяются к коммутаторам Catalyst серий 4500/4000, 5500/5000 и 6500/6000, работающих под управлением ПО CatOS. Эти коммутаторы автоматически сохраняют конфигурацию в энергонезависимом ПЗУ, когда пользователи вводят команды в режиме включения. Для сохранения конфигурации в ПО Cisco IOS необходимо выполнить команду write memory или команду copy running-config startup-config. Конфигурацию системы или модуля в коммутаторах, работающих под управлением ПО CatOS, можно сбросить к заводским настройкам при помощи команды clear config. Синтаксис команды:

Команда clear config all очищает всю системную конфигурацию и конфигурацию модулей. При этом данная команда не удаляет переменные загрузки, например, config-register, и системные настройки загрузки. Настройки переменных загрузки можно изменять при помощи команды set boot. Если в коммутаторе есть платы маршрутизации, команда clear config all не очищает конфигурацию ПО Cisco IOS в платах маршрутизации. (Пример таких плат маршрутизации: модули WS-X4232-L3 в коммутаторах 4000, модули Route Switch Modules /платы Route Switch Feature Cards в коммутаторах 5500/5000 или модули Multilayer Switch Modules /платы Multilayer Switch Feature Cards в коммутаторах 6500/6000.) Для удаления конфигурации в платах маршрутизации необходимо получить доступ к плате маршрутизации при помощи команды session. После этого сбросьте коммутатор к заводским настройкам с использованием процедуры, описанной в разделе Сброс коммутаторов Catalyst, работающих под управлением ПО Cisco IOS. В примере показано, как сбросить конфигурацию в коммутаторе к заводским настройкам:

После очистки конфигурации в CatOS нет необходимости в перезагрузке коммутатора. Конфигурация немедленно вступает в силу, и коммутатор возвращается к заводским настройкам по умолчанию. При необходимости удаления конфигурации в определенном модуле коммутатора, введите команду clear config mod как показано ниже:

Digital Voice Port D Channel: Configuration

Здесь номер 0/0/0:15 означает номер time-slot для D Channel. Поскольку time-slot нумеруются начиная с 0, то реально это будет 16-ый по счету timeslot. Чтобы четко понимать номер интерфейса, наберите команду:show voice port summary

Здесь:encapsulation ppp — рекомендуется выставлять на всех интерфейсах ISDN.isdn switch-type primary-net5 — соответствует требованию провайдера «PRI Protocol Type PRI EURO ISDN» (см. Configuring ISDN PRI, табл. 24)isdn incoming-voice voice — Звонки идут на обработку как голоса, т.е. напрямую в DSP.isdn calling-number — Для всех исходящих номер источника будет прописываться как 4952278645.isdn outgoing display-ie — Позволяет данному порту отдавать в сторону PSTN всю возможную информацию Caller-idisdn outgoing ie redirecting-number — В случае redirect отдаёт первоначальный номер (с которого пошёл редирект)

Настройка основных функций роутера «881-й» модели

Предварительные действия перед настройкой

Настраивать роутер мы будем через консоль. Любой Cisco router – имеет набор аппаратных портов (они расположены на задней панели):

Предварительные действия перед настройкой

Предварительные действия перед настройкой

- Порты Ethernet (цвет – желтый). Они разделены на порты для внутренней сети (eth0.. eth3 в рассматриваемой модели), и, как правило, один порт для Интернет-соединения.

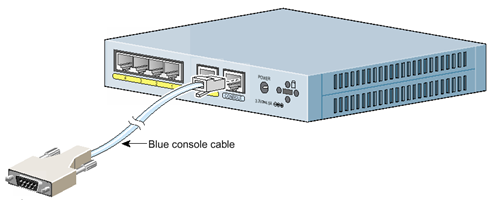

- Один порт Console/Terminal (цвет – голубой). Подсоедините к нему консольный кабель, подключите терминал (компьютер с COM-портом и программой HyperTerminal).

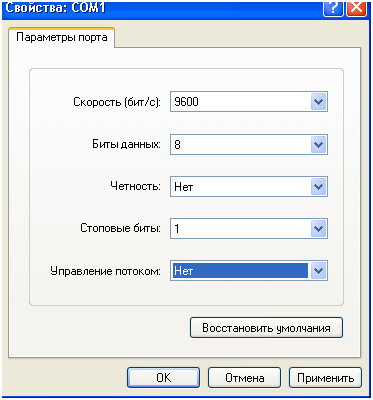

Включать питание роутера можно, если все аппаратные подключения на 100% выполнены. Перед настройкой роутера, запустите терминальную программу. В ней при создании подключения необходимо выбрать номер используемого COM-порта (установите следующие значения):

Установка параметров терминала

Установка параметров терминала

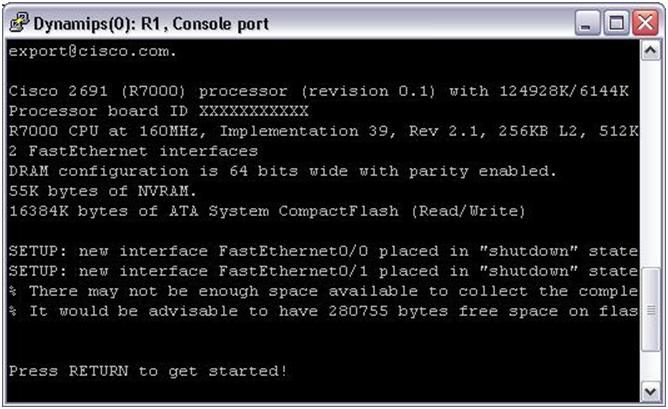

Скорость можно выбрать «9600» или меньше, 8-битный режим без проверки четности (стоповый бит – 1). Собственно, если настроено правильно, то роутер при загрузке – должен выдавать в терминал сообщения:

Терминальные сообщения Cisco 2691 (загрузка устройства)

Терминальные сообщения Cisco 2691 (загрузка устройства)

Настройка Cisco Catalyst 3750

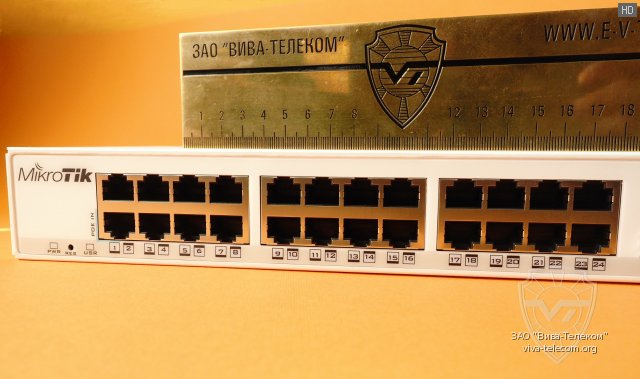

На тесте настрою Cisco Catalyst WS-C3750-48TS-S с прошивкой 12.2(55)SE3

Подключимся к коммутатору консольным кабелем.Из Windows для этого можно использовать программу Putty, из Linux можно использовать Minicom.

При первом подключении если будут задаваться вопросы — отвечаем «no».

Перейдем в режим конфигурирования:

Установим пароль на «enable»:

Включим хранение паролей в шифрованном виде:

Если необходимо отменить какую нибудь команду, наберем её еще раз добавив перед ней «no», например:

По желанию можно указать имя устройству:

Настроим интерфейс для управления коммутатором в отдельном VLAN (я использую 207), ну или во VLAN 1 если у вас один коммутатор, а не большая сеть:

При необходимости можно указать шлюз чтобы коммутатор можно было увидеть из других сетей (например в сети 192.168.1.0/24 его видно и без указания шлюза):

Настроим входящий Uplink порт, это будет SFP первый гигабитный (vlan 207 с тегом для управления и vlan 226 с тегом для пользователей):

Укажем vlan 226 без тега для портов клиентов:

Запретим автоматическое переключение порта в режим access или trunk:

Оставшиеся три гигабитные SFP порты настроим тоже для клиентов:

Как настраивать порты я описывал также в этой статье:Настройка портов в коммутаторах Cisco

Настроим access-list со списком IP-адресов с которых будет разрешено управлять устройством:

Установим пароль для входа по telnet, укажем timeout сессии и укажем созданный access-list чтобы разрешить управлять только указанным в нем IP-адресам:

Настроим SNMP (11 означает номер access-list):

Настроим синхронизацию времени с NTP сервером и период обновления в секундах:

По желанию можно отключить web интерфейс:

Выйдем из режима конфигурирования и сохраним конфигурацию:

Пример просмотра текущей конфигурации и сохраненной:

источник

Отключение порта shutdown

Команды выключения/включения интерфейса применяется, если необходимо изменить административное состояние интерфейса. Оборудование Cisco не передает данные на интерфейс, если он заблокирован на административном уровне. Выключение порта осуществляется путем входа на нужный интерфейс и ввода команды shutdown. Например:

Router# configure Router(config)# interface FastEthernet0/1 Router(config-if)# shutdown

Проверяем полученный результат с помощью уже известной команды show interfaces:

Router# show interfaces FastEthernet 0/0 FastEthernet0/1 is administratively down, line protocol is down (disabled) Hardware is Lance, address is 0030.a399.3902 (bia 0030.a399.3902) MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set ...

Включение интерфейса осуществляется командой no shutdown

Router# configure Router (config)# interface FastEthernet0/1 Router (config-if)# no shutdown

Добавление описания/комментария с помощью команды description

К каждому из доступных интерфейсов доступно поле длиной не более 255 символов.

Router (config)# interface fastEthernet 0/0 Router (config-if)# description uplink_to_3750

Проверяем результат

Router# show interfaces fastEthernet 0/0 FastEthernet0/0 is up, line protocol is up (connected) Hardware is Lance, address is 0030.a399.3901 (bia 0030.a399.3901) Description: uplink_to_3750 MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set ...

Настройка стеков

Стоит начать с того, что стекирование коммутаторов необходимо для упрощенного управления. Стек позволяет «объединить» (именно в кавычках) физические каналы на разных коммутаторах в один логический. Это гарантирует высокую отказоустойчивость и высокую пропускную способность.

Приведем несколько примеров создания стеков: из двух отдельных стеков и из двух стеков с двумя участниками.

1. Для начала, два коммутатора (А и Б, к примеру), объединяются друг с другом в единый стек. Далее происходит выбор мастера стека. Пусть для примера преимущество будет за стеком Б. Коммутатор А при этом перезагружается и присоединяется к стеку коммутаторов.

Номер члена стека Коммутатора-A при этом изменится, поскольку он конфликтует с Коммутатором-Б. Коммутатор-A выберет наименьший доступный номер стека (в данном случае это «2»).

2. Снова имеем стек коммутаторов А и Б. Второй стек коммутаторов состоит из Коммутатора-В и Коммутатора-Г, причем Коммутатор-В является мастером стека.

При объединении двух стеков происходит выбор мастера общего стека; опять же для примера предпочтение отдается Коммутатору-Б.

Коммутатор-A сохранит номер члена стека. Коммутатор-В и Коммутатор-Г перезагрузятся и присоединятся к стеку с новыми номерами члена стека «3» и «4» соответственно.

Добавим некоторые советы по добавлению в стек коммутатора в качестве подчиненного.

Например, чтобы добавить в стек подчиненный коммутатор, необходимо выполнить следующие действия:

Первым делом, устанавливается значение приоритета «1» для добавляемого коммутатора следующей командой.

switch номер-члена-стека priority новое-значение-приоритета

Примечание: Данный пункт не является обязательным, однако он позволяет значительно снизить шансы данного коммутатора на избрание мастером стека в будущем.

Далее добавляемый коммутатор выключается

Тут важно убедиться, что стек полностью подключен, чтобы при подключении нового коммутатора стек находился как минимум в состоянии подключения с половинной пропускной способностью и не распался на части

Теперь через порт StackWise необходимо подключить новый коммутатор к стеку и включить его. После включения нового коммутатора выполняется команда show switch для проверки членства в стеке.

И еще один совет по добавлению в стек коммутатора в качестве мастера стека:

Для этого выполняются похожие действия, которые приведены на примере выше.

Вводится команда show switch, получаем значения приоритета членов стека.

switch>show switch Current Switch# Role Mac Address Priority State ——————————————————— 1 Slave 0016.4748.dc80 1 Ready *2 Master 0016.9d59.db00 5 Ready

Для добавляемого коммутатора устанавливается приоритет выше, чем у остальных членов стека. В данном примере следует установить значение приоритета выше пяти.

switch номер-члена-стека priority новое-значение-приоритета

Опять же, важно убедиться, что стек полностью подключен. Включаем новый коммутатор и подключаем его к стеку через порты StackWise

Пройдут выборы мастера стека, и новый коммутатор будет выбран мастером, поскольку у него самое высокое значение приоритета

Включаем новый коммутатор и подключаем его к стеку через порты StackWise. Пройдут выборы мастера стека, и новый коммутатор будет выбран мастером, поскольку у него самое высокое значение приоритета.

Члены предыдущего стека перезагрузятся для присоединения к новому стеку. После того как все члены включатся, выполняем опять команду show switch для проверки настроек.

Настройка QoS

QoS — это технология качества обслуживания, которая позволяет наделять различный трафик своим приоритетом и «обслуживать» его согласно заданному приоритету.

Это бывает довольно удобно, когда в компании действительно проходит разное количество трафика, и, к примеру, большая часть из него — не несет полезной информации. Такой трафик можно поставить самым низким по приоритету, это снизит нагрузку и ускорит прохождение действительно важных данных.

Для технологии QoS применяются различные модели. К примеру, это может быть негарантированная доставка, когда нет отдельных классов трафика и его регулирования. Более современные способы — IntServ и DiffServ. Самой «умной» и гибкой считается последняя модель, поскольку за счет нее происходит разделение трафика на различные классы.

В целом же, для маркировки трафика, например, IP-телефонии и видеоконференций, как правило, используют ответвление DSCP. Данный механизм позволяет выставить наибольший приоритет именно медиа-трафику. Но об этом чуть позднее. Теперь непосредственно о настройке QoS. Цифры для настройки очередей предварительно подбираются, но за основу можно брать и autoqos.

mls qos queue-set output 1 threshold 1 150 150 90 150 mls qos queue-set output 1 threshold 2 400 400 100 400 mls qos queue-set output 1 threshold 3 150 150 90 400 mls qos queue-set output 1 threshold 4 150 150 50 400 mls qos queue-set output 1 buffers 10 60 15 15

QoS необходимо включать только тогда, когда все настройки выполнены. Включение qos выглядит так:

При отключении качества обслуживания все остальные строки конфигурации удалять не нужно, это дополнительное преимущество. Для отключения используется команда:

По умолчанию включена перемаркировка DSCP. Она необходима в случае использования политик на интерфейсе. Если отключить эту команду, то политика работать на интерфейсе не будет.

SWITCH#(config)#mls qos rewrite ip dscp

На всех интерфейсах необходимо включить strict priority для первой очереди из dscp-output-q

SWITCH#(config-if)# priority-queue out

По умолчанию коммутатор с включенным qos не доверяет меткам. Чтобы это исправить, необходимо ввести следующее:

SWITCH#(config-if)# mls qos trust dscp

Если надо маркировать трафик, например, для сервера с ip-pbx, то сначала создаются acl (access-листы), которые указываются в классах. Из них уже составляется политика:

ip access-list extended rtp permit udp any range 10000 20000 any ip access-list extended signaling permit tcp any any eq 5060 permit udp any any eq 5060 permit udp any eq 5060 any permit tcp any eq 5060 any permit udp any any eq 1720 permit tcp any any eq 1720 class-map match-all MARK-SIGN match access-group name signaling class-map match-all MARK-VOICE match access-group name rtp ! policy-map MARK-PBX class MARK-VOICE set dscp ef class MARK-SIGN set dscp cs3 class class-default

На интерфейсе ip-pbx нет trust dscp. В таком случае применяется политика для маркировки трафика.

SWITCH#sh run int gi1/0/22 interface GigabitEthernet1/0/22 description IP-PBX switchport access vlan 100 switchport mode access priority-queue out spanning-tree portfast edge spanning-tree bpdufilter enable service-policy input MARK-PBX SWITCH#sh mls qos interface gi1/0/22 GigabitEthernet1/0/22 Attached policy-map for Ingress: MARK-PBX trust state: not trusted trust mode: not trusted trust enabled flag: ena COS override: dis default COS: 0 DSCP Mutation Map: Default DSCP Mutation Map Trust device: none qos mode: port-based

Вот так проводится анализ маркировки входящего трафика и исходящего, осуществляется наблюдение за очередями. Остается добавить, что в этом выводе очереди нумеруются с 0, а не с 1.

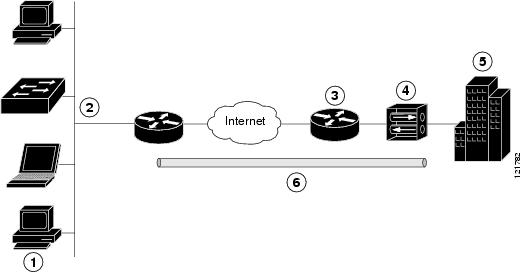

Configuring a VPN Using Easy VPN and an IPSec Tunnel

Cisco routers and other broadband devices provide high-performance connections to the Internet, but many applications also require the security of VPN connections, which perform a high level of authentication and which encrypt the data between two particular endpoints.

Two types of VPNs are supported—site-to-site and remote access. Site-to-site VPNs are used to connect branch offices to corporate offices, for example. Remote access VPNs are used by remote clients to log in to a corporate network.

The example in this chapter illustrates the configuration of a remote access VPN that uses the Cisco Easy VPN and an IP Security (IPSec) tunnel to configure and secure the connection between the remote client and the corporate network. The figure below shows a typical deployment scenario.

Figure 1. Remote Access VPN Using IPSec Tunnel

Раздаем адреса по DHCP

R1(config)# service dhcp R1(config)# ip dhcp pool R1(config-pool)# network 192.168.x.x 255.255.255.0 R1(config-pool)# default-router 192.168.20.1 R1(config-pool)# domain-name "имя" R1(config-pool)# dns-server 192.168.20.101 R1(config-pool)# lease 7 R1(config)# ip dhcp excluded-address 192.168.20.1

Сохранение настроек роутера

Для того чтобы не повредить конфигурационные файлы после выключения устройства можно сделать сохранение настроек командой copy running-config startup-config

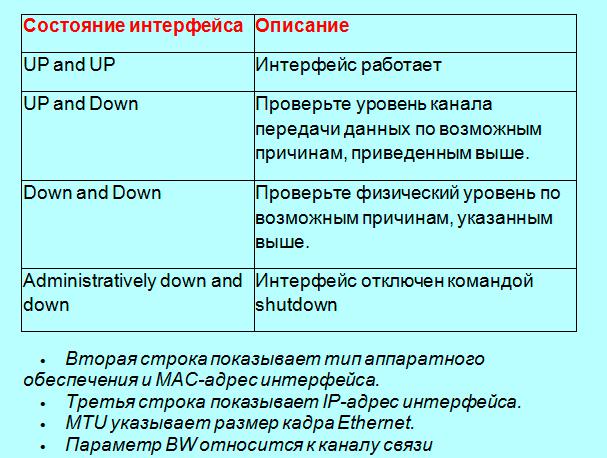

Просмотр интерфейса show interfaces

Позволяет просмотреть статус всех интерфейсов на устройстве. Если указать конкретный порт, то отобразится информация только по указанному интерфейсу. Например:

Router# show interfaces FastEthernet 0/0 FastEthernet0/0 is up, line protocol is up (connected) Hardware is Lance, address is 0030.a399.3901 (bia 0030.a399.3901) MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set ARP type: ARPA, ARP Timeout 04:00:00, Last input 00:00:08, output 00:00:05, output hang never Last clearing of "show interface" counters never Input queue: 0/75/0 (size/max/drops); Total output drops: 0 Queueing strategy: fifo Output queue :0/40 (size/max) 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute output rate 0 bits/sec, 0 packets/sec 0 packets input, 0 bytes, 0 no buffer Received 0 broadcasts, 0 runts, 0 giants, 0 throttles 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 0 input packets with dribble condition detected 0 packets output, 0 bytes, 0 underruns 0 output errors, 0 collisions, 1 interface resets 0 babbles, 0 late collision, 0 deferred 0 lost carrier, 0 no carrier 0 output buffer failures, 0 output buffers swapped out

Основная полученная информация

- FastEthernet0/0 is up, line protocol is up (connected) — порт включен и получает сигнал от подключенного к нему кабеля.

- Hardware is Lance, address is 0030.a399.3901 (bia 0030.a399.3901) — информация о модели интерфейса и его физическом адресе

- Encapsulation ARPA, loopback not set — указывает тип инкапсулирования для данного интерфейса.

Интерфейс может быть в различном состоянии:

— «UP» — включен, поднят

— «DOWN» — выключен, нет линка

— «Administratively down» — административная блокировка

Различие заключается в том, что отключенный интерфейс находится в рабочем состоянии, но не обменивается данными с подключенной к нему средой, а в состоянии административной блокировки интерфейс отключен на уровне конфигурации.

Пример административной блокировки порта

Router# show interfaces FastEthernet 0/0 FastEthernet0/1 is administratively down, line protocol is down (disabled) Hardware is Lance, address is 0030.a399.3902 (bia 0030.a399.3902) MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set ...