«пример установки паролей на telnet, консоль и вспомогательный порт на маршрутизаторе cisco»

Содержание:

- Введение

- Ну и на сладенькое: сброс пароля

- Cisco 3750 настройка ssh

- Настройка доступа к Cisco по SSH

- Пароли

- Сохранение конфигурации запуска

- Способы подключения

- Как включить telnet в Cisco на примере Cisco 2960+48TC-S

- Related Commands

- Просмотр рабочей конфигурации

- Как пользоваться telnet?

- Настройка удаленного доступа на Cisco через Web интерфейс

- Необязательные настройки конфигурации

- SSH Config

- Команда show

- SSH

- Авторизация на устройствах CISCO

Введение

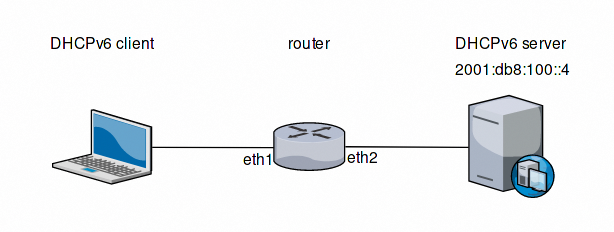

Secure Shell (SSH) – это протокол, который обеспечивает безопасное удаленное подключение к сетевым устройствам. Данные, передаваемые между клиентом и сервером, шифруются при использовании протокола SSH как версии 1, так и версии 2. Рекомендуется применять протокол SSH версии 2, поскольку он использует более совершенный алгоритм шифрования.

В данном документе рассматривается настройка SSH на маршрутизаторах и коммутаторах Cisco с ПО Cisco IOS, которое поддерживает SSH. Данный документ содержит дополнительную информацию об отдельных версиях и образах программного обеспечения.

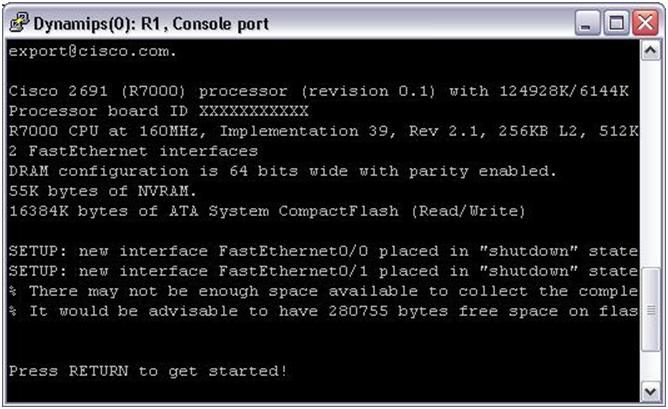

Ну и на сладенькое: сброс пароля

Практически на любом сетевом устройстве есть возможность сбросить пароль, имея физический доступ. Если сделать это невозможно или это отдельная платная услуга, то скорее всего в ваших руках находится какая-то русская поделка (не в обиду, конечно, нашим производителям, но дважды я такие строки читал в документации:))

Итак, cisco:

подключаетесь к устройству консольным кабелем,

отправляете его в ребут (хоть по питанию, хоть командой )

в этом режиме введите команду: , она заставит устройство игнорировать startup-config при загрузке.

введите для перезагрузки

после загрузки running-config будет девственно чистым, а startup-config содержит по-прежнему последнюю сохранённую конфигурацию

Сейчас самое время поменять пароль или слить конфиг.

самое важное: верните обратно регистры:. Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута)

И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута). И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

В следующей статье мы обратимся к вланам и локальной сети. Обязательно к прочтению:

Cisco 3750 настройка ssh

Поговорим о том как настроить ssh доступ на маршрутизаторы Cisco.

SSH (Secure SHell) — сетевой протокол прикладного уровня, используется для удалённого управление различным оборудованием и операционными системами, а также для туннелирование TCP-соединений для просмотра, редактирования и передачи файлов, шифрует весь передаваемый трафик.

По умолчанию для управления оборудованием cisco используется протокол telnet, который является незащищённым и передаёт данные и пароли в открытом виде. Для обеспечения безопастности сетевого оборудования Cisco рекомендуется отключать протокол telnet, а для управления использовать протокол ssh.

Настройка доступа к Cisco по SSH

Если вы работаете в IT, то наверняка тысячу раз сталкивались с необходимостью зайти на какое-то устройство или сервер удалённо – такая задача может быть выполнена несколькими путями, основные два для управления устройством через командную строку – Telnet и Secure Shell (SSH) .

Между ними есть одно основное различие – в протоколе Telnet все данные передаются по сети в незашифрованном виде, а в случае SSH все команды шифруются специальным ключом. SSH был разработан как замена Telnet, для безопасного управления сетевыми устройствами через небезопасную сеть, такую как Интернет. На всякий случай запомните, что Telnet использует порт 22, а SSH – 23.

Поэтому наша рекомендация – используйте SSH всегда, когда возможно.

Настройка

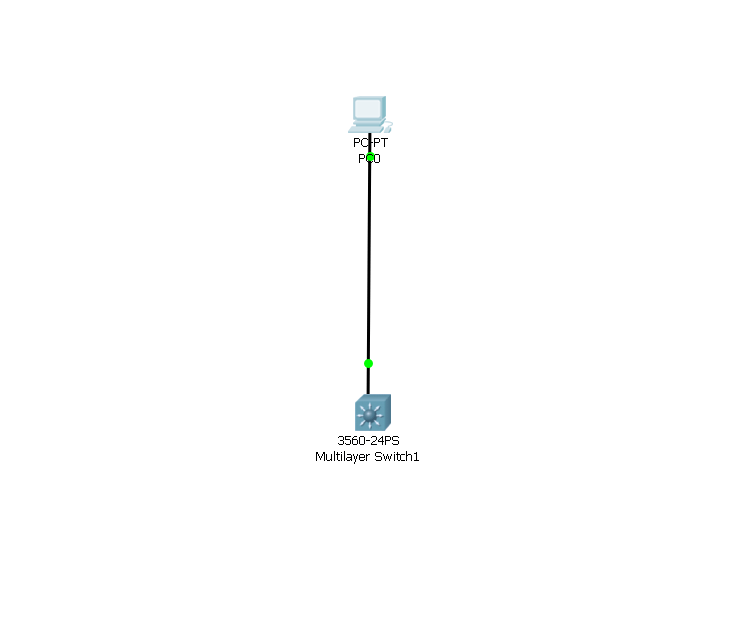

Для начала, вам понадобится Packet Tracer – программа для эмуляции сетей от компании Cisco. Он полностью бесплатен и его можно скачать с сайта netacad.com после регистрации. Запустите Packet Tracer и приступим к настройке.

Постройте топологию как на скриншоте ниже – один компьютер и один коммутатор третьего уровня. Нужно будет подключить их между собой и приступить к настройке.

Готово? Теперь обеспечим сетевую связность и настроим интерфейс vlan 1 на коммутаторе, для этого введите следующие команды:

Далее, настроим сетевую карту компьютера – укажем сетевой адрес в настройках FastEthernet0: 192.168.1.2. По умолчанию все новые компьютеры будут находиться в vlan 1.

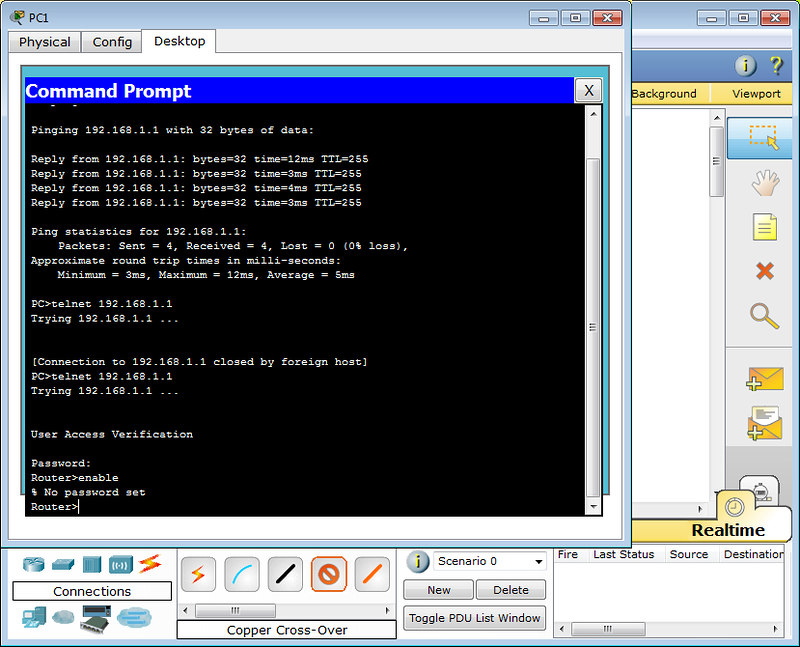

Теперь давайте попробуем пингануть коммутатор и зайти на него по протоколу telnet с нашего ПК на коммутатор – и вы увидите, что соединение будет отклонено по причине того, что мы еще не настроили аутентификацию на коммутаторе.

Перейдем к настройке аутентификации. Система поддерживает 20 виртуальных tty/vty линий для Telnet, SSH и FTP сервисов. Каждая сессия, использующая вышеупомянутый протокол занимает одну линию. Также можно усилить общую безопасность с помощью валидации запросов на авторизацию на устройстве. Перейдите обратно в режим общей конфигурации (conf t) на коммутаторе с помощью команды exit и введите следующие команды:

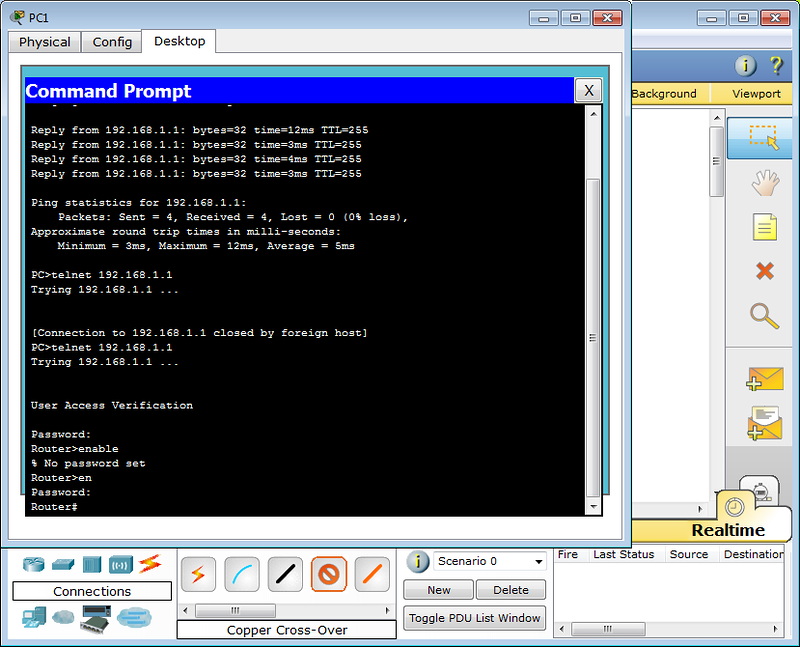

Теперь снова попробуйте зайти по Telnet на свитч – все должно получиться! Однако, при попытке перейти к настройке и выполнении команды enable вы увидите, что это невозможно, по причине того, что не установлен пароль на глобальный режи enable.

Чтобы исправить это, введите следующие команды:

Попробуйте еще раз – теперь все должно получиться!

Теперь настроим SSH на коммутаторе – для этого обязательно нужно указать хостнейм, доменное имя и сгенерировать ключ шифрования.

Вводим следующие команды (из основного конфигурационного режима):

Выбираем длину ключа – по умолчанию значение стоит равным 512 битам, для SSH версии 2 минимальная длина составляет 768 бит. Генерация ключа займет некоторое время.

После генерации ключа продолжим настройку коммутатора:

Теперь зайти по протоколу Telnet уже не выйдет, так как мы заменили его на SSH. Попробуйте зайти по ssh, используя логин по умолчанию – admin. Давайте-ка поменяем его на что-то поприличнее (опять из conf t):

Теперь попробуйте зайти с рабочей станции на коммутатор и удостоверьтесь, что новые настройки вступили в силу.

Пароли

Подключение по telnet или ssh называется виртуальным терминалом (vt) и настраивается следующим образом:

0 4 — это 5 пользовательских виртуальных терминалов=telnet сессий. Этого уже достаточно, чтобы попасть в пользовательский режим, но недостаточно для привилегированного:

Вход в пользовательский режим

Вход в пользовательский режим

Настроим пароль для enable-режима:

Вход в привилегированный режим

Вход в привилегированный режим

Чем отличается secret от password? Примерно тем же, чем ssh от telnet. При настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом. Поэтому рекомендуется использование secret.

Если вы всё-таки задаёте пароль командой , то следует применить так же , тогда ваш пароль в конфигурационном файле будет зашифрован:

Один мой знакомый рассказал мне историю:

Стоял он как-то курил возле одного из своих узлов, находящемся в жилом доме. С сумкой для инструментов, ноутбук в руках. Вдруг подходит двое алкашей с пакетом и предлагают купить, раскрывая пакет и показывая какой-то свич. Просят 500 рублей. Ну он купил. По меткам и модели свича парень сделал вывод какому провайдеру он принадлежит. Пришёл домой, начал ковырять — телнет закрыт, консоль запаролена. Слил конфиг по snmp. Пароли в открытом виде хранятся, имя с головой выдаёт провайдера. С их админом он знаком лично, позвонил ему вместо “Здрасьти” выдал логин и пароль в трубку. Слышно было, как скрипел мозг первые секунд 20: везде аксес-листы, авторизация, привязка к мак-адресу. Как?! В общем, всё хорошо, что хорошо кончается.

Хотим обратить ваше внимание: сейчас принятно настраивать доступы не через виртуальные терминалы, а командами и. В версии PT 5.3.2 они уже есть и вполне работают

Для этого нужно выполнить:

Первая команда служит для активации новой модели ААА (Authentication, Authorization, Accounting). Это нужно для того, чтобы была возможность использовать для аунтетификации на устройстве RADIUS или TACACS сервер. Если отдельно это не настроено, то будет использоваться локальная база пользователей, задаваемая командой .

Будьте внимательны: приоритет команды выше, чем команд виртуальных терминалов и поэтому даже несмотря на то, что у вас настроен password в режиме line vty, если у вас не будет пользователей в локальной базе, зайти на устройство удалённо уже не получится.

Теперь при подключении маршрутизатор запросит имя пользователя и соответствующий ему пароль.

При более глубокой настройке line vty существует одна опасность.

Есть такой параметр: . Его настройка позволяет ограничить IP-адреса, с которых возможно подключение. И вот однажды я, как умная маша, решил заняться безопасностью в сети и на всём почти оборудование понаставил эти аксес-листы, чтобы комар не пролетел. В один прекрасный момент пришлось выехать в поле и в тот день я проклял свою аккуратность – никуда не мог достучаться – малейшей лазейки не оставил. В общем будьте с этой командой внимательны или оставляйте для себя лазейки.

При работе с access-list’ами и прочими опасными вещами, неправильная настройка которых может лишить вас доступа к устройству, можно использовать замечательную команду , где min время в минутах. Эта команда перезагрузит устройство по истечении указанного времени, если ее не прервать командой . Т.е. схема работы такова: вы удаленно копаете что-то, что может в теории (закон Мерфи не забываем) прервать ваш сеанс связи с устройством. Сохраняем текущий (рабочий) конфиг в (он используется при загрузке), ставим , вводим ключевую команду, относительно которой у нас сомнения ;-), и получаем обрыв связи, худшие опасения оправдались. Ждем 15 минут, устройство перегружается с рабочим конфигом, коннект — вуаля, связь есть. Либо (если связь не прервалась) проверяем, что все работает, и делаем .

Если вы хотите ограничить паролем доступ через консольный порт, вам понадобятся команды

Сохранение конфигурации запуска

При загрузке устройства Cisco система IOS считывает конфигурацию запуска, которая хранится в aptly-файле, называемом файлом конфигурации запуска. Этот файл хранится постоянно в энергонезависимой памяти (NVRAM), которая сохраняется даже тогда, когда коммутатор перезагружается или на него перестает подаваться питание. Можно представить NVRAM как жесткий диск. Данные в этой памяти остаются вне зависимости, включено или выключено устройство. Затем система IOS копирует содержимое файла конфигурации запуска в оперативную память, создавая рабочую конфигурацию.

Когда вы вносите изменения в рабочую конфигурацию, например меняете баннер авторизации, чаще всего вы хотите сохранить настройки на постоянной основе, записав рабочую конфигурацию в файл конфигурации запуска.

Верный способ сделать это — использовать команду c. Когда вы вводите эту команду и нажимаете клавишу Enter, система IOS уведомляет вас об имени файла, которое отображается в скобках, указывая, что вы можете нажать клавишу Enter, чтобы принять заданное имя файла:

Примерно через секунду коммутатор сохранит файл конфигурации. Теперь, когда вы перезагрузите коммутатор, изменение, внесенное вами в баннер авторизации, сохранится.

Способы подключения

В Packet Tracer’e управлять оборудованием можно следующими способами:

- терминальное подключение с рабочей станции через консольный кабель;

- telnet;

Интерфейс последних трёх идентичный – отличается лишь способ подключения. Разумеется, GUI – не наш метод.

В реальной же жизни доступны:

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую. На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).

Как включить telnet в Cisco на примере Cisco 2960+48TC-S

Как включить telnet в Cisco на примере Cisco 2960+48TC-S

Всем привет, сегодня хочу рассказать, как включить telnet на оборудовании Cisco. Ранее мы рассмотрели, как включить ssh и создали локального пользователя. Я конечно больше предпочитаю ssh, но может кому пригодится, так как ситуации у всех могут быть, абсолютно разными, да и для кругозора ваших знаний, это будет полезно. Все, как обычно у оборудования Cisco, делается до безобразия, очень просто, я бы наверно перефразировал и сказал был дружелюбно, все для людей.

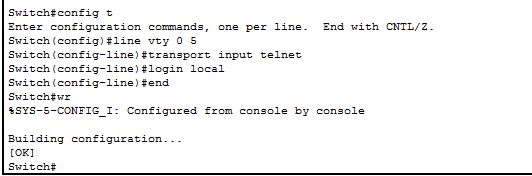

Логинимся через консоль в Cisco, и переходим в режим конфигурирования.

Как включить telnet в Cisco на примере Cisco 2960+48TC-S-02

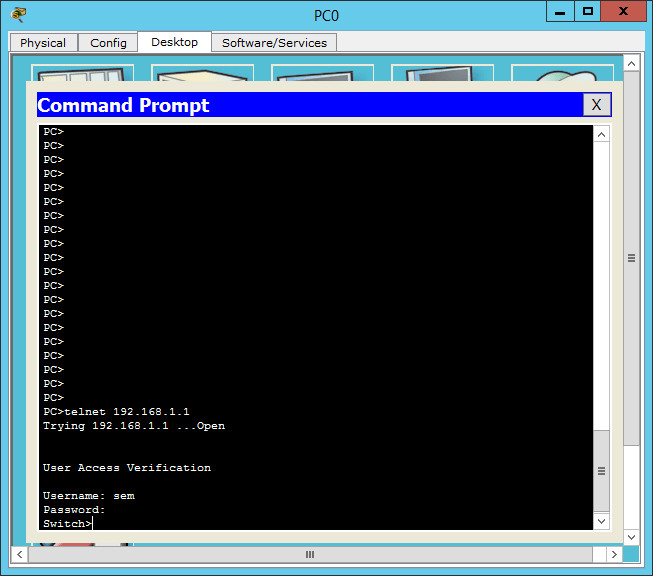

Теперь проверим с какого либо компьютера подключиться по telnet. У меня на коммутаторе настроен ip адрес 192.168.1.1

Как включить telnet в Cisco на примере Cisco 2960+48TC-S-03

как видим я успешно залогинился через telnet. Вот так вот просто включить telnet в Cisco на примере Cisco.

источник

Related Commands

|

Command |

Description |

|---|---|

|

copy |

Copies any file from a source to a destination, use the copy |

|

crypto key storage |

Sets the default storage location for RSA key pairs. |

|

debug crypto engine |

Displays debug messages about crypto engines. |

|

hostname |

Specifies or modifies the hostname for the network server. |

|

ip domain-name |

Defines a default domain name to complete unqualified hostnames |

|

show crypto key mypubkey rsa |

Displays the RSA public keys of your router. |

|

show crypto pki certificates |

Displays information about your PKI certificate, certification |

Просмотр рабочей конфигурации

Во время нормальной работы устройства Cisco сохраняют большинство настроек конфигурации в оперативной памяти (ОЗУ). Это так называемая рабочая конфигурация. Рабочая конфигурация — это те настройки системы IOS, которые используются в режиме реального времени. Следовательно, любые изменения, внесенные вами в рабочую конфигурацию, вступают в силу почти сразу. Например, если вы измените IP-адрес коммутатора, это изменение будет сохранено в рабочей конфигурации и вступит в силу немедленно.

Рабочая конфигурация представляет собой длинную строку текста — текстовый файл, разделенный на различные разделы, которые управляют различными аспектами устройства. Когда вы познакомитесь со своей сетью и начнете вносить в нее изменения, вам будет нужно знать, как найти и просмотреть каждый из этих разделов. Чтобы просмотреть всю рабочую конфигурацию, выполните команду :

В вашем случае конфигурация может быть огромной или, наоборот, состоять всего из несколько экранов. Продолжайте нажимать клавишу Пробел, пока не доберетесь до раздела, в котором перечислены интерфейсы:

В конце конфигурации вашего коммутатора должен отобразиться раздел с названием

Обратите внимание, что следующая строка, содержащая IP-адрес, содержит отступ в один пробел, указывая, что это часть текущего раздела. Вы можете просмотреть только этот раздел, используя команду :

Ключевое слово section — это еще один фильтр, который вы можете использовать для просмотра определенных разделов рабочей конфигурации. Вы также можете использовать ключевые слова и , если это необходимо.

Как пользоваться telnet?

Дальше мы рассмотрим как использовать telnet для решения ваших задач. Обычно, утилита уже установлена в большинстве систем, но если это не так, то вы можете установить telnet из официальных репозиториев, например, в Ubuntu:

sudo apt install telnet

Теперь перейдем к применению утилиты. Изначально она использовалась для удаленного управления компьютером, но поскольку потом был разработан более безопасный протокол SSH, использовать ее перестали.

1. Доступность сервера

Утилита все еще может быть полезной при поверке доступности узла, для этого просто передайте ей ip адрес или имя хоста:

telnet 192.168.1.243

Для этого не обязательно применять telnet, есть ping.

2. Проверка порта

C помощью telnet мы можем проверить доступность порта на узле, а это уже может быть очень полезным. Чтобы проверить порт telnet выполните:

telnet localhost 123

$ telnet localhost 22

В первом случае мы видим, что соединение никто не принимает, во втором же выводится сообщение об успешном подключении и приветствие SSH сервера.

3. Отладка

Чтобы включить режим отладки и выводить более подробную информацию во время работы используйте опцию -d во время подключения:

sudo telnet -d localhost 22

4. Консоль telnet

Использование консоли telnet тоже важный момент в разборе как пользоваться telnet. В основном режиме вы можете выполнять команды, на удаленном сервере, если же вы хотите адресовать команду именно telnet, например, для настройки ее работы, необходимо использовать спецсимвол для открытия консоли, обычно утилита сразу говорит вам что это за символ, например, по умолчанию используется «^[«:

Для его активации вам нужно нажать сочетание клавиш Ctrl+[, затем вы уведите приглашение ввода telnet.

Чтобы посмотреть все доступные команды, вы можете набрать?. Например, вы можете посмотреть статус подключения:

telnet> status

Здесь есть и другие интересные возможности. Такие вещи можно проделывать при любом подключении с помощью утилиты telnet.

5. Посмотреть сайт telnet

Один из распространенных способов использования telnet — это тестирование сайта из консоли. Да, красивую веб-страницу вы не получите, но можете вручную собрать запросы и видеть все переданные сервером данные.

telnet opennet.ru 80

Затем наберите команду веб-серверу:

Затем наберите команду веб-серверу:

Веб сервер вернет полностью страницу, а также заголовки, которые необходимы для ее отображения браузером.

6. Удаленное управление telnet

Настоятельно не рекомендуется использовать небезопасный telnet для удаленного управления, потому что все команды и пароли могут быть прослушаны сторонним пользователем. Но иногда, например, для роутеров telnet все же используется для удаленного управления. Все работает точно так же, как и для других подключений, только нужно использовать порт 23, а на удаленном компьютере должен быть установлен telnet-server:

telnet localhost 23

Тут порт можно даже не указывать, потому что по умолчанию будет использоваться именно 23. Далее, вам нужно ввести логин и пароль, а затем вы сможете выполнять команды в удаленной системе.

Тут порт можно даже не указывать, потому что по умолчанию будет использоваться именно 23. Далее, вам нужно ввести логин и пароль, а затем вы сможете выполнять команды в удаленной системе.

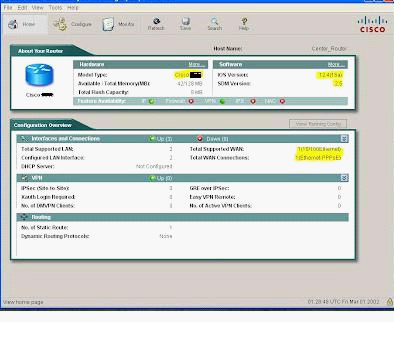

Настройка удаленного доступа на Cisco через Web интерфейс

Включение http сервера на оборудование Cisco.

Заходим в привилегированный режим.

Входим в режим конфигурирования.

Router# configure terminal

Создаем access-list 1, в дальнейшем будет использоваться для доступа с определенного ip-адреса.

Router(config)# access-list 1 permit 172.16.1.1

Заводим пользователея myuser с паролем UserPassWord.

Router(config)# username myuser privilege 15 secret UserPassWord

Включаем http сервер с локальной аутентификацией.

Router(config)# ip http server

Router(config)# ip http authentication local

Разрешаем доступ с определенного ip адреса, используя для этого созданный ранее access-list 1.

Router(config)# ip http access-class 1

Включение https сервера на оборудование Cisco

Заходим в привилегированный режим.

Входим в режим конфигурирования.

Router# configure terminal

Задаем имя устройству mycisco

Router(config)# hostname Bullmastiff

Задаем доменное имя — mydomain.com

mycisco(config)# ip domain-name mydomain.com

Создаем access-list 1, в дальнейшем будет использоваться для доступа с определенного ip-адреса.

mycisco(config)# access-list 1 permit 172.16.1.1

Заводим пользователея myuser с паролем UserPassWord.

mycisco(config)# username myuser privilege 15 secret UserPassWord

Выключаем http сервер и включаем https сервер с локальной аутентификацией.

mycisco(config)# no ip http server

mycisco(config)# ip http secure-server

mycisco(config)# ip http authentication local

Разрешаем доступ с определенного ip адреса, используя для этого созданный ранее access-list 1.

mycisco(config)# ip http access-class 1

Вот и все, настройка доступа через веб интерфейс на оборудование cisco завершена.

Необязательные настройки конфигурации

Предотвращение соединений не по протоколу SSH

Для предотвращения установления соединений не по протоколу SSH добавьте команду transport input ssh после этих строк, чтобы ограничить маршрутизатор только SSH-соединениями. Прямые (не SSH) Telnet-соединения не допускаются.

Убедитесь, что пользователи, не использующие SSH, не могут установить Telnet-соединение с маршрутизатором Carter.

Настройка IOS-маршрутизатора или коммутатора в качестве SSH-клиента

Необходимо выполнить четыре действия, чтобы включить поддержку SSH на IOS-маршрутизаторе:

Настройте команду hostname.

Сгенерируйте SSH-ключ, который будет использоваться.

Включите поддержку транспорта SSH для терминала виртуального типа (vtys).

Чтобы одно устройство выступало в роли SSH-клиента для другого, можно добавить SSH второму устройству, обозначенному как Reed. После этого взаимодействие устройств будет носить характер клиент-сервер, где Carter действует в роли сервера, а Reed – в роли клиента. Конфигурация IOS SSH-клиента на Reed та же, что требуется для конфигурации SSH-сервера на Carter.

Выполните следующую команду, чтобы добавить SSH с IOS SSH-клиента (Reed) IOS SSH-серверу (Carter) и проверить это.

Добавление линейного доступа SSH

Если требуется исходящая линейная аутентификация SSH можно настроить и проверить SSH для исходящих обратных сеансов Telnet через Carter, который функционирует как сервер связи для Philly.

Если Philly подключен к порту 2 устройства Carter, тогда можно настроить SSH для Philly через Carter из Reed с помощью следующей команды.

Со станции Solaris можно использовать следующую команду:

Выходные данные команды banner изменяются в зависимости от Telnet и версии SSH-соединений. Следующая таблица описывает использование разных параметров команды banner с разными типами соединений.

Отображается перед входом на устройство.

Отображается перед входом на устройство.

Отображается перед входом на устройство.

Отображается перед входом на устройство.

Отображается после входа на устройство.

Отображается после входа на устройство.

Отображается после входа на устройство.

Отображается после входа на устройство.

Отображается после входа на устройство.

Отображается после входа на устройство.

Отображается после входа на устройство.

Не удается отобразить заголовок входа

SSH версии 2 поддерживает заголовок входа. Заголовок входа отображается, если SSH-клиент отправляет имя пользователя при установлении SSH-сеанса с маршрутизатором Cisco. Например, если используется Secure Shell SSH-клиент, то заголовок входа отображается. Если используется PuTTY SSH-клиент, то заголовок входа не отображается. Это связано с тем, что Secure Shell по умолчанию отправляет имя пользователя, а PuTTY нет.

Клиенту Secure Shell необходимо имя пользователя для инициирования подключения к устройству с поддержкой SSH. Кнопка Connect станет активной только после ввода имени узла и имени пользователя. Следующий снимок экрана иллюстрирует, что заголовок входа отображается, когда Secure Shell подключается к маршрутизатору. Затем отображается приглашение ввести пароль.

Клиенту PuTTY не требуется имя пользователя для инициирования SSH-подключения к маршрутизатору. Следующий снимок экрана иллюстрирует подключение клиента PuTTY к маршрутизатору и запрос имени пользователя и пароля. Заголовок входа не отображается.

Следующий снимок экрана иллюстрирует, что заголовок входа отображается, если PuTTY настроен на отправку имени пользователя маршрутизатору.

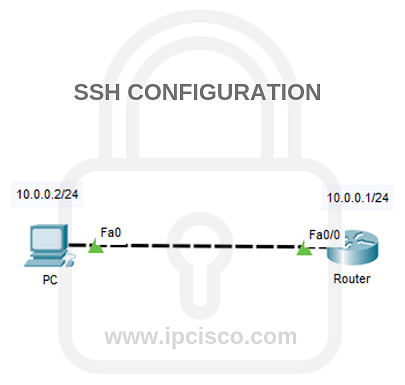

SSH Config

SSH (Secure Shell) is one of the most used protocols in network World. As a secured alternative of Telnet, SSH is always in the life of a network engineer. It helps us to connect our routers, swithces and any other network equipments. Especially because of SSH is more secure, it is always prefered more than Telnet. In this lesson, we will focus on SSH Configuration on Cisco routers with an SSH Config Example.

So, what will be our SSH Config steps? In this example, we will go through the below six steps one by one:

- IP Configs

- Password Encryption

- Domain Data Encryption

- Router User Config

- SSH Config

- SSH Verification

So, let’s start SSH Configuration and see how is the backplane config of our SSH connection on routers.

IP Configs

Firstly, we will configure IP addresses of router interface and the PC. We will use the below IP addresses:

Router fa0/0 Interface

IP : 10.0.0.1

Subnet : 255.255.255.0

PC

IP : 10.0.0.2

Subnet : 255.255.255.0

Gateway : 10.0.0.1

Router # configure terminal

Router (config) # interface fa0/0

Router (config-if) # ip address 10.0.0.1 255.255.255.0

Router (config-if) # no shutdown

Password Encryption

In the second step, we will use “service password-encryption” command to encrypt passwords on the routers. This sis a classical command used after password configuration. The main duty of this command is encrypting the clear text passwords. And with this command, passwords are shoed as hashed in the router config file.

Router (config) # service password-encryption

Domain Data Encryption

In this step, we will set the domain name. Our domain name will be SSHabc. And after that, we will encrypt the data in it with “crypto key generate rsa” command.

During this configuration we will set the modüle sizes. So we will use 512 here.

Router (config) # ip domain-name SSHabc

Router (config)# crypto key generate rsa

Router User Config

This step is the classical user definion on the router. We will do it with username, password and the priviledge level. Our user is Gokhan, password is abc123 and the priviledge mode is 15.

Router (config) # username gokhan privilege 15 password abc123

We will use this username and password for SSH connection.

SSH Config

The main configuration step of this SSH Config lesson is this step. Here, we will do the SSH configuration in line mode.

Firstly, we will go to line mode and configure the ssh for 17 users from 0 to 16. And then we will use “transport input ssh”. This command will allow only SSH access. Telnet accesses will be rejected.

Then, we will set the login as local with “login local” command. With this command, we can use local router users to ssh access.

After that , we will configure the the version of SSH. There are two SSH versions, SSH version 1 and SSH version 2. The second one provide more enhanced security agorithm. Here, we will use SSH version 2. Ton configure it, we will use “ip ssh version 2” command.

Lastly, we will save our SSH Configuration.

Router (config) # line vty 0 16

Router (config-line) # transport input ssh

Router (config-line) # login local

Router (config-line) # ip ssh version 2

Router (config-line) # end

Router # write

GO ON BOARD

Команда show

Команда используется наиболее часто. Она позволяет вывести практически любую информацию об устройстве, на котором вы авторизовались. В оболочке командной строки введите . Встроенная справочная система должна заполнить экран внушительным списком команд, которые могут рассказать вам о различных аспектах устройства. Этот список состоит из нескольких экранов, и на каждом экране отображается строка . Нажмите клавишу Пробел, чтобы перейти к следующему экрану. Затем к следующему и так далее. Продолжайте нажимать клавишу Пробел, пока не вернетесь к приглашению командной строки. Кроме того, вы можете нажать любую клавишу (кроме Enter или Пробел), чтобы выйти из встроенной справочной системы и вернуться к приглашению:

Обратите внимание, что отображается две колонки информации. В левой колонке указаны имена команд, а в правой — краткие описания команд

Для большинства команд требуется одна или несколько подкоманд. Например, если вы набрали , после нажатия клавиши Enter вы получите сообщение об ошибке:

Оно означает, что для просмотра информации об IP-адресе требуется подкоманда

Принимая во внимание большое количество команд show, необоснованно ожидать, что вы запомните их все или даже большинство из них. К счастью, вам это не нужно

Если вы введете команду , появится еще один не очень длинный список подкоманд. Обратите внимание, что этот список отличается от предыдущего. Он короче и содержит только подкоманды, связанные с IP-адресами:

Если вам показалось, что первый список команд был слишком велик и непонятен, то общее количество возможных команд намного ужаснее. К счастью, есть только несколько команд, которые вам действительно нужно запомнить. Давайте посмотрим на одну из них.

В первом списке подкоманд , примерно наполовину страницы, вы видите слово , за которым следует текст .

Выполните команду (полная команда ). Теперь вы получите гораздо более короткий список, состоящий в основном из таких типов интерфейсов, как FastEthernet и GigabitEthernet, с последующим их кратким описанием:

Выполните команду — и вы увидите список, почти идентичный предыдущему:

Обратите внимание на оператор в конце последней строки,. Он обозначает «возврат каретки», который является причудливым термином для клавиши Enter

указывает, что вы можете нажать клавишу Enter без добавления дополнительных подкоманд. Это удобная подсказка, что команда , которую вы ввели, вероятно, будет работать без ошибок. Если вы не видите строку в нижней части списка, это означает, что перед нажатием клавиши Enter вам нужно указать дополнительные подкоманды. Нажмите клавишу Enter на команде s.

Вы должны увидеть список всех интерфейсов коммутатора вместе со всеми назначенными IP-адресами. Ваш интерфейс Vlanl имеет назначенный IP- адрес 192.168.1.101. Не кажется ли он вам знакомым? Это IP-адрес, к которому вы подключены!

Фильтрация вывода

Команды могут выдавать много результатов, и если вы ищете только одну или две нужные строки на экране, заполненном данными, это может стать довольно трудоемким делом. Команды и представляют собой две команды синтаксического анализа, которые позволяют фильтровать вывод команды , чтобы отображать только строки, которые вам нужны.

Включение строк

Выполните команду . Во второй с конца строке вы должны увидеть символ «пайп» , описанный как модификатор вывода. Он обычно используется в сценарных и командных файлах для передачи или перенаправления вывода из одной команды в другую. В IOS команда «пайп» имеет аналогичную функцию — для ввода-вывода в одну из встроенных функций синтаксического анализа IOS:

Нажмите клавишу Enter после ввода команды :

Вы должны увидеть много портов FastEthernet и пару портов GigabitEthernet, но вам они не нужны. Вам нужен интерфейс . Если вы не хотите видеть все 28 строк, то можете включить только строки с поисковым запросом , используя команду :

Обратите внимание, что вместо 28 строк вы получаете одну, содержащую точную информацию, которую хотите видеть

Исключение строк

Предположим, что вы хотите видеть информацию об IP-адресах всех ваших портов, кроме FastEthernet. Для этого вы можете использовать ключевое слово , чтобы исключить любые строки, содержащие поисковый запрос Fast.

Введите команду и нажмите клавишу Enter. Теперь вы увидите только четыре строки вывода, показывающие все порты, кроме FastEthernet:

SSH

Нельзя не упомянуть о том, что telnet — протокол незащищённый и передаёт пароль и данные в открытом виде. С помощью любого анализатора пакетов можно вычислить пароль.

Поэтому крайне рекомендуем использовать ssh — любые устройства cisco с не самой урезанной прошивкой способны выступать ssh-сервером.

Следующий набор команд позволит вам включить ssh и отключить доступ по telnet:

Имя хоста должно отличаться от Router, обязательно должно быть задано имя домена. Третьей строкой генерируется ключ и далее разрешается только ssh. Длина ключа должна быть более 768 бит, если вы желаете использовать ssh версии 2, а вы желаете этого. Всё.

Ещё одно финальное внимание новичкам: не забывайте о команде — это сохранение текущей конфигурации. Впрочем, достаточно два раза обжечься, забыв сохранить, чтобы навсегда заработать иммунитет к этому — кто кодил по ночам или писал курсовую, тот поймёт

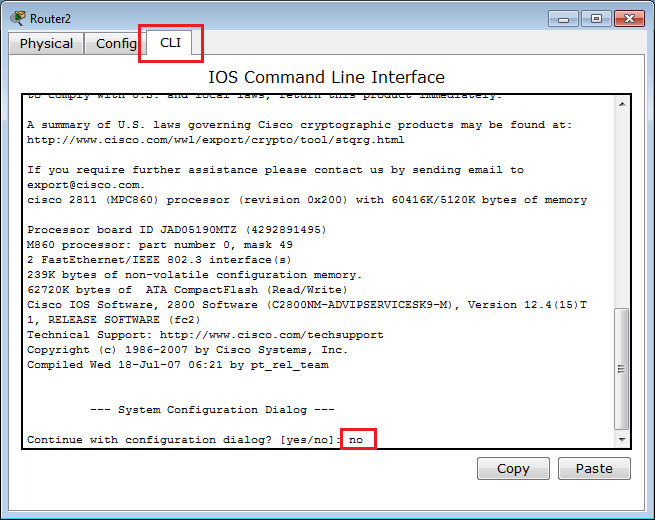

Используя PT, мы будем настраивать оборудование не через терминал или телнет, а непосредственно через CLI устройства, которое вызывается кликом по иконке роутера — так удобнее:

Packet Tracer. Управление управление маршрутизатором через CLI устройства

Packet Tracer. Управление управление маршрутизатором через CLI устройства

Авторизация на устройствах CISCO

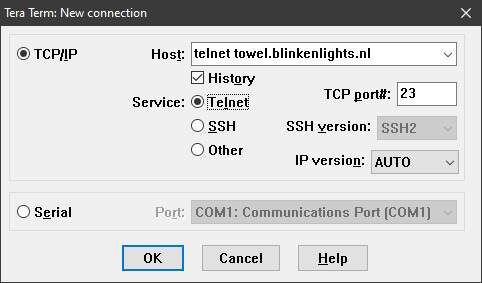

Независимо от того, подключаетесь вы к маршрутизатору или коммутатору Cisco, процесс в целом одинаков. Во-первых, вам нужен клиентский терминал, который поддерживает как протокол Telnet, так и Secure Shell (SSH). Для пользователей операционной системы Windows я рекомендую программу PuTTY, которую вы можете скачать с сайта. Если вы поклонник операционной системы macOS или Linux, то можете использовать команды telnet или ssh в программе Terminal (Терминал). В примерах в этой книге я использую операционную систему Windows и программу PuTTY, но скажу, что как только вы подключитесь к устройству Cisco, ни ваша операционная система, ни клиентский терминал уже не будут иметь большого значения. Команды конфигурации, которые вы будете использовать для настройки устройств, будут одинаковыми для любой системы.

Откройте клиентский терминал и выберите один из коммутаторов вашей сети. Я собираюсь подключиться к учебному коммутатору, набрав его IP-адрес в поле Host Name (or IP address) (Имя хоста (или IP-адрес)), установив тип подключения Telnet и нажав кнопку Open (Открыть), как показано на рис. 3.1. Если вы не можете подключиться через протокол Telnet, попробуйте использовать протокол SSH. Интерфейс программы PuTTY не менялся годами, но если это когда-либо произойдет в вашей версии, базовые настройки все равно должны быть теми же.

В поле Host Name (or IP address) введите IP-адрес устройства, к которому вы хотите подключиться. Установите переключатель в положение Telnet или SSH, а затем нажмите кнопку Open.

При появлении запроса введите имя пользователя (логин) и пароль привилегированного пользователя. Вы должны увидеть имя хоста коммутатора, за которым следует либо хеш (), либо знак больше ():

Если вы не видите символ , введите слово и нажмите клавишу Enter. Возможно, вам будет предложено ввести еще один пароль для режима . Если вход в систему выполнен успешно, вы должны увидеть приглашение с символом . Сотрудники компании Cisco называют этот привилегированный

режим как EXEC, но многие люди называют его режимом enable. Режим — это режим root-пользователя или администратора, который позволяет просматривать более подробную информацию о коммутаторе и вносить изменения в его конфигурацию.

Имейте в виду, что в зависимости от индивидуальных настроек коммутатора вы можете выйти из режима администрирования автоматически, по истечении определенного времени бездействия. Это важный параметр безопасности, и подобное поведение не указывает на что-то неправильное в ваших настройках. Если это произойдет, просто заново авторизуйтесь в системе и вернитесь к моменту, где вы остановились.