Утилиты восстановления пароля windows

Содержание:

Шаг 4. Стратегия взлома паролей

Многие новички, когда они начинают взламывать пароли, просто выбирают инструмент и список слов, а затем просто пускают процесс на самотек. Результаты часто разочаровывают. У хакеров-экспертов всегда есть стратегия взлома. Они вовсе не считают, что смогут взломать каждый пароль, но с хорошо проработанной стратегией они могут сломать большинство паролей за очень короткий промежуток времени.

Ключом к разработке успешной стратегии взлома является использование нескольких итераций, переход от самых легких паролей с первой итерации к самым сложным паролям с использованием разных подходов на каждой последующей итерации.

Такие программы восстановления пароля Windows – лишь один из способов среди других способов восстановления пароля.

Ниже я приведу список из самых известных и популярных бесплатных программ по восстановлению забытого пароля, которые работают в версиях Windows, начиная с ХР по 8-ю модель.

Ophcrack

Начинаем, конечно же, со знаменитой Ophcrack (оф-крэк). Страница скачивания находится здесь:

http://ophcrack.sourceforge.net/download.php?type=ophcrack

Ophcrack локализует учётные записи пользователей и восстанавливает их. Всё происходит в автоматическом режиме.

В зависимости от производительности компьютера и сложности пароля, программе требуется от 1,5 до 10 мин независимо от версии Windows.

Offline NT Password & Registry Editor

Это, скорее, средство для сброса пароля Windows. Да, она ничего не восстановит, однако сбросит пароль, что позволит вам войти в систему.

Как и в предыдущем варианте, следует записать диск или флешку из образа, и загрузиться с них. Образы CD и USB для скачивания находятся на этой станице:

http://pogostick.net/~pnh/ntpasswd/bootdisk.html

в разделе DOWNLOADS.

Используйте только последние версии программы, если не хотите потерять данные на установленной Windows 7 и выше.

Программа отлично справляется с паролями во всех современных версиях Windows без проблем.

Kon-Boot.

Эта программа действует несколько иначе, нежели предыдущие, однако также справляется с паролями к учётным записям Windows “на ура”. Если что-то не получилось в предыдущих программах, стоит попробовать эту. Но попробовать бесплатную версию вы сможете только на ОС Windows 7 и более ранних. Плюс ко всему, программа Kon-Boot

https://www.dropbox.com/s/f5i4g9vlmwoxrtp/kon-boot1.1-free.zip

в бесплатном виде не понимает 64-х битных версии операционных систем. Последние два факта сильно ограничивают нас в применении программы.

Cain & Abel и

Следующие программы

https://web.archive.org/web/20131021061428/http://www.lcpsoft.com/english/download.html

и

https://web.archive.org/web/20131021061428/http://www.lcpsoft.com/english/download.html

потребуют от вас работы под действующей учётной записью пользователя. То есть они подразумевают, что в Windows вы всё-таки как-то умудрились попасть. И теперь планомерно стираете пароли к другим учётным записям. Это уже не всемогущая Ophcrack, однако с задачами справляются чётко. В одной куче обе находятся из-за схожести в принципе работы. Ознакомьтесь при случае переходом по ссылкам. Первую из них, кстати, мой антивирус заблокировал. Немудрено, впрочем. Сами понимаете…

John the Ripper

https://www.openwall.com/john/

Работает со всеми последними версиями.

Как использовать Ophcrack LiveCD

Чтобы начать работу, зайдите на страницу загрузки Ophcrack. Когда вы там, выберите Загрузите ophcrack LiveCD и щелкните ссылку XP или Vista / 7 (используйте Vista / 7 для Windows 8 и не беспокойтесь о третьей опции «без таблиц»), чтобы загрузить правильный файл образа ISO для вашей операционной системы. Этот файл может занять некоторое время для загрузки.

Файл ISO содержит все, что должно быть на диске или флешке, все в одном файле. Файл ISO Ophcrack LiveCD содержит SliTaz (дистрибутив Linux), программное обеспечение Ophcrack и другие файлы, необходимые для восстановления паролей. Не беспокойтесь о деталях: Ophcrack LiveCD полностью автоматизирован, поэтому вам не нужно никакого опыта Linux.

После загрузки Ophcrack ISO у вас есть одно решение: записывать ли Ofcrack на диск (например, CD, DVD или BD) или помещать Ophcrack на USB-накопитель, например, флешку:

Околка на диске

Если компьютер, на котором вы находитесь, и компьютер, на который вы забыли пароль, оба имеют оптический привод, сжигание Ophcrack на диске, вероятно, самый простой способ.

Если вы уже сжигали ISO-изображения, пойдите для этого. Если нет, пожалуйста, знайте, что запись ISO-файла сильно отличается от записи обычных файлов. Посмотрите, как записать файл образа ISO на CD, DVD или BD для полного учебника.

После создания диска Ophcrack загрузитесь с диска, перезагрузив компьютер с помощью только что созданного CD, DVD или BD на диске. Linux загрузится, начнется Ophcrack, и начнется восстановление пароля.

Если у вас возникли проблемы с загрузкой вашего компьютера с диска Ophcrack, ознакомьтесь с нашей инструкцией по загрузке с компакт-диска, DVD или BD Disc.

Окошко на USB-накопителе

Если на одном или обоих компьютерах, с которыми вы работаете, нет привода CD / DVD, то ваш Ophcrack, работающий с USB-накопителя, например, флеш-накопитель, является вашим единственным вариантом.

К сожалению, вы не можете просто копировать или расширять ISO Occrack на USB-накопитель и ожидать, что он будет загрузочным и будет работать правильно.

После создания USB-накопителя Ophcrack загрузитесь с диска, чтобы запустить процесс Ophcrack.

Когда у вас будет Ophcrack, либо через диск, который вы сжег, либо созданный флеш-накопитель, он найдет пользователей в вашей системе Windows и начнет взламывать их пароли. Процесс выполняется автоматически — вам обычно не нужно набирать или ничего нажимать. Когда пароли отображаются на экране, запишите их.

Извлеките диск или флэш-накопитель, перезагрузите компьютер и войдите в Windows с помощью вновь восстановленного пароля!

После того, как вы вернетесь в Windows, измените свой пароль на то, что вы запомните на этот раз, а затем создайте диск для сброса пароля, чтобы избежать необходимости повторять это снова.

Возможности Metasploit

Допустим теперь, что у нас нет физического доступа к компьютеру. Пусть вместо этого у нас имеется удаленный шелл и в идеале Meterpreter. В Metasploit Framework уже встроен функционал для извлечения списка пользователей и хешей паролей. Делается это в одну команду:

В результате мы получаем список пользователей и хешей. Но останавливаться на достигнутом не стоит. Metasploit — штука многофункциональная, поэтому можно попробовать использовать полученные хеши для доступа к другим компьютерам в сети жертвы — вдруг подойдут. Для этого пригодится модуль PsExec:

Как видишь, все происходит автоматически, без всяких сложностей. Чтобы дальше ковыряться с любыми файлами системы, полезно сразу поднять права. Получить их можно прямо из Метерпретера, в котором есть простая команда getsystem. Этот модуль попробует поднять права в ОС, используя уязвимости MS09-012, а также нашумевшую уязвимость MS10-015 (KiTrap0D) и не только.

Cain&Abel — еще одна замечательная тулза для брутфорса NTML хэшей(кроме этого поддерживает взлом хэшей большого количества других алгоритмов)

Шаг 1. Хранилище паролей

Пароли не хранятся в виде текста. Как правило, хранятся только хеши паролей. Можно сказать, что хеши — это результат одностороннего шифрования, уникальный для конкретных входных данных. Хранилища паролей очень часто используют алгоритмы MD5 или SHA1 для хеширования паролей.

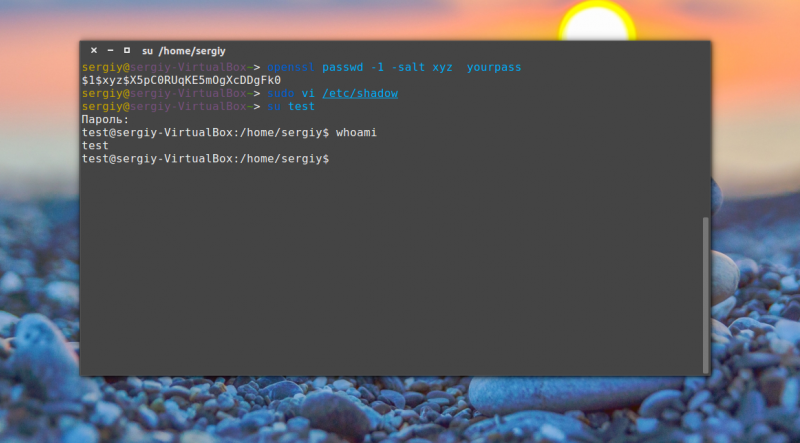

В операционной системе Windows пароли в локальной системе хранятся в SAM-файле, а Linux хранит их в файле /etc/shadow. Эти файлы доступны только кому-то с правами root или системного администратора. В обоих случаях вы можете использовать службу или файл с привилегиями root или системного администратора для захвата файла паролей (например, DLL-инъекция с помощью samdump.dll в Windows).

Техника Pass-the-Hash

В обеих реализациях протокола NTLM есть большая дырка. Для аутентификации достаточно знать только хеш пользователя, то есть даже брутить ничего не надо. Достал хеш — и можешь лазить по сетке с правами скомпрометированного юзера :). Соответствующий метод, который носит название Pass The Hash, разработан аж в 1997 году. Одной из его самых известных реализацией является набор утилит Pass-the-Hash Toolkit. В него входит три утилиты: IAM.EXE, WHOSTHERE.EXE и GENHASH.EXE. Как видно из названия, GENHASH предназначена для генерации LM- и NT-хешей переданного ей пароля. WHOSTHERE.EXE, выводит всю информацию о логин-сессиях, которую операционная система хранит в памяти. Тулза отображает информацию о пользователях, которые на данный момент залогинены в системе: имя юзера, домен/рабочую группу и NTLM-хеши пароля. Утилита IAM.EXE позволяет прикинуться другим пользователем при получении доступа к какой-либо папке на удаленной машине, подменяя данные текущего пользователя (логин, хеш пароля, домен и т. д.), когда они в закешированном виде отправляются удаленной системе, чтобы она могла идентифицировать пользователя и решить, предоставлять ли ему доступ к запрашиваемому ресурсу. После успешной подмены все сетевые соединения с удаленными серверами, осуществляющие аутентификацию с помощью NTLM-хешей, используют подмененные данные, что позволяет получить доступ к «чужой» шаре. Рассмотрим примерный сценарий использования:

• whosthere.exe — получаем данные всех залогиненных пользователей; • iam.exe -h administrator:mydomain:AAD3B435B51404EEAAD3B435B51404EE:31D6CFE0D16AE931B73C59D7E0C089C0— подменяем свои данные на данные другого пользователя.

Вот, собственно, и все, теперь мы имеем права для доступа к сетевым ресурсам другого пользователя.