Делимся опытом. интеграция сервисов firepower на cisco asa

Содержание:

- [править] Безопасность канального уровня

- Какие виды трафика требуется впускать в сеть?

- Решения Cisco для беспроводных сетей Wi-Fi

- Первичная инициализация

- Check Point Power-1 11065 2011

- Disadvantages of CBAC:

- Sophos Home для Windows и Mac OS

- Vulnerable Products

- Первичная настройка

- Vulnerable Products

- DNA Виртуализация

- NGFW — межсетевые экраны следующего поколения

[править] Безопасность канального уровня

CAM table overflow

ограничено

использовать.

Таблица коммутации заполняется и после этого коммутатор работает как хаб.

Это значит, что после выполнения атаки, подключившись к любому порту коммутатора, можно перехватывать весь трафик в пределах широковещательного домена, которому принадлежит порт.

Это не касается тех записей в таблице коммутации, которые были до начала выполнения атаки.

Трафик к компьютерам, MAC-адреса которых уже были в таблице коммутации, отправляется не широковещательно.

Атаку можно выполнить, например, с помощью утилиты macof, которая входит в dsniff.

Атака сама по себе не влияет на работу VLAN, но может быть основой для выполнения последующих атак на VLAN или других типов атак.

Пример выполнения атаки

Сначала на трех коммутаторах почистить таблицы коммутации:

SW_1# clear mac address-table dynamic

После этого начать атаку.

Атака с помощью macof утилиты, которая входит в dsniff:

macof -i eth1

После этого коммутатор работает как хаб.

Если пингануть с машины одного студента машину другого или маршрутизатор, то трафик видят все в одном широковещательном домене.

Защита от атаки

Функция port security.

STP Manipulation

Отправка BPDU корневого коммутатора:

sudo yersinia stp -attack 4 -interface eth1

BPDU Guard

Перевод в режим portfast всех access портов:

SW_1(config)#spanning-tree portfast default

Посмотреть суммарную информацию о включенных функциях:

SW_1#sh spanning-tree summ Switch is in rapid-pvst mode Root bridge for: VLAN0010 Extended system ID is enabled Portfast Default is enabled PortFast BPDU Guard Default is disabled Portfast BPDU Filter Default is disabled Loopguard Default is disabled EtherChannel misconfig guard is enabled UplinkFast is disabled BackboneFast is disabled Configured Pathcost method used is short Name Blocking Listening Learning Forwarding STP Active ---------------------- -------- --------- -------- ---------- ---------- VLAN0001 0 0 0 4 4 VLAN0010 0 0 0 2 2 ---------------------- -------- --------- -------- ---------- ---------- 2 vlans 0 0 0 6 6

Посмотреть включен ли portfast на порту:

SW_1#sh spanning-tree interface fa 0/10 portfast VLAN0001 disabled VLAN0010 disabled SW_1#sh spanning-tree interface fa 0/2 portfast VLAN0001 enabled

Включение bpduguard на всех портах portfast:

SW_3(config)#span portfast bpduguard default

Root Guard

The root guard ensures that the port on which root guard is enabled is the designated port. Normally, root bridge ports are all designated ports, unless two or more ports of the root bridge are connected together. If the bridge receives superior STP Bridge Protocol Data Units (BPDUs) on a root guard-enabled port, root guard moves this port to a root-inconsistent STP state. This root-inconsistent state is effectively equal to a listening state. No traffic is forwarded across this port. In this way, the root guard enforces the position of the root bridge.

Если на интерфейсе не должны появляться сообщения корневого коммутатора, то на нем можно настроить Root Guard:

SW_1(config-if)#spanning-tree guard root

Отличия между STP BPDU Guard и STP Root Guard

BPDU guard and root guard are similar, but their impact is different. BPDU guard disables the port upon BPDU reception if PortFast is enabled on the port. The disablement effectively denies devices behind such ports from participation in STP. You must manually reenable the port that is put into errdisable state or configure errdisable-timeout.

Root guard allows the device to participate in STP as long as the device does not try to become the root. If root guard blocks the port, subsequent recovery is automatic. Recovery occurs as soon as the offending device ceases to send superior BPDUs.

DHCP attack

DHCP starvation

DHCP spoofing

DHCP Snooping

- Основная страница: DHCP snooping

ARP-spoofing (ARP-poisoning)

VLAN Trunking Protocol

VLAN Management Policy Server (VMPS)/ VLAN Query Protocol (VQP)

Cisco Discovery Protocol (CDP)

Storm Control

switch(config-if)# storm-control <broadcast | multicast | unicast> level <level | bps bps | pps pps >

switch(config-if)# storm-control action <shutdown | trap>

switch# show storm-control

Private VLAN (PVLAN)

Безопасность VLAN

- Основная страница: Безопасность VLAN

VLAN Hopping

Поднятие транка (атака с использованием протокола DTP).

Отправка сообщения DTP для поднятия транка между компьютером атакующего и коммутатором:

sudo yersinia dtp -attack 1 -interface eth1

Двойное тегирование фрейма

Уязвимости PVLAN

Port Security

IP Source Guard

Dynamic ARP Inspection

- Основная страница: Dynamic ARP Inspection

Какие виды трафика требуется впускать в сеть?

Виды впускаемого трафика определяются политикой безопасности на объекте. Однако логичный ответ – любые виды трафика, не несущие вреда для сети.

В этом примере имеется список видов трафика, которые разумно пропускать в сеть. Обычно допустим трафик протокола управляющих сообщений Интернет (ICMP), но он может быть уязвимым для DOS-атак. Ниже приведен пример списка контроля доступа для входящего трафика.

Список контроля доступа 101 используется для исходящего трафика. Список контроля доступа 102 используется для входящего трафика. Списки контроля доступа разрешают только маршрутный протокол, усовершенствованный внутренний протокол маршрутизации сетевых интерфейсов (EIGRP) и указанные типы входящего трафика ICMP.

В этом примере сервер на стороне Ethernet маршрутизатора недоступен из Интернета. Список контроля доступа запрещает установление сеанса. Для получения доступа необходимо изменить список контроля доступа, разрешив диалог. Для изменения списка контроля доступа удалите список контроля доступа, отредактируйте его и повторно примените обновленный список контроля доступа.

Примечание. Необходимость удаления списка контроля доступа 102 перед его редактированием и повторным применением вызвана наличием оператора «deny ip any any» в конце списка контроля доступа. В этом случае добавление новой записи перед удалением списка контроля доступа привело бы к появлению новой записи после оператора deny. Таким образом, обращения к этой записи никогда бы не происходило.

В этом примере добавляется упрощенный протокол электронной почты (SMTP) только для 10.10.10.1.

Решения Cisco для беспроводных сетей Wi-Fi

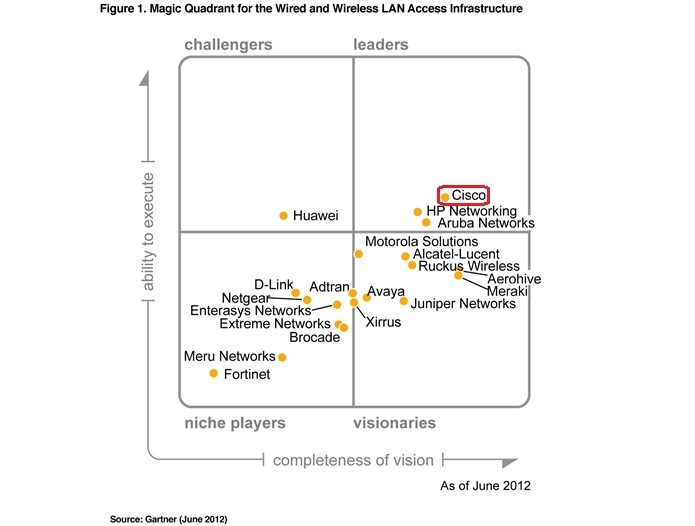

Корпорация Cisco – лидер на рынке беспроводных решений. Такой вывод сделала в 2012 году крупнейшая исследовательская и консалтинговая компания в сфере IT «Gartner». Положение игроков на рынке IT компания Gartner оценивает на . Среди поставщиков LAN и WLAN оборудования корпорация Cisco находится в сегменте лидеров, и занимает первое место по уровню «полноты видения» и «способности реализации».

Три составляющих мультисервисной сети Cisco:

• Единая политика: единственный источник политики в проводной, беспроводной и удалённой сети;

• Единое управление: контроль качества сервиса на всех участках сети;

• Единая сеть: доставка сервиса через любую физическую сеть, без потерь и задержек.

Эти особенности позволяют создать единую инфраструктуру с централизованным управлением и обеспечением контроля качества на всех этапах доставки услуг конечным потребителям

При этом не важно, какая среда используется непосредственно для передачи трафика – медь, оптоволокно или Wi-Fi. Сеть позволяет инсталлировать любые решения из портфеля Cisco – сервисы BYOD Cisco (Bring Your Own Device), сети видеонаблюдения, унифицированные коммуникации, складские системы, и т.д.

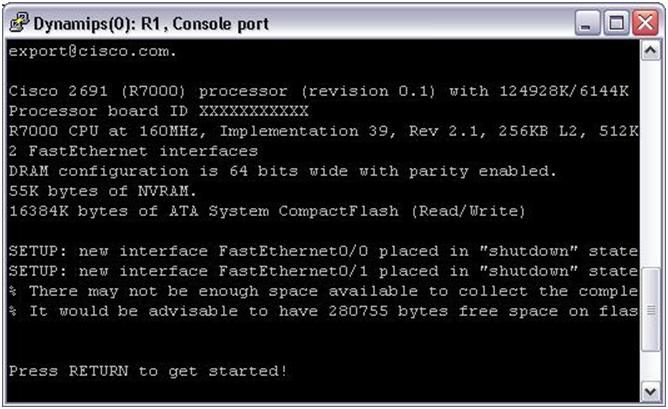

Первичная инициализация

Постоянные наши читатели должны уже быть в курсе, что в линейке 1500 серии SMB используется новая ОС 80.20 Embedded, она включает в себя обновленный интерфейс и усовершенствованные возможности.

Для того чтобы начать инициализацию устройства необходимо:

- Обеспечить электропитание для шлюза.

- Подключить сетевой кабель от вашего пк в LAN -1 на шлюзе.

- Опционально можно сразу обеспечить устройству выход в интернет, подключив интерфейс в порт WAN.

- Перейти на портал Gaia Embedded: https://192.168.1.1:4434/

Если были выполнены ранее озвученные шаги, то после перехода на страницу портала Gaia, вам необходимо будет подтвердить открытие страницы с недоверенным сертификатом, после чего запустится мастер настроек портала:

Вас будет приветствовать страница с указанием модели вашего устройства, необходимо перейти в следующий раздел:

Нам предложат создать учетную запись для авторизации, есть возможность указать высокие требования к паролю для администратора, указываем страну, где будем использовать шлюз.

Следующее окно касается настроек даты и времени, есть возможность задать вручную или использовать NTP-сервер компании.

Следующий шаг подразумевает задание имени для устройства и указание домена компании для корректной работы служб шлюза в Интернете.

Следующий шаг касается выбора вида управления NGFW, здесь следует отметить:

- Local Management. Этот доступный вариант для локального управления шлюзом с помощью веб-страницы Gaia Portal.

- Central Management. Данный вид управления включает в себя синхронизацию с выделенным Management сервером CheckPoint, синхронизацию с облаком Smart1-Cloud или c SMP (сервис управления для SMB).

Мы в рамках данной статьи остановимся на способе управления Local Management, вы можете указать способ, который необходим. Для ознакомления с процессом по синхронизации с выделенным Management Server, предлагается ссылка из обучающего цикла CheckPoint Getting Started, подготовленного компанией TS Solution.

Далее будет представлено окно с определением режима работы интерфейсов на шлюзе:

- Режим Switch подразумевает доступность подсети от одного интерфейса к подсети другого интерфейса.

- Режим Disable Switch соответственно отключает режим Switch, каждый порт маршрутизирует трафик, как для отдельного фрагмент сети.

Также предлагается задать пул DHCP адресов, которые будут использоваться при подключение к локальным интерфейсам шлюза.

Следующий шаг это настройка работы шлюза в беспроводном режиме, мы планируем разобрать этот аспект более подробно в одной статей цикла, поэтому отложили конфигурацию настроек. Вы же можете создать новую беспроводную точку доступа, задать пароль для подключения к ней и определить режим работы беспроводного канала ( 2.4 Гц или 5 Гц).

Далее будет предложен шаг по настройке доступа к шлюзу для администраторов компании. По умолчанию права доступа разрешены, если подключение идет от:

- Внутренняя подсеть компании

- Доверенная беспроводная сеть

- VPN туннель

Опция для подключения к шлюзу через Интернет по умолчанию отключена, это несет за собой большие риски и должно быть обосновано для включения, в противном случае рекомендуется оставить как в нашем примере.Также есть возможность указать какие именно IP-адреса будут разрешены для подключения к шлюзу.

Следующее окно касается активации лицензий, при первичной инициализации устройства вам будет представлен 30-дневный триальный период. Существует два доступных способа активации:

- Если есть подключение в Интернет, то лицензия активируется автоматически.

- Если вы активируете лицензию оффлайн, то нужно выполнить следующее: скачать лицензию из UserCenter, зарегистрировать ваше устройство на специальном портале. Далее для обоих случаев вам нужно будет импортировать вручную загруженную лицензию.

Наконец последнее окно в мастере настроек предлагает выбрать включаемые блейды, отметим что блейд QOS включается только после первичной инициализации. В итоге вы должны получить окно завершения, которое суммирует ваши настройки.

Check Point Power-1 11065 2011

Компания Check Point Software Technologies сообщила о завершении тестирования в NSS Labs со 100-процентными показателями среди шлюзов безопасности, систем аутентификации и прикладных средств контроля в апреле 2011 года. Компания Check Point Software Technologies была первой из тех, которые в данной отрасли получили статус «Рекомендовано NSS Labs» среди решений класса NGFW (Next Generation Firewalls — NGFW).

NSS Labs выполняла тестирование Check Point Power-1 11065 класса NGFW по «Методике тестирования решений класса ngfw», содержащей около 1179 вредоносных кодов с учетом различных протоколов, видов трафика и размера пересылаемых пакетов. Согласно отчету, «интерфейс административного управления Check Point хорошо спроектирован и интуитивно понятен. Для мультигигабитных сред, испытывающих потребность в увеличении защиты по сравнению с действующими шлюзами безопасности, Check Point Power-1 11065 класса NGFW обеспечивает отличную защиту и выдающиеся показатели совокупной стоимости владения (TCO)».

Ниже представлены основные выводы отчета, в котором освещаются исключительные характеристики шлюза безопасности нового поколения от Check Point:

- на 100% прошел тестирование для традиционных шлюзов безопасности — обеспечил полную защиту и выполнение правил политики безопасности. Кроме того, в недавнем тесте NSS Labs IPS Group test Check Point Power-1 11065 класса NGFW заблокировал 86.6% атак при активной защите «по умолчанию» и 97,3% атак после соответствующей тонкой настройки;

- на 100% прошел тесты по идентификации приложений и контролю за ними — правильно идентифицировал и корректно применил политики для широкого спектра различных приложений, таких как протокол SSH, социальные сети, программы мгновенного обмена сообщениями, Skype и другие приложения Web 2.0;

- на 100% прошел тестирование системы пользовательской и групповой аутентификации — успешно идентифицировал пользователей и применил необходимые политики шлюза безопасности при непосредственной интеграции со службой Active Directory;

- на 100% прошел тест уклонения — успешно определил и заблокировал атаки, применявшие специальные техники обмана маскировки и сокрытия;

- низкая стоимость владения — отношение производительность/цена для заказчиков оценивается в 49 долларов за защиту мегабита в секунду.

Цена сего девайса класса NGFW равна $51.618.99

Disadvantages of CBAC:

- Only IP TCP and UDP traffic is inspected by CBAC, so ICMP traffic and any other Layer 3 protocols need to be filtered using extended ACLs.

- Any traffic where the router is the source or destination won’t be inspected. CBAC will filter traffic passing through, but not traffic originating or terminating on that device.

- Because CBAC only detects and protects against attacks that travel through the firewall, it doesn’t normally protect against attacks originating from within the protected network. Deploying CBAC on an intranet-based router is possible.

- CBAC can’t inspect in-transit IPSec traffic. Because the IPSec traffic is encrypted, CBAC can’t interpret it and, therefore, drops it. CBAC and IPSec can only work together at tunnel endpoint by applying IPSec to the external interface and CBAC on the internal interface.

Sophos Home для Windows и Mac OS

Sophos Home

- Отслеживайте события и изменяйте настройки безопасности для всей семьи централизованно из любого браузера.

- Контроль доступа по категориям веб-сайтов одним нажатием.

- Защита компьютеров с ОС Windows и Mac OS.

- Бесплатно, до 3-х устройств на один email аккаунт.

Sophos Home Premiumглубокого машинного обученияIntercept XSophos Home

Sophos Central

- Endpoint Protection — антивирус для рабочих мест.

- Intercept X — антивирус с глубоким машинным обучением и EDR для расследования инцидентов. Относится к классу решений: Next Genereation Antivirus, EDR.

- Server Protection — антивирус для серверов Windows, Linux и виртуализации.

- Mobile — управление мобильными устройствами — MDM, контейнеры для почты и доступа к данным.

- Email — облачный анти-спам, например для Office365. У Sophos есть также различные варианты Локальных анти-спам систем.

- Wireless — управление точками доступа Sophos из облака.

- PhishTreat — позволяет провести фишинговую рассылку, потренировать сотрудников.

Sophos OEMЯндексGartner

Vulnerable Products

This vulnerability affects Cisco products that are running a vulnerable release of Cisco ASA Software or Cisco FTD Software that is configured to support OSPF routing with LLS block processing enabled. Note: LLS block processing is enabled by default.

Determine Whether OSPF Routing Is Configured on an ASA Device

To determine whether OSPF routing is configured on an ASA device, administrators can use the show ospf privileged mode command. If no output is returned, OSPF routing is not configured. In the following example, the device is configured for OSPF routing:

Determine Whether OSPF Routing Is Configured on an FTD Device

To determine whether OSPF routing is configured on an FTD device, administrators can do one of the following:

- For devices that are managed by using Cisco Firepower Management Center (FMC), choose Devices > Device Management, select the device of interest, and then choose Routing > OSPF. If either Process 1 or Process 2 has a check mark, OSPF is enabled on the device.

- For devices that are managed by using Cisco Firepower Device Manager (FDM), choose Device > Advanced Configuration > View Configuration > Smart CLI > Routing. If there is an object with the type of OSPF, then OSPF is enabled on the device.

For information about which Cisco ASA Software and FTD Software releases are vulnerable, see the section of this advisory.

Первичная настройка

Первым делом рекомендуем проверить состояние лицензий, от этого будет зависеть дальнейшая настройка. Перейдите во вкладку “HOME” → “License” :

Если лицензии активированы, то рекомендуем сразу обновиться до последней актуальной прошивки, для этого перейдите во вкладку “DEVICE” → “System Operations”:

Обновления системы находятся в пункте Firmware Upgrade. В нашем случае установлена актуальная и последняя версия прошивки.

Далее предлагаю кратко рассказать о возможностях и настройках блейдов системы. Логически можно разделить на политики уровня Access (Firewall, Application Control, URL Filtering) и Threat Prevention (IPS, Antivirus, Anti-Bot, Threat Emulation).

Перейдем во вкладку Access Policy → Blade Control:

По умолчанию используется режим STANDARD, он разрешает: исходящий трафик в Интернет, трафик внутри локальной сети, но при этом блокирует входящий трафик из Интернета.

Что касается блейдов APPLICATIONS & URL FILTERING, то для них по умолчанию установлена блокировка сайтов с высоким уровнем опасности, блокировка приложений обмена (Torrent, File Storage и т.д.). Также дополнительно можно блокировать категории сайтов вручную.

Отметим опцию для пользовательского трафика “Limit bandwidth consuming applications” с возможностью ограничить скорость исходящего/входящего трафика для групп приложений.

Далее откроем подраздел Policy, по умолчанию правила сгенерированы автоматически согласно ранее описанным настройкам.

Подраздел NAT по умолчанию работает в Global Hide Nat Automatic т.е все внутренние хосты будут иметь доступ в Интернет через публичный IP-адрес. Есть возможность задать правила NAT вручную для публикации ваших веб-приложений или сервисов.

Далее раздел, который касается Аутентификации пользователей в сети, предлагается два варианта: Active Directory Queries (интеграция с вашим AD), Browser-Based-Authentication (пользователь вводит доменные учетные данные в портале).

Отдельно стоит коснуться SSL-инспекции, доля общего HTTPS-трафика в Глобальной сети активно растет. Давайте рассмотрим, какие возможности предлагает CheckPoint для решений SMB, для этого нужно перейти в раздел SSL-Inspection → Policy:

В настройках есть возможность инспектировать HTTPS-трафик, потребуется импортировать сертификат и установить его в центр доверенных сертификатов на конечные пользовательские машины.

Удобной опцией считаем режим BYPASS для предустановленных категорий, это значительно экономит время при включение инспекции.

После настройки правил на уровне Firewall / Application следует перейти к тюнингу политик безопасности (Threat Prevention), для этого заходим в соответствующий раздел:

На открытой странице мы видим включенные блейды, статусы обновлений сигнатур и баз. Также нам предлагается выбрать профиль для защиты периметра сети, отображаются соответствующие настройки.

Отдельный раздел “IPS Protections” позволяет конфигурировать действие на определенную сигнатуру безопасности.

Не так давно мы в своем блоге писали о глобальной уязвимости для Windows Server — SigRed. Проверим ее наличие в Gaia Embedded 80.20, введя запрос “CVE-2020-1350”

Vulnerable Products

This vulnerability affects Cisco products if they are running a vulnerable release of Cisco ASA Software or FTD Software with a vulnerable AnyConnect or WebVPN configuration.

ASA Software

In the following table, the left column lists the Cisco ASA features that are vulnerable. The right column indicates the basic configuration for the feature from the show running-config CLI command. If the device is configured for one of these features, it is vulnerable.

| Cisco ASA Feature | Vulnerable Configuration |

|---|---|

| AnyConnect IKEv2 Remote Access (with client services) | crypto ikev2 enable <interface_name> client-services port <port #> |

| AnyConnect SSL VPN | webvpn enable <interface_name> |

| Clientless SSL VPN | webvpn enable <interface_name> |

FTD Software

In the following table, the left column lists the Cisco FTD features that are vulnerable. The right column indicates the basic configuration for the feature from the show running-config CLI command. If the device is configured for one of these features, it is vulnerable.

| Cisco FTD Feature | Vulnerable Configuration |

|---|---|

| AnyConnect IKEv2 Remote Access (with client services)1,2 | crypto ikev2 enable <interface_name> client-services port <port #> |

| AnyConnect SSL VPN1,2 | webvpn enable <interface_name> |

1. Remote Access VPN features are enabled via Devices > VPN > Remote Access in the Cisco FMC or via Device > Remote Access VPN in Cisco Firepower Device Manager (FDM).2. Remote Access VPN features are first supported as of Cisco FTD Software Release 6.2.2.

DNA Виртуализация

В основе любых ИТ-технологий лежит инфраструктура. Одним из базовых принципов Cisco DNA является повсеместное использование виртуализации, как способа значительно повысить эффективность использования доступных ресурсов ИТ. В рамках Cisco DNA виртуализация впервые затронула сетевую инфраструктуру. Во многом это стало возможным благодаря бурному развитию технологий виртуализации сетевых функций NFV, которые в последние несколько лет завоевали значительную популярность среди операторов связи. Cisco DNA сделала доступными технологии NFV для корпоративных заказчиков. Что это означает с практической точки зрения? Многие из сетевых функций, которые ранее были доступны только в виде специализированного оборудования, теперь доступны в виртуализированном виде, при этом полностью сохраняя все функциональные возможности аппаратных аналогов. Большинство аппаратных решений Cisco уже имеют виртуализированную версию. Это и Cisco CSR1000v – программный аналог флагманской платформы маршрутизатора Cisco ASR 1000, и Cisco ASAv – аналог сетевого экрана Cisco ASA, и виртуализированные версии системы контроля и фильтрации Web-трафика Cisco Web Security Appliance и многие другие.

Использование NFV для ИТ означает гораздо более эффективное управление ресурсами. Те проекты, которые раньше требовали специализированных аппаратных платформ, а время исполнение таких проектов занимало от недель до месяцев, теперь могут быть развернуты за часы или даже минуты. При этом зачастую не требуется проведение стендовых испытаний или монтажных работ – все изменения производятся в рамках доступного пула x86 ресурсов, размещенных в центральном или удаленном офисе предприятия.

Рис 2. – Решение Cisco Enterprise NFV

С точки зрения Cisco DNA в первую очередь наиболее целесообразно использовать NFV-технологии для решения сетевых задач удаленного офиса. Во многих случаях такие офисы используют стандартный набор аппаратных решений – маршрутизатор, коммутатор, сетевой экран, оптимизация WAN каналов, фильтрация трафика. В рамках Cisco DNA анонсировано уникальное решение Cisco Enterprise NFV, которое обеспечивает весь жизненный цикл виртуализированной сетевой инфраструктуры удаленного офиса предприятия. Помимо уже упомянутых виртуализированных версий классических аппаратных решений, Cisco Enterpise NFV включает в себя совершенно новые разработки – Cisco Enterprise Service Automation (Cisco ESA) – программный комплекс для автоматизации внедрения и эксплуатации Cisco Enterprise NFV, а также специальные гибридные аппаратные платформы, которые поддерживают запуск нескольких VNF на одной аппаратной платформе и обеспечивают объединения таких VNF в логические цепочки (service-chaining), при этом поддерживают управление через открытые программные интерфейсы Netconf API, RESTconf API.

Cisco DNA, не ограничивает заказчиков использованием только NFV технологий для обеспечения сетевых сервисов. Современные аппаратные решения Cisco в области маршрутизации и коммутации, продолжают оставаться эффективными решениями для множества инфраструктурных задач. Однако, чтобы такие решения соответствовали требованиям и задачам Cisco DNA, компания Cisco внесла существенные дополнения в ПО своих аппаратных платформ. В первую очередь речь идет о доступности открытых API управления на всех рекомендованных аппаратных платформах – Cisco Catalyst 3650/3850, Cisco ISR 4000, Cisco ASR 1000 и других популярных моделях. Во-вторых, для большинства аппаратных маршрутизаторов появилась возможность хостинга любых бизнес-приложений непосредственно на платформе маршрутизатора или на основе специального модуля. Здесь речь может идти о практически любых приложениях, в том числе выполняющих задачи сбора телеметрии для Аналитики или, например, обеспечение специализированных алгоритмов шифрования для связи различных офисов предприятия в соответствии корпоративными требованиями и стандартами и множество других приложений.

NGFW — межсетевые экраны следующего поколения

NGFW (Next-Generation Firewall) — новое поколение решений для обеспечения информационной безопасности, которые кроме стандартного функционала фаервола вмещают в себя множество дополнительных функций: защиту от атак, полностековое инспектирование трафика (http, https), сигнатурное определение типов приложений, политики управления приложений.

NGFW по своему комплексному функционалу похожи на UTM-системы, но предназначены больше для для высоких скоростей и больший объёмах трафика, имею лучшую производительность за счёт архитектуры — разные защитные функции могут выполняют разные процессоры, имеют более эффективные инструменты для контроля приложений.

Решения российских производителей

Российские решения представлены:

- «Континент 4» (UTM), АПКШ «Континент» (межсетевой экран, IDS), «СОВ Континент» (IDS\IPS) компании «Код Безопасности»,

- Traffic Inspector Next Generation — UTM-система российского производителя «Смарт-Софт»,

- UserGate UTM производства компании UserGate,

- ALTELL NEO компании «АльтЭль»,

- ViPNet IDS, ViPNet Coordinator (межсетевой экран) компании «Инфотекс»,

- «С-Терра СОВ» (IDS), «С-Терра Шлюз» (межсетевой экран) компании «С-Терра»,

- Межсетевые экраны компании «Элтекс».

Решения иностранных производителей

На мировом рынке множество игроков, у каждого из которых есть широкий ассортимент продуктов для повышения уровня информационной безопасности:

- Check Point,

- Fortinet Fortigate,

- Cisco Systems,

- WatchGuard,

- Sophos,

- HUAWEI,

- Juniper,

- PaloAlto,

- IBM,

- Kerio,

- Dell,

- HPE,

- McAfee и другие.

Многие решения сертифицированы ФСТЭК.