Пример конфигурации коммутаторов catalyst express серии 500 series switch

Содержание:

Другие коммутаторы линейки

Старшие модели линейки Cisco Catalyst 9000 предназначены для создания ядра сети и подключения серверов в крупных компаниях и центрах обработки данных.

Модели коммутаторов под линейкой Cisco Catalyst 9300 обладают встроенным контроллером WiFi и модулем для стекирования коммутаторов.

Линейка Cisco Catalyst 9400 рассчитана на модульную архитектуру. Это аналог ранее выпущенных моделей Cisco 4500, 6500 и подходит для создания надежной среды для современного серверного оборудования.

Коммутаторы Cisco Catalyst 9500 созданы для роли ядра сети. Их отличает высочайшая производительность и большая плотность интерфейсов 10/40 G.

Шаг 7. Корректировка NAT

Самое главное, чем отличается настройка dual wan на маршрутизаторах Cisco 881 и Cisco ASA – это необходимость перенастройки трансляции адресов NAT (преобразование внутренних «серых» адресов в «белый» адрес внешнего интерфейса). Если для Cisco ASA достаточно продублировать настройки NAT для резервного провайдера, то для маршрутизаторов Cisco необходимо перенастраивать логику команд.

«Обычные» настройки NAT для доступа в сеть Интернет для пользователей сводится к указанию диапазона внутренних адресов и добавления правила «транслируй «эти адреса» в адрес внешнего интерфейса». Фактически описывается трафик ДО попадания на внутренний интерфейс маршрутизатора.

Interface Vlan 1

ip nat inside

Interface Fa 4

ip nat outside

ip nat inside source list ACL_NAT interface fa4

В случае с реализацией отказоустойчивого переключения на резервный канал с помощью ip sla необходимо использовать route-map. Это расширенная функция управления потоком трафика, в настройках которой указывается условие (какой трафик) и действие (что с ним делать).

В нашем случае для каждого из провайдеров создается route-map только с «условиями», в качестве которых выступают:

- заранее созданный список доступа ACL_NAT, в котором отражен трафик для всех внутренних хостов)

- Выходной интерфейс (свой для каждого из провайдеров

route-map ROUTE_ISP_BACKUP permit 10

match ip address ACL_NAT

match interface Vlan 3

Далее необходимо добавить правила для NAT, в которых сослаться на route-map

Важно!

не забудьте проверить, что на каждом из трех интерфейсов, через которые проходит трафик, есть строки о принадлежности к NAT

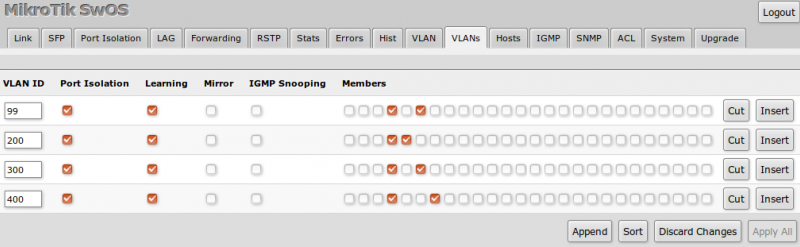

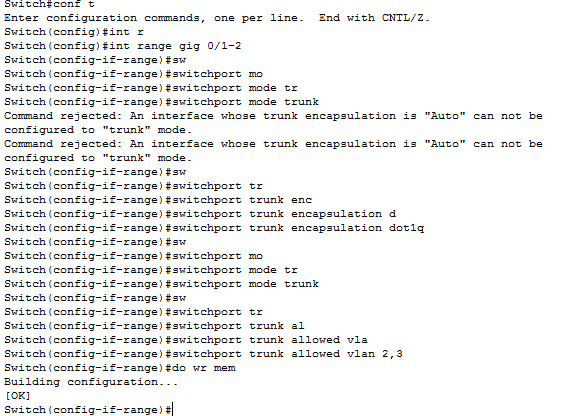

Настройка cisco 3560

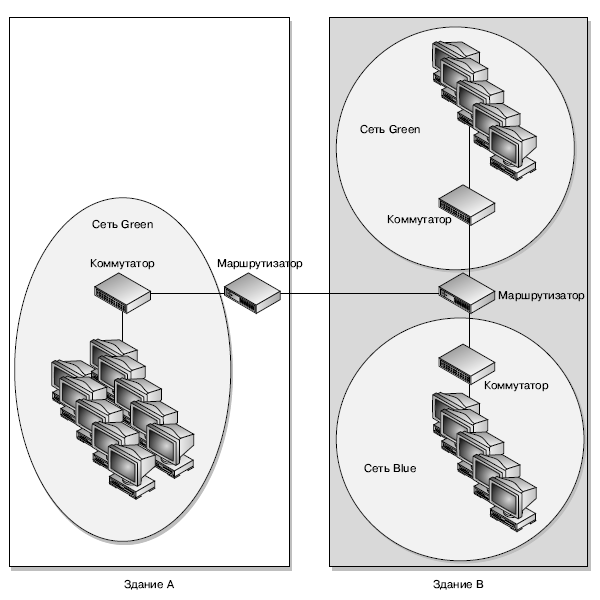

Настройка cisco 3560, будет производится следующим образом. так как наше ядро должно маршрутизировать внутренний локальный трафик, то мы должны создать такие же vlan, задать им ip адреса, так как они будут выступать в роли шлюзов по умолчанию, а так же trunk порты.

Начнем с транк портов, у нас это gig 0/1 и gig 0/2.

enable

config t

заходим в настройку интерфейса gig 0/1 и gig 0/2

int range gig 0/1-2

Попытаемся включить режим транка

switchport mode trunk

но в итоге вы получите вот такую подсказку: Command rejected: An interface whose trunk encapsulation is «Auto» can not be configured to «trunk» mode. Смысл ее в том, что вам сначала предлагают включить инкапсуляцию пакетов. Давайте настроим инкапсуляцию на cisco 3560.

switchport trunk encapsulation dot1q

Теперь укажем режим и разрешенные vlan

switchport mode trunk

switchport trunk allowed vlan 2,3

Сохраним настройки Cisco

do wr mem

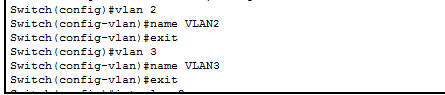

Далее создадим vlan и назначим им ip адреса, которые будут выступать в роли шлюзов.

vlan 2

name VLAN2

exit

vlan3

name VLAN3

exit

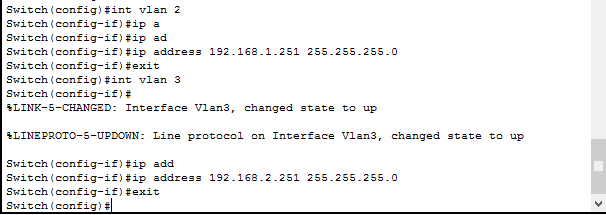

Назначим ip адреса для каждого из них, напомню для vlan 2 это 192.168.1.251/24, а для vlan 3 192.168.2.251/24

int vlan 2

ip address 192.168.1.251 255.255.255.0

no shutdown

exit

int vlan 3

ip address 192.168.2.251 255.255.255.0

no shutdown

exit

Теперь включим маршрутизацию между vlan, делается это командой

ip routing

do wr mem

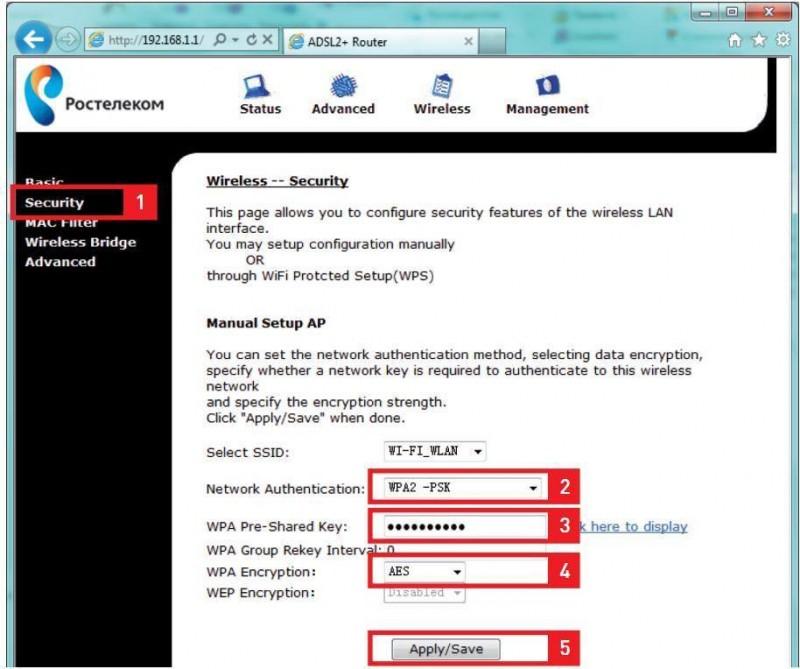

Установим графический web-интерфейс

Любой cisco роутер, может одновременно «понимать» команды с консоли, и из web-интерфейса.

Для этого, на компьютер устанавливается модуль Java («Jre», качать с java.com), и программа графического интерфейса (называется «SDM»)

Обратите внимание: «SDM» можно установить на сам роутер (а не только в ПК), о чем – дополнительно «спросят» при установке

Подсоедините патч-кордом сетевую карту ПК к роутеру (к любому порту от «3» до «0»). Сетевая карта компьютера – должна быть в режиме «автоматических» DNS и IP. Обесточьте роутер при подключении (соблюдайте требования электробезопасности)!

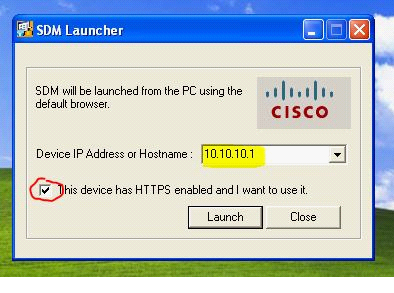

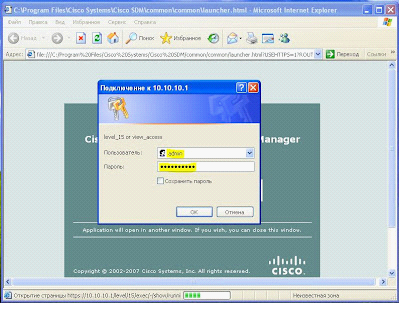

Рассмотрим, что получается, если запустить «SDM» на выполнение.

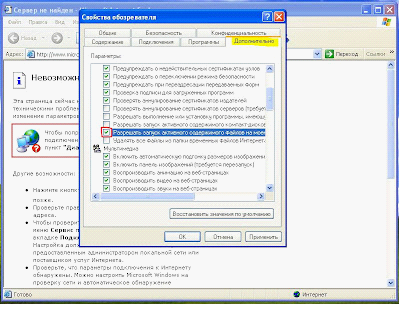

Вместо предустановленного (10.10..), нужен IP-адрес, придуманный ранее (присвоенный «порту» Vlan1). Галочку «HTTPS» – лучше снять.

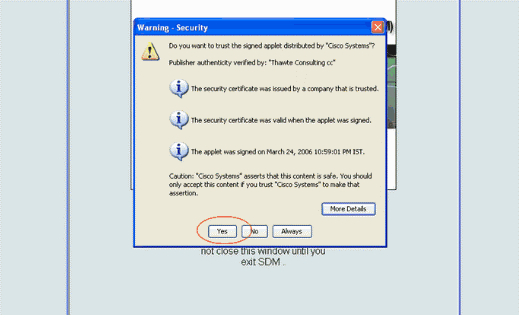

Жмем «Launch», далее – соглашаемся с сертификацией. Видим окно:

Где – вводим логин и пароль (те, что придумали ранее, при выполнении «username»). Согласитесь еще раз с принятием сертификата:

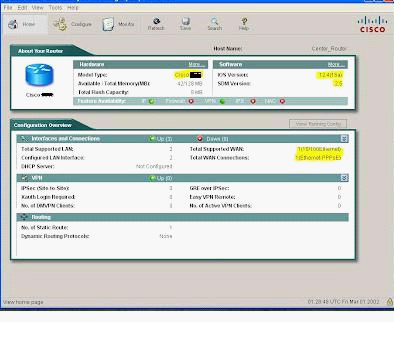

Через пару секунд, появится «первая» вкладка – основное окно «SDM»:

Руководство по интерфейсу, находится здесь: www.cisco.com/en/US/docs/routers/access/cisco_router_and_security_device_manager/25/software/user/guide/SDM25UGD.html

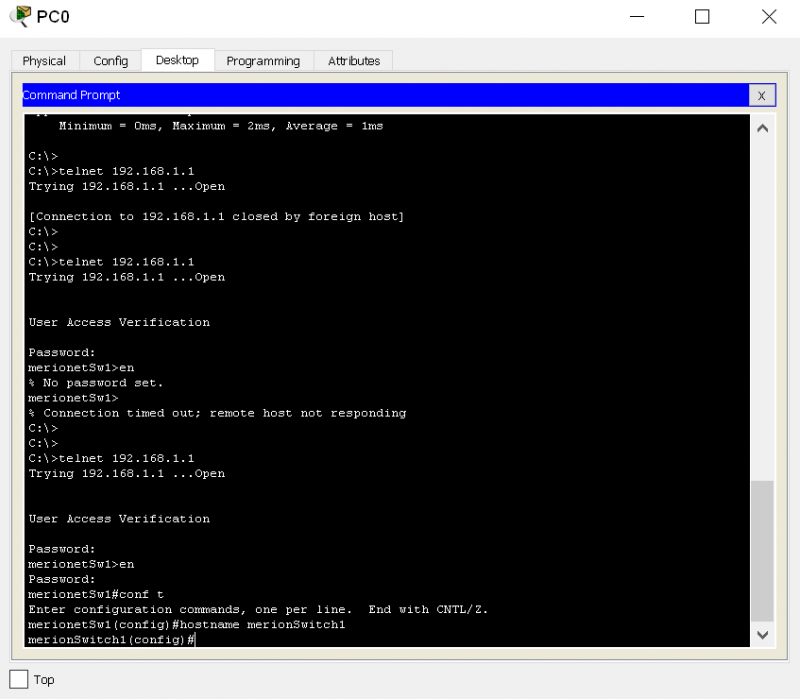

Шаг 4. Базовая настройка Cisco 2960

1. Изменим имя нашего коммутатора (по умолчанию имя Switch):

Switch# configure terminal

Switch(config)# hostname Switch01 (Задаем имя коммутатора – Switch01)

Switch01(config)#

При наличии множества коммутаторов, рекомендуем в обязательном порядке присваивать уникальные имена для каждого из них.

В последующем это помогает быть уверенным, что конфигурация выполняется именно на нужном устройстве.

Также обращаем ваше внимание на то, что вместо длинных команд как, например, «configure terminal» существуют их короткие аналоги «conf t». 2

Зададим IP-адрес для интерфейса управления коммутатором

2. Зададим IP-адрес для интерфейса управления коммутатором.

Switch01(config)# interface fa0/0 (указываем интерфейс для настройки)

Switch01(config-if)# no shutdown (включаем интерфейс)

Switch01(config-if)# ip address 192.168.0.1 255.255.255.0 (задаем IP-адрес и маску)

Switch01(config-if)# exit (выходим из режима конфигурации интерфейса)

Switch01(config)#

3. Установим пароль для привилегированного режима:

Switch01(config)# enable secret pass1234 (пароль pass1234)

Switch01(config)# exit

Switch01#

Важно! Установка пароля может быть выполнена двумя командами password и secret. В первом случае пароль хранится в конфигурационном файле в открытом виде, а во втором в зашифрованном

Если использовалась команда password, необходимо зашифровать пароли, хранящиеся в устройстве в открытом виде с помощью команды «service password-encryption» в режиме глобальной конфигурации.

4. Поскольку данные при telnet соединении передаются в открытом виде, для удаленного подключения к коммутатору будем использовать SSH-соединение позволяющее шифровать весь трафик.

Switch01# clock set 12:00:00 15 April 2015 (Устанавливаем точное текущее время дату)

Switch01# conf t

Switch01(config)# ip domain name geek—nose.com (Указываем домен, если домена нет пишем любой)

Switch01(config)# crypto key generate rsa (Выполняем генерацию RSA-ключа для ssh)

Switch01(config)# ip ssh version 2 (Указываем версию ssh-протокола)

Switch01(config)# ip ssh autentification-retries 3 (Задаем кол—во попыток подключения по ssh)

Switch01(config)# service password-encryption (Сохраняем пароли в зашифрованном виде)

Switch01(config)# line vty 0 2 (Переходим в режим конф-и терминальных линий)

Switch01(config-line)# transport input ssh (Разрешаем подключение только по ssh)

Switch01(config-line)# exec timeout 20 0 (Активируем автоматическое разъединение ssh-сессии через 20 минут)

Switch01(config—line)# end (Выходим из режима конфигурирования)

Switch01# copy running-config startup-config (Сохраняем настройки)

Важно! Для выхода из подменю конфигурирования на 1 уровень выше, например, из «config—line» в «config» используется команда «exit». Для полного выхода из режима конфигурирования используйте команду «end».. Выше была описана базовая настройка ssh, с более продвинутой настройкой можно ознакомиться ниже:

Выше была описана базовая настройка ssh, с более продвинутой настройкой можно ознакомиться ниже:

Switch01# conf t

Switch01(config)# aaa new-model (Включаем ААА—протокол)

Switch01(config)# username root privilege 15 secret pass1234 (Создаем пользователя root, с максимальным уровнем привилегий – 15, пароль pass1234)

Switch01(config)# access—list 01 permit 192.168.0 0.0.0.255 (Создаем правило доступа с названием 01 регламентирующие право заходить по ssh всем хостам сети 192.168.0.0/24; вместо адреса сети можно указать конкретный IP-адрес.

Внимательно подумайте есть ли необходимость в такой настройке для ваших задач.)

Switch01(config)# line vty 0 2 (Переходим в режим конф-и терминальных линий)

Switch01(config—line)# privilege level 15 (Разрешаем вход сразу в привилегированный режим )

Switch01(config—line)# access—class 23 in (Привязываем созданное правило доступа по ssh к терминальной линии)

Switch01(config—line)# logging synchronous (Очень неудобно когда лог-сообщения коммутатора прерывают ввод команд.

Отключая журнальные сообщения данной командой, коммутатор ждет завершение вводимой команды, а также вывода отчета о ее исполнении, после чего в случае необходимости выводит лог)

Switch01(config—line)# end (Выходим из режима конфигурирования)

Switch01# copy running-config startup-config (Сохраняем настройки)

На этом базовая настройка коммутатора Cisco 2960 завершена.

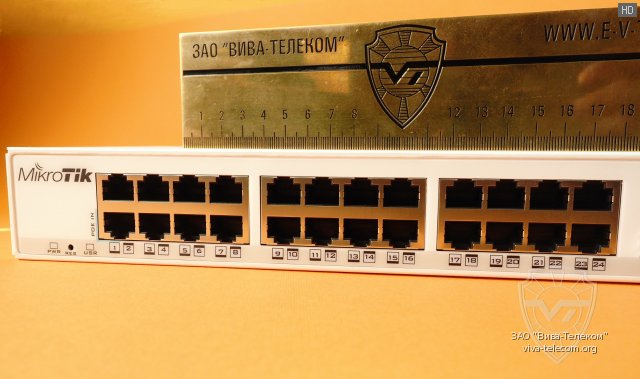

Технические параметры

Коммуникатор WS-C2960-24-S является одним наиболее доступных устройств данной серии. У него 24 порта. Их можно программно настроить на различные режимы работы, среди которых стоит выделить дуплексный и двунаправленный. Скорость передачи информации в этом устройстве может быть 10 или же 100 Мбит/сек. То есть данный коммутатор соответствует спецификациям Fast Ethernet. Потребляемая мощность маршрутизатора ограничена 30 ваттами.

Среди прочих особенностей данного маршрутизатора необходимо отметить отсутствие поддержки технологии РоЕ. То есть для реализации IP – телефонии в рамках офиса он не подходит.

Монтаж данного устройства может быть выполнен как в стойке, так и на любой горизонтальной поверхности. Единственное требование – это надлежащие условия эксплуатации. Температура не должна быть выше 45 °С, а влажность не превышать 85 %. Также не допускается загромождение вентиляционных отверстий корпуса коммутатора. Если это условие не выполнить, то возможен перегрев и поломка такого устройства.