Force a remote group policy refresh (gpupdate)

Содержание:

- Обзор команд модуля PSWindowsUpdate

- Как исправить ошибки gpupdate.exe всего за несколько шагов?

- Создаем правило файервола с помощью групповой политики

- Примеры использования

- Как сбросить все параметры локальной групповой политики

- Групповая политика WSUS для серверов Windows

- Способ 3: использование Powershell Invoke-GPUpdate

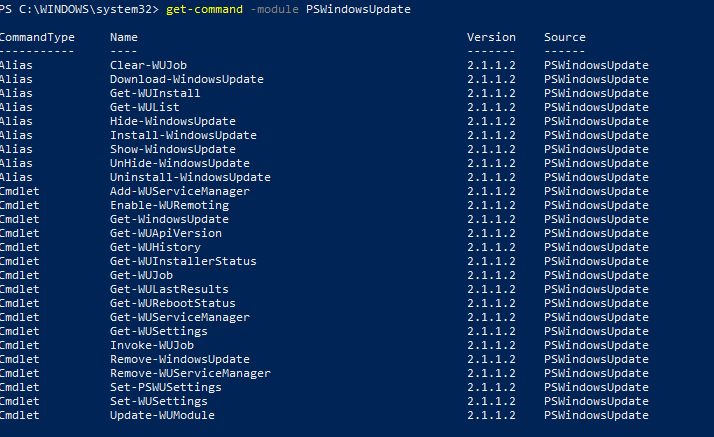

Обзор команд модуля PSWindowsUpdate

Список доступных командлетов модуля можно вывести так:

Вкратце опишем назначение команд модуля:

- Clear-WUJob – использовать Get-WUJob для вызова задания WUJob в планировщике;

- Download-WindowsUpdate (алиас для Get-WindowsUpdate –Download) — получить список обновлений и скачать их;

- Get-WUInstall, Install-WindowsUpdate (алиас для Get-WindowsUpdate –Install) – установить обвновления;

- Hide-WindowsUpdate (алиас для Get-WindowsUpdate -Hide:$false) – скрыть обновление;

- Uninstall-WindowsUpdate -удалить обновление с помощью Use Remove-WindowsUpdate;

- Add-WUServiceManager – регистрация сервера обновления (Windows Update Service Manager) на компьютере;

- Enable-WURemoting — включить правила файервола, разрешающие удаленное использование командлета PSWindowsUpdate;

- Get-WindowsUpdate (Get-WUList) — выводит список обновлений, соответствующим указанным критериям, позволяет найти и установить нужное обновление. Это основной командлет модуля PSWindowsUpdate. Позволяет скачать и установить обновления с сервера WSUS или Microsoft Update. Позволяет выбрать категории обновлений, конкретные обновления и указать правила перезагрузки компьютера при установке обновлений;

- Get-WUApiVersion – получить версию агента Windows Update Agent на компьютере;

- Get-WUHistory – вывести список установленных обновлений (история обновлений);

- Get-WUInstallerStatus — проверка состояния службы Windows Installer;

- Get-WUJob – запуска заданий обновления WUJob в Task Scheduler;

- Get-WULastResults — даты последнего поиска и установки обновлений (LastSearchSuccessDate и LastInstallationSuccessDate);

- Get-WURebootStatus — позволяет проверить, нужна ли перезагрузка для применения конкретного обновления;

- Get-WUServiceManager – вывод источников обновлений;

- Get-WUSettings – получить настройки клиента Windows Update;

- Invoke-WUJob – удаленное вызов заданий WUJobs в Task Schduler для немедленного выполнения заданий PSWindowsUpdate.

- Remove-WindowsUpdate – удалить обновление;

- Remove-WUServiceManager – отключить Windows Update Service Manager;

- Set-PSWUSettings – сохранить настройки модуля PSWindowsUpdate в XML файл;

- Set-WUSettings – настройка параметров клиента Windows Update;

- Update-WUModule – обновить модуль PSWindowsUpdate (можно обновить модуль на удаленном компьютере, скопировав его с текущего, или обновить из PSGallery).

Как исправить ошибки gpupdate.exe всего за несколько шагов?

Помните, прежде чем предпринимать какие-либо действия, связанные с системными файлами, сделайте резервную копию ваших данных!

Ошибки файла gpupdate.exe могут быть вызваны различными причинами, поэтому полезно попытаться исправить их различными способами.

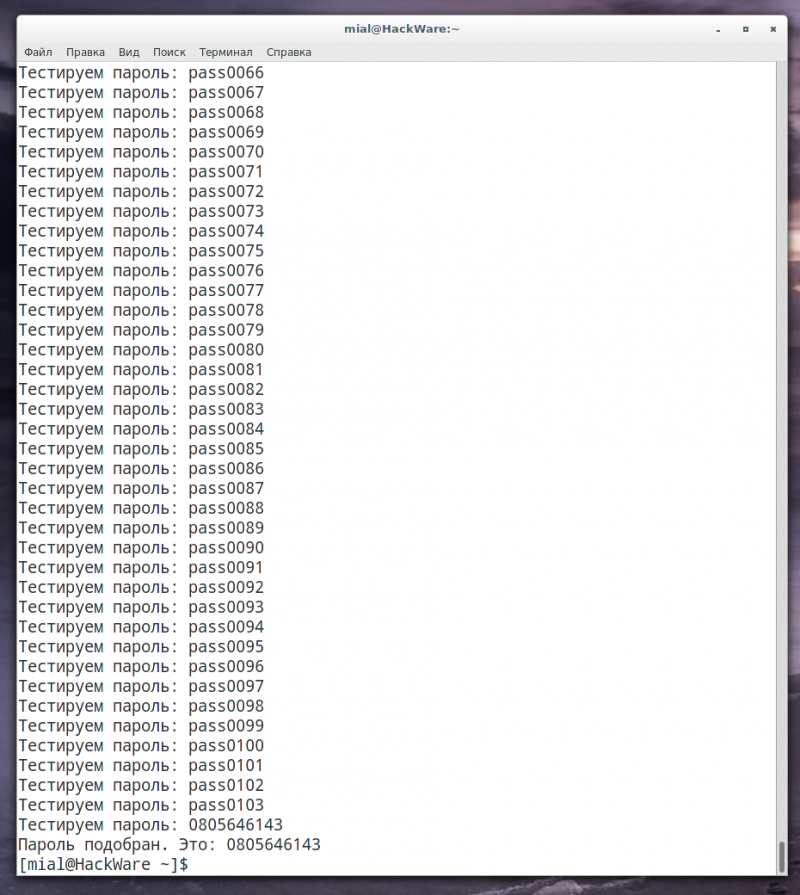

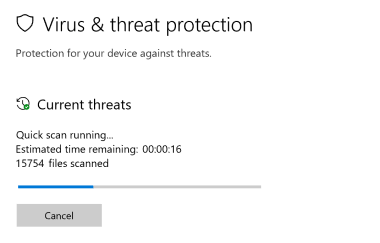

Шаг 1.. Сканирование компьютера на наличие вредоносных программ.

Файлы Windows обычно подвергаются атаке со стороны вредоносного программного обеспечения, которое не позволяет им работать должным образом. Первым шагом в решении проблем с файлом gpupdate.exe или любыми другими системными файлами Windows должно быть сканирование системы на наличие вредоносных программ с использованием антивирусного инструмента.

Если по какой-либо причине в вашей системе еще не установлено антивирусное программное обеспечение, вы должны сделать это немедленно

Незащищенная система не только является источником ошибок в файлах, но, что более важно, делает вашу систему уязвимой для многих опасностей. Если вы не знаете, какой антивирусный инструмент выбрать, обратитесь к этой статье Википедии — сравнение антивирусного программного обеспечения

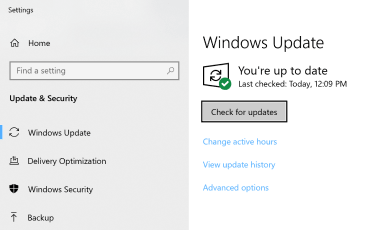

Шаг 2.. Обновите систему и драйверы.

Установка соответствующих исправлений и обновлений Microsoft Windows может решить ваши проблемы, связанные с файлом gpupdate.exe. Используйте специальный инструмент Windows для выполнения обновления.

- Откройте меню «Пуск» в Windows.

- Введите «Центр обновления Windows» в поле поиска.

- Выберите подходящую программу (название может отличаться в зависимости от версии вашей системы)

- Проверьте, обновлена ли ваша система. Если в списке есть непримененные обновления, немедленно установите их.

- После завершения обновления перезагрузите компьютер, чтобы завершить процесс.

Помимо обновления системы рекомендуется установить последние версии драйверов устройств, так как драйверы могут влиять на правильную работу gpupdate.exe или других системных файлов. Для этого перейдите на веб-сайт производителя вашего компьютера или устройства, где вы найдете информацию о последних обновлениях драйверов.

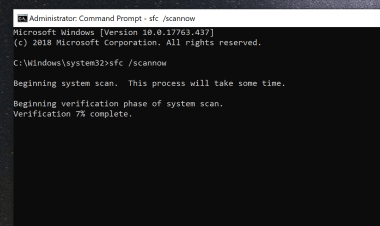

Шаг 3.. Используйте средство проверки системных файлов (SFC).

Проверка системных файлов — это инструмент Microsoft Windows. Как следует из названия, инструмент используется для идентификации и адресации ошибок, связанных с системным файлом, в том числе связанных с файлом gpupdate.exe. После обнаружения ошибки, связанной с файлом %fileextension%, программа пытается автоматически заменить файл gpupdate.exe на исправно работающую версию. Чтобы использовать инструмент:

- Откройте меню «Пуск» в Windows.

- Введите «cmd» в поле поиска

- Найдите результат «Командная строка» — пока не запускайте его:

- Нажмите правую кнопку мыши и выберите «Запуск от имени администратора»

- Введите «sfc / scannow» в командной строке, чтобы запустить программу, и следуйте инструкциям.

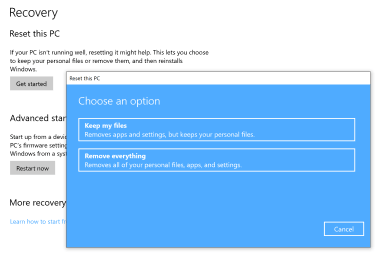

Шаг 4. Восстановление системы Windows.

Другой подход заключается в восстановлении системы до предыдущего состояния до того, как произошла ошибка файла gpupdate.exe. Чтобы восстановить вашу систему, следуйте инструкциям ниже

- Откройте меню «Пуск» в Windows.

- Введите «Восстановление системы» в поле поиска.

- Запустите средство восстановления системы — его имя может отличаться в зависимости от версии системы.

- Приложение проведет вас через весь процесс — внимательно прочитайте сообщения

- После завершения процесса перезагрузите компьютер.

Если все вышеупомянутые методы завершились неудачно и проблема с файлом gpupdate.exe не была решена, перейдите к следующему шагу. Помните, что следующие шаги предназначены только для опытных пользователей

Создаем правило файервола с помощью групповой политики

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Важно. Прежде, чем применять политику файервола к OU с продуктивными компьютерами, настоятельно рекомендуется проверить ее на тестовых компьютерах

В противном случае из-за неправленых настроек брандмауэра вы можете парализовать работу предприятия. Для диагностики применения групповых политик используйте утилиту gpresult.exe.

Примеры использования

Перейдем к использованию редактора локальной групповой политики. Я покажу несколько примеров, которые позволят увидеть, как именно производятся настройки.

Разрешение и запрет запуска программ

Если вы пройдете в раздел Конфигурация пользователя — Административные шаблоны — Система, то там вы обнаружите следующие интересные пункты:

- Запретить доступ к средствам редактирования реестра

- Запретить использование командной строки

- Не запускать указанные приложения Windows

- Выполнять только указанные приложения Windows

Два последних параметра могут быть полезными даже обычному пользователю, далекому от системного администрирования. Кликните дважды по одному из них.

В появившемся окне установите «Включено» и нажмите по кнопке «Показать» около надписи «Список запрещенных приложений» или «Список разрешенных приложений», в зависимости от того, какой из параметров меняется.

Укажите в строчках имена исполняемых файлов программ, запуск которых нужно разрешить или запретить и примените настройки. Теперь, при запуске программы, которая не разрешена, пользователь будет видеть следующее сообщение об ошибке «Операция отменена из-за ограничений, действующих на этом компьютере».

Изменение параметров контроля учетных записей UAC

В разделе Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности имеется несколько полезных настроек, одну из которых можно и рассмотреть.

Выберите параметр «Контроль учетных записей: поведение запроса на повышение прав для администратора» и дважды кликните по нему. Откроется окно с параметрами этой опции, где по умолчанию стоит «Запрос согласия для исполняемых файлов не из Windows» (Как раз поэтому, всякий раз, при запуске программы, которая хочет изменить что-то на компьютере, у вас запрашивают согласие).

Вы можете вообще убрать подобные запросы, выбрав параметр «Повышение без запроса» (только этого лучше не делать, это опасно) или же, напротив, установить параметр «Запрос учетных данных на безопасном рабочем столе». В этом случае, при запуске программы, которая может внести изменения в системе (а также для установки программ) каждый раз потребуется вводить пароль учетной записи.

Сценарии загрузки, входа в систему и завершения работы

Еще одна вещь, которая может оказать полезной — скрипты загрузки и выключения, которые вы можете заставить выполняться с помощью редактора локальной групповой политики.

Это может пригодиться, например, для запуска раздачи Wi-Fi с ноутбука при включении компьютера (если вы реализовывали ее без сторонних программ, а создав Wi-Fi сеть Ad-Hoc) или выполнения операций резервного копирования при выключении компьютера.

В качестве скриптов можно использовать командные файлы .bat или же файлы сценариев PowerShell.

Сценарии загрузки и выключения находятся в Конфигурация компьютера — Конфигурация Windows — Сценарии.

Сценарии входа в систему и выхода — в аналогичном разделе в папке «Конфигурация пользователя».

Например, мне нужно создать сценарий, выполняемый при загрузке: я дважды кликаю по «Автозагрузка» в сценариях конфигурации компьютера, нажимаю «Добавить» и указываю имя файла .bat, который следует выполнить. Сам файл должен находится в папке C:\WINDOWS\System32\GroupPolicy\Machine\Scripts\Startup (этот путь можно увидеть по нажатию кнопки «Показать файлы»).

В случае, если сценарий требует ввода каких-то данных пользователем, то на время его исполнения дальнейшая загрузка Windows будет приостановлена, до завершения работы скрипта.

Как сбросить все параметры локальной групповой политики

С помощью редактора локальной групповой политики вы можете настроить множество параметров, касающихся персонализации, системы, сети и многого другого. Всего доступно более 2000 настроек, которые вы можете настроить через редактор.

Существует как минимум два способа сброса объектов групповой политики к настройкам по умолчанию. Они оба очень просты, но один занимает больше времени, чем другой, в зависимости от того, сколько политик вы настроили.

Важное замечание: Хотя вероятность того, что в этом процессе что-то пойдет не так, очень мала, всегда рекомендуется создать полную резервную копию вашей системы или, по крайней мере, создать точку восстановления системы, чтобы откатить ваши изменения

Сброс настроек с помощью редактора локальной групповой политики

Если вы часто меняете эти параметры, то замечали, что по умолчанию все они находятся в состоянии «Не настроен». Это означает, что вы можете легко войти в каждую политику, чтобы сбросить её настройки.

- Используйте сочетание клавиш Win + R, чтобы открыть командное окно «Выполнить».

- Введите gpedit.msc и нажмите ОК.

- Посмотрите следующий путь, чтобы увидеть все настройки:

Конфигурация компьютера → Административные шаблоны → Все параметры

- На правой стороне отсортируйте настройки по столбцу «Состояние», чтобы измененные оказались наверху.

- Дважды щелкните каждую политику, которая включена и отключена, и измените её состояние на Не настроено.

- Нажмите OK и повторите шаги для каждой политики.

Если вы также изменили настройки в разделе «Конфигурация пользователя», вам необходимо выполнить те же действия, что и выше, но чтобы перейти ко всем настройкам, используйте следующий путь:

Конфигурация пользователя → Административные шаблоны → Все параметры

Сброс настроек групповой политики с помощью командной строки

Очевидно, что предыдущие шаги работают лучше всего, когда у вас есть только несколько политик для сброса. Если вы изменили много параметров, вы можете быстро сбросить все объекты групповой политики к настройкам по умолчанию, используя несколько командных строк.

- Откройте командную строку от имени администратора.

- Введите следующие две команды и нажмите Enter после каждой строки:

RD /S /Q "%WinDir%\System32\GroupPolicyUsers"

RD /S /Q "%WinDir%\System32\GroupPolicy"

- Теперь вы можете перезагрузить компьютер или принудительно выполнить обновление, используя следующую команду для выполнения задачи:

gpupdate /force

Команды удаляют папки, в которых хранятся параметры групповой политики на вашем компьютере, а затем Windows 10 повторно применяет параметры по умолчанию.

Имейте в виду, что мы показываем вам шаги, чтобы сбросить эти настройки локально. Это руководство не предназначено для использования на компьютере, подключенном к домену с использованием Active Directory, так как ваш сетевой администратор может контролировать эти параметры.

Если вы используете Windows 10 Home, у вас вообще не будет доступа к редактору локальной групповой политики, поскольку он доступен только для бизнес-вариантов операционной системы, включая Windows 10 Pro, Enterprise и Education.

Кроме того, это руководство не сбрасывает настройки безопасности в разделе «Параметры Windows», поскольку они хранятся в другом месте.

Наконец, хотя мы сосредоточиваем эти шаги на Windows 10, это руководство также должно работать с профессиональными версиями Windows 8.1 и Windows 7.

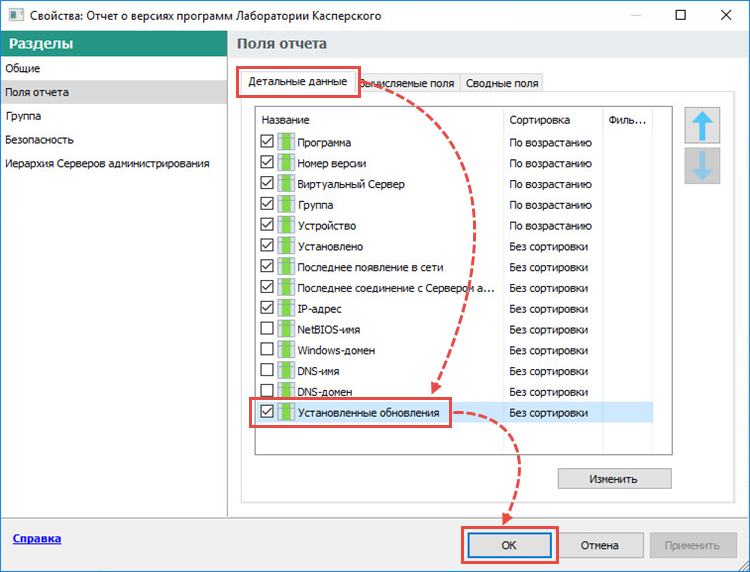

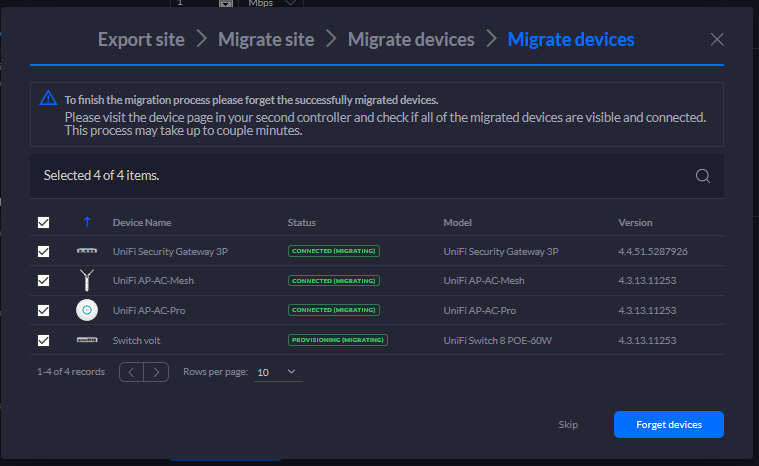

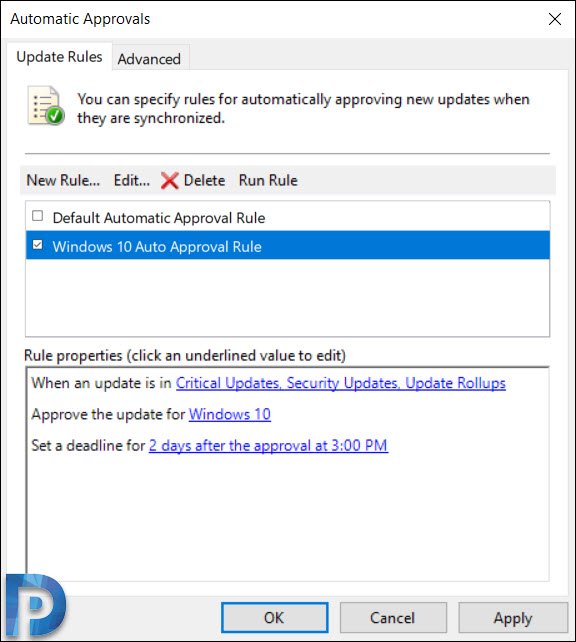

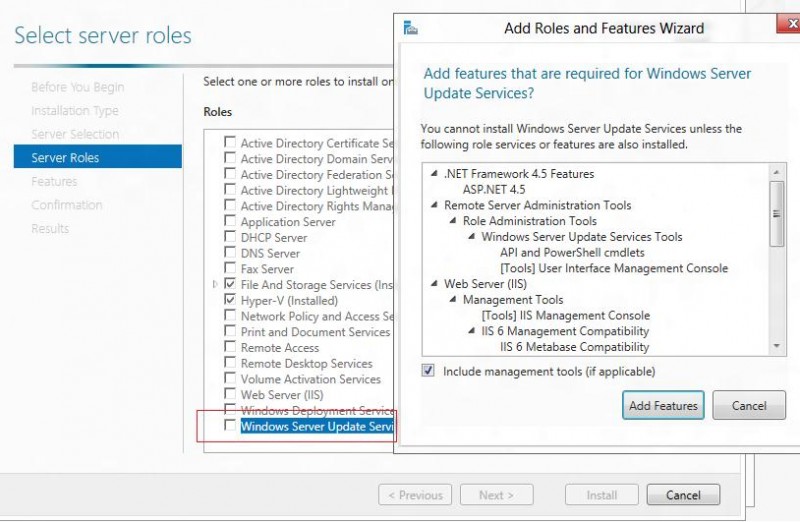

Групповая политика WSUS для серверов Windows

Начнем с описания серверной политики ServerWSUSPolicy.

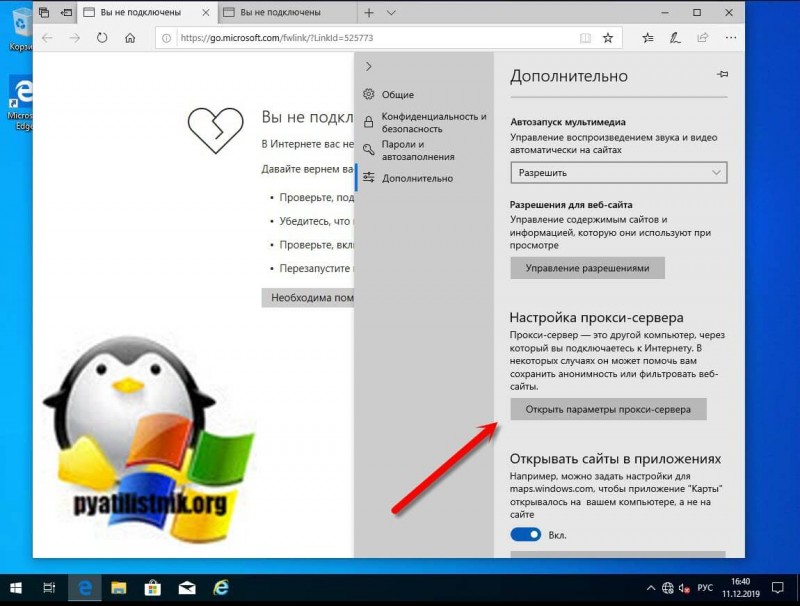

Настройки групповых политик, отвечающих за работу службы обновлений Windows, находятся в разделе GPO: Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows).

В нашей организации мы предполагаем использовать данную политику для установки обновлений WSUS на сервера Windows. Предполагается, что все попадающие под эту политику компьютеры будут отнесены к группе Servers в консоли WSUS. Кроме того, мы хотим запретить автоматическую установку обновлений на серверах при их получении. Клиент WSUS должен просто скачать доступные обновления на диск, отобразить оповещение о наличии новых обновлений в системном трее и ожидать запуска установки администратором (ручной или удаленной с помощью модуля PSWindowsUpdate) для начала установки. Это значит, что продуктивные сервера не будут автоматически устанавливать обновления и перезагружаться без подтверждения администратора (обычно эти работы выполняются системным администратором в рамках ежемесячных плановых регламентных работ). Для реализации такой схемы зададим следующие политики:

- Configure Automatic Updates (Настройка автоматического обновления): Enable. 3 – Auto download and notify for install (Автоматически загружать обновления и уведомлять об их готовности к установке) – клиент автоматически скачивает новые обновлений и оповещает об их появлении;

- Specify Intranet Microsoft update service location (Указать размещение службы обновлений Майкрософт в интрасети): Enable. Set the intranet update service for detecting updates (Укажите службу обновлений в интрасети для поиска обновлений): http://srv-wsus.winitpro.ru:8530, Set the intranet statistics server (Укажите сервер статистики в интрасети): http://srv-wsus.winitpro.ru:8530 – здесь нужно указать адрес вашего сервера WSUS и сервера статистики (обычно они совпадают);

- No auto-restart with logged on users for scheduled automatic updates installations (Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователя): Enable – запретить автоматическую перезагрузку при наличии сессии пользователя;

- Enable client-side targeting (Разрешить клиенту присоединение к целевой группе): Enable. Target group name for this computer (Имя целевой группу для данного компьютера): Servers – в консоли WSUS отнести клиенты к группе Servers.

Примечание. При настройке политики обновления советуем внимательно познакомиться со всеми настройками, доступными в каждой из опций раздела GPO Windows Update и задать подходящие для вашей инфраструктуры и организации параметры.

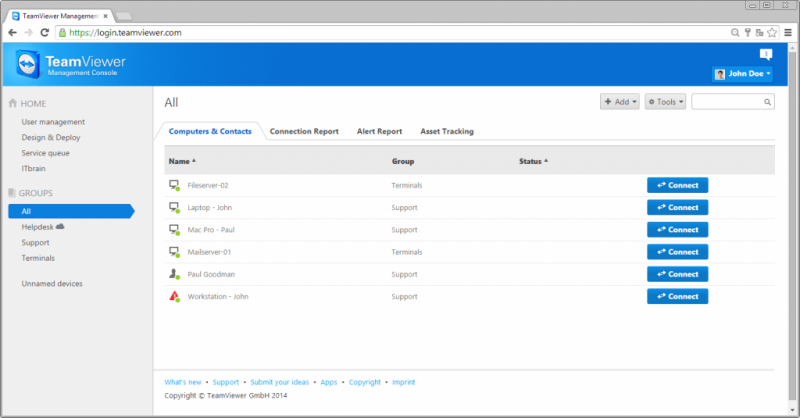

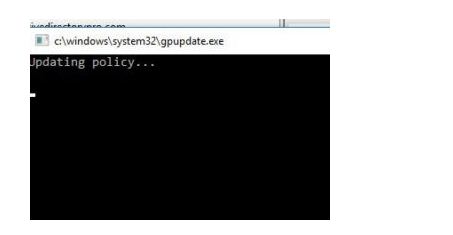

Способ 3: использование Powershell Invoke-GPUpdate

В Windows 2012 можно принудительно выполнить немедленное обновление с помощью команды powershell invoke-GPUupdate . Эта команда может использоваться для обновления клиентов Windows 10 и Windows 7.

Вам потребуется установленный Powershell, а также консоль управления групповыми политиками (GPMC).

RandomDelayMinutes 0 гарантирует, что политика обновляется сразу, а не ..

Единственным недостатком использования этой команды является то, что клиенты получат всплывающее окно CMD, как показано ниже. Отображается только около 3 секунд, затем закрывается.

Если вы хотите использовать команду PowerShell для принудительного обновления на всех компьютерах, вы можете использовать эти команды:

Вышеприведенные команды будут извлекать каждый компьютер из домена, помещать их в переменную и запускать команды для каждого объекта в переменной