Настройка веб-клиента удаленного рабочего стола для пользователейset up the remote desktop web client for your users

Содержание:

#2. Download Chrome Remote Desktop

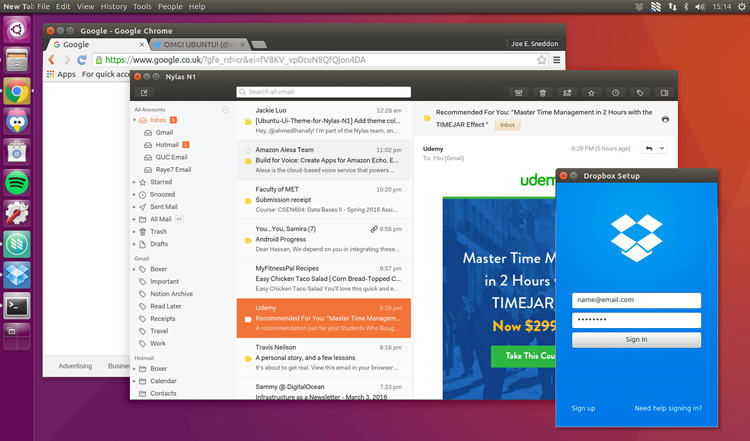

Chrome Remote Desktop allows users to remotely access another computer through Chrome browser or a Chromebook. Computers can be made available on an short-term basis for scenarios such as ad hoc remote support, or on a more long-term basis for remote access to your applications and files. All connections are fully secured.

Chrome Remote Desktop is fully cross-platform. Provide remote assistance to Windows, Mac and Linux users, or access your Windows (XP and above) and Mac (OS X 10.6 and above) desktops at any time, all from the Chrome browser on virtually any device, including Chromebooks.

Chrome Remote Desktop Screenshot

Chrome-Remote-Desktop-For-Windows-8

Chrome-Remote-Desktop-Crash

Chrome-Remote-Desktop-On-Tablet

Chrome-Remote-Desktop-On-Windows-10

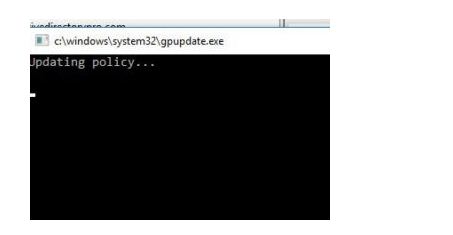

Как починить rdpwrap после обновления windows

Если вы нигде не можете найти файл конфигурации rdpwrap.ini под вашу версию системы, то можно попробовать сделать следующий трюк. В некоторых случаях это помогает. По крайней мере у меня так иногда получалось.

Вам нужно найти рабочую конфигурацию под максимально близкую к вам версию. Далее просто в текстовом редакторе поменяйте указанную там версию на свою. Если разница в версиях не сильно большая, может помочь. Я видел в issues на гитхабе информацию о том, что получалось сразу же после поломки терминального доступа после очередного обновления, отредактировать конфиг под новую версию и все снова продолжало работать.

Так же в одном из обсуждений на github была предложена утилита с автоматическим обновлением rdpwrap.ini. Называется Automatic RDP Wrapper installer and updater — https://github.com/stascorp/rdpwrap/pull/859. Описание и инструкция по использованию есть внутри архива. Судя по отзывам, штука неплохая, работает. Если кратко, то пользоваться так:

- Скачиваем архив

- Распаковываем в Program Files\RDP Wrapper

- От имени администратора запускаем Program Files\RDP Wrapper\autoupdate.bat

- Проверяем конфигурацию через RDPConf.exe и пробуем подключаться.

В целом про превращение windows 10 в сервер терминалов для одновременного подключения и работы нескольких пользователей по rdp у меня все. Все очень легко и просто, можно использовать по необходимости для решения прикладных задач.

#3. Download TeamViewer For Windows 10

Install TeamViewer

With TeamViewer you can administer remote computers and servers anytime, anywhere as if you were sitting directly in front of them. If you save the computers or servers as a contact in the Computers & Contacts list, you can connect easily with just a single mouse-click! Wake up unattended computers that you do not wish to leave on all the time with Wake-on-LAN.

Conveniently transfer files to and from the remote computer during a TeamViewer session. Use drag and drop, copy and paste via the clipboard, or cloud storage to copy individual files and entire folders within seconds to any location. Send files to contacts in your Computers & Contacts list without first establishing a connection.

The TeamViewer Management Console unites your everyday challenges of support all in one place: user management, central setting policies, connection logs, browser-based connections, service queue with all your service cases, and the creation of customer modules with your corporate design.

Удаление журнала RDP подключений из реестра системы

Информация о всех RDP подключениях хранится в реестре каждого пользователя. Удалить компьютер(ы) из списка истории RDP подключений штатными средствами Windows не получится. Придется вручную удалять параметры из реестра системы.

Откройте редактор реестра regedit.exe и перейдите в ветку HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client;

Внутри этого раздела нас интересуют две ветки: Default (хранит историю о 10 последних RDP подключениях) и Servers (содержит список всех RDP серверов и имен пользователей, используемых ранее для входа);

Разверните ветку реестра HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default, в которой содержится список 10 адресов или имен удаленных компьютеров, которые использовались последними (MRU – Most Recently Used). Имя (IP адрес) удаленного сервера хранится в значении ключа MRU*. Чтобы очистить историю последних RDP-соединений, выделите все ключи с именами MRU0-MRU9, щелкните правой клавишей и выберите пункт Delete;

Теперь разверните ветку HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers. В ней содержится список всех RDP подключений, которые использовались ранее под этим пользователем. Разверните ветку с именем (IP адресом) любого хоста

Обратите внимание на значение параметра UsernameHint (подсказка имени пользователя). В нем указано имя пользователя, использующееся для подключения к RDP/RDS хосту

Именно это имя пользователя будет подставлено в окно клиента mstsc.exe, когда вы в следующий раз попытаетесь подключится к этому хосту. Кроме того в переменной CertHash находится отпечаток RDP сертификата сервера (см. статью о настройке доверенных TLS/SSL сертфикатов для RDP);

Чтобы очистить историю всех RDP-подключений и сохраненных имен пользователей нужно очистить содержимое ветки реестра Servers. Т.к. выделить все вложенные ветки не получится, проще всего удалить ветку Servers целиком, а затем пересоздать ее вручную;

Кроме указанных выше параметров и веток реестра, вам необходимо удалить файл дефолтного RDP подключения Default.rdp. В этом файле хранится информацию о самом последнем RDP подключении. Файл является скрытым и находится в каталоге Documents (Документы);

Windows также сохраняет историю RDP подключений в списках быстрого перехода (jump lists). Если вы наберете в поисковой строке Windows 10 , то в списке появится ранее использованные RDP подключения. Вы можете отключить ведение истории быстрого перехода с помощью dword параметра реестра Start_TrackDocs в ветке , либо можно очистить списки Resent Items, удалив файлы в каталоге .

Примечание. Описанная методика очистки истории подключений Remote Desctop Connection применима для всех версий десктопных версий (от Windows XP и до Windows 10) и для серверных платформ Windows Server.

Подготовка к сопряжению

Основная подготовка к установке сопряжения будет выполняться на компьютере, подлежащем починке. То есть на том устройстве, к которому будут подключаться. Необходимо узнать и установить не изменяющийся IP адрес, распознать имя компьютера и выдать некоторые разрешения. Для всего вышеперечисленного достаточно поставить несколько галочек в разных разделах системы, так что пользоваться удалённым рабочим столом на самом деле крайне легко.

Узнаём имя ПК

Для выбора компьютера, к которому стоит подключиться, понадобится имя. Узнать его можно, выполнив следующие шаги:

- Используя системную поисковую строку, отыщите панель управления и разверните её.Открываем панель управления

- Перейдите к блоку «Система». Если раздела нет на главной странице, найдите его при помощи встроенной поисковой строки.Открываем раздел «Система»

- В строчке «Имя компьютера» вы увидите необходимое значение. Запомните его, пригодится оно чуть позже.Смотрим имя компьютера

Установка постоянного IP

По умолчанию система использует динамический IP, то есть адрес, который раз в некоторое время меняется. Это необходимо по некоторым причинам. Но изменение IP во время установленного сеанса может привести к разрыву соединения. Чтобы избежать неприятного результата, стоит заранее позаботиться о статичном IP. Одновременно, устанавливая постоянный адрес, вы узнаете всю необходимую информацию о IP.

- Находясь в панели управления, перейдите к центру управления сетями.Открываем центр управления сетями

- Кликните по вашему подключению — синяя строчка в левой части блока активных сетей.Нажимаем на строчку сети

- В появившемся небольшом окошке откройте свойства рассматриваемой сети.Открываем свойства сети

- Отыщите в списке строчку IPv4 и откройте свойства данного протокола.Открываем свойства IPv4

- Перейдите к ручной установке необходимых данных. Маска подсети — 255.255.255.0, основной шлюз — 192.168.1.1, IP — 192.168.1.88 (последняя цифра может быть любой в интервале от 0 до 255, главное, чтобы она была отлична от той, которая установлена на втором компьютере, входящем в используемую локальную сеть).Устанавливаем шлюз, адрес и маску вручную

Сохраните внесённые изменения, а введённый адрес запомните, так как он пригодится в дальнейшем при подключении.

Выдача разрешений

Чтобы другой пользователь имел право отправить запрос на синхронизацию, необходимо разрешить использование описываемой технологии:

- Находясь в панели управления, перейдите к блоку «Система» (раздел, где смотрели имя компьютера). Разверните настройки удалённого доступа.Нажимаем на строчку «Настройка удаленного доступа»

- Убедитесь, что галочка, разрешающая подключение, установлена. Откройте меню выбора пользователей и вбейте название компьютеров, которым позволено отправлять вам запросы на соединение.Ставим галочки разрешения и добавляем имя компьютера

Видео: подключение к удалённому рабочему столу в Windows 10

RCE уязвимость CVE-2019-0708 в Remote Desktop Services

Уязвимость присутствует не в самом протоколе RDP, а в реализации службы удаленных рабочих столов (Remote Desktop Service) в старых версиях Windows. Для эксплуатации уязвимости необходим только сетевой доступ к компьютеру с подверженной версией Windows и наличие на нем включенной службы RDP (доступ к которой не должен блокироваться межсетевыми экранами). Т.е. если ваш Windows хост доступен из интернета через RDP, это означает, что уязвимость может быть эксплуатирована кем угодно. Уязвимость реализуется за счет отправки специального запроса к службе удаленного рабочего стола через RDP, преаутентфикация удаленного пользователя при этом не требуется. После реализации уязвимости BlueKeep атакующий может удаленно выполнить произвольный код на целевой системе с правами SYSTEM.

Microsoft отмечает, что есть весьма высокая вероятность появления автоматических червей, которые будут используют уязвимость в RDS для распространения в локальных сетях. Таким образом масштаб атак может достигнуть результатов червя WannaCry (использовал уязвимость в протоколе SMB CVE-2017-0144 — EternalBlue).

In Sum

The idea of using a pro feature on the Home version of Windows 10 without paying for an upgrade, while a fascinating idea, is a workaround at the end of the day. It might or might not work. While the contributors to RDP Wrapper on GitHub are doing an excellent job of keeping the library updated to absorb changes introduced by Windows updates, it is a cat and mouse game. They are not always on the same page. Going by the number of updates Microsoft is pushing to its Windows platform, it is hard to keep up.

If you’re a business that relies on the Remote Desktop tool for business processes, the workaround isn’t exactly a cost saver for you. I recommend you either upgrade to Windows 10 Pro or buy a license to one of the tools I mentioned above. For everybody else, I recommend giving this technique, to enable the RDP server on Windows 10 Home, a try before going for an alternative.

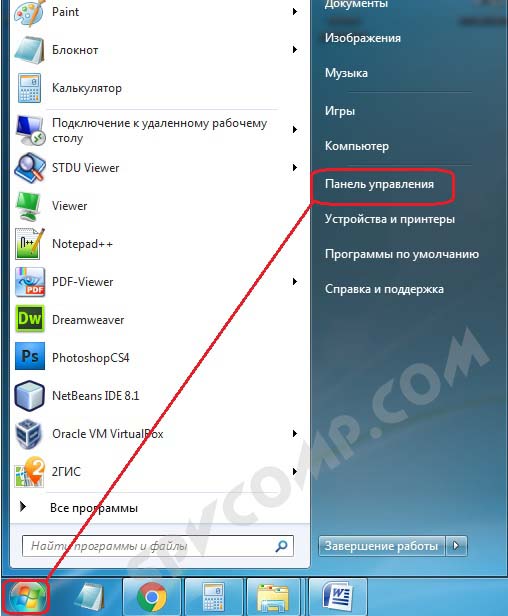

Настройка удаленного рабочего стола Windows

Что ж, зачем нужен удаленный рабочий стол разобрались. Теперь займемся его настройкой. Рассмотренная здесь инструкция подойдет для ОС Windows 7, 8, 8.1, 10. Во всех перечисленных операционных системах настройка аналогичная, отличия незначительны и те лишь в том, как открыть некоторые окна.

Сначала нужно настроить компьютер, к которому будем подключаться.

Внимание! Ваша учетная запись должна обладать правами администратора. 1

Открываем Пуск – Панель управления

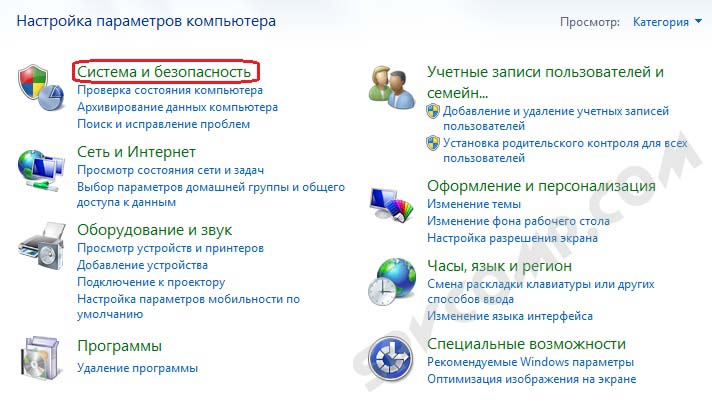

1. Открываем Пуск – Панель управления.

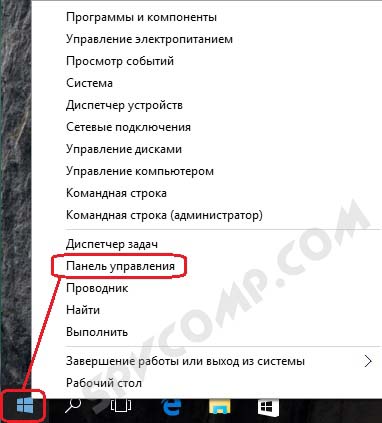

В Windows 8.1 и 10 удобно открыть Панель управления, нажав правой кнопкой мыши на иконку Пуск и выбрав из списка Панель управления.

Далее выбираем Система и безопасность – Система. (Это окно можно также открыть по-другому: нажать Пуск, затем правой кнопкой мыши на Компьютер и выбрать Свойства).

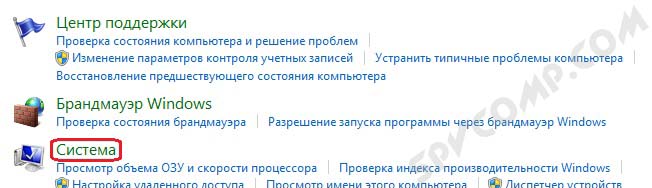

2. В левой колонке кликаем на Настройка удаленного доступа.

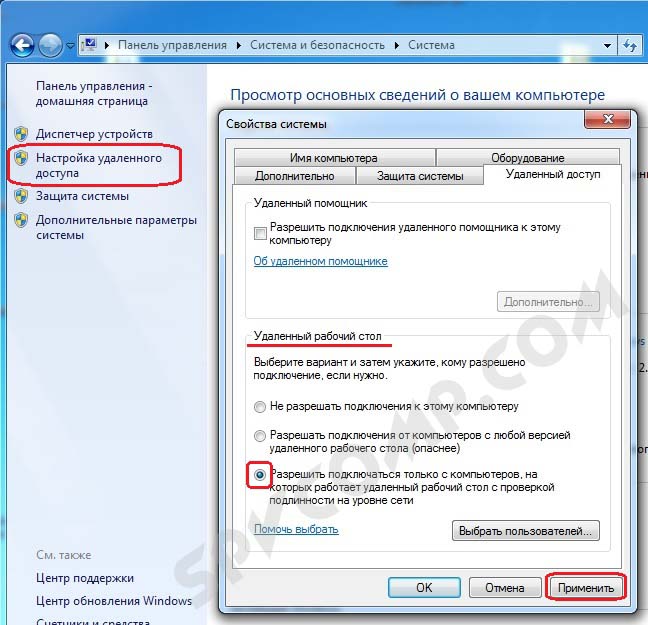

3. В разделе Удаленный рабочий стол выбираем:

— Разрешить подключаться только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети. Подходит для клиентов, у которых установлена версия 7.0 удаленного рабочего стола.

— Разрешать подключение от компьютеров с любой версией удаленного рабочего стола (опаснее). Подходит для подключения устаревших версий клиентов.

4. Нажимаем Применить.

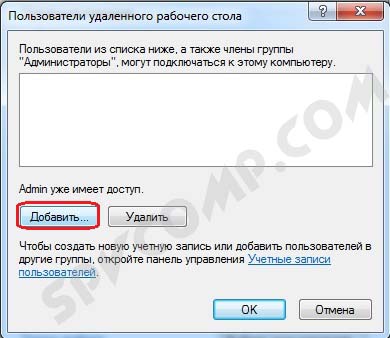

5. По кнопке Выбрать пользователей открывается окно, в котором можно указать учетные записи на компьютере, которым будет разрешено удаленное подключение. (Эта процедура также называется добавлением пользователя в группу Пользователи удаленного рабочего стола)

Пользователи с правами администратора имеют доступ к удаленному рабочему по умолчанию. Однако, кроме того, чтобы действительно подключиться любая учетная запись должна быть защищена паролем, даже учетная запись администратора.

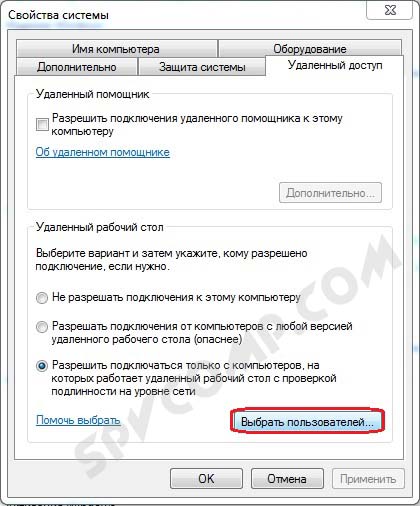

6. Добавим в группу Пользователи удаленного рабочего стола нового пользователя с обычными правами (не администратора). Для этого нажмем кнопку Добавить

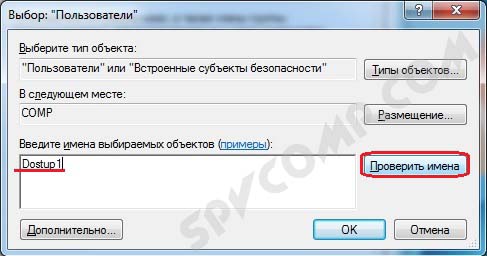

В поле Введите имена выбираемых объектов введем имя нашего пользователя. У меня это Dostup1. Нажмем Проверить имена.

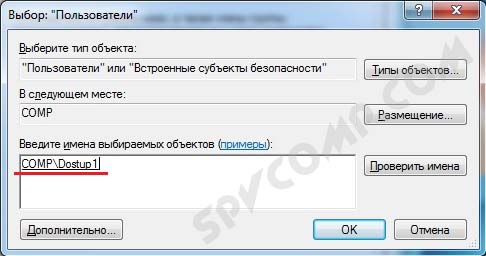

Если все правильно, то к имени пользователя добавиться имя компьютера. Нажимаем ОК.

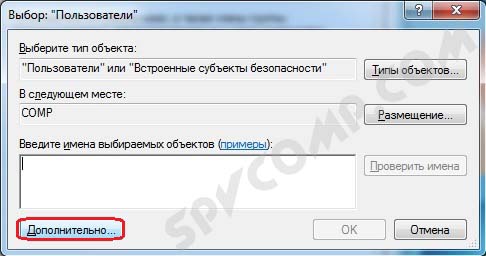

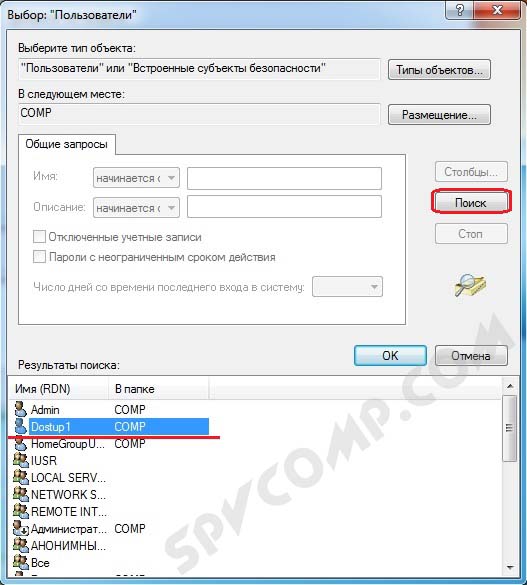

Если не помним точно имя пользователя или не хотим вводить вручную, нажмем Дополнительно.

В открывшемся окне нажимаем кнопку Поиск.

В поле Результаты поиска появятся все пользователи компьютера и локальные группы. Выбираем нужного пользователя и нажимаем ОК.

Когда выбрали всех нужных пользователей в окне Выбор: Пользователи нажимаем ОК.

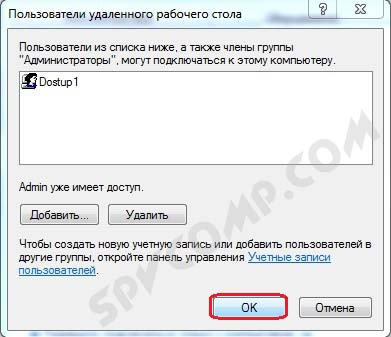

Теперь в группу Пользователи удаленного рабочего стола будет добавлен пользователь с обычной учетной записью Dostup1. Для применения изменений нажимаем ОК.

7. Если вы используете сторонний брандмауер (файервол), то потребуется дополнительно его настроить, а именно открыть порт TCP 3389. Если у вас работает только встроенный брандмауер Windows, то ничего делать не надо, он будет настроен автоматически, как только мы разрешили использование удаленного рабочего стола на компьютере.

На этом основная настройка удаленного компьютера завершена.