Настройки прокси сервер gpo

Содержание:

- Спецификация сетевой политики

- Настройка Kerberos аутентификации в Mozilla Firefox

- Causes of Proxy Server setting via Group Policy?

- Meaning of Proxy Server setting via Group Policy?

- Некоторые функции редактора групповой политики (gpedit.msc)

- Проверка подключения клиента к URL-адресам службы Microsoft Defender ATPVerify client connectivity to Microsoft Defender ATP service URLs

- How to Apply WinHTTP Proxy Settings via GPO?

- Сквозная авторизация IE (аутентификация Kerberos).

- Методы запрета изменения настроек прокси сервера

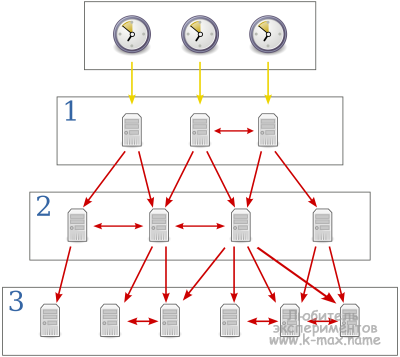

Спецификация сетевой политики

- : определяет pod’ы, затрагиваемые этой политикой (цели) — обязательный;

- : указывает, какие типы политик включены в данную: ingress и/или egress — необязательный, однако я рекомендую его явно прописывать во всех случаях;

- : определяет разрешенный входящий трафик в целевые pod’ы — необязательный;

- : определяет разрешенный исходящий трафик из целевых pod’ов — необязательный.

- По умолчанию предполагается, что она определяет ingress-сторону. Если явных указаний на этот счет в политике не содержится, система будет считать, что весь трафик запрещен.

- Поведение на egress-стороне будет определяться наличием или отсутствием соответствующего egress-параметра.

всегда явно указывать

Настройка Kerberos аутентификации в Mozilla Firefox

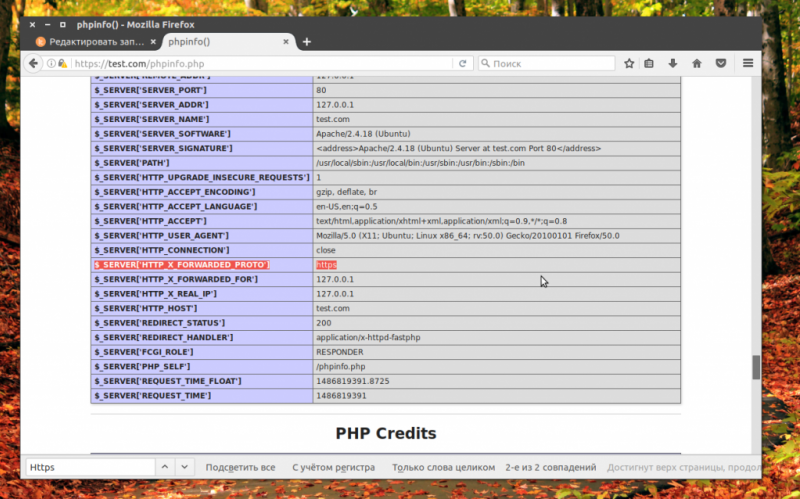

По умолчанию поддержка Kerberos в Firefox отключена, чтобы включить ее, откройте окно конфигурации браузера (в адресной строке перейдите на адрес about:config). Затем в следующих параметрах укажите адреса веб-серверов, для которых должна использоваться Kerberos аутентификация.

- network.negotiate-auth.trusted-uris

- network.automatic-ntlm-auth.trusted-uris

Для удобства, можно отключить обязательное указание FQDN адреса в адресной строке Mozilla Firefox, включив параметр network.negotiate-auth.allow-non-fqdn

Проверить, что ваш браузер работает через аутентифицировался на сервере с помощью Kerberos можно с помощью Fiddler или команды klist tickets.

Causes of Proxy Server setting via Group Policy?

В большинстве случаев вы можете легко исправить эту проблему, просто подождите несколько минут, прежде чем пытаться перезагрузить ее снова. Этот тип ошибок, как правило, является временным сообщением, и сайт часто исправляет себя довольно быстро. Однако, если ошибка сохраняется, то вы ничего не можете с этим поделать, кроме как связаться с владельцем веб-сайта.

В качестве владельца веб-сайта вы можете приступить к устранению ошибки, прежде чем применять некоторые исправления. Изучение журналов веб-сервера, чтобы получить намек на причину проблемы. Общей проблемой с этой ошибкой является неверно сконфигурированный файл .htaccess, отсутствующие пакеты программного обеспечения, тайм-аут при попытке подключения к внешним ресурсам или даже просто несогласованные разрешения файлов и папок.

Meaning of Proxy Server setting via Group Policy?

Ошибки сервера происходят по ряду причин, включая неправильные конфигурации сервера веб-сайта, проблему с браузером или подключение к Интернету. В основном, ошибка сервера возникает, когда сервер сталкивается с ситуацией, в которой он просто не знает, как с этим бороться. Вы можете думать об этом как о синей версии Интернета. Некоторые из этих ошибок недостаточно специфичны, чтобы сразу найти исправление. Наиболее распространенной ошибкой сервера является «ошибка 500». Это скорее ошибка с сайтом, который вы посещаете, а не с вашей стороны. Некоторые неправильные конфигурации на сервере веб-сайта могут помешать ему правильно реагировать.

Некоторые функции редактора групповой политики (gpedit.msc)

Как только вы закончили с установкой редактора групповой политики, рекомендуем обратить внимание на ее возможности. Для этого мы подготовили пару примеров, с помощью которых покажем самые базовые возможности приложения

Оно объединяет в себе буквально все параметры Windows, которые только можно найти. Главное только не забывать, что внося много рискованных изменений мы можем непреднамеренно повредить Windows

Поэтому, совершая те или иные корректировки, соблюдайте осторожность

Отключение Защитника Windows

Защитник Windows — это встроенный системный антивирус, задача которого оберегать своего пользователя от угроз из интернета и загруженных им приложений. В некоторых случаях он может потреблять слишком много ресурсов или начинает работать тогда когда в этом нет необходимости. Поэтому самым частым решением данной ситуации является отключение Защитника Windows.

Как отключить встроенный антивирус с помощью редактора групповой политики:

1. Откройте утилиту Выполнить с помощью комбинации клавиш Windows + R.

2. Введите команду gpedit.msc и нажмите клавишу Enter.

3. Проследуйте по следующему пути внутри приложения “Редактор локальной групповой политики”:Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows”.

4. Найдите параметр Выключить антивирусную программу “Защитник Windows”.

5. Щелкните по параметру правой кнопкой мыши и нажмите Изменить.

6. Измените состояние параметра на Отключено.

7. Примените и сохраните внесенные изменения.

Отключение обновлений Windows

Часто обновление операционной системы начинается совершенно не вовремя, когда мы к этому не готовы и, например, работаем. Это нарушает распорядок дня и, хуже всего, если такое обновление заканчивается багом вследствие которого компьютер перестает запускаться. Единственным действенным решением в такой ситуации является откат апдейта.

Можно ли предотвратить неожиданные обновления Windows и получить контроль над этим процессом? Легко! С помощью редактора локальной групповой политики вы можете в два клика отключить автоматические обновления операционной системы. При желании, вы можете запустить процесс апдейта вручную.

1. Откройте утилиту Выполнить с помощью комбинации клавиш Windows + R.

2. Введите команду gpedit.msc и нажмите клавишу Enter.

3. Проследуйте по следующему пути внутри приложения “Редактор локальной групповой политики”:Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Центр обновления Windows.

5. Щелкните по параметру правой кнопкой мыши и нажмите Изменить.

6. Измените статус параметра на Отключено.

7. Примените и сохраните внесенные изменения.

Как вы, наверняка, заметили функционал редактора локальной групповой политики весьма обширен. Вы можете изменить каждый параметр операционной системы всего в одном приложении.

“С большой силой приходит большая ответственность”.

Поэтому, внося изменения в редакторе локальной групповой политики, вы вносите корректировки в реестр тоже

Помните об этом и соблюдайте осторожность

Надеемся, статья оказалась для вас полезной и помогла найти ответы на вопросы.

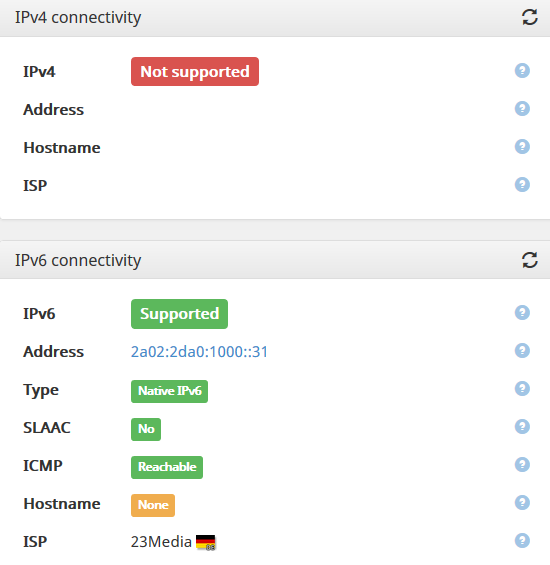

Проверка подключения клиента к URL-адресам службы Microsoft Defender ATPVerify client connectivity to Microsoft Defender ATP service URLs

Убедитесь, что конфигурация прокси-сервера успешно выполнена, служба WinHTTP может выявлять и взаимодействовать через прокси-сервер в своей среде, а прокси-сервер допускает трафик к URL-адресам службы Microsoft Defender ATP.Verify the proxy configuration completed successfully, that WinHTTP can discover and communicate through the proxy server in your environment, and that the proxy server allows traffic to the Microsoft Defender ATP service URLs.

-

Скачайте средство для анализатора клиента MDATP на компьютер, на котором работает датчик защитника Microsoft Defender.Download the MDATP Client Analyzer tool to the PC where Microsoft Defender ATP sensor is running on.

-

Извлеките содержимое MDATPClientAnalyzer.zip на устройстве.Extract the contents of MDATPClientAnalyzer.zip on the device.

-

Откройте окно командной строки с правами администратора:Open an elevated command-line:

a.a. В меню Пуск введите cmd;Go to Start and type cmd.

б)b. Щелкните правой кнопкой мыши Командная строка и выберите Запустить от имени администратора.Right-click Command prompt and select Run as administrator.

-

Введите указанную ниже команду и нажмите клавишу ВВОД.Enter the following command and press Enter:

Замените HardDrivePath на путь, по которому был загружен инструмент MDATPClientAnalyzer, напримерReplace HardDrivePath with the path where the MDATPClientAnalyzer tool was downloaded to, for example

-

Извлеките MDATPClientAnalyzerResult.zip файл, созданный средством, в папку, используемую в HardDrivePath.Extract the MDATPClientAnalyzerResult.zip file created by tool in the folder used in the HardDrivePath.

-

Откройте MDATPClientAnalyzerResult.txt и убедитесь, что вы выполнили действия по настройке прокси-сервера, чтобы включить обнаружение сервера и доступ к URL-адресам службы.Open MDATPClientAnalyzerResult.txt and verify that you have performed the proxy configuration steps to enable server discovery and access to the service URLs. Средство проверяет подключение к URL-адресам службы защитника Майкрософт, с помощью которых настроено взаимодействие с клиентом Microsoft Defender ATP.The tool checks the connectivity of Microsoft Defender ATP service URLs that Microsoft Defender ATP client is configured to interact with. Затем результаты выводятся в файл MDATPClientAnalyzerResult.txt для каждого URL-адреса, который можно использовать для связи с службами Microsoft Defender ATP.It then prints the results into the MDATPClientAnalyzerResult.txt file for each URL that can potentially be used to communicate with the Microsoft Defender ATP services. Например:For example:

Если по крайней мере один из вариантов подключения возвращает состояние (200), клиент пакета ATP (Майкрософт) может взаимодействовать с проверенным URL-адресом, правильно используя этот метод подключения.If at least one of the connectivity options returns a (200) status, then the Microsoft Defender ATP client can communicate with the tested URL properly using this connectivity method.

Если результаты проверки подключения свидетельствуют об ошибке, отобразится сообщение об ошибке HTTP (см. коды состояния HTTP).However, if the connectivity check results indicate a failure, an HTTP error is displayed (see HTTP Status Codes). Затем вы можете использовать URL-адреса в таблице, показанной в разделе .You can then use the URLs in the table shown in . То, какие URL-адреса вы будете использовать, будет зависеть от региона, выбранного в ходе процедуры подключения.The URLs you’ll use will depend on the region selected during the onboarding procedure.

Примечание

Средство анализатора подключений несовместимо с .The Connectivity Analyzer tool is not compatible with ASR rule . Для запуска средства подключения Вам потребуется временно отключить это правило.You will need to temporarily disable this rule to run the connectivity tool.

Примечание

Если в реестре или с помощью групповой политики задано значение TelemetryProxyServer, защитник Microsoft Defender будет возвращаться к прямому адресу, если он не может получить доступ к определенному прокси-серверу.When the TelemetryProxyServer is set, in Registry or via Group Policy, Microsoft Defender ATP will fall back to direct if it can’t access the defined proxy.

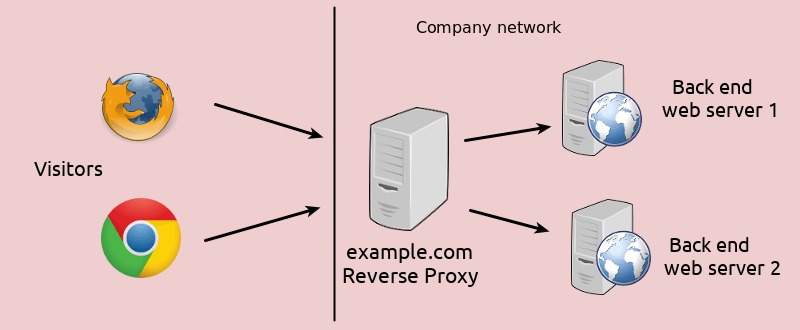

How to Apply WinHTTP Proxy Settings via GPO?

By default, the WinHTTP service does not use the proxy settings configured in Internet Explorer. As a result, some system services (including the Windows Update service: Wususerv) won’t be able to access the Internet.

Check current WinHTTP proxy settings with the command:

netsh.exe winhttp show proxy

Current WinHTTP proxy settings:

Direct access (no proxy server).

To enable WinHTTP proxy for a computer through a GPO, you must configure a special registry parameter.

First, you need to configure proxy for WinHTTP on the reference computer. The easiest way is to import proxy settings from IE:

netsh winhttp import proxy source=ie

These settings will be saved in the WinHttpSettings parameter under the registry key HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Connections.

Now open your proxy GPO and go to Computer Configuration > Preferences > Windows Settings > Registry > New > Registry Wizard.

Select Local computer and specify the full path to the WinHttpSettings parameter.

It remains to click Finish, update the policy on computers, and make sure that the WinHTTP proxy settings are applied successfully.

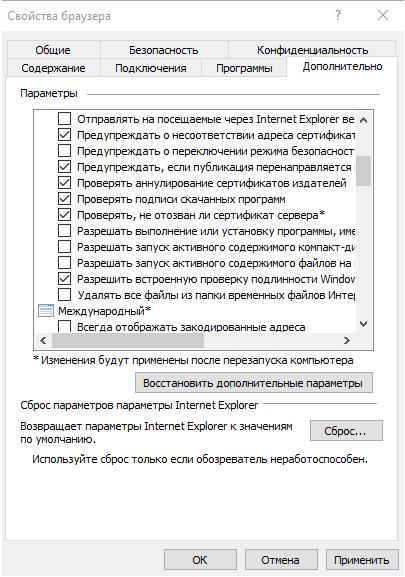

Сквозная авторизация IE (аутентификация Kerberos).

На днях поступила интересная мысль: Сделать сквозную авторизацию IE. Это необходимо для того, чтоб доменные пользователи не набирали пароли при входе на внутренние веб порталы, авторизуясь под своей доменной учеткой, под ней же сразу проваливаешься на портал.

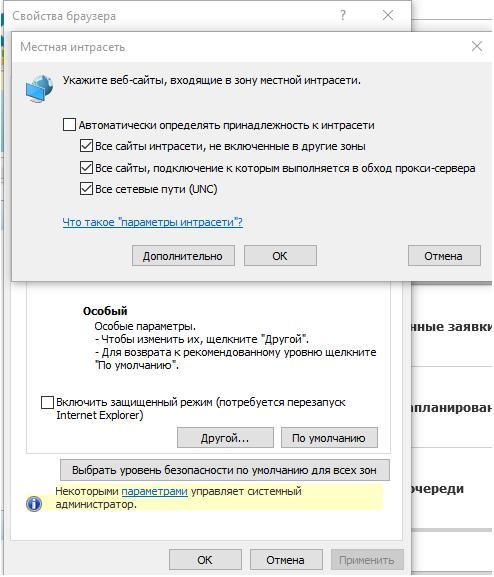

Для того чтоб это работало необходимо следующее:

-В IE должна присутствовать галка: Разрешить встроенную проверку Windows (она стоит по умолчанию);

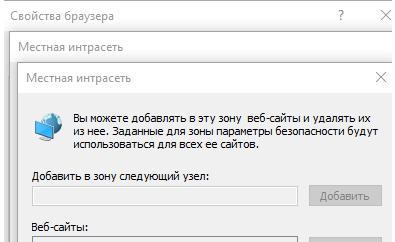

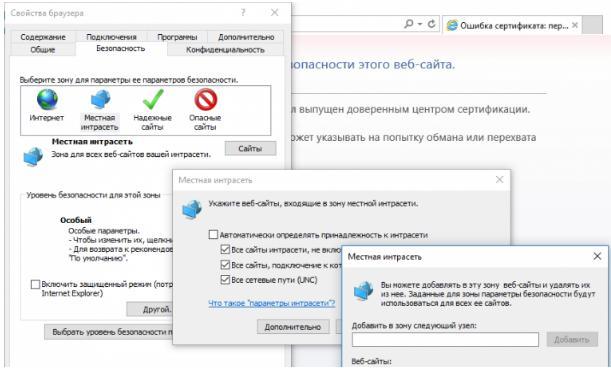

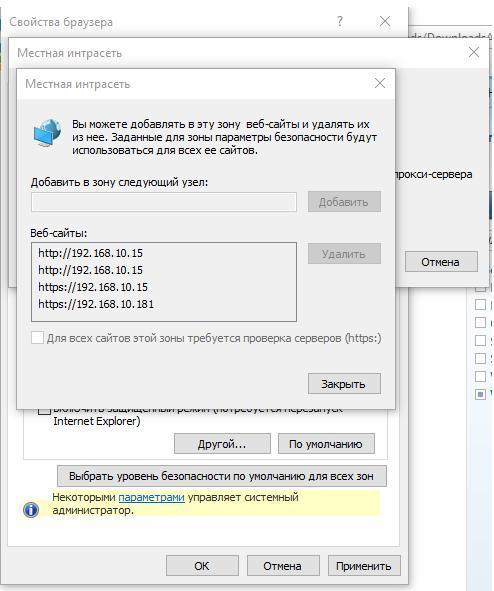

-Сайты должны быть добавлены в раздел Местная интрасеть, но если комп в домене, то по умолчанию все поля не активны.

Задача оказалась не такой простой, как казалось изначально.

Для не доменных машинок процесс достаточно прост:

Откройте Свойства браузера -> Безопасность -> Местная интрасеть (Local intranet), нажмите на кнопку Сайты -> Дополнительно. Добавьте в зону следующие записи:

Даже если бы и была возможность, то руками прописывать сайты никак не улыбается, поэтому, как обычно, делаем это через GPO:

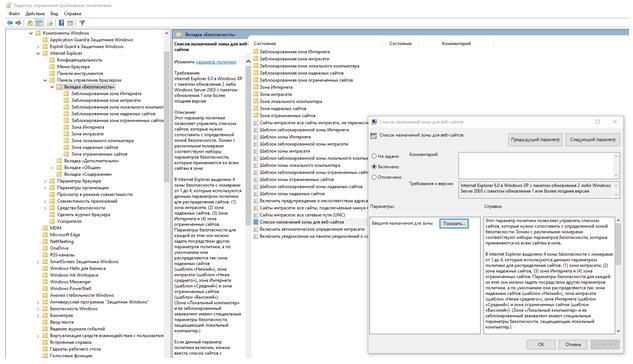

Открываем редактор локальной (gpedit.msc) либо доменной (gpmc.msc) политики.

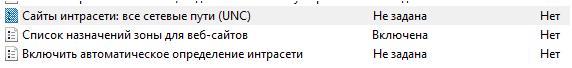

Переходим в раздел Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Internet Explorer -> Панель управления браузером -> Вкладка безопасность.

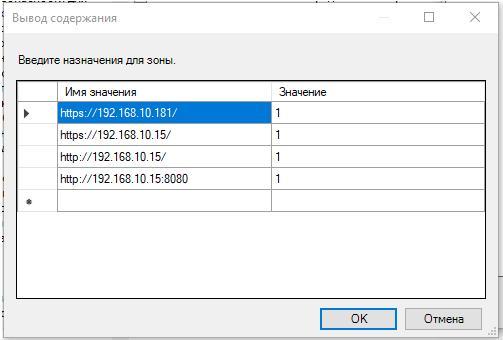

Включаем политику Список назначений зоны безопасности для веб-сайтов. В настройках политики нужно указать список доверенных серверов в формате:

- Имя сервера (в виде file://server_name, \\server_name, server_name или IP)

- Номер зоны (1 – Для местной интрасети)

В моем случае правим отдельную политику IE Default (ранее она уже была создана для других манипуляций IE):

Сохраняем политику.

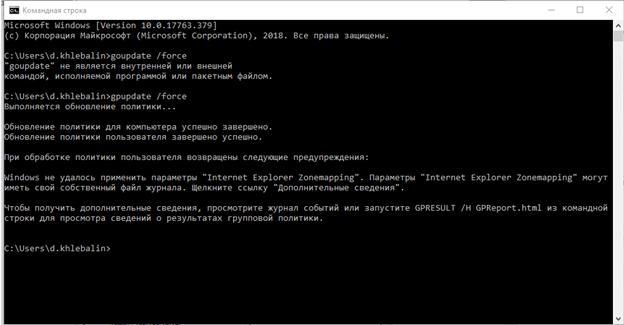

На компе gpupdateforce

Теперь в IE появляются следующие настройки:

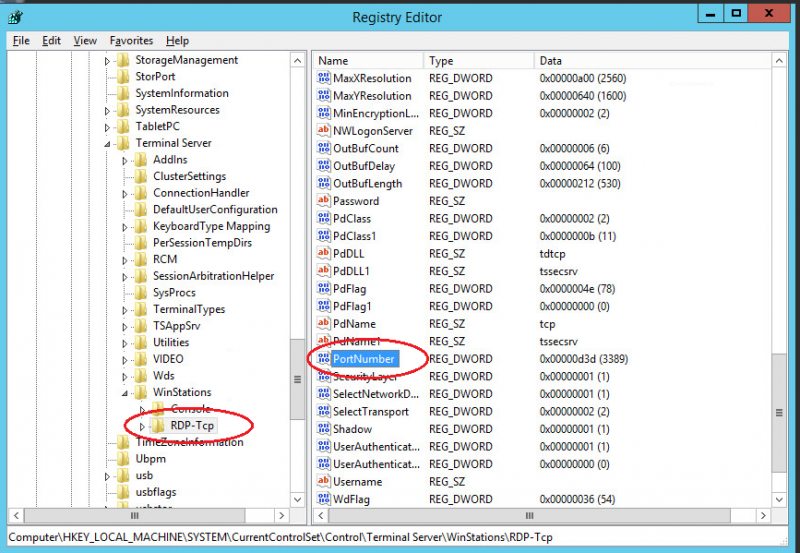

Можно проверить ветку реестра:

HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\ Internet Settings\ZoneMap\Domains.

Теперь авторизация проходит без пароля. Это радует. Но работает пока только в IE. В Chrome у меня не сработало, но потом все вроде подхватилось и под Chrome.

Но если все же не заработало, то можно прикрутить в GPO шаблон под Chrome:

Сейчас эти галки возможно убрать руками просто зайдя в настройки IE:

Чтоб такой возможности у пользователей не было, можно включить все три вот этих политики:

В остальном все, что необходимо, заработало без проблем.

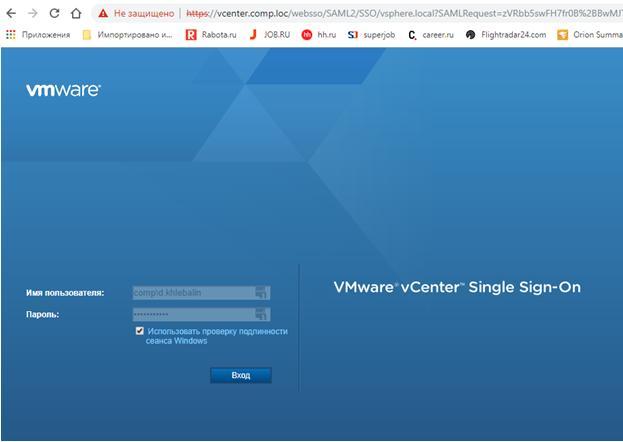

P.S. VmWare по умолчанию, к сожалению, сквозную аутентификацию не отработала.

Пришлось переставить плагин.

После его переустановки все благополучно подхватилось.

Всем хорошей работы!!!

Методы запрета изменения настроек прокси сервера

В данном примере я покажу вам несколько вариантов, которые вы сможете использовать по своим требованиям. Первый вариант, это использование ISE настроек групповой политики, второй вариант, это использование ключей реестра.

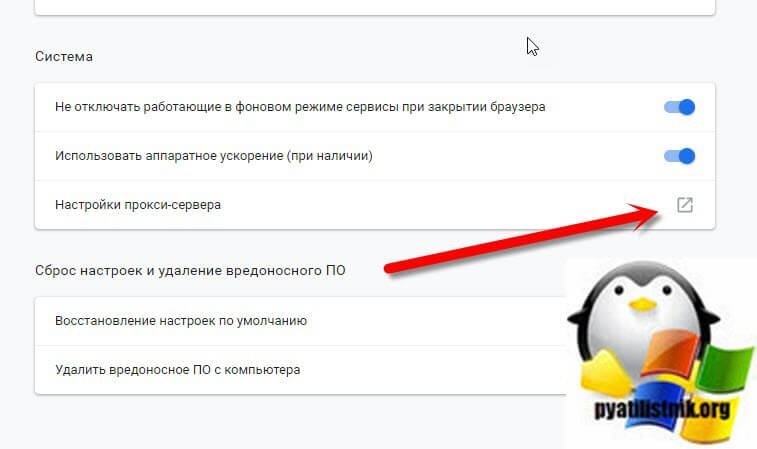

Благодаря данной инструкции вы сможете запретить изменение настроек прокси в Internet Explorer, Google Chrome, Mozilla Firefox, Yandex браузер, в разделе прокси-сервер в Windows 10

Так же хочу отметить, что данная политика будет иметь эффект если пользователь имеет административные права в ОС, чтобы этого избежать произведите настройки фильтрации в ACL GPO политики

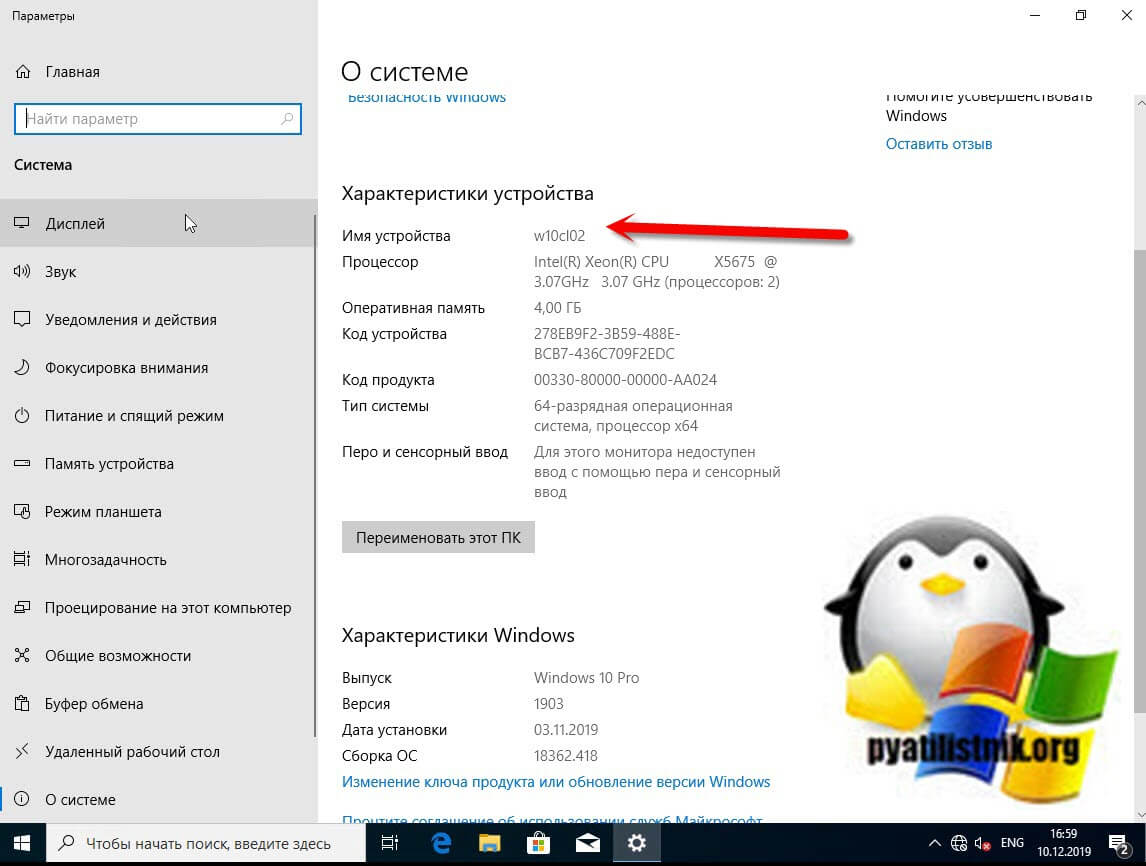

И так у меня в домене Active Directory есть компьютер W10CL02 под управление операционной системы Windows 10 и пользователь Барбоскин Геннадий.

Мне бы хотелось запретить ему изменять настройки прокси сервера в Internet Explorer и в настройках Proxy на уровне системы. В прошлый раз мы с вами через групповые политики назначили на его компьютере свои настройки прокси-сервера, которые были прописаны в настройках «Параметры — Прокси сервер»

или же в «Настройках параметров локальной сети» в Internet Explore 11.

Вся проблема заключается в том, что Геннадий умеет изменять эти настройки и знает, что для этого не требуется наличие административных прав в системе. Это не порядок и давайте это исправлять. Откройте оснастку «Управление групповой политикой», можно из окна выполнить, введя gpmc.msc

Найдите ваше организационное подразделение к которому вы будите применять объект групповой политики, тут нужно не забывать, что вы можете настроить ограничение на уровне пользователя или на уровне компьютера, если сделаете на уровне компьютера, то это будет распространяться на всех его пользователей, обычно это делают на терминальных серверах. В моем примере я сделаю настройку для компьютера, но и покажу и для пользователя. Создаем новый объект GPO и задаем ему нужное вам имя. Переходим к ее редактированию.

Откройте ветку настроек, если для компьютера:

Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Internet Explorer — Запретить изменение параметров прокси (Computer Configuration — Administrative Templates — Windows Components — Internet Explorer — Prevent changing proxy settings)

Включение параметра «Запретить изменение параметров прокси» отнимет права на изменение данной функции.

Откройте ветку настроек, если для пользователя:

Конфигурация пользователя — Политики — Административные шаблоны — Компоненты Windows — Internet Explorer — Запретить изменение параметров прокси (User Configuration — Administrative Templates — Windows Components — Internet Explorer — Prevent changing proxy settings)

хочу напомнить, что настройки на уровне компьютера более приоритетнее, чем политика на пользователя, поэтому если на уровне компьютера стоит запрет, а на уровне пользователя разрешение, то суммарным результатом будет запрет

Произведем обновление групповых политик на компьютере пользователя и проверим результат нашей политики по ограничению настроек прокси-сервера. Если политика была нацелена на компьютер, то она применится сразу ,если на пользователя ,то ему придется произвести выход из системы, чтобы увидеть данные настройки. При следующей авторизации я зашел в настройки Internet Explorer, где я вижу, что политика успешно отработала.

На вкладке «Подключения — Настройки сети» я не могу взаимодействовать со вкладкой «Прокси-сервер: использовать прокси-сервер для локальных подключений (не применяется для коммутируемых или VPNподключений)», она просто неактивна.

Если попытаться изменить настройки для Google Chrome или Mozilla, то вас перекинет в параметры Windows или же на вкладку подключений Internet Explorer, где вы так же не сможете ничего изменить.

В Edge та же песня, из вкладки «Дополнительно — Открыть параметры прокси-сервера»

То же самое можно проверить в параметрах Windows 10 в разделе «Прокси-сервер», где у меня не активен ползунок «использовать прокси-сервер». Ограничения отлично работают.