Межсетевой экран cisco asa5505-50-bun-k9

Содержание:

- COMPILE

- [править] Подсказки по настройке VPN в CLI ASA

- [править] Принципы работы

- Шаг 6. Тонкости в настройка клиента

- HOW IT WORKS

- Indonesian[edit]

- [править] Конфигурационные файлы

- [править] AAA

- Шаг 4. Авторизация пользователей

- HACKABILITY

- Шаг 3. Настройка параметров шифрования

- [править] ACL

- [править] Remote VPN

- [править] Основные отличия

- Portuguese[edit]

COMPILE

If you want to compile it yourself instead of using the included binaries, ASA-Cleanup can be compiled with Python 2.7+ or Python 3.6+

Windows

- Open pip-Win and start a virtual environment with

- Install PyInstaller with command

- Navigate to the folder with the ASA-Cleanup.py file

- Run command to compile:

MacOS/Linux

- Install Python 2.7.X and set as default interpreter

- Open Terminal and use Homebrew to install updated Python:

- Open the bash_profile in VI and add the new Python path:

- Close Terminal and reopen it, type and make sure it shows version 2.7.13 or greater

- Install Pip with command

- Use Pip to install PyInstaller

- Navigate to the folder with the ASA-Cleanup.py file

- Run command to compile:

[править] Подсказки по настройке VPN в CLI ASA

В Cisco ASA есть команда vpnsetup, которая позволяет посмотреть как настраивать различные виды VPN на ASA.

В выводе команды показаны необходимые шаги и команды.

Команда пригодится если под рукой нет документации или примера настройки.

Параметры команды (8.2):

- ipsec-remote-access

- l2tp-remote-access

- site-to-site

- ssl-remote-access

Пример вывода для ipsec-remote-access:

ASA1(config)# vpnsetup ipsec-remote-access steps

Steps to configure a remote access IKE/IPSec connection with examples:

1. Configure Interfaces

interface GigabitEthernet0/0

ip address 10.10.4.200 255.255.255.0

nameif outside

no shutdown

interface GigabitEthernet0/1

ip address 192.168.0.20 255.255.255.0

nameif inside

no shutdown

2. Configure ISAKMP policy

crypto isakmp policy 65535

authentication pre-share

encryption aes

hash sha

3. Setup an address pool

ip local pool client-pool 192.168.1.1-192.168.1.254

4. Configure authentication method

aaa-server MyRadius protocol radius

aaa-server MyRadius host 192.168.0.254

key $ecretK3y

5. Define tunnel group

tunnel-group client type remote-access

tunnel-group client general-attributes

address-pool client-pool

authentication-server-group MyRadius

tunnel-group client ipsec-attributes

pre-shared-key VpnUs3rsP@ss

6. Setup ipsec parameters

crypto ipsec transform-set myset esp-aes esp-sha-hmac

7. Setup dynamic crypto map

crypto dynamic-map dynmap 1 set transform-set myset

crypto dynamic-map dynmap 1 set reverse-route

8. Create crypto map entry and associate dynamic map with it

crypto map mymap 65535 ipsec-isakmp dynamic dynmap

9. Attach crypto map to interface

crypto map mymap interface outside

10. Enable isakmp on interface

crypto isakmp enable outside

[править] Принципы работы

Когда две ASA настроены для работы в режиме Active/Active failover, нельзя включить IPsec VPN или SSL VPN.

Так же не доступна динамическая маршрутизация.

VPN failover доступен только для режима работы Active/Standby.

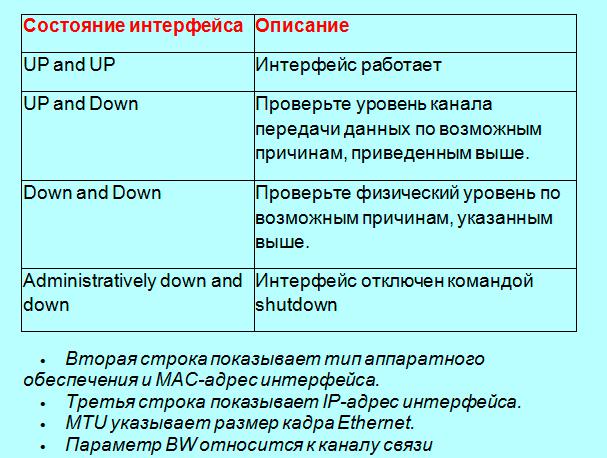

Режимы работы

1. Stateful failover — с сохранением текущего состояния: обе ASA обмениваются информацией о состоянии сеансов по выделенному линку (Statefull Failover Link), и если какая-либо из ASA выйдет из строя, то другая подхватит существующие сеансы и продолжит работу.

2. Stateless failover — когда при отказе основной все сеансы связи сбрасываются; активируется резервная ASA, соединения для всех сеансов устанавливаются заново (использует Failover Link).

Failover link

Любой Ethernet-интерфейс может использоваться в качестве failover-интерфейса, однако нельзя указывать интерфейс, на котором уже задано имя интерфейса.

Failover-интерфейс не настраивается как обычный интерфейс для передачи данных, он существует только для

коммуникаций связанных с failover (он может использоваться в качестве stateful failover link).

Stateful failover link

Для того чтобы использовать возможности Stateful Failover, надо настроить stateful failover link для передачи информации о состоянии соединений.

Возможны такие варианты выбора stateful failover link:

- Выделенный интерфейс

- Общий интерфейс с failover link

- Общий интерфейс с обычным интерфейсом для передачи данных. Однако, эту опцию не рекомендуется использовать. Кроме того, она поддерживается только в single context, routed mode.

Синхронизация команд

Команды, которые синхронизируются на standby unit:

- все команды конфигурационного режима, кроме команд mode, firewall и failover lan unit

- copy running-config startup-config

- delete

- mkdir

- rename

- rmdir

- write memory

Команды, которые не синхронизируются на standby unit:

- Все формы команды copy, кроме copy running-config startup-config

- Все формы команды write, кроме write memory

- crypto ca server и соответствующие подкоманды

- debug

- failover lan unit

- firewall

- mode

- show

Шаг 6. Тонкости в настройка клиента

В интернете есть сотни статей по настройке клиентов, поэтому нет смысла копировать эту информацию сюда. Однако есть один очень важный момент, с которым связаны проблемы практически при каждой настройке.

Важно!

Одной из самых частых проблем при таких подключениях является то, что у клиента пропадает доступ к интернет во время того, как работает L2TP соединение с маршрутизатором Cisco. Это происходит из-за того, что при базовых настройках виртуальный шлюз внутри L2TP становится более приоритетным для клиента.

Для того, чтобы по L2TP тоннелю передавался трафик только до внутренних ресурсов компании, а доступ к интернет осуществлялся по-прежнему напрямую через оборудование клиента, необходимо выполнить дополнительные настройки на стороне клиента.

Для корректировки необходимо

зайти в настройки адаптера на вкладке “Сеть”

открыть свойства “Internet protocol Version 4 (TCP/IPv4)»

нажать “Дополнительно”убрать галку с параметра “Использовать основной шлюз в удаленной сети”

Если этого не сделать, то весь трафик от клиентов пойдет через защищенный тоннель, что приведет к излишней нагрузке на маршрутизатор и на канал связи.

Важно!

Не забудьте сохранить конфигурацию всех устройств командой write или copy run start. Иначе после перезагрузки все изменения будут потеряны.

HOW IT WORKS

Config Usage Analysis

ASA-Cleanup performs the config usage analysis with a multi-level search through the configuration using a regular expression and a unique word position. These two inputs will look something like and they are used to match a line containing the unique word, and find that unique word using its position in the line, and also inventory any child lines (members). Once all of the unique words have been inventoried, ASA-Cleanup re-searches the configuration for any instance of the unique words in a different location. When found, the config lines are added to the inventory along with any parent config lines they might have.

The switches you use to search names, objects, object-groups, and access-lists are all small deviations on this same search algorithm. The search can also be run using a custom input by using the and switches (see the ‘Hackability’ section)

Indonesian[edit]

Etymology 1edit

From Malay asa, from Sanskrit (āśā).

Nounedit

asa (plural, first-person possessive asa, second-person possessive asa, third-person possessive asa)

- hope (belief that something wished for can happen)

- semangat

Derived termsedit

- asa-asaan

- mengasakan

Etymology 2edit

From Minangkabau asa, from Sanskrit (āśā).

Verbedit

asa

- () thought; to suspect; to think

- () to expect

Derived termsedit

mengasa

asa (plural asa-asa)

- intentionally; deliberately

Derived termsedit

mengasa

“asa” in Kamus Besar Bahasa Indonesia (KBBI) Daring, Jakarta: Badan Pengembangan dan Pembinaan Bahasa, Kementerian Pendidikan dan Kebudayaan Republik Indonesia, 2016.

[править] Конфигурационные файлы

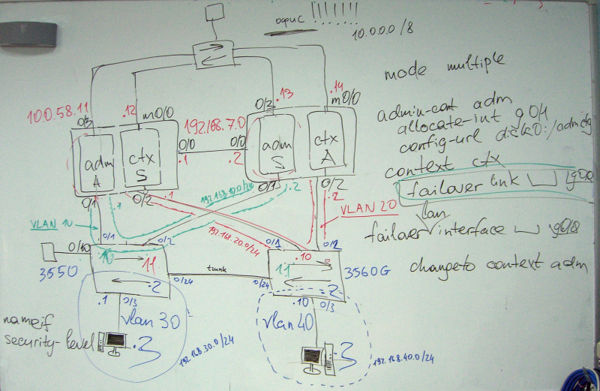

Схема:

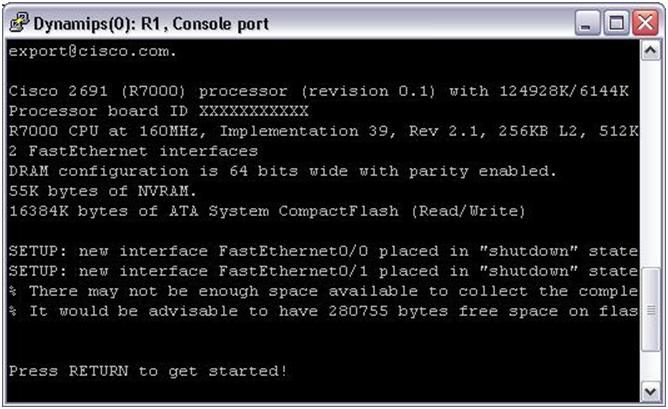

Конфигурация ASA1

Конфигурация system:

: Saved : Written by enable_15 at 07:01:02.332 UTC Sat Mar 29 2008 ! ASA Version 7.2(2) <system> ! hostname ASALeftTop enable password 8Ry2YjIyt7RRXU24 encrypted no mac-address auto ! interface GigabitEthernet0/0 description LAN/STATE Failover Interface ! interface GigabitEthernet0/1 ! interface GigabitEthernet0/2 ! interface GigabitEthernet0/3 ! interface Management0/0 ! class default limit-resource All 0 limit-resource ASDM 5 limit-resource SSH 5 limit-resource Telnet 5 ! ftp mode passive pager lines 24 failover failover lan unit primary failover lan interface mgmt GigabitEthernet0/0 failover link mgmt GigabitEthernet0/0 failover interface ip mgmt 192.168.7.1 255.255.255.0 standby 192.168.7.2 failover group 1 failover group 2 secondary asdm image disk0:/asdm-522.bin no asdm history enable arp timeout 14400 console timeout 0 admin-context adm context adm allocate-interface GigabitEthernet0/1 allocate-interface GigabitEthernet0/3 config-url disk0:/admen.cfg join-failover-group 1 ! context ctx allocate-interface GigabitEthernet0/2 allocate-interface Management0/0 config-url disk0:/cont.cfg join-failover-group 2 ! prompt hostname context Cryptochecksum:a4c93b61ca7a03647449b75edd445b28 : end

Конфигурация контекста adm:

: Saved : Written by enable_15 at 07:02:03.622 UTC Sat Mar 29 2008 ! ASA Version 7.2(2) <context> ! hostname adm enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface GigabitEthernet0/1 nameif inside security-level 100 ip address 192.168.10.1 255.255.255.0 standby 192.168.10.2 ! interface GigabitEthernet0/3 nameif outside security-level 0 ip address 10.0.58.11 255.0.0.0 standby 10.0.58.13 ! passwd 2KFQnbNIdI.2KYOU encrypted access-list out extended permit icmp 11.0.1.0 255.255.255.0 11.0.1.0 255.255.255.0 access-list out extended permit ip any any access-list out extended permit icmp any any pager lines 24 mtu inside 1500 mtu outside 1500 icmp unreachable rate-limit 1 burst-size 1 no asdm history enable arp timeout 14400 access-group out in interface outside route inside 192.168.30.0 255.255.255.0 192.168.10.10 1 route inside 192.168.40.0 255.255.255.0 192.168.10.10 1

Конфигурация контекста ctx:

: Saved : Written by enable_15 at 07:04:42.425 UTC Sat Mar 29 2008 ! ASA Version 7.2(2) <context> ! hostname ctx enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface GigabitEthernet0/2 nameif inside security-level 100 ip address 192.168.20.1 255.255.255.0 standby 192.168.20.2 ! interface Management0/0 nameif outside security-level 0 ip address 10.0.58.12 255.0.0.0 standby 10.0.58.14 ! passwd 2KFQnbNIdI.2KYOU encrypted pager lines 24 mtu inside 1500 mtu outside 1500 icmp unreachable rate-limit 1 burst-size 1 no asdm history enable arp timeout 14400 route inside 192.168.30.0 255.255.255.0 192.168.20.10 1 route inside 192.168.40.0 255.255.255.0 192.168.20.10 1

Конфигурация ASA2

Конфигурация sw1

! version 12.2 ! hostname sw1 ! ip routing ! ! vlan 10,20,30,40 ! ! ! interface FastEthernet0/1 switchport access vlan 10 switchport mode dynamic desirable ! interface FastEthernet0/2 switchport access vlan 10 switchport mode dynamic desirable ! interface FastEthernet0/3 switchport access vlan 30 switchport mode dynamic desirable ! ! interface Vlan1 no ip address shutdown ! interface Vlan10 ip address 192.168.10.10 255.255.255.0 ! interface Vlan20 ip address 192.168.20.11 255.255.255.0 ! interface Vlan30 ip address 192.168.30.1 255.255.255.0 ! interface Vlan40 ip address 192.168.40.2 255.255.255.0 ! ip route 0.0.0.0 0.0.0.0 192.168.10.1

Конфигурация sw2

! version 12.2 ! hostname sw2 ! ! ip routing ! ! ! interface GigabitEthernet0/1 switchport access vlan 20 switchport mode access ! interface GigabitEthernet0/2 switchport access vlan 20 switchport mode access ! interface GigabitEthernet0/3 switchport access vlan 40 switchport mode access ! ! interface GigabitEthernet0/24 switchport trunk encapsulation dot1q switchport mode trunk ! ! interface Vlan1 no ip address shutdown ! interface Vlan10 ip address 192.168.10.11 255.255.255.0 ! interface Vlan20 ip address 192.168.20.10 255.255.255.0 ! interface Vlan30 ip address 192.168.30.11 255.255.255.0 ! interface Vlan40 ip address 192.168.40.10 255.255.255.0 ! ip default-gateway 192.168.20.1 ip classless ip route 0.0.0.0 0.0.0.0 192.168.10.1 ! !

[править] AAA

7.1. Настраиваем ACS

7.2. Настраиваем AAA на ASA для входящего соединения (из инета в лок сеть)

ASA1(config)# aaa-server MY protocol radius ASA1(config-aaa-server-group)# accounting-mode single ASA1(config-aaa-server-group)# exit ASA1(config)# aaa-server MY (inside) host inhost ASA1(config-aaa-server-host)# key cisco ASA1(config-aaa-server-host)# exit ASA1(config)# aaa authentication match OUT_OBJ outside MY ASA1(config)# wr mem

Смотрим на пользователя:

ASA1(config)# sh uauth

7.3. Настраиваем AAA на ASA для исходящего соединения (из лок сети в инет):

ASA1(config)# access-list ACLIN permit ip any any ASA1(config)# access-group ACLIN in interface inside ASA1(config)# aaa authentication match ACLIN inside MY

Проверяем FTP и HTTP

7.4. Настраиваем AAA аутентификацию для telnet соединений:

ASA1(config)# aaa authentication telnet console MY

ASA1(config)# telnet inhost 255.255.255.255 inside ASA1(config)# sh run telnet telnet inhost 255.255.255.255 inside telnet timeout 5

Зайти telnet’ом на АСУ

7.5. Настраиваем virtual telnet

ASA1(config)# virtual telnet 192.168.1.5

ASA1(config)# sh run virtual virtual telnet 192.168.1.5

Чистим пользователей:

ASA1(config)# clear uauth

Заходим telnet’ом на адрес 192.168.1.5 и вводим имя пользователя и пароль.

Проверяем, что аутентификация прошла — теперь заходим на веб сервер и у нас не запрашивают пароль!!

ASA1(config)# sh uauth Current Most Seen Authenticated Users 1 2 Authen In Progress 0 1 user 'user' at inhost, authenticated (idle for 0:00:16) absolute timeout: 0:05:00 inactivity timeout: 0:00:00

Чистим пользователей:

ASA1(config)# clear uauth

Еще раз броузер открываем и нас спрашивают пароль!!

7.6. Настраиваем приглашения при аутентификации и таймауты:

sh run timeout uauth timeout uauth 3:0:0 absolute timeout uauth 0:30:0 inactivity sh run timeout uauth

sh ru auth-pro auth-prompt prompt Pora vvodit' parol' auth-prompt accept Ugadal auth-prompt reject Ne ugadal

Проверяем. Заходим telnet’ом на адрес 192.168.1.5

7.7. Настраиваем ACS и downloadable ACL

Шаг 4. Авторизация пользователей

Возможны различные варианты авторизации пользователей. Если удаленный доступ необходим всего нескольким людям, то учетные записи могут храниться на самом маршрутизаторе в его локальной базе.

Если необходимо подключать большое количество пользователей и у компании есть собственный сервер MS Active Directory, то функция авторизации может быть выведена на этот внешний RADIUS сервер.

Настройки для авторизации через RADIUS сервер (MS Active Directory)

Необходимо указать, что авторизация должна проходить через RADIUS сервер

После чего указать адрес RADIUS сервера и ключ для доступа к нему

192.168.1.20 — адрес RADIUS (Active Directory) сервера компании.

Внимание!

На RADIUS сервере также должны быть выполнены соответствующие настройки, но их описание выходит за рамки этой статьи. Если вы не можете самостоятельно разобраться с этим методом подключения пользователей, то рекомендую выбрать способ авторизации пользователей через локальную базу на самом маршрутизаторе

HACKABILITY

ASA-Cleanup is designed to be hackable: able to output raw JSON data to use somewhere else, use custom Jinja2 formatting, or run customized searches for different config items

Custom Searches

The switch allows you to specify a custom regular expression for the search and it requires you to also input a word position using the switch. The command guide shows examples of the usage of a custom search y giving you the values used to search for names, objects, object-groups, and access-lists.

JSON Output

ASA-Cleanup will output formatted JSON data containing all of the analysis and usage data. This is a simple JSON dump of the main data dictionary which is used by the default Jinja2 template to format the data into what you see by default.

Jinja2 Custom Format

The switch allows you to input the filename of a Jinja2 template. This template file will be used to format the analysis data and display it in the terminal. The default Jinja2 templates are in the Templates folder and can be copied/modified to provide the specific output you want.

Шаг 3. Настройка параметров шифрования

Для защиты передаваемых данных необходимо указать набор параметров шифрования, а также задать общий ключ шифрования. Ключ будет единым для всех удаленных пользователей. Этого не стоит опасаться с точки зрения безопасности, так как дополнительно к нему каждый пользователь будет авторизовываться по отдельному логину и паролю.

Вы можете использовать и иные параметры, в том числе те, которые уже заданы у вас на устройстве для существующих VPN подключений.

Параметры шифрования

Общий ключ

Политика шифрования

Привязка политики шифрования ко внешнему интерфейсу

Внимание!

Если на вашем оборудовании уже настроены другие типы VPN подключений, то политика шифрования уже может быть настроена и привязана ко внешнему интерфейсу. В этом случае необходимо динамическую политику CRYPTO_MAP_REMOTE_USERS привязать к имеющейся crypto map под следующим свободным номером

[править] ACL

Отличия от настройки ACL на маршрутизаторах

ACL на ASA настраиваются точно также как и на маршрутизаторах, с небольшими отличиями по синтаксису команд. Главное отличие – это маска, в ASA маска применяется не wildcard, а обычная.

Например, если в ACL необходимо разрешить прохождение IP-трафика из сети 192.168.5.0/24 в любую другую сеть, то:

на маршрутизаторе ACL будет выглядеть таким образом:

access-list TEST permit ip 192.168.5.0 0.0.0.255 any

а на ASA:

access-list TEST permit ip 192.168.5.0 255.255.255.0 any

Кроме того, отличается применение ACL на интерфейсе. На ASA ACL применяется так:

ASA(config)# access-group <имя ACL> <in | out> interface <имя интерфейса>

Пример применения ACL TEST для входящего трафика на интерфейсе outside:

ASA(config)# access-group TEST in interface outside

ACL обязательно должен быть extended формата. На один интерфейс может быть повешен только один ACL в одно направление — один в in и один в out. По умолчанию каждый ACL имеет в конце запрещающее правило для всего, что не попало под разрешение — это правило не видно в каком-либо выводе просто помните, что оно есть.

Разрешение ICMP

Пингуем интерфейсы

По умолчанию прохождение icmp пакетов через АСА запрещено

1 Запретили прохождение icmp request

ASA(config)# icmp deny any echo inside

ASA(config)# sh run icmp ASA(config)# clear configure icmp

2. Настраиваем ACL для трафика из интернета

capture INS_linux interface inside trace buffer 1534 capture OUT_win2k interface outside trace buffer 1534

2.1. Статические записи для внутреннего хоста и DMZ хоста

static (dmz,outside) 192.168.1.11 mac

или

static (dmz,outside) 192.168.1.11 mac netmask 255.255.255.255 static (inside,outside) 192.168.1.10 linux sh run static

2.2. Проверяем, что без ACL не получается зайти во внутр сеть. Packet tracer

2.3. Создаем ACL чтобы трафик (icmp, ftp, ssh, http) проходил к DMZ хосту (не забывать о том что адреса транслируются)

2.4. Создаем ACL чтобы трафик (icmp, ftp, ssh, http) проходил к внутреннему хосту

2.5. Смотрим командами show на ACL

3. Проверяем пройдет ли теперь трафик. Packet tracer

Time-based ACL

4. Настройка и проверка time-based ACL

4.1 Настройка периода времени

ASA(config)# sh run time-range ! time-range TIMEACL absolute start 00:00 12 January 2008 end 17:00 16 January 2008 periodic weekdays 8:00 to 17:00 !

4.2. Удаляем строку из ACL

ASA(config)# no access-list ACLOUT line 1 extended permit tcp 192.168.1.0 255.255.255.0 host 192.168.1.10 eq ssh

Добавляем времменую запись

access-list ACLOUT line 4 permit tcp any host 192.168.1.10 eq ssh time-range TIMEACL

Проверяем ACL

ASA(config)# sh access-list

access-list cached ACL log flows: total 0, denied 0 (deny-flow-max 4096)

alert-interval 300

access-list ACLOUT; 8 elements

access-list ACLOUT line 1 extended permit tcp 192.168.1.0 255.255.255.0 host 192.168.1.11 eq ssh (hitcnt=0) 0x7d530f70

access-list ACLOUT line 2 extended permit tcp 192.168.1.0 255.255.255.0 host 192.168.1.11 eq www (hitcnt=0) 0x7c8b272c

access-list ACLOUT line 3 extended permit tcp 192.168.1.0 255.255.255.0 host 192.168.1.11 eq ftp (hitcnt=0) 0xc787e110

access-list ACLOUT line 4 extended permit tcp any host 192.168.1.10 eq ssh time-range TIMEACL (hitcnt=0) (inactive) 0xbf6

access-list ACLOUT line 5 extended permit tcp 192.168.1.0 255.255.255.0 host 192.168.1.10 eq www (hitcnt=0) 0x79a98bd5

access-list ACLOUT line 6 extended permit icmp any any echo (hitcnt=0) 0xadc5921b

access-list ACLOUT line 7 extended permit icmp any host 192.168.1.10 echo-reply (hitcnt=0) 0x58d075a0

access-list ACLOUT line 8 extended permit icmp any host 192.168.1.11 echo-reply (hitcnt=0) 0xbe0eccae

Заходим SSH и у нас ничего не получаеттся

4.3. Меняем время на ASA. Теперь запись активна

Проверяем

access-list ACLOUT line 4 extended permit tcp any host 192.168.1.10 eq ssh time-range TIMEACL (hitcnt=1) 0xbf619589

4.4. Возвращаем запись и время меняем на правильное

5. Настройка исходящего ACL

access-list ACLIN extended deny tcp any any eq www access-list ACLIN extended permit tcp 11.1.1.0 255.255.255.0 host mac eq ftp access-list ACLIN extended deny ip any any

6. Проверка исходящего ACL

После проверки удаляем его

[править] Remote VPN

ASA1(config)# isakmp enable outside ASA1(config)# isakmp identity add ASA1(config)# isakmp policy 10 ASA1(config-isakmp-policy)# authentication pre-share ASA1(config-isakmp-policy)# encryption des ASA1(config-isakmp-policy)# hash md5 ASA1(config-isakmp-policy)# group 2 ASA1(config-isakmp-policy)# lifetime 86400 ASA1(config-isakmp-policy)# exit

ASA1(config)# ip local pool MYPOOL 10.1.1.20-10.1.1.254

ASA1(config)# aaa-server MY protocol radius ASA1(config-aaa-server-group)# aaa-server MY (inside) host 10.0.1.2 cisco time ASA1(config-aaa-server-host)# exit

ASA1(config)# tunnel-group SNPA type ipsec-ra ASA1(config)# tunnel-group SNPA general-attributes ASA1(config-tunnel-general)# address-pool MYPOOL ASA1(config-tunnel-general)# authentication-server-group MY ASA1(config-tunnel-general)# exit ASA1(config)# tunnel-group SNPA ipsec-attributes ASA1(config-tunnel-ipsec)# pre-shared-key cisco ASA1(config-tunnel-ipsec)# exit

ASA1(config)# access-list VPNRA permit ip 10.0.1.0 255.255.255.0 10.1.1.0 255.$ ASA1(config)# nat (inside) 0 access-list VPNRA ASA1(config)# crypto ipsec transform-set MD5DES esp-des esp-md5-hmac ASA1(config)# crypto dynamic-map DYNOMAP 10 set transform-set MD5DES ASA1(config)# crypto map VPNPEER 20 ipsec-isakmp dynamic DYNOMAP ASA1(config)# crypto map VPNPEER interface outside

Split tunneling

ASA1(config)# group-policy route-test attributes

ASA1(config-group-policy)# split-tunnel-policy ?

group-policy mode commands/options:

excludespecified Exclude only networks specified by

split-tunnel-network-list

tunnelall Tunnel everything

tunnelspecified Tunnel only networks specified by split-tunnel-network-list

ASA1(config-group-policy)# split-tunnel-network-list value <ACL-name>

Для указания сетей в split tunneling, необходимо создать стандартный ACL, который описывает сети находящиеся за ASA.

[править] Основные отличия

- Не нужно делать настроек ната для сети, трафик в которую передаётся без преобразований (режим маршрутизатора по умолчанию).

- Отсутствуют команда nat-control (включение NAT), а также команды static и global. Все заменены на команду nat с изменившимся синтаксисом.

- В команде nat в режиме глобального конфигурирования могут быть указаны только object-network и/или object-group — специализированные списки IP-адресов (хостов, диапазонов адресов и сетей) с возможными комментариями (description).

- В object-network может быть указана только одна из трёх позиций — host, range и subnet (IP, диапазон IP, подсеть)

- В object-group может быть произвольное количество других object-group и/или object-network, а также одновременно несколько host, range и subnet (многоуровневое наследование, а также просто списки хостов и сетей).

- Команда nat доступна как в режиме глобального конфигурирования (так называемый manual nat), так и в режиме конфигурации object-network (так называемый auto nat, упрощённый синтаксис, относится к определённым в объекте IP, в назначении может напрямую указываться IP).

- Все варианты NAT можно настроить как manual nat (в глобальной конфигурации), часть правил может быть настроена как auto nat (в свойствах object-network) — то есть, двумя разными способами («обычным» и «простым»).

- Команды nat в итоговой конфигурации группируются в три независимых секции, в каждой из которых правила ЗАНОСЯТСЯ в порядке записи (если не указан приоритет), и ВЫПОЛНЯЮТСЯ в порядке расположения (сверху вниз по всем секциям, до первого совпадения).

- Благодаря приоритетам, возможна очень гибкая и удобная настройка NAT (в частности, одновременный или выборочный нат на встречные направления для одних и тех же адресов, или «внизу» общие правила, «сверху» исключения и т.п.).

- Указание одних и тех же правил (с одинаковыми исходными и/или результирующими адресами) не вызывает ошибки (верхнее правило срабатывает, следующие игнорируются).

Portuguese[edit]

Portuguese Wikipedia has an article on:asa

Wikipedia pt

asa (1)

asa (2)

Etymology 1edit

From Old Portuguese , from Latin (“handle”). Merged with Old Portuguese (“wing”), from Latin (“wing”). Cognate with Galician (“handle”) and Spanish (“handle”).

Nounedit

asa f (plural )

-

wing (part of an animal or airplane)

-

Eu encontrei um pássaro com uma asa partida.

- I found a bird with a broken wing.

- Synonyms: ,

-

Eu encontrei um pássaro com uma asa partida.

-

handle (part of an object which is held in the hand when used or moved)

-

Eu peguei no balde pela asa.

- I picked up the bucket by the handle.

-

Eu peguei no balde pela asa.

Descendantsedit

- Galician:

- Guinea-Bissau Creole:

- Kabuverdianu: , áza

- Principense:

- Sãotomense:

- Saramaccan: hánza

- third-person singular ( and , also used with and ) present indicative of

- second-person singular (, sometimes used with ) affirmative imperative of