Установка центра сертификации на предприятии. часть 3

Содержание:

Рекомендуемые ссылки для решения:

(1)

Download (Can Certutil delete all trusted publisher certificates?) repair utility.

(2)

Может ли Certutil удалить все доверенные сертификаты издателя?

(3) Как удалить Trusted Publisher с помощью certutil.exe?

(4) CERTUTIL Command Line to Delete Local Personal Certificates

(5) Требуется команда Certutil для поиска сертификатов списка на основе их имен шаблонов

Внимание

Исправление вручную Может ли Certutil удалить все доверенные сертификаты издателя? error only Рекомендуется только для опытных пользователей компьютеров.Загрузите инструмент автоматического ремонта вместо.

Планирование имён ЦС

- Имя должно отражать название организации (можно и сокращённое) и роль конкретного ЦС в иерархии (атрибут CN, Common Name);

- Суффикс должен отражать название отдела или подразделения, которое отвечает за его управление в атрибуте OU (Organizational Unit);

- Дублировать полное название организации (атрибут O, Organization);

- Юридическое место дислокации ЦС. Для этого достаточно использовать атрибуты L (Locality) и C (Country). Как правило, это название города и страны, где юридически зарегистрирована организация. Если необходимо, можно указать штат/область посредством атрибута S (State).

- Чрезмерно длинных имён в атрибуте CN (не более 50 символов). При длине атрибута CN свыше 51 символа, оно будет укорочено с пристыковкой хэша отброшенного фрагмента имени в конец имени. Это называется процессом «санитизации» имени, который описан в §3.1.1.4.1.1 протокола . Т.е. может случиться так, что при слишком длинном имени слово оборвётся на середине и будет иметь неприглядный вид.

- Использовать буквы, которые не входят в состав латинского алфавита, т.е. никакой криллицы или диактрических букв (например, ā, ž, Ü, ẞ). ADCS поддерживает только однобайтовые кодировки для атрибута CN и для ограниченного набора символов. Неподдерживаемые символы будут преобразованы в другую кодировку и станут нечитаемыми. Полный список запрещённых символов представлен в §3.1.1.4.1.1.2 протокола . Здесь работает принцип «лучшее – враг хорошему», поэтому имена должны быть достаточно лаконичными и информативными.

Что такое корневые сертификаты Windows 7, 10 и XP

Сами по себе сертификаты — это меры безопасности. Они показывают, настоящее ли сообщение или запрос пришел пользователю, серверу или же это подделка. Корневые сертификаты являются основными.

Как удалить или обновить сертификаты на Windows

К сведению! Существуют также сертификаты для подделки подтверждения, например, SuperFish.

Эти записи учитываются в первую очередь при установке связи через Интернет. Они свидетельствуют о том, что сообщение, переданное с одного устройства на другое, настоящее, то есть оно основано на технологии, выдаваемой органом по сертификации. В операционной системе есть список этих самых сертификатов. Они по умолчанию становятся доверенными. Google Chrome, Opera, Mozilla Firefox и другие браузеры постоянно используют их для подключения к различным сайтам.

Они также служат шифром, когда пользователь передает информацию какому-либо ресурсу. Соответственно, если сертификат недостоверный, то соединение не установится в целях безопасности. Например, определенная группа сертификатов разработана для обмена данными и запросами между браузером и сайтом. С их помощью система шифрует пароли, важные файлы, исходные коды при передаче информации.

Обратите внимание! Эти удостоверения, как правило, делятся на отрасли. Одни отвечают за безопасность внутри электронных почт, другие работают с передачей и принятием данных запросов и т. д

Еще одна функция — определение важности установки связи. Система автоматически определяет, для чего сайту нужны какие-либо данные, чтобы разрешить или отказать в доступе

Кстати, некоторые вредоносные программы могут подставлять в список свои договоренности, после чего перенаправить пользователя на вирусный сайт, где успешно украсть его информацию. Поэтому важно не устанавливать сторонний софт и ничего не подтверждать без прочтения.

Следовательно, сертификаты выполняют следующие функции:

- они шифруют данные, что предотвращает их перехват и расшифровку во время прохождения http/https запроса;

- определяют необходимость установки связи веб-браузера с сайтом;

- устанавливают соединение только с надежными источниками.

Список с папками сертификатов ОС Windows

Если бы их не существовало вообще, то все устройства доверяли бы друг другу. Из-за этого было бы множество незащищенных соединений и терабайтов перехваченной, украденной информации. Если удалить все нужные сертификаты с компьютера, то в браузере будет написано, что соединение небезопасное. В таком случае не будут работать даже самые простые программы, требующие Интернет, к примеру, карта. Даже не удастся посмотреть погоду.

К сведению! Если с компьютера вынуть батарейку, и после включения сбросится дата, то практически ни один сайт не разрешит соединение. Похожее происходит при некачественных сертификатах

Определения

При общении с администраторами, и уж тем более — с пользователями, часто выясняется, что использовать сертификаты они уже научились, но на вопрос, что это такое, можно часто услышать неуверенный ответ «ну, это… ну, для аутентификации». Поэтому позволю себе начать статью с определений; те, кто с ними знаком, могут сразу переходить к следующему разделу.

Сертификат — это файл или объект, хранящийся в базе данных, который содержит следующие поля: номер, открытый ключ, информацию о владельце ключа и вариантах его использования, информацию об УЦ, выдавшем сертификат, и срок действия. Кроме перечисленных полей сертификат может содержать и другие данные. Формат сертификата определяется стандартом X.509, на данный момент действует третья версия стандарта. Вся информация, содержащаяся в сертификате, заверена подписью УЦ.

Инфраструктура открытых ключей (Public Key Infrastructure (PKI)) — это набор взаимосвязанных программных и аппаратных компонентов, а также административных и организационных мер для работы с криптографическими системами, использующими ассиметричные алгоритмы.

Приложения, относящиеся к PKI, можно разделить на две категории:

- приложения для работы только с сертификатами — центры регистрации, центры сертификации, каталоги сертификатов;

- пользовательские приложения — почтовые клиенты, браузеры, системы защищенного документооборота и др.

Кроме технической составляющей важную роль играют и «бюрократические» компоненты PKI, особенно когда существует потребность реализовать юридически значимый электронный документооборот. Политики сертификации (Certificate Policy) и регламент УЦ (Certificate Practice Statements) позволяют определить уровень доверия к издаваемым сертификатам.

Если политики и регламенты, состав и производители пользовательских приложений могут меняться от организации к организации, то наличие центра сертификации, пусть и от разных вендоров, остается неизменным. Удостоверяющий центр — это основа инфраструктуры открытых ключей, которая объединяет программные модули и аппаратные компоненты (например, HSM — Hardware Security Module). Прежде чем описывать функции УЦ, посмотрим на жизненный цикл ключей и сертификатов, показанный на схеме (см ниже). Не все приведенные на схеме пункты обязательно встречаются для каждого ключа или сертификата.

После этого сертификат должен быть помещен в хранилище, доступное тем, кто будет использовать этот сертификат — это может быть служба каталогов или веб-сервер. Далее сертификат используется в рабочем порядке до тех пор, пока не истечет срок действия ключа или сертификат не будут отозван. Причины отзыва могут быть связаны с изменением данных о владельце (смена фамилии или должности, изменение название сайта) или компрометацией закрытого ключа. Важная задача УЦ — поддержание актуальной информации о статусе сертификата.

Необходимо избежать ситуаций, когда злоумышленник с помощью украденного закрытого ключа подписывает договор, который впоследствии признается действительным, так как на момент подписания сертификат не был отозван. УЦ должен регулярно и максимально часто обновлять информацию о статусе сертификата, а владелец сертификата должен как можно раньше сообщать о необходимости отзыва или перевыпуска сертификата. Для предоставления информации о статусе сертификата используются списки отзыва, которые содержат информацию обо всех отозванных сертификатах, или изменениях по сравнению с предыдущим списком отзыва, или протокол OCPS (Online Certificate Status Protocol).

Списки отзыва генерируются с заданным на УЦ интервалом, в то время как с использованием компонента OCSP responder можно получить информацию о статусе сертификата в реальном времени. В том случае, если закончился срок действия закрытого ключа, то центр сертификации занимается выпуском нового сертификата для нового ключа или для этого же ключа, но с другим сроком действия (использование того же ключа оправдано, например, для сертификатов агентов восстановления ключей, чтобы избежать процедуры экспорта-перешифрования-импорта заархивированных ключей).

Симметричные и ассиметричные криптосистемы

Сертификаты используются при работе с ассиметричными криптографическими алгоритмами. Для таких алгоритмов требуется закрытый ключ (обычно — случайное число) и связанный с ним открытый ключ (который является основной частью сертификата). Главное свойство таких систем — невозможность получения закрытого ключа по известному открытому. Ассиметричные алгоритмы используются для обмена ключами, аутентификации, шифрования сессионных ключей, создания электронных цифровых подписей (ЭЦП). При создании подписи используется закрытый ключ, для проверки подписи — открытый ключ.

При шифровании данных используется открытый ключ получателя, таким образом, только владелец закрытого ключа может узнать содержимое послания. Для полноценной работы с ассиметричными криптосистемами требуется доступность открытого ключа всем вероятным участникам. Но кроме доступности открытого ключа требуется возможность определить владельца ключа, чтобы можно было определить автора подписи и нельзя было отправить секретные данные в руки злоумышленника, зашифровав их его открытым ключом. Как раз для этого и нужны сертификаты.

В симметричной криптографии используется один и тот же ключ для шифрования и расшифровки данных. То есть, чтобы передать кому-то секретную информацию, зашифрованную с помощью симметричного алгоритма, необходимо сначала передать ключ так, чтобы он не стал известен третьей стороне. Симметричные алгоритмы могут быть использованы и для аутентификации (например, CBC-MAC и HMAC), но так как для проверки используется тот же ключ, что и для аутентификации, такой метод нельзя назвать надежным, поскольку ключ известен как минимум двум сторонам. Симметричные алгоритмы работают на несколько порядков быстрее ассиметричных, используют более короткие ключи, проще реализуются на обычных процессорах, но требуют серьезных затрат по управлению ключами. Кроме того, секретность зашифрованных данных будет зависеть не только от того, как надежно вы храните свой секретный ключ, но и от методов хранения ключа получателем.

Creating a KSP for the keys and import the key into the CA

We will now bring back all we destroyed but more secure and better. To do so we need to do 3 things.

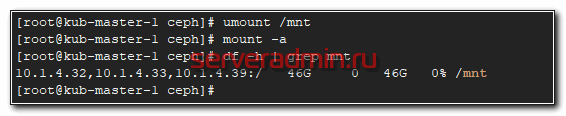

Restore the certification authority (CA) certificate and keys into a KSP provider using the pfx we created earlier as a backup. This is done with the following command:

certutil -p “MyPwd” -csp ”Microsoft Software Key Storage Provider” -importpfx “C:\CAUpgradeToSHA256\PKI.p12″

| 1 | certutil-p“MyPwd”-csp”Microsoft Software Key Storage Provider”-importpfx“C\CAUpgradeToSHA256\PKI.p12″ |

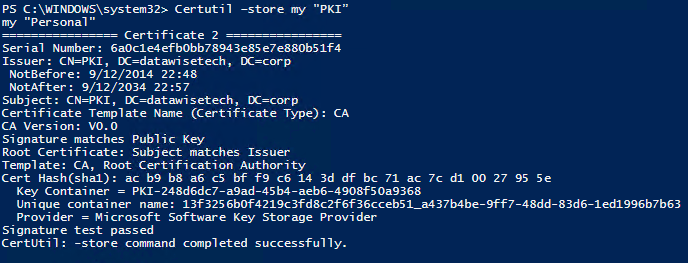

Now look at what’s in the store for the CA PKI and yes, the key in the KSP:

certutil -store my “PKI”

| 1 | certutil -store my“PKI” |

It’s still not available to the CA that only knows about the CSP for now and there it’s gone:

certutil –key PKI

| 1 | certutil–key PKI |

Querying the CSP specifically (paranoia) confirms it’s gone from the SCP:

certutil -CSP «Microsoft Strong Cryptographic Provider» –key PKI

| 1 | certutil-CSP»Microsoft Strong Cryptographic Provider»–key PKI |

And there’s nothing in the KSP yet:

certutil -CSP «Microsoft Software Key Storage Provider» -key

| 1 | certutil-CSP»Microsoft Software Key Storage Provider»-key |

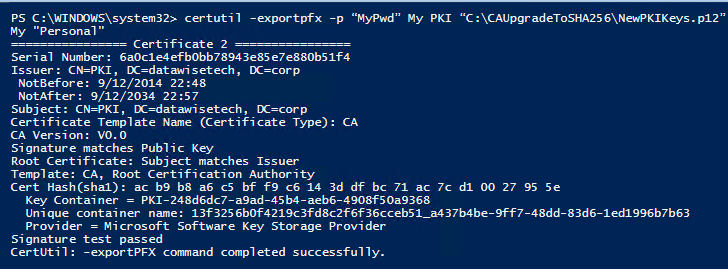

We now have the CA cert and the key restored into a KSP. We now export it from that KSP in order to import the keys itself into the CA.

certutil -exportpfx -p “MyPwd” My PKI “C:\CAUpgradeToSHA256\NewPKIKeys.p12”

| 1 | certutil-exportpfx-p“MyPwd”My PKI“C\CAUpgradeToSHA256\NewPKIKeys.p12” |

Using certutil I restore the key into the CA.

certutil -p “MyPwd” -restorekey “C:\CAUpgradeToSHA256\NewPKIKeys.p12”

| 1 | certutil-p“MyPwd”-restorekey“C\CAUpgradeToSHA256\NewPKIKeys.p12” |

So yes, now we see the PKI key in the Microsoft Software Key Storage Provider

certutil -CSP «Microsoft Software Key Storage Provider» -key PKI

| 1 | certutil-CSP»Microsoft Software Key Storage Provider»-key PKI |

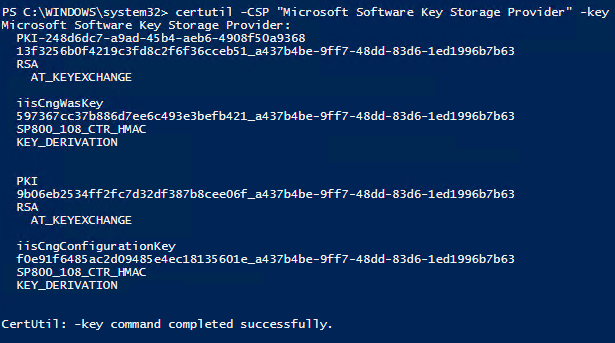

When we look at all keys in the Microsoft Software Key Storage Provider we see it’s been what’s added:

certutil -CSP «Microsoft Software Key Storage Provider» -key

| 1 | certutil-CSP»Microsoft Software Key Storage Provider»-key |

Also, note by using

certutil -key PKI

| 1 | certutil-key PKI |

without specifying the provider it defaults to the SCP provider. Nothing else and that PKI is not in there. That makes sense, we deleted it.

Congratulations, we’re now using the KSP instead of the SCP. Do note that we’re not done yet. In part II we moved from the older CSP provider to a KSP provider but now we want to start issuing certs with an SHA256 hash. That’ what we’ll do her in part III.

- Upgrade your CA to SKP & SHA256. Part I: Setting the Stage

- What is Key Storage Drive in Windows Server 2016 Hyper-V?

Views All Time

4

Views Today

15

The following two tabs change content below.

Didier Van Hoye

Didier Van Hoye is an IT veteran with over 17 years of expertise in Microsoft technologies, storage, virtualization and networking. He works mainly as a subject matter expert advisor and infrastructure architect in Wintel environments leveraging DELL hardware to build the best possible high performance solutions with great value for money. He contributes his experience and knowledge to the global community as Microsoft MVP in Hyper-V, a Veeam Vanguard, a member of the Microsoft Extended Experts Team in Belgium and a DELL TechCenter Rockstar. He does so as a blogger, author, presenter and public speaker

Latest posts by Didier Van Hoye

- A compact, high capacity, high throughput, and low latency backup target for Veeam Backup & Replication v10 — June 23, 2020

- A highly available SMTP relay solution – Part II — April 9, 2020

- A highly available SMTP relay solution – Part I — April 7, 2020

- How to Re-Encrypt Multiple SNIs on the same IP and port with a Kemp LoadMaster – PART 2 — December 19, 2019

- How to Re-Encrypt Multiple SNIs on the Same IP and Port with Kemp LoadMaster – PART 1 — December 18, 2019

Установка корневого ЦС

- Подготовка предустановочных конфигурационных файлов (CAPolicy.inf);

- Установка компонента ЦС;

- Выполнение постустановочной конфигурации;

- Проверка установки.

| Название параметра | Значение параметра |

|---|---|

| Сервер ЦС | |

| Класс ЦС | Standalone CA |

| Тип ЦС | Root CA |

| Сертификат | |

| Имя сертификата | Contoso Lab Root Certification authority |

| Дополнительный суффикс | OU=Division Of IT, O=Contoso Pharmaceuticals, C=US |

| Провайдер ключа | RSA#Microsoft Software Key Storage Provider |

| Длина ключа | 4096 бит |

| Алгоритм подписи | SHA256 |

| Срок действия | 15 лет |

Итоговая настройка

| Название параметра | Значение параметра |

|---|---|

| Сервер ЦС | |

| Срок действия издаваемых сертификатов | 15 лет |

| Точки публикации CRT | 1) По-умолчанию 2) C:\CertData\contoso-rca<>.crt 3) IIS:\InetPub\PKIdata\contoso-rca<>.crt* |

| Точки распространения CRT | 1) cdp.contoso.com/pki/contoso-rca<>.crt |

| Точки публикации CRL | 1) По-умолчанию 2) C:\CertData\contoso-rca<>.crt 3) IIS:\InetPub\PKIdata\contoso-rca<>.crt* |

| Точки распространения CRL | 1) cdp.contoso.com/pki/contoso-rca<>.crt |

| Сертификат | |

| Состав CRL | Base CRL |

| Base CRL | |

| Тип | Base CRL |

| Срок действия | 6 месяцев |

| Расширение срока действия | 1 месяц |

| Алгоритм подписи | SHA256 |

| Публикация в AD | Нет |

Скрипт настройки

| Название галочки в MMC | Числовое значение | Название галочки в MMC | Числовое значение |

|---|---|---|---|

| Publish CRLs to this location. | 1 | Include in the AIA extension of issued certificates. |

2 |

| Include in the CDP extension of issued certificates. | 2 | Include in the Online Certificate Status. Protocol (OCSP) extension. | 32 |

| Include in CRLs. Clients use this to find Delta CRL locations. | 4 | ||

| Include in all CRLs. Specifies where to publish in AD DS when publishing manually. | 8 | ||

| Publish Delta CRLs to this location. | 64 | ||

| Include in the IDP extension of issued CRLs. | 128 |

| Переменная в редакторе расширений CDP и AIA | Переменная в скрипте | Где используется | Значение |

|---|---|---|---|

| <> | %1 | CDP/AIA | Полное ДНС имя сервера ЦС |

| <> | %2 | CDP/AIA | Короткое (NetBIOS) имя сервера ЦС |

| <> | %3 | CDP/AIA | Имя ЦС (атрибут CN в сертификате) |

| <> | %4 | AIA | Индекс сертификата ЦС. Используется только при обновлении сертификата ЦС. |

| <> | %6 | CDP/AIA | Путь к configuration naming context в Active Directory |

| <> | %7 | CDP/AIA | Укороченное (санитизированное) имя сертификата ЦС. В общем случае будет совпадать с полным именем ЦС |

| <> | %8 | CDP | Индекс ключа ЦС, которым был подписан данный CRL. Используется при обновлении ключевой пары ЦС. |

| <> | %9 | CDP | Добавляет суффикс для Delta CRL (знак «+»). |

| <> | %10 | CDP | Класс объекта в Active Directory |

| <> | %11 | CDP/AIA | Класс объекта в Active Directory |

Прочие настройки

- Откройте оснастку Certification Authorities MMC (certsrv.msc), убедитесь, что служба запущена;

- Выберите свойства узла ЦС и проверьте поля сертификата, что они соответствуют ожидаемым значениям;

- Найдите в корне системного диска папку CertData и убедитесь, что там находится два файла: сертификат и список отзыва. Убедитесь, что поля списка отзыва соответствуют ожидаемым значениям.

Итоговая конфигурация

Корневой ЦС

| Название параметра | Значение параметра |

|---|---|

| Сервер ЦС | |

| Класс ЦС | Standalone CA |

| Тип ЦС | Root CA |

| Срок действия издаваемых сертификатов | 15 лет |

| Публикация в AD (контейнеры) | Certification Authorities AIA |

| Точки публикации CRT | 1) По-умолчанию 2) C:\CertData\contoso-rca<CertificateName>.crt 3) IIS:\InetPub\PKIdata\contoso-rca<CertificateName>.crt* |

| Точки распространения CRT | 1) URL=http://cdp.contoso.com/pki/contoso-rca<CertificateName>.crt |

| Точки публикации CRL | 1) По-умолчанию 2) C:\CertData\contoso-rca<CRLNameSuffix>.crt 3) IIS:\InetPub\PKIdata\contoso-rca<CRLNameSuffix>.crt* |

| Точки распространения CRL | 1) URL=http://cdp.contoso.com/pki/contoso-rca<CRLNameSuffix>.crt |

| Сертификат | |

| Имя сертификата | Contoso Lab Root Certification authority |

| Дополнительный суффикс | OU=Division Of IT, O=Contoso Pharmaceuticals, C=US |

| Провайдер ключа | RSA#Microsoft Software Key Storage Provider |

| Длина ключа | 4096 бит |

| Алгоритм подписи | SHA256 |

| Срок действия | 15 лет |

| Состав CRL | Base CRL |

| Base CRL | |

| Тип | Base CRL |

| Срок действия | 6 месяцев |

| Расширение срока действия | 1 месяц |

| Алгоритм подписи | SHA256 |

| Публикация в AD | Нет |

Издающий ЦС

| Название параметра | Значение параметра |

|---|---|

| Сервер ЦС | |

| Класс ЦС | Enterprise CA |

| Тип ЦС | Subordinate CA |

| Срок действия издаваемых сертификатов | Максимально: 5 лет (остальное контролируется шаблонами сертификатов) |

| Автоматическая загрузка шаблонов | Нет |

| Публикация в AD (контейнеры) | AIA NTAuthCertificates |

| Состав CRL | Base CRL Delta CRL |

| Точки публикации CRT | 1) По-умолчанию 2) \\IIS\PKI\contoso-pica<CertificateName>.crt |

| Точки распространения CRT | 1) URL=http://cdp.contoso.com/pki/contoso-pica<CertificateName>.crt |

| Точки публикации CRL | 1) По-умолчанию 2) \\IIS\PKI\contoso-pica<CRLNameSuffix><DeltaCRLAllowed>.crl |

| Точки распространения CRL | 1) URL=http://cdp.contoso.com/pki/contoso-pica<CRLNameSuffix><DeltaCRLAllowed>.crl |

| Сертификат | |

| Имя сертификата | Contoso Lab Issuing Certification authority |

| Дополнительный суффикс | OU=Division Of IT, O=Contoso Pharmaceuticals, C=US |

| Провайдер ключа | RSA#Microsoft Software Key Storage Provider |

| Длина ключа | 4096 бит |

| Алгоритм подписи | SHA256 |

| Срок действия | 15 лет (определяется вышестоящим ЦС) |

| Политики выдачи | 1) Имя: All Issuance Policies OID=2.5.29.32.0 URL=http://cdp.contoso.com/pki/contoso-cps.html |

| Basic Constraints | isCA=True (тип сертификата — сертификат ЦС) PathLength=0 (запрещается создание других промежуточных ЦС под текущим ЦС). |

| Base CRL | |

| Тип | Base CRL |

| Срок действия | 1 неделя |

| Расширение срока действия | По умолчанию |

| Алгоритм подписи | SHA256 |

| Публикация в AD | Нет |

| Delta CRL | |

| Тип | Delta CRL |

| Срок действия | 1 день |

| Расширение срока действия | По-умолчанию |

| Алгоритм подписи | SHA256 |

| Публикация в AD | Нет |

Сервер IIS

| Название параметра | Значение параметра |

|---|---|

| Сервер ЦС | |

| Веб-сайт | cdp |

| Заголовок хоста | cdp.contoso.com |

| Виртуальные директории | PKI=C:\InetPub\wwwroot\PKIdata |

| Double Escaping | Включен |