Apache

Содержание:

- Obtaining a certificate

- Отчёт: география и посещаемость сайта

- Настройка ACME-DNS сервера и процесс выпуска сертификата

- Компании

- HTML верстка и анализ содержания сайта

- Domain Validations / Challenges.

- Comparison with…

- HTML верстка и анализ содержания сайта

- HTTPS API

- Анализ поисковых запросов сайта

- Анализ поисковых запросов сайта

- Deleting/cancelling

- API

- HTML верстка и анализ содержания сайта

- Registration

- 1: Создание SSL-сертификата

- Getting Started

- Configuration

- General validation issues

Obtaining a certificate

Ordering a certificate

To order a new certificate, the client must provide a list of identifiers.

The returned order will contain a list of that need to be completed in other to finalize the order, generally one per identifier.

Each authorization contains multiple challenges, typically a and a challenge. The applicant is only required to complete one of the challenges.

You can access the challenge you wish to complete using the or method.

order = client.new_order(identifiers: 'example.com') authorization = order.authorizations.first challenge = authorization.http

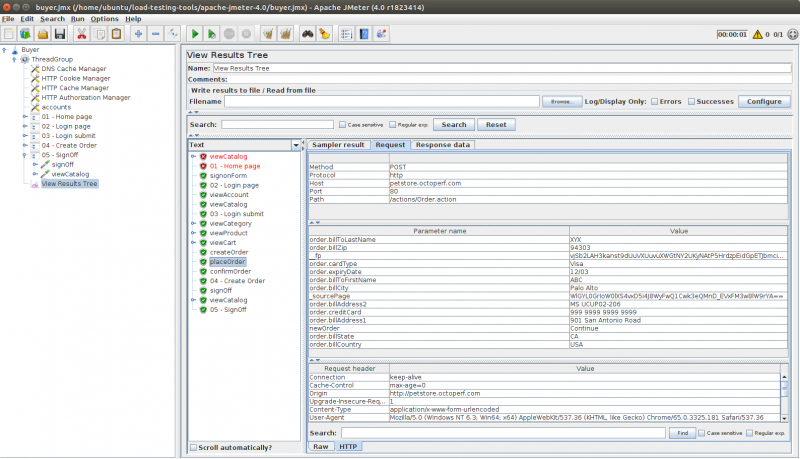

Preparing for HTTP challenge

To complete the HTTP challenge, you must return a file using HTTP.

The path follows the following format:

And the file content is the key authorization. The HTTP01 object has utility methods to generate them.

> http_challenge.content_type # => 'text/plain' > http_challenge.file_content # => example_token.TO1xJ0UDgfQ8WY5zT3txynup87UU3PhcDEIcuPyw4QU > http_challenge.filename # => '.well-known/acme-challenge/example_token' > http_challenge.token # => 'example_token'

For test purposes you can just save the challenge file and use Ruby to serve it:

ruby -run -e httpd public -p 8080 --bind-address 0.0.0.0

Preparing for DNS challenge

To complete the DNS challenge, you must set a DNS record to prove that you control the domain.

The DNS01 object has utility methods to generate them.

dns_challenge.record_name # => '_acme-challenge' dns_challenge.record_type # => 'TXT' dns_challenge.record_content # => 'HRV3PS5sRDyV-ous4HJk4z24s5JjmUTjcCaUjFt28-8'

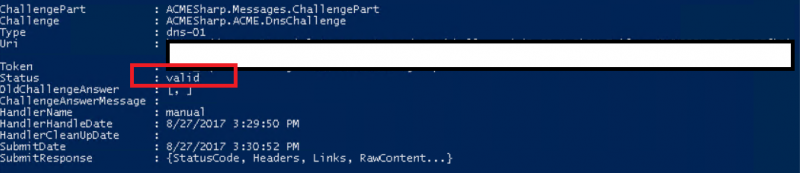

Requesting a challenge verification

Once you are ready to complete the challenge, you can request the server perform the verification.

challenge.request_validation

The validation is performed asynchronously and can take some time to be performed by the server.

You can poll until its status changes.

while challenge.status == 'pending' sleep(2) challenge.reload end challenge.status # => 'valid'

Downloading a certificate

A CSR can be slightly tricky to generate using OpenSSL from Ruby standard library. provide a utility class to help with that. You’ll need to use a different private key for the certificate request than the one you use for your account.

Certificate generation happens asynchronously. You may need to poll.

csr = Acme::Client::CertificateRequest.new(private_key: a_different_private_key, subject: { common_name: 'example.com' })

order.finalize(csr: csr)

while order.status == 'processing'

sleep(1)

order.reload

end

order.certificate # => PEM-formatted certificate

Отчёт: география и посещаемость сайта

Отчёт в графической форме показывает объём посещений сайта acme-online.de, в динамике, с привязкой к географическому размещению активных пользователей данного сайта.

Отчёт доступен для сайтов, входящих в TOP-100000 рейтинга Alexa. Для всех остальных сайтов отчёт доступен с некоторыми ограничениями.

Alexa Rank – рейтинговая система оценки сайтов, основанная на подсчете общего количества просмотра страниц и частоты посещений конкретного ресурса. Alexa Rank вычисляется исходя из показателей за три месяца. Число Alexa Rank – это соотношение посещаемости одного ресурса и посещаемости прочих Интернет-порталов, поэтому, чем ниже число Alexa Rank, тем популярнее ресурс.

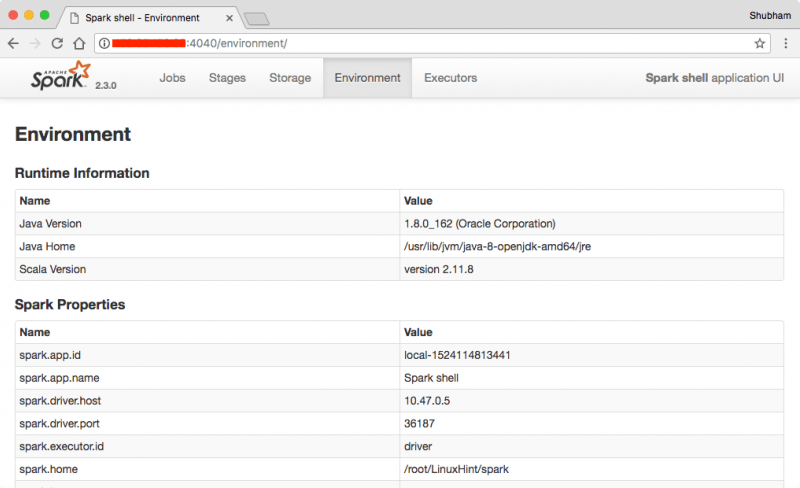

Настройка ACME-DNS сервера и процесс выпуска сертификата

Для примера, я создал домен 2nd.pp.ua, и в дальнейшем буду использовать его.

На данном этапе у нас должен резолвиться хост .

А вот резолвиться не будет, так как DNS сервер который его обслуживает еще не запущен.

Создаем необходимые директории и файлы:

Для успешной работы достаточно подправить секции general и api:

Также, по желанию, создадим docker-compose файл в основной директории сервиса:

Готово. Можно запускать.

На данном этапе должен начать резолвиться хост , и появиться 404 на

Если этого не появилось — в помощь, благо, логи вполне читабельные.

Можем приступать к созданию сертификата. Открываем powershell от имени администратора и запускаем winacme. Нас интересуют выборы:

- M: Create new certificate (full options)

- 2: Manual input

В отвер клиент выдает запись которую надо добавить в существующий DNS сервер (процедура единоразовая):

Создаем необходимую запись, и убеждаемся что она создалась корректно:

Подтверждаем что мы создали нужную запись в winacme, и продолжаем процесс создания сертификата:

На этом процесс создания сертификата закончен, можно устанавливать его на веб-сервер и использовать. Если при создании сертификата создать также и задание в планировщике, то в дальнейшем процесс обновления сертификата будет происходить автоматически.

Компании

- ACME — группа архитекторов в Лондоне[источник не указан 415 дней]

- Air Craft Marine Engineering — авиационное конструкторское бюро, недолгое время существовавшее и базировавшееся в Ван Нойс (Van Nuys), штат Калифорния, США, основано в 1954 г.

- Acme Aircraft Corporation — авиационный завод 1920-х, располагавшийся в г. Рокфорд, штат Иллинойс, США.

- Acme Aircraft Co (ранее Sierradyne) — авиационный производитель в г. Торранс, Калифорния

- Acme Boots — обувной завод принадлежавший Berkshire Hathaway

- Acme Brick Company, кирпичный завод, дочерняя компания Berkshire Hathaway.

- Acme Bread Company — хлебозавод в Беркли, штат Калифорния

- ACME Communications — телевизионная компания, базирующаяся в Санта-Ана, США.

- Acme Fresh Market, сеть продуктовых магазинов в Акроне, штат Огайо, США

- Acme Markets — сеть продуктовых магазинов на северо-востоке США

- Acme Packet — производитель программных систем безопасности

- Acme Records — независимая звукозаписывающая компания[где?]

- Acme Tackle Company — производитель рыболовных снастей в Провиденсе, штат Род-Айленд, известная изобретением блесны Kastmaster.

- Acme Whistles — крупный производитель свистков.

- A.C.M.E. (сокр. от Anonima Costruzioni Modellistiche Esatte) — производитель моделей подвижного состава из Милана, Италия.

- ACME Grupė — литовская компания, производитель электроники в области мультимедиа.

HTML верстка и анализ содержания сайта

Размещённая в данном блоке информация используется оптимизаторами для контроля наполнения контентом главной страницы сайта, количества ссылок, фреймов, графических элементов, объёма теста, определения «тошноты» страницы.

Отчёт содержит анализ использования Flash-элементов, позволяет контролировать использование на сайте разметки (микроформатов и Doctype).

IFrame – это плавающие фреймы, которые находится внутри обычного документа, они позволяет загружать в область заданных размеров любые другие независимые документы.

Flash — это мультимедийная платформа компании для создания веб-приложений или мультимедийных презентаций. Широко используется для создания рекламных баннеров, анимации, игр, а также воспроизведения на веб-страницах видео- и аудиозаписей.

Микроформат — это способ семантической разметки сведений о разнообразных сущностях (событиях, организациях, людях, товарах и так далее) на веб-страницах с использованием стандартных элементов языка HTML (или XHTML).

Domain Validations / Challenges.

HTTP01

The normal webserver must be adjusted to forward requests to the ACME Management Server — this is a prerequirement and will not be checked/enforced/configured by this tool.

Nginx

This passes all ACME challenges to the management server. can be used to support multiple ACME management servers and search for the response on all servers.

Apache

Up to you — I am happy to accept a PR to complete this.

TLSNI01

is currently not supported, but there are few things are missing. Feel free to open a PR or talk to me if you have use for this challenge type.

ACMEMS can instrument DNS servers to serve the needed records to validate domain names via challenge. The DNS servers will be updated vis DNS update. Currently there is no security for the updates implemented. We expect that the zone name managed by the name server are second-level domain name (like ).

Comparison with…

certbot: A heavyweight Python implementation which is a bit too “magic” for

my tastes. Tries to mutate your webserver configuration automatically.

acmetool is a single-file binary which only depends on basic system libraries

(on Linux, these are libc, libpthread, libcap, libattr). It doesn’t do anything

to your webserver; it just places certificates at a standard location and can

also reload your webserver (whichever webserver it is) by executing hook shell

scripts.

acmetool isn’t based around individual transactions for obtaining certificates;

it’s about satisfying expressed requirements by any means necessary. Its

comprehensible, magic-free state directory makes it as stateless and idempotent

as possible.

lego: Like acmetool, xenolf/lego provides

a library and client utility. The utility provides commands for creating

certificates, but doesn’t provide a compelling system for managing the lifetime

of the short-lived certificates offered by Let’s Encrypt. The user is expected

to generate and install all certificates manually.

gethttpsforfree:

diafygi/gethttpsforfree provides

an HTML file which uses JavaScript to make requests to an ACME server and

obtain certificates. It’s a functional user interface, but like lego it

provides no answer for the automation issue, and is thus impractical given the

short lifetime of certificates issued by Let’s Encrypt.

Comparison, list of client implementations

| acmetool | certbot | lego | gethttpsforfree | |

|---|---|---|---|---|

| Automatic renewal | Yes | Not yet | No | No |

| SAN support | Yes | Yes | Yes | Yes |

| ECC support | Yes | No | No | No |

| OCSP Must Staple support | No | No | No | |

| Revocation support | Yes | Yes | Yes | No |

| State management | Yes† | Yes | — | — |

| Single-file binary | Yes | No | Yes | Yes |

| Quickstart wizard | Yes | Yes | No | No |

| Modifies webserver config | No | By default | No | No |

| Non-root support | Optional | Optional | — | |

| Supports Apache | Yes | Yes | — | — |

| Supports nginx | Yes | Experimental | — | — |

| Supports HAProxy | Yes | No | — | — |

| Supports Hitch | Yes | No | — | — |

| Supports any web server | Yes | Webroot‡ | — | — |

| Authorization via webroot | Yes | Yes | — | Manual |

| Authorization via port 80 redirector | Yes | No | No | No |

| Authorization via proxy | Yes | No | No | No |

| Authorization via listener§ | Yes | Yes | Yes | No |

| Authorization via DNS | No | Yes | No | |

| Authorization via custom hook | No | No | No | |

| Import state from official client | Yes | — | — | — |

| Windows (basic) support | No | No | Yes | — |

| Windows integration support | No | No | No | — |

† acmetool has a different philosophy to state management and configuration to

the Let’s Encrypt client; see the beginning of this README.

‡ The webroot method does not appear to provide any means of reloading the

webserver once the certificate has been changed, which means auto-renewal

requires manual intervention.

§ Requires downtime.

This table is maintained in good faith; I believe the above comparison to be

accurate. If notified of any inaccuracies, I will rectify the table and publish

a notice of correction here:

This table previously stated that the official Let’s Encrypt client doesn’t

support non-root operation. This was incorrect; it can be installed at user

level and be configured to use user-writable directories.

HTML верстка и анализ содержания сайта

Размещённая в данном блоке информация используется оптимизаторами для контроля наполнения контентом главной страницы сайта, количества ссылок, фреймов, графических элементов, объёма теста, определения «тошноты» страницы.

Отчёт содержит анализ использования Flash-элементов, позволяет контролировать использование на сайте разметки (микроформатов и Doctype).

IFrame – это плавающие фреймы, которые находится внутри обычного документа, они позволяет загружать в область заданных размеров любые другие независимые документы.

Flash — это мультимедийная платформа компании для создания веб-приложений или мультимедийных презентаций. Широко используется для создания рекламных баннеров, анимации, игр, а также воспроизведения на веб-страницах видео- и аудиозаписей.

Микроформат — это способ семантической разметки сведений о разнообразных сущностях (событиях, организациях, людях, товарах и так далее) на веб-страницах с использованием стандартных элементов языка HTML (или XHTML).

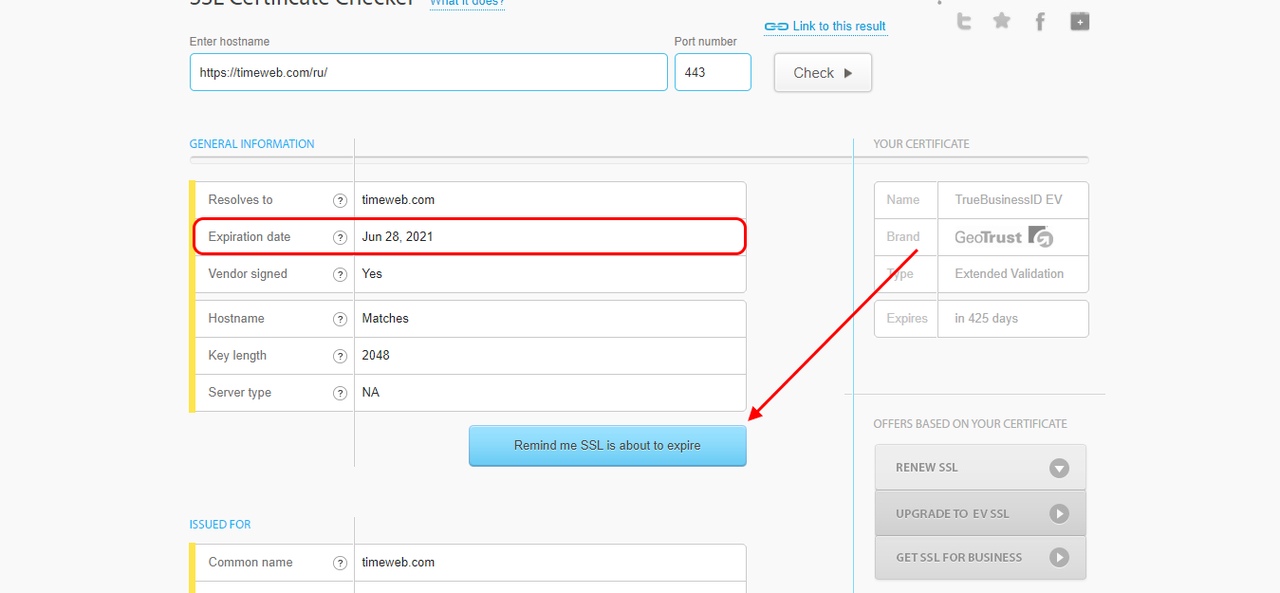

HTTPS API

The RESTful acme-dns API can be exposed over HTTPS in two ways:

- Using and letting acme-dns issue its own certificate

automatically with Let’s Encrypt. - Using and providing your own HTTPS certificate chain and

private key with and .

Where possible the first option is recommended. This is the easiest and safest

way to have acme-dns expose its API over HTTPS.

Warning: If you choose to use you must take care that the

certificate does not expire! If it does and the ACME client you use to issue the

certificate depends on the ACME DNS API to update TXT records you will be stuck

in a position where the API certificate has expired but it can’t be renewed

because the ACME client will refuse to connect to the ACME DNS API it needs to

use for the renewal.

Анализ поисковых запросов сайта

Приведённый выше отчёт по частотности использования поисковых запросов, может быть использован оптимизаторами сайта при составлении его семантического ядра и подготовке контента т.н. «посадочных страниц». Статистика поисковых запросов — обобщённая сгруппированная информация по «обращениям» пользователей к поисковой системе по ключевым запросам (фразам).

В большинстве случаев, наш сервис показывает уже сгруппированную информацию, содержащую не только подборку самых популярных слов (фраз), но и словосочетания + синонимы. Собранная в данном разделе статистика показывает по каким «ключевым словам» (поисковым запросам) пользователи переходят на сайт acme-world.com.

Поисковый запрос – это слово или словосочетание, которое пользователь вводит в форму поиска на сайте поисковой системы, с учётом автоподбора и автоматического исправления в поиске ошибочного набора.

Анализ поисковых запросов сайта

Приведённый выше отчёт по частотности использования поисковых запросов, может быть использован оптимизаторами сайта при составлении его семантического ядра и подготовке контента т.н. «посадочных страниц». Статистика поисковых запросов — обобщённая сгруппированная информация по «обращениям» пользователей к поисковой системе по ключевым запросам (фразам).

В большинстве случаев, наш сервис показывает уже сгруппированную информацию, содержащую не только подборку самых популярных слов (фраз), но и словосочетания + синонимы. Собранная в данном разделе статистика показывает по каким «ключевым словам» (поисковым запросам) пользователи переходят на сайт acme.co.jp.

Поисковый запрос – это слово или словосочетание, которое пользователь вводит в форму поиска на сайте поисковой системы, с учётом автоподбора и автоматического исправления в поиске ошибочного набора.

Deleting/cancelling

To cancel a renewal means that the certificate will not be renewed anymore. The certificate, bindings

and other configuration that is already in place will not be touched, so it’s completely safe to do

this without disturbing your production applications. Only you will have to set up a new renewal or

alternative certificate solution before the certificate reaches its natural expiration date.

- You can cancel a renewal from the main menu. The program will then delete the file from

disk and forget about it. - You can cancel from the command line using the arguments .

The effects are the same as above. - You can delete the file yourself. The effects are the same as above.

API

Register endpoint

The method returns a new unique subdomain and credentials needed to update your record.

Fulldomain is where you can point your own subdomain CNAME record to.

With the credentials, you can update the TXT response in the service to match the challenge token, later referred as ___validation_token_received_from_the_ca___, given out by the Certificate Authority.

Optional:: You can POST JSON data to limit the requests to predefined source networks using CIDR notation.

OPTIONAL Example input

{

"allowfrom": [

"192.168.100.1/24",

"1.2.3.4/32",

"2002:c0a8:2a00::0/40"

]

}

{

"allowfrom": [

"192.168.100.1/24",

"1.2.3.4/32",

"2002:c0a8:2a00::0/40"

],

"fulldomain": "8e5700ea-a4bf-41c7-8a77-e990661dcc6a.auth.acme-dns.io",

"password": "htB9mR9DYgcu9bX_afHF62erXaH2TS7bg9KW3F7Z",

"subdomain": "8e5700ea-a4bf-41c7-8a77-e990661dcc6a",

"username": "c36f50e8-4632-44f0-83fe-e070fef28a10"

}

Update endpoint

The method allows you to update the TXT answer contents of your unique subdomain. Usually carried automatically by automated ACME client.

Required headers

| Header name | Description | Example |

|---|---|---|

| X-Api-User | UUIDv4 username received from registration | |

| X-Api-Key | Password received from registration |

Example input

{

"subdomain": "8e5700ea-a4bf-41c7-8a77-e990661dcc6a",

"txt": "___validation_token_received_from_the_ca___"

}

Response

{

"txt": "___validation_token_received_from_the_ca___"

}

The method can be used to check readiness and/or liveness of the server. It will return status code 200 on success or won’t be reachable.

HTML верстка и анализ содержания сайта

Размещённая в данном блоке информация используется оптимизаторами для контроля наполнения контентом главной страницы сайта, количества ссылок, фреймов, графических элементов, объёма теста, определения «тошноты» страницы.

Отчёт содержит анализ использования Flash-элементов, позволяет контролировать использование на сайте разметки (микроформатов и Doctype).

IFrame – это плавающие фреймы, которые находится внутри обычного документа, они позволяет загружать в область заданных размеров любые другие независимые документы.

Flash — это мультимедийная платформа компании для создания веб-приложений или мультимедийных презентаций. Широко используется для создания рекламных баннеров, анимации, игр, а также воспроизведения на веб-страницах видео- и аудиозаписей.

Микроформат — это способ семантической разметки сведений о разнообразных сущностях (событиях, организациях, людях, товарах и так далее) на веб-страницах с использованием стандартных элементов языка HTML (или XHTML).

Registration

The executable supports to register at the ACME server. This will not be done automatically, you have to call it manually before the first use of the server itself.

Please have a look at the help output for further instructions .

A registration could look like this:

> bin/acme-register --gen-key --register --email test@example.org configs/integration.ini Generate private key ... done Initialize ACME client ... done Register ... done You need to accept the terms of service at http://127.0.0.1:4001/terms/v1 > bin/acme-register --accept-terms-of-service=http://127.0.0.1:4001/terms/v1 configs/integration.ini Load private key ... done Initialize ACME client ... done Refreshing current registration ... done You need to accept the terms of service at http://127.0.0.1:4001/terms/v1 Accepting ToS at http://127.0.0.1:4001/terms/v1 ... done

1: Создание SSL-сертификата

Для работы TLS/SSL использует комбинацию открытого сертификата и закрытого ключа. Закрытый ключ хранится на сервере и не разглашается. SSL-сертификат используется открыто и доступен всем пользователям, запрашивающим контент.

Чтобы создать самоподписанный сертификат и ключ, запустите команду:

Команда задаст ряд вопросов. Рассмотрим компоненты команды подробнее:

- openssl: базовый инструмент командной строки для создания и управления сертификатами, ключами и другими файлами OpenSSL.

- req: эта подкоманда указывает, что на данном этапе нужно использовать запрос на подпись сертификата X.509 (CSR). X.509 – это стандарт инфраструктуры открытого ключа, которого придерживаются SSL и TLS при управлении ключами и сертификатами. То есть, данная команда позволяет создать новый сертификат X.509.

- -x509: эта опция вносит поправку в предыдущую субкоманду, сообщая утилите о том, что вместо запроса на подписание сертификата необходимо создать самоподписанный сертификат.

- -nodes: пропускает опцию защиты сертификата парольной фразой. Нужно, чтобы при запуске сервер Nginx имел возможность читать файл без вмешательства пользователя. Установив пароль, придется вводить его после каждой перезагрузки.

- -days 365: эта опция устанавливает срок действия сертификата (как видите, в данном случае сертификат действителен в течение года).

- -newkey rsa:2048: эта опция позволяет одновременно создать новый сертификат и новый ключ. Поскольку ключ, необходимый для подписания сертификата, не был создан ранее, нужно создать его вместе с сертификатом. Данная опция создаст ключ RSA на 2048 бит.

- -keyout эта опция сообщает OpenSSL, куда поместить сгенерированный файл ключа.

- -out: сообщает OpenSSL, куда поместить созданный сертификат.

Как уже было сказано, все эти опции сгенерируют ключ и сертификат. Заполните появившиеся поля данными о сервере, которые будут отображаться в сертификате.

Самой важной строкой является Common Name (введите полное доменное имя сервера (FQDN) или свое имя). Как правило, в эту строку вносят доменное имя, с которым нужно связать сервер

В случае если доменного имени нет, внесите в эту строку IP-адрес сервера. В целом эти поля выглядят примерно так:

Файлы ключа и сертификата будут помещены в каталог /etc/nginx/ssl.

При использовании OpenSSL нужно также создать ключи Диффи-Хеллмана, которые нужны для поддержки PFS (совершенной прямой секретности).

Для этого введите:

Этот процесс займёт несколько минут. Ключи DH будут помещены в /etc/ssl/certs/dhparam.pem.

Getting Started

Binary releases: Binary releases are available.

Download the release appropriate for your platform and simply copy the

binary to .

releases are preferred over non- releases where available, but

non- releases may be more compatible with older OSes.

Ubuntu users: A binary release PPA, (package ) is available.

$ sudo add-apt-repository ppa:hlandau/rhea $ sudo apt-get update $ sudo apt-get install acmetool

(Note: There is no difference between the .deb files for different Ubuntu release codenames; they are interchangeable and completely equivalent.)

Debian users: The Ubuntu binary release PPA also works with Debian:

(Note: There is no difference between the .deb files for different Ubuntu release codenames; they are interchangeable and completely equivalent.)

If you have installed:

$ sudo dnf copr enable hlandau/acmetool $ sudo dnf install acmetool

Void Linux users: is in the repositories:

$ sudo xbps-install acmetool

$ wget https://aur.archlinux.org/cgit/aur.git/snapshot/acmetool-git.tar.gz $ tar xvf acmetool-git.tar.gz $ cd acmetool-git $ makepkg -s $ sudo pacman -U ./acmetool*.pkg.tar.xz

Alpine Linux users: An APKBUILD for building from source is available.

Building from source: You will need Go installed to build from source.

If you are on Linux, you will need to make sure the development files for

are installed. This is probably a package for your distro called

or or similar.

# This is necessary to work around a change in Git's default configuration # which hasn't yet been accounted for in some places. $ git config --global http.followRedirects true $ git clone https://github.com/hlandau/acme $ cd acme $ make && sudo make install # (People familiar with Go with a GOPATH setup can alternatively use go get/go install:) $ git config --global http.followRedirects true $ go get github.com/hlandau/acme/cmd/acmetool

After installation

# Run the quickstart wizard. Sets up account, cronjob, etc. # (If you want to use ECDSA keys or set RSA key size, pass "--expert".) $ sudo acmetool quickstart # Configure your webserver to serve challenges if necessary. # See https://hlandau.github.io/acmetool/userguide#web-server-configuration $ ... # Request the hostnames you want: $ sudo acmetool want example.com www.example.com # Now you have certificates: $ ls -l /var/lib/acme/live/example.com/

The subcommand is a recommended wizard which guides you through

the setup of ACME on your system.

The subcommand states that you want a certificate for the given hostnames.

(If you want separate certificates for each of the hostnames, run the want

subcommand separately for each hostname.)

The default subcommand, , is like «make» and makes sure all desired

hostnames are satisfied by valid certificates which aren’t soon to expire.

calls automatically.

If you run on a cronjob to facilitate automatic renewal,

pass to ensure it doesn’t attempt to interact with a terminal.

You can increase logging severity for debugging purposes by passing

.

Configuration

The configuration is a basic INI file, with multiple key support. The main parts are the blocks to define the account directory, listen information for the http interfaces and the configuration which client is allowed to request certificates for which domains.

# the ACME server to talk to; I recommend to first test # against the staging system acme-server = https://acme-staging.api.letsencrypt.org/directory # account dir; contains # account.pem - private key to identify against the ACME server # registration.json - the registration resource as JSON dump dir = /etc/acmems/account/ # Management interface itself, the clients needs to talk to this mgmt=192.0.2.13:1313 # maximal size for CSR (in bytes) max-size = 4k # define which verification block is used by default default-verification = http # should signed certificates be cached? if yes, how? default-storage = file # Define verification blocks # the challenge type has to be defined first! type = http01 # listen for HTTP challenge check requests (e.g. from Nginx) listener=192.0.2.80:1380 listener=198.51.100.80:1380 listener=:1380 # the challenge type has to be defined first! type = dns01-dnsUpdate # which name server needs to be updated now dns-server=192.0.2.53 # time-to-live for the new entries ttl=5 # timeout for dns update requests timeout=30 # Storages # this stores nothing and it is the default storage type = none # caching on disk, the directory must be writeable for the daemon type = file directory=/etc/acmems/storage # cached certificates will be treated outdated if their expire date is less # than $renew-within$ days away. A new certificate will be issued for the # passed CSR, stored and returned in subsequencial requests # defaults to 14 days - around 30 days is recommended by letsencrypt renew-within=14 # Define multiple authentification blocks # a CSR must fulfil all listed authentication methods and must # only contains listed domains (checks against globs) # TCP connection must come from one of this IPs ip=192.0.2.0/24 ip=198.51.100.21 domain=mail.example.org domain=mail.example.com # an additional auth block ip=198.51.100.128/28 domain=*.test.example.org # CSR must also be signed by HMAC (via a the secret key) # use special verification and storage verification = dns storage = file ip=198.51.100.21 hmac_type=sha256 hmac_key=A1YP67armNf3cBrecyJHdb035 domain=mail?.example.org domain=mail.example.com

General validation issues

DNSSEC

ACME providers will typically validate your DNSSEC configuration. If there is anything suspicious

about it, your browser might not complain, but you will not be able to get a certificate. A useful

tool to check your (provider’s) DNSSEC configuration from the perspective of a strict external

observer is the Unbound DNS checker.

CAA records

ACME providers will check for the existence and validity of a

CAA record for your domain. You may have to add

a record like `example.com. CAA 0 issue “letsencrypt.org” to your DNS server in order to allow the

provider to issue certificates for your domain.

Protocols and cipher suites

Tools like IISCrypto are often used configure the

cipher suites of Windows systems

according to the latest best practices. Changing these settings always brings some risk of

breaking compatibility between two parties though. Too restrictive cipher suites have been known

to hamper the ability to communicate with the ACME API endpoint and its validation servers. If

that happens try more conservative settings. Test if the API endpoint

is accessible from a web browser on your server.