10 бесплатных инструментов диагностики ssl/tls для веб-мастера

Содержание:

Description #

TLS & SSL Checker performs a detailed analysis of TLS/SSL configuration on the target server and port, including

checks for TLS and SSL vulnerabilities, such as BREACH, CRIME, OpenSSL CCS injection, Heartbleed, POODLE, etc.

The tool provide details about the certificate chain, certificate paths, TLS and SSL protocols and cipher suites,

and points out problems in the target server configuration and certificate issues.

This tool can help you deploy your services running on TLS/SSL protocols in a way they are secure

against the known attack vectors. Our SSL checker supports not only HTTPS, but also other protocols including

SMTPS, POP3S, RDP, FTPS, IMAPS, and others. STARTTLS is also supported on selected protocols.

According to Trustworthy Internet Movement

SSL Pulse survey, the security level of majority of web sites running HTTPS is inadequate. Few administrators are

well aware of all security aspects related to TLS/SSL protocols and thus new insecure machines are put online on

a daily basis. The current state of TLS/SSL covered services on servers world-wide needs to be improved and our SSL

Checker is one of the tools that can help.

Our checker is based on a modified SSLyze scanner,

testssl.sh tool, and our own certificate analyzis tool.

Проверить Срок Действия SSL Сертификата

Выполните следующую команду из командной строки в Linux, чтобы узнать срок действия SSL сертификата, с помощью :

$ echo | openssl s_client -servername ИМЯ -connect ХОСТ:ПОРТ 2>/dev/null | openssl x509 -noout -dates

Краткое разъяснение:

| Опция | Описание |

|---|---|

| Хост и порт для подключения. | |

| TLS SNI (Server Name Indication) расширение (имя сайта). |

Информация: Выполните , чтобы ознакомиться со всеми доступными опциями.

В качестве примера, воспользуемся , чтобы проверить срок действия SSL сертификата установленного на сайте :

$ echo | openssl s_client -servername www.shellhacks.com -connect www.shellhacks.com:443 2>/dev/null | openssl x509 -noout -dates notBefore=Mar 18 10:55:00 2017 GMT notAfter=Jun 16 10:55:00 2017 GMT

Scoring Methodology

| — At the beginning of the test, server score is 100. |

| — Points are deducted when server configuration does not correspond to the PCI DSS requirements, HIPAA guidance or NIST guidelines. |

| — Points are deducted when server configuration contains exploitable vulnerabilities or weaknesses that are not yet covered by PCI DSS, HIPAA or NIST. |

| — Points are added for every extra best practice which is not mentioned in the PCI DSS requirements, HIPAA guidance or NIST guidelines. |

| — Server cannot get an «A+» if a misconfiguration makes it lose more than 10 points. |

| — Server gets an «N» if a tested port is closed. |

| — The server gets an «F» grade if HTTPS (443/tcp) port is closed but HTTP (80/tcp) port is open. |

| Grade | Score |

|---|---|

| A+ | Score greater than 99 |

| A | Score between 90 and 99 |

| A- | Score between 80 and 89 |

| Grade | Score |

|---|---|

| B+ | Score between 70 and 79 |

| B | Score between 60 and 69 |

| B- | Score between 50 and 59 |

| Grade | Score |

|---|---|

| C+ | Score between 35 and 49 |

| C | Score between 20 and 34 |

| F | Score lower than 20 |

What is a root certificate?

Comodo, Thawte, Symantec, GeotTrust and RapidSSL root certificates are installed in all popular browsers. Browsers trust these centers and all certificates issued by them.

If the root certificate of the center is not installed in the browser, it will be recognized as invalid. This also applies to self-signed certificates. Visitors to these resources see a warning.

In some cases, the final certificate is issued not by the main center, but by the mediator. A trust chain is created : the root certificate is signed intermediate, the intermediate certificate is signed by the site.

Buying an SSL certificate, the site owner receives all intermediate certificates. Each of them must be installed on the server. When connecting to the server, the visitor’s browser will receive information about the certificate chain. Verify that each of them is signed by the previous one. Comes to the root certificate and realizes that the site is reliable.

Types of SSL Certificates

While SSL certificates all provide the same essential functions, there are several different types of certificates to choose from. You’ll want to establish which certificate meets your needs before you decide to order one for your domain. The types we’ll discuss here are Self-Signed Certificates, Standard Domain Certificates, Wildcard Certificates, Extended Validation Certificates.

Self-Signed Certificates

Most servers have the capability of generating a Self-Signed SSL certificate. These certificates provide the same kinds of encrypted communication that certificate provided by Certificate Authorities provide. However, because they are self-signed, there is no proof that the server is the “real” server associated with a website. Many control panels use self-signed certificates because the owner of the server knows the IP address of the server and can trust that they are connecting to the correct site when using that IP address. The advantage of self-signed certificates is that they are easy to generate and are free to use for as long as you want to use them.

Standard Domain Certificates

If you only need to secure a single domain or subdomain, a standard domain SSL certificate is appropriate. Standard certificates are generally the least expensive option from Certificate Authorities and are designed to cover one domain or subdomain (generally both domain.com and www.domain.com are covered by a standard certificate).

Wildcard Certificates

If you have multiple subdomains, you may be able to save time and money by getting a wildcard SSL certificate. Wildcard certificates cover a domain and all of its subdomains. For instance, if you have a domain website that also has a mail subdomain, a blog, a news site, and a staging site that you want to be protected by SSL communication, a single wildcard would protect all of the sites.

Note

A wildcard certificate will only protect one level of subdomains. So, blog.mydomain.com is covered, but new.blog.mydomain.com would not be covered.

Extended Validation Certificates

SSL certificates are generally issued to companies that can prove they have the right to use a domain name on the Internet (normally because they can modify the DNS records for that domain). While that level of verification is sufficient for most companies, you may need to have additional evidence that your company is a reliable entity for business purposes. Organizational SSL certificates require additional vetting by a Certificate Authority, including checks about the physical location of your company and your right to conduct business. Organizational SSL details can be visible on your website if you install a Secure Site Seal. Additional vetting is available for companies that choose Extended Validation SSL certificates. Extended Validation processes are often used by banks and financial institutions to provide extra reassurance to their customers that their website is legitimate. EV SSLs will turn the address bar of the client’s browser green and display the company’s name on the right side of the address bar.

If you need help determining which type of SSL is right for your business, chat with our Solutions team for additional information.

Now that you’ve checked the details of your SSL certificate and confirmed that all of the information is correct, you’ll be sure that the communications between your server and your customer’s computers are secure as that information travels over the Internet. For more information about improving the overall security of your server, see Best Practices: Protecting Your Website from Compromise.

Как проверить сертификаты SSL/TLS

Мы рассмотрим 5 наиболее популярных онлайн-инструментов для обнаружения слабых мест веб-сайта. Что ж, давайте приступим.

SeoLik

Начнем с отечественного онлайн-сервиса, который позиционирует себя как инструмент для проверки надежности сайта. Помимо основной задачи здесь также можно выполнить сканирование портов, узнать свой IP-адрес и произвести другие действия с сайтом.

Проверяем наличие HTTPS соединения:

- Открываем в браузере сервис Seolik и вводим ссылку на необходимый сайт, затем кликаем по кнопке «Анализ».

- В результате анализа рассматриваемого ресурса, перед нами отобразится вся необходимая информация: название сертификата, срок действия, серийный номер и другие атрибуты, которые могут быть полезны для разработчиков.

Использование данного сервиса поможет проверить сайт всего за несколько минут и уберечь от потери личной информации. В данном случае мы можем быть спокойны, сертификат действителен еще 322 дня.

SSL Shopper

По сравнению с предыдущим сервисом, данный инструмент не столь функционален и поддерживает только англоязычную версию. Давайте посмотрим, как он работает:

- Переходим в онлайн-сервис и вводим ссылку, которую требуется проверить.

- После выполнения запроса мы видим, что сайт надежно защищен.

- Если пролистать немного ниже, то можно посмотреть дополнительную информацию о сертификатах.

Wormly Web Server Tester

Один из самых популярных инструментов для проверки сайтов, который помогает не только узнать о наличии SSL/TLS, но и дает возможность просмотреть данные о шифровании, различные протоколы и многое другое. Работает это следующим образом:

- Открываем сайт и вводим в запрос «Web Server URL» нужную ссылку, затем кликаем по красной кнопке.

- Далее будет запущен глубокий анализ, который можно пропустить. Уже на первых этапах тестирования будет сообщено о безопасности ресурса в строке «Expires».

Данный сервис позволяет просматривать шифры сертификатов, что может быть полезно для веб-разработчиков.

Immuni Web

Это многофункциональный гигант, который анализирует поддержку протоколов, проверяет на совместимость PCI DSS и делает много всего, что недоступно в предыдущих инструментах. Конечно, здесь можно проверить и сайт на безопасность.

При необходимости можно сохранить все результаты в формате PDF. Для этого следует кликнуть по кнопке «Download report».

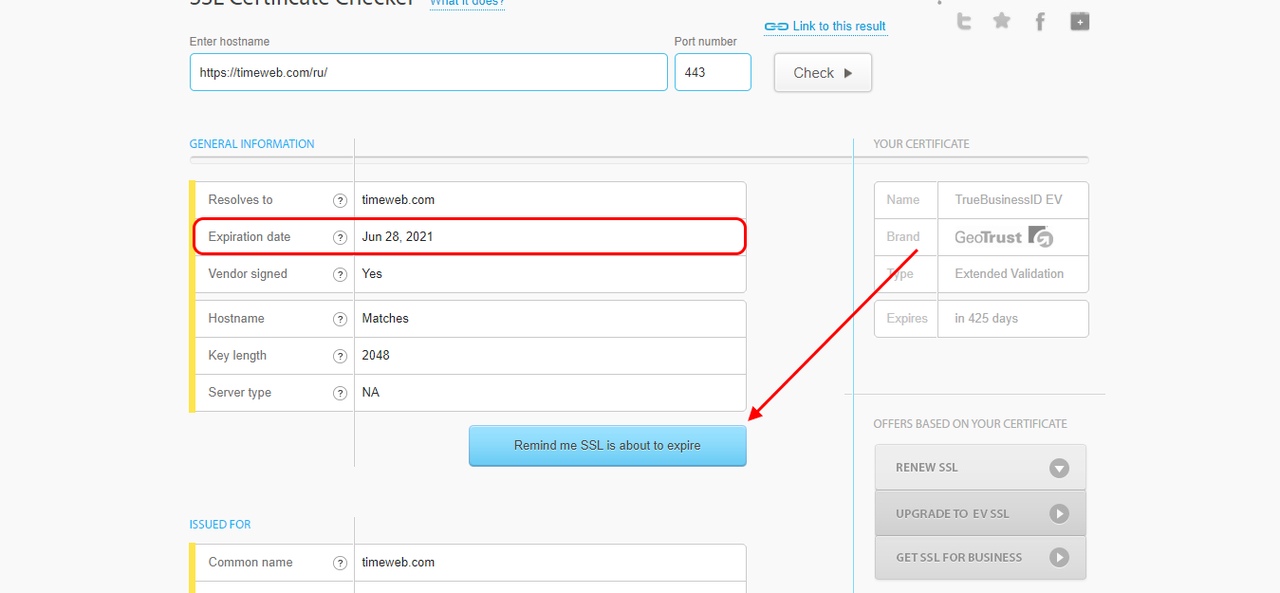

SSL Checker

Незаменимый инструмент для разработчиков. Особенностью данного сервиса является то, что в нем можно активировать уведомления, которые будут оповещать об истечении срока действия сертификата.

На этом моя статья подходит к концу. Теперь вы знаете, как можно проверить SSL и TLS сертификаты на сайте

Спасибо за внимание!

Про установку SSL-сертификатов вы можете почитать тут и тут.

Given Cipher Suites

The cipher suites your client said it supports, in the order it

sent them, are:

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_DHE_RSA_WITH_AES_256_CBC_SHA

- TLS_DHE_DSS_WITH_AES_256_CBC_SHA

- TLS_DHE_RSA_WITH_AES_256_CBC_SHA256

- TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_DHE_RSA_WITH_CHACHA20_POLY1305_SHA256

- TLS_DHE_RSA_WITH_AES_128_CBC_SHA

- TLS_DHE_DSS_WITH_AES_128_CBC_SHA

- TLS_DHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_DHE_RSA_WITH_3DES_EDE_CBC_SHA

- TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA256

- TLS_RSA_WITH_3DES_EDE_CBC_SHA

Специфика работы сертификатов SSL/TLS

Вернемся к ситуации с покупкой билетов на сайте. Как мы выяснили, при отправке личных данных начинают действовать сертификаты. Но что происходит, если защита не производится должным путем?

Без подключения SSL/TLS контакт между пользователем и веб-сайтом происходит через канал HTTP. А это означает, что вся передаваемая информация находится в открытом виде: доступ к данным лежит на поверхности. То есть, когда происходит связь между пользователем и сайтом, например, при оплате билетов на самолет, вся информация, включая паспортные данные, может быть получена злоумышленником. Такое происходит, если на сайте не используются сертификаты защиты.

При подключении SSL/TLS, пользователь устанавливает соединение с веб-сервером HTTPS, который защищает все конфиденциальные данные при передаче. Кроме того, срабатывает привязка криптографического ключа к передаваемой информации и выполняется шифровка данных, которую никто не сможет перехватить.

SSL/TLS используют ассиметричное шифрование для аутентификации пользователя и симметричное для сохранения целостности личной информации.

OpenSSL: Проверка SSL Сертификата — Дополнительная Информация

Каждый SSL сертификат содержит информацию о том, кем он был выдан, кому он выдан, его срок действия, о чем уже говорилось выше, отпечаток SSL сертификата и прочее.

Все эти данные могут быть извлечены из SSL сертификата сайта, с помощью программы из командной строки в Linux.

Проверить кто выдал SSL сертификат:

$ echo | openssl s_client -servername shellhacks.com -connect shellhacks.com:443 2>/dev/null | openssl x509 -noout -issuer issuer= /C=US/O=Let's Encrypt/CN=Let's Encrypt Authority X3

Проверить кому выдан SSL сертификат:

$ echo | openssl s_client -servername shellhacks.com -connect shellhacks.com:443 2>/dev/null | openssl x509 -noout -subject subject= /CN=www.shellhacks.com

Проверить срок годности SSL сертификата:

$ echo | openssl s_client -servername shellhacks.com -connect shellhacks.com:443 2>/dev/null | openssl x509 -noout -dates notBefore=Mar 18 10:55:00 2017 GMT notAfter=Jun 16 10:55:00 2017 GMT

Показать всю перечисленную выше информацию об SSL сертификате одной командой:

$ echo | openssl s_client -servername shellhacks.com -connect shellhacks.com:443 2>/dev/null | openssl x509 -noout -issuer -subject -dates issuer= /C=US/O=Let's Encrypt/CN=Let's Encrypt Authority X3 subject= /CN=www.shellhacks.com notBefore=Mar 18 10:55:00 2017 GMT notAfter=Jun 16 10:55:00 2017 GMT

Дельный Совет: Если у вас где-то локально лежит файл с SSL сертификатом, его также можно декодировать с помощью из командной строки в Linux! Читать далее →

Получить отпечаток SSL сертификата:

$ echo | openssl s_client -servername www.shellhacks.com -connect www.shellhacks.com:443 2>/dev/null | openssl x509 -noout -fingerprint SHA1 Fingerprint=26:F8:D5:E4:3E:7A:7B:7E:72:20:15:77:FE:C7:89:E7:E4:8A:15:CF

Извлечь всю имеющуюся информацию из SSL сертификата (декодировать):

$ echo | openssl s_client -servername www.shellhacks.com -connect www.shellhacks.com:443 2>/dev/null | openssl x509 -noout -text

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

03:86:f4:63:3d:34:50:a8:47:cc:f7:99:10:1f:79:1c:21:c8

Signature Algorithm: sha256WithRSAEncryption

Показать сам SSL сертификат (в закодированном виде):

$ echo | openssl s_client -servername shellhacks.com -connect shellhacks.com:443 2>/dev/null | openssl x509 -----BEGIN CERTIFICATE----- MIIFGDCCBACgAwIBAgISA4b0Yz00UKhHzPeZEB95HCHIMA0GCSqGSIb3DQEBCwUA MEoxCzAJBgNVBAYTAlVTMRYwFAYDVQQKEw1MZXQncyBFbmNyeXB0MSMwIQYDVQQD ExpMZXQncyBFbmNyeXB0IEF1dGhvcml0eSBYMzAeFw0xNzAzMTgxMDU1MDBaFw0x

Обобщающая таблица:

| Опция | Описание |

|---|---|

| Печатает сертификат в расшифрованном виде. | |

| Запрещает вывод закодированной версии запроса. | |

| Выводит тему сертификата. | |

| Выводит кем был выдан сертификат. | |

| Печатает сроки действия сертификата. | |

| Печатает отпечаток закодированной версии всего сертификата. |

Информация: Выполните , чтобы ознакомиться со всеми доступными опциями.