Ssl-сертификаты от let’s encrypt с cert-manager в kubernetes

Содержание:

- Клиент WACS для установки TLS сертификата Let’s Encrypt в IIS на Windows Server

- Установка утилиты для получения сертификата

- Настройка сертификатов Let’s Encrypt в Apache

- Устанавливаем клиент Let’s Encrypt на сервер

- Использование сертификата Let’s Encrypt для Remote Desktop Services

- О НЕДОСТАТКАХ LET’S ENCRYPT

- Domain Validation

- Валидация DNS

- Задачи [ править | править код ]

- Выпуск и отзыв сертификатов

- Установка SSL сертификата Let’s Encrypt на веб-сайт Nginx

- Настройка HTTPS (SSL/TLS) в Apache

- Trademark Policy Intent

- Проверка домена

- What are the ISRG Trademarks?

Клиент WACS для установки TLS сертификата Let’s Encrypt в IIS на Windows Server

Самый простой способ получить SSL сертификат от Let’s Encrypt — воспользоваться консольной утилитой Windows ACME Simple (WACS) (ранее проект назывался LetsEncrypt-Win-Simple). Она представляет собой простой мастер, который позволяет выбрать один из сайтов, запущенных на IIS, и автоматически выпустить и привязать к нему SSL сертификат.

Итак, предположим у нас имеется веб сайт на IIS, развёрнутый под управлением Windows Server 2016. Наша задача, переключить его в HTTPS режим, установив SSL сертификат от Let’s Encrypt.

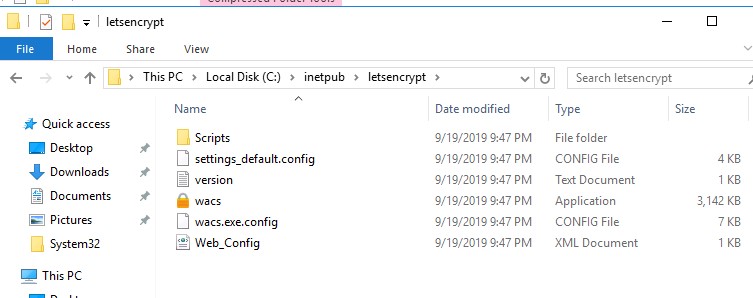

Скачайте последний релиз клиента WACS со страницы проекта на GitHub https://github.com/PKISharp/win-acme/releases (в моем случае это версия v2.0.10 – файл win-acme.v2.0.10.444.zip).

Распакуйте архив в каталог на сервере с IIS: c:\inetpub\letsencrypt

Для использования Win-Acme требуется установить .NET Framework 4.7.2 или выше (Как узнать какая версия .Net установлена?).

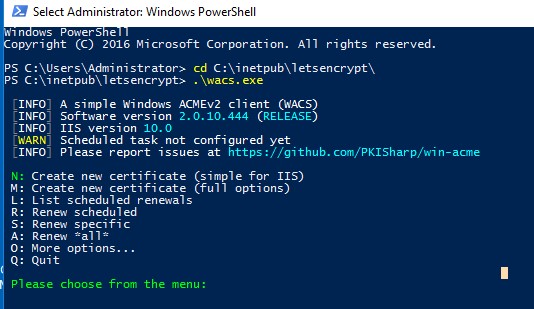

Откройте командную строку с правами администратора, перейдите в каталог c:\inetpub\ letsencrypt и запустите wacs.exe.

Запустится интерактивный мастер генерации сертификата Let’s Encrypt и привязки его к сайту IIS. Чтобы быстро создать новый сертификат выберите N — Create new certificates (simple for IIS).

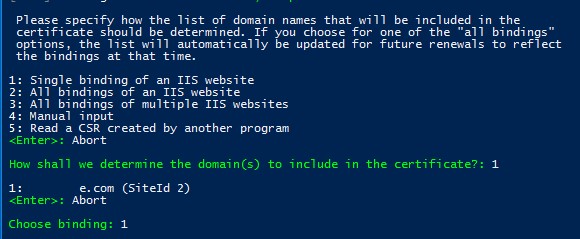

Затем нужно выбрать тип сертификата. В нашем примере нет необходимости использовать сертификат с псевдонимами (несколькими SAN — Subject Alternative Name), поэтому достаточно выбрать пункт 1. Single binding of an IIS site. Если вам нужен Wildcard-сертификат, выберите опцию 3.

Далее утилита выведет список сайтов, запущенных на сервере IIS и предложит выбрать сайт, для которого нужно создать и привязать новый SSL сертификат.

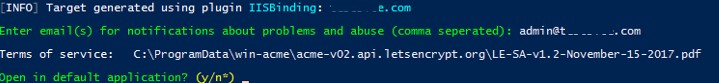

Процесс генерации и установки SSL сертификата Let’s Encrypt для IIS полностью автоматизирован.

По умолчанию выполняется валидация домена в режиме http-01 validation (SelfHosting). Для этого нужно, чтобы в DNS домена имелась запись, указывающая на ваш веб сервера. При запуске WACS в ручном режиме можно выбрать валидацию типа — 4 Create temporary application in IIS (recommended). В этом случае на веб-сервере IIS будет создано небольшое приложение, через которое сервера Let’s Encrypt смогут провести валидацию.

Примечание. При выполнении TLS/HTTP проверки ваш сайт должен быть доступен снаружи по полному DNS имени по протоколам HTTP (80/TCP) и HTTPS (443/TCP).

Утилита WACS сохраняет закрытый ключ сертификата (*.pem), сам сертфикат и ряд других файлов в каталог C:\Users\%username%\AppData\Roaming\letsencrypt-win-simple. Затем она в фоновом режиме установит сгенерированный SSL сертификат Let’s Encrypt и привяжет его к вашему сайту IIS. Если на сайте уже установлен SSL сертификат (например, самоподписанный), он будет заменен новым.

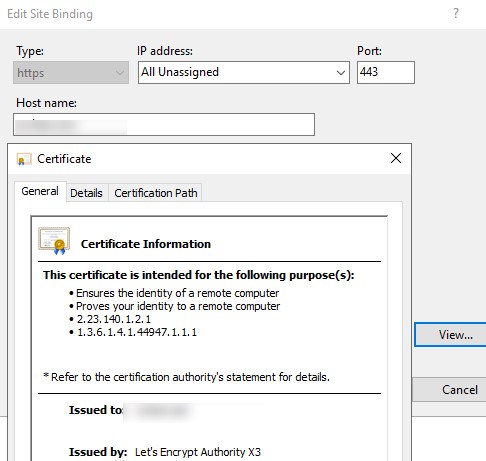

В IIS Manager откройте меню Site Binding для вашего сайта и убедитесь, что для него используется сертификат, выданный Let’s Encrypt Authority X3.

Этот сертфикат будет доверенным, если вы своевременно обновляли корневые сертфикаты Windows.

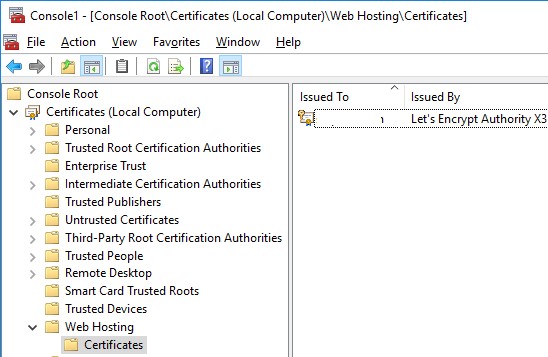

В хранилище сертификатов компьютера сертификат Let’s Encrypt для IIS вы можете найти в разделе Web Hosting -> Certificates.

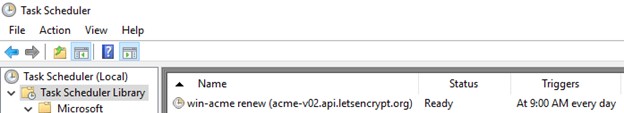

Windows ACME Simple создает новое правило в планировщике заданий Windows (win-acme-renew (acme-v02.api.letsencrypt.org)) для автоматического продления сертификата. Задание запускается каждый день, продление сертификата выполняется через 60 дней. Планировщик запускает команду:

Эту же команду вы можете использовать для ручного обновления сертфиката.

Установка утилиты для получения сертификата

Certbot для Linux

а) на CentOS 8:

dnf —enablerepo=PowerTools install certbot

б) на CentOS 7:

yum install certbot

в) на Ubuntu 16.04 и выше:

apt-get install certbot

г) на CentOS 6 или Ubuntu 14.04 / 12.04:

Создадим каталог, в котором будет храниться утилита и переходим в него:

mkdir /opt/certbot

cd /opt/certbot

Загружаем утилиту и разрешаем ее запуск:

wget https://dl.eff.org/certbot-auto

chmod a+x ./certbot-auto

Для удобства, делаем симлинк:

ln -s /opt/certbot/certbot-auto /usr/local/sbin/certbot

Запустим команду:

certbot

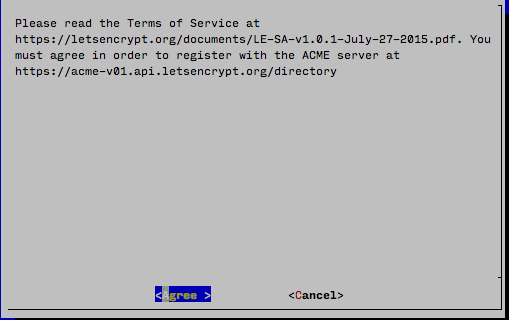

При первом запуске certbot он автоматически предложит доустановить необходимые зависимости — соглашаемся.

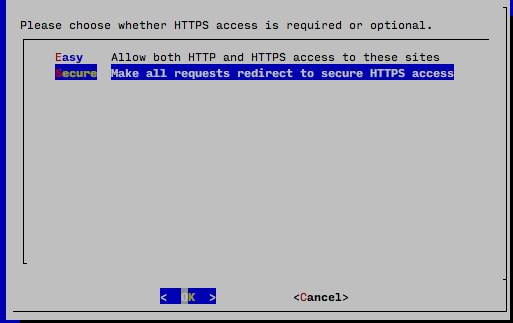

Настройка сертификатов Let’s Encrypt в Apache

Для начала, нужно загрузить установщик Let’s Encrypt. Если у вас чистая виртуальная машина, то кроме Git ничего не понадобится. Все остальные зависимости будут установлены позже.

Настройка завершена. Инсталлятор предлагает проверить конфигурацию сервера с помощью онлайн сервиса Qualys SSL Lab.

Сайт уже можно попробовать открыть в браузере.

Инсталлятор скопировал существующую конфигурацию сайта, добавил в оригинальный файл редирект на HTTPS-версию, а в копии указал пути до приватного ключа, сертификата домена и промежуточных сертификатов. Так же он подключил файл с дополнительными настройками для mod_ssl.

vote

Article Rating

Устанавливаем клиент Let’s Encrypt на сервер

Подключаемся к серверу по SSH. И переходим, например, в домашнюю директорию:

cd /home/

В нее мы установим клиент Let’s Encrypt. Для этого нам понадобится git, если у вас на сервере уже установлен git, то просто выполните следующие команды:

git clone https://github.com/letsencrypt/letsencrypt cd letsencrypt

Если у вас не установлен git, то либо установите его следующей командой:

apt-get install git

Либо просто распакуйте zip архив из репозитория GitHub:

wget https://github.com/letsencrypt/letsencrypt/archive/master.zip unzip master.zip mv letsencrypt-master letsencrypt cd letsencrypt

Проверяем:

./letsencrypt-auto --help

В ответ вы увидите следующие:

Все, клиент Let’s Encrypt установлен.

Использование сертификата Let’s Encrypt для Remote Desktop Services

Если вы используете для подключения внешних пользователей в корпоративную сеть шлюз Remote Desktop Gateway/ RD Web Access, вы можете использовать нормальный SSL сертификат Let’s Encrypt вместо обычного самоподписанного сертификата. Рассмотрим, как корректно установить сертификат Let’s Encrypt для зажиты служб Remote Desktop Services в Windows Server.

Если на Remote Desktop Gateway сервере поднята также роль RDSH, нужно запретить пользователям Read доступ к каталогу, в котором у вас хранится WACS (в моем примере это c:\inetpub\letsencrypt ) и к каталогу с сертификатами сертификат Let’s Encrypt (C:\ProgramData\win-acme).

Затем на сервере RDP GW, запускаете wacs.exe, как описано выше, и вы выбираете нужный сайт IIS (обычно, Default Web Site). Let’s Encrypt выдает вам новый сертификат, который устанавливается для веб-сайта и в планировщике появляется задание на автоматические обновление сертификата.

Вы можете вручную экспортировать данный сертификат и привязать его к нужным службам RDS через SSL binding. Но вам придется выполнять эти действия вручную каждые 60 дней при перевыпуске сертификата Let’s Encrypt.

Нам нужен скрипт, который бы сразу после получения (продления) сертификата Let’s Encrypt применял бы его для RD Gateway.

В проекте win-acme есть готовый PowerShell скрипт ImportRDGateway.ps1 (https://github.com/PKISharp/win-acme/tree/master/dist/Scripts), который позволяет установить выбранный SSL сертификат для служб Remote Desktop. Главный недостаток скрипта – приходится вручную указывать отпечаток нового сертификата:

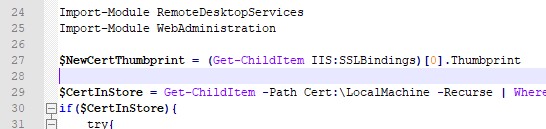

Для автоматического получения отпечатка сертификата с указанного сайта IIS используйте доработанный скрипт ImportRDGateway_Cert_From_IIS.ps1 (основан на стандартном ImportRDGateway.ps1).

Инструкция и модифицированный PowerShell скрипт присланы нашим читателем Антоном, за что посылаем ему лучи благодарности!

Вы можете запустить это скрипт вручную:

Если у вас RDS Gateway живет на стандартном IIS сайте «Default Web Site» с индексом 0, можете использовать скрипт без изменений.

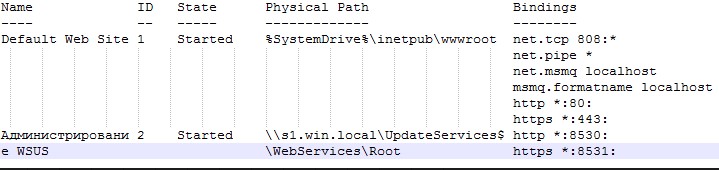

Чтобы получить ID сайта в IIS, откройте консоль PowerShell и выполните:

Получите список вида:

В колонке ID указан индекс вашего сайта, отнимите от него единицу. Полученный индекс вашего сайта нужно указать вместо 0 в 27 строке скрипта PowerShell:

$NewCertThumbprint = (Get-ChildItem IIS:SSLBindings).Thumbprint

Теперь откройте задание планировщика win-acme-renew (acme-v02.api.letsencrypt.org) и на вкладке Action добавьте новое задание, которое запускает скрипт ImportRDGateway_Cert_From_IIS.ps1 после обновления сертификата.

Чтобы не менять разрешения на выполнение скриптов PowerShell, вы можете вызывать скрипт командой:

Теперь скрипт привязки SSL сертификата к службам RDS будет выполнятся сразу после продления сертификата Let’s Encrypt. При этом автоматически перезапускается служба RD Gateway командой:

При перезапуске службы TSGateway все текущие сессии пользователей разрываются, поэтому желательно изменить периодичность запуска задания обновления сертфиката на 1 раз в 60 дней.

Также вы можете использовать бесплатные сертификаты Let’s Encrypt в Linux для веб сайтов на Nginx или apache.

Отметим, что сертификаты Let’s Encrypt в настоящий момент широко используются на сайтах многих крупных компаний и им доверяют все браузеры. Надеюсь, что судьба бесплатного центра сертификации Let’s Encrypt не постигнет участь WoSign и StartCom.

О НЕДОСТАТКАХ LET’S ENCRYPT

В конце этой статьи хотим отметить, что несмотря на все преимущества данного типа сертификата, существуют недостатки, которые нужно учитывать при выборе SSL:

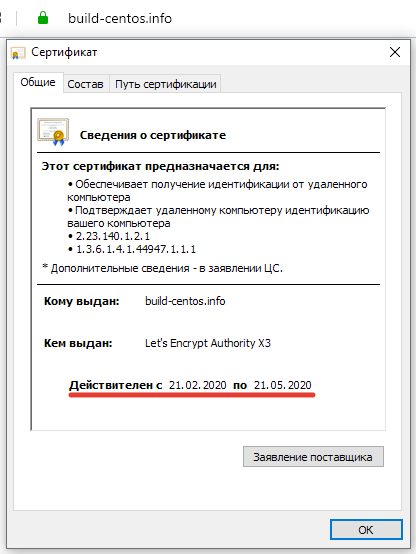

- Бесплатный сертификат Let’s Encrypt кратковременный и рассчитан на срок не более 90 дней, в отличии от платного, который можно выпустить сроком до 3 лет. Вы можете , конечно, перевыпускать сертификат каждые 3 месяца, но обязательно следите за сроками. Перевыпуск сертификата можно осуществить тремя способами: вручную, за счет настройки планировщика задач cron или автоматически.

Если вы выбрали способ обновления вручную, то следите четко за сроками и вовремя перевыпускайте сертификат. Иначе рискуете получить наплыв недовольных пользователей сайта и их последующий отток.

Планировщик задач cron — это способ настройки автоматического обновления. Способ хорош для тех, кто владеет навыками администрирования Linux и умеет работать с кронами. Нужно еще учитывать, что в работе крона не исключены ошибки, которые могут помешать перевыпуску сертификата. Вывод: следить за обновлением все равно придется.

Автоматическое обновление. Этот способ подразумевает, что вы принимаете автоматические настройки, предусмотренные Центром сертификации. И тут нужно понимать, что вы таким образом, даете свое согласие на то, что ЦС может вносить изменения по своему усмотрению в ПО и настройки вашего сервера.

Не все домены можно защитить бесплатным Let’s Encrypt. Данный сертификат рассчитан только на защиту одного домена без проверки компании, так называемые DV SSL (Domain Validation).

Так, при помощи Let’s Encrypt нельзя создать следующие типы сертификатов:

— WildCard сертификат для защиты поддоменов определённого домена; — Сертификаты OV SSL(organization validation), предполагающие проверку не только домена, но и компании; — Сертификаты EV SSL (extended validation). Сертификат с максимальной степенью защиты и зелёной адресной строкой браузера; — Multi-Domain сертификат типа UCC;

Важный момент — нет никаких финансовых гарантий использования Let’sEncrypt . Если вдруг произойдет взлом бесплатного сертификата, то денежную компенсацию никто вам не предоставит.

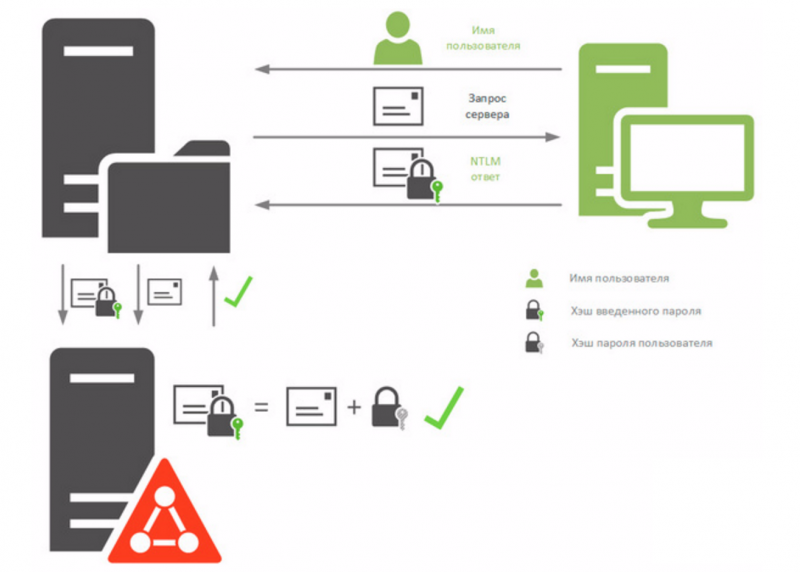

Domain Validation

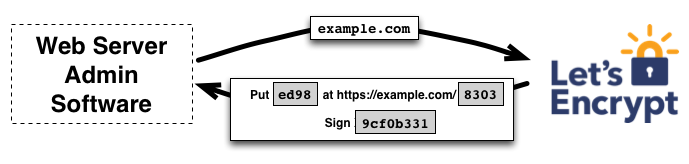

Let’s Encrypt identifies the server administrator by public key. The first time the agent software interacts with Let’s Encrypt, it generates a new key pair and proves to the Let’s Encrypt CA that the server controls one or more domains. This is similar to the traditional CA process of creating an account and adding domains to that account.

To kick off the process, the agent asks the Let’s Encrypt CA what it needs to do in order to prove that it controls . The Let’s Encrypt CA will look at the domain name being requested and issue one or more sets of challenges. These are different ways that the agent can prove control of the domain. For example, the CA might give the agent a choice of either:

- Provisioning a DNS record under , or

- Provisioning an HTTP resource under a well-known URI on

Along with the challenges, the Let’s Encrypt CA also provides a nonce that the agent must sign with its private key pair to prove that it controls the key pair.

The agent software completes one of the provided sets of challenges. Let’s say it is able to accomplish the second task above: it creates a file on a specified path on the site. The agent also signs the provided nonce with its private key. Once the agent has completed these steps, it notifies the CA that it’s ready to complete validation.

Then, it’s the CA’s job to check that the challenges have been satisfied. The CA verifies the signature on the nonce, and it attempts to download the file from the web server and make sure it has the expected content.

If the signature over the nonce is valid, and the challenges check out, then the agent identified by the public key is authorized to do certificate management for . We call the key pair the agent used an “authorized key pair” for .

Валидация DNS

Let’s Encrypt требует подтвердить владение каждым DNS именем, которое вы планируете включить в сертификат. Каждое DNS имя связывается с идентфикатором. Для сертификата SAN, нужно создать 2 или более идентификаторов и указать их при создании сертификата.

Подтвердить владение доменом можно несколькими способами:

- DNS – в DNS зоне нужно создать специальные записи TXT, сгенерированные Let’s Encrypt.

- HTTP – на веб сервер нужно поместить специальный файл от Let’s Encrypt.

- TLS-SNI – на веб сервер нужно поместить SSL/TLS сертификат

Как правило, проще всего воспользоваться DNS валидацией и создать в зоне DNS специальную запись.

Создадим новый идентификатор:

Псевдоним нужно использовать каждый раз, когда вы создаете идентификатор. Если вы не создадите псевдоним, вы не сможете сослаться на данный идентификатор в дальнейшем.

Затем вам нужно указать, каким образом будет выполнятся валидация. В зависимости от выбранного типа валидации, вам будет сгенерирован код подтверждения. При выполнении проверки через DNS, будет сгенерировано значения TXT записи, которую нужно будет создать.

Затем вам нужно указать, каким образом будет выполнятся валидация. В зависимости от выбранного типа валидации, вам будет сгенерирован код подтверждения. При выполнении проверки через DNS, будет сгенерировано значения TXT записи, которую нужно будет создать.

Параметр dns-01 (регистрозависим!) определяет, что вы должны создать TXT запись в DNS.

После того, как вы создадите в своей DNS зоне указанную запись, необходимо отправить запрос, чтобы сервера Let’s Encrypt проверили и подтвердил ее.

После того, как вы создадите в своей DNS зоне указанную запись, необходимо отправить запрос, чтобы сервера Let’s Encrypt проверили и подтвердил ее.

Проверка выполняется не мгновенно. Чтобы проверить текущий статус выполнения проверки на серверах Let’s Encrypt, выполните команду:

В случае успешного подтверждения владения доменом, значение поле Status изменится на valid.

Задачи [ править | править код ]

Проект Let’s Encrypt создан для того, чтобы большая часть интернет-сайтов смогла перейти к шифрованным подключениям (HTTPS). В отличие от коммерческих центров сертификации, в данном проекте не требуется оплата, переконфигурация веб-серверов, использование электронной почты, обработка просроченных сертификатов, что делает процесс установки и настройки TLS-шифрования значительно более простым . Например, на типичном веб-сервере на базе Linux требуется выполнить две команды, которые настроят HTTPS-шифрование, получат и установят сертификат примерно за 20-30 секунд .

Пакет с утилитами автонастройки и получения сертификата включен в официальные репозитарии дистрибутива Debian . Разработчики браузеров Mozilla и Google намерены постепенно отказаться от поддержки незашифрованного протокола HTTP путём отказа от поддержки новых веб-стандартов для http-сайтов . Проект Let’s Encrypt имеет потенциал по переводу большей части Интернета на шифрованные соединения .

Центр сертификации Let’s Encrypt выдаёт сертификаты Domain-val > со сроком действия в 90 дней . Не планируется предложение более надёжных сертификатов Organization Val > .

Проект публикует множество информации с целью защиты от атак и попыток манипуляции . Ведётся публичный лог всех транзакций ACME, используются открытые стандарты и программы с открытыми исходными кодами .

13 марта 2018 объявлена поддержка «wildcard certificate» (сертификатов, включающих неограниченное множество поддоменов) , ранее запланированная на 27 февраля 2018 .

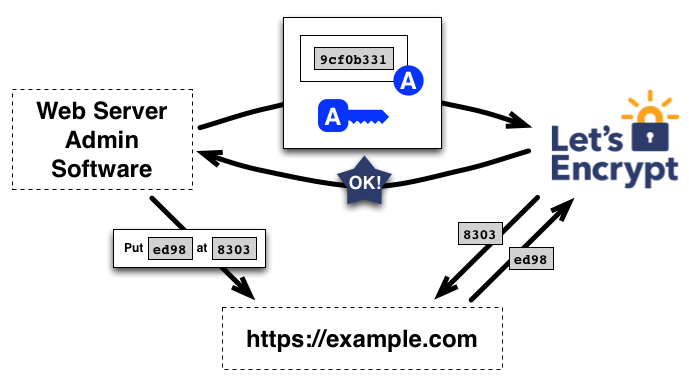

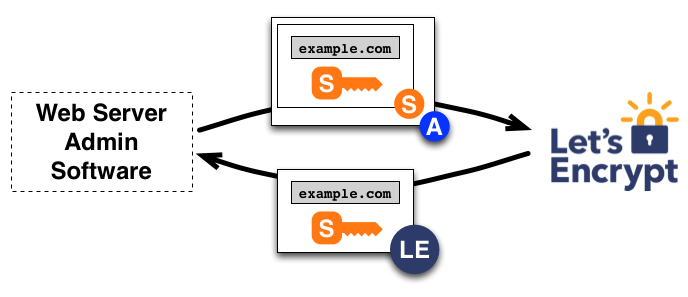

Выпуск и отзыв сертификатов

После авторизации ключевой пары, запрос, обновление и отзыв сертификатов становится делом одной минуты—агент просто посылает текстовые сообщения в Центр сертификации

Для получения сертификата для , агент составляет запрос в ЦС Let’s Encrypt согласно PKCS#10 Certificate Signing Request. Обычно, CSR содержит цифровую подпись закрытого ключа, соответствующий ему открытый ключ, а также подписывается целиком авторизованной ключевой парой.

При получении CSR, ЦС Let’s Encrypt проверяет подписи ключевой пары. Если всё в порядке, Центр Сертификации выпускает сертификат для с открытым ключом из CSR, и отправляет его агенту.

Отзыв сертификата происходит аналогично. Агент подписывает запрос об отзыве ключевой парой, авторизованной для . Как только ЦС Let’s Encrypt подтверждает цифровые подписи запроса, он публикует информацию об отзыве сертификата, используя OSCP. Таким образом браузеры, полагаясь на данные из OSCP, не будут принимать отозванные сертификаты.

Установка SSL сертификата Let’s Encrypt на веб-сайт Nginx

Чтобы SSL сертификат Let’s Encrypt заработал на вашем сайте, нужно использовать следующий конфигурационный файл nginx для вашего домена:

server {

listen 443 ssl http2;

server_name build-centos.info;

root /var/www/build-centos.info;

index index.php index.html index.htm;

access_log /var/www/build-centos.info/log/ssl-access.log main;

error_log /var/www/build-centos.info/log/ssl-error.log;

keepalive_timeout 60;

ssl_certificate /etc/letsencrypt/live/build-centos.info/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/build-centos.info/privkey.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers 'ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128-SHA256:AES256-SHA256:AES128-SHA:AES256-SHA:AES:CAMELLIA:DES-CBC3-SHA:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!aECDH:!EDH-DSS-DES-CBC3-SHA:!EDH-RSA-DES-CBC3-SHA:!KRB5-DES-CBC3-SHA';

add_header Strict-Transport-Security 'max-age=604800';

location / {

try_files $uri $uri/ /index.php?$args;

}

location ~* ^.+.(js|css|png|jpg|jpeg|gif|ico|woff)$ {

access_log off;

expires max;

}

location ~ \.php$ {

try_files $uri =404;

fastcgi_pass unix:/var/run/php-fpm/php-fpm.sock;

fastcgi_index index.php;

fastcgi_param DOCUMENT_ROOT /var/www/build-centos.info;

fastcgi_param SCRIPT_FILENAME /var/www/build-centos.info/$fastcgi_script_name;

fastcgi_param PATH_TRANSLATED /var/www/build-centos.info/$fastcgi_script_name;

include fastcgi_params;

fastcgi_param QUERY_STRING $query_string;

fastcgi_param REQUEST_METHOD $request_method;

fastcgi_param CONTENT_TYPE $content_type;

fastcgi_param CONTENT_LENGTH $content_length;

fastcgi_param HTTPS on;

fastcgi_intercept_errors on;

fastcgi_ignore_client_abort off;

fastcgi_connect_timeout 60;

fastcgi_send_timeout 180;

fastcgi_read_timeout 180;

fastcgi_buffer_size 128k;

fastcgi_buffers 4 256k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

}

location = /favicon.ico {

log_not_found off;

access_log off;

}

location = /robots.txt {

allow all;

log_not_found off;

access_log off;

}

location ~ /\.ht {

deny all;

}

}

Сохраните конфигурационный файл. Выполняем проверку валидности настроек в конфигурационном файле nginx:

nginx: the configuration file /etc/nginx/nginx.conf syntax is ok nginx: configuration file /etc/nginx/nginx.conf test is successful

Перезапустите веб-сервер nginx:

Теперь, если открыть в браузере сайт по протоколу https, высвечиваться значок защищенного соединения.

Если щёлкнуть по значку сертификата, можно получить полную информацию о нем:

Для нагруженных PHP сайтов на Nginx можно использоваться связку с php-fpm.

Настройка HTTPS (SSL/TLS) в Apache

Откройте файл конфигурации Apache для сайта (обычно это: /etc/apache2/vhosts/userName/) и добавьте следующие строки:

SSLEngine on SSLCertificateFile /etc/letsencrypt/live/devreadwrite.com/cert.pem SSLCertificateKeyFile /etc/letsencrypt/live/devreadwrite.com/privkey.pem

В итоге получится что-то вроде:

<IfModule mod_ssl.c>

<VirtualHost _default_:443>

ServerAdmin #... webmaster@localhost

DocumentRoot #... /var/www/html

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

SSLEngine on

SSLCertificateFile /etc/letsencrypt/live/devreadwrite.com/cert.pem

SSLCertificateKeyFile /etc/letsencrypt/live/devreadwrite.com/privkey.pem

#...

</VirtualHost>

</IfModule>

Перезапускаем Apache:

service apache2 restart

301 редирект с протокола http на https в Apache

Добавьте следующий код в файл .htaccess вашего сайта:

RewriteCond %{HTTPS} !=on

RewriteRule ^(.*)$ https://%{HTTP_HOST}/$1

Еще ридиректы в Apache: 301 редирект на все случаи жизни с помощью .htaccess.

Trademark Policy Intent

This Trademark Policy represents our attempt to strike a balance between two competing interests. On the one hand, we need to ensure that the ISRG Marks are and remain reliable indicators of the quality that you have come to expect from us. We highly value the trust that our users place in the ISRG goods and services, and we protect our trademark rights to help ensure those expectations can be met, both today and in the future. On the other hand, we want to ensure that our partners and the public have the freedom to use the ISRG Marks in ways that are reasonable.

Any use you may make of the ISRG Marks must not confuse consumers (or anyone at all, really), and the ISRG Marks must not be used in any manner that is false or misleading. So, for example, you may not use the ISRG Marks in connection with a software offering derived from the Let’s Encrypt software, or in a manner that falsely implies an endorsement or sponsorship by, or an affiliation with, ISRG if no such relationship exists. Unless otherwise permitted by law, you may not use the ISRG Marks in a manner that may diminish or otherwise damage the reputation of ISRG or the goodwill associated with the ISRG Marks.

Проверка домена

Как было сказано выше, для получения бесплатного сертификата, Let’s Encrypt должен удостовериться, что мы являемся владельцем домена. Свое право на его владение мы можем подтвердить, создав специальную TXT-запись или настроив веб-сервис, который будет отвечать на запросы.

Настройка веб-сервера

Данный способ немного сложнее для Linux (для Windows все настройки делает утилита автоматически), но позволяет без проблем настроить автоматическое продление.

Запрашивать сертификат Let’s Encrypt проще всего с веб-сервера, на котором запущен сайт для домена. Возможен альтернативный вариант с монтирование сетевой папки, но его рассматривать не будем.

Linux

Пример простого конфигурационного файла для NGINX:

server {

listen 80;

server_name dmosk.ru;

root /usr/share/nginx/html;

}

* где dmosk.ru — домен, для которого работает сайт и для которого мы будем запрашивать сертификат; /usr/share/nginx/html — путь по умолчанию для nginx.

Если сервер уже используется для сайта, в секцию server добавляем:

location ~ /.well-known {

root /usr/share/nginx/html;

allow all;

}

* данными строчками мы говорим, что для всех запросов после /.well-known необходимо отдавать скрипты из каталога /usr/share/nginx/html; allow all предоставляет доступ всем.

При необходимости выполнять проверку и использовать rewrite/return, добавляем что-то подобное:

…

location ~ /.well-known {

root /usr/share/nginx/html;

allow all;

}

if ($uri !~ /.well-known){

rewrite ^ https://…;

}

После проверяем конфигурацию и перезапускаем nginx:

nginx -t

service nginx reload

Windows

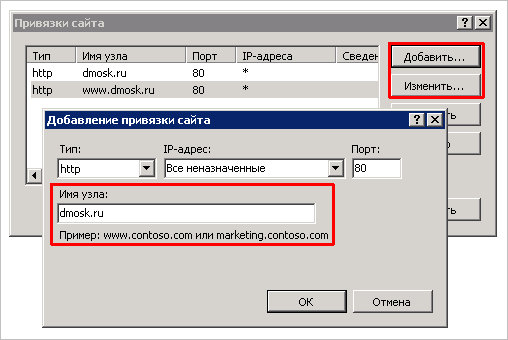

IIS должен отвечать на http-запрос до доменному имени, для которого мы планируем получить сертификат. Также в его настройках мы должны сделать привязку узла, для которого хотим получить сертификат к конкретному сайту. Для этого в консоли управления IIS раскрываем сайты и выбираем нужный нам (в данном примере, он всего один):

В меню справа кликаем по Привязки:

Изменяем привязку для имеющийся записи и, при необходимости, добавляем еще:

Применяем настройки и закрываем консоль управления IIS.

С помощью записи в DNS

Данный метод проще, описанного выше, но он позволит настроить автоматическое продление сертификата только для некоторых DNS, для которых есть отдельные certbot-плагины. Поэтому данный способ, в большинстве случаев, будет удобен для проведения тестов.

У нас должна быть возможность управления записями в DNS. На данном этапе достаточно просто зайти в панель управления DNS и перейти к этапу получения сертификата (ниже по тексту). Если домен новый и был только-что делегирован на DNS, возможно, придется подождать, пока он не станет доступен для всех серверов DNS в глобальной сети.

What are the ISRG Trademarks?

The term “trademark” includes any word, name, symbol, or device, or any combination of those, that is used by a person or entity to identify and distinguish their goods and services from those offered by others, and to indicate the source or origin of those goods and services. So, for example, you can tell if your computer operating system originated in Redmond or in Cupertino by referencing the operating system’s trademark; and neither Microsoft nor Apple can adopt the brands of the other, because such use would typically cause confusion among consumers.

The ISRG Marks are any and all trademarks owned or used by ISRG, including but not limited to:

- our “Let’s Encrypt” word mark;

- our “Let’s Encrypt Radiant Lock” design mark;

- our “Internet Security Research Group” word mark; and

- our “ISRG” word mark.

This list may be updated as other trademarks are created or registered.