Управление сервером server coremanage a server core server

Содержание:

- Как настроить статический IP адрес

- Копирование с заменой и копирование с заменой read-only файлов

- WinRM Fehler

- Изменение с Set-Service

- Как включить службу обеспечения безопасности windows 7

- Инструкции по созданию конечной точки удаленного взаимодействияInstructions to Create a Remoting Endpoint

- Security

- Delete the firewall exceptions

Как настроить статический IP адрес

1) В командной строке введите следующую команду:

netsh interface ipv4 show interfaces

2) Запомните число, указанное в графе Idx для сетевого адаптера. Если на Вашем компьютере более одного сетевого адаптера, запишите номер, соответствующий сетевому адаптеру, для которого вы хотите установить статический IP адрес.

3) В командной строке введите в одну строку:

netsh interface ipv4 set address"Local Area Connection"

source=static address=10.0.0.2 mask=255.255.255.0 gateway=10.0.0.1

4) В командной строке введите:

netsh interface ipv4 add dnsserver"Local Area Connection" address=10.0.0.32 index=1

5) Повторите шаг 4 для каждого сервера DNS, которые вы хотите добавить, увеличивая индекс на единицу каждый раз.

6) Набрав Ipconfig / all убедитесь, что все настройки адреса внесены верно.

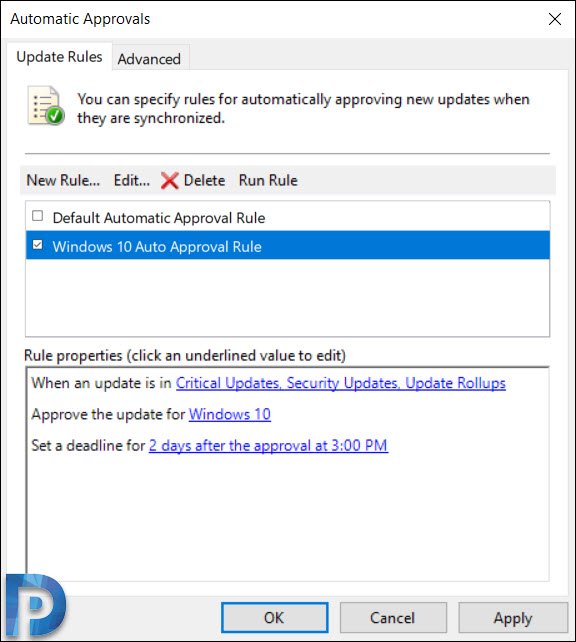

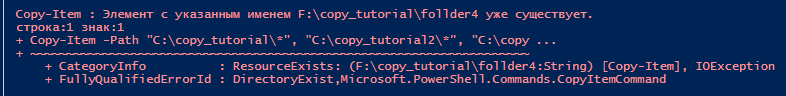

Копирование с заменой и копирование с заменой read-only файлов

Copy-Item по умолчанию при копировании заменяет файлы в целевом каталоге. Никаких дополнительных параметров указывать не нужно. При копировании каталога, если нужно заменить каталог в целевой папке, нужно использовать ключ –Force, иначе будет ошибка “Элемент folder с указанным именем уже существует — DirectoryExists”.

Для перезаписи файла с атрибутом read-only, нужно использовать ключ -Force. Если его не использовать, вы получите ошибку “отказано в доступе по пути… CopyFileInfoItemUnauthorizedAccessError”.

Чтобы скопировать файл с перезаписью файла с read-only атрибутом используйте параметр Force.

Совет. Чтобы не путаться, ключ –Force можно рассматривать как ключ для копирования с заменой.

Чтобы Copy-Item скопировал файлы из одной папки в другую без замены существующих файлов, можно использовать этот простой скрипт

Этот скрипт скопирует все файлы и папки из C:\SourceFolder в F:\DestFolder без замены файлов уже существующих в F:\DestFolder

WinRM Fehler

Zugegeben, meinen ersten Kontakt mit WinRM hatte ich durch die

Installation von Exchange 2010 und dem ersten Start der MMC nach dem

Reboot des Servers. Statt der erwarteten KonfigurationsMöglichkeiten

begrüßte mich folgende Fehlermeldung:

Und auch der Wechsel zur PowerShell macht es nicht leichter:

Um es kurz zu machen: Wenn man das Kennwort des lokalen Administrator und des Domänenadministrators gleich wählt, dann bemerkt man bei einer

Anmeldung auf einem Member Server nicht immer, wenn man sich «lokal»

anmeldet. Aber die Fehlermeldung ist doch aufschlussreich, weil Sie die

verschiedenen Fehlerquellen aufzählt, nur leider nicht meine. Es hat mir

aber bei der Fehlersuche geholfen, das System besser zu verstehen. Aber

es gibt noch weitere Fehler, von denen einige schon so trivial sind,

dass man gar auf den ersten Blick drauf kommt aber . Hier eine Liste:

- Lokaler Admin

Wie sie bereits gelesen haben, fällt es nicht sofort

auf, wenn der lokale Admin das gleiche Kennwort wie der

Domänenadministrator hat. Prüfen Sie wirklich, ob sie

den richtigen Benutzer gestartet haben. - UserAccountControl

Selbst wenn Sie richtig angemeldet sind, kann ihnen

Windows immer noch mit uAC einen Strich durch die

Rechnung machen. Auch die PowerShell kann man «Als

Administrator ausführen…» - Proxy

Die Kommunikation zwischen lokaler PowerShell und dem

entfernten Server erfolgt per HTTP(S). Hier kann eine

falsche Proxy-Konfiguration natürlich auch schon störend

sein. Wenn der Client selbst die Anfragen nicht «lokal»

zuweist oder der Proxy den Weg nach innen nicht kennt und vielleicht das verwendete

Authentifizierungsverfahren nicht unterstützt, wird der

Client den Server nicht finden. Die aktuellen

Einstellungen können Sie mit NETSH anzeigen lassen.

netsh winhttp show proxy

- Zeitzone/Zeit

Normalerweise holt sich ein Member Server die uhrzeit

von den DCs. Das macht er aber nur, wenn der neu

installierte Server nicht allzu weit von der aktuellen

Zeit weg ist. NTP korrigiert Sekunden, Minuten und

Stunden aber keine falschen Tage. Wenn die uhren nicht

übereinstimmen, dann sehen Sie das an der Fehlermeldung.

Ich habe mindestens einmal die uhr korrigiert und

übersehen, dass auch der tag falsch war. - Zertifikat

Zertifikate können ablaufen oder (wenn das Datum bei der

Anforderung in der Zukunft lag) noch gar nicht gültig

sein. Prüfen Sie daher einfach mal das installierte

Zertifikat, die Bindung und natürlich ob der Client auch

dem Zertifikat vertraut - Firewall/Virenscanner

Es wäre nicht das erste Mal, dass eine Firewall die

Verbindung unterbindet. - kein Remoting

Per Default erlaubt WinRM nur ein Zugriff von «Localhost». Prüfen Sie also, ob sie beim Zugriff aus der Ferne auch

diese Option entsprechend aktiviert haben, z.B. mit:

Enable-PSRemoting

Invalid Content-Type-Fehler

Einmal hat WinRM auch eine Exchange 2010 Installation

gestört, weil es als HTTP-Filter irgendwelche andere

Funktionen gestört hat. Welcher Fehler es genau war,

konnte nicht ermittelt werden. Eine Deinstallation von

WinRM und Neuinstallation hat dieses Problem dann

gelöst.

Vielleicht möchten Sie aber auch etwas genauer wissen, was WinRM mit

ihrem Server anstellt. Dann lesen Sie einfach etwas weiter

Изменение с Set-Service

Командлетом ниже я изменил тип запуска сервиса с отключенного на автоматический:

В случае изменения сервисов нельзя использовать маски *.

В документации Microsoft говориться про возможность изменения на четыре режима со следующими названиями:

- Automatic

- AutomaticDelayedStart

- Disabled

- Manual

Во первых половина называется иначе и изменение не срабатывает. Возможно изменение не срабатывает из-за багов Windows Server 2019,может из-за зависимостей (в GUI все работает), но скорее всего дело в PS. При работе с WMI все срабатывает. Реальные варианты запуска такие:

- Automatic

- Boot

- Disabled

- Manual

- System

Через эту команду можно так же выполнить запуск и остановку:

Все возможные значения:

- Paused

- Running

- Stopped

Можно изменить описание сервиса:

Команды изменения можно выполнять удаленно:

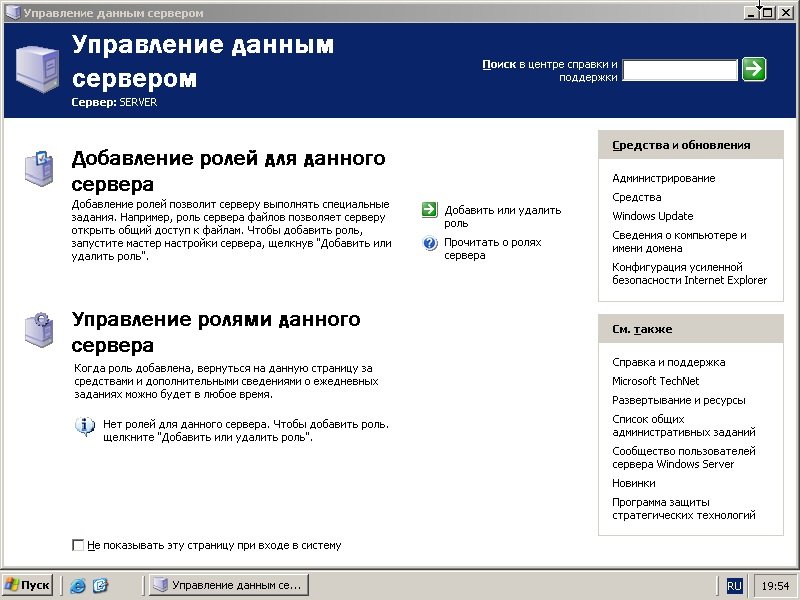

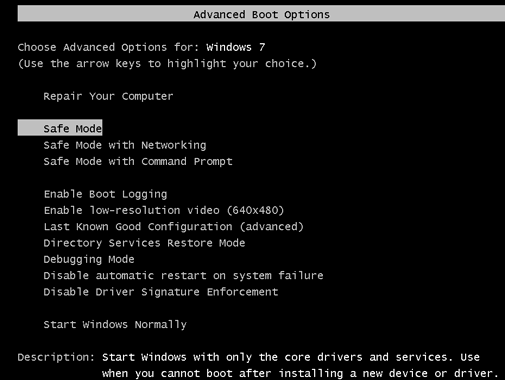

Как включить службу обеспечения безопасности windows 7

Windows 7 и Vista: как отключить Центр обеспечения безопасности.

и оповещения совокупности безопасности? (не удалось запустить работу центра обеспечения безопасности)

wscsvc.jpg

В случае если у вас установлены брандмауэр и надёжный антивирус, вы имеете возможность отключить Центр обеспечения безопасности, что отличается необыкновенной назойливостью.

Как отключить Центр обеспечения безопасности:

– надавите Пуск – Панель управления – Администрирование – Работы (либо Пуск – в строчке Начать поиск введите services.msc, надавите Enter);

– в диалоговом окне Работы отыщите и выделите работу Центр обеспечения безопасности;

– двойным щелчком левой кнопки мыши приведите к окну особенностей работы (либо щелчком правой кнопки мыши позовите контекстное меню – Свойства);

– в окне особенностей работы раскройте выпадающий перечень Тип запуска (дешёвые опции – Машинально (отложенный запуск), Авто, Вручную, Отключена), выберите Отключена – OK.

Но кроме того по окончании отключения совокупность безопасности Windows будет «добывать» вас собственными оповещениями (визуально совокупность безопасности Windows представлена иконкой в области уведомлений Панели задач, стилизованной под красный щит с белым диагональным крестом).

• Отключение оповещений совокупности безопасности посредством Интерпретатора команд Windows:

– надавите кнопку Пуск;

– в строчке Начать поиск введите cmd;

– под заголовком Программы щелкните правой кнопкой мыши cmd.exe;

– из контекстного меню выберите Запуск от имени администратора;

– введите пароль администратора, в случае если покажется соответствующий запрос;

– по окончании приглашения

совокупности введите команду REG DELETE HKCR\CLSID\

– надавите Enter;

– покажется сообщение «Удалить раздел реестра HKEY_CLASSES_ROOT\CLSID\ без возможности восстановления (Y – да/ N – нет)?»;

– введите Y, надавите Enter;

– покажется сообщение Операция удачно закончена;

– закройте окно Интерпретатора команд Windows.

• Отключение оповещений совокупности безопасности посредством Редактора реестра:

– надавите кнопку Пуск;

– в строчке Начать поиск введите regedit;

– под заголовком Программы щелкните правой кнопкой мыши regedit.exe;

– из контекстного меню выберите Запуск от имени администратора;

– введите пароль администратора, в случае если покажется соответствующий запрос;

– в открывшемся окне Редактор реестра отыщите раздел ;

– надавите Правка – Удалить;

– в окне «Подтверждение удаления раздела» с сообщением «Вы вправду желаете совсем удалить данный раздел и все его подразделы?» надавите Да;

– закройте Редактор реестра.

Примечания

1

Внимание! При работе с Редактором реестра Windows направляться выполнять осторожность, в противном случае возможно для того чтобы наредактировать, что нужно будет переустанавливать ОС

2. В случае если Редактор реестра не запускается, см. Что делать, в случае если появляется сообщение «Редактирование реестра не разрещаеться администратором совокупности»?

3. Если не удается запустить Интерпретатор команд, см. Windows: что делать, если не удается запустить Интерпретатор команд?

4. Дисковый адрес Работы центра обеспечения безопасности Windows (wscsvc.dll) – \Windows\System32.

У вас нет нужных прав для просмотра вложений в этом сообщении.

, которые вам, наверника будут интересны:

- Vista: как отключить центр обеспечения безопасности и оповещения системы безопасности?*** В случае если у вас установлены брандмауэр и надёжный антивирус, вы имеете возможность отключить Центр обеспечения безопасности. что отличается…

- Как включить службу центра обеспечения безопасности windows 7Отключение уведомлений Центра Помощи Отключение показа уведомлений о проблемах безопасности, на случай неосуществимости их устранения. Центр Помощи…

- Что такое система обеспечения пожарной безопасности?Общепризнанно, что совокупность обеспечения пожарной безопасности — это, с одной стороны, совокупность средств и сил, а иначе, мер юридического,…

- Как включить защиту от вирусов в центре обеспечения безопасностиКак именно пакет обновления Windows XP SP2 оказывает помощь повысить безопасность компьютера? «Центр обеспечения безопасности» разрешает руководить всеми…

- Код безопасности кредитной карты visaСейчас стало распространено выполнять платежи через интернет, в частности посредством пластиковых банковских карточек. Так как вы вносите все данные…

- Правовое обеспечение национальной безопасности что этоУчебный замысел В первый раз в Российской Федерации показалась неповторимая возможность стать экспертом в трех главных сферах: правотворческой,…

Инструкции по созданию конечной точки удаленного взаимодействияInstructions to Create a Remoting Endpoint

Пакет PowerShell Core для Windows включает подключаемый модуль WinRM () и сценарий установки () в .The PowerShell Core package for Windows includes a WinRM plug-in () and an installation script () in .

Эти файлы позволяют PowerShell принимать входящие удаленные подключения PowerShell, когда указана его конечная точка.These files enable PowerShell to accept incoming PowerShell remote connections when its endpoint is specified.

Причины для использованияMotivation

Установка PowerShell может устанавливать удаленные сеансы PowerShell с компьютерами, используя и .An installation of PowerShell can establish PowerShell sessions to remote computers using and .

Чтобы включить прием входящих удаленных подключений PowerShell, пользователю нужно создать конечную точку удаленного взаимодействия WinRM.To enable it to accept incoming PowerShell remote connections, the user must create a WinRM remoting endpoint.

Это сценарий, требующий явного согласия, в котором пользователь запускает Install-PowerShellRemoting.ps1 для создания конечной точки WinRM.This is an explicit opt-in scenario where the user runs Install-PowerShellRemoting.ps1 to create the WinRM endpoint.

Сценарий установки — это временное решение, пока в не будет добавлена дополнительная функциональность для выполнения данной задачи.The installation script is a short-term solution until we add additional functionality to to perform the same action.

Дополнительные сведения см. в описании вопроса .For more details, please see issue #1193.

Элемент «Действия скрипта»Script Actions

СценарийThe script

- Создает каталог для подключаемого модуля в расположении .Creates a directory for the plug-in within

- Копирует туда pwrshplugin.dll.Copies pwrshplugin.dll to that location

- Создает файл конфигурации.Generates a configuration file

- Регистрирует этот подключаемый модуль в службе WinRM.Registers that plug-in with WinRM

РегистрацияRegistration

Сценарий следует запускать в сеансе PowerShell с правами администратора, и выполняется он в двух режимах.The script must be executed within an Administrator-level PowerShell session and runs in two modes.

Security

WinRM uses Kerberos for initial authentication by default. This ensures that actual credentials are never sent in client-server communications, instead relying on features such as hashing and tickets to connect. Although WinRM listeners can be configured to encrypt all communications using HTTPS, with the use of Kerberos, even if unencrypted HTTP is used, all communication is still encrypted using a symmetric 256-bit key after the authentication phase completes. Using HTTPS with WinRM allows for additional security by ensuring server identity via SSL/TLS certificates thereby preventing an attacker from impersonating it.

Delete the firewall exceptions

Either go via the GUI and disable the highlighted rule:

Or use PowerShell:

# View the current state of the rule (if you want)

PS> Get-NetFirewallRule | ? {$_.Displayname -eq «Windows Remote Management (HTTP-In)»}

Name : WINRM-HTTP-In-TCP-NoScope

DisplayName : Windows Remote Management (HTTP-In)

Description : Inbound rule for Windows Remote Management via WS-Management.

DisplayGroup : Windows Remote Management

Group : @FirewallAPI.dll,-30267

Enabled : True

Profile : Domain, Private

Platform : {}

Direction : Inbound

Action : Allow

EdgeTraversalPolicy : Block

LooseSourceMapping : False

LocalOnlyMapping : False

Owner :

PrimaryStatus : OK

Status : The rule was parsed successfully from the store. (65536)

EnforcementStatus : NotApplicable

PolicyStoreSource : PersistentStore

PolicyStoreSourceType : Local

Name : WINRM-HTTP-In-TCP

DisplayName : Windows Remote Management (HTTP-In)

Description : Inbound rule for Windows Remote Management via WS-Management.

DisplayGroup : Windows Remote Management

Group : @FirewallAPI.dll,-30267

Enabled : False

Profile : Public

Platform : {}

Direction : Inbound

Action : Allow

EdgeTraversalPolicy : Block

LooseSourceMapping : False

LocalOnlyMapping : False

Owner :

PrimaryStatus : OK

Status : The rule was parsed successfully from the store. (65536)

EnforcementStatus : NotApplicable

PolicyStoreSource : PersistentStore

PolicyStoreSourceType : Local

# Disable the rule

PS> Get-NetFirewallRule | ? {$_.Displayname -eq «Windows Remote Management (HTTP-In)»} | Set-NetFirewallRule -Enabled «False»

|

1 |

# View the current state of the rule (if you want) PS>Get-NetFirewallRule|?{$_.Displayname-eq»Windows Remote Management (HTTP-In)»} NameWINRM-HTTP-In-TCP-NoScope DisplayNameWindows Remote Management(HTTP-In) DescriptionInbound rule forWindows Remote Management via WS-Management.TCP5985 DisplayGroupWindows Remote Management Group@FirewallAPI.dll,-30267 EnabledTrue ProfileDomain,Private Platform{} DirectionInbound ActionAllow EdgeTraversalPolicyBlock LooseSourceMappingFalse LocalOnlyMappingFalse Owner PrimaryStatusOK StatusThe rule was parsed successfully from the store.(65536) EnforcementStatusNotApplicable PolicyStoreSourcePersistentStore PolicyStoreSourceTypeLocal NameWINRM-HTTP-In-TCP DisplayNameWindows Remote Management(HTTP-In) DescriptionInbound rule forWindows Remote Management via WS-Management.TCP5985 DisplayGroupWindows Remote Management Group@FirewallAPI.dll,-30267 EnabledFalse ProfilePublic Platform{} DirectionInbound ActionAllow EdgeTraversalPolicyBlock LooseSourceMappingFalse LocalOnlyMappingFalse Owner PrimaryStatusOK StatusThe rule was parsed successfully from the store.(65536) EnforcementStatusNotApplicable PolicyStoreSourcePersistentStore PolicyStoreSourceTypeLocal PS>Get-NetFirewallRule|?{$_.Displayname-eq»Windows Remote Management (HTTP-In)»}|Set-NetFirewallRule-Enabled»False» |

That’s disabled.