Настройка openvas в kali linux

Содержание:

- В статье показано как установить сканер безопасности OpenVas в систему Kali Linux

- Build the Database Information

- Download Page for openvas_9.0.3_all.deb

- Перед началом

- Initial Configuration

- Adding OpenVAS 8 Deep scan Support

- Начальная установка OpenVAS в Kali Linux

- Чем ценен OpenVAS?

- Start Up the Services

- Download Page for openvas-cli_1.4.5-1_i386.deb on Intel x86 machines

- Автоматизация OpenVAS

- Usage

- Системные требования

- Scan Your System with OpenVAS

- Apophthegm

- Description

- Install & Setup OpenVAS:

- Приступая к работе

- Приступаем

- Troubleshooting

- Download Page for openvas-cli_1.4.5-2_amd64.deb on AMD64 machines

В статье показано как установить сканер безопасности OpenVas в систему Kali Linux

Для информации:

Kali linux — сборка на Linux, включающая в себя различные инструменты для проведения тестирования на проникновение.

OpenVas — сканер безопасности, используемый для сканирования сетевых устройств на наличие уязвимостей.

Установка сканера безопасности OpenVas в систему Kali Linux, не сложное дело, так как устанавливается сканер из стандартного репозитория Debian. План очень простой: обновить систему, обносить репозиторий дистрибутивов и установить продукт.

Обновляем систему и дистрибутивы:

root@kalili:~# apt-get update root@kalili:~# apt-get dist-upgrade

После того, как система обновиться введите команды для установки и настройки сканера безопасности OpenVas:

root@kalili:~# apt-get install openvas root@kalili:~# openvas-setup

Процесс установки довольно длительный, так как в арсенале сканера много дополнительных программ, а также базы данных сигнатур угроз и уязвимостей.

После завершения процесса установки, проверяем порты на которых запущены менеджер, сканер и GSAD (Greenbone Security Assistant) сервис:

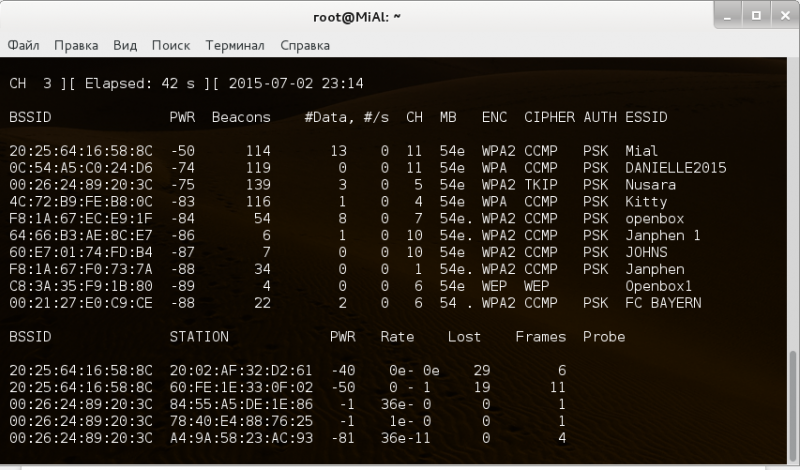

root@kalili:~# netstat -antp | grep openvas

Вывод команды должен быть таким:

tcp 0 0 127.0.0.1:9390 0.0.0.0:* LISTEN 9583/openvasmd

tcp 0 0 127.0.0.1:9391 0.0.0.0:* LISTEN 9570/openvassd: Wait

root@kalili:~# netstat -antp | grep gsad

Вывод команды должен быть таким:

tcp 0 0 127.0.0.1:9392 0.0.0.0:* LISTEN 9596/gsad

Пробуем запустить сканер безопасности OpenVas, командой:

root@kalili:~# openvas-start

Вывод команды:

Starting OpenVas Services

Starting Greenbone Security Assistant: gsad.

Starting OpenVAS Scanner: openvassd.

Starting OpenVAS Manager: openvasmd.

Создайте нового пользователя:

openvasmd —create-user=admin2

Результатом данной команды будет создание нового пользователя и пароля к нему, скопируйте автоматически созданный пароль для последующего входа в административную панель.

Установленный сканер безопасности имеет удобный веб интерфейс, чтобы зайти в панель управления необходимо перейти по url:

https://127.0.0.1:9392 — если открываете на самом kali

https://ip_kali:9392 — если заходите с другого места сети

Для начала работы необходимо ввести ip адрес сервера или устройства которое вы хотите проверить на наличие в нем уязвимостей.

Ниже представлены полезные команды для управления:

Запуск и включение сервисов OpenVas

systemctl start openvas-scanner.service systemctl enable openvas-scanner.service systemctl start openvas-manager.service systemctl enable openvas-manager.service

Создание сертификата для клиента:

openvas-mkcert-client -n -i

Протестировать соединение

gnutls-cli —insecure -p 9391 127.0.0.1 —x509keyfile=/etc/pki/openvas/private/CA/clientkey.pem —x509certfile=/etc/pki/openvas/CA/clientcert.pem

Перестроить БД openvas

openvasmd —rebuild

Перезагрузить службу менеджера

systemctl restart openvas-manager.service

Build the Database Information

Now that we have our certificates installed, we can begin building our database so that our local tools are aware of different kinds of threats and vulnerabilities.

Update the network vulnerability tests database by issuing this command:

This will download the latest definitions to your local machine.

To continue we’ll need to stop the manager and scanner applications so that we can call the commands without a conflict momentarily.

Stop both of these services by typing:

Now, we can start the scanner application without the parameters found in the init file that are usually called. During this first run, OpenVAS will need to download and sync a lot of data. This will take quite awhile:

Once this is finished, you’ll have to rebuild the database generated by the scanner by typing:

Next, we will download and update our security content automation protocol data. This is known as “SCAP” data. This is another database that OpenVAS checks against for our security tests.

This will be another long wait. It downloads some general files and then updates them in the database.

We will then run a similar sync operation for the cert data:

Running this command for the first time, you might see some errors. They may look something like this:

This is because the Ubuntu package is actually missing some files that are packaged in some other versions.

We can get these from an RPM package for the manager component. Type this to download it to your home directory:

Now that we have the file downloaded, we can extract and expand the directory structure present within the RPM. We can do this by typing:

We will create a directory for our new files in a place where OpenVAS will find them. We will then move the files into that directory:

Now, we can safely run the cert syncing command again, and it should complete as expected this time:

Afterwards, we can delete the extracted RPM data and directories from our home directory:

Download Page for openvas_9.0.3_all.deb

If you are running Ubuntu, it is strongly suggested to use a package manager like aptitude or synaptic to download and install packages, instead of doing so manually via this website.

You should be able to use any of the listed mirrors by adding a line to your /etc/apt/sources.list like this:

deb http://cz.archive.ubuntu.com/ubuntu eoan main universe

Replacing cz.archive.ubuntu.com/ubuntu with the mirror in question.

You can download the requested file from the pool/universe/o/openvas/ subdirectory at any of these sites:

North America

- mirrors.kernel.org/ubuntu

- ftp.osuosl.org/pub/ubuntu

- lug.mtu.edu/ubuntu

- ubuntu.mirrors.tds.net/ubuntu

- ubuntu.secs.oakland.edu

- mirror.mcs.anl.gov/pub/ubuntu

- mirrors.cat.pdx.edu/ubuntu

- ubuntu.cs.utah.edu/ubuntu

- ftp.ussg.iu.edu/linux/ubuntu

- mirrors.xmission.com/ubuntu

- mirrors.cs.wmich.edu/ubuntu

- gulus.USherbrooke.ca/pub/distro/ubuntu

Asia

- kr.archive.ubuntu.com/ubuntu

- th.archive.ubuntu.com/ubuntu

- mirror.lupaworld.com/ubuntu

- kambing.vlsm.org/ubuntu

- ubuntu.mithril-linux.org/archives

- mirror.in.th/ubuntu

- mirror.rootguide.org/ubuntu

Africa

za.archive.ubuntu.com/ubuntu

Europe

- cz.archive.ubuntu.com/ubuntu

- de.archive.ubuntu.com/ubuntu

- dk.archive.ubuntu.com/ubuntu

- es.archive.ubuntu.com/ubuntu

- fr.archive.ubuntu.com/ubuntu

- ge.archive.ubuntu.com/ubuntu

- gr.archive.ubuntu.com/ubuntu

- hr.archive.ubuntu.com/ubuntu

- mt.archive.ubuntu.com/ubuntu

- nl.archive.ubuntu.com/ubuntu

- no.archive.ubuntu.com/ubuntu

- se.archive.ubuntu.com/ubuntu

- yu.archive.ubuntu.com/ubuntu

- nz.archive.ubuntu.com/ubuntu

- nz2.archive.ubuntu.com/ubuntu

- ftp.iinet.net.au/pub/ubuntu

- mirror.optus.net/ubuntu

- ftp.filearena.net/pub/ubuntu

- mirror.pacific.net.au/linux/ubuntu

If none of the above sites are fast enough for you, please see our complete mirror list.

Note that in some browsers you will need to tell your browser you want the file saved to a file. For example, in Firefox or Mozilla, you should hold the Shift key when you click on the URL.

More information on openvas_9.0.3_all.deb:

| Exact Size | 11200 Byte (10.9 kByte) |

|---|---|

| MD5 checksum | 6d57e0ec4b471267e1dafd5c44c0c680 |

| SHA1 checksum | c1146a78b947cb969b851c1a8dfe255056139e3f |

| SHA256 checksum | e5c5656f9c74d81c9933b220d5726a1bcf568be76f489a7b0c00223e7f21cf6a |

Перед началом

Установка на любой PaaS-хостинг(тот же Redhat Openshift) требует, соблюдения его спецификаций:

Регистрация: здесь

Установка клиента: здесь (Вы уже зарегистрированы), там же и документация, но на вся English

Не беспокойтесь об ОС работает почти везде одинаково. Да и Ваше приложение, как ни крути под RHEL 6.7.

Предложат создать домен (это поддомен 3-го уровня, ваши приложения будут иметь адрес http://myapp-mydom.rhcloud.com).

Openshift глобально предоставит Вам каталог пользователя со стандартным набором подкаталогов: тут. Особенность движка — в самом домашнем каталоге конфиги установленного ПО принадлежат root. Ваше имя длинная такая цифирь типа хэша (очень docker напоминает) .

Все необходимые данные хранятся в переменных окружения вида OPENSHIFT_, справочник.

Initial Configuration

We can create SSL certificates for OpenVAS using a wrapper utility that is included by default. We need to call this with administrative privileges so that it can be placed in a restricted portion of the file system.

You will be asked a number of questions that will help you build a certificate file for use with this server.

Most of the questions, you can just type ENTER to accept the default values. This is mainly for your own use, so input the values you would like to use.

Next, we will create another certificate. This time, we will create a client certificate for a user named “om” this stands for OpenVAS Manager. We don’t need any specific information for the client portion, so we will tell it to configure things automatically and install the certificates in the needed places:

Adding OpenVAS 8 Deep scan Support

And for deep scan, you might want to manually install these as well,

Adding DIRB:

http://prithak.blogspot.se/2011/08/brute-force-directory-and-files-on-web.html apt-get install libcurl4-gnutls-dev wget -c 'http://sourceforge.net/projects/dirb/files/dirb/2.22/dirb222.tar.gz/download' -O dirb222.tar.gz tar -zxvf dirb222.tar.gz cd dirb ./configure make make install Test installation: /usr/local/bin/dirb ln -s /usr/local/bin/dirb /usr/bin/

Adding nikto:

wget https://github.com/sullo/nikto/archive/master.zip unzip master.zip cd nikto-master/programs cp * /usr/local/bin/ ln -s /usr/local/bin/nikto.pl /usr/bin/

Add wapiti:

sudo apt-get install python-setuptools wget -O wapiti-2.3.0.tar.gz "http://downloads.sourceforge.net/project/wapiti/wapiti/wapiti-2.3.0/wapiti-2.3.0.tar.gz?r=http://sourceforge.net/projects/wapiti/files/wapiti/wapiti-2.3.0/&ts=1391931386&use_mirror=heanet" tar zxvf wapiti-2.3.0.tar.gz cd wapiti-2.3.0 python setup.py install ln -s /usr/local/bin/wapiti /usr/bin/

Add arachni:

gem install arachni

ln -s /var/lib/gems/1.9.1/bin/arachni* /usr/bin

export PATH="${PATH}:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/bin/X11:/var/lib/gems/1.9.1/bin"

Others Options plugins are install via apt-get on the requirement page.

Please take note the above process is pretty long. Hence, do use screen for all your installation session. Once you’ve done that, you can login into https://ip:443 with «admin» as username and password.

Начальная установка OpenVAS в Kali Linux

У OpenVAS много движущихся частей, и настройка вручную может быть проблемой. К счастью, Kali содержит простую в использовании утилиту под названием «openvas-setup», которая занимается настройкой OpenVAS, загрузкой подписей и созданием пароля для пользователя admin.

Эта первоначальная настройка может занять довольно много времени, даже при быстром подключении к Интернету, чтобы просто сидеть сложа руки и позволить ей делать это. В конце настройки будет отображаться автоматически созданный пароль для пользователя admin. Обязательно сохраните этот пароль где-нибудь в безопасности.

Работа с ошибками установки

Иногда скрипт «openvas-setup» будет отображать ошибки в конце загрузки NVT, аналогичные приведенным ниже.

Если вам посчастливилось столкнуться с этой проблемой, вы можете запустить «openvas-check-setup», чтобы узнать, какой компонент вызывает проблемы. В этом конкретном случае мы получаем следующее из сценария.

Сценарий «openvas-check-setup» обнаруживает проблему и даже предоставляет команду для запуска (надеюсь) решения этой проблемы. После восстановления коллекции NVT, как рекомендуется, все проверки передаются.

Управление пользователями OpenVAS

Если вам нужно (или хотите) создать дополнительных пользователей OpenVAS, запустите ‘openvasmd’ с параметром -create-user, который добавит нового пользователя и отобразит случайно сгенерированный пароль.

Если вы похожи на нас, вы забудете сохранить пароль администратора или случайно удалите его. К счастью, изменение паролей пользователей OpenVAS легко осуществляется с помощью опции «openvasmd» и «new-password.

Запуск и остановка OpenVAS

Сетевые службы по умолчанию отключены в Kali Linux, поэтому, если вы не настроили OpenVAS для запуска при загрузке, вы можете запустить необходимые службы, запустив «openvas-start».

Когда службы завершают инициализацию, вы должны найти TCP-порты 9390 и 9392, которые прослушивают ваш loopback-интерфейс.

Из-за нагрузки на системные ресурсы вы, вероятно, захотите остановить OpenVAS, когда вы закончите использовать его, особенно если вы не используете специальную систему для сканирования уязвимостей. OpenVAS можно остановить, запустив «openvas-stop».

Чем ценен OpenVAS?

OpenVAS это наиболее развитый сканер уязвимостей с открытым исходным кодом. Он является базой для многих VM-продуктов. Основные вендоры, выпускающие продукты на основе OpenVAS это Greenbone и Acunetix. Есть также множество локальных вендоров, например СканерВС от российской компании Эшелон.

У “ванильного” OpenVAS и также много пользователей. Он широко применяется там где нет бюджетов на коммерческое решение, необходимо решать специфические задачи или требуется писать свои плагины для детекта уязвимостей. С OpenVAS интегрированы множество систем информационной безопасности, так этот сканер уязвимостей используется по умолчанию в AlienVault SIEM.

ОpenVAS хорошо подходит для обучения. У него открытый код, он хорошо документирован. Для OpenVAS-а всегда понятно что, где и как работает.

Start Up the Services

We will now start up the services that we have been configuring. Most of them are already running in some capacity, but we will have to restart them to make sure that they use the new information we have been gathering.

Start by killing all of the running OpenVAS scanner processes:

It can take up to 15 or 20 seconds for the process to actually be killed. You can check if there are processes still running by issuing:

If anything is returned, then your processes have not finished yet and you should continue to wait.

Once the process exits completely, you can begin starting all of your services again:

Each of these may take a bit of time to start up.

Download Page for openvas-cli_1.4.5-1_i386.deb on Intel x86 machines

If you are running Ubuntu, it is strongly suggested to use a package manager like aptitude or synaptic to download and install packages, instead of doing so manually via this website.

You should be able to use any of the listed mirrors by adding a line to your /etc/apt/sources.list like this:

deb http://cz.archive.ubuntu.com/ubuntu bionic main universe

Replacing cz.archive.ubuntu.com/ubuntu with the mirror in question.

You can download the requested file from the pool/universe/o/openvas-cli/ subdirectory at any of these sites:

North America

- mirrors.kernel.org/ubuntu

- ftp.osuosl.org/pub/ubuntu

- lug.mtu.edu/ubuntu

- ubuntu.mirrors.tds.net/ubuntu

- ubuntu.secs.oakland.edu

- mirror.mcs.anl.gov/pub/ubuntu

- mirrors.cat.pdx.edu/ubuntu

- ubuntu.cs.utah.edu/ubuntu

- ftp.ussg.iu.edu/linux/ubuntu

- mirrors.xmission.com/ubuntu

- mirrors.cs.wmich.edu/ubuntu

- gulus.USherbrooke.ca/pub/distro/ubuntu

Asia

- kr.archive.ubuntu.com/ubuntu

- th.archive.ubuntu.com/ubuntu

- mirror.lupaworld.com/ubuntu

- kambing.vlsm.org/ubuntu

- ubuntu.mithril-linux.org/archives

- mirror.in.th/ubuntu

- mirror.rootguide.org/ubuntu

Africa

za.archive.ubuntu.com/ubuntu

Europe

- cz.archive.ubuntu.com/ubuntu

- de.archive.ubuntu.com/ubuntu

- dk.archive.ubuntu.com/ubuntu

- es.archive.ubuntu.com/ubuntu

- fr.archive.ubuntu.com/ubuntu

- ge.archive.ubuntu.com/ubuntu

- gr.archive.ubuntu.com/ubuntu

- hr.archive.ubuntu.com/ubuntu

- mt.archive.ubuntu.com/ubuntu

- nl.archive.ubuntu.com/ubuntu

- no.archive.ubuntu.com/ubuntu

- se.archive.ubuntu.com/ubuntu

- yu.archive.ubuntu.com/ubuntu

- nz.archive.ubuntu.com/ubuntu

- nz2.archive.ubuntu.com/ubuntu

- ftp.iinet.net.au/pub/ubuntu

- mirror.optus.net/ubuntu

- ftp.filearena.net/pub/ubuntu

- mirror.pacific.net.au/linux/ubuntu

If none of the above sites are fast enough for you, please see our complete mirror list.

Note that in some browsers you will need to tell your browser you want the file saved to a file. For example, in Firefox or Mozilla, you should hold the Shift key when you click on the URL.

More information on openvas-cli_1.4.5-1_i386.deb:

| Exact Size | 28860 Byte (28.2 kByte) |

|---|---|

| MD5 checksum | c533e5a544ff600b68d9f1b23e76d328 |

| SHA1 checksum | 307874f1e6b9728578c6a13182b7a6859d524f23 |

| SHA256 checksum | e3be72f633abfecd03994f516accbd978cafee2ccc8f1e7c3ad95fde1a388659 |

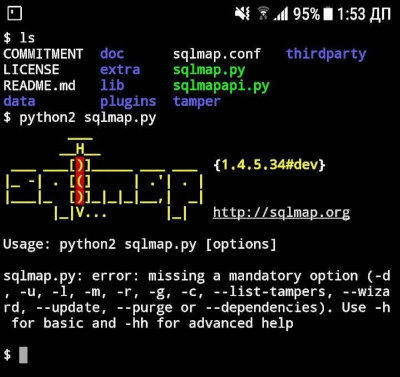

Автоматизация OpenVAS

Одной из менее известных функций OpenVAS является интерфейс командной строки, с которым вы взаимодействуете с помощью команды «omp». Его использование не совсем интуитивно, но мы не единственные поклонники OpenVAS, и мы столкнулись с несколькими базовыми сценариями, которые вы можете использовать и расширить для автоматизации сканирования OpenVAS.

Первый — openvas-automate.sh by mgeeky, полуинтерактивный скрипт Bash, который предлагает вам тип сканирования и заботится обо всем остальном. Конфигурации сканирования жестко закодированы в сценарии, поэтому, если вы хотите использовать свои настроенные конфиги, их можно добавить в разделе «цели».

Мы также наткнулись на сообщение в блоге по code16, которое представляет и объясняет их скрипт Python для взаимодействия с OpenVAS. Подобно сценарию Bash выше, вам нужно будет внести некоторые изменения в скрипт, если вы хотите настроить тип сканирования.

Благодаря широкому диапазону опций, доступных в OpenVAS, мы действительно смогли просто поцарапать поверхность в этом сообщении, но если вы потратите свое время и эффективно настройте свои проверки уязвимости, вы обнаружите, что плохая репутация OpenVAS и других сканеров уязвимостей незаслуженно. Количество подключенных устройств в наших домах и на рабочих местах постоянно увеличивается, и управление ими становится более сложной задачей. Эффективное использование сканера уязвимости может сделать это управление хотя бы немного проще.

Usage

Automatic actions

3 automatic actions are added by the plugin:

- openvasSynchronize: used to perform hosts to asset matching and informations retrieval

- openvasSynchronizeVulnerabilities: import vulnerabities (results) from OpenVAS in GLPi. Can also create tickets

- openvasClean : clean not accurate data, based on the creation date

You must start by launching openvasSynchronize, then openvasSynchronizeVulnerabilities.

Vulnerabities can be found at Tools > OpenVAS menu.

A small green icon allows user to switch from vulnerabities view to tasks view.

A vulnerabity can be linked to several hosts.

If a host is linked to an asset in GLPi, you can access the host directly from the vulnerabity.

OpenVAS asset tab

If a GLPi asset is linked to an OpenVAS host, a new OpenVAS tab is diplayed.

The tab lists:

- general informations (name, comment, severity & threat)

- the list of tasks for this host

- vulnerabities linked to the host

OpenVAS vulnerabities rules

A rules engine is available at Administration > Rules.

It has 2 actions :

- ignore vulnerabity import

- create a ticket based on a template

To use threat as a criteria, here are the possible values:

- Error

- Log

- Low

- Medium

- High

To match vulnerabilities having a threat at least equals to Low, you must use a regex:

Threat regex checks /Low|Medium|High/

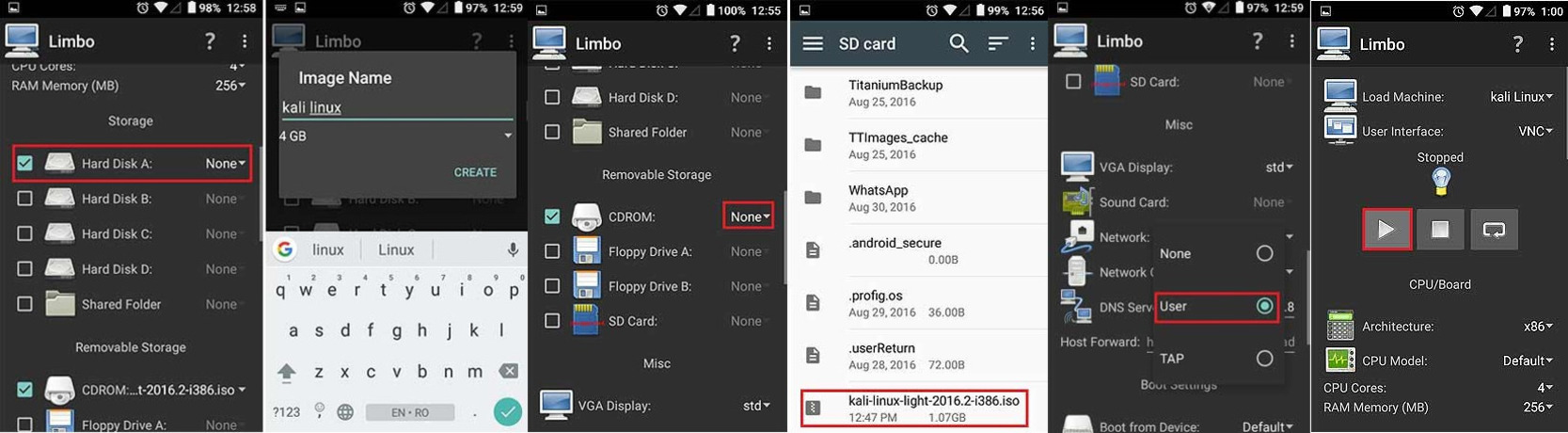

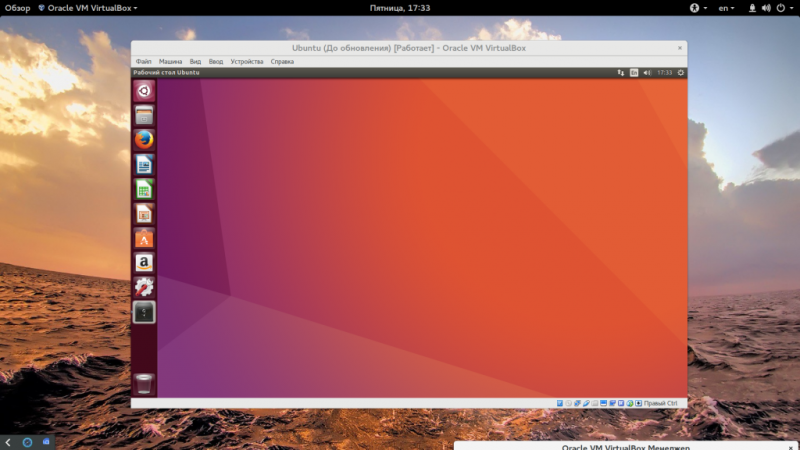

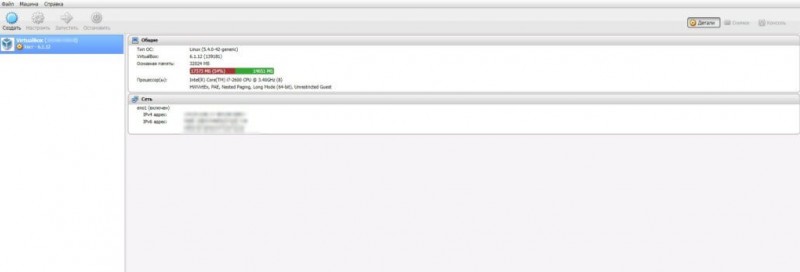

Системные требования

Основная жалоба, которую мы получаем о OpenVAS (или любом другом сканере уязвимостей), можно резюмировать как «она слишком медленная и сбой и не работает, и это плохо, и вам должно быть плохо». Почти во всех случаях медленность и / или сбои связаны с недостаточными системными ресурсами. OpenVAS имеет десятки тысяч подписей, и если вы не дадите вашей системе достаточного количества ресурсов, особенно оперативной памяти, вы окажетесь в мире страданий. Для некоторых коммерческих сканеров уязвимостей требуется как минимум 8 ГБ ОЗУ и рекомендуется еще больше.

OpenVAS не требует около того объема памяти, но чем больше вы можете предоставить его, тем более плавная система сканирования будет работать. Для этого сообщения наша виртуальная машина Kali имеет 3 процессора и 3 ГБ оперативной памяти, что обычно достаточно для сканирования небольшого количества хостов одновременно.

Scan Your System with OpenVAS

Congratulations! OpenVAS is now ready to use. In this section, we’ll provide a basic tutorial for both logging into the Greenbone Security Assistant (GSA) web application and running a basic vulnerability scan.

-

On your local computer, navigate to your Linode’s IP address or domain name in a web browser. You should be proxied to the GSA Login page.

In most browsers, you will first encounter a security warning. This happens because OpenVAS generates a self-signed SSL certificate upon installation and your host is not recognized as a trusted certificate authority.

To verify the certificate in Chrome:

- Click the warning icon next to in the URL bar, and choose “Details” under the message that is displayed.

- In the “Security Overview” pane, click the “View Certificate” button.

- A small window will appear with information about the self-signed certificate. Click “Details” to expand the window and show more information.

- Scroll to the bottom and find the Fingerprint.

- On your Linode, run .

- Compare the two fingerprints. If they match, it’s safe to ignore the warning and proceed.

To verify the certificate in Firefox:

- Click the “Advanced” button on the warning page in your browser.

- Additional details will be displayed, including an error code, which will be something like . Click the error code to view more information.

- A pane will be displayed with the “Certificate Chain” for your server.

- On your Linode, run and look for the line in the output.

- Compare the two certificates to ensure they match. If they do, it’s safe to click “Add Exception” and proceed.

-

The next page you see will be a login for the Greenbone Security Assistant, the graphical web interface for the OpenVAS manager. Once the page appears on you screen, enter the credentials for your user and click “Login.”

-

The welcome screen will display instructions on how to use the tool. OpenVAS uses “Tasks” to manage scans, but to start running one right away, simply enter a hostname or IP address in the text box under “Quick Start,” and then click “Start Scan.” This schedules a scan of the specified host to start immediately and sets the page contents to refresh every 30 seconds, so you can see the progress in real time.

-

The reports showing results of your tasks can be accessed at any time while the scan is in progress. The time a scan takes to complete will depend on the services running on a host, and may vary significantly. To view the results of a scan, select “Scan Management” in the top navigation bar, and click “Reports.”

To view the details of a specific task, click its name under “Task.” In the example below, it was called “Immediate scan of IP localhost” when we created it with the Task Wizard:

-

A “Task Details” screen will be displayed, showing information such as status, and the number of vulnerabilities detected. To view the details of any vulnerabilities that were found, click the number next to “Results.” In our example, there were 33:

-

The “Results” page will list potential vulnerabilities found in the scan. To sort them, click the heading of any column at the top of the page. Note that if you run scans on multiple servers, you’ll need to sort the results by host to determine which servers are affected by vulnerabilities.

To view details of a vulnerability, such as the method of detection, impact to your system, and in some cases a solution, click the name of the vulnerability. In the example below, OpenVAS has detected that we haven’t changed the default login credentials, and it tells us how to resolve the issue:

Once you resolve a vulnerability, return to the “Tasks” screen, and click the green play button icon under “Actions” to run the scan again. When the task completes, the vulnerability should no longer be present in your results.

Apophthegm

The miracle isn’t that I finished. … The miracle is that I had the courage to start. — John «The Penguin» BinghamThink like a criminal and act as a professional.99 percent secure is a 100 percent insecure.Viruses don’t harm, ignorance does! — VX HeavenDo BAD things …. for the RIGHT reasons — OWASP ZAPWhile you do not know attack,how can you know aboutdefense? (未知攻,焉知防?)It is easier to port a shell than a shell script. — Larry WallMost of you are familiar with the virtues of a programmer. There are three, of course: laziness, impatience, and hubris. — Larry WallFor a long time it puzzled me how something so expensive, so leading edge, could be so useless. And then it occurred to me that a computer is a stupid machine with the ability to do incredibly smart things, while computer programmers are smart people with the ability to do incredibly stupid things. They are, in short, a perfect match. — Bill BrysonIn theory, theory and practice are the same. In practice, they’re not. — Yoggi Berra为天地立心, 为生民立命, 为往圣继绝学, 为万世开太平。 — 王炜The risk is not your system vulnerable, the risk is you thinking that your system is secured.Working hard for something we don’t care about is called stress. Working hard for something we care about is called passion.Future is a concept, it doesn’t exist. Tomorrow never comes, because time is always now. — Liquid SoulThe quieter you become, the more you can hear. — Ram Dass

Not only try harder but also try smarter!

大肚能容,容天下難容之事; 慈顏常笑,笑世間可笑之人。— 彌勒佛

舉旗幟、聚民心、育新人、興文化及展形象。 — 習近平

Description

openvas — remote network security auditor — dummy package

| Property | Value |

|---|---|

| Operating system | Linux |

| Distribution | Ubuntu 18.04 LTS (Bionic Beaver) |

| Repository |

Ubuntu Universe i386 Official |

| Package filename | openvas_9.0.2_all.deb |

| Package name | openvas |

| Package version | 9.0.2 |

| Package release | — |

| Package architecture | all |

| Package type | deb |

| Homepage | http://www.openvas.org/ |

| License | — |

| Maintainer | Ubuntu Developers <ubuntu-devel-discuss@lists.ubuntu.com> |

| Download size | 10.93 KB |

| Installed size | 54.00 KB |

| Category | universe/net |

The Open Vulnerability Assessment System is a modular security auditing tool, used for testing remote systems for vulnerabilities that should be fixed. It is made up of several parts: a manager i.e. the main server openvasmd. A scanner openvassd that execute vulnerability checking scripts. A cli and a web interface called Greenbone Security Assistant gsad.

Install & Setup OpenVAS:

OpenVAS repository includes newer packages for OpenVAS 9. If you do not mention the version name in apt-get install command, you may end up installing OpenVAS 8 instead of OpenVAS 9 on your system.

### OpenVAS 9 ### sudo apt-get install -y openvas9 ### OpenVAS 8 ### sudo apt-get install -y openvas

OpenVAS 8 is only tested on Ubuntu 16.04 and Ubuntu 14.04.

During the package installation, let the installer automatically configure Redis database for OpenVAS scanner.

How to Install OpenVAS on Ubuntu 16.04 – Configuring OpenVAS Scanner

Upon completion of installation. You would need to download a set of NVT’s (Network Vulnerability Tests) from OpenVAS Feed service. To begin the download, execute the following command.

### OpenVAS 9 ### sudo greenbone-nvt-sync ### OpenVAS 8 ### sudo openvas-nvt-sync

Upon completion, run following command to download and update our security content automation protocol data (SCAP).

### OpenVAS 9 ### sudo greenbone-scapdata-sync ### OpenVAS 8 ### sudo openvas-scapdata-sync

This will take longer time, but not more than 30 minutes (Depends on your internet connection).

Download certdata as well.

### OpenVAS 9 ### sudo greenbone-certdata-sync ### OpenVAS 8 ### sudo openvas-certdata-sync

This will also take some time to complete, but lesser than what it takes for downloading SCAP data.

Restart the OpenVAS scanner and OpenVAS Manager.

sudo service openvas-scanner restart sudo service openvas-manager restart

Now Rebuild the OpenVAS database.

sudo openvasmd --rebuild --progress

Приступая к работе

здесь

- Если вы уже установили Open vSwitch на вашу систему, вы можете просто запустить скрипт ovs-sandbox, без указания каких-либо параметров.

- Если Open vSwitch у вас не установлен (и вы не хотите устанавливать его), то можете собрать Open vSwitch без установки в соответствии с инструкциями для Linux, FreeBSD и NetSBD. Затем запустите ovs-sandbox и укажите ему каталог с Open vSwitch

- Как вариант, вы можете запустить команду make sandbox из каталога, в котором собран Open vSwitch

ВНИМАНИЕ: удаляет все подкаталоги из подкаталога с именем sandbox текущего каталога и все файлы в этом подкаталоге

Создает новый каталог «sandbox» в текущем каталоге.

Устанавливает переменные среды, чтобы утилиты Open vSwitch использовали в качестве текущего каталога “sandbox”, а не каталог установки Open vSwitch

Если вы собирали Open vSwitch, но не устанавливали его, копирует файлы справки в подкаталог «sandbox» и записывает имя этого подкаталога в переменную среды MANPATH. Это означает, что когда вы будете использовать, например, команду man ovs-vsctl, вы увидите справку именно для той версии Open vSwitch, которую вы собирали.

Создает пустую базу данных конфигурации Open vSwitch в каталоге “sandbox”

Запускает ovsdb-server в каталоге “sandbox”

Запускает ovs-vswitchd в каталоге “sandbox” и передает ему параметры для специального тестового режима работы.

Запускает сеанс интерактивной оболочки из каталога “sandbox”

Приступаем

Мы уже сделали

- Создали учетную запись на https://openshift.redhat.com

- Поставили git, ruby, rhc.

- Запустили

И ответили на все вопросы. Будет произведен обмен ключами и подсоединение к домену OpenShift.

Примечания:

-

Создаем «заглушку» и клонируем ее в свой домашний каталог.

-

Служебный каталог Openshift

$ tree .openshift/

.openshift/

├── action_hooks

│ └── README.md

├── cron

│ …

├── markers

│ └── README.md

├── pear.txt

└── README.md

Строго говоря нас интересуют action_hooks. Это набор скриптов для различных целей, но для нашего примера мы используем только build и deploy, вообще имена скриптов соответствуют производимому действию. Будем решать простенькую задачу:

-

Выкачать исходники на PaaS-хостинг.

-

Развернуть их в ~/app-root/data/current

-

Внести изменения (как правило, обязательно заменить переменные доступа к СУБД на встроенные OpenShift).

-

Развернуть приложение.

-

Начнем

И поместим туда

В скрипте накладывается патч (та самая подстановка переменных среды для подключения к СУБД MySQL) и добавляется установочный .htaccess. У вас могут быть свои, то есть для примера возьмите готовые.

Идем дальше. Создаем репозиторий на github.com.

В нашем каталоге:

Естественно, файл нужно заполнить, нет ничего хуже репозитория, где на самом видном месте дырка от бублика.

Добавим github.com к удаленным репозиториям (естественно URL будет Ваш):

Ключ ssh у нас уже есть ~/.ssh/id_rsa.pub. Добавьте его согласно инструкции на github.com.

Заливаем наши труды на github.com

Развертываем приложение на PaaS Openshift:

Что эквивалентно $git push origin master.

Все, через web должна запуститься установка.

Пожелания, предложения?

Troubleshooting

Occasionally, you may receive a 502 Bad Gateway error when you try to connect via browser. In most cases, this is caused by one of the OpenVAS daemons stopping.

To check for problems:

Your output should include the following lines:

These lines represent the OpenVAS scanner, the Greenbone Security Assistant, and the OpenVAS manager, respectively. If one of these lines is not present, simply start the daemon and try to reconnect. For example, if the program is stopped, run . Here are the names of the relevant daemons, as well as the commands you can use to restart them:

| Program Name | Command to Restart |

|---|---|

| openvassd | sudo service openvas-scanner restart |

| openvasmd | sudo service openvas-manager restart |

| gsad | sudo service openvas-gsa restart |

Download Page for openvas-cli_1.4.5-2_amd64.deb on AMD64 machines

If you are running Ubuntu, it is strongly suggested to use a package manager like aptitude or synaptic to download and install packages, instead of doing so manually via this website.

You should be able to use any of the listed mirrors by adding a line to your /etc/apt/sources.list like this:

deb http://cz.archive.ubuntu.com/ubuntu eoan main universe

Replacing cz.archive.ubuntu.com/ubuntu with the mirror in question.

You can download the requested file from the pool/universe/o/openvas-cli/ subdirectory at any of these sites:

North America

- mirrors.kernel.org/ubuntu

- ftp.osuosl.org/pub/ubuntu

- lug.mtu.edu/ubuntu

- ubuntu.mirrors.tds.net/ubuntu

- ubuntu.secs.oakland.edu

- mirror.mcs.anl.gov/pub/ubuntu

- mirrors.cat.pdx.edu/ubuntu

- ubuntu.cs.utah.edu/ubuntu

- ftp.ussg.iu.edu/linux/ubuntu

- mirrors.xmission.com/ubuntu

- mirrors.cs.wmich.edu/ubuntu

- gulus.USherbrooke.ca/pub/distro/ubuntu

Asia

- kr.archive.ubuntu.com/ubuntu

- th.archive.ubuntu.com/ubuntu

- mirror.lupaworld.com/ubuntu

- kambing.vlsm.org/ubuntu

- ubuntu.mithril-linux.org/archives

- mirror.in.th/ubuntu

- mirror.rootguide.org/ubuntu

Africa

za.archive.ubuntu.com/ubuntu

Europe

- cz.archive.ubuntu.com/ubuntu

- de.archive.ubuntu.com/ubuntu

- dk.archive.ubuntu.com/ubuntu

- es.archive.ubuntu.com/ubuntu

- fr.archive.ubuntu.com/ubuntu

- ge.archive.ubuntu.com/ubuntu

- gr.archive.ubuntu.com/ubuntu

- hr.archive.ubuntu.com/ubuntu

- mt.archive.ubuntu.com/ubuntu

- nl.archive.ubuntu.com/ubuntu

- no.archive.ubuntu.com/ubuntu

- se.archive.ubuntu.com/ubuntu

- yu.archive.ubuntu.com/ubuntu

- nz.archive.ubuntu.com/ubuntu

- nz2.archive.ubuntu.com/ubuntu

- ftp.iinet.net.au/pub/ubuntu

- mirror.optus.net/ubuntu

- ftp.filearena.net/pub/ubuntu

- mirror.pacific.net.au/linux/ubuntu

If none of the above sites are fast enough for you, please see our complete mirror list.

Note that in some browsers you will need to tell your browser you want the file saved to a file. For example, in Firefox or Mozilla, you should hold the Shift key when you click on the URL.

More information on openvas-cli_1.4.5-2_amd64.deb:

| Exact Size | 29732 Byte (29.0 kByte) |

|---|---|

| MD5 checksum | 764f6da4680fa8a34a41b04ab2eb8a9d |

| SHA1 checksum | 141d18ebbc9b1d770c2793c81d9ae24fed7a27b0 |

| SHA256 checksum | b60ead4965339f250cc7140249d589e3e585e29326882afeff2c2ffe1c7b63a4 |