Права суперпользователя linux

Содержание:

Group list

This section explains the purpose of the essential groups from the package. There are many other groups, which will be created with correct GID when the relevant package is installed. See the main page for the software for details.

Note: A later removal of a package does not remove the automatically created user/group (UID/GID) again. This is intentional because any files created during its usage would otherwise be left orphaned as a potential security risk.

User groups

Non-root workstation/desktop users often need to be added to some of following groups to allow access to hardware peripherals and facilitate system administration:

| Group | Affected files | Purpose |

|---|---|---|

| adm | Administration group, commonly used to give read access to protected logs. It has full read access to journal files. | |

| ftp | Access to files served by . | |

| games | Access to some game software. | |

| http | Access to files served by . | |

| log | Access to log files in created by syslog-ng. | |

| rfkill | Right to control wireless devices power state (used by rfkill). | |

| sys | Right to administer printers in CUPS. | |

| systemd-journal | ||

| uucp | , , , , | RS-232 serial ports and devices connected to them. |

| wheel | Administration group, commonly used to give privileges to perform administrative actions. It has full read access to journal files and the right to administer printers in CUPS. Can also be used to give access to the sudo and su utilities (neither uses it by default). |

System groups

The following groups are used for system purposes, an assignment to users is only required for dedicated purposes:

| Group | Affected files | Purpose |

|---|---|---|

| dbus | used internally by | |

| kmem | , , | |

| locate | , , , | See Locate. |

| lp | , | Access to parallel port devices (printers and others). |

| nobody | Unprivileged group. | |

| proc | ||

| root | Complete system administration and control (root, admin). | |

| smmsp | sendmail group. | |

| tty | , , , | |

| utmp | , , |

Pre-systemd groups

There are some notable exceptions which require adding a user to some of these groups: for example if you want to allow users to access the device even when they are not logged in. However, note that adding users to the groups can even cause some functionality to break (for example, the group will break fast user switching and allows applications to block software mixing).

| Group | Affected files | Purpose |

|---|---|---|

| audio | , , | Direct access to sound hardware, for all sessions. It is still required to make ALSA and OSS work in remote sessions, see . Also used in JACK to give users realtime processing permissions. |

| disk | Access to block devices not affected by other groups such as , , and . | |

| floppy | Access to floppy drives. | |

| input | , | |

| kvm | Access to virtual machines using KVM. | |

| optical | , | Access to optical devices such as CD and DVD drives. |

| scanner | Access to scanner hardware. | |

| storage | , | |

| video | , | Access to video capture devices, 2D/3D hardware acceleration, framebuffer (X can be used without belonging to this group). |

Unused groups

The following groups are currently not used for any purpose:

| Group | Affected files | Purpose |

|---|---|---|

| bin | none | Historical |

| daemon | ||

| lock | Used for lockfile access. Required by e.g. . | |

| mem | ||

| network | Unused by default. Can be used e.g. for granting access to NetworkManager (see ). | |

| power | ||

| uuidd | ||

| users | The primary group for users when user private groups are not used (generally not recommended), e.g. when creating users with in or the / option of useradd. |

Configuration

The following configuration variables in /etc/login.defs change the behavior of this tool:

| Name | Type | Description |

|---|---|---|

| MAIL_DIR | string | The mail spool directory. This is needed to manipulate the mailbox when its corresponding user account is modified or deleted. If not specified, a compile-time default is used. |

| MAIL_FILE | string | Defines the location of the users’ mail spool files relative to their home directory. |

| MAX_MEMBERS_PER_GROUP | number | Maximum members per group entry. When the maximum is reached, a new group entry (line) is started in /etc/group (with the same name, same password, and same GID). The default value is , meaning that there are no limits in the number of members in a group. This feature (split group) permits to limit the length of lines in the group file. This is useful to make sure that lines for NIS groups are not larger than 1024 characters. If you need to enforce such limit, you can use 25. Note: split groups may not be supported by all tools. You should not use this variable unless you really need it. |

Причины ошибок в файле Usermod.pyc

Проблемы Usermod.pyc могут быть отнесены к поврежденным или отсутствующим файлам, содержащим ошибки записям реестра, связанным с Usermod.pyc, или к вирусам / вредоносному ПО.

Более конкретно, данные ошибки usermod.pyc могут быть вызваны следующими причинами:

- Поврежденные ключи реестра Windows, связанные с usermod.pyc / SUSE Linux Enterprise Desktop 10.

- Вирус или вредоносное ПО, которые повредили файл usermod.pyc или связанные с SUSE Linux Enterprise Desktop 10 программные файлы.

- Другая программа злонамеренно или по ошибке удалила файлы, связанные с usermod.pyc.

- Другая программа находится в конфликте с SUSE Linux Enterprise Desktop 10 и его общими файлами ссылок.

- Поврежденная загрузка или неполная установка программного обеспечения SUSE Linux Enterprise Desktop 10.

Заключение

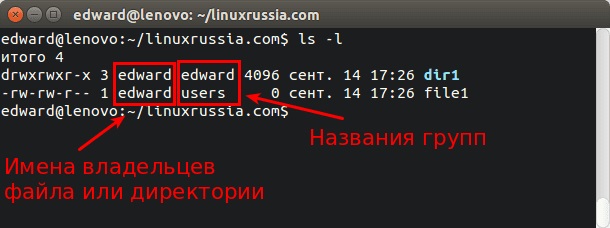

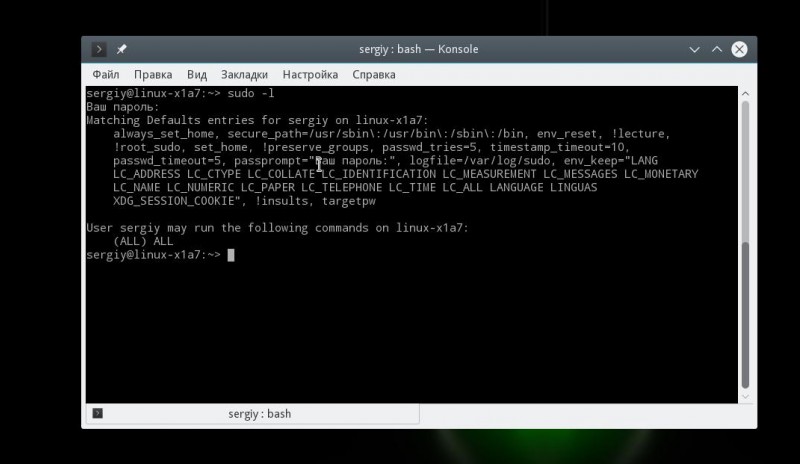

Как можно заметить, в «Терминале»

представлены более детальные сведения, касающиеся каждого пользователя. В нем есть возможность узнать кто и когда входил в систему, определить, пользовались ли ей посторонние люди, и многое другое. Однако для рядового пользователя будет лучшим вариантом воспользоваться программой с графическим интерфейсом, чтобы не вникать в суть команд Linux.

Список пользователей просмотреть достаточно легко, главное понять, на основе чего работает данная функция операционной системы и для каких целей она используется.

В том числе и ОС Linux, со всеми её многочисленными оболочками. Эта статья поможет всем интересующимся разобраться, как добавить пользователя в группу Linux, а также создать, изменить и удалить их. Поехали!

Настройка грyпп и юзеров происходит в консольном режиме

Начнём с разбора процедуры создания. Как и всё остальное, эта операция выполняется посредством специальной команды, которая в нашем случае имеет следующий синтаксис:

Обратите внимание, что для внесения подобных изменений в систему, вам необходимы root-права. Если вы их не имеете, то добавляйте «sudo» в начале каждой вводимой вами команды, чтобы они успешно выполнялись

Таким образом создаётся новая учётная запись. Чтобы создание проходило со специальными настройками , можно утилизировать определённые ключи, ознакомиться с их списком вы можете ниже:

В том случае, если создание с параметрами не удалось осуществить, попробуйте прописать следующее:

Указанная строка позволит вам просмотреть все настройки.

Изменить эти параметры вам позволит строка:

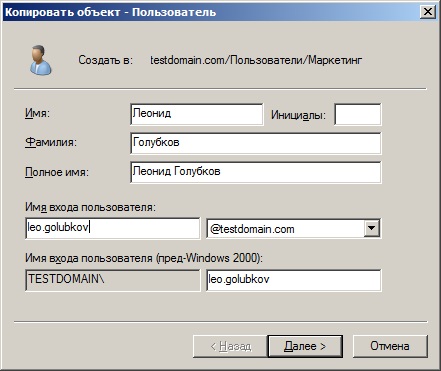

Для изменения информации и параметров используйте утилиту usermod. Команда будет иметь следующий синтаксис:

Задать или поменять пароль дозволено следующим образом. Введите:

После этого потребуется написать желаемый пароль либо, если он уже был установлен, ввести старый, а после — новый.

Также у вас есть возможность задать пустой пароль . В таком случае команда будет иметь вид:

С точки зрения безопасности, не следует создавать «юзера» без соответствующего пароля. Однако, это актуально только для администраторов фирм и компаний. Для домашнего использования в этом нет необходимости.

Для удаления используйте userdel. Синтаксис в нашем случае будет иметь вид:

Также можно создавать группы, в которые впоследствии будут перемещены учётные записи. Чтобы сделать это, пропишите:

Как и в предыдущих случаях, вы можете эксплуатировать специальные ключи для установки дополнительных параметров:

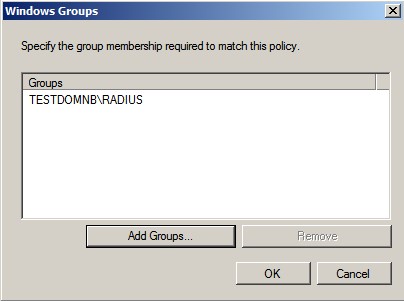

Теперь рассмотрим, как добавить созданного «юзера» в созданную группу. Для этого необходимо прописать следующую строку:

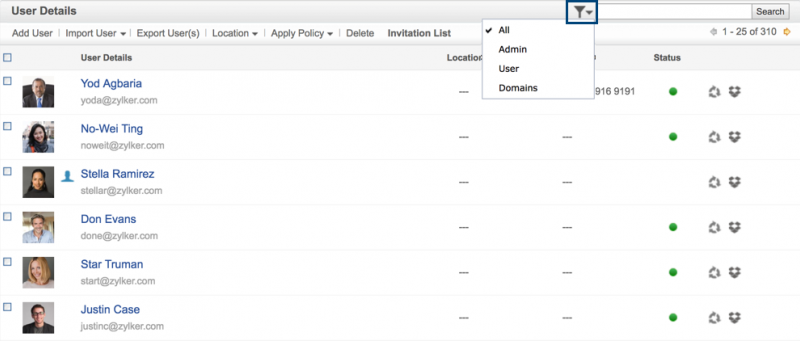

Для тех, кто использует не «голый» Linux, а самую популярную его оболочку — Ubuntu, разберём работу с учётными записями через графический интерфейс. Изначально в Ubuntu отсутствует необходимая утилита для работы с ними, и все операции проводятся через командную строку. Однако, нужную утилиту можно установить, прописав:

После того как установка будет завершена, вы легко сможете выполнить те же операции, что и через командную строку. Достаточно перейти в «Свойства», а там уже вы сможете добавить, изменить и удалить их по своему усмотрению.

Просмотреть список всех созданных пользователей вместе с информацией о них можно в специальном системном файле -/etc/passwd.

Создадим пользователя vivek и добавим его в группу developers. Залогиньтесь как пользователь root:

Например добавим пользователя vivek

:

-

-d

домашний каталог -

-s

задать стартовую оболочку (/bin/sh) — после можно изменить в файле /etc/passwd

-

-p

пароль -

-g

основная группа, к которой приписывается пользователь (Группа должна существовать) -

-G

другие группы к которой приписывается пользователь -

-m

создать для пользователя домашний каталог - xxxx

символьный пароль пользователя

Убедимся что группа developers существует:

Если группы нет, используйте команду groupadd

для создания новой группы developers:

Теперь с помощью команды usermod

добавим пользователя vivek в группу developers:

Убедимся что пользователь добавлен в группу developers:

Установим/изменим пароль пользователю vivek:

Поиграемся с группами

Укажим пользователю vivek участие только в группе developers

Укажим пользователю vivek участие только в группах admins, ftp, www, developers, введя:

Удалим пользователя vivek из некоторых групп (переназначим ему группы):

теперь vivek не входит в группы admins и developers.

Примечание:

команда usermod

не будет изменять имя пользователя, если этот пользователь в данный момент работает в системе.

userdel

— удалить пользователя

Например удалим пользователя vivek:

-r

удалить пользователя вместе с домашним каталогом