Средство анализа защищенности «сканер-вс»

Содержание:

- Хакеры используют ботов для взлома сайтов

- Zabbix Threat Control

- SQL-инъекция

- Xprobe2

- XSS

- Network-layer penetration tests

- Интересен ли хакерам ваш сайт

- Nmap

- Сканирование сайта с помощью плагинов

- Типы сканеров уязвимостей

- Nikto

- SQLmap

- Conclusion

- Программное обеспечение

- Типы уязвимостей сайтов

- Литература

- THC-Amap

- 11.2.3. Традиционное тестирование на проникновение в систему

Хакеры используют ботов для взлома сайтов

Для взлома хакеры используют ботов, или хакботов, которые обходят сотни тысяч сайтов в час и сканируют их на списки известных уязвимостей устаревшего ПО, которые описаны в интернете. Подбирают логины и пароли по спискам самых популярных логинов и паролей, которые находятся в интернете. Пытаются получить доступ к базе данных сайта по стандартной методике, которая тоже описана в интернете, и так далее.

Вордпресс — очень популярная платформа, в данный момент на Вордпрессе работает около 80 млн. сайтов. Учитывая производительность хакботов, вероятность найти какую-то уязвимость довольно высока. Согласно статистике, в середине 2018 года каждую секунду боты атаковали около 1.000 Вордпресс сайтов, и одна из таких атак заканчивалась взломом.

Хотя такая популярность привлекает хакеров, у этой популярности есть и обратная сторона. Во-первых, разработчики быстро реагируют на найденные уязвимости и так же быстро выпускают обновления безопасности. Во-вторых, большинство уязвимостей имеют стандартные решения.

Zabbix Threat Control

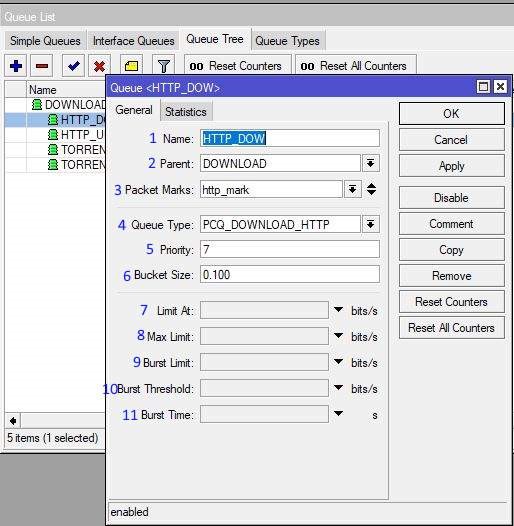

Zabbix Threat Control — плагин, который позволяет превратить систему мониторинга Zabbix в сканер безопасности с участием системы Vulners. После установки необходимых пакетов и сбора информации он покажет все серверы в сети, которые подвержены тем или иным уязвимостям из-за неустановленных патчей или старых версий пакетов. Другими словами, основная задача Zabbix Threat Control — это контроль версионных уязвимостей. Он не сможет проверить настройки конфигурационных файлов или предупредить об ошибке в коде.

Работает все это следующим образом. Zabbix с помощью агентов собирает с машин информацию о названии и версии ОС, формирует список установленных пакетов и их версий, а затем отдает это все ZTC. Плагин, получив всю информацию, пересылает ее в Vulners. Последний сопоставляет все данные с базой уязвимостей и багов и возвращает результат в Zabbix Threat Control. Информация обрабатывается, отправляется Zabbix-серверу, после чего конечный пользователь может ознакомиться в дашборде со списком уязвимостей на машинах.

Информация об уязвимостях выводится в виде проблем. Проблему можно либо игнорировать (просто закрыв ее, не подтверждая), и никакого действия не последует, либо подтвердить, после чего агентам отправится fix-команда, которая устранит уязвимость. Фиксить проблемы может только привилегированный пользователь. Какая команда будет выполнена и на каких серверах, можно будет увидеть в дашборде.

На данный момент Zabbix Threat Control требует Zabbix версии не ниже 3.4 и способен работать только с Linux, но, возможно, будут разработаны пакеты под другие ОС (в том числе активное сетевое оборудование).

SQL-инъекция

Этот тип проверки сайта устанавливает, фильтрует ли скрипт полученные значения при составлении запросов в базу данных. Провести простейшее тестирование можно и вручную. Как найти уязвимость SQL на сайте? Сейчас будет рассмотрено.

К примеру, имеется некий сайт мой-сайт.рф. На его главной странице есть какой-либо каталог. Зайдя в него, можно обнаружить в адресной строке что-то наподобие мой-сайт.рф/?product_id=1. Есть вероятность, что это и есть запрос в базу. Для поиска уязвимостей сайта сначала можно попробовать подставить в эту строку одинарную кавычку. В итоге должно быть мой-сайт.рф/?product_id=1′. Если при нажатии клавиши «Ввод» на странице появилось сообщение об ошибке, то уязвимость имеется.

Теперь можно использовать различные варианты подбора значений. Применяются операторы объединения, исключения, комментирования и многие другие.

Xprobe2

Сайт:

xprobe.sourceforge.net

Платформа: Unix

После долгого затишья разработчики взялись за свое детище и выпустили

совершенно новую версию программы. Xprobe2 — это утилита для активного

fingerprinting’а, в арсенале которой как несколько знакомых по Nmap’у алгоритмов

идентификации удаленной ОС, так и ряд уникальных методик, в основе которых лежат

результаты научных исследований Офира Аркина.

Важным нововведением в последних версиях является модуль для обнаружения

honeypot и систем с намеренно модифицированными параметрами стека TCP/IP. Для

обхода ограничений используются алгоритмы нечеткой логики и собственные методики

разработчиков. Помимо этого, в расчет берутся различные параметры поведения

сетевых устройств. Например, pf, входящий в состав OpenBSD известен тем, что

возвращает разные значения в поле TTL, когда за ним находится другая система. В

режиме сканирования TCP-портов (указывается флагом -T) Xprobe пытается

найти и зафильтрованные брандмауэром сервисы. Аналогичным образом производится

проверка UDP-портов, которая активируется флагом -U.

Примечательно, что Xprobe2 изначально реализовывала лишь один метод

fingerprinting’а с помощью ICMP-запросов. Поддержка других механизмов, а также

специальный fuzzing механизм, помогающий идентифицировать неизвестные системы

или хосты с измененными параметрами стека TCP/IP, появились позже. Надо сказать,

что операционную систему, используемую на сервере, Xprobe определяет

довольно-таки точно, а если в процессе появились спорные моменты, то в отчет

войдет также список наиболее вероятных ОС с процентным соотношением вероятности.

XSS

Данный тип уязвимости может быть двух видов — активный и пассивный.

Активный подразумевает внедрение участка кода в базу данных или прямо в файл на сервере. Он более опасен и непредсказуем.

Пассивный режим предусматривает заманивание жертвы на определённый адрес сайта, содержащего вредный код.

С помощью XSS злоумышленник может украсть Cookies. А в них могут содержаться важные данные пользователя. Ещё более ужасными последствиями обладает кража сессии.

Также хакер может использовать скрипт на сайте таким образом, чтобы форма в момент отправки её пользователем отдавала информацию прямиком в руки злоумышленнику.

Network-layer penetration tests

Для начала стоит провести анализ пробегающего мимо сетевого трафика с помощью

любого сетевого анализатора в «неразборчивом» режиме работы сетевой карты

(promiscuous mode). В качестве сетевого анализатора для подобных целей

замечательно подходит

Wireshark или CommView. Чтобы выполнить этот этап, хватит 1-2 часов работы

снифера. По прошествии этого времени накопится достаточно данных для проведения

анализа перехваченного трафика

И в первую очередь при его анализе следует

обратить внимание на следующие протоколы:

- протоколы коммутации (STP, DTP и т.п.);

- протоколы маршрутизации (RIP, EIGRP и т.д.);

- протоколы динамической конфигурации узла (DHCP, BOOTP);

- открытые протоколы (telnet, rlogin и т.п.).

Что касается открытых протоколов, – вероятность того, что они попадутся во

время снифания проходящего мимо трафика в коммутируемой сети, достаточно мала.

Однако, если такого трафика много, то в обследуемой сети явно наблюдаются

проблемы в настройках сетевого оборудования.

Во всех остальных случаях присутствует возможность проведения красивых атак:

- классической атаки MITM (Man in the middle) в случае, когда используется

DHCP, RIP - получение роли корневого узла STP (Root Bridge), что позволяет

перехватывать трафик соседних сегментов - перевод порта в магистральный режим с помощью DTP (enable trunking);

позволяет перехватывать весь трафик своего сегмента - и др.

Для реализации атак на протоколы коммутации доступен замечательный инструмент

Yersinia. Предположим, что в процессе анализа трафика были выявлены пролетающие

мимо DTP-пакеты (смотри скриншот). Тогда отправка пакета DTP ACCESS/DESIRABLE

может позволить перевести порт коммутатора в магистральный режим. Дальнейшее

развитие этой атаки позволяет прослушивать свой сегмент.

После тестирования канального уровня стоит переключить внимание на третий

уровень OSI. Дошла очередь и до проведения атаки ARP-poisoning

Тут все просто.

Выбираем инструмент, например,Cain&Abel или Ettercap

и обговариваем с сотрудниками ИБ детали проведения этой атаки (в том числе,

необходимость в проведении атаки, направленной на перехват одностороннего SSL).

Все дело в том, что в случае успешной реализации атаки ARP-poisoning в отношении

всего своего сегмента может наступить ситуация, когда компьютер атакующего не

справится с потоком поступающих данных и, в конечном счете, это может стать

причиной отказа в обслуживании целого сегмента сети. Поэтому наиболее правильным

будет выбрать единичные цели, например, рабочие места администраторов и/или

разработчиков, какие-либо определенные сервера (возможно контроллер домена,

СУБД, терминальный сервер, etc).

Успешно проведенная атака ARP-poisoning позволяет получить в открытом виде

пароли к различным информационным ресурсам – СУБД, каталогу домена (при

понижении проверки подлинности NTLM), SNMP-community string и пр. В менее

удачном случае могут быть получены хеш-значения от паролей к различным системам,

которые нужно будет за время проведения пентеста постараться восстановить по

радужным таблицам (rainbow tables), по словарю или атакой «в лоб». Перехваченные

пароли могут использоваться где-то еще, и впоследствии это также необходимо

подтвердить или опровергнуть.

Кроме того, стоит проанализировать весь перехваченный трафик на присутствие

CAV2/CVC2/CVV2/CID/PIN, передаваемых в открытом виде. Для этого можно пропустить

сохраненный cap-файл через NetResident и/или0x4553-Intercepter.

Второй, кстати, замечательно подходит для анализа накопленного трафика в целом.

Интересен ли хакерам ваш сайт

Некоторые думают, что их сайт в безопасности, потому что он молодой, на нем нет трафика или личной информации, которую можно украсть.

Многие люди используют один и тот же логин и пароль для многих аккаунтов в интернете. Хакерам интересна не только личная информация подписчиков или посетителей сайта, которую они могут использовать для взлома их электронной почты, соцсетей или аккаунта в банке. Они также могут использовать ресурсы сервера или сам сайт для публикации на нем рекламы, спама или ссылок на свои ресурсы.

Даже если ваш сайт не содержит личной информации (кроме информации об администраторе сайта), хакеры могут использовать ваш сервер в качестве файлообменника или для перенаправления трафика через ваш сайт. Если ваш хостинг автоматически берет плату за переиспользование ресурсов или трафика, такой взлом может дорого стоить.

Кроме этого, когда хостинг обнаружит, что сайт взломан, он может его отключить, чтобы обезопасить другие сайты на сервере.

Если коротко, то хакерам просто нужен узел в сети и ресурсы этого узла.

Nmap

Сайт: nmap.org

Платформа: Unix, MacOS, Win32

Пожалуй, наиболее известным инструментом для активного fingerprinting’а

является известнейший сканнер безопасности Nmap. Мы столько раз упоминали

эту тулзу и демонстрировали ее в действии, что во всех подробностях рассказывать

об ее функционале было, по меньшей мере, неприлично. К счастью, разработчики

сделали офигенный подгон и выпустили в июле новую ветку программы c массой

полезных нововведений. Тут надо сразу сказать, что Nmap очень

многогранный продукт, но нас в данном случае интересуют прежде всего возможности

по OS Fingerprinting’у (ключ для запуска -O). Несколько простых экспериментов

показали, что алгоритмы и сигнатурные базы у новой версии Nmap’а стали

давать более правдивые результаты.

Результат сканирования microsoft.com старой версией сканнера давал едва ли

правдивые результаты :).

А вот что говорит обновленный Nmap:

Когда-то для запуска утилиты приходилось вручную компилировать код и работать

со сканнером исключительно из командной строки. Сейчас на выбор есть сразу

несколько фронтендов, причем один из них — zenmap — входит в состав дистрибутива

по умолчанию.

Тем, кто пока мало знаком с ключами для запуска сканнера, он поможет выбрать

нужное сканирование, а advanced пользователям позволит сохранить тонкие

параметры для сканирования в виде разных профилей. И тех, и других определенно

порадует возможность интерпретировать результаты и даже строить графическую

топологию сети. Выбрав профиль для сканирования «Intense scan» и натравив сканер

на свою точку доступа, я вновь был приятно удивлен. Во-первых, Nmap

быстро определил версию ядра на установленном в девайсе линуксе и правильно

предположил, что имеет дело с embedded- устройством. По MAC’у был опознан

производитель — Asustek. А анализ 80 порта и ответа встроенного HTTP-сервера, на

котором крутится админка, позволил определить еще и точную модель устройства —

WL500gP!

Продолжаю радоваться :). В версии 5.00 появилось то, о чем мы давно мечтали —

скриптовый движок, позволяющий с помощью самописных сценариев автоматизировать

самые разнообразные задачи. С помощью таких скриптов можно проводить MSRPC/NetBIOS

атаки, осуществлять поиск уязвимых демонов или банально открытых проксей, и даже

реализовывать брутфорс для распространенных протоколов. В этом всячески поможет

другая новинка — сетевая утилита Ncat, предназначенная для передачи данных,

редиректа и отладки сетевых пакетов. А сравнить результаты сканирования разных

хостов или одной и той же машины, но в разное время или с разными параметрами,

поможет тулза Ndiff. Словом, это не просто новая версия программы. Это

по-настоящему значимый

релиз одного из лучших инструментов хакера, к которому мы обязательно

вернемся, когда будем говорить о сканнерах безопасности и скане портов.

Сканирование сайта с помощью плагинов

Для более детального сканирования сайта, установите один из этих плагинов или по очереди, чтобы узнать, какая именно уязвимость находится на вашем сайте. Эти плагины регулярно обновляются и работают на одиночных установках Вордпресс, или на Мультисайт установке, если устанавливать их отдельно на каждый сайт сети.

Vulnerable Plugin Checker

Vulnerable Plugin Checker

Author(s): Storm Rockwell

Current Version: 0.3.12

Last Updated: 16.11.2017

Vulnerable Plugin Checker сканирует только файлы плагинов на уязвимости и другие проблемы безопасности. В плагине минимум настроек — вы указываете только свой е-мейл, на который дважды в день приходит отчет о найденных проблемах.

Total Security

Total Security

Author(s): Fabrix DoRoMo

Current Version: 3.4.8

Last Updated: 26.04.2017

Total Security наблюдает за появлением уязвимостей на сайте. Когда они появляются, плагин сообщает об этом, и вы можете их удалить. Плагин проверяет файлы Вордпресс и файлы тем / плагинов, и может изменить страницу авторизации на сайте (../wp-login.php).

Хотя у плагина нет функционала по устранению многих найденных уязвимостей, это очень хороший сканер сайта с детальным отчетом.

WPScan

WPScan — WordPress Security Scanner

Author(s): WPScan Team

Current Version: 1.9

Last Updated: 03.07.2020

Плагин ежедневно сканирует файлы сайта, чтобы найти уязвимости, которые занесены в список WPScan Vulnerability Database. В админ баре плагин показывает иконку с количеством найденных уязвимостей.

Посылает сообщение на е-мейл, когда находит новую уязвимость.

Эти плагины помогают найти уязвимость, если плагин уже был установлен на сайте. Если вы хотите проверить сайт на уязвимости сейчас, то попробуйте эти плагины:

NinjaScanner

NinjaScanner — Virus & Malware scan

Author(s): The Ninja Technologies Network

Current Version: 2.0.7

Last Updated: 13.08.2020

Очень легкий плагин, который сканирует файлы сайта на наличие вредоносного кода и вирусов. Сканер сравнивает файлы сайта с оригинальными файлами в репозитарии Вордпресс, и делает еще несколько проверок.

Quttera Web Malware Scanner

Quttera Web Malware Scanner

Author(s): Quttera team

Current Version: 3.3.3.13

Last Updated: 17.08.2020

Плагин сканирует сайт на вредоносное ПО, троянов, бэкдоров, червей, вирусов, вредоносные айфреймы, вредоносные инъекции, редиректы и другие виды угроз. Плагин проверяет, был ли сайт внесен в черные списки.

GOTMLS

Anti-Malware Security and Brute-Force Firewall

Author(s): Eli Scheetz

Current Version: 4.19.69

Last Updated: 18.05.2020

Плагин сканирует сайт и автоматически удаляет известные вирусы, трояны, бэкдоры и внедрения в базу данных. Также плагин работает в качестве файрвола и блокирует всевозможное вредоносное ПО.

Для обновления базы данных плагина нужно бесплатно зарегистрироваться.

Эти плагины помогают найти проблему на сайте. Некоторые плагины предлагают устранить заражение, но не помогают устранить уязвимость, которая к нему привела.

Признаки взломанного сайта

Типы сканеров уязвимостей

Работу сканера уязвимостей можно разбить на 4 шага:

- Обычно, сканер сначала обнаруживает активные IP-адреса, открытые порты, запущенную операционную систему и приложения.

- Составляется отчёт о безопасности (необязательный шаг).

- Попытка определить уровень возможного вмешательства в операционную систему или приложения (может повлечь сбой).

- На заключительном этапе сканер может воспользоваться уязвимостью, вызвав сбой операционной системы или приложения.

Сканеры могут быть вредоносными или «дружественными». Последние обычно останавливаются в своих действиях на шаге 2 или 3, но никогда не доходят до шага 4.

Среди сканеров уязвимостей можно выделить:

- Сканер портов

- Сканеры, исследующие топологию компьютерной сети

- Сканеры, исследующие уязвимости сетевых сервисов

- Сетевые черви

- CGI-сканеры («дружественные» — помогают найти уязвимые скрипты)

Nikto

Программа проверка сайта на уязвимости, которая также имеется в дистрибутиве Kali Linux. Обладает богатым функционалом при всей своей простоте:

- сканирование по протоколам с HTTP и HTTPS;

- обход многих встроенных инструментов обнаружения;

- множественное сканирование портов, даже в нестандартном диапазоне;

- поддержка использования прокси-серверов;

- имеется возможность реализации и подключения плагинов.

Для запуска nikto нужно, чтобы в системе был установлен perl. Простейший анализ выполняется так:

perl nikto.pl -h 192.168.0.1.

Программе можно «скормить» текстовый файл, в котором перечислены адреса веб-серверов:

perl nikto.pl -h file.txt

Данная утилита поможет не только специалистам по безопасности для проведения пентестов, но и администраторам сетей и ресурсов для поддержания работоспособности сайтов.

SQLmap

Наверное, самый удобный и мощный инструмент для поиска SQL и XSS уязвимостей. Список его достоинств можно выразить так:

- поддержка практически всех видов систем управления базами данных;

- умение использовать шесть основных способов определения и применения SQL-инъекций;

- режим перебора пользователей, их хешей, паролей и других данных.

Перед использованием SQLmap обычно сначала находят уязвимый сайт посредством дорков — заготовок запросов поисковых систем, помогающих ориентировочно отсеять необходимые веб-ресурсы.

Затем адрес страниц передаётся программе, и она проводит проверку. При успешном определении уязвимости утилита может сама её и использовать, получая полный доступ к ресурсу.

Conclusion

Using any of the listed online vulnerability scanning tools may help you identify and track any security vulnerabilities in your network, servers and web applications. To maximize effectiveness we suggest you run multiple tests with different tools and cross-check the results between all of them.

In the same way online vulnerability scanning tools help you detect possible network threats in your web apps and infrastructure, our cybersecurity API can be integrated with your own apps to get a deeper insight of what’s behind any domain name, DNS server and IP block.

If you want to move one step forward to discover all the shadow infrastructure of any company or domain name, try SurfaceBrowser or book a demo with our sales team today!

Sign up for our newsletter today!

Программное обеспечение

Десятка лучших по мнению insecure.org сканеров уязвимости (2006 г.)

- Nessus: Оценка уязвимостей под UNIX

- GFI LANguard: Коммерческий сканер сетевых уязвимостей под Windows

- Retina: Коммерческий сканер для оценки уязвимостей

- Core Impact: Автоматизированный продукт для тестирования несанкционированных проникновений в систему

- ISS Internet Scanner: Оценка уязвимостей на уровне приложений

- X-scan: Сканер для исследования сетевых уязвимостей

- Sara: Security Auditor’s Research Assistant

- QualysGuard: Сканер уязвимостей (веб-сервис)

- SAINT: Security Administrator’s Integrated Network Tool

- MBSA: Microsoft Baseline Security Analyzer

Прочие известные сканеры уязвимостей:

- XSpider

- OpenVAS

- ERPScan сканер безопасности SAP

- SurfPatrol

- COMPLAUD

- RedCheck

Типы уязвимостей сайтов

You will be interested:How dangerous is the new coronavirus?

При создании веб-страниц используется много смежных электронных технологий. Какие-то являются совершенными и проверены временем, а какие-то новые и ещё не обкатанные. В любом случае имеется масса разновидностей уязвимостей сайтов:

- XSS. Каждый сайт обладает небольшими формами. С их помощью пользователи вводят данные и получают какой-либо результат, проводят регистрации или отправляют сообщения. Подстановкой в эти формы специальных значений можно спровоцировать выполнение определённого скрипта, что может вызвать нарушение целостности сайта и компрометирование данных.

- SQL-инъекция. Очень распространённый и эффективный способ получить доступ к конфиденциальным данным. Происходить это может либо через адресную строку, либо через формы. Процесс проводится путем подстановки значений, которые могут не отфильтровываться скриптами и выполнять запросы в базу данных. А при должных знаниях это может вызвать нарушение безопасности.

- HTML-ошибки. Практически то же самое, что и XSS, но внедряется не скрипт-код, а HTML.

- Уязвимость сайтов, связанная с размещением файлов и каталогов в местах по умолчанию. Например, зная структуру веб-страниц, можно добраться до кода административной панели.

- Недостаточная настройка защиты операционной системы на сервере. Если таковая уязвимость присутствует, то у злоумышленника появляется возможность выполнить произвольный код.

- Плохие пароли. Одна из самых очевидных уязвимостей сайтов — использование слабых значений для защиты своей учётной записи. Особенно, если она с правами администратора.

- Переполнение буфера. Используется при замене данных из памяти, вследствие чего можно внести свои коррективы. Встречается при задействовании несовершенного программного обеспечения.

- Замена страниц веб-ресурса. Воссоздание точной копии сайта, зайдя на который пользователь может не заподозрить подвоха и ввести свои личные данные, через некоторое время переходящие злоумышленнику.

- Отказ в обслуживании. В основном под этим термином понимают атаку на сервер, когда он получает большое количество запросов, которые не может обработать и попросту «падает» или же становится не способным обслужить настоящих пользователей. Уязвимость же заключается в том, что фильтр по IP не настроен должным образом.

Литература

- Долгин А. А., Хорев П. Б. Разработка сканера уязвимостей компьютерных систем на основе защищенных версий ОС Windows. Труды международной научно-технической конференции «Информационные средства и технологии». — М., 2005. — Т. 2.

- Хорев П.Б. Методы и средства защиты информации в компьютерных системах. — М: Академия, 2005. — 256 с. — ISBN 5-7695-1839-1.

- Бармен C. Разработка правил информационной безопасности = Writing Information Security Policies (рус.) / Пер. с англ. Чайка И.В., Яковлев В.И.. — М: Вильямс, 2002. — 207 с. — ISBN 5-8459-0323-8.

- Ботт Э., Зихерт К. Безопасность Windows. Windows XP и Windows 2000 = Windows security inside out for Windows XP and Windows 2000 (рус.) / пер. с англ. Жуков Д. и др.. — СПб: Питер, 2003. — 681 с. — 3000 экз. — ISBN 5-8046-0116-4.

- Рихтер Дж., Кларк Дж. Программирование серверных приложений для Microsoft Windows 2000. — СПб: Питер, 2001. — 592 с. — ISBN 5-318-00296-X. — ISBN 5-7502-0137-6.

- Молдовян Н. А., Молдовян А. А., Зима В. М. Безопасность глобальных сетевых технологий. — СПб: BHV-Санкт-Петербург, 2001. — 320 с. — ISBN 5-94157-023-6.

- Рудный Е. Б., Ермаков И. В., Ермаков К. В., Люцарев В. С. Безопасность компьютерных сетей на основе Windows NT. — М.: Русская редакция, 1998. — 304 с. — ISBN 5-7502-0105-8.

THC-Amap

Сайт: thc.org/thc-amap

Платформа: Unix, MacOS, Win32

Если хочешь выяснить, какие сервисы установлены на удаленной машине, —

просканируй ее порты. В большинстве случаев можно обойтись одним лишь сканнером

безопасности (банально Nmap’ом), однако здесь, как и везде, не обошлось без

исключений. Каждый знает, что любой стандартный сервис обычно работает на

определенном порте: например, FTP на 21, SSH на 22 и т.д. Тем не менее,

администраторы частенько прибегают к одной очень простой, но полезной уловке.

Чтобы скрыть потенциально уязвимые сервисы, они устанавливают их на

нестандартные порты. В этом случае даже добротные сканнеры зачастую

обламываются, т.к. не могут определить FTP-сервер, работающий на 31337 порту,

даже если он там действительно есть.

Не беда! С задачей на ура справляется сканнер Amap от известной

хакерской группы THС. Он с большой вероятностью определит даже те сервисы,

которые работают не на своих стандартных портах. Успех достигается за счет того,

что программа посылает сервису специальные идентификационные пакеты, после чего

анализирует ответ и ищет соответствие в специально составленной базе сигнатур.

Таким образом, идентификация осуществляется не по номеру порта, а по «отпечаткам

пальцев» сервисов. До неприличия простой механизм позволяет определить

SSH-сервер, запущенный на 988 порту, или веб-сервер, установленный на 29-м.

Сканнер Amap легко сканирует как один конкретный порт, так и заданный

диапазон. Однако для большей эффективности рекомендую использовать его совместно

с Nmap’ом.

Алгоритм следующий: сначала Nmap, используя все свои возможности, определяет

на удаленной машине открытые порты и записывает результат в файл, далее за

работу берется THC-Amap, которому остается проанализировать открытые

порты и вывести результат. На практике это можно сделать примерно так:

Несмотря на то, что релизов не было долгое время, базы программы по-прежнему

обновляются и доступны на офсайте.

11.2.3. Традиционное тестирование на проникновение в систему

Сбор информации. На данной фазе усилия пентестера направлены на то, чтобы узнать как можно больше о целевом окружении. Обычно эта деятельность неинвазивна и выглядит как обычная активность пользователей. Эти действия составляют основу для остальных этапов исследования и таким образом они должны привести к сбору как можно более полных данных о системе. Раздел Information Gathering (Сбор информации) меню Applications (Приложения) Kali Linux содержит в себе десятки инструментов, направленных на то, чтобы раскрыть как можно больше информации об исследуемой системе.

Обнаружение уязвимостей. Этот шаг часто называют «активным сбором информации». Специалист, пытаясь идентифицировать потенциальные уязвимости в целевом окружении, ещё не атакует систему, но уже ведёт себя не так, как обычный пользователь. Именно здесь часто имеет место вышеописанное сканирование систем на уязвимости. На данном шаге исследования будут полезны программы из разделов Vulnerability Analysis (Анализ уязвимостей), Web Application Analysis (Анализ веб-приложений), Database Assessment (Исследование баз данных), и Reverse Engineering (Реверс-инжиниринг).

Эксплуатация уязвимостей. Имея список обнаруженных потенциальных уязвимостей, на данном шаге исследования специалист пытается воспользоваться ими для того, чтобы найти точку опоры в целевой среде. В этом деле полезны инструменты, которые можно найти в категориях Web Application Analysis (Анализ веб-приложений), Database Assessment (Исследование баз данных), Password Attacks (Взлом паролей), и Exploitation Tools (Средства эксплуатации уязвимостей).

Проникновение в системы и незаметное извлечение данных. После того, как исследователю удалось закрепиться в системе, нужно двигаться дальше. Как правило, на данном этапе ищут способ повышения привилегий до уровня, соответствующего тому, который необходим для достижения целевых систем, ранее недоступных, и скрытного извлечения их них секретной информации. На этом шаге можно обратиться к таким разделам меню приложений, как Password Attacks (Взлом паролей), Exploitation Tools (Средства эксплуатации уязвимостей), Sniffing & Spoofing (Сниффинг и спуфинг), и Post Exploitation (Действия после эксплуатации уязвимости).

Подготовка отчётов. После завершения активной фазы исследования, нужно задокументировать произведённые действия и подготовить отчёт. Обычно этот шаг не отличается такой же технической сложностью, как предыдущие

Однако, благодаря качественным отчётам клиент может получить полную отдачу от проделанной работы, поэтому не стоит недооценивать важность этого этапа исследования. Соответствующие инструменты можно найти в разделе Reporting Tools (Средства подготовки отчётов) меню Applications (Приложения).

- Предустановка лицензированных коммерческих пакетов. Например, имеется пакет, вроде платного сканера уязвимостей, который планируется использовать в ходе многих сеансов тестирования на проникновение. Для того, чтобы избежать необходимости устанавливать этот пакет на каждой развернутой копии Kali, можно интегрировать его в систему. Как результат, этот пакет окажется установленным при каждом развёртывании Kali.

- Предварительно настроенная виртуальная частная сеть с обратным соединением. Это очень удобная функция для устройств, которые преднамеренно оставляют подключёнными внутри исследуемой сети. Такие устройства позволяют проводить «удалённые внутренние» исследования. Устройство с функцией обратного соединения подключается к компьютеру пентестера, создавая туннель, который можно использовать для подключения к внутренним системам. Дистрибутив Kali Linux ISO of Doom — это пример как раз такой специальной настройки системы.

- Предустановленные инструменты и программы собственной разработки. Многие организации имеют наборы инструментов собственной разработки, необходимые в ходе сеансов тестирования на проникновение, поэтому их предварительная установка при формировании специального образа системы позволяет экономить время.

- Предварительная настройка конфигурации ОС, в том числе — настройка отображение имён хостов на IP-адреса, обоев рабочего стола, настройки прокси-серверов, и так далее. Многие пользователи Kali предпочитают особые настройки системы. Если вы собираетесь регулярно переустанавливать систему, сохранение подобных настроек может иметь смысл.