Оценка безопасности сайта

Содержание:

- ВВЕДЕНИЕ

- Cамые распространенные уязвимости

- Какие вызовы ждут большой веб завтра

- Миф №3: сетевой сканер защищенности веб-приложений

- Разместите на сайте образовательной организации

- Раздел «Информационная безопасность» Обучающимся

- Проверка протокола

- Сложные пароли

- Постоянное шифрование

- РЕЗЮМЕ

- VPN

- Web Application Firewall + Content Delivery Network

- Методы защиты

- Как проверить, является ли сайт безопасным

- Выводы

- ЗАКЛЮЧЕНИЕ

ВВЕДЕНИЕ

Веб-приложения используют самые разные организации, независимо от их сферы деятельности. Государственные учреждения предоставляют гражданам различные сервисы, СМИ размещают актуальные новости на своих площадках, IT- и телекоммуникационные компании рекламируют и продают услуги и продукты; всевозможные организации используют веб-приложения для обеспечения внутренних бизнес-процессов.

Особенность развития современных информационных технологий такова, что вопросы безопасности часто решаются по остаточному принципу. Мы регулярно видим новости о том, что веб-приложение той или иной организации было взломано: похищены критически важные данные, пользователи атакованы, руководство приносит извинения, компания подсчитывает убытки. Можно ли было избежать этого? Мы думаем, что да.

Каждый год специалисты Positive Technologies анализируют защищенность веб-приложений и систем ДБО, тестируют на проникновение корпоративную инфраструктуру и беспроводные сети, проводят инструментальный анализ и оценку осведомленности пользователей в вопросах ИБ для множества компаний в России и за рубежом. Данное исследование содержит результаты, полученные в ходе проведения работ по тестированию веб-приложений. Также приводится сравнительный анализ и статистика, собранная в ходе аналогичных исследований за 2016 год.

Cамые распространенные уязвимости

Рисунок 6. Наиболее распространенные уязвимости из списка OWASP Top 10 (доля приложений)

Рисунок 6. Наиболее распространенные уязвимости из списка OWASP Top 10 (доля приложений)

Чаще всех других в 2019 году в веб-приложениях встречались уязвимости, связанные с некорректными параметрами безопасности (Security Misconfiguration). Так, в каждом пятом проанализированном приложении были выявлены уязвимости, позволяющие проводить атаку на сессию, в частности отсутствие флагов HttpOnly и Secure у конфиденциальных Cookie-параметров. С помощью данных недостатков злоумышленник может, например, провести атаку типа «Межсайтовое выполнение сценариев» (Cross-Site Scripting, XSS), чтобы перехватить идентификатор сессии пользователя и от его имени выполнять различные действия в приложении.

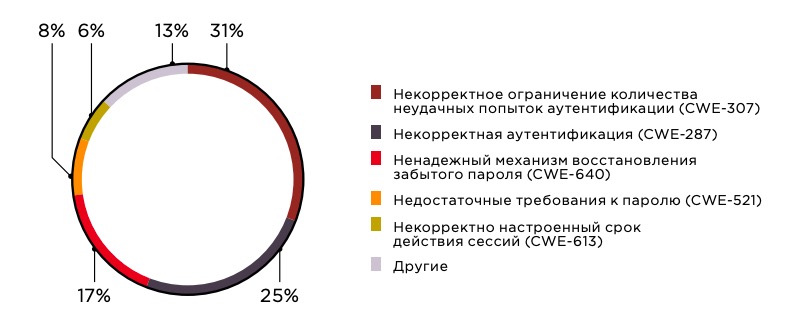

В 45% веб-приложений были обнаружены недостатки аутентификации (Broken Authentication). Почти треть выявленных уязвимостей из этой категории — это некорректное ограничение количества неудачных попыток аутентификации. В результате эксплуатации этой уязвимости злоумышленник может подобрать учетные данные пользователя и таким образом получить доступ к веб-приложению. Так, например, для одного приложения потребовалось всего 100 попыток, чтобы успешно войти с правами администратора.

Большинство атак на аутентификацию связано с использованием исключительно паролей. Ранее считавшиеся хорошими требования к смене пароля и его сложности способствуют использованию ненадежных паролей пользователями. Согласно последним рекомендациям NIST, организациям следует применять многофакторную аутентификацию.

Рисунок 7. Уязвимости, связанные с недостатками аутентификации (Broken Authentication)

Рисунок 7. Уязвимости, связанные с недостатками аутентификации (Broken Authentication)

Недостатки контроля доступа (Broken Access Control) в 2019 году встречались в каждом третьем приложении. Обход ограничений доступа обычно приводит к несанкционированному разглашению, изменению или уничтожению данных. Так, например, в одном из проектов небезопасная авторизация позволяла изменять содержимое профиля любого пользователя. Специалисты Positive Technologies узнали логин администратора приложения, в его профиле изменили адрес электронной почты на собственный, а затем через стандартную процедуру восстановления пароля получили доступ к сайту с правами администратора.

Количество уязвимостей, связанных с аутентификацией и авторизацией, как правило, можно минимизировать, если при разработке веб-приложения придерживаться практик безопасного программирования SSDLC.

Помимо уязвимостей из списка Top 10−2017, сообщество OWASP выделяет ряд недостатков, наличие которых рекомендуется проверять 1

Треть веб-приложений оказались уязвимы для атаки типа Clickjacking (содержали уязвимость «Некорректное представление важной информации интерфейсом пользователя», CWE-451) и столько же для атаки «Подделка межсайтового запроса» (Cross-Site Request Forgery, CSRF). В ходе CSRF-атаки злоумышленник с помощью специально сформированных сценариев может выполнять действия от лица пользователя, авторизованного в уязвимом веб-приложении

Представим ситуацию: вы авторизованы на сайте, уязвимом для подделки межсайтового запроса (пусть это будет некий онлайн-банк). В это время вам приходит фишинговое письмо со ссылкой, и вы по ней переходите. А дальше от вашего имени на уязвимый сайт (в ваш онлайн-банк) отправляется специально сформированный хакером запрос, который выполняет нужные злоумышленнику действия (например, переводит деньги на его счет). Онлайн-банк не сможет отличить этот несанкционированный запрос от легитимных, если не используется защита от CSRF-атак. Защита от данного типа атак чаще всего основывается на использовании уникальных одноразовых ключей (CSRF-токенов), подтверждении подлинности (например, с помощью пароля) или доказательстве, что запрос выполняется реальным пользователем (например, с помощью CAPTCHA), на установке дополнительного флага SameSite для Cookie-параметров.

В ходе атаки типа Clickjacking пользователь, как правило, уже находится на сайте злоумышленника, на котором так и манит нажать на кнопку (например, обещают большие скидки или рецепт вечной молодости). А поверх этой кнопки хакер реализует прозрачный HTML-фрейм (iframe) уязвимого сайта, и когда пользователь кликает по кнопке, происходит действие на уязвимом сайте, например ставится лайк под чьей-то фотографией. Таким образом происходит накрутка счетчика лайков, голосов и т. п. Одним из способов защиты от этого типа атак является использование HTTP-заголовка X-Frame-Options.

Рисунок 8. Распространенные уязвимости, не вошедшие в OWASP Top 10 (доля приложений)

Рисунок 8. Распространенные уязвимости, не вошедшие в OWASP Top 10 (доля приложений)

Какие вызовы ждут большой веб завтра

Интерес компаний к облачным технологиям продолжается. Согласно отчету аналитического агентства IDC, в 2018 году рынок облаков в России вырос на 24,8% и в 2019-м продолжил расти.

Закономерно растет интерес и к облачным WAF. По прогнозам аналитического агентства Gartner, доля «железных» WAF (работающих в домашних ЦОД) к 2022 году снизится с сегодняшних 30% до 10%. Также прогнозируется и рост потребности в защите API, выявлении и классификации ботов, широком использовании машинного обучения.

Каким должен быть WAF будущего? Прежде всего гибким и готовым к размещению в распределенных инфраструктурах — как в условиях домашнего ЦОД, так и на облачных ресурсах. При этом для WAF становится критически важным соблюдение высоких показателей доступности, предъявляемых для защищаемых приложений (до 99,999 % времени). С точки зрения безопасности WAF будущего должен обеспечивать равную степень защиты как для самого приложения, так и для его API, предотвращать известные и неизвестные ранее атаки с применением сигнатурного анализа и алгоритмов глубокого машинного обучения.

Миф №3: сетевой сканер защищенности веб-приложений

Сетевые сканеры безопасности предназначены для выявления небезопасных конфигураций, отсутствия необходимых обновлений и наличия уязвимостей серверов и сетевых устройств, а не уязвимостей веб-приложений. Архитектура решений, огромное количество правил и признаков, подлежащих проверке при сканировании сети, все же иногда позволяют производителям сетевых сканеров предлагать дополнительную функциональность по поиску уязвимостей веб-приложений в рамках отдельной лицензии (например, у Qualys, Tenable и др.) или даже бесплатно. Но удобство использования и качество их работы далеки даже от среднего уровня профессиональных сканеров веб-приложений, и доверие к таким продуктам не может быть восстановлено после нахождения критических уязвимостей там, где универсальный сканер отработал на 100%. Средства фаззинга, тестирования протоколов, поиска эксплойтов, генераторы атак, анализаторы памяти и дебаггеры также не являются полноценными средствами анализа защищенности веб-приложений.

Разместите на сайте образовательной организации

Ссылки на сайты, куда можно отправить информацию о противоправном контенте

Достаточно разместить на сайте образовательной организации баннер «Сообщить о противоправном контенте». Баннер и код для вставки его на сайт образовательной организации в левом верхнем углу данной страницы. После вставки баннера на сайт он станет ссылкой, ведущей к данному разделу.

|

Наименование организации |

Ссылка |

| ФЕДЕРАЛЬНАЯ СЛУЖБА ПО НАДЗОРУ В СФЕРЕ СВЯЗИ, ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ И МАССОВЫХ КОММУНИКАЦИЙ Роскомнадзор | сообщения от граждан, юридических лиц, индивидуальных предпринимателей, органов государственной власти, органов местного самоуправления о наличии на страницах сайтов в сети Интернет противоправной информации | http://eais.rkn.gov.ru/feedback/ |

| Департамент региональной безопасности Ярославской области | Прием сведений об Интернет-ресурсах, где предположительно содержится противоправный контент | http://www.yarregion.ru/depts/drb/tmpPages/badcontent.aspx |

| Лига безопасного Интернета | Оставить сообщение о противоправном Интернет-контенте | http://ligainternet.ru/hotline/ |

|

Фонд «ДРУЖЕСТВЕННЫЙ РУНЕТ» |

|

|

Центр безопасного интернета в России | Горячая линия |

http://www.saferunet.ru/post/hot_line.php |

| Национальный центр информационного противодействия терроризму и экстремизму в образовательной среде и сети Интернет | |

| Горячая линия РОЦИТ | http://www.hotline.rocit.ru/ |

Рекомендации, методики, информационные материалы

1) Методические рекомендации по реализации мер, направленных на обеспечение безопасности и развития детей в сети «Интернет»Письмо №66-0250 от 01.03.2019Члена Совета Федерации Федерального Собрания Российской Федерации Боковой Л.Н.

Письмо № 03-39 от 29.03.2019 г. «О методических рекомендациях» департамента государственной политики в сфере общего образования Минпросвещения РФМетодические рекомендации по реализации мер, направленных на обеспечение безопасности и развития детей в сети «Интернет»

2) Методические рекомендации по ограничению в образовательных организациях доступа обучающихся к видам информации, распространяемой посредством сети «Интернет», причиняющей вред здоровью и (или) развитию детей, а также не соответствующей задачам образованияСсылка на документ 2014г. Ссылка на документ 2018г. Ссылка на раздел сайта Единый урок.рф

3) Рекомендации по организации системы ограничения в образовательных организациях доступа обучающихся к видам информации, распространяемой посредством сети «Интернет», причиняющей вред здоровью и /или развитию детей, а также не соответствующей задачам образованияРекомендации

4) Методика, рекомендуемая к использованию при проведении экспертизы информационной продукции в соответствии с Федеральным законом от 29 декабря 2010 года No 436-ФЗМетодика

Информационные материалы ФГБНУ «Центр защиты прав и интересов детей»Экспертная деятельность педагогов по оценке интернет-контента и обнаружению информации, причиняющей вред здоровью и (или) развитию обучающихся (.pdf)

Раздел «Информационная безопасность» Обучающимся

Информационная памятка для обучающихся для размещения на официальных интернет-ресурсах на официальных Интернет-ресурсах

Информация о мероприятиях, проектах и программах, направленных на повышение информационной грамотности обучающихся:

Сайт «Азбука цифрового мира»Азбука цифрового мира. Увлекательные комиксы, специализированные тренажёры и интересные игры!

Баннер акции «Мы – ЗА безопасный Интернет» Участниками Интернет-акции «Мы – ЗА безопасный Интернет» могут стать образовательные организации, детские и молодежные клубы и объединения, а также каждый неравнодушный пользователь сети Интернет.

Презентация для детей 9-11 летпо вопросам защиты персональных данных.Презентация для детей 12-14 летпо вопросам защиты персональных данных.Подготовлены Центральным аппаратом Роскомнадзора.Ссылка на видеоролик о защите детских персональных данных.Портал Персональныеданные.дети

Правила безопасности в сети Интернет для тебя и твоих друзейБуклет Роскомнадзора

Проверка протокола

Проверка протокола — это базовый механизм пассивной защиты от потенциальных атак, которые производятся с использованием нетипичного применения возможностей HTTP. Его цель состоит в том, чтобы оставить злоумышленникам как можно меньше места для маневра, ограничив запрос специальными проверками.

В первую очередь это проверка HTTP-заголовков на соответствие RFC, однако этого недостаточно, и производители идут дальше, используя ограничения по «лучшим практикам» и собственным правилам, сформулированным в процессе анализа возможных уязвимостей.

Обычно применяются следующие ограничения:

- требования RFC;

- длина и количество заголовков, параметров;

- временные рамки;

- проверка JSON, XML сущностей;

- отсутствие недопустимых значений.

Сложные пароли

Сложность паролей напрямую определяет их надёжность, поэтому рекомендуется использовать длинные случайные комбинации символов. Во-первых, их почти невозможно взломать перебором. Во-вторых, они не имеют привязки к личности пользователя.

Пароль в виде имени супруга или ребёнка, даты рождения, клички собаки, названия любимой команды непосредственно связаны с вами. Это та информация, которую злоумышленники смогут подобрать, если получат доступ к социальной сети, почте или компьютеру.

Поэтому 17041991 – это плохой пароль. Masha17041991 или 1704masha1991 — тоже. А Vy0@$e6#Omx6 – сильный пароль. Его невозможно собрать исходя из данных о человеке, а найти перебором сложно технически.

Не используйте одинаковые пароли. В идеале для каждого случая должна быть своя комбинация. Применять для всех почтовых аккаунтов, соцсетей и банковских сервисов один и тот же код — опасно.

Всё запомнить будет трудно. Поэтому установите для хранения менеджер паролей:

• KeePass

• LastPass

• RoboForm

• Protect (дополнение Яндекс.Браузера)

Постоянное шифрование

Чтобы результатом действий на сайте не стала утечка личных данных или спам-атака на почту, пользуйтесь ресурсами, сетевой адрес которых начинается с HTTPS. Это значит, что соединение между вами и сервером шифруется – информацию не получится перехватить.

Современные браузеры напоминают о риске нешифрованного соединения. Если при проверке сертификата данные не совпадают, на экране появляется предупреждение. Правда, его можно проигнорировать, нажав «Я принимаю риск, всё равно перейти».

Чтобы повысить уровень защиты, зашифруйте столько интернет-трафика, сколько сможете, с помощью расширения HTTPS Everywhere. Оно автоматически заставляет сайты использовать HTTPS протокол вместо HTTP. Его можно бесплатно установить в браузеры Google Chrome, Mozilla Firefox и Opera, в том числе и на мобильных устройствах.

Информации в облачных хранилищах тоже не мешает добавить защиты. Установите программу для шифрования данных в облаке, например, Boxcryptor или nCrypted Cloud.

РЕЗЮМЕ

Несанкционированный доступ к приложению возможен в каждой второй системе. В 2017 году наши эксперты демонстрировали возможность несанкционированного доступа к веб-приложению в 48% систем. При этом возможность получения полного контроля над исследуемыми приложениями была выявлена в 17% проектов.

Все веб-приложения по-прежнему уязвимы. Во всех исследованных системах наши эксперты выявили уязвимости. Критически опасные уязвимости были обнаружены в 52% приложений, а уязвимости средней степени риска — в каждом из них.

65% всех уязвимостей обусловлены ошибками в коде. Десятка самых распространенных уязвимостей 2017 года включает четыре критически опасные — «Внедрение SQL-кода», «Выполнение произвольного кода», «Выход за пределы назначенного каталога», «Внедрение внешних сущностей XML». Все эти уязвимости относятся к уязвимостям кода веб-приложений.

60% веб-приложений, разработанных на PHP, содержат критически опасные уязвимости. При этом примерно по две критически опасные уязвимости в среднем на одну систему удавалось выявить вне зависимости от применяемой технологии разработки. И независимо от средства разработки почти в каждом приложении присутствуют уязвимости из рейтинга наиболее распространенных.

Тестовые приложения содержат больше уязвимостей, чем продуктивные. В среднем в них удавалось обнаружить в пять раз больше критически опасных уязвимостей.

Наличие исходного кода повышает эффективность анализа. В рамках ручного анализа доступ к исходному коду позволял выявить критически опасные уязвимости в 100% приложений, а при исследовании методом черного ящика критически опасные уязвимости были обнаружены в 35% систем.

VPN

VPN — это защищённая сеть, которая скрывает IP адрес и месторасположение. Она надёжно зашифрует весь трафик и данные, передаваемые с устройства. Если вам необходимо обойти блокировку сайта, получить анонимность в сети или подключиться к Wi-Fi в публичном месте, используйте VPN.

Сама технология работает так:

1. Информация шифруется на устройстве.

2. Передаётся на сервер VPN-провайдера.

3. Дешифруется на сервере.

4. Передаётся по назначению (на сервер сайта).

Таким образом, личная информация защищена от перехвата, она полностью зашифрована, персональные данные скрыты. Блокировки сайтов, например, от Роскомнадзора перестают работать. Присутствие в сети выглядит так, словно вы вышли в интернет не из России, а из другой страны (где размещён VPN сервер).

Бесплатный VPN предлагают Windscribe и Privatix.

Web Application Firewall + Content Delivery Network

WAF защищает веб-приложения клиента от атак уровней L3, L4, L7:

- угрозы из списка топ-10 OWASP;

- сканирование уязвимостей веб-приложений;

- организация DDoS-атак вредоносными ботами.

В отличие от других WAF, клиенты могут настроить собственные правила безопасности для защиты от целевых атак.

«Чистый» трафик доставляется пользователям через CDN (Content delivery network), состоящую из 40 распределенных по всем континентам дата-центров. Для маршрутизации трафика используется протокол BGP.

При использовании Imperva сокращается потребление полосы пропускания и уменьшается время загрузки веб-приложений, благодаря использованию комплекса решений:

- кэширование всех типов контента;

- настройка правил кэширования;

- доставка контента с ближайшего дата-центра;

- оптимизация контента для передачи.

Балансировщик нагрузки

Ресурсы распределяются оптимально за счет использования искусственного интеллекта и Big Data для балансировки нагрузки на уровне L7. Нагрузка балансируется двумя способами:

- по производительности — минимальное время соединения с ЦОД;

- по геопозиции пользователя.

Если основной сервер становится недоступен, трафик перенаправляется к резервному.

Защита от DDoS

Клиент вносит изменения в настройки DNS, чтобы перенаправить трафик в сеть высокопроизводительных серверов Imperva. После подключения любой трафик, включая HTTPS-запросы, поступает в сеть Imperva и фильтруется.

Интеллектуальные алгоритмы анализа поведения комбинируются с сетью высокопроизводительных серверов, поэтому Imperva защищает веб-приложения от всех видов DDoS атак:

- перегрузка полосы пропускания;

- атаки на стек интернет-протоколов;

- атаки на уровне приложений.

Imperva предлагает 3 типа защиты от DDoS:

- защита всех элементов инфраструктуры;

- защита сайта;

- защита DNS и IP.

Контроль событий безопасности происходит в режиме реального времени с вероятностью ложных срабатываний менее 0.01%.

Imperva гарантирует SLA менее 10 секунд при возникновении DDoS-атаки.

Защита от ботов

Imperva обладает широкой базой аналитики ботов за счет большой клиентской базы.

Посетители классифицируются с использованием передовых технологий анализа поведения и делятся на категории:

- пользователь;

- бот.

Затем боты подвергаются анализу и делятся на категории:

- плохой — блокируется;

- хороший — разрешается доступ к веб-приложению;

- подозрительный — проходит дополнительную проверку.

В личном кабинете можно создавать собственные черные и белые списки посетителей по IP-адресу или идентификатору бота.

Правила защиты, встроенные в сервис, постоянно обновляются, чтобы предотвратить использование уязвимостей CMS-систем, платформ для электронной коммерции, распространенных стеков веб-сайтов.

В личном кабинете Imperva предоставляются подробные отчеты по событиям безопасности.

Двухфакторная аутентификация

Двухфакторная аутентификация Imperva не требует никаких программных изменений и интеграций дополнительных ресурсов и защищает веб-ресурсы любого типа:

- страницы административного доступа;

- защищенные веб-приложения в корпоративной сети, доступные из сети интернет;

- интернет-порталы и другие онлайн-ресурсы.

Чтобы попасть в административную консоль, запрашивается логин, пароль и код доступа, полученный через электронную почту, SMS или Google Authenticator. Злоумышленники не смогут получить доступ к административным ресурсам, даже если украли или изменили пароль.

Управление авторизациями происходит централизованно через личный кабинет Imperva.

Attack Analytics

События безопасности анализируются искусственным интеллектом Imperva и сортируются по группам, которым присваивается соответствующий уровень угрозы.

Решение Attack Analytics собирает отфильтрованные события безопасности и предоставляет точные действенные отчеты по группам инцидентов. Аналитика безопасности веб-приложений позволяет компаниям снизить затраты на расширение штата специалистов по безопасности.

Методы защиты

Репутационный фильтр IP адресов

Метод основан на белых и чёрных списках IP адресов и доменов. Ссылаясь на эти списки, WAF оценивают входящие запросы.

Некоторые популярные блок-листы:

Поведенческий анализ

Поведенческий анализ строится на машинном обучении. Это позволяет обнаружить аномалии в поведении на глубоких уровнях понимания. Такой механизм может обучаться как с учителем так и без учителя на идентификаторах доступа. Входящими параметрами могут служить идентификаторы доступа такие как HTTP-параметры, идентификатор ресурса (URL, URN), идентификатор сессии. Таким образом выделяется эталонная математическая модель допустимых идентификаторов доступа. При несовпадении с этой моделью очередной запрос будет заблокирован. Это позволяет отражать как известные атаки, так и атаки нулевого дня.

Как проверить, является ли сайт безопасным

Чтобы помочь вам защитить свою персональную информацию, мы можем предложить семь параметров, проверка которых поможет выяснить, является ли сайт безопасным.

1. Безопасный URL

Когда предоставляется такая возможность, большинство людей выбирают безопасный URL в качестве индикатора надежности веб-сайта, но как часто они на самом деле проверяют URL при вводе информации о своей банковской карте? Как вы можете сказать, что URL безопасен?

URL-адрес является безопасным, если он имеет правильное написание, использует защищенный протокол (https) и имеет индикатор надежности в виде замочка. Хотя https не является синонимом безопасности, все же эти три фактора стоит проверять с самого начала, когда вы хотите выяснить безопасность сайта. Эти факторы должны проверяться для каждого сайта, который вы посещаете, особенно если вы находитесь на сайте банка или вводите конфиденциальную информацию в онлайн-магазинах.

2. Хороший внешний вид сайта

Веб-сайты, которые выглядят неважно, как правило, являются и небезопасными. Если владелец сайта не инвестирует достаточно средств во внешний вид и удобство работы с ним, то вполне вероятно, что он не инвестирует достаточных средств и в безопасность

Такие плохо созданные сайты подвержены вредоносным программам и могут представлять угрозу для вас. Убедитесь, что на вашем компьютере установлена антивирусная программа, которая не позволит вам пасть жертвой данной угрозы.

Также важно отметить, чтобы на сайте не было грамматических и орфографических ошибок. Если есть заметные ошибки, то это может быть сигналом того, что сайт поддельный или мошеннический.

3. Предлагаются знакомые способы оплаты

К дополнительным факторам доверия к онлайн-магазину стоит отнести и наличие на нем знакомых методов оплаты. Эти логотипы надежных систем оплаты должны присутствовать там, где вы вводите данные своей карты. К таким надежным формам оплаты стоит отнести Visa, MasterCard, Discover и American Express. Если сайт предлагает только неизвестные методы оплаты, то такой сайт может быть мошенническим.

4. Содержит знак доверия

Возможно, ранее вы уже видели такие знаки доверия, но не понимали, что это означает. Знаки доверия – это символы или значки, которые обычно показываются на страницах оформления заказов и показывают, что данная страница сайта обеспечивает безопасность вводимой вами информации. Среди наиболее распространенных знаков доверия — Paypal, Better Business Bureau и Verisign.

Такие знаки доверия добавляют доверие к сайту, чтобы покупатели чувствовали себя спокойно при вводе конфиденциальной информации через Интернет. При заказе на сайте, проверьте, имеет ли сайт знак доверия.

5. Доступна контактная информация

Чтобы убедиться в безопасности сайта, проверьте, доступна ли на сайте контактная информация. К ней относятся: название компании или ФИО человека, адрес, номер телефона и адрес электронной почты. Если нет никакого способа получить данные о владельце сайта (компании), то что вы будете делать в том случае, если с вашим заказом возникнет какая-либо проблема?

6. Доступна политика конфиденциальности

Поскольку конфиденциальность является очень серьезным вопросом, важно знать, что именно отслеживает сайт, на котором вы находитесь. Вы можете найти эту информацию в его политике конфиденциальности

Как правило, ссылка на эту политику расположена в самом низу главной страницы.

Политика конфиденциальности обязательно должна присутствовать на сайте, потому что если сайт собирает информацию, то необходимо, чтобы она была защищена. То, как сайт будет защищать вашу информацию, описано в этой политике. Если веб-сайт, на котором вы находитесь, не имеет ее, то есть большие сомнения в его легитимности и безопасности. Если же она имеется, но формулировки достаточно расплывчаты или непонятны, то имеются определенные опасения относительно того, как именно будет обеспечиваться безопасность вашей информации.

Выводы

Владельцы бюджетов и сотрудники служб ИБ задают вопрос, какой вариант является лучшим: инвестировать в сканер безопасности веб-приложений, который может быть использован собственными сотрудниками, или нанять профессиональную команду пен-тестеров? И если сканер уже есть, то существует ли «правильный» сотрудник, чтобы проверить результаты его работы? Сканеры безопасности никогда не заменят профессионалов, но и профессионалы никогда не будут такими эффективными, как автоматические сканеры. Благодаря автоматизации и современным технологиям мы можем автоматизировать больше, поэтому тесты на проникновение требуют меньше вмешательства человека. Gartner прогнозирует, что рынок автоматических сканеров приложений достигнет 14% всех средств обеспечения безопасности к 2021 году, оставаясь самым быстрорастущим среди всех сегментов ИБ. Но нельзя полагаться только на сканеры. Мы подготовили для вас краткую памятку по защите веб-приложений:

ЗАКЛЮЧЕНИЕ

Отдельно отметим, что могут проводиться атаки на веб-ресурсы с целью заражения пользователей вредоносным ПО. Так действовали распространители вируса-шифровальщика Bad Rabbit: злоумышленники взламывали веб-приложения СМИ и маскировали распространяемый файл под обновление для Adobe Flash Player. Другой пример это группировка Cobalt3, которая успешно атаковала через веб-приложения инфраструктуру контрагентов для последующего проведения фишинговых рассылок на целевые банки. Таким образом, под ударом может оказаться любое приложение, даже то, которое не является целью атакующего: оно может стать лишь промежуточным звеном в атаке. Что же тогда говорить о тех сайтах, которые критически важны для компаний, где атаки на клиентов могут привести не только к репутационным, но и к финансовым потерям!..

Исходя из полученных данных, мы отмечаем необходимость регулярного проведения работ по анализу защищенности веб-приложений. При этом рекомендуется использовать метод белого ящика (с анализом исходного кода): его эффективность выше, чем у других методов тестирования. Можно избежать значительных затрат на переработку приложения в случае выявления серьезных уязвимостей в предрелизной версии — если проводить анализ защищенности кода еще в процессе его написания (Secure Software Development Life Cycle4).

Также для защиты от атак на веб-приложения рекомендуется применять превентивные меры защиты, такие как межсетевой экран уровня приложений (web application firewall, WAF). При этом WAF должен не только обнаруживать и предотвращать известные атаки на уровне приложения и бизнес-логики, но и выявлять эксплуатацию уязвимостей нулевого дня, предотвращать атаки на пользователей, анализировать и сопоставлять множество событий для выявления цепочек атак, что возможно только при использовании инновационных технологий нормализации, эвристического и поведенческого анализа и самообучения.

Вопросам безопасности по-прежнему уделяется недостаточное внимание, ежегодно мы наблюдаем одни и те же ошибки, совершаемые разработчиками и администраторами систем, а вопрос внедрения процессов обеспечения безопасности на протяжении всего жизненного цикла веб-приложений по-прежнему остается нерешенным

- exploit-db.com/exploits/17696/

- github.com/neex/gifoeb

- ptsecurity.com/upload/corporate/ru-ru/analytics/Cobalt-2017-rus.pdf

Скачать PDF