Обзор продуктов tenable для анализа защищенности корпоративной инфраструктуры

Содержание:

- Введение

- Courses Available

- Fun with ident

- Установка Nessus

- Nessus Professional

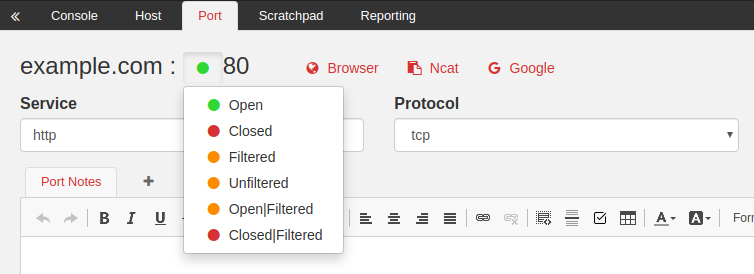

- Open Port Re-Check

- Информация о файле nessusd.exe

- nessusd сканер

- Другие процессы

- Установка Nessus на Debian/Ubuntu/Mint

- Tenable SecurityCenter

- Conclusion

- Лучшие практики для исправления проблем с nessusd

- Scanning with Credentials

- Installing and configuring Nessus

Введение

Активы организаций никогда не находятся в статичном состоянии — обновляются операционные системы и программное обеспечение, добавляются новые серверы и рабочие станции пользователей, претерпевает изменения топология сети. Такие действия рано или поздно могут привести к ошибкам при настройке и негативным последствиям — инфраструктура становится уязвимой. Одним из запоминающихся примеров может служить вирус-шифровальщик WannaCry, широкое распространение которого было связано с несвоевременным обновлением операционных систем.

В связи с этим организациям, разрабатывающим свое программное обеспечение, необходимо задумываться о безопасности создаваемых приложений и их кода. Причем эффективнее это делать на этапе разработки продукта, будь то облако, мобильное приложение, SaaS или DevOps. В свою очередь заказчикам не стоит забывать о безопасности, своевременном обновлении и устранении уязвимостей операционных систем, сетевого оборудования, баз данных и компонентов виртуальной инфраструктуры.

На этом фоне компания Tenable (Штат Мэриленд, США) разработала продукты как для малых компаний, так и для крупных корпораций, которые обладают всеми основными функциями решений для управления уязвимостями — безопасность приложений, агенты на конечных устройствах, аудит конфигурации, настройка приоритизации при поиске угроз, приоритизация, построенная в контексте бизнеса, и многое другое. Важную роль в развитии Tenable сыграл и инновационный подход к поиску уязвимостей и угроз — основанный на активах информационных технологий, что позволило привнести в компанию порядка 200 млн долларов инвестиций. Руководство компании в лице нового генерального директора Амита Йорана (бывший директор RSA) закладывает понимание того, что активы уже давно вышли за пределы лишь ноутбуков и серверов, а складываются в сложные комбинации вычислительных платформ, подверженные разнообразным атакам. Для того чтобы избежать финансовых потерь и вовремя выявить уязвимости инфраструктуры, в зависимости от требуемых возможностей программы и количества человеческих ресурсов, организации могут выбрать подходящий продукт от компании Tenable — Nessus Professional, Tenable.io, Tenable SecurityCenter.

Courses Available

Asset Management

Modules

- Asset Management Overview

- Asset Discovery Process

- Discovering External Assets (Cloud Scanners)

- Discovering Internal Assets (Nessus)

- Discovering Cloud Assets (AWS)

- Discovery with Integrations

- Discovery with Passive Listening

- Asset Categorization Process

- Categorizing Assets

- Basic Asset Analysis

- Asset Tracking in Practice

Vulnerability Management

Modules

- Vulnerability Management Overview

- Vulnerability Assessment Overview

- External Assessment

- Internal Assessment

- Agent Assessment

- Automated Passive Listening

- Cloud Assessment

- Mobile Device Assessment

- Authentication Coverage

- Vulnerability Reporting

- System Admin Reporting

- Escalation Reporting

- Success Reporting

Sensor Deployment

Modules

- Sensor Deployment

- Deploying Nessus Scanners

- Deploying Nessus for AWS

- Deploying Nessus Agents

- Deploying Nessus Network Monitor

Web Application Scanning

Modules

- Web Application Scanning Overview

- Web Application Scanning Methods

- Web Application Discovery

- Basic Web Application Assessment

- Extensive Web Application Assessment

- Workbenches and Dashboards

Modules

- Container Security Overview

- Policy Enforcement

Modules

- Continuous Network Monitoring

- The Beauty of Automation

- Software Requirements and Downloading

- Deployment Pre-Planning

- Deployment Strategy Planning

- Scan Zones

- Roles, Groups, and Users

- Repositories

Modules

- Scan Overview

- Credentialed Scanning

- Vulnerability Scanning Overview

- Infrastructure Scanning

- Asset List Basics

- Credentials

- Scan Policies

- Creating Scans

- Analysis & Reporting Basics

- Dashboards

- Assurance Report Cards

Modules

- Tenable.sc Continuous View Product Overview

- Software Requirements and Downloading

- Passive Analysis Overview

- Log Correlation Engine Overview

- Deployment Strategy Planning

- Nessus Agent Support

- Adding an Agent Scanner

- LCE Client Policy Configuration

Modules

- Vulnerability Analysis

- Event Analysis Basics

- Reporting Basics

- Assurance Report Cards

- Alerts

- Tickets

- Nessus Agent Data

Advanced Threat Detection

Modules

- Data Collections

- Going Hunting

- Hunting the Known with Dashboards

- Hunting the Known manually

- Hunting the Unknown

- Hunting the Unknown with Dashboards

- Hunting the Unknown Manually

- Insider Threat

- Insider Threat User Tracking

- Insider Threat User Tracking in Practice

- Insider Threat Data Exfiltration

- Targeted Intrusion Detection

- Targeted IDS Configuration

- Targeted IDS in Practice

- Predicting Attack Paths

- Identifying Trust

- Carving the Path

Nessus Professional

- Deployment

- Scanning

- Analysis and Reporting

- Compliance

- Infrastructure Compliance

- Application Compliance

- Advanced Scanning

- Deployment

- Components

- Scanning

- Agents

- Introduction to Nessus Network Monitor

- Nessus Network Monitor Deployment

- Nessus Network Monitor Installation

- Nessus Network Monitor Windows Installation

- Nessus Network Monitor Linux Installation

- Nessus Network Monitor Interface Introduction

- Nessus Network Monitor Configuration Overview

- Nessus Network Monitor Configuration Part 1

- Nessus Network Monitor Configuration Part 2

- Nessus Network Monitor Plugin Introduction

- Nessus Network Monitor Basic Analysis

- Nessus Network Monitor Basic Reporting

Fun with ident

If ident is running on the host, you can specify open ports and the Nessus plugin will tell you what uid the process is running as.Knowing the privileges with which the process runs allows an attacker to also know the privileges that arbitrary commands or code would be executed with. This is a really neat feature of Nessus and shows how the scanner will make use of any available service/information to benefit other tests. You can run this from the command line (if you know TCP port 113 is open and running ident):

# /Library/Nessus/run/bin/nessuscmd -V -p21 -i 14674 192.168.1.241 Starting nessuscmd 3.2.1 Scanning '192.168.1.241'...

+ Results found on 192.168.1.241 :

— Port ftp (21/tcp) is open

Plugin ID 14674

| identd reveals that this service is running as user/uid 0

The above command will run nessuscmd with the «-V» flag that shows the full output of the plugin, the «-p21» flag to point it at TCP port 21, the «-i 14674» that specifies the plugin to run, in this case the ident scan plugin, and then specifies the target IP address. Our results reveal that the service, likely FTP, is running as uid 0 (or root). Nessus provided this information for each service that was enumerated during the scan.

Установка Nessus

Nessus — замечательная разработка фирмы «Tenable Network Security». Это бесплатный для домашнего пользования, кроссплатформенный сетевой сканер уязвимостей. С помощью Nessus можно детектировать множество брешей безопасности в операционной системе и программных продуктах любого компьютера, доступного по сети. Это замечательный сканер используется в различных ситуациях: от благородных намерений системного администратора до злобных целей взломщиков.

Поскольку я пользователь домашний, и использую Ubuntu, я расскажу как установить и настроить Nessus под этот дистрибутив. Стоит отметить, что на сайте разработчика доступна инструкция по установке, но она слишком запутана.

Скачайте debian пакет со страницы http://www.nessus.org/download/. Разработчик предоставляет очень много сборок для различных операционных систем. На сегодняшний день актуальная версия программы — 4.2.0. Nessus установится в директорию /opt/nessus.

Программа не имеет графического интерфейса в привычном его виде, Nessus управляется через веб-интерфейс. После установки и запуска демона сканера по IP-адресу вашего компьютера станет доступен веб-сервер, который и предоставит графический интерфейс пользователя на основе Flash. К слову, Teneble Network Security предоставляет и другое решение в виде отдельной программы-клиента, но она не так удобна как интерфейс разработанный на Flash. Однако прежде чем получить к нему доступ программу нужно подготовить соответствующим образом.

Первым делом нужно создать учетную запись пользователя Nessus. Делается это с помощью программы

Наш первый пользователь будет обладать всеми правами без ограничений. В последствии, на каждого пользователя можно будет назначить ограничения разного рода. Например, вы сможете ограничить доступ только с определенного адреса для конкретного пользователя. Программа предложит ввести логи и пароль, после чего поинтересуется сделать ли этого пользователя администратором. Отвечайте утвердительно. Затем нужно будет оставить пустой строку ограничивающих правил. На этом процедура создания пользователя завершена.

Следующий этап — регистрация программы. Заполните поля на странице регистрации и вам бесплатно вышлют регистрационный код по электронной почте. Запустите программу, подставив ваш код

Это важный момент. После этого действия Nessus начнет скачивать свои плагины, без которых он бесполезен. Плагин Nessus — это набор правил и программных кодов, которые будут применяться для детектирования той или иной уязвимости. Первый раз придется немного подождать: плагинов великое множество. По завершению этого процесса Nessus становится полностью работоспособным.

Запуск сервера производится командой

Теперь можно открыть браузер и набрать адрес https://127.0.0.1:8834/. Порт 8834 — это порт, по умолчанию используемый сервером. Связь проходит по SSL-защищенному соединению, поэтому принимайте сертификат и в результате увидите приветственное окно Nessus.

Nessus готов к работе!

Nessus Professional

Nessus Professional — сканер уязвимостей для небольших организаций, включающих в себя до 50 рабочих машин, а также для аудиторов, осуществляющих анализ безопасности своих заказчиков. Продукт позволяет оценивать конфигурации, находить уязвимости и, в случае обнаружения проблем при настройке инфраструктуры, предотвращать сетевые атаки.

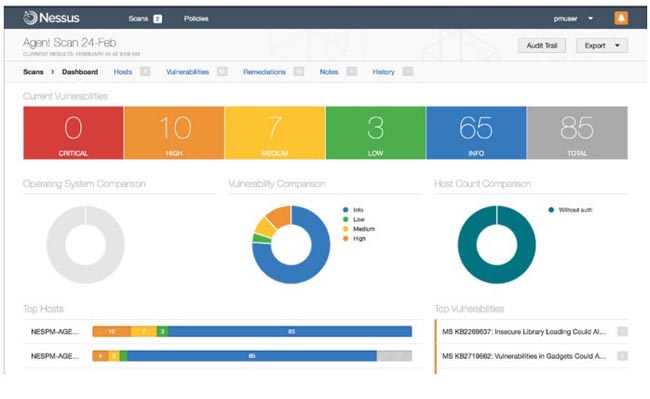

Рисунок 1. Интерфейс, доступный администратору, в Nessus Professional

Основные возможности Nessus Professional

К основным возможностям Nessus Professional можно отнести:

- Широкий выбор режимов анализа защищенности.

- Гибкие настройки параметров анализа уязвимостей.

- Управление обновлениями продукта и контента.

- Составление отчетов по заданным критериям.

- Совместимость с плагинами Nessus.

- Автоматические ежедневные обновления системы.

Возможные типы анализа защищенности

Nessus Professional предоставляет возможность проведения проверок для обеспечения соответствия нормативным требованиям FFIEC, HIPAA, NERC, PCI DSS, а также отраслевым стандартам CERT, CIS, COBIT / ITIL, DISA STIG. Такой охват обеспечивают более 450 предустановленных шаблонов.

- Сканирование уязвимостей . Оценка систем, сетей и приложений на наличие уязвимостей.

- Аудит конфигурации. Проверка соответствия сетевых активов политикам и отраслевым стандартам.

- Обнаружение вредоносных программ. Также обнаруживается потенциально нежелательное и неуправляемое программное обеспечение.

- Сканирование веб-приложений. Обнаружение уязвимостей веб-серверов и служб и уязвимостей OWASP.

- Гибкие поисковые запросы. Определение закрытой информации в системах или документах.

- Аудит системы управления. Сканирование систем SCADA, встроенных устройств и приложений ICS.

- Поддержка облачных вычислений . Оценка слабых мест конфигурации облачных решений, таких как Amazon Web Services, Microsoft Azure и Rackspace.

Возможности анализа защищенности

Система поддерживает несколько вариантов сканирования, таких как поддержка удаленного и локального сканирования активов, сканирования с аутентификацией, режим автономного аудита конфигурации сетевых устройств.

- Обнаружение и сканирование активов. Сетевые устройства, включая брандмауэры нового поколения, операционные системы, базы данных, веб-приложения, виртуальные и облачные среды.

- Сканирование сетей. Сканирование на IPv4, IPv6 и гибридных сетях.

- Сканирование по расписанию. Сканирование с настройкой по времени и частоте запуска.

- Выборочное повторное сканирование хоста. Выполнение повторного сканирования всех или выборочных хостов.

- Автоматический анализ сканирования. Рекомендации по восстановлению и настройке сканирования.

Возможности управления

- Обновление продукта. Автоматическое обновление программного обеспечения Nessus и изменение пользовательского интерфейса.

- Обновление контента. Постоянное обновление уязвимостей с помощью плагинов Nessus, актуальных угроз, угроз нулевого дня и новых типов конфигураций, позволяющих соответствовать нормативным требованиям.

- Поддержка пользователей. Варианты предоставления услуги технической поддержки — веб-портал, чат и электронная почта.

Составление отчетов

Система может самостоятельно пересылать отчеты ответственным лицам в случае обнаружения уязвимостей, изменения их степени опасности, по расписанию, в том числе так называемые отчеты об исправлении.

- Гибкая отчетность. Возможность создания отчетов с сортировкой по уязвимостям или хосту, создание резюме или сравнение результатов сканирования для поиска изменений.

- Несколько форматов отчетов. Встроенный (XML), PDF (требуется, установка Oracle Java на сервер Nessus), CSV и HTML.

- Уведомление о целевых почтовых уведомлениях. Уведомление о результатах сканирования, рекомендациях по исправлению и улучшению конфигурации.

Совместимость с другими системами

В данный момент Nessus Professional поддерживает интеграцию с Nessus RESTful API — стандартизированный, поддерживаемый и документированный API для интеграции Nessus в рабочий процесс. С помощью плагина Nessus можно поддерживать актуальное состояние системы, что позволяет своевременно получать отчеты и реагировать на новые уязвимости.

Open Port Re-Check

One plug-in that I always pay close attention to is Plug-in ID «Open Port Re-check», which flags ports that were open, but then stopped responding while being tested by Nessus. This is important information because if we crashed a service and caused a DoS condition the service may not have been fully tested by Nessus. In addition, I have found services crashing during a Nessus scan to contain vulnerabilities (some known, some not known prior to the scan), that were the root cause of the crashing. The following is a list of ports that were open, but closed during testing:

Wow, quite the list! In my experience there is little chance that all of these services crashed. A more likely explanation is that the machine crashed. In my case, the DHCP client on the Hackerdemia distribution was pulling two different IP addresses and then flipping in between them. Lesson learned: Always use a static IP address when setting up test machines for this purpose.

Информация о файле nessusd.exe

Процесс Nessus или Tenable Nessus (версия (x64)) принадлежит программе Nessus Security Scanner или Nessus или Tenable Nessus от Tenable Network Security (www.tenable.com).

Описание: nessusd.exe не является необходимым для Windows. Файл nessusd.exe находится в подпапках «C:\Program Files».

Известны следующие размеры файла для Windows 10/8/7/XP 13,312 байт (60% всех случаев), 619,520 байт или 908,288 байт.

У процесса нет видимого окна. Это не файл Windows. Вы можете деинсталлировать эту программу из панели инструментов. Процесс слушает или шлет данные на открытые порты в сети или по интернету.

Поэтому технический рейтинг надежности 45% опасности.Разработчик Tenable предоставляет сайт поддержки для помощи, и деинсталлятор (Панель управления ⇒ Установка и удаление программ ⇒ Tenable Nessus или Nessus).

Рекомендуем: Выявление проблем, связанных с nessusd.exe

nessusd сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

SpeedUpMyPC бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

Другие процессы

proxynew.dll kesenjangansosial.exe userinit.exe, nessusd.exe cafeagent.exe autoclk.exe hpbdfawep.exe dfservex.exe k2admin.exe insonsrv.exe clear.fiagent.exe

Установка Nessus на Debian/Ubuntu/Mint

Nessus является проприетарным сканером уязвимостей в Unix\Linux, который разрабатывается в Tenable Network Security. Его можно бесплатно использовать для личного пользования.

По данным опросов, проведенных sectools.org, Nessus является самым популярным в мире сканером уязвимостей, заняв первое место в 2000, 2003 и 2006 на улучшение безопасности. По оценкам Tenable Network Security, известно что он используется более чем 75 000 организаций по всему миру.

Установка Nessus на Debian/Ubuntu/Mint не займет много времени и не очень сложная. В своей теме «Установка Nessus на Debian/Ubuntu/Mint» я это сейчас покажу как можно сделать (на примере ОС — Debian).

1. Проверяем версию и релиз ОС:

# uname -a # lsb_release -a

У меня это Debian 7 (32 бит), по этому я скачаю для свой операционной системы данную утилиту.

Перейдем в нужную директорию, я всегда использую:

# cd /usr/local/src

Если у Вас Debian 6 или 7 а так же Kali Linux (32 бит):

# wget "http://downloads.nessus.org/nessus3dl.php?file=Nessus-5.2.7-debian6_i386.deb&licence_accept=yes&t=054bf0d5344189e8b3ad3a09bcb642bd" -O nessus_32.deb

Если у Вас Debian 6 или 7 а так же Kali Linux (64 бит):

# wget "http://downloads.nessus.org/nessus3dl.php?file=Nessus-5.2.7-debian6_amd64.deb&licence_accept=yes&t=054bf0d5344189e8b3ad3a09bcb642bd" -O nessus_64.deb

Если у Вас Ubuntu 12/13 (32 бит):

# wget "http://downloads.nessus.org/nessus3dl.php?file=Nessus-5.2.7-ubuntu1110_i386.deb&licence_accept=yes&t=054bf0d5344189e8b3ad3a09bcb642bd" -O nessus_32.deb

Если у Вас Ubuntu 12/13 (64 бит):

# wget "http://downloads.nessus.org/nessus3dl.php?file=Nessus-5.2.7-ubuntu1110_amd64.deb&licence_accept=yes&t=054bf0d5344189e8b3ad3a09bcb642bd" -O nessus_64.deb

Если не получится скачать и Вы не знаете почему, то попробуйте выполнить это с правами администратора.

3. Установка Nessus.

Чтобы произвести установку нужно выполнить:

# dpkg -i имя_пакета

В моем случае я выполняю:

# sudo dpkg -i nessus_32.deb

Начнется установка, пройдет некоторое время, пока установится все нужным образом ( не более пару минут).

4. Запуск программы Nessus.

Когда у нас уже установлена программа, то ее нужно запустить, для этого выполним команду:

# /etc/init.d/nessusd start

5. Создаем пользователя для работы в Nessus

# /opt/nessus/sbin/nessus-adduser

6. Открываем ваш браузер и переходим в меню утилиты Nessus.https://your_ip_domain:8834

Попадаем на следующий слайд и нажимаем на кнопку «Download plagin», я так понимаю он нужен для работы самой программы. Он устанавливается минуты 3-4. После окончания, вводим логин и пароль которые мы создавали в пункте 5и начинаем проверять систему.

А на этом данная установка Nessus на Debian/Ubuntu/Mint завершена, программа установлена и можно ею пользоваться, надеюсь понятно все было как я описал на своем сайте https://linux-notes.org

Tenable SecurityCenter

Tenable SecurityCenter предназначен для управления уязвимостями в крупных компаниях (от 500 машин)

Tenable SecurityCenter консолидирует и оценивает данные об уязвимости на предприятии, уделяя приоритетное внимание рискам безопасности и обеспечивая четкое представление о состоянии защищенности информационных активов. Tenable SecurityCenter позволяет получить контекст, необходимый для эффективного определения приоритетов и устранения уязвимостей, обеспечения соответствия инфраструктуры стандартам и нормативным требованиям безопасности и принятия действенных мер для обеспечения эффективности программы обеспечения безопасности информационных технологий и снижения бизнес-рисков

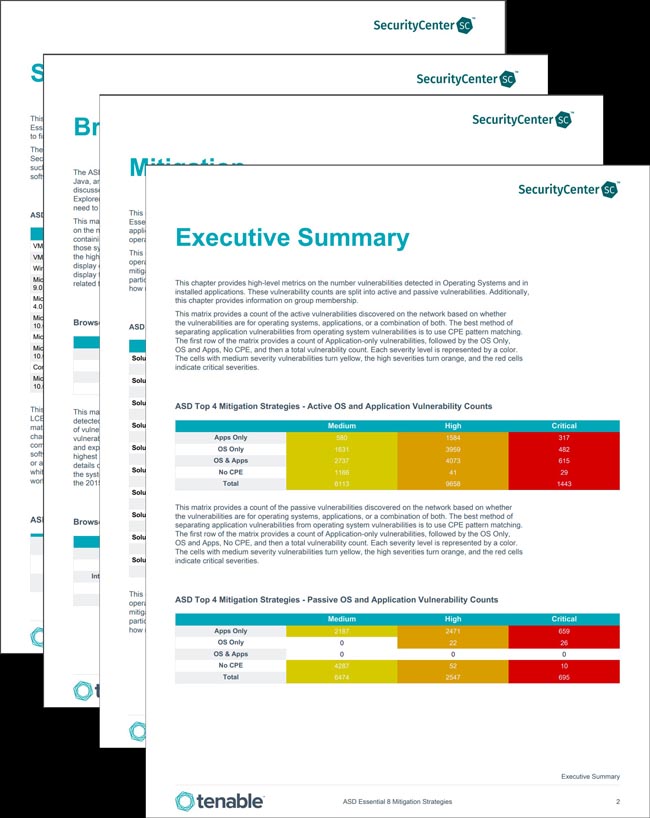

Рисунок 4. Отчет Tenable SecurityCenter с анализом угроз за 3 месяца

Основные возможности Tenable SecurityCenter

К основным возможностям Tenable SecurityCenter можно отнести следующее:

- Управление уязвимостями и аналитика. В системе настраиваются панели мониторинга и отчеты, полученные данные можно группировать, визуализировать и анализировать, измеряя эффективность программы безопасности.

- Расширенная аналитика. Позволяет консолидировать и анализировать все данные об уязвимостях, полученных с различных сенсоров Nessus, которые были распределены по всей организации.

- Отчеты и дашборды. Администратор может воспользоваться предустановленными отчетами на основе HTML5. Такой инструмент предоставляет данные, необходимые для принятия решений администраторам безопасности, аналитикам и руководящему составу.

- Оповещения и уведомления. В системе можно настроить оповещения и действия для быстрого реагирования, которые предупредят администраторов о важных событиях и инцидентах безопасности, что позволяет вовремя устранить уязвимость и снизить риски.

- Оценка активов и их группировка. Для получения информации в режиме реального времени можно выполнять группировку активов информационных технологий компании на основе политик и проводить их оценку.

- Соответствие нормативным актам и международным стандартам, которое достигается благодаря встроенным в продукт шаблонам и отчетам.

- Возможность интеграции со многими смежными решениями, такими как патч-менеджмент, управление мобильными устройствами, а также киберразведка и анализ угроз.

Рисунок 5. Пример построения отчета в Tenable SecurityCenter

Conclusion

Hackerdemia provides a great environment to test out Nessus features. It works well as a test platform for penetration testers who want to get a feel for how Nessus runs, experiment with different settings and research alerts that may prove to be interesting. Those who are using Nessus in an enterprise environment as part of a vulnerability management program will find the extra practice with Nessus extremely useful. This is especially true if you are scanning with credentials and using Nessus .audit files. Hackerdemia is a great resource to test audit files or even use as a platform to create and test new locally developed checks.

http://www.damnvulnerablelinux.org/ — A Linux distribution which contains vulnerable software, primarily local exploits and vulnerable web applications.

How to audit an Internet Facing Server with Nessus — Contains information about performing Nessus scans, particularly more information about the open port re-checking.

Automated audit policy creation for UNIX Nessus compliance checks — More information about UNIX compliance checking

Лучшие практики для исправления проблем с nessusd

Аккуратный и опрятный компьютер — это главное требование для избежания проблем с nessusd. Для этого требуется регулярная проверка компьютера на вирусы, очистка жесткого диска, используя cleanmgr и sfc /scannow, удаление программ, которые больше не нужны, проверка программ, которые запускаются при старте Windows (используя msconfig) и активация Автоматическое обновление Windows. Всегда помните о создании периодических бэкапов, или в крайнем случае о создании точек восстановления.

Если у вас актуальные проблемы, попробуйте вспомнить, что вы делали в последнее время, или последнюю программу, которую вы устанавливали перед тем, как появилась впервые проблема. Используйте команду resmon, чтобы определить процесс, который вызывает проблемы. Даже если у вас серьезные проблемы с компьютером, прежде чем переустанавливать Windows, лучше попробуйте восстановить целостность установки ОС или для Windows 8 и более поздних версий Windows выполнить команду DISM.exe /Online /Cleanup-image /Restorehealth. Это позволит восстановить операционную систему без потери данных.

Scanning with Credentials

Scanning the system with credentials and taking advantage of Nessus .audit files is extremely useful, and can test your system in many ways that a remote scan cannot. It also allows you to test the system against some of the industry standard benchmarks. The CIS benchmarks are very comprehensive and produce a template for Apache servers. The audit file is available to Nessus Professional Feed customers. In my test example I wanted to see how poorly my vulnerable system would fair against the CIS benchmarks. I added my credentials:

In the above screenshot you can see that I am using the username «root» and only a 4 character password. This is obviously not recommended for production systems, but for the purposes of our testing we can use the root account with the default password (in this case it happens to be «toor»). I had to modify the .audit file, per the instructions:

«If you have customized your configuration, or, are unable to create your custom Apache configuration in this location, use a global replace utility to modify «/usr/local/apache2/» to your actual Apache location.»

Hackerdemia puts the Apache configuration file in «/etc/apache/», so you will need to do the global search and replace as described above. Next, you can choose the audit file in the Nessus configuration and initiate the scan (For more information see Ron’s previous post, «Auditing PHP Settings to OWASP Recommendations with Nessus»). The following shows some of the alerts that were generated:

Looks like we need to upgrade Apache and install Mod_Security, but wouldn’t that spoil all our fun if we started patching the system?

Installing and configuring Nessus

Prior to downloading Nessus, ensure that your Kali Linux installation is up to date:

Step 1: Purchase Nessus and obtain an Activation Code

Nessus can be purchased directly from Tenable or through an authorized reseller.

After purchasing Nessus, an Activation Code will be available on the Tenable Support Portal.

Step 2: Download Nessus

Navigate to the Tenable Nessus downloads page and select the appropriate version for your installation of Kali Linux, either the 32-bit or 64-bit Debian package.

Step 3: Install Nessus

Using the command line, install the Nessus package. Once the installation completes, start the Nessus service:

If you would like Nessus to start when Kali Linux boots, issue the command:

After the Nessus service starts, use a web browser to navigate to the Nessus Web Interface at: https://localhost:8834/.

Step 4: Configure and use Nessus

You may see a warning about the SSL certificate not being configured appropriately. You can continue past this warning or consult the Nessus User Guide to properly set this up.

To configure Nessus, follow the installation wizard. Create an administrator user account, activate with your activation code from the Tenable Support Portal and let Nessus fetch and process the plugins.

Refer to the official Nessus documentation for any other questions or issues with installing Nessus.

Using Nessus in a penetration test

Kali Linux tools complement your Nessus installation, with everything in one place for easy maintenance. Nessus reports on host discovery, vulnerability detection and exploitability. Here are some of the ways Nessus can be used to support penetration testing:

-

Remediation prioritization

Finding Heartbleed, Shellshock or other newsworthy vulnerabilities may be important when assessing an organization’s security posture and reporting to the security leadership team.

and newsworthy vulnerabilities

- Detecting default credentials

-

Hunting for web shells

A web server may already be compromised without the administrator even knowing about it. Nessus can help in the detection of compromised hosts.

-

Modify a vulnerability’s severity

Identify low-severity vulnerabilities and allow an admin-level user to re-cast them as critical vulnerabilities. Modifying the severity of a vulnerability empowers testers to raise the visibility of lower severity findings that often lead to serious exposures.

Conclusion

Nessus is the world’s most widely-deployed vulnerability assessment solution. Nessus quickly and accurately identifies vulnerabilities, configuration issues and malware in physical, virtual and cloud environments to help you prioritize what to fix first. Combine Nessus with Kali Linux to build a superior pen testing toolkit that provides deep insight into your network systems.