Как изменить тип nat на ps4

Содержание:

- Типы

- Problem

- NAT и Интернет телефония с использованием SIP протокола

- Распространенные сообщения об ошибках в IP Restrictions Scanner.exe

- Преимущества и недостатки третьего варианта

- Применение:IP сеть через единственный IP-адрес

- Resolution

- Использование предоставленного IP адреса (Shared IP)

- Reviews

- Методология

- Short Description

- Feature Page Elements

- Как изменить тип NAT на PS4

- Dynamic IP Restriction Settings Dialog Box

- Actions Pane Elements

- Supported IP formats

- Типы трансляторов сетевых адресов (NAT)

- Применение:IP сеть через единственный IP-адрес [ править | править код ]

- Недостатки [ править | править код ]

Типы

Существует 4 типа NAT, которые можно использовать для работы в различных ситуациях и сценариях. Ниже приведены описание и образцы для справки:

Перегрузка или перевод портовых адресов (PAT)

Перевод адресов портов является одной из наиболее распространенных NAT систем в использовании. Несколько соединений с различных внутренних узлов мультиплексируются для создания одного публичного IP-адреса, использующего различные номера портов источника. Не более 65 536 внутренних подключений могут быть преобразованы в один публичный IP-адрес. Это делает его очень эффективным в ситуациях, когда поставщик услуг назначил только один публичный IP-адрес.

Динамическая NAT

Динамический NAT основан на пуле различных публичных IP-адресов, которые используются для определенных частных сетей. Они назначаются местным интернет-провайдером. Для этого типа NAT любой внутренний узел, который хочет получить доступ в Интернет, будет иметь свой частный IP адрес, переведенный NAT роутером на первый доступный публичный IP-адрес в публичном пуле.

Статическая NAT

Статический NAT обеспечивает постоянное сопоставление публичного IP-адреса с частным IP-адресом, созданным частным сетевым маршрутизатором. Этот тип NAT наиболее актуален для узлов, к которым необходим доступ за пределами сети. Это наиболее подходящее решение для обеспечения доступа к таким серверам, как почтовые и веб-серверы.

Problem

IIS 7 and earlier versions had built-in functionality that allowed administrators to allow or deny access for individual IP addresses or ranges of IP addresses. When an IP address was blocked, any HTTP clients from that IP address would receive an HTTP error «403.6 Forbidden» reply from the server. This functionality allows administrators to customize the access for their server based on activity that they see in their server’s logs or website activity. However, this is a manual process. Even though functionality can be scripted to discover malicious users by examining the IIS log files by using a tool like Microsoft’s LogParser utility, this still requires manual intervention.

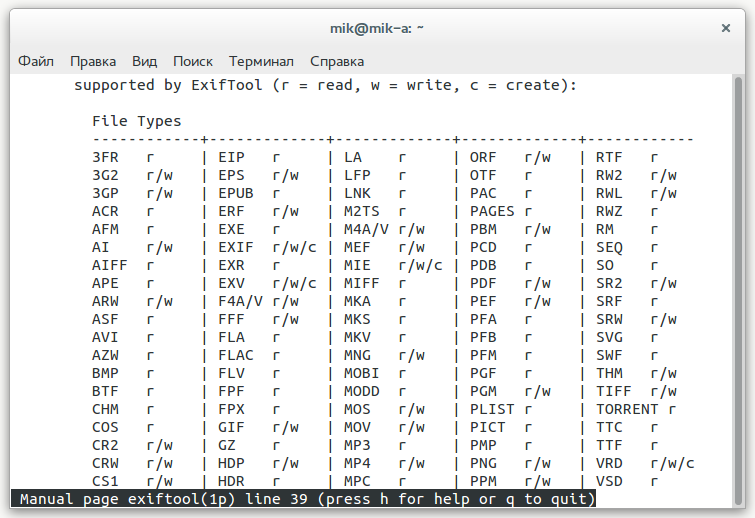

NAT и Интернет телефония с использованием SIP протокола

Существует три основных проблемы прохождения через NAT звонков с использованием SIP протокола. 1. Наличие локальных адресов в SIP сигнализации.

INVITE sip:81070957877777@212.53.35.244 SIP/2.0 Via: SIP/2.0/UDP 192.168.1.201 :5060 From: sip:1234567@tario.ru To: sip:81070957877777@tario.ru Contact: sip: 1234567@ 192.168.1.201 :5060 Call-ID: ED9650AC-8054-CF8CCC22FDAD@ 192.168.1.201 CSeq: 43 INVITE Content-Type: application/sdp Content-Length: 228

v=0 o=562003 819348 819348 IN IP4 192.168.1.201 s=X-Lite c=IN IP4 192.168.1.201 t=0 0 m=audio 8090 RTP/AVP 4 101 a=rtpmap:4 G723/8000 a=rtpmap:101 telephone-event/8000

В приведенном примере сигнализации красным цветом выделены поля, в которых указан локальный адрес. Как следствие этого сервер сети Интернет-телефонии (SoftSwitch) обработав такой запрос, с локальными адресами, не может отправить абоненту ответ, поскольку в поле «Via» указан адрес, который не маршрутизируется в Интернете.

2. Прохождение голосового потока (RTP). Вызываемый абонент, получив вызов от сервера сети Интернет-телефонии, с указанием локального адреса получателя голосового потока не может отправить речевую информацию по назначению, поскольку указанный адрес не маршрутизируется в Интернете. Вследствие этого возникает, одностороння слышимость абонентов или ее полное отсутствие.

3. Абонент, подключенный через NAT, практически не может принимать входящие звонки. Это связанно с тем, что NAT резервирует внешний порт на небольшой промежуток времени (от 1 до 3 мин.), поле чего освобождает его. Полученный после этого входящий вызов от сервера сети Интернет-телефонии просто игнорируется и как следствие этого абонент расположенный за NATом не может получить информацию о входящем звонке.

Распространенные сообщения об ошибках в IP Restrictions Scanner.exe

Наиболее распространенные ошибки IP Restrictions Scanner.exe, которые могут возникнуть на компьютере под управлением Windows, перечислены ниже:

- «Ошибка приложения IP Restrictions Scanner.exe.»

- «IP Restrictions Scanner.exe не является приложением Win32.»

- «Возникла ошибка в приложении IP Restrictions Scanner.exe. Приложение будет закрыто. Приносим извинения за неудобства.»

- «Файл IP Restrictions Scanner.exe не найден.»

- «IP Restrictions Scanner.exe не найден.»

- «Ошибка запуска программы: IP Restrictions Scanner.exe.»

- «Файл IP Restrictions Scanner.exe не запущен.»

- «Отказ IP Restrictions Scanner.exe.»

- «Неверный путь к приложению: IP Restrictions Scanner.exe.»

Такие сообщения об ошибках EXE могут появляться в процессе установки программы, когда запущена программа, связанная с IP Restrictions Scanner.exe (например, Guide to Hacking Software Security 2002), при запуске или завершении работы Windows, или даже при установке операционной системы Windows

Отслеживание момента появления ошибки IP Restrictions Scanner.exe является важной информацией при устранении проблемы

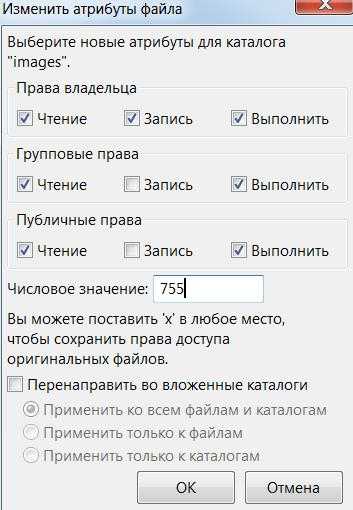

Преимущества и недостатки третьего варианта

Теоретически, вы можете назначить одному IP адресу до 131072 (2 * 2^16) приложений. Почему я говорю «приложений», а не компьютеров/серверов?

Потому что один комп или сервер, как вы уже заметили выше, может использовать несколько различных приложений (при этом одно приложение может использовать несколько портов), при этом каждый порт может быть двух типов: TCP и UDP.

Углубляться в это в рамках этой статьи я не буду, в этом нет необходимости.

- Преимущество такого метода в том, что вы открываете доступ из интернета именно для определенной программы на определенном компьютере/сервере, все остальные порты компьютера/сервера остаются закрытыми;

- Недостаток в том, что требуется все порты открывать вручную (иногда программы делают это за вас при помощи технологии UPnP, но такое бывает не всегда).

Применение:IP сеть через единственный IP-адрес

- На рабочих станциях указанный шлюз по умолчанию или gateway

- Преобразует служебные заголовки, формирует идентичный IP-пакет

- Публикация локальных ресурсов во внешней IP-сети

• Экономическая выгода вследствие приобретения единственного IP-подключения, а не IP-сети.

• Сокрытие от внешнего наблюдателя структуры внутренней IP-сети.

• Организация системы с распределенной нагрузкой.

• При общем доступе через NAT прозрачно открывается доступ к внутренней структуре с защитой без использования межсетевого экрана и т. п.

• Через NAT корректно работают многие сетевые протоколы. Конструктивные реализации (общий доступ — это и есть подключение NAT) есть аппаратная реализация NAT (интегрированы межсетевые экраны).

Resolution

Before you begin troubleshooting, be sure to confirm that:

- Your web browser or proxy cache is cleared so that you’re viewing the latest configuration.

- The Amazon Elastic Compute Cloud (Amazon EC2) instance that you’re accessing the bucket from is in the same AWS Region as the bucket.

- The VPC endpoint is associated to the route table of the EC2 instance that you’re using, so that the traffic is associated with the VPC ID referenced in the bucket policy.

Check the bucket policy

Review the statements in your bucket policy to confirm that the policy allows access to the bucket from the VPC. For example, the following bucket policy statement allows s3:GetObject on the condition that the request is from vpc-id123456.

Note: Although static website hosting allows unauthenticated (anonymous) requests, if a user does authenticate, then they can be granted access based on their credentials. For example, users who authenticate with an AWS Identity and Access Management (IAM) role that has full access to Amazon S3 can still download objects outside of the VPC, despite the following bucket policy. If you need a more restrictive bucket policy, see , which denies access even to administrator or AWS account root users when the request doesn’t come from the VPC.

Check the object access control list (ACL)

After you confirm that the bucket policy is correct, check if any object ACLs allow public access. If some object ACLs do allow public access and you want to override the ACLs, you can either:

- Configure the public access settings for the individual bucket or your AWS account

- Add an explicit deny statement to the bucket policy

To override object ACLs by configuring the or your account’s public access settings using the Amazon S3 console, select the following options:

- Block public access to buckets and objects granted through new access control lists (ACLs)

- Block public access to buckets and objects granted through any access control lists (ACLs)

Note: You can also configure the bucket’s public access settings using the AWS Command Line Interface (AWS CLI), an AWS SDK, or the Amazon S3 REST API. For more information, see Using Amazon S3 Block Public Access.

To override object ACLs using a bucket policy, add a statement that explicitly denies actions if the request isn’t from the VPC. For example, the following bucket policy includes a statement that explicitly denies s3:GetObject if the request is not from vpc-id123456.

Warning: Because this example bucket policy includes an explicit deny statement, you must carefully review the parameters for explicit denial of access before you save the policy. If you get accidentally locked out, see I accidentally denied everyone access to my Amazon S3 bucket. How do I regain access?

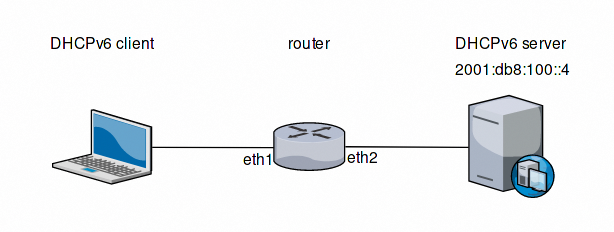

Суть данного метода заключается в том, что на NAT сервере прописывается безусловное перенаправление пакетов приходящих на определенный внешний порт NATа внутреннему IP адресу VoIP устройства. На VoIP устройстве указывается внешний IP адрес NATа, который используется в сигнализации в качестве оригинирующего. Данный метод приемлем для небольших локальных сетей с постоянным внешним IP адресом, использующих небольшое количество VoIP устройств. Его можно использовать вне зависимости от типа NATа. Использование данного метода в больших сетях использующих динамические адреса практически невозможно. Примеры устройств поддерживающих данный метод. — Cisco ATA-186 — Grandstream BudgeTone 100 — Asotel Dynamix DW-02 (DW-04)

Reviews

http-equiv=»Content-Type» content=»text/html;charset=UTF-8″>lass=»plugin-reviews»>

You can specify IP range. It’s perfect for a self-hosted extranet: intranet users is always authorized and extranet users need to login.

The only (and significant) problem is the incompatibility with the cache solutions I tried, especially WP Rocket.

This plugin is briliant if you want to launch a new site of work on an existing one. You simply generate a new ‘coming soon’ page with your favorite page builder and point to it. You add your IP (and everyone else’s you want to give access to) and you can savely test processes on the live url, with everybody else being denied access.

A great plug-in to restrict site access by IP address.

I’m glad I found this useful and easy to use plug-in (settings through Dashboard, Settings, Reading, below).

Shame it doesn’t work when Ultimate Member is used.

Wouldn’t let me add my IP address and even though I set it to allow logged in users it locked me out. Had to delete in PHPMyAdmin. Not impressed. Should not be possible to lock yourself out. Won’t be reinstalling.

After trying a few plugins who gave a lot of really advanced options. And took too long for my attention span to get it working. This charming little plugin came in. And all was well.

Thanks!

Методология

Оригинальное использование преобразования сетевых адресов состоит в отображении каждого адреса одного адресного пространства в соответствующий адрес в другом пространстве, например, в случае, когда предприятие изменило провайдера Интернет-услуг и не имеет средств на то, чтобы объявить об этом публике. Преобразование сетевых адресов все чаще используется еще начиная с 1990-х, когда началось истощение обозримого глобального IP-адресного пространства. Вместе с ним используется и IP-маскировка, которая представляет собой метод, скрывающий все IP-адресное пространство, которое, как правило, состоит из IP-адресов частной сети и IP-адреса в другой, как правило, общественной сети. Этот механизм реализован в маршрутизаторе, который использует таблицы перевода с сохранением состояния для отображения «скрытые» адреса в один IP-адрес и переадресует исходящие IP-пакеты на выход. В обратном канале связи, ответы отображаются в обратном исходному IP-адресу порядке.

Данный метод позволяет осуществлять связь через маршрутизатор только тогда, когда разговор происходит в замаскированной сети, так как это создает таблицы перевода. Например, веб-браузер в замаскированной сети может просматривать веб-сайт за пределами, но веб-браузер снаружи не может просматривать веб-сайт, размещенный в сети, которая замаскирована. Тем не менее, большинство устройств NAT сегодня позволяют сетевому администратору конфигурировать записи таблицы перевода для постоянного пользования. Эта функция часто упоминается как «статический NAT» или перенаправление портов, позволяющее отобразить трафик, исходящий в «внешней» сети на сеть замаскированную.

Термин NAT стал практически синонимом IP маскировки.

Так как преобразование сетевых адресов изменяет информацию адреса IP в пакеты, она имеет серьезные последствия для качества подключения к Интернету и требует пристального внимания к деталям процесса реализации.

Short Description

You can use the aws:SourceIp global condition key in the condition element of an IAM policy to restrict API calls from specific IP addresses. However, this denies access to AWS services, such as AWS CloudFormation, that make calls on your behalf.

For example, assume that you have an that allows AWS CloudFormation to call Amazon Elastic Compute Cloud (Amazon EC2) to stop an instance. The request is denied, because the target service (Amazon EC2) sees the IP address of the calling service (AWS CloudFormation) instead of the IP address of the originating user. You can’t pass the originating IP address through a calling service to the target service for evaluation in an IAM policy.

Note: It’s a best practice not to use the aws:SourceIp condition key.

Feature Page Elements

|

Element Name |

Description |

|---|---|

|

Mode |

Displays the type of rule. Values are either Allow or Deny. The Mode value indicates whether the rule is designed to allow or deny access to content. |

|

Requester |

Displays a specific IP address, range of IP addresses, or domain name that is defined in the Add Allow Restriction Rule and Add Deny Restriction Rule dialog boxes. You can specifically allow or deny a requester access to content. |

|

Entry Type |

Displays whether the item is local or inherited. Local items are read from the current configuration file, and inherited items are read from a parent configuration file. |

Как изменить тип NAT на PS4

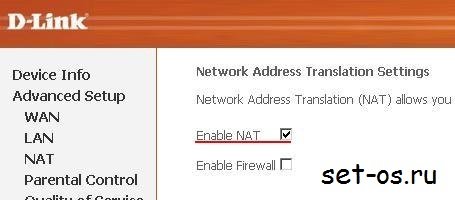

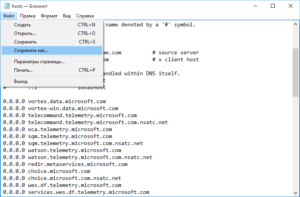

Вы не можете изменять тип NAT непосредственно на вашей консоли. Для этого вам потребуется изменить некоторые параметры вашего маршрутизатора. Эти настройки могут отличаться в зависимости от модели используемого маршрутизатора, но в большинстве случаев все действия похожи. Поэтому перед началом работы вам необходимо подготовить компьютер и руководство к вашему маршрутизатору.

Ниже приведена подробная инструкция по изменению типа NAT:

- Получите доступ к панели администратора вашего маршрутизатора через веб-браузер. Для этого введите указный в инструкции вашего маршрутизатора адрес в строку браузера. На большинстве маршрутизаторов это 192.168.1.1. Если этот адрес не подходит, вы можете посмотреть на этикетке вашего маршрутизатора или в руководстве пользователя.

- После открытия этой страницы вам нужно будет ввести имя пользователя и пароль для авторизации. Опять же, вы можете найти их на этикетке вашего маршрутизатора или в руководстве.

- В настройках маршрутизатора включите UPnP. Расположение UPnP зависит от того, какой маршрутизатор вы используете. В моем TP LINK данная функция расположена во вкладке «Переадресация».

- Существует два способа изменить свой тип NAT. Один из них заключается в том, чтобы поместить ваш IP адрес в DMZ, что может быть опасным методом. Другой — перенаправить некоторые порты. Рассмотрим каждый метод отдельно.

Изменить NAT при помощи DMZ

DMZ — это подсеть, которая находится между небезопасным интернетом и вашей надежной домашней сетью. Устройства в этой зоне имеют лучшую связь с сетями за пределами, но они становятся уязвимы для атак из интернета. Вы должны подумать дважды, прежде чем переходить к приведенным ниже шагам.

- Найдите настройку DMZ на вашем маршрутизаторе. В моем случае она находится во вкладке «Переадресация».

- Включите DMZ и введите IP-адрес вашей PS4. Затем сохраните изменения.

- Проверьте, изменился ли ваш тип NAT на вашей PS4

Изменить NAT при помощи переадресации портов на PS4:

- Перейдите в раздел настроек маршрутизатора, где вы можете перенаправлять порты. Обычно это называется «Переадресация портов» или «Виртуальные серверы».

- Добавьте следующие пользовательские порты и сохраните свои изменения:

- TCP: 80, 443, 3478, 3479, 3480

- UDP: 3478, 3479

Обратите внимание, что вы должны указать имя и назначить свой IP-адрес PS4 для каждого из этих портов.

После перенаправления портов и перезагрузки консоли проверьте тип NAT на вашей PS4. Вы должны обнаружить, что теперь вы используете соединение NAT 2го типа. Также могут быть дополнительные порты, которые необходимо перенаправить для определенных игр. Для этого вы должны обратиться к онлайн-поддержки рассматриваемой игры.

Dynamic IP Restriction Settings Dialog Box

Use the Dynamic IP Restriction Settings dialog box to restrict IP addresses that have too many concurrent requests or too many requests for a given time period.

|

Element Name |

Description |

|---|---|

|

Deny IP Address based on the number of concurrent requests |

Denies requests from an IP address when the number of concurrent requests exceeds the specified Maximum number of concurrent requests. |

|

Deny IP based on the number of requests over a period of time |

Denies requests from an IP address when the number of requests exceeds the specified Maximum number of requests for a given Time Period (in milliseconds). |

|

Enable Logging Only Mode |

Specifies that if one of the previous rules is exceeded the event is logged and the request is allowed rather than denied. |

Actions Pane Elements

|

Element Name |

Description |

||

|---|---|---|---|

|

Add Allow Entry |

Opens the Add Allow Restriction Rule dialog box from which you can define rules that allow access to content for a specific IP address, a range of IP addresses, or a DNS domain name. |

||

|

Add Deny Entry |

Opens the Add Deny Restriction Rule dialog box from which you can define rules that allow access to content for a specific IP address, a range of IP addresses, or a DNS domain name. |

||

|

Remove |

Removes the item that is selected from the list on the feature page. |

||

|

Edit Feature Settings |

Opens the Edit IP and Domain Restrictions Settings dialog box from which you can configure settings that apply to the entire IP and domain name restrictions feature. |

||

|

Revert to Inherited |

Reverts the feature to inherit settings from the parent configuration. This action deletes local configuration settings, including items from the list, for this feature. This action is not available at the server level. |

||

|

View Ordered List |

Displays the list in order of configuration. When you select the ordered list format, you can only move items up and down in the list. Other actions in the Actions pane do not appear until you select the unordered list format. |

||

|

Move Up |

Moves up a selected item in the list. This action is available only when viewing items in the ordered list format.

|

||

|

Move Down |

Moves a selected item down in the list. This action is available only when viewing items in the ordered list format. Note When items in the list are reordered at a child level, the child no longer inherits settings from the parent level. This loss of inheritance includes any items that are added to or removed from the list at the parent level. If you want to inherit settings from a parent level, revert all of the changes at the child level by using the Revert to Inherited action in the Actions pane. |

||

|

View Unordered List |

Displays the list in an unordered format. When you select the unordered list format, you can sort and group items in the list, and perform actions in the Actions pane. |

||

|

Edit Dynamic Restriction Settings |

Displays the Dynamic IP Restriction Setting dialog box from which you can restrict IP addresses that have too many concurrent requests or too many requests for a given time period. |

Supported IP formats

For all IP whitelists and blacklists, one IP address should be entered per line. Both IPv4 and IPv6 are supported.

IP Restriction supports the following IP address formats in all IP inputs:

All octets are not required.

Valid Examples:

200.122.216.*

252.109.*.*

186.*.*.*

186.*

149.58.*

Ranges

Enter an IP address for the start of the range, followed by a hyphen, followed by the end of the IP address range. Ranges are inclusive, which means the start and end of the range will be whitelisted.

Wildcards can be combined with ranges.

Valid Examples:

159.7.89.231-159.7.89.240 56.229.200.50-56.229.200.60 149.58.*-149.60.*

When combining wildcards and ranges, all the wildcards in the first IP will be replaced with and all the wildcards in the second IP will be replaced with . The IP will then be matched against that range.

For example, if you enter this range: it will be turned into: .

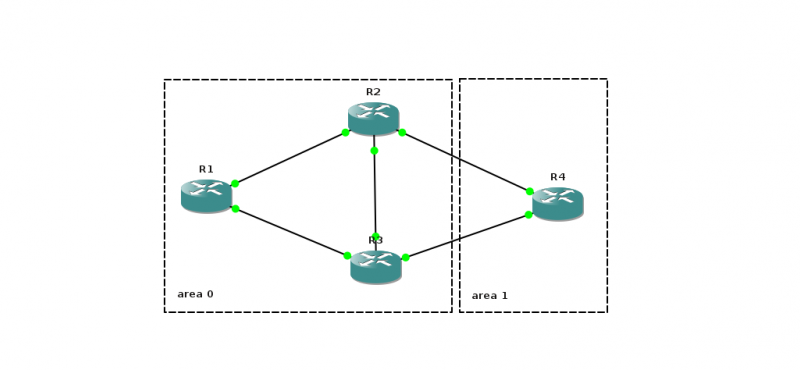

Типы трансляторов сетевых адресов (NAT)

Трансляторы адресов подразделяются на 4 типа: 1. Полный конус (Full Cone) 2. Ограниченный конус (Restricted Cone) 3. Порт ограниченного конуса (Port Restricted Cone) 4. Симметричный (Symmetric)

В первых трех типах NATа разные IP-адреса внешней сети могут взаимодействовать с адресом из локальной сети используя один и тот же внешний порт. Четвертый типа, для каждого адреса и порта использует отдельный внешний порт. NATы не имеют статической таблицы соответствия адресов и портов. Отображение открывается, когда первый пакет посылается из локальной сети наружу через NAT и действует определенный промежуток времени (как правило, 1-3 минуты), если пакеты через этот порт не проходят, то порт удаляется из таблицы соответствия. Обычно NAT распределяют внешние порты динамически, используется диапазон выше 1024.

Применение:IP сеть через единственный IP-адрес [ править | править код ]

- На рабочих станциях указанный шлюз по умолчанию или gateway

- Преобразует служебные заголовки, формирует идентичный IP-пакет

- Публикация локальных ресурсов во внешней IP-сети

• Экономическая выгода вследствие приобретения единственного IP-подключения, а не IP-сети.

• Сокрытие от внешнего наблюдателя структуры внутренней IP-сети.

• Организация системы с распределенной нагрузкой.

• При общем доступе через NAT прозрачно открывается доступ к внутренней структуре с защитой без использования межсетевого экрана и т. п.

• Через NAT корректно работают многие сетевые протоколы. Конструктивные реализации (общий доступ — это и есть подключение NAT) есть аппаратная реализация NAT (интегрированы межсетевые экраны).

Недостатки [ править | править код ]

- Старые протоколы. Протоколы, разработанные до массового внедрения NAT, не в состоянии работать, если на пути между взаимодействующими хостами есть трансляция адресов. Некоторые межсетевые экраны, осуществляющие трансляцию IP-адресов, могут исправить этот недостаток, соответствующим образом заменяя IP-адреса не только в заголовках IP, но и на более высоких уровнях (например, в командах протокола FTP). См. Application-level gateway.

- Идентификация пользователей. Из-за трансляции адресов «много в один» появляются дополнительные сложности с идентификацией пользователей и необходимость хранить полные логи трансляций.

- Иллюзия DoS-атаки. Если NAT используется для подключения многих пользователей к одному и тому же сервису, это может вызвать иллюзию DoS-атаки на сервис (множество успешных и неуспешных попыток). Например, избыточное количество пользователей ICQ за NAT приводит к проблеме с подключением к серверу некоторых пользователей из-за превышения допустимой скорости подключений. Частичным решением проблемы является использование пула адресов (группы адресов), для которых осуществляется трансляция.

- Пиринговые сети. В NAT-устройствах, не поддерживающих технологию Universal Plug & Play, в некоторых случаях, необходима дополнительная настройка (см. Трансляция порт-адрес) при работе с пиринговыми сетями и некоторыми другими программами, в которых необходимо не только инициировать исходящие соединения, но также принимать входящие.