Пентест (pentest). обзор требований и цен в россии

Содержание:

- Ошибка конфигурации Web Proxy Auto Discovery

- Чем тестировщик безопасности отличается от хакера

- Nmap

- Exploitation Tools

- DB token

- Проблемы архитектуры сетей на базе Windows

- Linux Utilities

- IP » Target

- CMS Vulnerability Scanners

- Как стать пентестером без опыта в информационной безопасности

- Слабая парольная политика

- Capturing Port State

- Виды пентестов

- Разведка/Ready

- Виды работ

- В заключение

Ошибка конфигурации Web Proxy Auto Discovery

Автоматическая настройка прокси — удобная функция браузера Internet Explorer. Все хорошо, если в сети действительно есть сервер, который отвечает за раздачу настроек прокси, он называется wpad.domain.name. Но в большинстве случаев такого сервера нет. Тогда на канальном уровне попытки поиска сервера WPAD выглядят следующим образом:

- Узел пытается найти запись WPAD на сервере DNS, но такой записи, скорее всего, нет, если нет сервера.

- Узел посылает широковещательный запрос по протоколу NBNS и запрашивает имя WPAD.

- Если сервер не найден, узел продолжает его искать, в противном случае узел загружает настройки прокси с адреса http://wpad/wpad.dat.

Что самое интересное, по умолчанию функция автоматической настройки прокси включена. Этичный хакер в таком случае может либо зарегистрировать домен wpad.domain.name, если это возможно, либо, что намного проще, отвечать на все широковещательные запросы имени WPAD по протоколу NBNS своим адресом. Таким образом будет реализована атака MITM почти пассивными методами, не столь грубыми, как ARP Poisoning.

Рекомендации по устранению

Следует отключить автоматическую настройку прокси там, где отсутствует серверная составляющая (сервер WPAD). Это реализуемо через групповые политики службы каталогов Active Directory. В редакторе объектов групповой политики: -> -> -> -> -> убрать галочку с . После этого накатить изменения на все машины в домене.

Чем тестировщик безопасности отличается от хакера

Тестирование безопасности включает несколько видов проверки информационной защиты отдельных приложений или целой IT-инфраструктуры:

- Аудит безопасности IT-инфраструктуры;

- Тестирование на соответствие отраслевым стандартам безопасности;

- Пентестинг;

- Оценка уязвимостей в информационной защите;

- Стресс-тестирование, или имитация DDoS и Dos-атак.

Один из самых востребованных видов тестирования безопасности – пентестинг (penetration testing), или этичный хакинг. Пентестеры, чтобы обнаружить бреши в информационной защите, имитируют хакерские атаки. В противовес «черным» хакерам (black hat), незаконно взламывающим информационные системы, пентестеров называют «белыми» хакерами (white hat). Чтобы успешно выполнять свою работу, пентестер должен думать, как настоящий хакер, но при этом всегда действовать в рамках закона и договора с заказчиком.

Тестировщик может проверять информационную безопасность как отдельных приложений, так и в целом IT-инфраструктуру компании клиента (сетевое оборудование, серверы, информационные системы, базы данных). Обычно специалист проводит тестирование по утвержденной методологии (OWASP, OSSTMM, NIST). Например, в руководстве для тестирования безопасности веб-приложений OWASP описываются техники тестирования для наиболее распространенных уязвимостей.

Пентестер может имитировать типичный хакерский взлом через внешние ресурсы (внешнее тестирование) или атаку со стороны пользователя системы (внутреннее тестирование).

Этичный хакер обычно проводит пентестинг, придерживаясь одного из методов:

Метод черного ящика (Black box)

Этот метод предполагает внешнее тестирование безопасности. Первоначально пентестер ничего не знает об IT-инфраструктуре заказчика и самостоятельно добывает нужные сведения. Метод «черного ящика» наиболее приближен к реальной хакерской атаке. Обычно в качестве исходных данных специалисту сообщают название компании или ее сайт, а IP-адреса и точки выхода в сеть, которые использует организация клиента, выясняет сам тестировщик.

Метод белого ящика (White box)

Такой метод используется при проведении внутреннего тестирования безопасности. Тестировщик получает от заказчика нужную информация о системе, например, права администратора сети и доступ к файлам конфигурации. Метод «белого ящика» позволяет тщательнее исследовать информационную защиту тестируемого объекта.

Метод серого ящика (Grey box)

Этот метод тестирования – комбинация двух предыдущих. Пентестер начинает работу по методу «черного ящика», но может запросить какие-либо данные, если нужно сократить время тестирования или лучше проверить потенциальную угрозу найденной уязвимости.

Один из профессиональных приемов, к которым также может обращаться пентестер, – социальная инженерия. В данном случае, этичный хакер старается проникнуть в тестируемую систему через ее пользователей. Тестировщик пытается обманом выведать у сотрудников компании пароли или другие данные, которые помогут получить доступ к защищенной информации. Например, к виду социальной инженерии относится фишинг – рассылка сообщений по электронной почте со ссылками на поддельные сайты, где пользователя просят авторизоваться, чтобы заполучить его данные.

Nmap

Это очень популярный кросс-платформенный инструмент с богатой историей и широким арсеналом функциональных возможностей. Он умеет многое и помимо фингерпринтинга, но нас интересуют в первую очередь его «разведывательные возможности».

Актуальная версия Nmap 7.80 обладает интуитивно понятным графическим интерфейсом, но для олдфагов предусмотрен режим работы из командной строки. В этом случае можно использовать команду , где URL — адрес исследуемого сайта. Совсем упоротые упертые могут скомпилировать тулзу из исходников, любезно опубликованных на сайте разработчиков.

Отчет о сканировании сайта утилитой Nmap

Диагноз об установленной на хосте операционной системе утилита выдает весьма приблизительный, но вероятность того или иного варианта может достигать 90% и даже больше. В принципе, этого вполне достаточно, чтобы понять, в каком направлении копать дальше.

Кроме этого, программа любезно показывает сведения о версии работающего там сервера, об открытых портах, информацию, полученную в результате обработки DNS-запросов, IP- и IPv6-адреса, данные Classless inter-domain routing (CIDR). Софтина может выполнить обратный просмотр DNS (reverse DNS lookup), а также выводит большой объем другой полезной инфы. В Nmap предусмотрено несколько сценариев сканирования, выбор которых зависит от целей исследователя.

Принципы работы программы подробно описаны в документации на официальном сайте, а если базовых возможностей Nmap тебе недостаточно, можно ознакомиться со статьей об их расширении. Утилита и впрямь очень мощная: она позволяет даже обходить файрволы, выполнять DoS и другие виды атак. Одним словом, полезный инструмент, если знаешь, как с ним обращаться.

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Exploitation Tools

-

Beef Project — BeEF is short for The Browser Exploitation Framework. It is a penetration testing tool that focuses on the web browser.

Author: Wade Alcorn

License: GPLv2 -

CrackMapExec — A swiss army knife for pentesting Windows/Active Directory environments.

Thanks to Thomas for the compiled version.

Author: byt3bl33d3r -

Metasploit Framework — World’s most used penetration testing software.

Author: Rapid7

License: BSD 3-clause License

Please note there are two version of PentestBox, one with Metasploit and other one with Metasploit. Download Metasploit variant if not done from -

SqlMap — sqlmap is an open source penetration testing tool that automates the process of detecting and exploiting SQL injection flaws and taking over of database servers. It comes with a powerful detection engine, many niche features for the ultimate penetration tester and a broad range of switches lasting from database fingerprinting, over data fetching from the database, to accessing the underlying file system and executing commands on the operating system via out-of-band connections.

Author: Bernardo Damele Assumpcao Guimaraes, Miroslav Stampar

License: GPLv2

DB token

- Запустим jd-gui. В Linux есть проблема с запуском, которую можно решить так – создать bash файл со следующим содержимым:

- Загрузить client.jar и сохранить.

- Открыть Intellij Idea → Import Project. Указать путь к папке с файлами.

- Create project from existing sources.

- Очистить повторения.

- Ошибка в json. Удалить всю папку с проета.

- Выбираем проект, в контекстном меню: Open Module Setting или F4

- Во вкладке Dependencies выбрать «+» и указать jar-файл. Так мы из готового проекта подгрузим уже собранные библиотеки, которые испортил декомпилятор.

- Отправим самую безобидную нагрузку — функцию задержки. Запрос с задержкой на 10 секунд выполняется намного дольше, чем с задержкой на 0 секунд. Есть SLEEP инъекция.

- Проверим уязвима ли она для BLIND. Так как вывод на верное условие не изменился, то приложение уязвимо и для BLIND инъекции.

- Сперва нужно выяснить количество столбцов в выводе. Для этого мы строим объединенный запрос UNION. Перебираем количество столбцов пока не будет вывода. Так вывод появляется при 5 столбцах.

- Теперь необходимо узнать служебную информацию: СУБД (@@version) и имя БД (database()). Имя БД – чтобы знать к чему обращаться, а СУБД – каким окружение оперировать. Так узнаем, что используется MySQL, а имя БД – «reqvest».

- Теперь через окружение information_schema узнаем какие существуют таблицы. Нас интересует token.

- Узнаем какие столбцы есть в таблице token.

- Выводим содержимое таблицы token.

Проблемы архитектуры сетей на базе Windows

Особенности реализации некоторых функций Windows позволяют пентестеру повышать привилегии в рамках Active Directory. Пентест сводится к получению учетной записи привилегированного пользователя, которая применяется для того, чтобы добраться до других привилегированных учетных записей при помощи различных атак (например, SMB Relay) и утилит (например, mimikatz). Действия пентестера продолжаются до того момента, пока не получена заветная привилегированная учетная запись из группы Domain Admins и хеш.

Рекомендации по устранению

Следует придерживаться принципа минимальных привилегий, которых достаточно для выполнения пользователем служебных обязанностей, но не более. Использовать привилегированные учетные записи только для администрирования. Рекомендуется двухфакторная аутентификация для привилегированных пользователей, также следует своевременно обновлять ПО узлов.

Linux Utilities

PentestBox provides nearly all Linux utilities in an Windows Environment. Below are the list of the Linux utilities which are inside PentestBox

antiword, basename, bash, bison, bzip2, cat, chmod, cmp, connect, cp, curl, cut, date, diff, dirname, du, env, expr, false, find, flex, gawk, git, grep, gunzip, gzip, head, id, kill, mkdir, md5sum, ls, ln , mv, openssl, patch, ps, rebase, rm, rmdir, scp, sh, ssh-keygen, touch, tr, true, uname, uniq, unzip, wc, xargs

Also to make PentestBox more awesome we have also included HTTPie, HTTPie is a command line HTTP client. Its goal is to make CLI interaction with web services as human-friendly as possible. It provides a simple http command that allows for sending arbitrary HTTP requests using a simple and natural syntax, and displays colorized output. HTTPie can be used for testing, debugging, and generally interacting with HTTP servers.

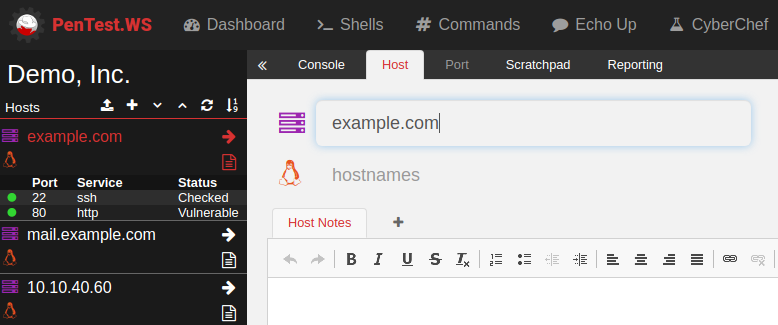

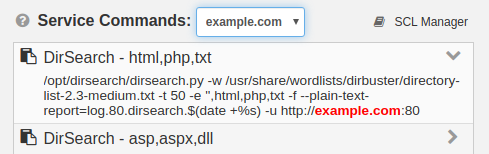

IP » Target

It is now possible to enter a fully qualified domain name (FQDN) as the Host’s primary identifier. In this example, we’ve shown the possibility for “example.com” and “mail.example.com” as separate hosts. Of course you can still use an IP address to identify a host.

The Import routines have been updated to capture domain names when they have been used to scan a target. For example:

will now create/update records for the “example.com” host. The Service Command Library automatically uses the Host’s domain name when used as the host identifier:

We’re hoping this change will greatly benefit our pentest community, as well as be a big boost for our bug bounty hunters! Each sub-domain in the program’s scope could have its own Host record, with separate port lists, notes and findings.

CMS Vulnerability Scanners

-

CMSmap — CMSmap is a python open source CMS scanner that automates the process of detecting security flaws of the most popular CMSs. The main purpose of CMSmap is to integrate common vulnerabilities for different types of CMSs in a single tool.

Author: Dionach

License: GPLv3 -

droopescan — A plugin-based scanner that aids security researchers in identifying issues with several CMS:

- Drupal.

- SilverStripe

- WordPress

Author: Pedro Worcel

License: GNU AFFERO GENERAL PUBLIC LICENSE -

OWASP Joomla Vulnerability Scanner — Joomla! is probably the most widely-used CMS out there due to its flexibility, user-friendlinesss, extensibility to name a few.So, watching its vulnerabilities and adding such vulnerabilities as KB to Joomla scanner takes ongoing activity.It will help web developers and web masters to help identify possible security weaknesses on their deployed Joomla! sites. No web security scanner is dedicated only one CMS.

Author: Aung Khant -

Wpscan — WPScan is a black box WordPress vulnerability scanner that can be used to scan remote WordPress installations to find security issues.

Author: The WPScan Team

License: WPScan Public Source License -

VbScan — VBScan is an opensource project in perl programming language to detect VBulletin CMS vulnerabilities and analyses them .

Author: Mohammad Reza Espargham

Как стать пентестером без опыта в информационной безопасности

Проще всего переквалифицироваться в пентестера специалисту из смежного IT-направления – системного администрирования или тестирования ПО. Хорошей базой для начала обучения будут знания операционных систем (Windows, Linux), сетевых и беспроводных (Wi-Fi) технологий, одного из скриптовых языков программирования (Bash, Perl, Python).

Обучиться этичному хакингу с нуля, без какого-либо опыта работы в IT, будет сложнее – в Беларуси ни один из образовательных центров пока не предлагает подобных тренингов. Редко встречаются и курсы по информационной безопасности. Например, такая программа обучения есть в IT-академии «Белхард», но она дает лишь базовые представления о кибербезопасности. Для знакомства со сферой можно выбрать этот вариант, а затем продолжить изучать пентестинг самостоятельно или с помощью онлайн-курсов.

Чтобы самостоятельно изучать тестирование безопасности, можно использовать дистрибутив Kali Linux. Он включает сотни программ, которые этичные хакеры используют в работе. Как установить и разобраться в инструментах Kali Linux, можно узнать из бесплатного курса от создателей дистрибутива.

Дистанционное обучение по пентестингу на русском языке регулярно проводит компания Pentestit (стоимость – около $540), а курсы на английском можно найти на Udemy. В перспективе, чтобы получить более профессиональную подготовку, лучше искать курсы, которые готовят к сдаче экзаменов на сертификаты CEH (Certified Ethical Hacker) или OSCP (Offensive Security Certified Professional).

CEH – один из самых известных сертификатов для этичных хакеров, который признается во многих странах, включая США и государства ЕС. В 2018 году сертифицированный курс по программе CEH впервые провели в Минске, а сейчас обучение возобновляют по мере набора группы. На официальном сайте CEH также представлены различные варианты дистанционного обучения, от видео-лекций до индивидуальных занятий с тренером в течение года. К тесту CEH по этичному хакингу допускаются специалисты, которые уже более двух лет работают в сфере информационной безопасности. Чтобы получить сертификат , возможно, потребуется приобрести еще больше опыта, так как этот экзамен, в отличие от CEH, состоит из практического задания, а не теста.

При приеме на работу наличие профессиональных сертификатов обычно относят к желательным, а не обязательным требованиям. Однако, даже в начале карьеры можно ориентироваться на программы подготовки к сертификационным экзаменам как общепринятые стандарты к уровню знаний тестировщиков безопасности.

Как законно практиковаться в хакинге

Чтобы научиться проводить тестирование безопасности, необходима регулярная практика, да и опытным специалистам нужно постоянно совершенствовать свои навыки. Один из легальных и доступных даже из дома способов тренировки – участие в bug bounty программах, которые открывают различные компании, чтобы привлечь этичных хакеров к поиску уязвимостей в своем программном обеспечении. За каждую найденную проблему в информационной защите выплачивается вознаграждение. Условия таких программ публикуются на bug bounty платформах, вроде HackenProof и Hackerone.

Еще один способ прокачать свои навыки – турниры CTF (Capture the Flag). Это известный формат соревнований для «белых» хакеров, которые могут проводиться как офлайн, так и через интернет. На классических СTF-турнирах командам предоставляют специально смоделированные информационные системы или участки сети, которые они должны защитить от атак, и при этом попытаться захватить объект соперников. Например, ежегодно такие соревнования проводит «Лаборатория Касперского».

Для тренировки навыков необязательно участвовать в настоящих СTF-турнирах – можно обучаться с помощью сайтов, которые помогают готовиться к соревнованиям. Один их таких ресурсов – CTF365, где специалисты по информационной безопасности тренируются находить уязвимости через геймификацию, построенную по принципам CTF.

Слабая парольная политика

Простые (словарные) пароли позволяют этичному хакеру получить доступ к большинству корпоративных ресурсов, часто — привилегированный. Доступ к ИС с правами рядового пользователя дает возможность хорошо ознакомиться с ее устройством. В большинстве случаев учетная запись рядового пользователя — это необходимые данные для эксплуатации более критичных уязвимостей в сервисах, которые завязаны на службу каталогов.

Рекомендации по устранению

Необходимо установить требования к минимальной длине, сложности и частоте смены пароля. Следует исключить возможность использования словарных комбинаций. Минимальная длина — восемь символов. Использование символов верхнего и нижнего регистра, цифр, спецсимволов — обязательно. Необходимо вести историю паролей и запретить использование как минимум последних трех паролей, при этом минимальный возраст пароля должен быть не менее одного дня, а максимальный — не более 60 дней.

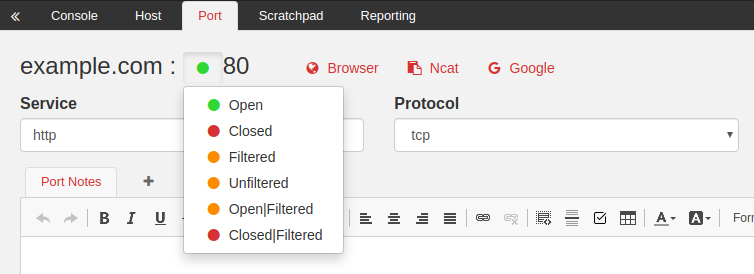

Capturing Port State

The Import routines have also been updated to capture Port State. This information is included in Nmap’s XML output, and the possible values are Open, Closed, Filtered, Unfiltered, Open|Filtered, or Closed|Filtered.

Port State is displayed in two places. First, on the left side of the screen in the Host List Panel shown in the screenshot at the top of this article. Second, on the Port page, shown in the screenshot above.

As this is a new feature, previously captured ports will need to have their value set manually, or you can re-import the associated Nmap XML file.

Lastly, it should be noted Port State is separate from Port Status, which is a self assigned note to track which ports have been reviewed or may be vulnerable.

Виды пентестов

- Традиционно пентестинг начинается с техники, специалисты по безопасности проводят анализ, обнаруживают и эксплуатируют уязвимости программного обеспечения и/или оборудования. При этом делается все возможное, чтобы действия специалистов никоим образом не нарушили работу банковской структуры. Также применяют инструменты ручного и автоматического тестирования. Все этапы и способы тестирования, как правило, предварительно оговариваются со службой информационной безопасности предприятия. Позже обсудим Read Teaming.

- Также используются тесты, основанные на методах социальной инженерии. Специалисты проверяют, насколько сотрудники осведомлены в вопросах инфобезопасности, знают ли они, как выявить угрозу и как действовать в такой ситуации. К сожалению, сегодня во многих банках уровень осведомленности сотрудников в вопросах информационной безопасности довольно невысокий. Есть примеры, когда персонал нарушает свою инструкцию напрямую, или просто не знают или не имеют таковой. Открывают сомнительные зараженные электронные письма, скачивают файлы из неизвестных источников, выдают данные по телефону и прочее. Как следствие, злоумышленники получают доступ к конфиденциальной информации. Данная информация может пригодиться команде по пентесту в дальнейшей работе по развитию атаки.

- Многие исследователи отдельно выделяют социотехнические пентесты, совмещающие в себе принципы двух предыдущих. С их помощью специалисты могут обнаружить самые вероятные уязвимости и направления атак злоумышленников.

- Внешний пентест без учетных или с учетными данными клиента;

- Внутренний пентест без учетных или с учетными данными пользователя;

- Внутренний пентест с данными администратора (странный вариант, но имеет место на рынке).

- Насколько пентестер информирован об используемых средствах защиты, аппаратном/программном обеспечении клиента, сетевой инфраструктуре компании?

- Какие средства для атаки может использовать?

- Разрешено ли эксплуатировать уязвимости и какие?

- Требуется ли согласование действий с представителем атакуемой организации?

- Каковы сроки и бюджет проекта?

Разведка/Ready

Смысл этого этапа, как ты уже догадался — получение максимума сведений о целях социальной инженерии.

- Чем занимается компания? Придется разобраться в этой области бизнеса. Деловые письма наверняка заинтересуют сотрудников.

- Каковы текущие дела фирмы? К примеру, если недавно была сделка по поглощению или слиянию, можно попытаться воспользоваться возникшей неразберихой.

- Как зовут сотрудников и каков формат их почтовых ящиков? Нам необходимо знать, куда слать наше творчество и как общаться с целями.

- Какова структура компании? Какие есть должности и отделы? Организационная диаграмма нам пригодится: наивным секретаршам лучше будет слать мультики, а финансовому директору — отчеты с цифрами. Адреса топ-менеджеров и сотрудников службы безопасности пригодятся в особенности!

- В каком офисе и городе они работают? Работают ли они все в одном месте или сидят порознь? Во сколько приходят и уходят? Не вызовет ли возглас «Ой, я какой-то файл запустила» цепную реакцию, которая завалит всю атаку?

- Какое ПО используют сотрудники? ОС, браузеры, антивирусы, почтовые клиенты. Нам предстоит обнаружить потенциальные уязвимости и пережать вредоносное ПО так, чтобы обойти конкретные антивирусы.

- Другие полезные сведения: формат почтового сообщения и прочие элементы фирменного стиля, новости и события в компании — все, что сделает письмо, фишинговый сайт и целевую атаку более правдоподобными.

- Дополнительно будет полезно правильно выбрать дату. Например, приурочить атаку к какому-то празднику или к мировым событиям, особенно если они перекликаются с деятельностью компании.

Конечно, мы всегда можем отправить классическое «Глянь, какая красивая картинка» или, к примеру, «Штрафы ГИБДД», не выяснив, есть ли у адресатов машина, но шанс спалиться будет очень высоким. Поэтому сбор данных и максимальная точность в подделках — немаловажный фактор при подготовке.

Инструментария для этого этапа предостаточно. Можно начать с хитрых запросов в поисковиках и соцсетях, а также простых сборщиков почтовых адресов по доменному имени. Такие тулзы есть в виде standalone бинарников и скриптов или в виде плагинов для любимого Metasploit. Для серьезных случаев есть огромные фреймворки, которые умеют строить графы и извлекать метатеги — такие делают в FOCA и MALTEGO. И конечно, никто не отменял уязвимые SMTP-серверы с возможностью проводить запросы VRFY/EXPN без авторизации и получать или перебирать почтовые адреса.

Есть еще один способ — технически простой, но смелый. Взять и отправить письмо в отдел кадров или закупок. Прикинуться дурачком и попросить подсказать формат почтового сообщения; так будет получено имя первой цели. С другой стороны, активные работы на этом этапе не подразумеваются — разведчика не должно быть видно!

В общем, есть масса вариантов атак, и почтовая рассылка — это лишь самый популярный и изученный, но не обязательно самый действенный. В случае с социнженерией вариантов исполнения может быть сколько угодно — вплоть до полевых работ с проникновением на территорию. В таких случаях подготовка будет включать такие этапы, как изучение карты офиса (особенно внимательно смотри на местоположение кабинета техподдержки и столовой — забросить флешку будет легче после бесплатного обеда) и набор команды, ведь хакер не обязан владеть еще и актерским мастерством. С историческими примерами смелых проникновений ты уже знаком благодаря предыдущей статье, так что вернемся к более технологичным методам.

Виды работ

Давайте рассмотрим пять различных работ:

- Тестирование на проникновение (Penetration Testing)

- Редтиминг (Red Team Assessment)

- Анализ защищенности (Security Analysis)

- Сканирование уязвимостей (Vulnerability Scanning)

- Аудит безопасности (Audit)

Всю информацию, касающуюся перечисленных выше работ, для удобства мы разделили на два уровня:

- Базовый (в основном теле статьи)

- Расширенный (спрятан под спойлером для тех, кто хочет узнать больше)

В «Базовом уровне» рассматриваются следующие ключевые моменты:

- Цель

- Фокус

- Уровень зрелости ИБ

- Результаты

В «Расширенном уровне» рассматриваются следующие ключевые моменты:

- Примеры задач

- Методы достижения цели

- План работ

- Критерии завершения

Тестирование на проникновение

Цель:

Определить, может ли текущий уровень защищённости инфраструктуры выдержать попытку вторжения потенциального злоумышленника с определённой целью.

Достижение поставленной задачи. При этом вопрос полноты обнаруженных уязвимостей не стоит, но отражаются все уязвимости, причастные к векторам атаки.

Фокус: Важнее глубина исследования, чем ширина.

Уровень зрелости ИБ: От среднего до высокого.

Результаты: Факт и/или вероятность взлома (проникновения) и получения информации злоумышленником.

Редтиминг

Цель:

Определить/измерить насколько хорошо ваша организация может обнаруживать и противостоять реальной атаке. При этом вопрос полноты обнаруженных уязвимостей не стоит т.к. интересуют только уязвимости, эксплуатация которых поможет скомпрометировать вашу организацию.

Повысить готовность организации противостоять Advanced Persistent Threat.

Получить более реалистичное понимание риска для вашей организации.

Фокус: Важнее моделировать вредоносные действия аналогично Advanced Persistent Threat.

Уровень зрелости ИБ: Высокий.

Результаты: Подтверждение возможности служб информационной безопасности организации вести противодействие реальной атаке.

Анализ защищенности

Цель:

Найти все известные и потенциальные уязвимости и недостатки, способные привести к нарушению конфиденциальности, целостности и доступности информации.

Сформировать рекомендации по повышению уровня защищённости.

Фокус: Важнее ширина исследования, чем глубина.

Уровень зрелости ИБ: От низкого до среднего.

Результаты: Максимально полный перечень обнаруженных уязвимостей и недостатков.

Сканирование уязвимостей

Цель:

Найти и оценить все известные уязвимости в информационных системах организации.

Регулярно поддерживать и актуализировать состояние информационной безопасности организации.

Фокус: Важнее ширина исследования, чем глубина.

Уровень зрелости ИБ: От низкого до среднего.

Результаты: Максимально полный перечень обнаруженных известных уязвимостей.

Аудит безопасности

Цель: Проверить, насколько информационная система (или её компоненты) и процессы соответствуют требованиям, лучшим практикам или рекомендациям нормативных актов, стандартов и документации производителей оборудования и ПО.

Фокус: Важен объём выполнения требований и рекомендаций.

Уровень зрелости ИБ: От низкого до высокого.

Результаты: Заключение о соответствии требованиям / рекомендациям.

В заключение

Пентест, как и медосмотр, большинство стандартов рекомендует проходить не реже раза в год. При этом неплохо периодически менять специалистов, которые проводят работы, чтобы избежать замыливания взгляда и оценить защищенность с разных ракурсов. Ведь у любого специалиста или команды в той или иной степени формируется некоторая специализация.

Пентест — это и время, и расходы, и стресс для безопасников, но сложно найти более наглядный и приближенный к реальности способ оценки защищенности ИТ-инфраструктуры. В любом случае лучше, чтобы дыру нашел нанятый по договору специалист, чем хакер. Ведь первое часто заканчивается для службы ИБ выделением дополнительных средств на безопасность, а второе — поиском новой работы.