Технология телекоммуникационных сетей mpls

Содержание:

Настройка MP-BGP

Router_A(config)#router bgp 1

Router_A(config-router)# bgp router-id 10.108.254.39

Router_A(config-router)# no bgp default ipv4-unicast

Router_A(config-router)# neighbor 10.108.254.40 remote-as 1

Router_A(config-router)# neighbor 10.108.254.40 update-source Loopback0

Router_A(config-router)# address-family vpnv4

Router_A(config-router-af)# neighbor 10.108.254.40 activate

Router_A(config-router-af)# neighbor 10.108.254.40 send-community extended

Router_C#show running-config

!

ip vrf vpn_1

rd 1:1

route-target export 1:1

route-target import 1:1

!

ip cef

!

interface Loopback0

ip address 10.108.254.40 255.255.255.255

!

interface FastEthernet0/0

ip vrf forwarding vpn_1

ip address 10.17.1.1 255.255.255.0

!

interface Serial0/0:0

description Router_G

ip address 10.108.253.185 255.255.255.252

tag-switching ip

!

!

interface Serial0/1:0

description Router_B

ip address 10.108.253.189 255.255.255.252

tag-switching ip

!

router eigrp 1

network 10.0.0.0

no auto-summary

!

address-family ipv4 vrf vpn_1

redistribute bgp 1 metric 1000 1000 1 255 1500

network 10.0.0.0

no auto-summary

autonomous-system 3

exit-address-family

!

!

router bgp 1

bgp router-id 10.108.254.40

no bgp default ipv4-unicast

bgp log-neighbor-changes

neighbor 10.108.254.39 remote-as 1

neighbor 10.108.254.39 update-source Loopback0

!

address-family vpnv4

neighbor 10.108.254.39 activate

neighbor 10.108.254.39 send-community extended

exit-address-family

!

address-family ipv4 vrf vpn_1

redistribute eigrp 3

no auto-summary

no synchronization

exit-address-family

!

!

end

router bgp 1

bgp router-id 10.108.254.40

no bgp default ipv4-unicast

bgp log-neighbor-changes

neighbor clients peer-group

neighbor clients remote-as 1

neighbor clients update-source Loopback0

neighbor 10.108.253.252 peer-group clients

neighbor 10.108.254.39 peer-group clients

neighbor 10.108.254.45 peer-group clients

neighbor 10.108.254.254 peer-group clients

!

address-family vpnv4

neighbor clients activate

neighbor clients route-reflector-client

neighbor clients send-community extended

neighbor 10.108.253.252 peer-group clients

neighbor 10.108.254.39 peer-group clients

neighbor 10.108.254.45 peer-group clients

neighbor 10.108.254.254 peer-group clients

exit-address-family

!

address-family ipv4 vrf vpn_1

redistribute eigrp 3

no auto-summary

no synchronization

exit-address-family

!

address-family ipv4 vrf vpn_3

redistribute eigrp 2

no auto-summary

no synchronization

exit-address-family

!

Router_A#show ip bgp vpnv4 all

BGP table version is 346, local router ID is 10.108.254.39

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

Route Distinguisher: 1:1 (default for vrf vpn_1)

*>i10.1.1.2/32 10.108.254.254 0 100 0 ?

*>i10.17.1.0/24 10.108.254.40 0 100 0 ?

*>i10.18.1.0/24 10.108.254.45 0 100 0 ?

r>i10.108.213.64/26 10.108.254.40 2172416 100 0 ?

r>i10.108.214.64/26 10.108.254.45 2172416 100 0 ?

r>i10.108.253.5/32 10.108.254.254 0 100 0 ?

r>i10.108.253.192/30 10.108.254.40 0 100 0 ?

r>i10.108.253.204/30 10.108.254.45 0 100 0 ?

r>i10.108.254.46/32 10.108.254.45 2297856 100 0 ?

*> 10.111.1.0/24 0.0.0.0 0 32768 ?

*> 10.112.12.0/24 0.0.0.0 0 32768 ?

r>i11.5.5.5/32 10.108.253.252 65 100 0 ?

r>i11.110.254.36/30 10.108.253.252 0 100 0 ?

r>i12.108.253.4/30 10.108.254.254 0 100 0 ?

Параметры функционирования LDP

- режим обмена информацией о

метках (Label Distribution Mode) - режим контроля над распространением

меток (Label Distribution Control) - механизм сохранения меток (Label Retention Mode)

Режим обмена

информацией о

метках

информацией о

метках

Механизм контроля над

распространением

меток

распространением

меток

- Independent Label Distribution Control — независимый контроль;

- Ordered Label Distribution Control — упорядоченный контроль.

Режим сохранения меток

- Conservative Label Retention Mode (сдержанный режим сохранения

меток); - Liberal Label Retention Mode (свободный режим сохранения меток).

- появления новой записи FEC в таблице маршрутизации;

- исчезновение записи FEC из таблицы маршрутизации;

- смена next-hop для записи FEC.

Табл. N1. Режимы функционирования протокола LDP.

| Режим обмена информацией о метках |

Downstream Unsolicited | Downstream Unsolicited | Downstream Unsolicited | Downstream On Demand | Downstream On Demand |

| Механиз контроля над распростра- нением меток |

Independed Control | Ordered Control |

Ordered Control |

Ordered Control |

Independed Control |

| Режим удержания меток | liberal | liberal | conservative | conservative | conservative |

| появления новой записи FEC | 1) Отсылаем всем соседям метки на все известные FEC. 2) Ожидаем метку от NH-LSR. 3) Используем полученную метку для коммутации |

1) Ждем, пока придет метка от NH-LSR. 2) Отсылаем всем соседям метку на FEC 3) Используем полученную метку для коммутации PS. Первый отсылает метку маршрутизатор присоединенный к FEC |

1) Посылаем запрос NH-LSR о выделении метки 2) Ждем ответа 3) Используем полученную метку для коммутации. |

||

| смена next-hop для записи FEC | 1) Ищем метку в списке «отложенных». 2) Если не находится то посылаем запрос NH-LSR о выделении метки, иначе п.4. 3) ждем ответа. 4) Используем полученную метку для коммутации. |

1) Посылаем запрос NH-LSR о выделении метки 2) Ждем ответа 3) Используем полученную метку для коммутации |

|||

| Получение запроса на выделение метки |

метку выделяем, не дожидаясь ответа от своего NH-LSR. |

метку выделяем только после ответа от своего NH-LSR. |

метку выделяем, не дожидаясь ответа от своего NH-LSR. |

Транспортная технология сетей операторов MPLS

2012-02-29

В настоящее время одной из перспективных транспортных технологий сетей операторов является MPLS. MPLS (Multiprotocol Label Switching) – это мультипротокольная коммутация по меткам. Речь идет о телекоммуникационной сети провайдера или оператора с коммутацией пакетов по меткам.

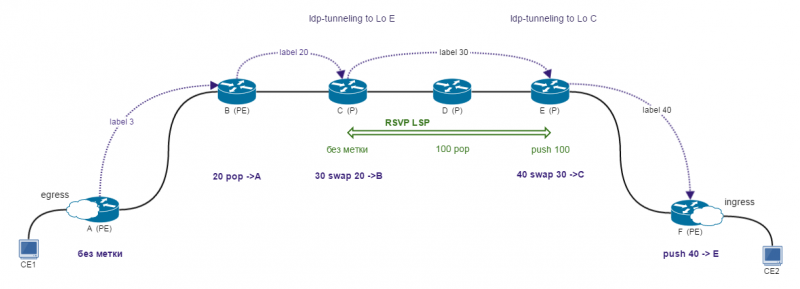

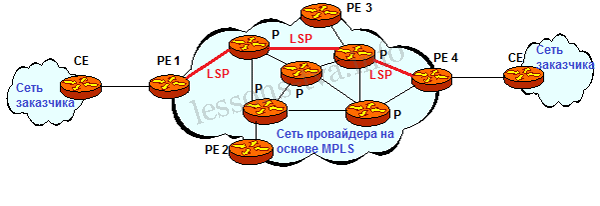

Сеть, построенная по технологии MPLS (например, сеть, представленная на рис. 1), является иерархической и представляет собой двухуровневую архитектуру. Иерархия состоит из первого уровня — опорной сети (ядра сети) с коммутирующими по меткам маршрутизаторами LSR (P) и второго уровня — периферийной или пограничной части сети провайдера с PE-маршрутизаторами, к которым подключаются сети заказчиков (пользователей) транспортных услуг.

Рис. 1. Сеть провайдера на основе технологии MPLS

В качестве LSR (Label Switch Routers) применяются коммутирующие P-маршрутизаторы (маршрутизаторы провайдеров), которые совмещают в себе функции маршрутизатора IP и коммутатора. P-маршрутизаторы определяют топологию сети, строят свои таблицы коммутации меток, выбирают эффективные пути следования пакетов и, кроме того, обеспечивают коммутирование трафика по меткам и таблицам коммутации.

Маршрут в опорной сети MPLS сначала определяется с помощью традиционных протоколов внутренней маршрутизации (IGP), например OSPF или IS-IS. Затем на основе полученных таблиц маршрутизации каждому интерфейсу маршрутизаторов LSR с помощью протокола распределения меток (LDP) или протокола резервирования ресурсов RSVP-TE присваиваются специализированные транспортные метки, и каждый P-маршрутизатор строит свои таблицы коммутации. Таким образом, протоколы LDP или RSVP формируют в опорной сети маршруты с коммутацией пакетов по меткам, называемые трактами LSP.

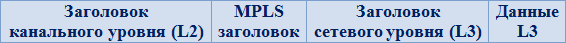

После того как топология трактов LSP определена, трафик коммутируется по этим маршрутам. Необходимо отметить, что технология MPLS основана на обработке P-маршрутизаторами заголовка MPLS, который добавляется к каждому пакету данных, поступающему на PE-маршрутизатор. Скриншот формата заголовка MPLS представлен на рис. 2.

Рис. 2. Формат заголовка MPLS

MPLS-метки включаются в заголовок MPLS, который вставляется в пересылаемый IP-пакет данных между вторым (канальным) и третьим (сетевым) уровнями модели OSI (рис. 3).

Рис. 3. Размещение заголовка MPLS в структуре пакета

Пограничные PE-маршрутизаторы провайдеров присваивают начальную MPLS-метку пакетам до их отправки на P-маршрутизаторы опорной сети, и удаляют эту MPLS-метку, когда пакеты покидает сеть MPLS. Именно начальная метка определяет маршрут следования пакета до выходного PE-маршрутизатора. Решение о выборе маршрута принимается на пограничном уровне, т.е. на пограничных PE-маршрутизаторах провайдера.

На P-маршрутизаторах анализ заголовка сетевого уровня не производится, а решение о передаче пакета следующему маршрутизатору осуществляется только на основании сравнения значения MPLS-метки с заранее рассчитанными значениями в таблицах коммутации. P-маршрутизатор, на который поступает пакет, выполняет поиск MPLS-метки, считывает метку и заменяет старую метку новым значением в соответствии с таблицей коммутации, а затем направляет пакет на следующий P-маршрутизатор опорной сети.

Если в опорной сети провайдера используется технология ATM, то на коммутаторах ATM устанавливается программное обеспечение MPLS. Объединение IP и ATM технологий в MPLS обеспечивает конфигурирование виртуальных каналов MPLS-сетей, основанных на ATM – коммутаторах.

Сети на основе MPLS могут передавать трафик разных протоколов второго уровня модели OSI: PPP, Ethernet, Frame Relay, ATM и т.д. Но в основном технология MPLS используется для построения IP-сетей, в которых выбор альтернативных маршрутов IP-трафика между виртуальными каналами MPLS осуществляется в зависимости от требований к качеству обслуживания.

MPLS применяются для организации:

- прозрачных соединений (Ethernet, Frame Relay, ATM и т.д.) типа точка-точка (виртуальный патчкорд) через MPLS на основе технологии AToM (Any Transport over MPLS — любой транспорт через MPLS);

- виртуальных частных сетей VPN (многоточечных соединений на 2-м уровне MPLS L2 VPN или VPLS и на 3-м уровне MPLS L3 VPN);

- эффективного управления потоками IP-трафика по виртуальным каналам MPLS (управления распределением пропускной способности между виртуальными каналами) на основе технологии Traffic Engineering (TE).

Переоптимизация туннелей

На самом деле зависит от производителя

- CSPF находит новый путь, удовлетворяющий всем условиям. В нашем случае R1->R5->R2->R6->R3->R4.

- Ingress PE сигнализирует новый RSVP LSP, отправляя RSVP PATH.

- Получив RSVP RESV, он понимает, что новый LSP готов.

- Отправляет RSVP PATH TEAR, чтобы сломать старый LSP.

- Когда RSVP RESV TEAR возвращается — всё закончено.

Auto-Bandwidth

И такая дребедень целый день.OverflowUnderflow

честном документе

Приоритеты туннелей

Setup PriorityHold Priority4665

- Если сломать LSP2, полосы хватает для LSP3. В этом случае Setup приоритет LSP3 выше, чем Hold LSP2. Ingress PE LSP2 узнаёт, что его LSP вероломно разломали и будет искать новый путь — его удача, если он найдёт.

- Если сломать LSP2, полосы всё равно не хватит для LSP3. LSP1 маршрутизатор не отдаст. И тогда LSP1 и LSP2 остаются, а Ingress PE LSP3 будет искать другие возможности для самореализации.

Hard preemptionSoft preemption

Проблемы безопасности в сетях MPLS

Концепция безопасности MPLS

Принципы конфиденциальности в сетях MPLS базируются на запрете приема маршрутной информации и пакетов с метками от непроверенных источников. В сетях IP для этой цели могут быть использованы стандартные средства, например IPSec. В MPLS-сетях, в которых работа с метками осуществляется на канальном уровне, применяется протокол туннельного соединения второго уровня (Layer 2 Tunnelling Protocol, L2TP), поддерживающий процедуры аутентификации. Также на этом уровне используется протокол туннельного соединения (Point to Point Tunneling Protocol, PPTP), обеспечивающий, помимо прочего, функции шифрования.

Для большинства приложений MPLS работа с метками реализуется через протокол распределения меток (Label Distribution Protocol, LDP) .

Так, как в технологии MPLS не требуется читать заголовки транспортируемых пакетов, LDP-сообщения не подвергаются шифрованию и не нуждаются в аутентификации. Этот момент можно рассматривать как недостаток — с точки зрения уязвимости сети к хакерским атакам.

Уязвимость протокола LDP

В протоколе LDP не предусмотрены специальные механизмы, обеспечивающие защиту от несанкционированного распределения меток.

В принципе, преднамеренные внешние воздействия могут привести к игнорированию адресов определенных узлов и грубому искажению маршрута. Кроме того, возможно несанкционированное создание «вредоносного» LSP, которым можно манипулировать с использованием внешних сетей.

Угрозу, с точки зрения хакерских атак, при работе с LDP представляют два типа передачи данных: по протоколам UDP и TCP. При использовании UDP работа сети может быть нарушена с помощью сообщений типа «Hello», с адресацией ко всем узлам типа «To all LSR» во всех группах многоадресной рассылки данной подсети. Предотвратить такие атаки можно с помощью запрета подобных сообщений, полного запрета приема сообщений от непроверенных источников или введения дополнительной защитной информации.

Протокол TCP при передаче сообщений LDP уязвим на уровне имитированных сегментов TCP в LDPK-сеансах. Для борьбы с подобными методами используется сигнатура TCP Message Digest 5 (MD5). Более подробно эти проблемы описаны в документе RFC 2385.

Уязвимость меток к атакам полного перебора

Существенную опасность для сетей MPLS представляют так называемые атаки полного перебора (Brute Force Attack, BFA). В этом случае внешний сервер методом перебора всех возможных значений адресов пытается установить связь с меткой. После получения ответа от взломанной метки сервер получает возможность управлять ею и перераспределять маршруты по своему усмотрению. Кроме того, искаженная информация может быть занесена в информационную базу меток (Label Information Base, LIB), что равнозначно разрушению всей сети.

В качестве защиты от подобного рода атаки для особо критичных узлов сети используются специальные системы шифрования. Однако это значительно увеличивает расход ресурсов сети.

Режимы QoS

- Uniform Mode

- Pipe Mode

- Short-Pipe Mode

cisco

Упрощение настройки туннелей

- LDP over TE

- RSVP Auto-Mesh

RSVP Auto-Mesh/Auto-Tunnel

- Знакомой командой включаем возможность Auto-tunnel в режиме Mesh:

- Определяем потенциальные PE в ACL:

- Заводим шаблон конфигурации:

Заключение

- OSPF с его Opaque LSA

- IS-IS с

Управлять тем, как построится RSVP LSP

- Метрика (IGP или TE)

- Требования к ресурсам

- Explicit-path

- SRLG

- Administrative Groups/Affinity

IGP распространяет и заносит в TEDB

- Состоянии линий

- Метриках

- Свободных ресурсах с учётом приоритетов удержания (Hold Priority)

- SRLG

- Attribute-Flag/Administrative Group

Требования туннеля:

- Требуемая полоса и приоритет установки

- Affinity/Administrative Group

- Explicit-Path

RSVP-TE в своих сообщениях передаёт:

- Требуемую полосу для резервирования с приоритетом установки и удержания

- Режим резервирования — SE или FF

- ERO — список узлов для прокладывания LSP

- RRO — реальный список узлов и меток на каждом участке

- Информацию о необходимости FRR

Направить трафик в туннель

- Статический маршрут или PBR

- IGP Shortcut (или Forwarding Adjacencies)

- Вендорозависимые механизмы: автоматически на Juniper или Tunnel-policy на Huawei/HP

Make-Before-Break:

- Переоптимизации туннелей

- FRR

- Важный туннель пытается вытеснить менее важный.

Shared Explicit или Fixed Filter:Защита туннелей:

- Когда ломается линия/узел, в первые 50 мс отрабатывает FastReRoute, спасая те пакеты, что уже идут в LSP.

- Потом Ingress LSR узнаёт о проблемах с основным LSP и перенаправляет трафик в резервный LSP — так уже спасаются все последующие пакеты.

- Далее Ingress LSR пытается восстановить основной LSP в обход проблемного участка, если это возможно.

Приоритет туннелей:

- Setup Priority

- Hold Priority.

Механизмы упрощения настройки:

- LDP over TE

- RSVP Auto-Mesh/Auto-tunnel

Правила обработки полей CoS в MPLS DS-TE:

- Uniform. На всём пути оператор обрабатывает трафик на основе значения поля CoS изначального PDU и полем может быть переписано им.

- Pipe. Значение поля CoS изначального PDU не меняется. Egress PE обрабатывает пакет на основе заголовка MPLS.

- Short-pipe. Значение поля CoS изначального PDU не меняется. Egress PE обрабатывает пакет на основе изначального поля CoS PDU.

Полезные ссылки

- Три документа от cisco на тему MPLS TE. Длинно и по делу:

- MPLS Traffic Engineering

- Advanced Topics in MPLS-TE Deployment

- Deploying MPLS Traffic Engineering

- Cisco же об FRR: MPLS Traffic Engineering. Traffic Protection using Fast Re-route (FRR)

- На практике об Autobandwidth: Deploying MPLS Traffic Engineering

- MPLS TE Affinity

- DiffServ Tunneling Modes for MPLS Networks

- Отличный подбор видео об MPLS: labminutes.com

тутглоссарии linkmeupБлагодарностиАндрею ГлазковуАлександру КлипперуАлександру ФатинуАртёму Чернобаю

Типы сообщений LDP

Табл. N2. Сообщения протокола LDP.

| Сообщение | Описание |

|---|---|

| Hello | Сообщение используется для идентификации соседей, установления фазы N1 соседских отношений. |

| Init | Сообщение используется для установления соседских отношений (фаза N2), обмена и согласования параметров LDP сессии. |

| KeepAlive | Сообщение используется для поддержания активного статуса LDP сессии. |

| Address Message | Сообщение используется для оповещения соседей о появлении новых, непосредственно присоединенных к LSR, IP сетей. |

| Address Withdraw | Сообщение используется для оповещения соседей об исчезновении, непосредственно присоединенных к LSR, IP сетей. |

| Label Mapping | Сообщение содержит описание FEC и метку, назначенную посылающим LSR-ом. |

| Label Request | Данным сообщением LSR запрашивает у соседей метку для коммутации для конкретного FEC. Описание FEC включается в запрос. |

| Label Release | Поддтверждение получения метки в сообщении Label Mapping. Посылается в случае, если метка запрашивалась Label Request-ом. |

| Label Abort Request | Отмена запроса на выделение метки предворительно посланного в сообщении Label Request |

| Label Withdraw | Отзыв назначенной метки у соседа. Сосед должне прекратить использовать отозванную метку для коммутации. |

Достоинства

MPLS позволяет достаточно легко создавать виртуальные каналы между узлами сети.

Технология позволяет инкапсулировать различные протоколы передачи данных.

Основным преимуществом MPLS являются

- независимость от особенностей технологий канального уровня, таких как ATM, Frame Relay, SONET/SDH или Ethernet;

- отсутствие необходимости поддержания нескольких сетей второго уровня, необходимых для передачи различного рода трафика. По виду коммутации MPLS относится к сетям с коммутацией пакетов.

Технология MPLS была разработана для организации единого протокола передачи данных как для приложений с коммутацией каналов, так и приложений с коммутацией пакетов (подразумеваются приложения с датаграммной передачей пакетов). MPLS может быть использован для передачи различного вида трафика, включая IP-пакеты, ячейки ATM, фреймы SONET/SDH и кадры Ethernet.

Для решения идентичных задач ранее были разработаны такие технологии, как Frame Relay и ATM. Многие инженеры считали, что технология ATM будет заменена другими протоколами с меньшими накладными расходами на передачу данных и при этом обеспечивающими передачу пакетов данных переменной длины с установлением соединения между узлами сети. Технология MPLS разрабатывалась с учётом сильных и слабых сторон ATM. В настоящее время оборудование с поддержкой MPLS заменяет на рынке оборудование с поддержкой вышеупомянутых технологий. Вероятно, что в будущем MPLS полностью вытеснит данные технологии.

В частности, MPLS обходится без коммутации ячеек и набора , характерных для ATM. При разработке MPLS пришло понимание того, что на уровне ядра современной сети нет необходимости в ячейках ATM маленького фиксированного размера, поскольку современные оптические сети обладают такой большой скоростью передачи данных, что даже пакет данных максимальной длины в 1500 байт испытывает незначительную задержку в очередях буферов коммутационного оборудования (необходимость сокращения таких задержек, например, для обеспечения заданного качества голосового трафика, повлияла на выбор ячеек малого размера, характерных для ATM).

В то же время в MPLS попытались сохранить механизмы оптимизации и управления трафиком (англ. teletraffic engineering) и управления отдельно от передаваемого потока данных, которые сделали технологии Frame relay и ATM привлекательными для внедрения в больших сетях передачи данных.

Несмотря на то, что переход на MPLS даёт преимущества управления потоками данных (улучшение надёжности и повышение производительности сети), существует проблема потери контроля потоков данных, проходящих через сеть MPLS, со стороны обычных IP-приложений.

Заключение

Стратегия переадресации, используемая в традиционных сетях с IP-адресацией, очень громоздка и требует значительных затрат вычислительных ресурсов. Использование технологии MPLS позволяет значительно уменьшить загрузку ЦПУ и сократить вычислительную задержку маршрутизаторов.

Простая схема адресации, совместимость с другими технологиями и поддержка протокола IPv6 объясняют, почему технология MPLS становится все более привлекательной для использования в различных магистральных сетях. Благодаря ряду эффективных функций эта технология с успехом внедряется в таких приложениях, как MPLS/BGP VPN, VPLS и других мобильных сетях с обратной связью. Также технология MPLS нашла применение в транспортных сетях и MANET.

Из недостатков технологии MPLS следует отметить несовершенство методов безопасности, связанное с отсутствием соответствующих стандартов. Возрастающая агрессивность хакерских атак на интеллектуальные сети вызывает необходимость разработки более надежных методов защиты. Поэтому вопросы совершенствования и стандартизации способов защиты сетей MPLS от хакерских атак представляются крайне актуальными

С этой точки зрения важно всесторонне исследовать возможные варианты уязвимости механизмов перераспределения меток

Кроме того, необходимо обратить внимание на проблему зацикливания пакетов в сетях MPLS. Также требуется дальнейшее совершенствование методики применения протокола IPv6 в сетях MPLS

В документе RFC 3945 подробно описан модернизированный вариант технологии — GMPLS, который дает возможность использования технологии меток в приложениях TDM. Это направление является перспективным и требует детального изучения.

Особый интерес представляет внедрение MPLS в беспроводные технологии LTE, WiMAX и другие, использующие протоколы IP.

Оригинал статьи опубликован в International Journal

Of Computers & Technology (ноябрь 2016, Vol. 15, № 13), www.cirworld.com.