Сертификаты cissp, cisa, cism: как получить и стоит ли овчинка выделки?

Содержание:

- Contributions

- Ревизии

- Разгон и прошивка Bios

- Демонстрация

- Стоит ли становиться сертифицированным специалистом?

- Удаленное выполнение кода в WordPress Zingiri Web Shop Plugin

- Особенности PVS-Studio

- Поддерживаемые языки и компиляторы

- Соответствие между предупреждениями PVS-Studio и CWE

- Где купить

- Bios и разгон

- Data Structure

- Process

- — Related OVAL Definitions

- Прочее

- What is cwe_checker?

Contributions

We plan to support both known and pseudo-anonymous contributions. The preference is for contributions to be known; this immensely helps with the validation/quality/confidence of the data submitted. If the submitter prefers to have their data stored anonymously and even go as far as submitting the data anonymously, then it will have to be classified as “unverified” vs. “verified”.

Verified Data Contribution

Scenario 1: The submitter is known and has agreed to be identified as a contributing party.

Scenario 2: The submitter is known but would rather not be publicly identified.

Scenario 3: The submitter is known but does not want it recorded in the dataset.

Unverified Data Contribution

Scenario 4: The submitter is anonymous. (Should we support?)

The analysis of the data will be conducted with a careful distinction when the unverified data is part of the dataset that was analyzed.

Ревизии

Ревизия g279k ver13

Обновленная версия платы, вытеснившая первоначальную v12, получила несколько интересных новшеств:

- Индикатор post-кодов. Расположен внизу платы, показывает коды инициализации во время загрузки и будет очень полезен для выявление неполадок. Благодаря нему материнка больше не издает странные китайские напевы при загрузке.

- Новый 7.1 звук вместо 5.1. Ничего особенного, просто чуть более качественное звучание. Используемый чип — ALC892.

- Стоковый биос уже поддерживает разгон оперативки и управление множителями процессора, также появилась возможность вручную устанавливать тайминги памяти. Разгонный потенциал при этом не изменился.

Huanan gaming g279k ver13

В целом, приятные, хотя и не критически важные обновления.

Ревизия Huananzhi g279k ver14 / G279T v6.0

Начиная с данной версии, побежден старейший баг всех китайских материнок — некорретный датчик температуры платы.

Спустя почти год с начала продаж, летом 2018 в свет вышла новая ревизия ver14 или v6.0. Бренд Huanan сменил название на Huananzhi, не менее забавное для отечественного потребителя.

Внешний вид платы практически не изменился

Основным отличием этой ревизии от предыдущих является наличие слота M2 NVME формата 2280, который работает на шине PCI-E X4.

Расположен слот M2 между двух pci-e x16

Все изменения, произведенные в прошлой ревизии, конечно, присутствуют и в новой.

G279T V6.11

К сожалению, 6.11 нельзя назвать удачной ревизией. Поступило много отзывов о проблемах с 4м слотом оперативной памяти.

С чем конкретно связана проблема пока непонятно. Известно, что плата стабильно работает с четырехканальной памятью на частотах вплоть до 1600 Мгц. 1866 Мгц и выше взять возможно только в двух- или трехканальном режиме (без 1 или 2 планок).

В некоторых случаях проблема решалась прошивкой биоса от версии 6.0. Также можно попробовать подобрать тайминги (некоторым помогло), но 100% лекарства нет.

Из других изменений можно выделить немного изменившийся внешний вид и ряд незначительных дополнений в биосе.

X79 Plus

X79 Plus — работа над ошибками, сделанными в прошлой ревизии. Внешне плата изменилась не сильно, слоты pci-e из оранжевых стали черными, немного изменилось расположение мелких элементов и сам текстолит стал чуть толще.

Почему-то китайцы не стали присваивать данной ревизии новый номер, на текстолите по прежнему написано G279T v6.0, могут встречаться также v6.11 и даже G279K ver14. Отличить новую ревизию от старых проще всего по цвету pci-e слотов.

Серьезных нововведений не произошло, зато все старые ошибки наконец исправлены.

- Восстановлена корректная работа четырехканала на высоких частотах

- Поддерживаются XMP профили памяти

- Присутствует полностью рабочий сон и смартфан

- Датчик температуры материнки показывает правильную информацию

- Nvme накопители работают на заявленной скорости.

На данный момент еще рано говорить об итоговой оценке X79 Plus, но первое впечатление однозначно положительное.

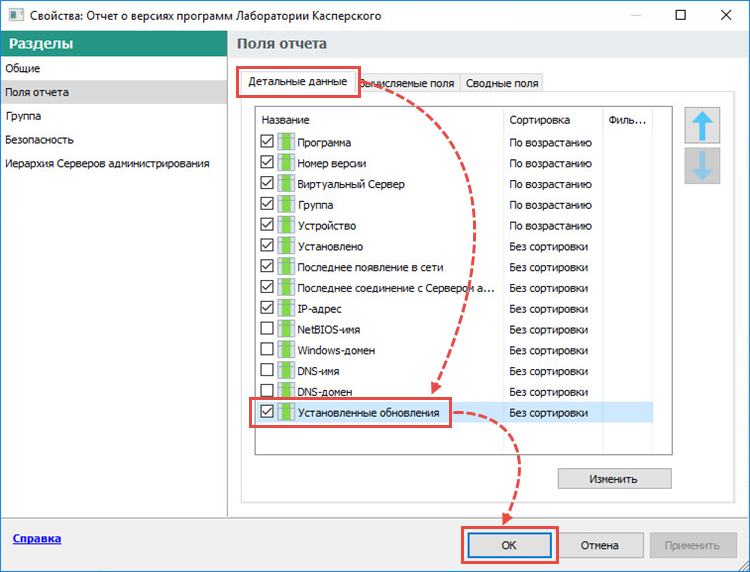

Разгон и прошивка Bios

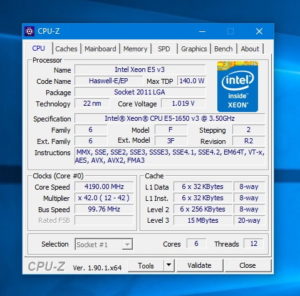

Если же у вас разблокированный процессор (например, Xeon e5 1650), но в bios нельзя выставить множитель выше 39, либо система игнорирует все множители выше, то биос придется перепрошить.

Алгоритм не сложен, но требует внимательности. Наглядно процесс показан в видео, а подробнее можно почитать здесь.

Как разогнать: заходим в биос в раздел управления процессором (Advanced->CPU Power Managment Configuration). Множитель для каждого ядра задается отдельно в поле Core Ratio Limit (эти поля появляются только с разблокированными cpu).

При разгоне повышается потребление процессора и может сработать троттлинг — частота процессора будет снижена. Частично эта проблема исправляется с помощью повышения лимитов в биосе: следует установить значение 255 для параметров Long duration power limit, Long duration maintained и Short duration power limit.

Разгон оперативной памяти выполняется еще проще, достаточно выставить нужное значение.

Модифицированный биос от HUANAN ZHI X79-4M (для программатора)

Модифицированный биос с возможностью управления таймингами и разгоном оперативной памяти вплоть до 2133 Мгц изначально был портирован с платы HUANAN ZHI X79-4M на E5 ver 3.2s1. Как выяснилось, подходит он и для huanan x79 2.49 \ 2.49p \ 2.49pb. Для 2.47 не подойдет!

Это не самый удобный, но рекомендованный способ получить доступ к таймингам и более высокому разгону памяти. Как и другие версии, скачать можно здесь.

Модифицированные биосы от X79T (PlexHD) и от «Купи Дешево» (для прошивки без программатора)

Получить доступ к таймингам можно и без наличия программатора, однако оба существующих на данный момент биоса не идеальны. Если указанные недостатки для вас критичны — лучше прошиться вариантом для программатора.

PlexHD

На платы 2.49 (p \ plus \ p1) можно прошить также мод-биос от X79Turbo (в народе — PlexHD). Этот вариант имеет как плюсы:

- Прошивается без программатора, через Afudos

- Появляется возможность редактирования таймингов и разгон памяти до 2133 Мгц (разгон cpu также на месте)

Так и минусы:

- Перестают работать ps\2 порты

- Перестает работать smartfan, как исправить пока не ясно, один из вариантов — реобас

- Прошить родной биос обратно получится только программатором

UPD: ниже приложен подправленный биос от . Отличия: сделаны PS/2 порты и в аиде определяется мультик и соответственно работает мониторинг. Также поправлено меню с таймингами и теперь корректно отображается. Смартфан все также не работает и мониторинг в биосе. Данный биос нельзя шить на PlexHD и ей подобных по причине отвала PS/2 и возможно пропадания изображения на ней.

В виду отсутствия пока каких-либо отзывов на эту версию, шить рекомендуется с осторожность, имея под рукой программатор.

- modplexhdforhuanan249

Доработанный биос от PlexHD для Huanan 2.49 и ему подобных.Размер файла: 3 MB Кол-во скачиваний: 1288

Купи Дешево

Данная версия, появившаяся благодаря энтузиастам из группы «Купи дешево», также позволяет редактировать тайминги, разгонять память до 2133 Мгц и имеет возможность разгона cpu с разблокированным множителем.

Минусы также схожи с портом от PlexHD:

- 4х-пиновый процессорный кулер после прошивки работает на минимальных оборотах

- Перестают работать порты PS\2

- Вероятно, также не получится вернуться на родной биос без программатора

- Работоспособность двух портов nvme пока не проверена

Скачать мод-биос можно по ссылке.

Демонстрация

Давайте посмотрим, как приведенную выше таблицу нам можно использовать при написании статей. Проанализируем проект и посмотрим на диагностические сообщения PVS-Studio с точки зрения дефектов безопасности.

Конечно, далеко не каждый проект стоит изучать с точки зрения уязвимости. Поэтому давайте возьмем такой серьезный проект, как Apache HTTP Server.

Итак, проверяем Apache HTTP Server с помощью PVS-Studio и видим, что баги лезут из всех щелей. Стоп! Теперь это не баги, а дефекты безопасности! Намного солидней говорить про потенциальные уязвимости, чем про опечатки и ошибки.

Сразу скажу, что в этот раз мы не будем анализировать проект целиком, так как перед нами стоит задача только показать использование таблицы на практике. Остановимся на трех предупреждениях.

Пример N1

Анализатор PVS-Studio выдаёт предупреждение: V595 The ‘c’ pointer was utilized before it was verified against nullptr. Check lines: 2340, 2348. ssl_engine_kernel.c 2340

С точки зрения дефектов безопасности это: CWE-476 (NULL Pointer Dereference)

Суть ошибки. Выделим две наиболее важные сточки кода:

Проверка (c == NULL) говорит нам, что указатель может быть нулевым. Однако, он уже разыменовывался внутри макроса myConnConfig:

Таким образом, код никак не защищён от разыменовывания нулевого указателя.

Пример N2

Анализатор PVS-Studio выдаёт предупреждение: V597 The compiler could delete the ‘memset’ function call, which is used to flush ‘buf’ buffer. The memset_s() function should be used to erase the private data. passwd_common.c 165

С точки зрения дефектов безопасности это: CWE-14 (Compiler Removal of Code to Clear Buffers)

Суть ошибки. При компиляции кода в режиме оптимизации, компилятор удалит вызов функции memset, так как с точки зрения компилятора этот вызов лишний. После заполнения нулями буфера, созданного на стеке, этот буфер более никак не используется. Значит, заполнять буфер нулями — это пустая трата времени и следует удалить вызов функции memset. Таким образом, приватные данные не будут затерты и останутся в памяти.

Хочу обратить внимание, что это не абстрактное теоретически возможное поведение компилятора. Компиляторы действительно так делают, чтобы ускорить наши программы

Подробности:

- Перезаписывать память — зачем?

- V597. The compiler could delete the ‘memset’ function call, which is used to flush ‘Foo’ buffer.

Пример N3

Анализатор PVS-Studio выдаёт предупреждение: V694 The condition ((s + 1) != ((void *) 0)) is only false if there is pointer overflow which is undefined behaviour anyway. mod_mime.c 531

С точки зрения дефектов безопасности это: CWE-571 (Expression is Always True)

Суть ошибки. Условие ((s + 1) != NULL) всегда истинно. Ложным оно может стать только при переполнении указателя. Переполнение указателя приводит к неопределённому поведению программы, поэтому про такой случай говорить вообще смысла нет. Можно считать, что условие всегда истинно, о чем и сообщил нам анализатор.

Мы не авторы кода и точно не знаем, как должен выглядеть код, но, скорее всего, он должен быть таким:

Стоит ли становиться сертифицированным специалистом?

Предложение/спрос

«пробивали» целую группу пользователейв России всего 200 обладателей сертификатов CISSPHH

|

CISSP |

CISA |

CISM |

|

|

Количество открытых вакансий |

41 |

47 |

26 |

|

Распределение по регионам |

Россия 33 Москва 29 Украина 4 Киев 4 Беларусь 2 Минск 2 Санкт-Петербург 2 Казахстан 1 Астана 1 Республика Алтай 1 Самарская область 1 Другие страны 1 США 1 |

Россия 34 Москва 33 Украина 8 Киев 8 Беларусь 3 Минск 3 Казахстан 2 Астана 1 Алматы 1 Республика Алтай 1 |

Россия 16 Москва 15 Украина 5 Киев 5 Беларусь 3 Минск 3 Казахстан 2 Астана 1 Алматы 1 Республика Алтай 1 |

|

Уровни заработной платы |

Указана 8 от 195 000 руб — 3 от 310 000 руб.- 2 от 370 000 руб.- 1 |

Указана 4 от 195 000 руб. – 1 |

Указана 2 от 125 000 руб. 1 |

Вопросы для оценки необходимости стать сертифицированным специалистом

- Обладаете высшим техническим образованием в ИТ-сфере и средний балл не ниже 4?

- На работе занимаетесь проектами по большинству тем экзамена?

- Без словаря читаете английские статьи на профессиональные темы?

- Есть желание двигаться по карьерной лестнице вверх?

- Будет время готовиться вечерами и сможете взять несколько дней отгула перед экзаменом?

- Хоть немного ощущаете себя настоящим менеджером?

- Готовы к тому, чтобы жить и работать в столице?

Удаленное выполнение кода в WordPress Zingiri Web Shop Plugin

CVSSV2 7.5 20142.jpg (:N/AC:L/Au:N/C:P/I:P/A:P)

BRIEF

WordPress уже давно вышел за рамки простой платформы для ведения блогов. Теперь к нему можно прикрутить немыслимое количество плагинов, вплоть до тех, которые отвечают за внедрение электронной коммерции. Сегодня нашим подопытным стал один из таких плагинов — плагин для создания онлайн-магазина, — что еще раз доказывает беспечность некоторых программистов при разработке продуктов, на которые в первую очередь падает взор людей в черных шляпах. Уязвимость обнаружил исследователь Egidio Romano aka EgiX в конце октября. Хороший мальчик EgiX отправил разработчикам отчет о баге и только 13 ноября, после выхода исправленной версии, обнародовал подробную информацию об уязвимости.

EXPLOIT

Интересующий нас код содержится в функции /fws/addons/tinymce/jscripts/tiny_mce/plugins/ajaxfilemanager/ajax_save_name.php, строчки 37–56 представлены на соответствующем рисунке. Здесь мы можем повлиять на значение массива $selectedDocuments через POST-параметр value. Затем нужно отобразить содержимое $selectedDocuments с помощью функции displayArray() и вызвать функцию writeInfo(), использующую содержимое буфера, где находится $selectedDocuments. Рассмотрим функцию writeInfo(), находящуюся по адресу /fws/addons/tinymce/jscripts/tiny_mce/plugins/ajaxfilemanager/ajax_create_folder.php:

Фрагмент файла ajax_save_name.php

Фрагмент файла ajax_save_name.php

О да! Она записывает переданные ей данные в файл data.php, что позволяет атакующему исполнить произвольный код на уязвимой системе с привилегиями веб-сервера. Эксплоит для этого бага доступен на exploit-db.com (EDB-ID: 18111). Он написан на PHP, поэтому для его использования необходимо установить интерпретатор языка PHP. Для винды тебе придется скачивать инсталлер с официального сайта, а для линуксов достаточно одной команды пакетного менеджера, например:

Использовать эксплоит достаточно просто:

Здесь — наименование хоста, — путь к WordPress. Стоит отметить, что такой же баг присутствует в аналоге этого плагина для Joomla!, но там он не эксплуатабелен из-за неподходящего значения переменной CONFIG_SYS_ROOT_PATH.

Особенности PVS-Studio

- Автоматический анализ отдельных файлов после их перекомпиляции.

- Удобная и простая интеграция с Visual Studio 2010-2019.

- Удобная online-справка по всем диагностикам, которая доступна и из программы, и на сайте, а также документация в .pdf одним файлом. Более 700 печатных страниц документации!

- Сохранение и загрузка результатов анализа: можно ночью проверить код, сохранить результаты, а утром загрузить их и смотреть.

- Возможность сохранить результаты анализа в формате HTML с полной навигацией по коду.

- Запуск из командной строки для проверки всего решения: позволяет интегрировать PVS-Studio в ночные сборки, чтобы утром у всех был свежий лог.

- Отличная масштабируемость! Поддержка многоядерных и многопроцессорных систем с настройкой количества используемых ядер; поддержка IncrediBuild.

- Mark as False Alarm – разметка в коде, чтобы не ругаться конкретной диагностикой в конкретном фрагменте файла.

- Интерактивная фильтрация результатов анализа (лога) в окне PVS-Studio: по коду диагностики, по имени файла, по включению слова в текст диагностики.

- Утилита blame-notifier. Инструмент позволяет рассылать письма разработчикам об ошибках, которые PVS-Studio нашел во время ночного прогона.

- Проверка коммитов, merge и pull request’ов — можно настроить анализатор на проверку только изменённых файлов. Это позволит быстро и автоматически проверять каждый коммит в систему контроля версий.

- Интеграция с SonarQube. Это открытая платформа для обеспечения непрерывного контроля качества исходного кода.

- Большое количество вариантов интеграции в проекты, разрабатываемые под Linux и macOS.

- Mass Suppression – позволяет подавить все старые сообщения, чтобы анализатор выдавал 0 срабатываний. К подавленным сообщениям всегда можно вернуться позже. Возможность безболезненно внедрить PVS-Studio в существующий процесс разработки и сфокусироваться на ошибках только в новом коде.

- Статистика ошибок в Excel – можно посмотреть темпы правки ошибок, количество ошибок во времени и т.п.

- Автоматическая проверка на наличие новых версий PVS-Studio (как при работе в IDE, так и при ночных сборках).

- Использование относительных путей в файлах отчета для возможности переноса отчета на другую машину.

- Отслеживание компиляции (Compiler Monitoring) – проверка проектов, у которых нет файлов Visual Studio (.sln/.vcxproj), без необходимости проводить интеграцию со сборочной системой; при необходимости, можно провести прямую интеграцию анализатора в любую сборочную систему.

- pvs-studio-analyzer – утилита для отслеживания компиляции (Compiler Monitoring) на Linux.

- Возможность исключить из анализа файлы по имени, папке или маске; возможность проверять файлы, модифицированные за последние N дней.

Поддерживаемые языки и компиляторы

- Windows. Visual Studio, C, C++, C++/CLI, C++/CX (WinRT)

- Windows. IAR Embedded Workbench, C/C++ Compiler for ARM C, C++

- Windows. QNX Momentics, QCC C, C++

- Windows/Linux. Keil µVision, DS-MDK, ARM Compiler 5/6 C, C++

- Windows/Linux. Texas Instruments Code Composer Studio, ARM Code Generation Tools C, C++

- Windows/Linux/macOS. GNU Arm Embedded Toolchain, Arm Embedded GCC compiler, C, C++

- Windows/Linux/macOS. Qt Creator, Eclipse, GCC, Clang, C, C++

- Windows. MinGW C, C++

- Windows/Linux/macOS. IntelliJ IDEA, Android Studio, Java

- Windows/Linux/macOS. Visual Studio, JetBrains Rider, C#, .NET Framework, .NET Core

Соответствие между предупреждениями PVS-Studio и CWE

Нам хочется, чтобы анализатор PVS-Studio начали воспринимать не только как инструмент поиска ошибок, но и как инструмент, который помогает сократить количество уязвимостей в коде. Конечно, не каждый дефект безопасности, перечисленный в CWE, является уязвимостью. Можно ли использовать тот или иной дефект для атаки, зависит от множества факторов. Поэтому в дальнейшем мы будем писать, что анализатор PVS-Studio выявляет не уязвимости, а потенциальные уязвимости. Это будет более правильно.

Итак, представляю первый вариант таблицы соответствий. Таблица будет пополняться и уточняться, но даже первый вариант уже позволяет составить общее впечатление о возможностях анализатора.

|

CWE |

PVS-Studio |

CWE Description |

|

CWE-14 |

V597 |

Compiler Removal of Code to Clear Buffers |

|

CWE-121 |

V755 |

Stack-based Buffer Overflow |

|

CWE-122 |

V755 |

Heap-based Buffer Overflow |

|

CWE-123 |

V575 |

Write-what-where Condition |

|

CWE-129 |

V557, V781, V3106 |

Improper Validation of Array Index |

|

CWE-131 |

V514, V531, V568, V620, V627, V635, V641, V651, V687, V706, V727 |

Incorrect Calculation of Buffer Size |

|

CWE-134 |

V576, V618, V3025 |

Use of Externally-Controlled Format String |

|

CWE-135 |

V518, V635 |

Incorrect Calculation of Multi-Byte String Length |

|

CWE-188 |

V557, V3106 |

Reliance on Data/Memory Layout |

|

CWE-195 |

V569 |

Signed to Unsigned Conversion Error |

|

CWE-197 |

V642 |

Numeric Truncation Error |

|

CWE-36 |

V631, V3039 |

Absolute Path Traversal |

|

CWE-369 |

V609, V3064 |

Divide By Zero |

|

CWE-401 |

V701, V773 |

Improper Release of Memory Before Removing Last Reference (‘Memory Leak’) |

|

CWE-404 |

V611, V773 |

Improper Resource Shutdown or Release |

|

CWE-415 |

V586 |

Double Free |

|

CWE-416 |

V774 |

Use after free |

|

CWE-457 |

V573, V614, V670, V3070, V3128 |

Use of Uninitialized Variable |

|

CWE-462 |

V766, V3058 |

Duplicate Key in Associative List (Alist) |

|

CWE-467 |

V511, V512, V568 |

Use of sizeof() on a Pointer Type |

|

CWE-468 |

V613, V620, V643 |

Incorrect Pointer Scaling |

|

CWE-476 |

V522, V595, V664, V757, V769, V3019, V3042, V3080, V3095, V3105, V3125 |

NULL Pointer Dereference |

|

CWE-478 |

V577, V719, V622, V3002 |

Missing Default Case in Switch Statement |

|

CWE-481 |

V559, V3055 |

Assigning instead of comparing |

|

CWE-482 |

V607 |

Comparing instead of Assigning |

|

CWE-483 |

V640, V3043 |

Incorrect Block Delimitation |

|

CWE-561 |

V551, V695, V734, V776, V779, V3021 |

Dead Code |

|

CWE-562 |

V558 |

Return of Stack Variable Address |

|

CWE-563 |

V519, V603, V751, V763, V3061, V3065, V3077, V3117 |

Assignment to Variable without Use (‘Unused Variable’) |

|

CWE-570 |

V501, V547, V560, V654, V3022, V3063 |

Expression is Always False |

|

CWE-571 |

V501, V547, V560, V617, V654, V694, V3022, V3063 |

Expression is Always True |

|

CWE-587 |

V566 |

Assignment of a Fixed Address to a Pointer |

|

CWE-588 |

V641 |

Attempt to Access Child of a Non-structure Pointer |

|

CWE-674 |

V3110 |

Uncontrolled Recursion |

|

CWE-690 |

V522, V3080 |

Unchecked Return Value to NULL Pointer Dereference |

|

CWE-762 |

V611 |

Mismatched Memory Management Routines |

|

CWE-805 |

V512, V594, V3106 |

Buffer Access with Incorrect Length Value |

|

CWE-806 |

V512 |

Buffer Access Using Size of Source Buffer |

|

CWE-843 |

V641 |

Access of Resource Using Incompatible Type (‘Type Confusion’) |

Таблица N1. Первый черновой вариант таблицы соответствий CWE и диагностик PVS-Studio.

Теперь мы сможем писать в статьях о проверке проектов, какие мы нашли потенциальные уязвимости в том или ином проекте. Раз многие хвалятся, что их анализаторы выявляют дефекты безопасности, то и мы затронем эту тему в своих статьях.

Где купить

Материнские платы

Дизайн коробки старых версий

Оригинальные платы последних ревизий продаются на aliexpress, дешевле и надежнее всего покупать настоящий huanan x79 у проверенных продавцов:

- Huanazhi official shop

- RE Store

- Wuson Store

- CPU Store

- Yao Yue Store

Комплектация

Комплекты

В последнее время на али все больше популярны готовые комплекты материнка + процессор + память, их тоже можно рассматривать. Получается дороже, чем если покупать по отдельности, но зато всё приходит сразу одной посылкой. Например:

- C процессором e5 1650 и 16gb ddr3

- С процессоров E5 2680v2 и 16gb ddr3

- С процессором e5 2670 и 16 gb ddr3

Комплекты на любой вкус и кошелек можно подобрать в проверенных магазинах: здесь, здесь и вот тут.

Оперативная память

Обычную десктопную DDR3 можно купить здесь (Zifei), здесь (Veinida) и вот тут (Kingston HyperX \ Fury). С недавних пор память выпускает даже Huananzhi.

- Первый

- Второй

- Третий

этого продавца

Поделиться «Huanan X79 rev 2.47 — 2.49»

- VKontakte

- Bookmark

Bios и разгон

Стоковая версия биоса платы ничем не отличается от версии для X99-TF. Возможности:

- Разгон процессоров с разблокированным множителем и контроллера памяти

- Управление напряжением на цп и контроллер памяти

- Управление таймингами оперативной памяти

- Максимальная частота памяти для процессоров с разблокированным множителем — 2400 Мгц. Для остальных — согласно характеристикам cpu.

Блокировка турбо-буста

Выполняется по инструкции и позволяет зафиксировать максимальную частоту ТБ на все ядра. Данный хак возможен только для процессоров Haswell степпинга pre-QS и выше.

Видео-инструкция по блокировке на X99-TF подходит и для X99-F8:

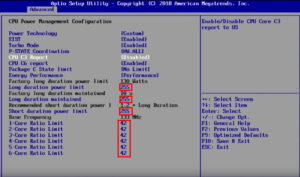

Разгон множителем

Выполняется из Bios. Разумный предел для Xeon e5 1650 v3: 4.3 — 4.5 ГГц, но при наличии хорошей системы охлаждения можно попробовать выжать и больше.

Один из предложенных вариантов настроек:

Небольшая справка по настройкам разгона (дорабатывается):

Настройки находятся в меню IntelRCSetup > Overclocking Feature > Processor и IntelRCSetup > Overclocking Feature > CLR\Ring.

Core Max OC Ratio — множитель ядер. Для Xeon E5 1650 v3 можно сразу установить 41-42.Core Voltage Mode — можно выбрать динамически (Adaptive) повышать напряжение или сделать статическимCore Voltage Override — выставляем напряжение на процессор в милливольтах, к примеру 1250, это будет 1.25 вольта (начать можно как раз с этого значения)

Выше 1.30 поднимать с осторожностью!CLR Max OC Ratio — множитель контроллера памяти. По умолчанию равен 30, можно плавно повышать до 33-35 и тестировать производительность и стабильность.Core Voltage Mode — напряжение контроллера памяти

Аналогично Core Voltage Mode, но не выше 1250.

Файлы и способы прошивки

- Наиболее надежный на данный момент способ — программатор

- С помощью загрузочной флешки можно прошиться через Afudos

- Способ прошивки из под Windows, предложенный на форуме anandtech: скачиваем FPT 9.1.10, открываем командную строку (от администратора) и прошиваем биос прямо из Windows командой fptw64 -bios -f bios.bin. Где bios.bin (или ROM) — модифицированный биос, который нужно скопировать в папку с fpt. Само собой, в командной строке нужно сначала перейти в папку с fpt командой cd.

После прошивки рекомендуется сделать сброс настроек.

- F8

Родной биос и версия с удаленным микрокодом для хака ТБ. BIOS Date: 10/28/2019 Ver: GHX99014Размер файла: 8 MB Кол-во скачиваний: 1036 F8C6 Оригинальный биос X99-F8, GHX99014, 10/28/2019

Изменения:

1. Удален микрокод 06F2

2. Разблокирован пункт «CPU C State Control» в «IntelRCSetupAdvanced Power Management Configuration»

3. Значение «CPU C State ControlCPU C6 Report» выставлено в «Disable» по умолчаниюРазмер файла: 4 MB Кол-во скачиваний: 701 CX99DE25 BIOS for HUANANZHI X99-F8 GAMING Motherboard 07/25/2020 Builder: iEngineer (для программатора) Manufacturer Bug Fixed, Latest updates, set FSB 100MHz. Update: ME Firmware (latest) version 9.1.45.3000 (5MiB).

EFI/OROM for RSTe SATA(Port 0-3)/sSATA(Port 4-7) firmware up to 5.5.5.1005 ((latest) Full I/O speed).

CPU microcode (latest).

AMI NVMe firmware (latest).

DMI Data. Deleted: All trash (Unrelated to Huananzhi X99-F8).

LAN BOOT ROM.

Added: EFI Shell.

Looked: MBEx, Cipher Transport Layer TLS (CVE-2017-5689 & CVE-2018-3616), PTT, NFC, RPAT, AMT. Changes: Enable DUAL/QUAD SPI for Winbond 25Q128FVSG & 25Q128JVSQ.

Changes Master Acces from Debug/Manufacturing to Production.

Increased BBBS up to 1MiB.

WCOD ID 0x0082 TAYLOR.

Permanently disabled Intel AMT.

Permanently disabled Intel ME Network Service.

Hidden BIOS items that do not control. How to update Firmware: Burn the Firmware to programmer device. (e.g. EZP-2019)

Clear CMOS.

After restart go to the BIOS setting & use ‘Restore Default’ / ‘F10’ / ‘Enter’

Configure RAM timings & enjoy.Размер файла: 6 MB Кол-во скачиваний: 59

Data Structure

The following data elements are required or optional.

The more information provided the more accurate our analysis can be.

At a bare minimum, we need the time period, total number of applications tested in the dataset, and the list of CWEs and counts of how many applications contained that CWE.

If at all possible, please provide the additional metadata, because that will greatly help us gain more insights into the current state of testing and vulnerabilities.

Metadata

- Contributor Name (org or anon)

- Contributor Contact Email

- Time period (2019, 2018, 2017)

- Number of applications tested

- Type of testing (TaH, HaT, Tools)

- Primary Language (code)

- Geographic Region (Global, North America, EU, Asia, other)

- Primary Industry (Multiple, Financial, Industrial, Software, ??)

- Whether or not data contains retests or the same applications multiple times (T/F)

CWE Data

A list of CWEs w/ count of applications found to contain that CWE

If at all possible, please provide core CWEs in the data, not CWE categories.This will help with the analysis, any normalization/aggregation done as a part of this analysis will be well documented.

Note:

If a contributor has two types of datasets, one from HaT and one from TaH sources, then it is recommended to submit them as two separate datasets.HaT = Human assisted Tools (higher volume/frequency, primarily from tooling)TaH = Tool assisted Human (lower volume/frequency, primarily from human testing)

Process

At a high level, we plan to perform a level of data normalization; however, we will keep a version of the raw data contributed for future analysis. We will analyze the CWE distribution of the datasets and potentially reclassify some CWEs to consolidate them into larger buckets. We will carefully document all normalization actions taken so it is clear what has been done.

We plan to calculate likelihood following the model we developed in 2017 to determine incidence rate instead of frequency to rate how likely a given app may contain at least one instance of a CWE. This means we aren’t looking for the frequency rate (number of findings) in an app, rather, we are looking for the number of applications that had one or more instances of a CWE. We can calculate the incidence rate based on the total number of applications tested in the dataset compared to how many applications each CWE was found in.

In addition, we will be developing base CWSS scores for the top 20-30 CWEs and include potential impact into the Top 10 weighting.

— Related OVAL Definitions

|

OVAL (Open Vulnerability and Assessment Language) definitions define exactly what should be done to verify

a vulnerability or a missing patch. Check out the OVAL definitions

if you want to learn what you should do to verify a vulnerability.

Прочее

V646else

- V646 Consider inspecting the application’s logic. It’s possible that ‘else’ keyword is missing. if_em.c 1905

- V646 Consider inspecting the application’s logic. It’s possible that ‘else’ keyword is missing. if_em.c 3200

V778

cap_resxcap_resy

V523

- V523 The ‘then’ statement is equivalent to the ‘else’ statement. linux_ipc.c 357

- V523 The ‘then’ statement is equivalent to the ‘else’ statement. nfs_clvnops.c 2877

- V523 The ‘then’ statement is equivalent to the ‘else’ statement. smsatcb.c 5793

- V523 The ‘then’ statement is equivalent to the ‘else’ statement. arcmsr.c 4182

- V523 The ‘then’ statement is equivalent to the ‘else’ statement. bxe.c 3812

strncmp

V666

What is cwe_checker?

Its main focus are ELF binaries that are commonly found on Linux and Unix operating systems. cwe_checker is built on top of BAP (Binary Analysis Platform). By using BAP, we are not restricted to one low level instruction set architectures like Intel x86. BAP lifts several of them to one common intermediate representation (IR). cwe_checker implements its analyses on this IR. At time of writing, BAP 2.1 supports Intel x86/x64, ARM, MIPS, and PPC amongst others. Hence, this makes cwe_checker a valuable tool for firmware analysis.

The following arguments should convince you to give cwe_checker a try:

- it is very easy to set up, just build the Docker container!

- it analyzes ELF binaries of several CPU architectures including x86, ARM, MIPS, and PPC

- it is extensible due to its plugin-based architecture

- it is configureable, e.g. apply analyses to new APIs

- view results annotated in IDA Pro and Ghidra

- cwe_checker can be integrated as a plugin into FACT