Autoruns for windows v13.98

Содержание:

- Настройка автоматического входа в систему с автоматической блокировкой

- Method III: Use Autologon

- Как это работает?How does it work?

- Как узнать какой используется менеджер отображения

- Meaning of AutoLogon?

- Автоматический вход в LightDM

- Выбор пользователя при автоматическом входе

- Сведения о безопасностиSecurity details

- Method I: Set it directly from the Settings app

- Automatically login without password

- ДиагностикаTroubleshooting

- Автоматический вход в систему Windows 10 через удаленный рабочий стол

- How to Use Auto Login in a Domain Scenario

- Troubleshooting

Настройка автоматического входа в систему с автоматической блокировкой

Неплохим решением данной проблемы может быть автологин пользователя, однако что делать, если вы не находитесь в этот момент за компьютером, и вашей личной информацией может завладеть какой-нибудь другой человек? Выход — после логина пользователя сразу блокировать компьютер.

Т.е. работать это будет следующим образом:

- Компьютер включается, загружает операционную систему Windows;

- Срабатывает автоматический логин пользователя в систему;

- Срабатывает блокировка компьютера при первом входе пользователя в систему.

Настраивается это достаточно просто:

1. Настраиваем автологин пользователя. Как это сделать описано в этой статье.

2. Открываем «Планировщик задач». Для этого:

Создание задания в Windows XP

В Windows XP открываем: Панель управления — Назначенные задания.

Нажимаем «Добавить задание».

В открывшемся «Мастере планирования заданий» пропускаем экран приветствия кнопкой «Далее».

В окошке выбора программы, которую нужно запустить нажимаем кнопку «Обзор»…

…в строке «имя файла» пишем:

%SystemRoot%\system32\rundll32.exeи нажимаем Открыть

Задаем любое произвольное имя задания, например «Автоблокировка». Выбираем выполнять это задание «при входе в Windows».

Вводим учетные данные администратора от компьютера, на котором вы настраиваете автоблокироку.

В следующем окошке ставим галочку на пункте «Установить дополнительные параметры после нажатия кнопки Готово».

После этого перед нами откроются свойства назначенного задания на блокировку. В поле «Выполнить» сразу после %SystemRoot%\system32\rundll32.exe ставим пробел и дописываем

USER32.DLL, LockWorkStationи нажимаем «Ок».

Нас опять попросят ввести учетные данные администратора компьютера, после чего изменения будут приняты.

Теперь для проверки можно перезагрузить компьютер.

Создание задания в Windows 7 и новее

В Windows 7 или Windows 8 открываем: Панель управления — Администрирование — Планировщик заданий.

В открывшемся окне, в меню справа нажимаем «Создать простую задачу».

В «Мастере создания простой задачи» задаем имя задачи и описание на свое усмотрение. В нашем примере задача будет называться «Автоблок компьютера при логине». Нажимаем «Далее».

Выбираем когда запускать задачу. Нам нужно, чтобы это выполнялось при входе в Windows, поэтому так и указываем — «При входе в Windows». Нажимаем «Далее».

Выбираем действие для задачи — «Запустить программу». Нажимаем «Далее».

В строку «Программа или сценарий» пишем:

%SystemRoot%\system32\rundll32.exeВ строку «Добавить аргументы» добавляем:

USER32.DLL LockWorkStationНажимаем «Далее».

Теперь у нас есть возможность проверить правильность созданной задачи. Проверяем, все ли правильно, и нажимаем «Готово».

Теперь для проверки перезагружаем компьютер. Сразу после загрузки Windows должен произойти логин пользователя, после чего система должна заблокировать компьютер.

Была ли эта статья Вам полезна?

Да

Нет

Что в статье не так? Пожалуйста, помогите нам её улучшить!

0

символов

Отправить сообщение

Method III: Use Autologon

Autologon is a tiny tool of 70 KB that configures your auto login settings. It’s also published by Microsoft which is relaxing in fact. It’s really useful if you have Windows 10 Pro, Enterprise or Education that’s linked to some domain – the two other methods might not work if you’re connected to a domain, and this little app is tailored specifically for domain logins. It’s very easy to use and its interface says it all. Check it out:

- Go to https://docs.microsoft.com/en-us/sysinternals/downloads/autologon and click Download Autologon.

- After your download finishes, right-click on the zipped file and choose Extract all.

- Choose a location using the Browse button, check the checkbox so that the extracted folder gets opened automatically once the extraction is done and finally, click Extract.

- Right-click on the Autologon file in the extracted folder and choose Run as administrator.

- In case you’re a part of a domain, you’ll have to provide a username and a password with administrator privileges, then click Yes to allow the app to make changes to your PC.

- Read the license agreement carefully (I’m supposed to tell you this but I’ve actually read it and there’s nothing special there ) and then click Agree.

- Now enter your Username, Domain name if found and your Password and then click Enable.

- If everything is good and the provided credentials are correct, this message box will appear. Click Ok.

- Now restart your computer and give it a try. You will find yourself logged on automatically.

Как это работает?How does it work?

Когда Центр обновления Windows инициирует автоматическую перезагрузку, АРСО извлекает полученные в данный момент учетные данные пользователя, сохраняет их на диск и настраивает автоматический вход пользователя в систему.When Windows Update initiates an automatic reboot, ARSO extracts the currently logged in user’s derived credentials, persists it to disk, and configures Autologon for the user. Центр обновления Windows, выполняющиеся от имени системы с правами TCB, будут инициировать вызов RPC для этого.Windows Update running as system with TCB privilege will initiate the RPC call to do this.

После последней перезагрузки Центр обновления Windows пользователь будет автоматически входить в систему через механизм автоматического входа, а сеанс пользователя будет восстановлен с помощью сохраненных секретов.After the final Windows Update reboot, the user will automatically be logged in via the Autologon mechanism, and the user’s session is rehydrated with the persisted secrets. Кроме того, устройство блокируется для защиты сеанса пользователя.Additionally, the device is locked to protect the user’s session. Блокировка будет инициирована с помощью Winlogon, тогда как управление учетными данными выполняется локальным администратором безопасности (LSA).The locking will be initiated via Winlogon whereas the credential management is done by the Local Security Authority (LSA). После успешной настройки АРСО и входа сохраненные учетные данные немедленно удаляются с диска.Upon a successful ARSO configuration and login, the saved credentials are immediately deleted from disk.

Автоматически войдя в систему и блокируя пользователя в консоли, Центр обновления Windows может завершить определенные пользователем процессы, прежде чем пользователь вернется на устройство.By automatically logging in and locking the user on the console, Windows Update can complete the user specific processes before the user returns to the device. Таким образом, пользователь может сразу приступить к работе с устройством.In this way, the user can immediately start using their device.

АРСО обрабатывает неуправляемые и управляемые устройства по-разному.ARSO treats unmanaged and managed devices differently. Для неуправляемых устройств шифрование устройств используется, но не требуется, чтобы пользователь получил АРСО.For unmanaged devices, device encryption is used but not required for the user to get ARSO. Для конфигураций АРСО требуются управляемые устройства, TPM 2,0, безопасной загрузки и BitLocker.For managed devices, TPM 2.0, SecureBoot, and BitLocker are required for ARSO configuration. ИТ – администраторы могут переопределить это требование с помощью групповая политика.IT admins can override this requirement via Group Policy. АРСО для управляемых устройств в настоящее время доступно только для устройств, присоединенных к Azure Active Directory.ARSO for managed devices is currently only available for devices that are joined to Azure Active Directory.

| Центр обновления WindowsWindows Update | Завершение работы — g-t 0shutdown -g -t 0 | Перезагрузки, инициированные пользователемUser-initiated reboots | API-интерфейсы с флагами SHUTDOWN_ARSO и EWX_ARSOAPIs with SHUTDOWN_ARSO / EWX_ARSO flags |

|---|---|---|---|

|

Управляемые устройства — даManaged devices — Yes

Неуправляемые устройства — даUnmanaged devices — Yes |

Управляемые устройства — даManaged devices — Yes

Неуправляемые устройства — даUnmanaged devices — Yes |

Управляемые устройства — нетManaged devices — No

Неуправляемые устройства — даUnmanaged devices — Yes |

Управляемые устройства — даManaged devices — Yes

Неуправляемые устройства — даUnmanaged devices — Yes |

Примечание

После Центр обновления Windows принудительной перезагрузки последний интерактивный пользователь автоматически входит в систему, и сеанс блокируется.After a Windows Update induced reboot, the last interactive user is automatically logged in and the session is locked. Это дает возможность приложениям экрана блокировки по-прежнему работать, несмотря на Центр обновления Windows перезагрузки.This gives the ability for a user’s lock screen apps to still run despite the Windows Update reboot.

Как узнать какой используется менеджер отображения

Для этого выполните команду:

systemctl status display-manager.service

Будет выведена примерно следующая информация:

● gdm.service - GNOME Display Manager

Loaded: loaded (/usr/lib/systemd/system/gdm.service; enabled; vendor preset: disabled)

Active: active (running) since Fri 2018-08-03 06:15:18 UTC; 1h 50min ago

Main PID: 490 (gdm)

Tasks: 3 (limit: 4915)

Memory: 8.4M

CGroup: /system.slice/gdm.service

└─490 /usr/bin/gdm

авг 03 06:15:18 HackWare systemd: Starting GNOME Display Manager...

авг 03 06:15:18 HackWare systemd: Started GNOME Display Manager.

авг 03 06:15:27 HackWare gdm-password]: pam_unix(gdm-password:session): session opened for user mial by (uid=0)

Информация о менеджере отображения содержится сразу в нескольких местах, например, в первой строке GNOME Display Manager — это полное название GDM.

Таким образом, у меня это GDM. У вас может быть, например, LightDM.

Meaning of AutoLogon?

Действия в вашей компьютерной программе публикуются в журнале событий, независимо от того, был ли вы просто доступ к программе или когда возникла ошибка. Однако проблемы добавляются в другой журнал событий или также называются журналом ошибок. Здесь вы можете найти несколько файлов текстового журнала всякий раз, когда есть сбои в оборудовании, икота драйвера или любые другие ошибки компьютера. Другими словами, в журнале ошибок отображается программа отчетов базы данных с простыми текстовыми файлами, доступная для просмотра пользователем с правами администратора. Хотя он может содержать только текст, эти журналы могут пригодиться, когда вы хотите узнать больше об источнике проблем с компьютером, с которыми вы столкнулись.

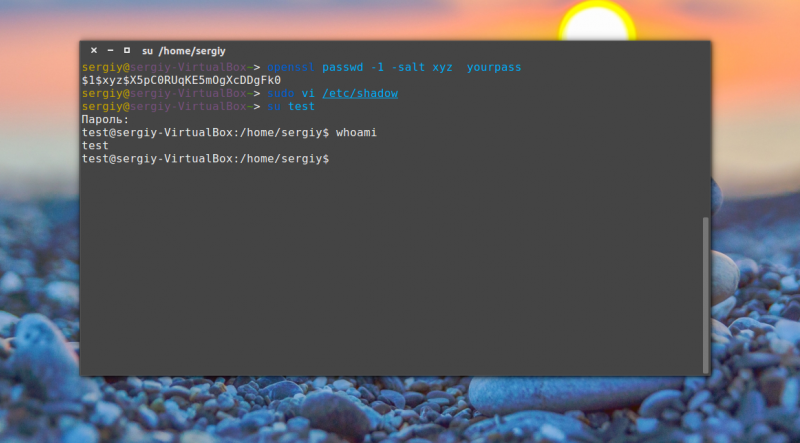

Автоматический вход в LightDM

Для автоматического входа в LightDM откройте конфигурационный текстовый файл /etc/lightdm/lightdm.conf:

sudo gedit /etc/lightdm/lightdm.conf

Найдите там раздел (или может называться ), а в этом разделе две закомментированные строки:

#autologin-user= #autologin-user-timeout=0

Раскомментируйте их (уберите символ # в начале строки), а также после autologin-user впишите имя пользователя, для которого должен выполняться автоматический вход, например, если это пользователь root, тогда строки выглядят так:

autologin-user=root autologin-user-timeout=0

Если вы не знаете или забыли имя пользователя системы Linux, то вы можете узнать его выполнив в терминале команду:

whoami

Если файл lightdm.conf вовсе отсутствует, то создайте его:

sudo gedit /etc/lightdm/lightdm.conf

Скопируйте в этот файл:

autologin-guest=false autologin-user=mial autologin-user-timeout=0

Обратите внимание на директиву autologin-user и имя пользователя, которое идёт за ней – mial. Вам, конечно, нужно заменить это имя на собственное имя пользователя системы.. Теперь откройте файл /etc/pam.d/lightdm-autologin:

Теперь откройте файл /etc/pam.d/lightdm-autologin:

sudo gedit /etc/pam.d/lightdm-autologin

Найдите там строку:

auth required pam_succeed_if.so user != root quiet_success

и замените её на::

auth required pam_succeed_if.so user != anything quiet_success

Перезагрузитесь — после этого должен выполняться автоматический вход без ввода пароля.

Если не сработало, для проверки, применяются ли настройки из конфигурационного файла lightdm.conf выполните команду:

/usr/sbin/lightdm --show-config

Выбор пользователя при автоматическом входе

Если у Вас включен автоматический вход, но возникла необходимость войти под другой учетной записью, нажмите и удерживайте клавишу Shift при запуске Windows. Или нажмите Выйти из системы/Сменить пользователя в меню завершения работы и удерживайте клавишу Shift.

На смену пользователей при автоматическом входе также может влиять строковый параметр (REG_SZ) ForceAutoLogon в разделе реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Параметр может принимать значения 1 (включен) и (выключен). Его назначение состоит в том, чтобы обеспечивать постоянное присутствие пользователя в системе, если автоматический вход настроен и компьютер включен. Фактически включение этого параметра приводит к тому, что пользователь не может выйти из системы — после завершения сеанса вход тут же выполняется автоматически. Такое поведение предусмотрено для компьютеров, работающих в режиме киоска в общественном месте (например, библиотеке). Обойти его можно, только удерживая клавишу Shift при завершении сеанса.

Статья опубликована в рамках конкурса «Наш выбор — Windows 7!». Оригинальный стиль автора сохранен.

Сведения о безопасностиSecurity details

Хранимые учетные данныеCredentials stored

| Хэш пароляPassword hash | Ключ учетных данныхCredential key | Билет предоставления билетаTicket-granting ticket | Основной маркер обновленияPrimary refresh token |

|---|---|---|---|

| Локальная учетная запись — ДаLocal account — Yes | Локальная учетная запись — ДаLocal account — Yes | Локальная учетная запись — нетLocal account — No | Локальная учетная запись — нетLocal account — No |

| Учетная запись MSA — даMSA account — Yes | Учетная запись MSA — даMSA account — Yes | Учетная запись MSA — нетMSA account — No | Учетная запись MSA — нетMSA account — No |

| Учетная запись присоединения к Azure AD — даAzure AD joined account — Yes | Учетная запись присоединения к Azure AD — даAzure AD joined account — Yes | Учетная запись присоединения к Azure AD — Да (если гибридная)Azure AD joined account — Yes (if hybrid) | Учетная запись присоединения к Azure AD — даAzure AD joined account — Yes |

| Учетная Запись присоединена к домену — даDomain joined account — Yes | Учетная Запись присоединена к домену — даDomain joined account — Yes | Учетная Запись присоединена к домену — даDomain joined account — Yes | Учетная Запись присоединена к домену — Да (если гибридная)Domain joined account — Yes (if hybrid) |

Взаимодействие с Credential GuardCredential Guard interaction

Если на устройстве включено Credential Guard, то производные секреты пользователя шифруются с ключом, относящимся к текущему сеансу загрузки.If a device has Credential Guard enabled, a user’s derived secrets are encrypted with a key specific to the current boot session. Таким образом, АРСО в настоящее время не поддерживается на устройствах с включенным Credential Guard.Therefore, ARSO is not currently supported on devices with Credential Guard enabled.

Method I: Set it directly from the Settings app

Although this method is very easy and works in 99% of the cases, people forget about it and keep searching for complicated ways to do it. We recommend that you go through this one first and in case it didn’t work, you will find more complex longer methods explained after this one.

- Open Settings from your start menu.

- Click on Accounts.

- Select Sign-in Options from the left pane and select Never from the Require Sign-in list. It’s also very important that you remove any PIN you have previously set so that your computer won’t need any inputs before logging in.

This is the standard way to auto login. Again, we do recommend going for it before heading to other the ways.

Automatically login without password

NOTE: Follow these directions only after disabling Windows Hello PIN and Windows Hello fingerprint in Settings > Accounts > Sign-in options.

This is the easiest way to automatically login to Windows 10 without entering the password.

Step 1: The first step is to open the Run command box by simultaneously pressing Windows logo and R keys (Windows+R). In the Run dialog box, type Netplwiz and then press Enter key.

Step 2: In the resulting User Accounts dialog, select your user account first and then uncheck the option labeled Users must enter a user name and password to use this computer. Click the Apply button to see Automatically sign in box.

Step 3: In the Automatically sign in dialog, type your password, and then re-enter the password to confirm the same.

Finally, click the OK button.

Method 2 of 3

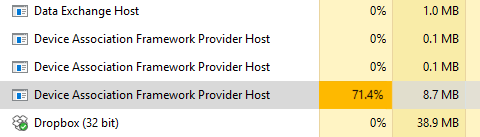

ДиагностикаTroubleshooting

При автоматической блокировке WinLogon трассировка состояния WinLogon будет храниться в журнале событий WinLogon.When WinLogon automatically locks, WinLogon’s state trace will be stored in the WinLogon event log.

Регистрируется состояние попытки настройки автоматического входа в системуThe status of an Autologon configuration attempt is logged

-

В случае успехаIf it is successful

записывает его как таковоеrecords it as such

-

В случае сбоя:If it is a failure:

Записывает сведения об ошибкеrecords what the failure was

-

При изменении состояния BitLocker:When BitLocker’s state changes:

-

Удаление учетных данных будет зарегистрированоthe removal of credentials will be logged

Они будут храниться в операционном журнале LSA.These will be stored in the LSA Operational log.

-

Учетная запись пользователя отключенаUser Account Disabled

Существующий сеанс пользователя можно поддерживать, даже если он отключен.An existing user session can be maintained even if disabled. Перезапуск для учетной записи, которая отключена, может быть обнаружена локально в большинстве случаев заранее. в зависимости от групповой политики он может не быть учетными записями домена (некоторые сценарии входа в систему в кэше работают, даже если учетная запись отключена на контроллере домена).Restart for an account that is disabled can be detected locally in most cases in advance, depending on gp it may not be for domain accounts (some domain cached login scenarios work even if account is disabled on DC).

Время входа и родительский контрольLogon Hours and Parental Controls

Время входа и родительский контроль могут препятствовать созданию нового сеанса пользователя.The Logon Hours and parental controls can prohibit a new user session from being created. Если перезагрузка происходила в этом окне, пользователю запрещено выполнять вход.If a restart were to occur during this window, the user would not be permitted to login. Существует дополнительная политика, которая вызывает блокировку или выход из системы в качестве действия соответствия.There is additional policy that causes lock or logout as a compliance action. Это может быть проблематичным для многих дочерних случаев, когда блокировка учетной записи может происходить между временем и пробуждением, особенно если период обслуживания в это время обычно встречается.This could be problematic for many child cases where account lockdown may occur between bed time and wake-up, particularly if the maintenance window is commonly during this time.

Автоматический вход в систему Windows 10 через удаленный рабочий стол

Многие начинающие пользователи забывают сделать настройки для подключения к удаленному рабочему столу так, чтобы каждый раз не вводить пароль или логин. Все что нужно, это правильно настроить параметры:

Ставим флажок как на картинке, вводим учетные данные для подлкючения к RDP, сначала пользователя…

Если в своей работе используйте несколько удаленных рабочих столов одновременно, только что настроенное подключение сохраняем в виде ярлыка на рабочий стол и теперь соединяться удобнее:

Вот теперь мы настроили нашу рабочую станцию так, что не нужно бегать к ней каждый день и проверять программу. Вход осуществляется автоматически, и теперь нужно просто подключаться к компьютеру по удаленке и проверять ее работу.

Как заметили многие пользователи, первоначально представленный в статье вариант с разграничением прав на доступ к разделу реестра создает определенные проблемы — перестает работать команда Проводника «Запуск от имени пользователя. «. Попробуем решить эту проблему по другому, без вредных последствий.

Одно из самых неоднозначных в моих глазах новшеств Windows 8 — это автоматический вход последнего пользователя в систему после включения/перезагрузки. Зачем это сделано — мне не ясно. Ну вот к примеру, ноутбуком мы пользуемся вдвоем с супругой. Она сделала свои дела и выключила ноутбук, и следом за ней его беру я и включаю его. Система автоматически заходит в систему с её учёткой (ибо пароли мы не практикуем), и мне приходится выходить из её учётки и заходить со своей. В один прекрасный день я задумался на тем, как бы заставить систему показывать после включения вот это:

Немного теории

В Windows 8 автоматический вход последнего пользователя управляется через параметр Enabled типа DWORD в следующем разделе реестра:

Если этот параметр равен единице, автоматический вход последнего пользователя отключен. Казалось бы, вот оно, решение проблемы.

Однако, не всё так просто. Дело в том, что процесс LogonUI.exe, считав пресловутый параметр и обнаружив, что он равен единице, затирает его нулём! И это поведение «цивилизованным» способом изменить нельзя .

Я предполагаю, что данная особенность реализована Майкрософт для сокращения времени загрузки интерфейса системы. Если у вас Windows 8 на планшете, вряд ли там у вас будет куча пользователей. И вот в этом-то случае этот автовход — вполне удачное решение. Но вернемся на десктоп.

Получается, единственный верный способ запретить системе использовать принудительный автовход — это запретить ей перезаписывать значение параметра Enabled — записать значение параметра Enabled равным единице, например, во время выключения/перезагрузки компьютера. Давайте сделаем это.

Но прежде чем мы приступим, вы должны убедиться вот в чём.

- Нажмите Win + R на клавиатуре и введите следующую команду в диалоге «Выполнить»: netplwiz

- Вы увидите следующее окно: Убедитесь, что установлен флажок, обведенный красным.

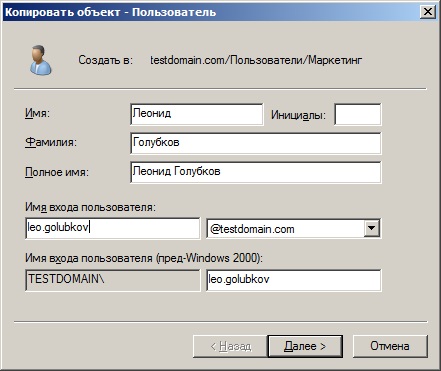

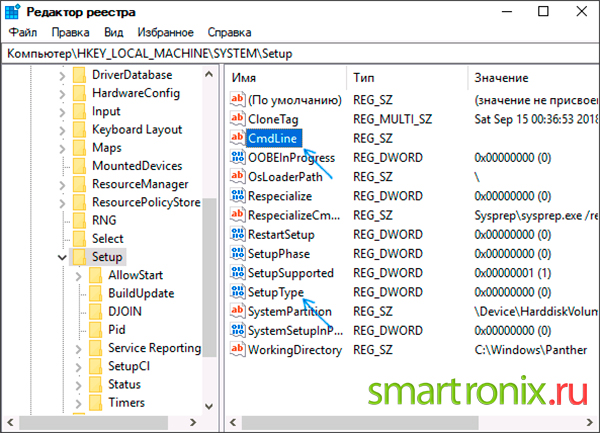

How to Use Auto Login in a Domain Scenario

You won’t be able to configure your Windows computer to use an auto login in exactly the way described above if your computer is a member of a domain.

In a domain login situation, which is common in larger business networks, your credentials are stored on a server run by your company’s IT department, not on the Windows PC you’re using. This complicates the Windows auto login setup process a little bit, but it’s still possible.

Here’s how to get that checkbox from Step 2 (instructions above) to appear so you can check it:

-

Open Registry Editor which, in most versions of Windows, is most easily done by executing regedit from the search box after you select the Start button.

While following the steps below exactly should be perfectly safe, it’s highly recommended that you back up the registry prior to making the changes.

-

From the registry hive listing on the left, choose HKEY_LOCAL_MACHINE, followed by Software.

If you’re in an entirely separate location in the Windows Registry when you open it, just scroll to the very top on the left side until you see Computer, and then collapse each hive until you reach HKEY_LOCAL_MACHINE.

-

Continue drilling down through the nested registry keys, first to Microsoft, then Windows NT, then CurrentVersion, and then finally Winlogon.

-

With Winlogon selected on the left, locate the registry value of AutoAdminLogon on the right.

-

Double-click AutoAdminLogon and change the Value data to 1 from 0.

-

Select OK.

-

Restart your computer and then follow the standard Windows auto-login procedure outlined above.

That should work, but if not, you may have to manually add a few additional registry values yourself. It’s not too difficult.

-

Work back to Winlogon in the Windows registry, as outlined above from Step 1 through Step 3.

-

Add the string values of DefaultDomainName, DefaultUserName, and DefaultPassword, assuming they don’t already exist.

You can add a new string value from the menu in Registry Editor through Edit > New > String Value.

-

Set the Value data as your domain, user name, and password, respectively.

-

Restart your computer and test to see that you can use the auto login without entering your normal Windows credentials.

Troubleshooting

When WinLogon automatically locks, WinLogon’s state trace will be stored in the WinLogon event log.

The status of an Autologon configuration attempt is logged

-

If it is successful

records it as such

-

If it is a failure:

records what the failure was

-

When BitLocker’s state changes:

-

the removal of credentials will be logged

These will be stored in the LSA Operational log.

-

Reasons why autologon might fail

There are several cases in which a user automatic login cannot be achieved. This section is intended to capture the known scenarios in which this can occur.

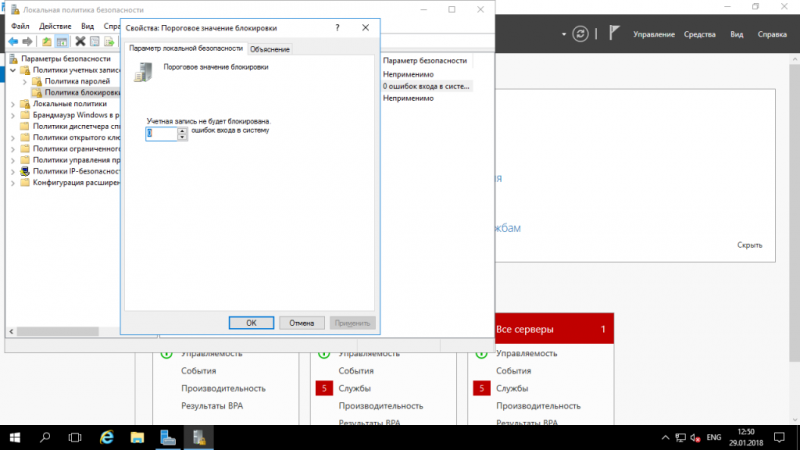

User Must Change Password at Next Login

User login can enter a blocked state when password change at next login is required. This can be detected prior to restart in most cases, but not all (for example, password expiry can be reached between shutdown and next login.

User Account Disabled

An existing user session can be maintained even if disabled. Restart for an account that is disabled can be detected locally in most cases in advance, depending on gp it may not be for domain accounts (some domain cached login scenarios work even if account is disabled on DC).

Logon Hours and Parental Controls

The Logon Hours and parental controls can prohibit a new user session from being created. If a restart were to occur during this window, the user would not be permitted to login. There is additional policy that causes lock or logout as a compliance action. This could be problematic for many child cases where account lockdown may occur between bed time and wake-up, particularly if the maintenance window is commonly during this time.