Отключение служб шпионажа и слежения в windows 10

Содержание:

- Почему расходует ресурсы процессора

- 4 eyes authentication — Enterprise SSO for mobile device

- Delegate user accounts

- Shared application accounts

- Reauthenticate

- 4 eyes authentication

- Enterprise SSO for mobile device

- Основные преимущества SSO

- Embbeded security

- Настройка браузеров для Kerberos аутентификации

- Настройка прозрачной (Single Sign On) аутентификации в Zabbix (Apache2, krb5-user)

- Analyst Reports

- Reviews

- 2017: Анонс Avanpost Web SSO

- Шаг 5. Настройка проверяющей стороны в AD FS

- GOsa2

- INFO

- Заключение

- Next generation authentication

- Criticism

- Технологии SSO

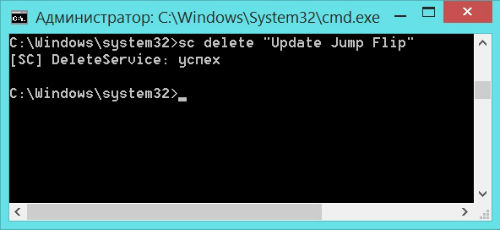

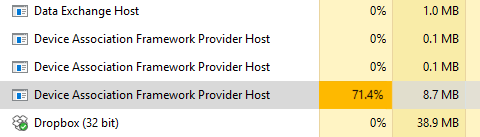

Почему расходует ресурсы процессора

Когда он работает в обычном режиме, Device Association Framework Provider Host потребляет очень мало системных ресурсов. Как правило, Вы увидите почти нулевой процент в использовании ЦП и менее 10 МБ в использовании памяти.

Если Вы заметите экземпляр процесса Device Association Framework Provider Host, который потребляет много ресурсов – загружает процессор до 70% или использует много памяти – это обычно означает, что существует проблема с соответствующим устройством, а не с самим процессом.

К сожалению, Диспетчер задач не даёт возможности определить, какое устройство связано с каким экземпляром процесса. Вместо этого вам придется пройти несколько шагов по устранению неполадок.

Во-первых, обновите ваш компьютер. Пусть Центр обновления Windows сделает своё дело, так Вы будете уверены, что получили все последние обновления Windows и драйверов – по крайней мере, которыми управляет Windows.

После того, как ваш компьютер обновится, запустите диспетчер устройств и посмотрите, нет ли в нём каких-то неизвестных устройств, которые Windows не смогла распознать. Вполне возможно, Вам нужно будет найти и установить драйвера для соответствующих устройств.

4 eyes authentication — Enterprise SSO for mobile device

Delegate user accounts

What happens if an employee wishes to be replaced by a colleague while he or she is away?

Previously with an unsecured solution, said employee revealed his or her login and password, with all the inherent risks in terms of security and audit. Evidian Enterprise SSO, on the contrary, allows an employee to temporarily delegate access to a colleague. Of course, he or she can only do so if your security policy authorizes it. Moreover, a record of accesses is kept, so you know which operations have been performed by which user.

Delegate access to your applications >

Evidian Enterprise SSO allows users to access shared accounts without knowing passwords. When the account requires a password change, the Evidian solution proceeds to the generation of a new password, and each authorized user will take advantage of it without realizing it.

The use of the shared account is audited by the solution and the administrator may retrieve which user grants access to which application, and when.

Share your credentials >

Reauthenticate

For critical applications, Evidian E-SSO can be easily configured to ask for reauthentication to access application. You can reauthenticate with a Password or force the use of MFA for your most critical applications.

4 eyes authentication

When the need of an approval of a third person is necessary to validate a sensitive operation (use case Bank/Insurance/Pharma…), the user and validator can use Evidian E-SSO to securely validate the operation and enhancing security of this 4 eyes authentication by requesting strong authentication to inject the signature.

Enterprise SSO for mobile device

Enterprise SSO for mobile devices (QRentry for Android and iOS) automatically enters application passwords for you, stores securely personal notes and passwords in your mobile eVault. Those information are securely stored in your SSO directory and available from your workstation and your mobile devices.

ESSO for mobile device >

Основные преимущества SSO

Преимущества для конечных пользователей

Преимущества для администратора безопасности

Необходимо хранить в памяти только один механизм аутентификации. Для аутентификации на основе пароля это означает, что пользователям надо помнить только один пароль

Запись регистрационных данных пользователя в одном месте для управления и обеспечения безопасности.

При употреблении паролей пользователи должны изменять только один пароль и следовать только одному набору правил паролирования.

Возможность ведения общих для организации политик паролирования и обеспечения безопасности, позволяющих обеспечить «сквозную» безопасность, возможно в рамках приложений и систем. Это позволит избежать проблем с несоответствием требований по сложности паролей и периодам их смены в различных системах.

Единственный вход для каждого пользователя в домене SSO, обычно только один раз в день.

Проще контролировать информацию о правах доступа пользователя (user security information) и при необходимости корректировать ее, чем при отслеживании всех отдельных систем, к которым имеет доступ пользователь

Это особенно важно, когда пользователям назначают роли с другими уровнями доступа.

Embbeded security

Web Access Manager is built for modern web security. It offers a wide variety of authentication methods, access control to different Web resources, SSO…

By allowing a fine tuning of the SSL protocol (protocol, encryptions…) and Certificates (CRL, OSCP…), administrators can secure the stream of information with the highest security level.

No plugin is necessary for Web browsers and cookies cannot be modified. You can also apply IP filtering on workstations accessing WAM services and use the available APIs to extend the WAM features.

Auto-administration of WAM main functions secures user behaviors and limits the need for help desk calls. The autonomous user does not need to contact a third party and provide sensitive information to get assistance. This function includes the following:

- Change password

- Reset password, by Q&A, OTP,…

- Self-enrollment in WAM

- Deprovisioning of users

- Administrators can be given roles allowing a fine-grained right management system on possible operations.

Настройка браузеров для Kerberos аутентификации

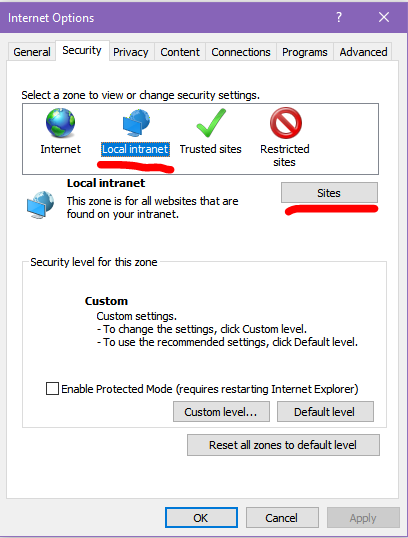

Чтобы браузер Internet Explorer начал использовать Kerberos аутентификацию на сайте, нужно добавить этот URL в Local Intranet сайты. Google Chrome наследует эти настройки Internet Explorer, поэтому отдельно его настраивать не надо.

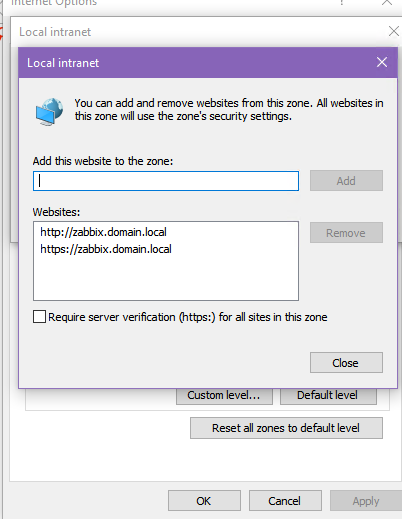

Заметка. URL вашего сайта Zabbix должен отсутствовать в списке Trusted sites, иначе Kerberos работать не будет. Сайт должен быть прописан только во вкладке Intranet sites.

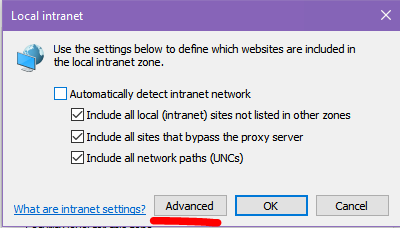

В IE перейдите в Internet Options -> Security.

В Local intranet жмите Sites, проставьте чекбоксы как на скриншоте и жмите Advanced.

Пропишите URL вашего zabbix сервера.

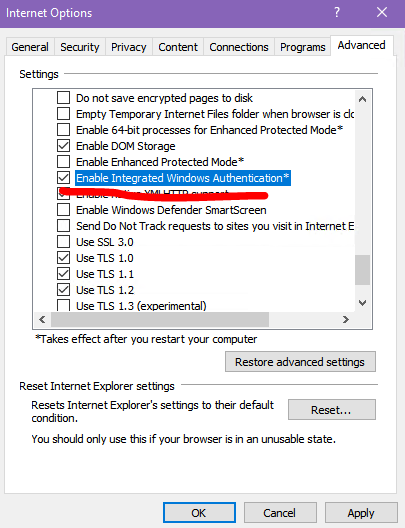

Перейдите во вкладку Advanced и включите параметр Enable Integrated Windows Authentication.

Если у вас не был отмечен этот пункт – перезагрузите компьютер. По умолчанию он включен.

Вы также можете настроить это через групповые политики

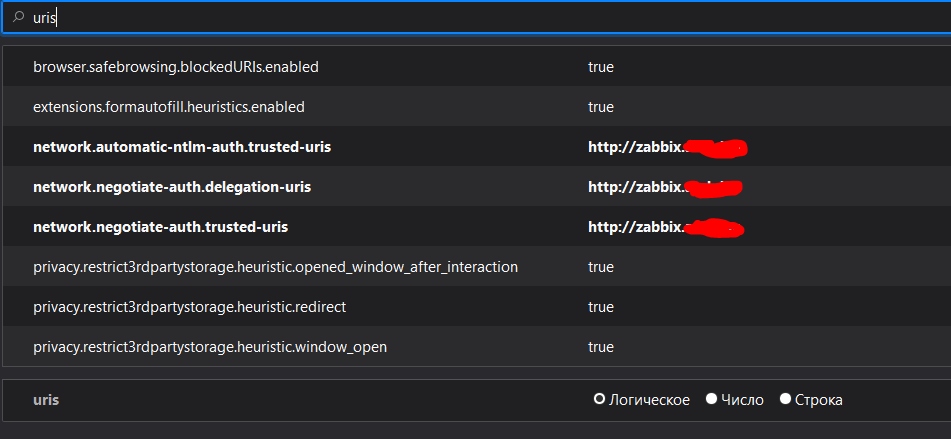

В браузере Mozilla Firefox в about:config поменяйте добавьте url адрес zabbix сервера в следующие параметры:

network.automatic-ntlm-auth.trusted-uris network.negotiate-auth.delegation-uris network.negotiate-auth.trusted-uris

В случае, если у вас возникнут проблемы, обратитесь к более развернутой статье по настройке Kerberos в браузерах https://winitpro.ru/index.php/2018/01/22/nastrojka-kerberos-autentifikacii-v-razlichnyx-brauzerax/

После выполнения этих этапов, настройку можно считать завершенной. При обращении на URL вашего Zabbix, вы должно автоматически аутентифицироваться без ввода пароля..

Настройка прозрачной (Single Sign On) аутентификации в Zabbix (Apache2, krb5-user)

Сначала в файле /etc/hostname укажите FQDN имя сервера, которое должно совпадать с DNS записью в вашем домене, в моём случае это zabbix.domain.local.

В файле /etc/hosts также пропишите FQDN вашего сервера на локальный IP и на IP вашего сервера:

127.0.0.1 localhost zabbix.domain.local 10.10.1.50 zabbix.domain.local

Для корректной работы Kerberos аутентификации необходимо синхронизировать время с контроллером вашего домена. Ставим пакет ntpdate и направляем его на контроллер домена

В CentOS 8 для синхронизации времени используется chrony. Ntp и ntpdate отсутствуют в официальных репозиториях.

Теперь нам нужно сгенерировать keytab файл. Keytab — это файл который содержит SPN и зашифрованные ключи. Keytab используется для аутентификации на различных системах с использованием Kerberos без ввода пароля.

Сгенерировать keytab файл можно на контроллере домена:

- Залогиньтесь на контроллер домена и запустите командную строку с правами администратора. Перейдите в директорию C:\

- Введите:

- Скопируйте файл C:\zabbix.keytab на ваш Zabbix сервер в директорию /etc/apache2/.

Установим необходимые пакеты для работы Kerberos и модуль для apache2:

Сконфигурируем krb5-user. Правим конфигурационный файл /etc/krb5.cnf:

default = FILE:/var/log/krb5libs.log

kdc = FILE:/var/log/krb5kdc.log

admin_server = FILE:/var/log/kadmind.log

default_realm = DOMAIN.LOCAL

default_keytab_name = /etc/apache2/zabbix.keytab

dns_lookup_kdc = false

dns_lookup_realm = false

forwardable = true

ticket_lifetime = 24h

DOMAIN.LOCAL = {

kdc = dc.domain.local

default_domain = DOMAIN.LOCAL

admin_server = dc.domain.local

}

.domain.local = DOMAIN.LOCAL

domain.local = DOMAIN.LOCAL

Подставьте свой домен, в некоторых местах домен написан в заглавном виде – соблюдайте это правило.

Примечание

Обратите внимание на строчку с кейтаб файлом “default_keytab_name = /etc/apache2/zabbix.keytab”, убедитесь, что файл доступен по этому пути. Обязательно дайте этому файлу права на чтение для www-data, выполните

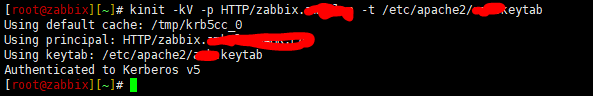

Проверяем работу Kerberos аутентификации в Linux:

Вы можете столкнуться с ошибкой

kinit: Client 'HTTP/zabbix.domain.local@DOMAIN.LOCAL’ not found in Kerberos database while getting initial credentials

В этом случае прежде всего попытайтесь авторизоваться из-под другого пользователя, например, вашей учетной записи^

Если аутентификация пройдет успешно, то значит дело в кейтаб файле. Убедитесь, что вы правильно сгенерировали его. Проверьте корректность команды для создания keytab файла.

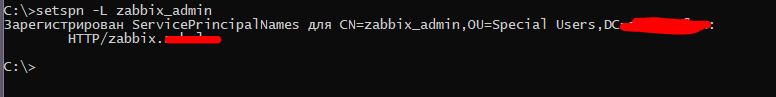

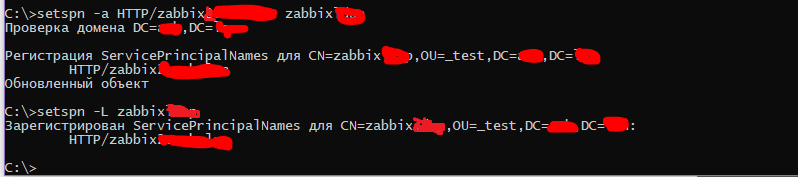

Проверьте наличие SPN записи для вашего служебной учетной записи zabbix в AD. В командой строке контролера домена наберите:

Вы должны увидеть подобное сообщение, запись должна быть в формате HTTP/zabbix.domain.local, если записи нет, нужно её добавить.

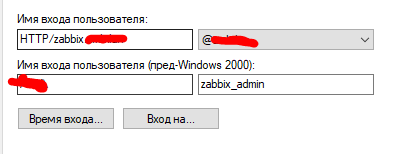

Также нужно проверить что у пользователя изменилось имя входа на HTTP/zabbix.domain.local.

Если не изменилось, то измените его вручную.

Теперь нужно изменить конфигурационной файл apache2 — /etc/apache2/sites-available/000-default.conf.

Под строчкой ServerName zabbix.domain.local добавьте

<Location /> AuthType Kerberos AuthName "Kerberos authenticated" KrbAuthRealms DOMAIN.LOCAL #KrbServiceName HTTP/zabbix.domain.local KrbServiceName Any Krb5Keytab /etc/apache2/zabbix.keytab KrbMethodNegotiate On KrbSaveCredentials on KrbLocalUserMapping on Require valid-user </Location>

Часто встречается ошибка, которая связана с несовпадением KrbServiceName с тем, что прописан в keytab файле, поэтому на время тестирования можно поставить значение Any. После того как всё заработает, впишите валидное название сервиса. Свериться можно через команду .

Analyst Reports

In this report, KuppingerCole reviews the Evidian Identity and Access Management solutions.

In this report, Evidian IGA is named as a leader in the latest KuppingerCole Leadership Compass focused on Identity Provisioning.

In this KuppingerCole report, discover why the Nantes university hospital was awarded for its innovative approach in identity and access management (IAM) with Evidian.

According to KuppingerCole : “Evidian is well-known for its leading-edge Enterprise SSO offerings, but also has a strong offering for other areas of IAM/IAG. Most features are tightly integrated into the platform That makes the Evidian offering also a good choice for medium-sized businesses.”

According to KuppingerCole : “Evidian is highly experienced in providing smooth, proven, secure solutions for E-SSO. Evidian is among the clear Leaders in the E-SSO market segment and a logical pick for shortlists in that area”

Reviews

http-equiv=»Content-Type» content=»text/html;charset=UTF-8″>lass=»plugin-reviews»>

Plugin did not work on our site. Support took long to get back to us and their suggested fix (upgrading the account) also did not work. This delay in support pushed us over the refund window and they refused to refund the hundreds of dollars spent on a non-working product. BEWARE — DO NOT PURCHASE THIS PLUG IN.

Fantastic support from this team. We had a small issue, we informed the plugin developers and it was resolved within hours. Plus the plugin works great and is perfect for SSO. Great work!

The plugin itself works well, easy to set up and the free tier is quite usable.

I did have an issue due to a conflict with another plugin, but miniOrange support were very helpful and came up with a fix which would work in my environment. It was a pleasure working with them.

This plugin was exactly what we needed to integrate our internet-facing WordPress intranet site with Azure AD. It reads Azure credentials and bypasses the login page completely for authenticated users making access transparent and convenient. It also preserves all direct link navigation, etc.

It reads Azure AD groups and allows you to map those groups to WordPress roles which works great (tip: you need to use the Azure AD group identifier and not name).

Support was excellent the one time we had a question during initial configuration.

This is not a cheap plugin but, for professional use, especially corporate use, you get what you pay for as you need quality software.

Thanks to the developers.

The plugin suit our needs perfectly, and the support is outstanding with both quick responses and professional help.

This plugin has great features to support your SSO/SAML connections. The support is awesome. I had connection problem where my customer was the IDP. The support engineer spent over an hour with us troubleshooting the problem. We resolved the problem and my customer was ecstatic.

2017: Анонс Avanpost Web SSO

20 марта 2017 года компания Аванпост объявила о продвижении на рынок Avanpost Web SSO — комплекса функций обычной и многофакторной аутентификации пользователей ИС. Продукт ориентирован на предприятия с крупной территориально распределенной организацией или деловой сетью.

Единая система аутентификации и SSO, созданная посредством Avanpost WebSSO, охватывает все механизмы взаимодействия пользователей с современными ИС:

- тонкие клиенты,

- мобильные приложения,

- SaaS-сервисы,

- настольные приложения традиционного типа

- сложно-организованные веб-ресурсы, страницы которых открывают доступ к информационным системам одной или нескольких организаций.

Avanpost WebSSO ориентирован на поддержку ИС с миллионами пользователей.

Разработка «из коробки» поддерживает три сценария аутентификации и реализации SSO в крупных ИС:

- общий сервис аутентификации для множества приложений крупной централизованной организации;

- федеративная аутентификация, когда пользователи находятся в нескольких взаимодействующих организациях, а сервис аутентификации предоставляет одна из них;

- аутентификация в SaaS-приложениях, необходимая организациям, переводящим свои ИС на инфраструктуру частных облаков.

В первом сценарии упрощается разработка приложений (т.к. в них не нужно запускать подсистемы управления информацией о пользователях), сохраняется управляемость при осознанной децентрализации ИС, вводимой для повышения гибкости.

Во втором случае повышается уровень безопасности взаимодействия больших групп компаний и крупных деловых сетей. Это связано с тем, что организация федеративной аутентификации сложна.

При переходе на SaaS-архитектуру организация может создавать внутренние приложения в частном облаке и безопасно использовать услуги хостинг-провайдеров, не передавая вовне свои данные о пользователях. Взаимодействие внешних и внутренних SaaS-приложений с сервисом Avanpost WebSSO основано на открытых стандартах (SAML, OAuth и др.).

Avanpost WebSSO обеспечивает комплекс сервисов аутентификации. Использование этого ПО в связке с программным продуктом Avanpost IDM позволяет автоматизировать управление каталогом учетных данных системы WebSSO, связанной с ней посредством LDAP-коннектора. При аутентификации Avanpost WebSSO может получать атрибуты авторизации непосредственно из IDM-системы. Кроме того, из IDM может передаваться и информация о ролях (для этой информации в SAML есть стандартный протокол). Всё это позволяет не хранить в системе WebSSO информацию о пользователях (включая атрибуты аутентификации). Это упрощает администрирование функций аутентификации, исчезает возможность ошибок и злоупотреблений.

Avanpost WebSSO обеспечивает комплекс функций аутентификации и SSO как для информационных систем на основе технологий и продуктов зарубежных вендоров, так и для импортонезависимых ИТ-решений.

Технологический стек платформы Avanpost WebSSO, включая язык программирования, дополнительные библиотеки и фреймворки имеет реализации для Linux и Windows. Исходный код Avanpost WebSSO может переноситься между этими платформами. Однако, заявили разработчики, на 20 марта 2017 года предпочтительная среда исполнения Avanpost WebSSO — Linux.

ПО доступно по двум схемам лицензирования: по числу пользователей и процессорным ядрам.

Единая точка аутентификации и управления аутентификационными данными, созданная с помощью Web SSO, дает преимущества представителям всех целевых сегментов. В случае крупных государственных и муниципальных структур происходит унификация обслуживания внутренних пользователей, подведомственных учреждений и подрядчиков. Крупные коммерческие организации повышают безопасность и удобство своих ИС для пользователей на фоне расширяющегося набора каналов коммуникации (через Web-сайты, мобильные приложения, веб-сервисы и др.), роста популярности предоставления услуг через интерактивные Web-сайты и мобильные приложения, усложнения портфеля услуг (например, в банковской сфере), а также передачи различных функций на аутсорсинг и необходимости встраивать механизмы доступа к ИС партнеров в свои коммуникационные инструменты. А крупным муниципальным образованиям, развивающим мощные порталы-агрегаторы услуг, важны все вышеперечисленные преимущества.

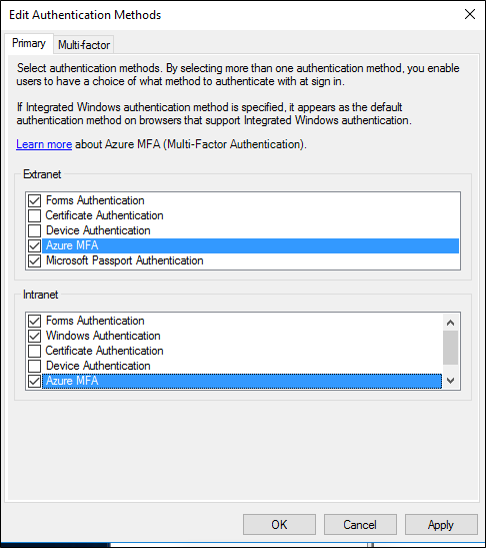

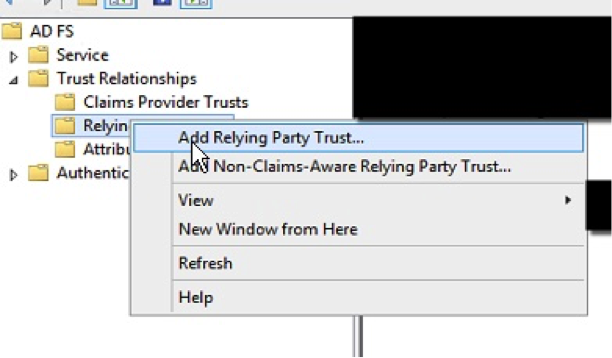

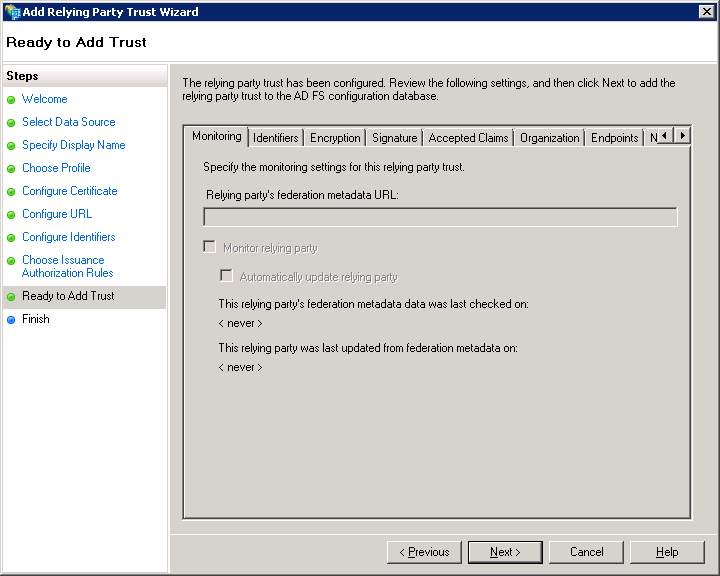

Шаг 5. Настройка проверяющей стороны в AD FS

Откройте Панель управления AD FS, нажмите правой кнопкой мыши на Relying Party Trusts и выберите Add Relying Party Trust…

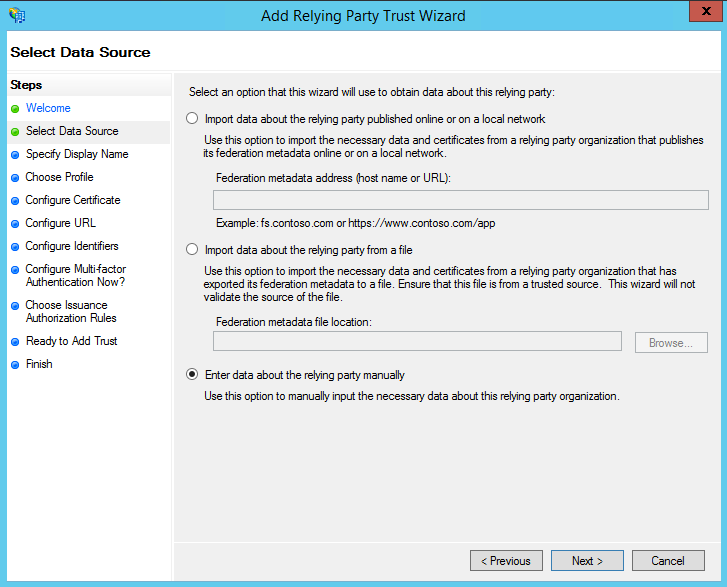

Нажмите кнопку Next в окне приветствия мастера настройки проверяющей стороны и на шаге Select Data Source выберите последнюю опцию в списке – Enter data about the relying party manually.

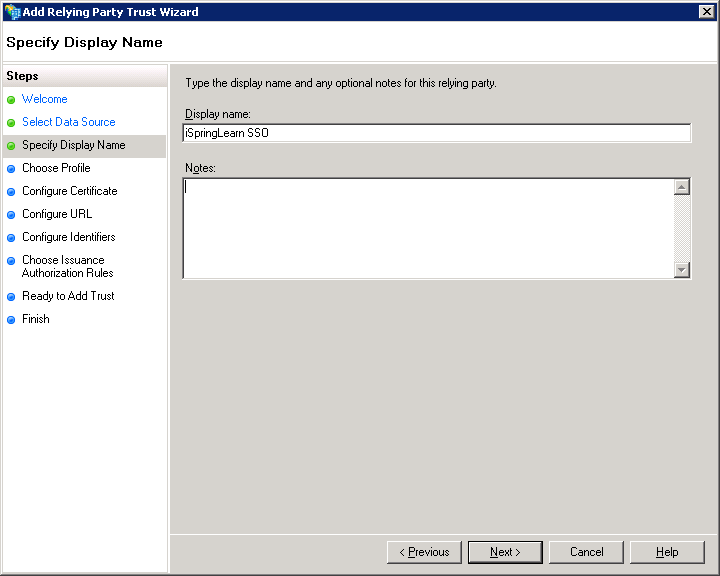

На следующем шаге введите название Display name, которое будет использоваться в будущем.

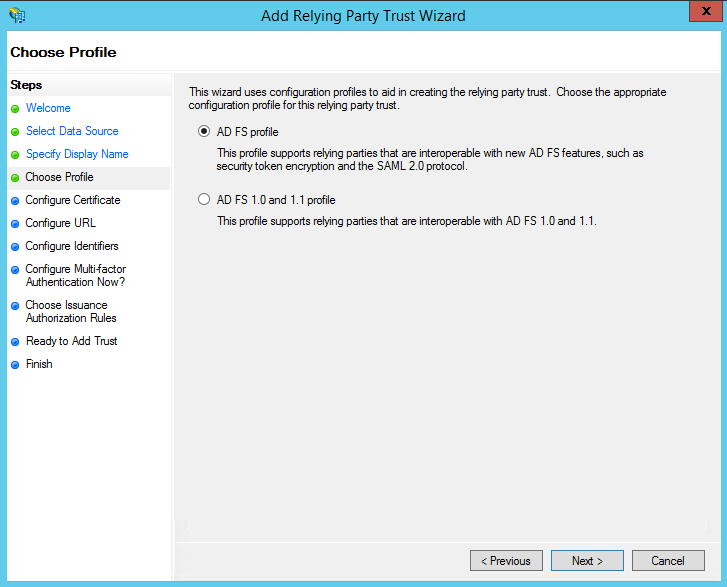

На следующем шаге выберите профиль AD FS:

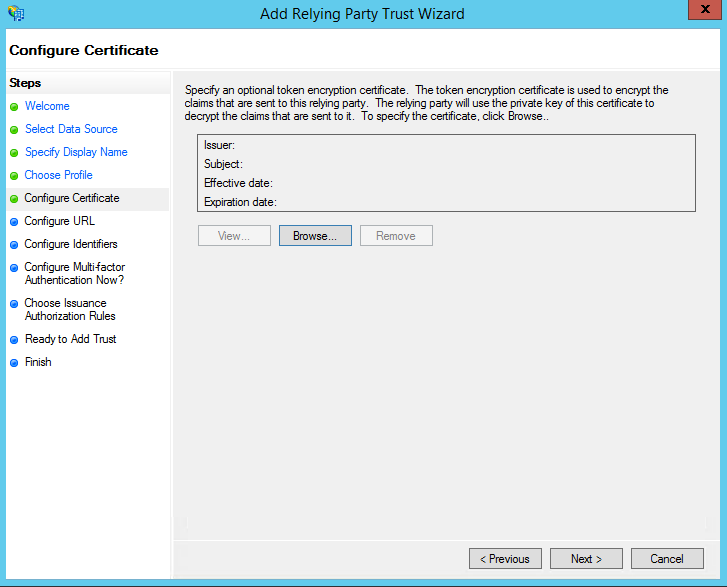

На следующем шаге оставьте все параметры в том же виде, как они выставлены по умолчанию.

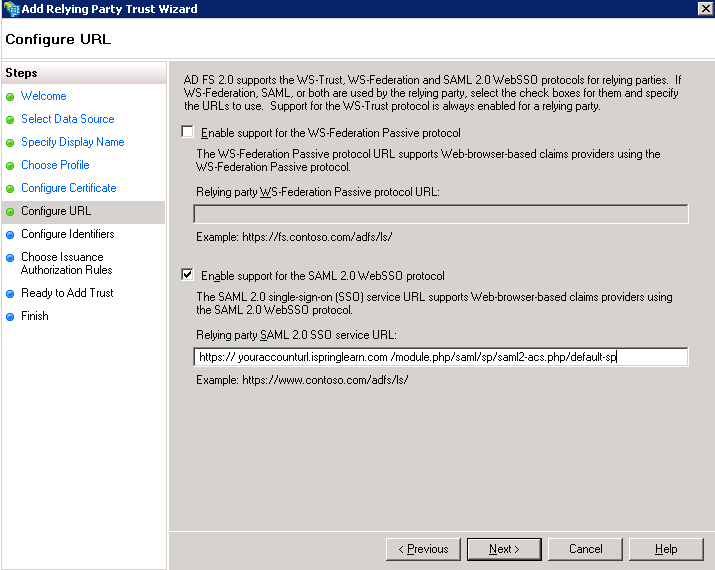

На следующем шаге поставьте флажок напротив параметра Enable support for the SAML 2.0 WebSSO protocol. В поле введите URL по типу https://ИМЯ_ВАШЕГО_АККАУНТА.ispringonline.ru/module.php/saml/sp/saml2-acs.php/default-sp

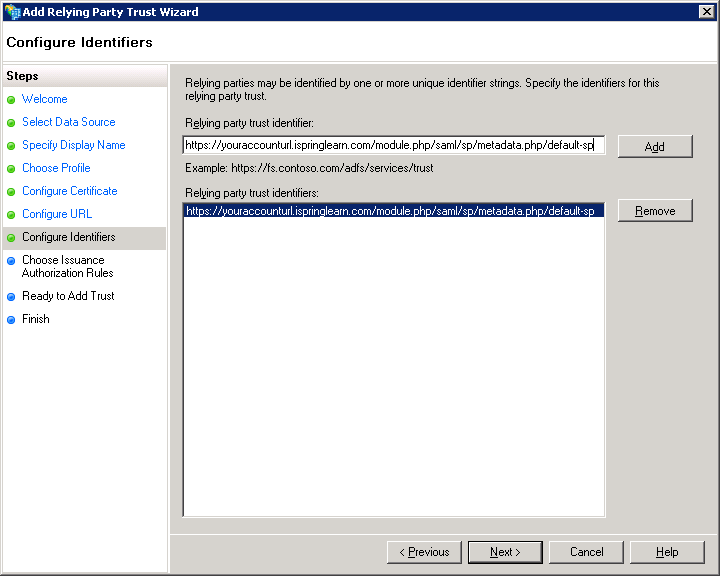

На следующем шаге добавьте Relying party trust identifier по типу https:// ИМЯ_ВАШЕГО_АККАУНТА.ispringonline.ru/module.php/saml/sp/metadata.php/default-sp

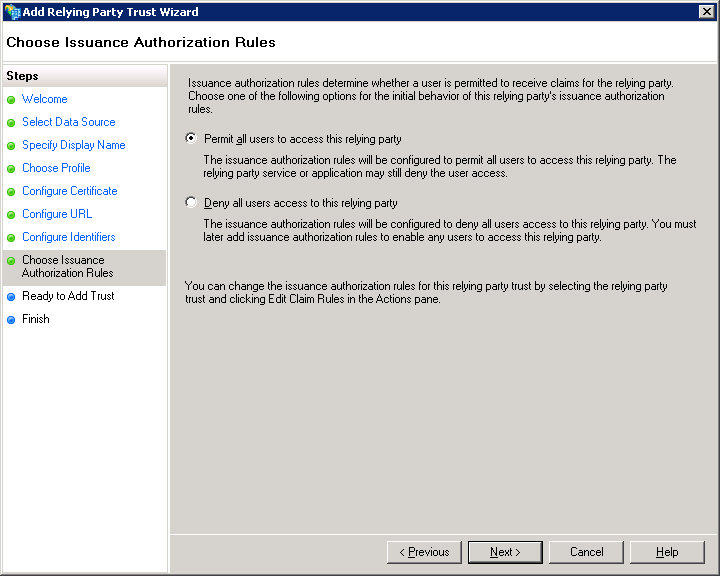

Далее выберите параметр Permit all users to access the relying party trust.

На следующем шаге оставьте все параметры по умолчанию и нажмите Next.

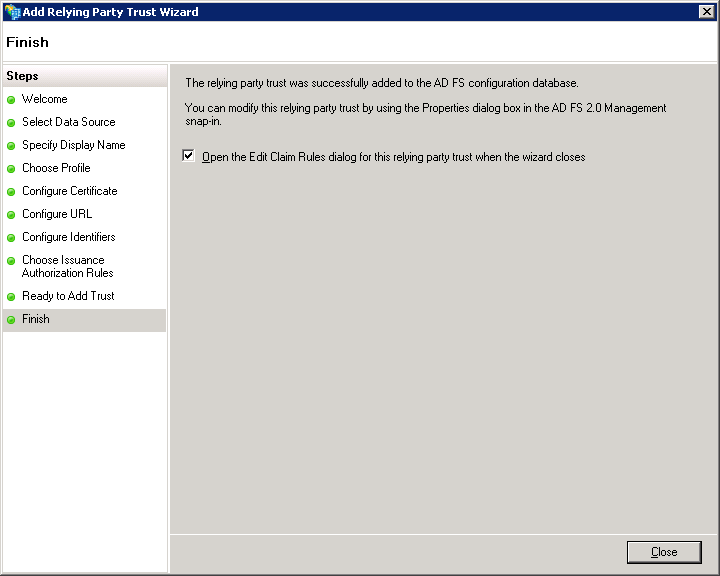

На конечном шаге поставьте флажок напротив параметра Open the Edit Claim Rules dialog и нажмите Close, чтобы выйти из мастера настройки добавления проверяющей стороны.

GOsa2

- Сайт проекта: oss.gonicus.de/labs/gosa.

- Лицензия: GNU GPL.

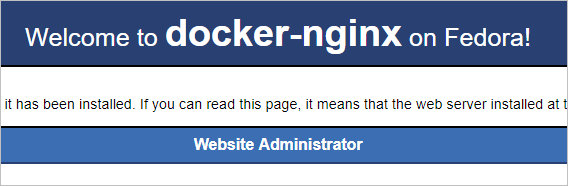

- Дистрибутивы: пакеты — Debian/Ubuntu, RedHat/CentOS/Fedora, openSUSE/SLES, из исходных текстов — любой *nix.

Проект GOsa2, являющийся надстройкой для популярных опенсорсных приложений, предоставляет администратору единый центр управления всей ИТ-инфраструктурой. Интерфейс позволяет управлять учетными записями *nix и Samba, правами пользователей и групп, компьютерами, списками рассылок, приложениями, настройками основных сетевых служб: DHCP, DNS, HTTP, SMTP и т. д. Разработка ведется под эгидой компании Gonicus GmbH, которая использует GOsa в своих сервисах.

Все функции вынесены в плагины (принцип «один сервис = один плагин»), поэтому админ собирает конфигурацию в соответствии со своими нуждами.

В настоящее время реализовано более 30 плагинов, обеспечивающих управление такими сервисами, как Squid, DansGuardin, Postfix, Courier-IMAP, Maildrop, GNARWL, Cyrus-SASL, OpenSSL, ISC DHCP, WebDAV, PureFTPd, PPTP, Kerberos, Asterisk, Nagios, OPSI, Netatalk, FAI, rsyslog, и серверами коллективной работы: SOGo, OpenGroupware, Kolab, Scalix. При этом все вышеуказанные плагины не обязательно должны работать на одном сервере, некоторые из них можно установить на отдельные хосты.

GOsa позволяет управлять учетными записями *nix и сервисами

Учетные записи пользователей объединяются в группы, для которых назначаются разрешенные приложения. При создании новых аккаунтов применяются шаблоны (админ создает их сам) с прописанными правами доступа к объектам. Набор разрешений ACL состоит из типа, определяющего видимость, объектов (пользователей/групп) и разрешений. Разрешения определяют все возможные действия: создание, удаление, перемещение, чтение, запись и т. д.

GOsa — единственный в нашем обзоре проект с локализованным интерфейсом управления. Правда, локализован он пока не полностью, но использование gettext позволяет при необходимости сделать это самостоятельно.

Поддерживается установка в любом дистрибутиве Linux. Разработчики рекомендуют Debian, под который создан отдельный репозиторий. Также доступны пакеты для Red Hat/CentOS/Fedora и openSUSE/SLES, но, как правило, разработчики не спешат их собирать, поэтому версии немного запаздывают. Можно использовать любой веб-сервер, однако предпочтение отдается Apache2 и nginx. Документация доступна только на английском и не поспевает за развитием проекта, многие моменты отражены в ней весьма поверхностно.

Девиз Identity Policy Audit хорошо поясняет сущность FreeIPA

INFO

FreeIPA используется для аутентификации и авторизации в решении oVirt для виртуализации, построенном на основе KVM.

Инсталляцию описываемых продуктов рекомендуется производить на «чистую» систему, не выполняющую никаких других функций.

Для синхронизации 389DS с Active Directory необходимо установить Windows Sync.

После установки пакета 389-ds для конфигурации 389DS следует запустить скрипт.

Утилита system-config-autentification, входящая в состав Fedora, содержит вкладку, позволяющую активировать аутентификацию через FreeIPA.

Заключение

Даже невооруженным глазом видно, что наиболее многофункциональным инструментом является GOsa2. Это решение обеспечивает управление учетными записями и многочисленными сервисами, поддерживает установку в большинстве дистрибутивов Linux, имеет локализованный интерфейс. Однако окончательный выбор зависит от конкретной задачи.

Next generation authentication

Passwords have been identified as a vector of data breach for a long time now.

Evidian WAM comes with a large catalog of embedded authentication methods. From simple OTP, X509 certificates, TOTP to next generation authentication means : patented challenge-response Evidian GridCard, Evidian QRentry (QRcode generated OTP), Push Authentication with Evidian Authenticator mobile app. Third party authentication services (such as Gemalto, RSA, Double Octopus, …) can also be seamlessly integrated.

All these methods can be combined to create stronger authentication scenarios. In addition Evidian comes with Adaptive Authentication and step-up that let you decide which method a user should use according to his location, the time of the day, his browsing environment and the ressource he is trying to access.

Strong authentication methods >

Criticism

The term reduced sign-on (RSO) has been used by some to reflect the fact that single sign-on is impractical in addressing the need for different levels of secure access in the enterprise, and as such more than one authentication server may be necessary.

As single sign-on provides access to many resources once the user is initially authenticated («keys to the castle»), it increases the negative impact in case the credentials are available to other people and misused. Therefore, single sign-on requires an increased focus on the protection of the user credentials, and should ideally be combined with strong authentication methods like smart cards and one-time password tokens.

Single sign-on also makes the authentication systems highly critical; a loss of their availability can result in denial of access to all systems unified under the SSO. SSO can be configured with session failover capabilities in order to maintain the system operation. Nonetheless, the risk of system failure may make single sign-on undesirable for systems to which access must be guaranteed at all times, such as security or plant-floor systems.

Furthermore, the use of single-sign-on techniques utilizing social networking services such as may render third party websites unusable within libraries, schools, or workplaces that block social media sites for productivity reasons. It can also cause difficulties in countries with active censorship regimes, such as China and its «Golden Shield Project,» where the third party website may not be actively censored, but is effectively blocked if a user’s social login is blocked.

Технологии SSO

Несмотря на такую единую пользовательскую логику SSO, сами технологии, реализуемые в продуктах данного класса, могут отличаться. Можно выделить два основных подхода в SSO-аутентификации:

- перехват окон аутентификации приложений и автоматическая подстановка логинов и паролей пользователя.

- единый сервис аутентификации для приложений, интегрированный с ними по стандартизованным протоколам.

Давайте разберем подробнее данные варианты технологий SSO.

Продукты, реализующие первый метод, имеют архитектуру, в состав которой входит агентское приложение. На компьютер пользователя устанавливается SSO-агент, который при запуске приложений пользователем перехватывает окно аутентификации, подставляет в него логин и пароль, если необходимо – дополнительные параметры, и выполняет соответствующий набор пользовательских действий, как правило, нажимает кнопку ОК. Все логины и пароли к приложениям хранятся в защищенном профиле пользователя, который периодически синхронизируется с сервером. Сервер в свою очередь может обновлять профили после смены паролей в информационных системах, либо это делает пользователь или администратор вручную. По сути такой метод аутентификации эмулирует действия пользователя по запоминанию логинов и паролей в разные приложения, их вводу в окна аутентификации и дальнейшего запуска приложения. Продукты, реализующие его, достаточно «коробочные», не требующие специальных знаний технического специалиста при внедрении. Тем не менее повышается сложность сопровождения, потому что у такой SSO-системы есть агентская часть. Класс продуктов, реализующих такой метод аутентификации, обычно называются корпоративное SSO или Enterprise SSO (ESSO). Во-первых, потому что в виду наличия агента продукты ESSO могут эффективно использоваться только для внутренних пользователей организации. Во-вторых, они больше подходят для «десктопных» приложений, то есть имеющих «толстый» клиент, которых было большинство в корпоративной ИТ-инфраструктуре при появлении первых SSO-решений.

В отличие от варианта перехвата окон приложений единый сервис аутентификации (так называемый Identity Provider или IDP) не требует установки агента. Основной его принцип Single Sign-On заключается в том, что он непосредственно выполняет функции по аутентификации пользователей для всех подключенных к нему приложений. А приложения, доверяющие сервису аутентификации, полностью делегируют ему решение этой задачи. При первом запуске приложения пользователь перенаправляется на страницу аутентификации централизованного SSO-сервиса, где он проходит аутентификацию с применением необходимой цепочки проверок. После аутентификации он возвращается в приложение с подтверждением, что он действительно тот, за кого себя выдаёт. После выполнения аутентификации пользователя в централизованном сервисе запоминается его сессия, и при повторном обращении к любому приложению, доступному пользователю и интегрированному с сервисом SSO, ему уже не потребуется повторно проходить процедуру входа. Для обеспечения такой прозрачной аутентификации в приложениях они, как правило, интегрируются с сервисом посредством стандартизованных протоколов таких как OpenID Connect и SAML. Преимущества данного метода – удобство сопровождения, так как технология безагентская и для всех приложений обеспечивается единый каталог сведений о пользователях, что значительно сокращает трудозатраты администраторов на обслуживание учетных записей. Основной недостаток в том, что на практике метод применим преимущественно для web-приложений. Поэтому чаще такой тип единой аутентификации называется Web SSO.

Использование SSO-продуктов, которые поддерживают только одну из представленных технологий, становится проблемой в современной корпоративной ИТ-инфраструктуре, где присутствуют оба типа приложений: с «толстым» (устанавливаемым на рабочем месте пользователя) и «тонким» (web-интерфейсом) клиентом. Конечно, все больше информационных систем переходит на web-архитектуру, но еще не скоро «десктопные» приложения без поддержки IDP полностью уйдут в прошлое. Внутрикорпоративные информационные технологии более консервативны по сравнению с внешними клиентскими сервисами, где уже давно полностью доминируют web-технологии.