Сравним инструменты для аудита изменений в active directory: quest change auditor и netwrix auditor

Содержание:

- Просмотр владельцев FSMO ролей в домене

- Использование Set-ADComputer для изменения атрибутов компьютера в AD

- Плюсы и минусы корзины Active Directory

- Атрибут thumbnailPhoto в Active Directory

- Причины атрибутов Active Directory?

- Get-ADUser: разные примеры использования

- Настройка групповой политики LAPS

- Установка LAPS на клиентские компьютеры через GPO

- Передача FSMO ролей из графических оснасток Active Directory

- Где располагать в лесу AD владельца FSMO-роли Schema Master?

Просмотр владельцев FSMO ролей в домене

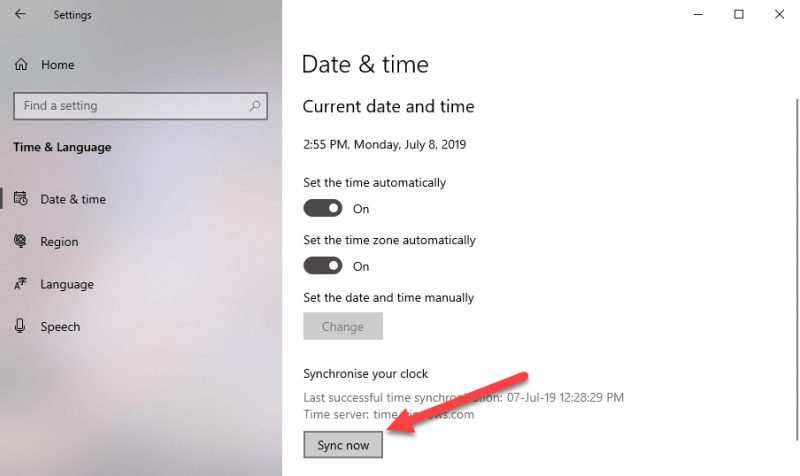

Как определить какой контролер домена является хозяином/владельцем конкретной FSMO роли?

Чтобы найти всех владельцев FSMO ролей в домене AD, выполните команду:

Schema master dc01.domain.loc Domain naming master dc01.domain.loc PDC dc01.domain.loc RID pool manager dc01.domain.loc Infrastructure master dc01.domain.loc

Можно просмотреть FSMO роли для другого домена:

В этом примере видно, что все FSMO роли расположены на контроллере домена DC01. При развертывании нового леса AD (домена), все FSMO роли помещаются на первый DC. Любой контроллер домена кроме RODC может быть хозяином любой FSMO роли. Соответственно, администратора домена может передать любую FSMO роль на любой другой контроллер домен.

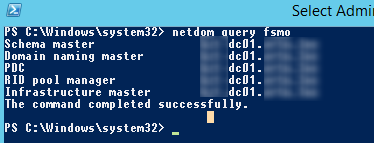

Можно получить информацию о FSMO ролях в домене через PowerShell с помощью Get-ADDomainController (должен быть установлен модуль Active Directory для PowerShell из состава RSAT):

Или можно получить FSMO роли уровня леса и уровня домена так:

Общие рекомендации Microsoft по размещении FSMO ролей на контроллерах домена:

- Роли уровня леса (Schema master и Domain naming master) нужно расположить на контроллере корневого домена, который одновременно является сервером глобального каталога (Global Catalog);

- Все 3 доменные FSMO роли нужно разместить на одном DC с достаточной производительностью;

- Все DC в лесу должны быть серверами глобального каталога, т.к. это повышает надежность и производительность AD, при этом роль Infrastructure Master фактически не нужна. Если у вас в домене есть DC без роли Global Catalog, нужно поместить FSMO роль Infrastructure Master именно на него;

- Не размешайте другие задачи на DC, владельцах FSMO ролей.

В Active Directory вы можете передать FSMO роли несколькими способами: с помощью графических mmc оснасток AD, с помощью утилиты ntdsutil.exe или через PowerShell. О переносе ролей FSMO обычно задумываются при оптимизации инфраструктуры AD, при выводе из эксплуатации или поломке контроллера домена с ролью FSMO. Есть два способа передачи FSMO ролей: добровольный (когда оба DC доступны) или принудительный (когда DC с ролью FSMO недоступен/вышел из строя)

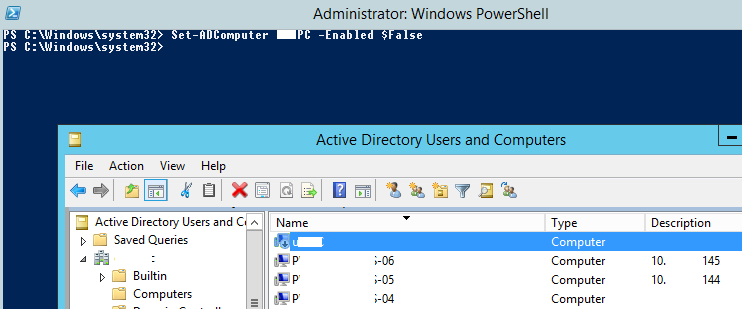

Использование Set-ADComputer для изменения атрибутов компьютера в AD

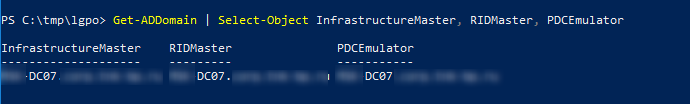

Командлет входит в состав модуля Active Directory для PowerShell и требует наличие установленного модуля на компьютере. Рассмотрим как пользоваться командлетом Set-ADComputer. Попробуем добавить в свойства компьютера в AD наименование компании и департамента. Сначала с помощью Get-ADComputer проверим, что указано у конкретного компьютера домена в полях company, department и description.

Как вы видите, у компьютера не заполнены поля с описанием, названием компании и департаментом.

Как вы видите, у компьютера не заполнены поля с описанием, названием компании и департаментом.

Попробуем изменить описание компьютера командой:

Можно указать местоположение компьютера:

Если нужно задать несколько параметров компьютера, воспользуйтесь такой конуструкцией PowerShell:

Проверим, что атрибуты компьютера изменились:

Как вы видите, теперь в атрибутах компьютера содержится нужная нам информация. Теперь мы можем выбирать компьютеры в AD на основе этих критериев. Например, я хочу выбрать все компьютеры департамента IT компании Contoso. Команда для выборки может выглядеть так:

Командлет Set-ADComputer также позволяет заблокировать (разблокировать)учетную запись компьютера в AD:

Плюсы и минусы корзины Active Directory

При включении корзины Active Directory вы увидите в Центре администрирования Active Directory новый контейнер удаленных объектов Deleted Objects. В этом контейнере вы найдете все удаленные, но не переработанные объекты, сможете просмотреть их свойства и восстановить их в исходное или любое другое место по своему выбору.

Рис. 3. Просмотр контейнера удаленных объектов Deleted Objects в корзине Active Directory

Хотя на первый взгляд восстанавливать отдельные объекты с помощью этой функции гораздо проще, чем с помощью утилиты LDP или «authoritative»-восстановления контроллера домена, необходимо помнить о некоторых подводных камнях. Ниже я перечислю плюсы и минусы использования корзины Active Directory.

«За»:

- Универсальный способ для доменов Windows Server 2008 R2 (и более поздних)

- Длительное время существования объекта (по умолчанию 180 дней — достаточный срок для решения большинства задач)

- Атрибуты объекта сохраняются в течение времени его существования

- Не требуется перезапуск контроллера домена

- GUI для Windows Server 2012 и выше

«Против»:

- Не работает для доменов с режимом работы леса Windows Server 2008 и ранее

- Не работает для измененных объектов (восстановить объект можно, только если он был удален, но не изменен)

- Восстановление возможно только в течение времени существования объекта

- Не обеспечивает защиту от проблем с самим контроллером домена (не может сравниться с резервной копией)

- Не поддерживает автоматическое восстановление иерархии

Второй пункт здесь особенно важен. Что делать, если объект был не удален, а случайно изменен, и ошибка обнаружилась заметно позже? К сожалению, корзина здесь не поможет, и для этой проблемы требуется другое решение.

Атрибут thumbnailPhoto в Active Directory

Основные особенности и ограничения использования фото пользователей в AD:

- Максимальный размер фото в атрибуте thumbnailPhoto пользователя — 100 Кб. Однако есть общая рекомендация использовать в качестве фото пользователя в AD графический JPEG/BMP файл размером до 10 Кб и размером 96×96 пикселей;

- Для отображения фото в Outlook 2010 и выше требуется как минимум версия схемы Active Directory Windows Server 2008;

- При большом количестве фотографий пользователей в AD увеличивается трафик репликации между контроллерами домена из-за роста базы NTDS.DIT;

- У пользователей есть права на изменение собственного фото в AD. Если нужно делегировать возможность загрузки фото другим пользователям (к примеру, кадровой службе), нужно с помощью мастера делегирования AD предоставить группе право “Write thumbnailPhoto” на OU с учетными записями пользователей.

Причины атрибутов Active Directory?

Если вы получили эту ошибку на своем ПК, это означает, что произошла сбой в работе вашей системы. Общие причины включают неправильную или неудачную установку или удаление программного обеспечения, которое может привести к недействительным записям в вашем реестре Windows, последствиям атаки вирусов или вредоносных программ, неправильному отключению системы из-за сбоя питания или другого фактора, кто-то с небольшими техническими знаниями, случайно удалив необходимый системный файл или запись в реестре, а также ряд других причин. Непосредственной причиной ошибки атрибутов «Active Directory» является неправильное выполнение одной из обычных операций с помощью системного или прикладного компонента.

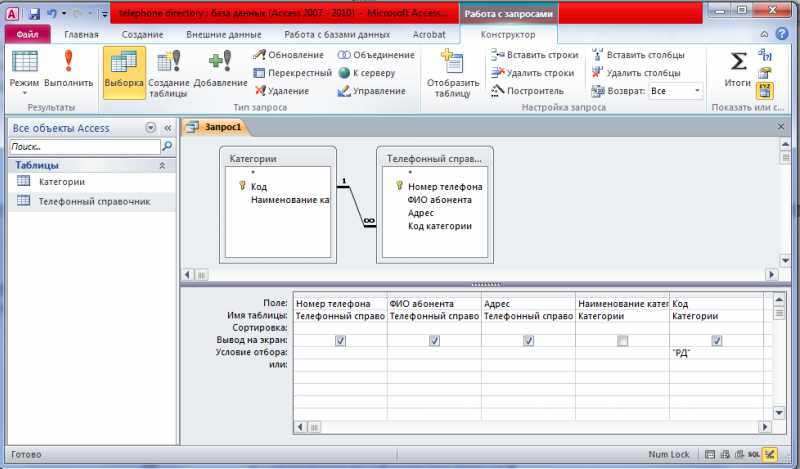

Get-ADUser: разные примеры использования

Далее приведем еще несколько полезных вариантов запросов о пользователях Active Directory с помощью различных фильтров. Вы можете их комбинировать для получения необходимого списка пользователей домена:

Вывод пользователей AD, имя которых начинается с Roman:

Чтобы подсчитать общее количество всех аккаунтов в Active Directory:

Список всех активных (не заблокированных) учетных записей в AD:

Вывести дату создания учётной записи пользователя в домене:

Вывести всех пользователей, которые были созданы за последние 24 часа (пример отсюда):

Список учетных записей с истекшим сроком действия пароля (срок действия пароля настраивается в доменной политике):

Можно использовать командлеты Get-AdUser и Add-ADGroupMember для создания динамических групп пользователей AD (в зависимости от города, должности или департамента).

Задача: для списка учетных записей, которые хранятся в текстовом файле (по одной учетной записи в строке), нужно получить телефон пользователя из AD и выгрузить информацию в текстовый csv файл (для дальнейшего формирования отчета в Exсel).

Пользователи, которые не меняли свой пароль в течении последних 90 дней:

Чтобы и сохранить ее в jpg файл:

Список групп, в которых состоит учетная запись пользователя

Вывести список пользователей из OU, которые состоят в определенной группе безопасности:

Вывести список компьютеров домена, на которые разрешено входить пользователю (ограничение через атрибут LogonWorkstations):

Совет. Для получения данных о компьютерах Active Directory используется командлет Get-ADComputer.

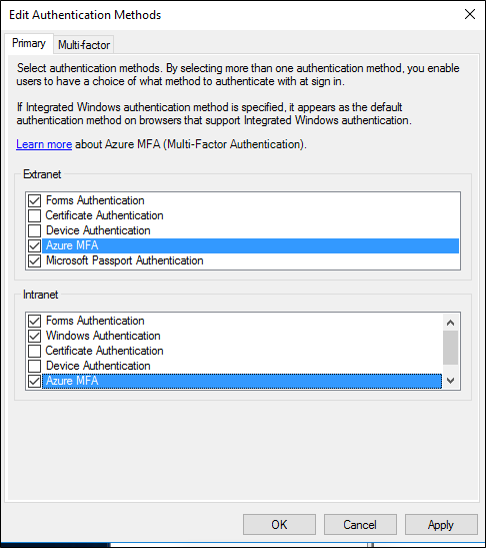

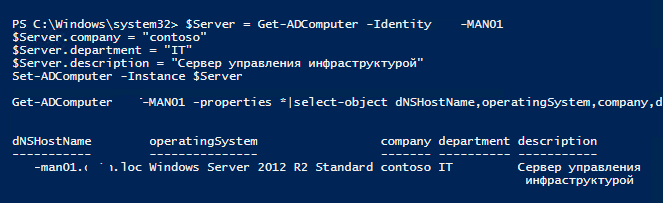

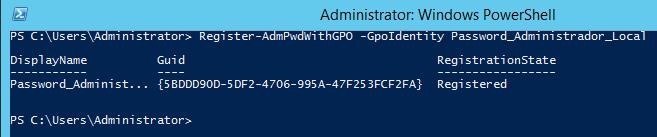

Настройка групповой политики LAPS

Далее нужно создать новый объект GPO (групповых политик) и назначить его на OU, в которой содержатся компьютеры, на которых вы будете управлять паролями администраторов.

Для удобства управления вы можете скопировать файлы административных шаблонов LAPS (%WINDIR%\PolicyDefinitions\AdmPwd.admx и %WINDIR%\PolicyDefinitions\en-US\AdmPwd.adml) в центральное хранилище GPO — \\winitpro.ru\Sysvol\Policies\PolicyDefinition.

Создайте политику с именем Password_Administrador_Local следующей командой:

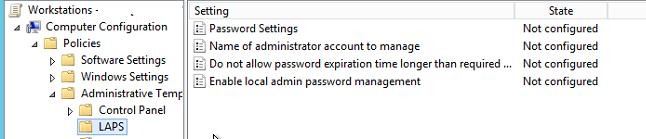

В консоли управления доменными политиками (gpmc.msc) откройте эту политику на редактирование и перейдите в раздел GPO: : Computer Configuration -> Administrative Templates -> LAPS.

В консоли управления доменными политиками (gpmc.msc) откройте эту политику на редактирование и перейдите в раздел GPO: : Computer Configuration -> Administrative Templates -> LAPS.

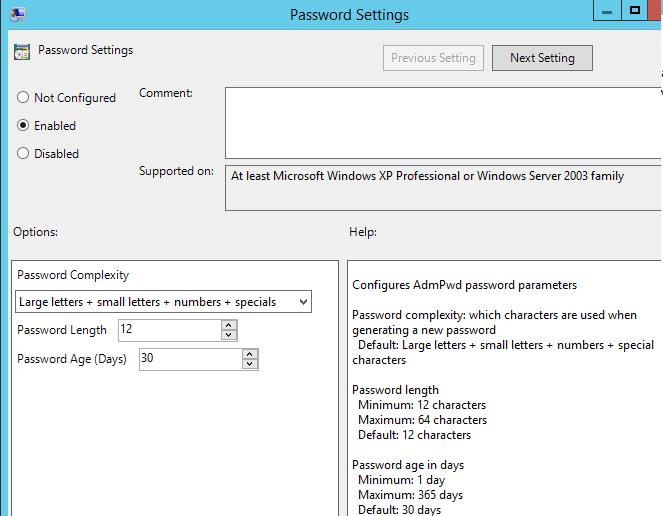

Как вы видите, имеются 4 настраиваемых параметра политики. Настройте их следующим образом:

Как вы видите, имеются 4 настраиваемых параметра политики. Настройте их следующим образом:

- Enable local admin password management: Enabled (включить политику управления паролями LAPS);

-

Password Settings: Enabled – в политике задается сложности пароля, его длина и частота изменения (по аналогии с доменными политиками для паролей пользователей);

- Complexity: Large letters, small letters, numbers, specials

- Length: 12 characters

- Age: 30 days

- Name of administrator account to manage: Not Configured (Здесь указывается имя учетной записи администратора, пароль которой будет меняться. по умолчанию меняется пароль встроенного administrator с SID-500);

- Do not allow password expiration time longer than required by policy: Enabled

Назначьте политику Password_Administrador_Local на OU с компьютерами (Desktops).

Установка LAPS на клиентские компьютеры через GPO

После настройки GPO нужно установить клиентскую часть LAPS на компьютеры в домене. Установить клиент LAPS можно различными способами: вручную, через задание SCCM, логон скрипт и т.п. В нашем примере мы установим msi файл с помощью возможности установки msi пакетов через групповые политики (GPSI).

- Создайте общую папку в сетевом каталоге (или в папке SYSVOL на контроллере домена), в которую нужно скопировать msi файлы дистрибутива LAPS;

- Создайте новую GPO и в разделе Computer Configuration ->Policies ->Software Settings -> Software Installation создайте задание на установку MSI пакета LAPS.

Обратите внимание, что имеются x86 и x64 версия LAPS для Windows соответствующих разрядностей. Для этого вы можете сделать 2 отдельные политики LAPS с WMI фильтрами GPO для x86 и x64 редакций Windows.. Осталось назначить политику на нужную OU, и после перезагрузки, на всех компьютерах в целевом OU должен установиться клиент LAPS

Осталось назначить политику на нужную OU, и после перезагрузки, на всех компьютерах в целевом OU должен установиться клиент LAPS.

Проверьте, что списке установленных программ в Панели Управления (Programs and Features) появилась запись “Local admin password management solution”.

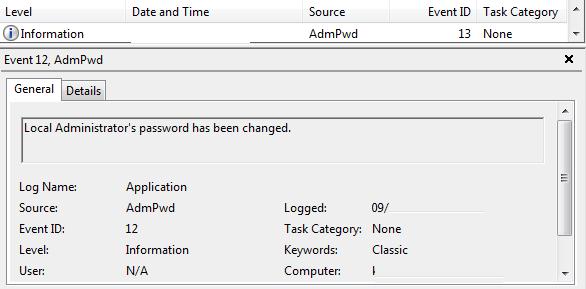

Когда утилита LAPS меняет пароль локального администратора, запись об этом фиксируется в журнале Application (Event ID:12, Source: AdmPwd).

Когда утилита LAPS меняет пароль локального администратора, запись об этом фиксируется в журнале Application (Event ID:12, Source: AdmPwd).

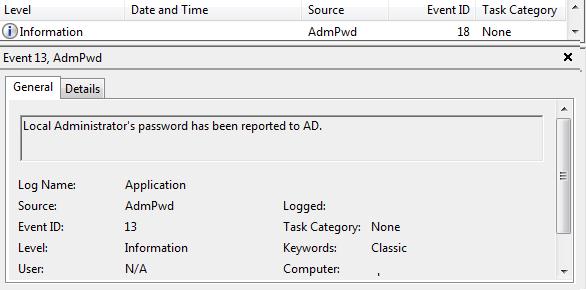

Событие сохранения пароля в атрибуте AD также фиксируется (Event ID:13, Source: AdmPwd).

Событие сохранения пароля в атрибуте AD также фиксируется (Event ID:13, Source: AdmPwd).

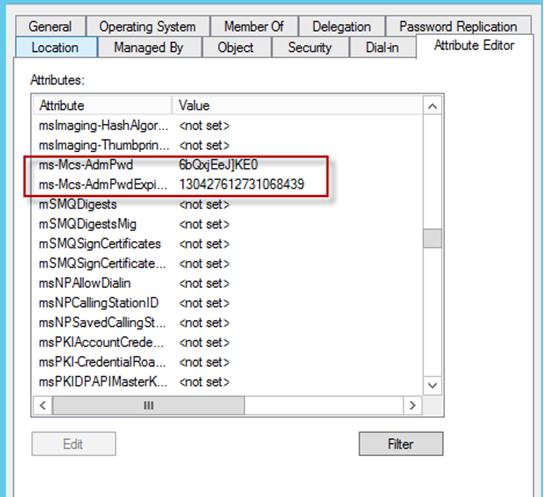

Вот так выглядят новые атрибуты у компьютера в AD.

Вот так выглядят новые атрибуты у компьютера в AD.

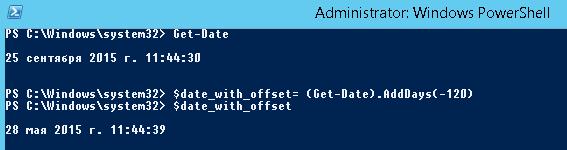

Совет. Время истечения срока действия пароля хранится в формате «Win32 FILETIME», сконвертировать его в нормальный вид можно, к примеру так.

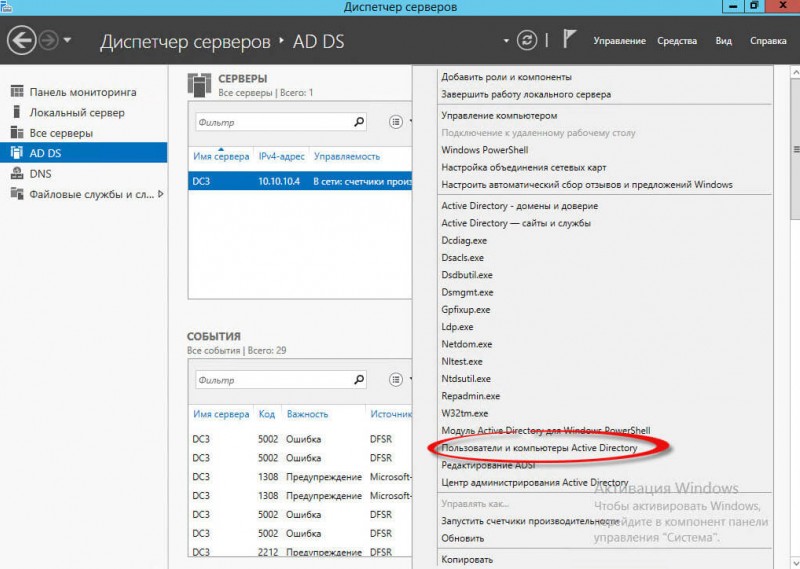

Передача FSMO ролей из графических оснасток Active Directory

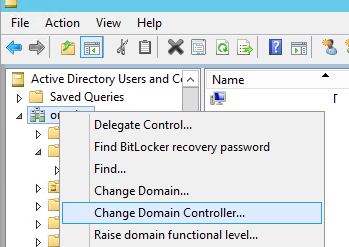

Для переноса FSMO ролей можно использовать стандартные графические оснастки Active Directory. Операцию переноса желательно выполнять на DC с FSMO ролью. Если же консоль сервера не доступна, необходимо выполнить команду Change Domain Controller и выбрать контроллер домена в mmc-оснастке.

Передача ролей RID Master, PDC Emulator и Infrastructure Master

Для передачи ролей уровня домена (RID, PDC, Infrastructure Master) используется стандартная консоль Active Directory Users and Computers (DSA.msc)

- Откройте консоль Active Directory Users and Computers;

- Щелкните правой кнопкой мыши по имени вашего домена и выберите пункт Operations Master;

- Перед вами появится окно с тремя вкладками (RID, PDC, Infrastructure), на каждой из которых можно передать соответствующую роль, указав нового владельца FSMO роли и нажав кнопку Change.

Передача роли Schema Master

Для переноса FSMO уровня леса Schema Master используется оснастка Active Directory Schema.

- Перед запуском оснастки нужно зарегистрировать библиотеку schmmgmt.dll, выполнив в командной строке команду: regsvr32 schmmgmt.dll 2. Откройте консоль MMC, набрав MMC в командной строке; 3. В меню выберите пункт File -> Add/Remove snap-in и добавьте консоль Active Directory Schema; 4. Щелкните правой кнопкой по корню консоли (Active Directory Schema) и выберите пункт Operations Master;5. Введите имя контроллера, которому передается роль хозяина схемы, нажмите кнопку Change и OK. Если кнопка недоступна, проверьте что ваша учетная запись входит в группу Schema admins.

Передача FSMO роли Domain naming master

- Для передачи FSMO роли хозяина именования домена, откройте консоль управления доменами и доверием Active Directory Domains and Trusts;

- Щелкните правой кнопкой по имени вашего домена и выберите опцию Operations Master;

- Нажмите кнопку Change, укажите имя контроллера домена и нажмите OK.

Где располагать в лесу AD владельца FSMO-роли Schema Master?

Учитывая, что каждая операция по модификации схемы – это отдельное событие, то имеет смысл перед каждым таким случаем смотреть текущую топологию леса Active Directory и, при необходимости, делать Schema Master’ом тот контроллер, который находится в центре топологии. Если вы хотя бы немножко разбираетесь в сетях, то подсказка проста – представьте себе сайты Active Directory как коммутаторы, между которыми работает классический алгоритм STP – вот надо сделать схема-мастером того, кто будет STP Root. Расположение Schema Master после того, как очередные изменения в схеме разойдутся по всем контроллерам, уже абсолютно некритично, т.к. у него нет никаких задач, требующих обращения к нему в ситуации “полный convergence”.