Проактивные методы антивирусной защиты

Содержание:

- Перечень документов

- Аннотация

- Виды антивирусных программ

- Классификация компьютерных вирусов

- Распределение ролей и ответственность в системе антивирусной защиты

- Схожі:

- Опасно ли держать открытым RDP в Интернете?

- Классификация межсетевых экранов

- Уязвимости в коде. Как отличить опасную брешь от незначительной ошибки?

- Заключение

Перечень документов

- О ГОСУДАРСТВЕННОЙ ТАЙНЕ. Закон Российской Федерации от 21 июля 1993 года № 5485-1

(в ред. Федерального закона от 6 октября 1997 года № 131-ФЗ). - ОБ ИНФОРМАЦИИ, ИНФОРМАТИЗАЦИИ И ЗАЩИТЕ ИНФОРМАЦИИ. Федеральный закон Российской Федерации

от 20 февраля 1995 года № 24-ФЗ. Принят Государственной Думой 25 января 1995 года. - О ПРАВОВОЙ ОХРАНЕ ПРОГРАММ ДЛЯ ЭЛЕКТРОННЫХ ВЫЧИСЛИТЕЛЬНЫХ МАШИН И БАЗ ДАННЫХ.

Закон Российской Федерации от 23 фентября 1992 года № 3524-1. - ОБ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ. Федеральный закон Российской Федерации от 10 января

2002 года № 1-ФЗ. - ОБ АВТОРСКОМ ПРАВЕ И СМЕЖНЫХ ПРАВАХ. Закон Российской Федерации от 9 июля 1993 года

№ 5351-1. - О ФЕДЕРАЛЬНЫХ ОРГАНАХ ПРАВИТЕЛЬСТВЕННОЙ СВЯЗИ И ИНФОРМАЦИИ. Закон Российской Федерации

(в ред. Указа Президента РФ от 24.12.1993 № 2288; Федерального закона от 07.11.2000 № 135-ФЗ. - Положение об аккредитации испытательных лабораторий и органов по сертификации средств

защиты информации по требованиям безопасности информации / Государственная техническая

комиссия при Президенте Российской Федерации. - Инструкция о порядке маркирования сертификатов соответствия, их копий и сертификационных

средств защиты информации / Государственная техническая комиссия при Президенте Российской

Федерации. - Положение по аттестации объектов информатизации по требованиям безопасности информации

/ Государственная техническая комиссия при Президенте Российской Федерации. - Положение о сертификации средств защиты информации по требованиям безопасности информации:

с дополнениями в соответствии с Постановлением Правительства Российской Федерации от 26 июня

1995 года № 608 «О сертификации средств защиты информации»

/ Государственная техническая комиссия при Президенте Российской Федерации. - Положение о государственном лицензировании деятельности в области защиты информации

/ Государственная техническая комиссия при Президенте Российской Федерации. - Автоматизированные системы. Защита от несанкционированного доступа к информации.

Классификация автоматизированных систем и требования по защите информации: Руководящий

документ / Государственная техническая комиссия при Президенте Российской Федерации. - Концепция защиты средств вычислительной техники и автоматизированных систем от

несанкционированного доступа к информации: Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации. - Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного

доступа к информации. Показатели защищенности от несанкционированного доступа к информации:

Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации. - Средства вычислительной техники. Защита от несанкционированного

доступа к информации. Показатели защищенности от несанкционированного доступа к информации:

Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации. - Защита информации. Специальные защитные знаки. Классификация и общие требования:

Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации. - Защита от несанкционированного доступа к информации. Термины и определения:

Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации.

Аннотация

- за 2016 год количество известных типов (семейств) троянов-вымогателей увеличилось на 752%: с 29 типов в 2015 году до 247 к концу 2016 года (по данным TrendLabs );

- благодаря вирусам-вымогателям злоумышленники за 2016 год «заработали» 1 миллиард долларов США (по данным CSO);

- в 1 квартале 2017 года появилось 11 новых семейств троянов-вымогателей и 55 679 модификаций. Для сравнения, во 2-4 кварталах 2016 года появилось 70 837 модификаций (по данным Kaspersky Lab).

- Январь 2017 г. Заражение 70% камер видеонаблюдения за общественным порядком в Вашингтоне накануне инаугурации президента. Для устранения последствий камеры были демонтированы, перепрошиты или заменены на другие;

- Февраль 2017 г. Вывод из строя всех муниципальных служб округа Огайо (США) более чем на одну неделю из-за массового шифрования данных на серверах и рабочих станциях пользователей (свыше 1000 хостов);

- Март 2017 г. Вывод из строя систем Капитолия штата Пенсильвания (США) из-за атаки и блокировки доступа к данным информационных систем;

- Май 2017 г. Крупномасштабная атака вируса-шифровальщика WannaCry (WanaCrypt0r 2.0), поразившая на 26.06.2017 более 546 тысяч компьютеров и серверов на базе операционных систем семейства Windows в более чем 150 странах. В России были заражены компьютеры и серверы таких крупных компаний, как Минздрав, МЧС, РЖД, МВД, «Мегафон», «Сбербанк», «Банк России». Универсального дешифратора данных до сих пор не существует (были опубликованы способы расшифровать данные на Windows XP). Общий ущерб от вируса по оценкам экспертов превышает 1 млрд долларов США;

- Крупномасштабная атака вируса-шифровальщика XData в мае 2017 года (через неделю после начала атаки WannaCry), использующая для заражения аналогичную WannaCry уязвимость (EternalBlue) в протоколе SMBv1 и поразившая в основном корпоративный сегмент Украины (96% зараженных компьютеров и серверов находятся на территории Украины), скорость распространения которого превышает WannaCry в 4 раза. В настоящий момент ключ шифрования опубликован, выпущены дешифраторы для жертв вымогателя;

- Июнь 2017 г. Обширной атаке Ransomware была подвержена сеть одного из крупнейших университетов мира – Univercity College London. Атака была направлена на блокирование доступа к общим сетевым хранилищам, автоматизированную систему студенческого управления. Выполнено это было в предэкзаменационный и выпускной период, когда студенты, хранящие свои дипломные работы на файловых серверах университета, вероятнее всего заплатят мошенникам с целью получения своей работы. Объем зашифрованных данных и пострадавших не раскрывается.

Виды антивирусных программ

Все платные антивирусы можно разделить на несколько ключевых групп, каждая из которых ориентирована на определенную доминирующую функцию.

Этот перечень выглядит следующим образом:

— программы-доктора;

— ревизоры;

— вакцины;

— фильтры;

— детекторы.

Каждый из них может понадобиться в таком нелегком и ответственном деле, как организация защиты информации. Антивирусная защита, например, из категории «Доктор», способна не только обнаружить угрозу, но и вылечить систему, что является крайне актуальным свойством. В этом случае тело вируса удаляется из пораженного файла, а последний возвращается в исходное состояние.

Изначально такие программы, называемые фаги, занимаются поиском вирусов, и если находят таковые, то, прежде всего, их уничтожают и лишь затем активируют восстановительные процессы.

Если компьютер в силу различных причин постоянно подвергается воздействию значительного количества угроз, то есть смысл использовать полифаги, которые предназначены специально для таких нагрузок.

Что касается детекторов, то они необходимы для быстрого поиска вирусов в различных носителях и оперативной памяти в частности. Такие антивирусные системы и защита информации не могут рассматриваться отдельно друг от друга.

Внимание стоит уделить и программам-фильтрам. Они созданы для обнаружения подозрительных процессов в системе

Именно благодаря работе таких антивирусов пользователи периодически видят на мониторе предупреждения о том, что конкретная программа пытается выполнить некорректное или подозрительное действие.

Программы-ревизоры являются еще одним инструментом, использования которого требует защита информации. Антивирусная защита такого типа занимается обнаружением стелс-вирусов и фиксацией потенциально опасных изменений в работе системы.

Программы-вакцины нужны для предотвращения заражения, что является оптимальной стратегией защиты. Их использование особенно актуально в том случае, если на ПК не установлены надежные фильтры, а значит есть риск, что все поврежденные файлы не будут полноценно восстановлены.

Известные компании создают продукты, которые сочетают в себе все вышеупомянутые свойства.

Классификация компьютерных вирусов

Компьютерный вирус – это программный код, встроенный в другую программу, в документ, или в определенные области носителя данных и предназначенный для выполнения несанкционированных действий на несущем компьютере.

Так, например, вирусный код может воспроизводить себя в теле других программ (этот процесс называется размножением). По прошествии определенного времени, создав достаточное количество копий, программный вирус может перейти к разрушительным действиям – нарушению работы программ и операционной системы, удалению информации, хранящейся на жестком диске и т.д. Этот процесс называется вирусной атакой.

Вирусы классифицируют по различным признакам.

1. По среде обитания

- Сетевые вирусы распространяются по различным сетям, т.е. при передаче информации с одного компьютера на другой, соединенные между собой сетью, например Интернет.

- Файловые вирусы заражают исполнительные файлы и загружаются после запуска той программы, в которой он находится. Файловые вирусы могут внедряться и в другие файлы, но записанные в таких файлах, они не получают управление и теряют способность к размножению.

- Загрузочные вирусы внедряются в загрузочный сектор дискет или логических дисков, содержащий программу загрузки.

- Файлово – загрузочные вирусы заражают одновременно файлы и загрузочные сектора диска.

2. По способу заражения среды обитания.

- Резидентный вирус при заражении компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т.п.) и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера.

- Нерезидентный вирус не заражает память компьютера и является активным ограниченное время. Активизируется в определенные моменты, например, при обработке документов текстовым редактором.

3. По деструктивным (разрушительным) возможностям

- Безвредные вирусы проявляются только в том, что уменьшают объем памяти на диске в результате своего распространения.

- Неопасные, так же уменьшают объем памяти, не мешают работе компьютера, такие вирусы порождают графические, звуковые и другие эффекты.

- Опасные вирусы, которые могут привести к различным нарушениям в работе компьютера, например к зависанию или неправильной печати документа.

- Очень опасные, действие которых может привести к потере программ, данных, стиранию информации в системных областях памяти и даже приводить к выходу из строя движущихся частей жесткого диска при вводе в резонанс.

4. По особенностям алгоритма

- Паразитические – это одни из самых простых вирусов. Они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены.

- Вирусы-репликаторы (черви) распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии.

- Вирусы невидимки (стелс-вирусы) – вирусы, которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего незараженные участки диска.

- Мутанты (призраки) содержат алгоритмы шифровки-расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов. Такие вирусы самые сложные в обнаружении.

- Троянские программы (квазивирусы) не способны к самораспространению, но очень опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков.

- Спутники – вирус, который не изменяет файл, а для выполнимых программ (exe) создают одноименные программы типа com, которые при выполнении исходной программы запускаются первыми, а затем передают управление исходной выполняемой программе.

- Студенческие вирусы представляют собой самые простые и легко обнаруживаемые вирусы.

Однако четкого разделения между ними не существует, и все они могут составлять комбинацию вариантов взаимодействия – своеобразный вирусный «коктейль».

5. Макровирусы

Эта особая разновидность вирусов поражает документы, выполненные в некоторых прикладных программах, имеющих средства для исполнения так называемых макрокоманд.

В частности, к таким документам относятся документы текстового процессора Microsoft Word. Заражение происходит при открытии файла документа в окне программы, если в ней не отключена возможность исполнения макрокоманд. Как и для других типов вирусов, результат атаки может быть как относительно безобидным, так и разрушительным.

Распределение ролей и ответственность в системе антивирусной защиты

Директор департамента информационных технологий:

- осуществляет общее руководство работой подразделений департамента информационных технологий в разрезе антивирусной защиты;

- утверждает необходимые документы.

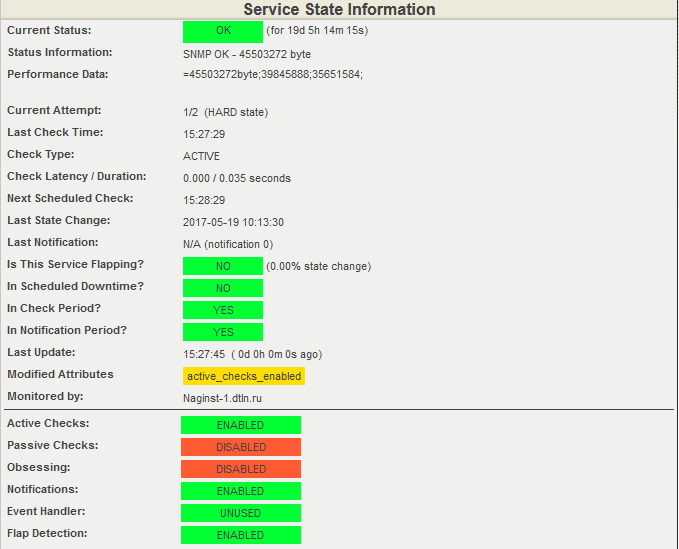

Системный Администратор:

- инсталлирует, настраивает и контролирует работу серверов САЗ;

- инсталлирует, настраивает и контролирует работу САЗ на компьютерах пользователей;

- осуществляет мониторинг работы серверов САЗ и компьютеров пользователей;

- предпринимает все необходимые действия по отражению и устранению последствий вирусных атак;

- участвует в анализе вирусных инцидентов и предлагает меры по повышению защищенности сети организации от угрозы вирусных атак.

Начальник отдела информационной безопасности и защиты информации ДЭБ:

- разрабатывает и согласовывает требования к системе антивирусной защиты;

- осуществляет мониторинг работы серверов САЗ и компьютеров пользователей;

- администрирует модуль офисного контроля САЗ;

- регистрирует вирусные инциденты и информирует руководство;

- совместно с системными администраторами участвует в анализе вирусных инцидентов и предлагает меры по повышению защищенности сети банка от угрозы вирусных атак.

Пользователь САЗ при обнаружении вредоносного кода (срабатывании САЗ) обязан:

- прекратить (приостановить) работу;

- немедленно поставить в известность о факте обнаружения зараженных вирусом файлов своего непосредственного начальника, ответственного за информационную безопасность, а также смежные подразделения, использующие эти файлы в работе;

- оценить необходимость дальнейшего использования файлов, зараженных вирусом;

- провести лечение или уничтожение зараженных файлов (при необходимости для выполнения требований данного пункта следует привлечь администратора системы).

Пользователю САЗ ЗАПРЕЩАЕТСЯ отключать средства антивирусной защиты информации.

Каждый работник организации несет ответственность за невыполнение или недобросовестное выполнение перечисленных выше обязанностей. Руководители структурных подразделений несут ответственность за доведение настоящего положения до работников своих подразделений и исполнение ими его положений.

Схожі:

| Eccle для европейских юристовПрограмма предназначена для молодых юристов и специалистов, которая предоставляет уникальную возможность получить образование и профессиональные… | Legal SourceЭто отличный источник информации для юристов, ученых, предпринимателей, библиотекарей, студентов-юристов, практикующих адвокатов… | ||

| Конкурс на участие в дистанционном обучении адвокатов/юристовОбъявляется набор для участия в программе дистанционного обучения адвокатов и юристов международному праву прав человека | Летняя программа eccle для европейских юристовПрограмма предоставляет возможность получить знания и профессиональные навыки для молодых юристов и специалистов. Летняя программа… | ||

| Методические указания для выполнения лабораторных, самостоятельных и контрольных работ по курсу «Информатика и компьютерная техника»«Информатика и компьютерная техника» (для студентов 1-го и 2-го курсов заочной формы обучения образовательно-квалификационного уровня… | Методические указания к выполнению самостоятельной работы по дисциплине «информатика и системология»«Информатика и системология» (для студентов 1 курса дневной формы обучения направления 040106 «Экология, охрана окружающей среды… | ||

| Учебные пособия по дисциплинам «Информатика в Украине» и«Математика»В этом году у вас появилась возможность стать первыми студентами факультета компьютерных наук и технологий Доннту по направлению… | Конспект лекций для студентов заочной формы обучения направления 080201 (Информатика) Сумы, 2007 СодержаниеПредлагаемый конспект лекций представляет собой пособие по предмету “Теория информации”, который читается в Сумском государственном… | ||

| Стипендиальные программы для юристов, университет Стратклайда, Великобритания Окончательный термин подачи документовИностранные студенты, поступающие на программы магистратуры (research) и аспирантуры юридического факультета могут претендовать на… | Методические указания к практическим занятиям » Обработка данных медицинских исследований в Excel» по дисциплине «Медицинская информатика» специальности 110101 «Лечебное дело» для иностранных студентов дневной формы обученияМетодические указания к практическим занятиям “Обработка данных медицинских исследований в Excel” по дисциплине “Медицинская информатика”… |

Документи

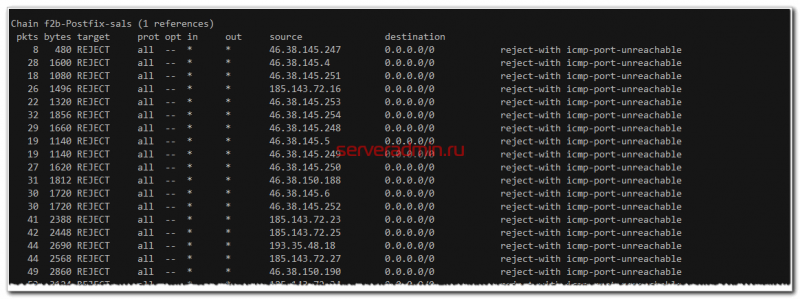

Опасно ли держать открытым RDP в Интернете?

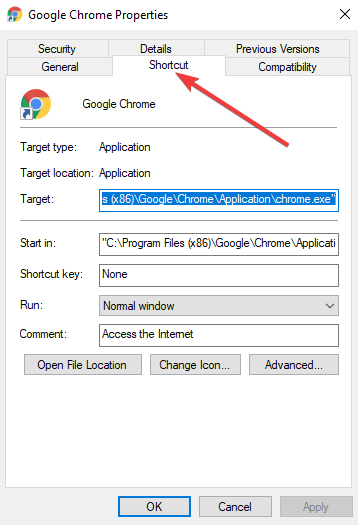

Нередко я читал мнение, что держать RDP (Remote Desktop Protocol) порт открытым в Интернет — это весьма небезопасно, и делать так не надо. А надо доступ к RDP давать или через VPN, или только с определённых «белых» IP адресов.

Я администрирую несколько Windows Server для небольших фирм, в которых мне поставили задачу обеспечить удалённый доступ к Windows Server для бухгалтеров. Такой вот современный тренд — работа из дома. Достаточно быстро я понял, что мучить бухгалтеров VPN — неблагодарное занятие, а собрать все IP для белого списка не получится, потому что IP адреса у народа — динамические.

Поэтому я пошёл самым простым путём — пробросил RDP порт наружу. Теперь для доступа бухгалтерам нужно запустить RDP и ввести имя хоста (включая порт), имя пользователя и пароль.

В этой статье я поделюсь опытом (положительным и не очень) и рекомендациями.

Классификация межсетевых экранов

В основе классификации заложено деление по уровням контроля межсетевых информационных потоков (рисунок 5).

Рисунок 5. Классы защищенности межсетевых экранов

Самый высокий — 1-й класс. Он применим, когда требуется обеспечить безопасное взаимодействие автоматизированных систем класса 1А с внешней средой.

Если в автоматизированных системах классов 3А, 2А обрабатывается информация с грифом «особой важности», то требуется использовать межсетевой экран не ниже 1 класса. Для защиты взаимодействия с внешним миром систем класса 1Б предназначены межсетевые экраны 2 класса

Если в системах классов 3А, 2А обрабатывается информация с грифом «совершенно секретно», необходимо использовать межсетевые экраны не ниже указанного класса

Для защиты взаимодействия с внешним миром систем класса 1Б предназначены межсетевые экраны 2 класса. Если в системах классов 3А, 2А обрабатывается информация с грифом «совершенно секретно», необходимо использовать межсетевые экраны не ниже указанного класса.

Защита взаимодействия систем класса 1В обеспечивается межсетевыми экранами 3 класса. Если в автоматизированных системах классов 3А, 2А происходит обработка информации с грифом «секретно», потребуется межсетевой экран не ниже 3 класса.

Межсетевые экраны 4 класса требуются в случае защиты взаимодействия автоматизированных систем класса 1Г с внешней средой.

Взаимодействие систем класса 1Д должны обеспечивать межсетевые экраны 5 класса. Также требуется использовать их не ниже указанного класса для автоматизированных систем класса 3Б и 2Б.

Классы защиты межсетевых экранов

В 2016 г. введена шестиуровневая классификация межсетевых экранов (рисунок 6).

Рисунок 6. Классификация межсетевых экранов по классам защиты

По такому подходу, в информационных системах защита информации, содержащей сведения, отнесенные к государственной тайны, должна обеспечиваться с помощью межсетевых экранов 3, 2 и 1 классов защиты.

Что касается остальных случаев, то в государственных информационных системах (ГИС) 1, 2 и 3 классов защиты должны использоваться межсетевые экраны 4, 5 и 6 классов соответственно. Аналогичная ситуация в отношении автоматизированных систем управления производственными и технологическими процессами (далее — АСУ).

Для обеспечения 1 и 2 уровней защищенности персональных данных в информационных системах персональных данных (ИСПДн) потребуется устанавливать межсетевые экраны 4 и 5 классов соответственно. Если же требуется обеспечить 3 или 4 уровень защищенности персональных данных, то достаточно 6 класса защиты.

Регулятор также определил необходимость использования межсетевых экранов 4 класса для защиты информации в информационных системах общего пользования II класса.

Типы межсетевых экранов

Регулятор выделяет межсетевые экраны уровня:

- сети (тип «А»);

- логических границ сети (тип «Б»);

- узла (тип «В»);

- веб-сервера (тип «Г»);

- промышленной сети (тип «Д»).

Межсетевые экраны типа «А» реализуется только в программно-техническом исполнении. «Б», «Г» и «Д» могут быть как в виде программного продукта, так и в ПТИ. Исключительно в виде программного продукта реализуется межсетевые экраны типа «В».

Межсетевые экраны типа «А» устанавливают на физическом периметре инфомационных систем. Если в них есть несколько физических сегментов, то такой межсетевой экран может устанавливаться между ними (рисунок 7).

Рисунок 7. Пример размещения межсетевых экранов типа «А»

Межсетевые экраны типа «Б» устанавливаются на логической границе информационных систем. Если в них выделяются логические сегменты, то между ними также может быть установлен межсетевой экран данного типа (рисунок 8).

Рисунок 8. Пример размещения межсетевого экрана класса «Б»

Для размещения на мобильных или стационарных узлах информационных систем предназначены межсетевые экраны типа «В».

Разбор http(s)-трафика между веб-сервером и клиентом осуществляют межсетевые экраны типа «Г». Они устанавливаются на сервере, обслуживающем веб-сайты (службы, приложения). Возможна установка на физической границе сегмента таких серверов.

С промышленными протоколами передачи данных работают межсетевые экраны типа «Д». Именно они устанавливаются в АСУ.

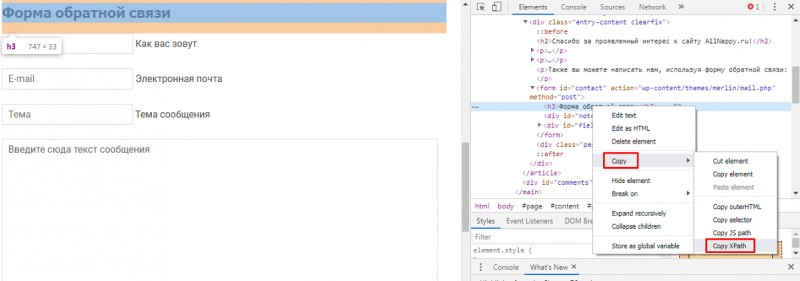

Уязвимости в коде. Как отличить опасную брешь от незначительной ошибки?

Как обычно выглядит проверка кода приложений на уязвимости? Специалист по безопасности инициирует процедуру, код сканируется, в приложении обнаруживаются тысячи уязвимостей. Все — и безопасник, и разработчики — в шоке. Естественная реакция разработчика: «Да наверняка половина — это ложные срабатывания, а другая — некритичные уязвимости!»

Что касается ложных срабатываний, здесь все просто: можно взять и посмотреть непосредственно те места кода, где обнаружены уязвимости с подозрением на false positive. Действительно, какая-то их часть может оказаться ложными срабатываниями, (хотя явно не половина от общего числа).

А вот о том, что критично, а что нет, хотелось бы поговорить более предметно. Если вы понимаете, почему сейчас уже нельзя использовать SHA-1 и зачем экранировать «;», возможно, эта статья не откроет вам чего-то нового. Но если по итогам сканирования от найденных уязвимостей рябит в глазах, добро пожаловать под кат – расскажем, какие «дыры» чаще всего встречаются в мобильных и веб-приложениях, как они работают, как их исправить, а главное — как понять, что перед вами — опасная брешь или незначительная ошибка в коде.

Заключение

Благодаря четкому делению антивирусных продуктов по категориям (дом, малый бизнес, офис), вы можете легко ссопоставлять бренды и находить оптимальные решения в интересной вам нише. Крупные разработчики антивирусного ПО предлагают несколько решений для каждой категории клиентов и позволяют оформлять разные типы лицензий, в зависимости от числа защищаемых устройств.

Популярные бизнес-линейки от Лаборатории Касперского и ESET обеспечивают максимум сетевой защиты от внешних и внутренних угроз на предприятиях любого уровня.

Иднивидуальные предприниматели и маленькие компании с компьютерным парком до 5 машин могут предпочесть корпоративному решению надежный антивирус для дома, в том числе ESET Smart Security и Каspersky Inernet Security. Однако стоит учесть, что при работе с физическими лицами, оператор персональных данных обязан использовать средства информационной защиты, сертифицированные ФСТЭК России. Такую сертификацию проходят, главным образом, корпоративные продукты. Данные о сертификации антивируса лучше всего уточнять заранее.

Эффективность защиты не измеряется универсальными величинами — ее можно оценивать только по отношению к конкретному оборудованию и конкретным угрозам. Поэтому при покупке антивирусного ПО предварительный учет аппаратных и программных совместимостей никогда не бывает лишним. Профессиональная настройка активирусного ПО станет дополнительной преградой на пути интернет-угроз и поможет поднять эффективность сетевой защиты на новый уровень.