X-tools

Содержание:

- Сервисы для проверки траста

- Пример из личного опыта

- Charon v0.6 SE

- DIR-300 PWNER

- Symboliclink Testing Tools

- Влияние траста сайта

- LFI как семечки

- Как поднять траст сайта?

- Последние изменения

- Поиск соседей сайта вместе с FindDomains

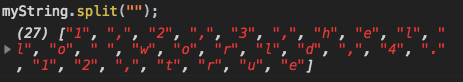

- Конвертация объектов

- IOCTL Tool Suite

- Shadow iframer[local]

- Повелитель Android’ов

- rop-tool

- Проверка Тиц и PR сайта

- История тиц и pr сайта

- Массовая проверка тиц и pr

- Апдейты тиц и pr

- Что такое тиц?

- Что такое pr?

- J2EEScan

- Легкий поиск и раскрутка SQL-инъекций

- Инструменты общего назначения

- Отчёт: география и посещаемость сайта

- От зависимости до уязвимости

- От чего зависит трастовость?

- Вооруженный Android

Сервисы для проверки траста

Все эти сервисы проверяют траст по своей формуле, так что ни к Яндексу, ни к Google их показатели отношения не имеют. И определяют траст зачастую неверно. Более того, скажу, что зачастую их показатели просто ни о чем не говорящее говно. Однако, есть спрос — есть и предложение.

Наверное, самый известный сервис для проверки траста — это Xtool. Оценка осуществляется по 10-ти бальной шкале. Система анализирует трафик, ссылочную массу, санкции в Яндексе, вероятность попадания под фильтры поисковой системы, раскрученность ресурса в Яндексе и Гугле, возраст сайта, индексацию в Яндексе, скорость обновления, ТИЦ. Оценка от 7 и выше типа должна означать, что ресурс хороший и заслуживает доверия.

CheckTrust/FastTrust — еще один вариант определения траста. В первом случае мы ведем речь об онлайн-сервисе, во втором — о десктопной программе. Анализ ведется по 30-ти параметрам включающих: ТИЦ, PR, индексацию в поисковых системах, наличие ресурса в каталогах, аналитику домена, данные о ссылках, социальную активность и многое другое. После прогона сайта по FastTrust система оценит его по 100 бальной шкале. Результат от 0 до 40 является неудовлетворительным, от 40 до 60 – удовлетворительным (средним), от 60 до 100 – отличный показатель, указывающий на высокий уровень траста.

На деле же некоторые из моих сайтов, с которых вообще не стоит ссылок, на которых хороший трафик и которые вообще являются СДЛ, чектраст помечает как «спамные». Так что этот инструмент я считаю скорее смешным, чем действенным.

Лимиты Яндекс XML и траст

Многие вебмастера отмечают, что траст сайта, рассчитываемый Яндексом, прямо пропорционален количеству лимитов, которое отображается в панели Яндекс XML. И в целом я думаю, что это недалеко от истины.

Пример из личного опыта

Расскажу Вам одну историю из личного опыта. Когда я купил свой первый домен, я вообще не знал ничего о трасте и прочих премудростях. Я просто работал над сайтом (не этим, это история про совершенно другой сайт ), наполнял его, увеличивал посещаемость, вообщем – всё как обычно.

Google продолжал исправно индексировать все страницы, Яндекс же дальше первой за следующий месяц не продвинулся. Я опять написал в техподдержку. Ответ, который я получил, был очень интересный:

Оказывается, у данного домена была история, т.е. он не был новым и ранее на нем располагался какой-то варезник с онлайн фильмами и софтом. На момент написания статьи на него вели порядка 70 абсолютно нетематических внешних ссылок (скорее всего продажных), к которым я не имею абсолютно никакого отношения.

Charon v0.6 SE

Наверняка ты знаком с замечательным инструментом для работы с прокси под названием Charon. Автор проги давно забросил свой проект, поэтому им занялся мембер Античата v1ru$.

Итак, Charon v0.6 SE — это программа для проверки работоспособности, функциональности и анонимности прокси-серверов по списку с заданными параметрами. Гибкие сетевые настройки позволяют настроить программу практически с любыми требованиями к сетевому трафику, устанавливая таймаут на соединение, выделяя заданное количество активизирующихся потоков, количество попыток опроса каждого IP-адреса, ручное и автоматическое редактирование списка веб-адресов для проверки анонимности.

Основные функциональные особенности:

- использование многоуровневой фильтрации IP-адресов по адресу, порту, зоне, стране и так далее (фильтрует ханипот);

- расширенный импорт и экспорт списков прокси-серверов: поддержка работы с буфером обмена, работа со списками сетевых сканеров AngryIPScanner и Superscanner;

- проверка прокси-серверов при помощи RBLсервисов;

- автоматический поиск публичных списков прокси-серверов при помощи поисковых систем;

- проверка HTTP (trans, anonim), ssl, socks4/5прокси;

- проверка пинга и скорости прокси-сервера;

- работа с GeoIP;

- практически полная русификация интерфейса. Автор модификации с удовольствием прочтет твои отзывы в топике bit.ly/fYIvbq.

DIR-300 PWNER

На очереди еще одна крайне интересная и необычная программа — «pwner» роутеров Dir-300.

Если ты внимательно следишь за новостями в области ИБ, то должен знать, что в прошивках указанного роутера за номерами 2.05B03, 2.04, 2.01B1, 1.05B09, 1.05, 1.04, а также DIR-615 + 4.13B01 кроется интересный баг, заключающийся в том, что любой пользователь может узнать пароль от уязвимого роутера. Представленная программа как раз и дает тебе возможность удобного эксплуатирования данного бага.

Пользоваться pwner’ом крайне просто:

- Пуск — cmd;

- ipconfig, узнаем наш IP;

- Запускаем прогу и вводим в первое окно IPадрес, с которого нужно начать сканирование (к примеру, если наш IP 10.2.4.64, то вводим 10.2.4.0);

- Во второе окно вводим конечный адрес (например, 10.2.4.255);

- Выбираем нужные опции (чек на Dir-300, pwn роутеров);

- Нажимаем «Go»;

- Ждём, когда программа выполнит все действия.

В конце своей работы прога выдаст ссылки на «готовые» роутеры. Далее ты сможешь нажать на заинтересовавший тебя IP и перейти в браузере в панель управления таким роутером.

В данной панели управления тебе всего лишь необходимо будет ввести логин «admin» и свой пароль (или не вводить пароль вовсе). Это все.

Теперь ты — полноправный владелец данного роутера :). Последние версии программы, а также поддержку от автора ищи тут: bit.ly/gJEL38.

Symboliclink Testing Tools

C первого взгляда (для неопытного пользователя/атакующего) может показаться странным/непонятным, что такого опасного может быть в символьных ссылках в ОС Windows (с Linux все понятно). Но данные файлы скрывают под собой много чего интересного. Итак, символьная ссылка может позволить атакующему прочитать/записать/повредить файл, к которому в обычной ситуации он не имел прав доступа.

В Windows наиболее интересно злоупотребление символьными ссылками менеджера объектов. В качестве примера можешь посмотреть описание IE EPM MOTWCreateFile Information

Disclosure или Adobe Flashbroker Incorrect Canonicalization Sandbox Escape.

Symboliclink Testing Tools — инструмент, который как раз позволяет проверять корректность обработки символьных ссылок и искать такие уязвимости. Сам автор инструмента частенько использует такие уязвимости для повышения привилегий и побега из песочницы IE.

В итоге этот небольшой набор для тестирования состоит из следующих программ: BaitAndSwitch, CreateDosDeviceSymlink, CreateMountPoint, CreateNtfsSymlink, CreateObjectDirectory, CreateRegSymlink, DeleteMountPoint, DumpReparsePoint, NativeSymlink, SetOpLock.

Более подробнее об этой теме ты можешь узнать из презентации «A Link to the Past: Abusing Symbolic Links on Windows» с конференции SyScan 2015.

Влияние траста сайта

Если говорить общими словами – то траст сайта, это уровень его доверия со стороны поисковых систем. Приходится долго работать и доказывать, что твой проект реально качественный, чтобы нарастить траст. При этом, потерять доверие можно за день, достаточно нарушить правила поисковиков.

Исходя из всей информации о трасте сайтов, можно составить список влияющих факторов, на траст сайта:

- возраст сайта;

- количество ссылок на сайт;

- количество внешних ссылок;

- качество сайта;

- посещаемость сайта.

Этот список далеко не полный, т.к. поисковые системы учитывают намного больше факторов, с целью выявления наиболее оптимальных источников, для своих пользователей.

Если вы будете учитывать все эти показатели и стремиться к их увеличению (или уменьшению, в зависимости от пользы), вам удастся увеличить траст вашего сайта.

Довольно частое явление можно наблюдать, когда на первой странице выдачи у вас находится несколько сайтов, не обладающих высокой внутренней оптимизацией и статьи с низким содержанием ключевых слов, объясняется это, высоким уровнем траста.

Сайты, траст которых находится ниже нулевой отметки, очень сложно поддаются раскрутке и в некоторых случаях им не поможет ни внутренняя, ни внешняя оптимизация, поэтому вы должны быть осторожны в своих начинаниях и с первого дня стараться создавать дружественное «общение» с поисковиками.

Как проверить траст сайта?

На самом деле, нет ни одного сервиса, способного представить точную информацию по уровню доверия поисковых систем. Сами поисковики тоже не предоставляют таких данных. Сами подумайте, сможете ли вы определить, насколько вы доверяете своему родственнику или знакомому.

Если вас переполняет интерес, можете попробовать воспользоваться сервисом . Нужно лишь ввести адрес сайта, после чего проводится проверка и на первой строчке показывается оценка траста:

Это не точные данные, показатель устанавливается на основе актуальных данных. Система проверяет поисковую выдачу, сравнивает позиции и так далее. Можно считать эту оценку поверхностной, по крайней мере, для особо заинтересованных это реальная возможность оценить доверие поисковиков к любому ресурсу.

Как повысить траст?

Если проверка траста сайта показала плохие результаты, не расстраивайтесь. Наоборот, нужно набраться энергии и приложить максимум усилий, чтобы завоевать доверие поисковых систем.

Это не так сложно, достаточно придерживаться нескольких правил:

- публиковать уникальный контент;

- добавлять качественную информацию;

- работать над юзабилити сайта;

- доработать дизайн сайта;

- улучшить поведенческие факторы;

- повысить качество ссылочной массы;

- снизить количество исходящих ссылок;

- увеличить посещаемость сайта;

- убрать ошибки в коде сайта.

В общем, потребуется поработать над площадкой и внести изменения, которые её улучшат. Стараться сделать сайт лучше нужно не только для поисковых систем, но и для посетителей. Именно от их поведения сейчас отталкиваются поисковики.

Гнаться за высоким трастом сайта не стоит, это показатель, который вы никогда не увидите. Старайтесь сделать свой сайт идеальным и тогда доверие к нему у поисковиков поднимется.

В заключение хотелось бы посоветовать статью про повышение комментируемости сайта с Qcomment, так как количество комментариев тоже сказывается на уровне траста.

Советую посетить следующие страницы: — Современные методики раскрутки сайтов — Удаленная работа в сети — С чего начать интернет – заработок

LFI как семечки

Авторы: P0cL4bs Team

URL: https://github.com/P0cL4bs/Kadimus

Система: Linux

Kadimus — это инструмент на си для проверки сайтов на наличие LFI (Local File Inclusion) уязвимости и ее эксплуатации.

Особенности:

- проверка всех URL-параметров;

- /var/log/auth.log RCE;

- /proc/self/environ RCE;

- php://input RCE;

- data://text RCE;

- раскрытие исходного кода;

- мультипоточность;

- командный shell-интерфейс через HTTP-запросы;

- поддержка прокси (socks4://, socks4a://, socks5:// ,socks5h:// и http://);

- прокси socks5 для bind connections.

Пример сканирования:

Пример получения исходного кода файла:

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Как поднять траст сайта?

Для того чтобы повысить траст, нужно проработать каждый из блоков, о которых говорилось выше. Результата не будет, если вы накрутите только несколько из них. Важна совокупная работа. Чтобы поднять траст, необходимо следить за:

- Доступностью ресурса. Если сайт регулярно лежит, то ни о каком доверии со стороны поисковиков не может идти речи. Чтобы избежать этого, выбирайте для ресурса качественный хостинг с хорошей репутацией;

- Контентом. Размещая ворованные тексты или статьи плохого качества, вы не сможете заработать положительную репутацию. Перед тем как разместить статью, проверьте ее на уникальность. Эксклюзивная и полезная информация на ресурсе, способствует повышению траста. Информация должна быть «заточена» под реальных людей, а не под поисковые машины;

- Ссылками. Не размещайте на своем ресурсе некачественные ссылки, вы не должны отправлять пользователей на сайты, исключенные из индекса поисковиков или на проекты сомнительного качества;

- Ссылочной массой. Прикупите нормальных ссылок, а не говна;

- Дизайном. Уникальный, хорошо проработанный дизайн в разы повысит доверие к ресурсу. Постоянно улучшайте внешний вид сайта, адаптируйте его под нужды людей.

Но самый главный союзник для повышения трастовости ресурса – время. Чем более естественно поведение веб-сайта, тем лучше

Важно, чтобы ресурс показывал плавный, но стабильный рост, тогда и траст будет постоянно повышаться. Не стоит пытаться искусственно повысить трастовость, это даст только кратковременный эффект, а в итоге вы рискуете вместо доверия получить бан, или попасть под фильтры

Последние изменения

12.08.2020

Начато рассмотрение судебного дела

№А12-18846/2018 от 05.06.2018 в

кассационной

инстанции.

Организация

в роли ответчика, сумма исковых требований 20 722 402 537 руб.

30.06.2020

Завершено рассмотрение судебного дела

№А12-18846/2018 от 05.06.2018 в

апелляционной

инстанции.

Организация

в роли ответчика, сумма исковых требований 20 722 402 537 руб.

29.06.2020

Завершено рассмотрение судебного дела

№А41-37074/2020 от 26.06.2020 в

первой

инстанции.

Организация

в роли иного лица, сумма исковых требований 386 860 руб.

26.06.2020

Новое судебное дело

№А41-37074/2020 от 26.06.2020 в роли иного лица, сумма исковых требований 386 860 руб.

02.03.2020

Начато рассмотрение судебного дела

№А12-18846/2018 от 05.06.2018 в

апелляционной

инстанции.

Организация

в роли ответчика, сумма исковых требований 20 722 402 537 руб.

06.02.2020

Завершено рассмотрение судебного дела

№А12-18846/2018 от 05.06.2018 в

первой

инстанции.

Организация

в роли ответчика, сумма исковых требований 20 722 402 537 руб.

29.01.2020

Завершено исполнительное производство

№ 41700/18/34043-ИП от 13.07.2018

Завершено исполнительное производство

№ 47197/18/34043-ИП от 08.08.2018

Поиск соседей сайта вместе с FindDomains

Ищем домены

FindDomains — это полезнейшая вещь для пентестеров. Данная прога представляет из себя многопоточный поисковый механизм, предназначенный для раскрытия доменных имен, сайтов и виртуальных хостов, которые могут быть расположены как на одном, так и на соседних IP-адресах (это расширит список потенциально уязвимых мест жертвы). Так как FindDomains работает в консоли, ты легко сможешь встроить ее в свою пентестерскую автоматизированную систему.

Утилита использует движок Bing’а, поэтому тебе необходимо получить идентификатор Bing Developers (binged.it/6Acq5) — что-то вроде «32AFB589D1C8B4FEC73D4BCB6EA0AD810E0FA2C7». Эту последовательность необходимо вставить в файл appid.txt, находящийся в корне папки программы.

Некоторые особенности утилиты:

- работает с первой 1000 результатов поиска Бинга;

- получение доменных имен с помощью DNS (помимо Бинга);

- многопоточность как при поиске, так и при работе с DNS;

- прекрасно работает с Mono (так что ты сможешь запустить утилиту и на своих любимых никсах).

Примеры использования поиска доменов для IP-адреса 1.2.3.4 и для домена:

Конвертация объектов

| Разбить составные объекты | + | + |

| Переместить объекты | + | + |

| Найти составные объекты | + | |

| Полигоны в линии | + | + |

| Центральные линии | + | |

| Объекты в точки | + | + |

| Полигоны из полилиний | + | + |

| Полигоны из точек | + | + |

| Полилинии из точек | + | + |

| Графика в объекты | + | + |

| Объекты в центроиды | + | + |

| Разбить полилинии | + | |

| Разбить полигоны | + | |

| Разбить по атрибутам | + | |

| Сгладить полилинии | + | + |

| Сгладить полигоны | + | |

| Упростить полилинии | + | |

| Упростить полигоны | + | |

| Распределить точки | + | |

| Удалить осколки | + | |

| Выпрямить углы полигонов | + | |

| Разделить пересекающиеся объекты | + | |

| Повернуть символы точек | + | |

| Выравнивание полигонов | + | |

| Притянуть объекты | + | |

| Вычислить ширину полигона | + | |

| Центральные линии между полигонами | + |

IOCTL Tool Suite

URL: https://github.com/iSECPartners/DIBF

Система: Windows

К теме фаззинга драйверов через IOCTL-команды мы обращались не раз, но тема до сих пор жива и являет на свет новые инструменты. DIBF — Dynamic Ioctl Brute-Forcer (and fuzzers). Этот инструмент имеет две отличительные особенности, на которых и остановимся.

Во-первых, IOCTL-значения, которые драйвер принял, и их валидный размер сохраняются в отдельный файл и могут быть использованы в дальнейшем для глубокого анализа. По завершении каждой итерации фаззер выводит подробную статистику о том, сколько запросов было отправлено, сколько успешно дошло и так далее.

Во-вторых, DIBF состоит из трех dumb-фаззеров:

- pure random fuzzer;

- sliding DWORD fuzzer;

- asynchronous fuzzer.

При этом можно их комбинировать и устанавливать временные лимиты на работу каждого. Также здорово, что данный инструмент можно использовать как доказательство наличия уязвимости. Можно с помощью него и hex-редакторов собрать интересующий запрос и отправить драйверу.

Shadow iframer[local]

На очереди старенький, но все еще не утративший своей актуальности ифреймер, написанный на bash и Perl. Ифреймер — это небольшая программа для вставки своего кода в php/htmlфайлы. Смысл в этом такой: например, тебе слили очередной приватный эксплойт, который может работать со всеми IE. Ясно, что ты тут же захотел его заюзать и поиметь нужное количество ботов, асек и другого приятного стаффа.

Под рукой у тебя как раз есть небольшой недавно порутанный хостинг, на котором лежат огромные массы html-страниц. Вставлять код вручную в каждую страницу не представляется возможным, поэтому и придумали ифреймеры.

Ифреймеры бывают удаленными (к примеру, для работы по ftp) и локальными. Shadow iframer — локальный. Сам скрипт данного ифреймера написан на баше с перловыми вставками и представлен сразу в нескольких версиях: версия для пользователя root (подразумевается, что трояниться будут все страницы хостинга) и для пользователя nobody (трояниться будут только страницы, доступные на запись). Использовать скрипт очень просто: запускай его с одним параметром — файлом с ифрейм-кодом. Ифреймер сам найдет все index-файлы и вставит в них твой код сразу же после первого тега body.

Примерный лог запуска:

Свои предложения и пожелания направляй автору в топик на Античате: http://bit.ly/ePt36Y.

Повелитель Android’ов

URL: https://github.com/jduck/android-cluster-toolkit

Система: Linux

Если ты активно занимаешься безопасностью и исследованием устройств на базе Android, то наверняка у тебя не одно устройство, а целая коллекция от разных производителей с разными версиями и прочим. Проблема фрагментации версий Android всем известна. В общем, получаем неплохой зоопарк устройств. Естественно, в наличии присутствует хороший, большой USB hub, куда воткнуты девайсы. И вот с этим со всем надо работать.

Android Cluster Toolkit помогает организовать взаимодействие с множеством Android-девайсов. В общем, он предназначен для работы с большой коллекцией устройств, присоединенных к одному компьютеру напрямую либо через один или несколько USB-хабов. Так что исследователь может работать либо с одним устройством, либо с целой группой устройств за раз.

Программа написана на Ruby. Давайте познакомимся с основными скриптами:

- scan.rb — позволяет быстро добавить новое устройство в систему;

- shell.rb — позволяет выполнять shell-операции на конкретном устройстве;

- mdo — позволяет запустить нужную ADB-команду на группе устройств, например удобно установить приложение сразу на несколько устройств одной командой;

- mcmd — позволяет выполнять shell-операции на группе устройств, например получить сетевые настройки с устройств;

- mbb — позволяет выполнять команды из BusyBox на группе устройств;

- mpull — позволяет скачать необходимые файлы с группы устройств на хостовую машину.

Теперь ваш Android зоопарк будет под контролем.

rop-tool

Rop-tool — это инструмент, помогающий писать эксплойты для бинарных уязвимостей. Программа очень проста в использовании и представляет собой некий комбайн, хотя и не может похвастаться каким-то уникальным функционалом по сравнению с аналогичными утилитами из данной области.

Инструмент имеет четыре основные команды:

- gadget — отвечает за поиск ROP-гаджетов;

- patch — помогает патчить бинарный исполняемый файл;

- info — отображает основную информацию о бинарном исполняемом файле;

- search — производит поиск по бинарному исполняемому файлу.

Особенности:

- поиск строк, поиск гаджетов, патчинг;

- подсветка вывода;

- Intel и AT&T синтаксис;

- поддержка форматов ELF, PE и MACH-O;

- поддержка big и little endian;

- поддержка архитектур x86 и x86_64.

В качестве движка дизассемблера используется библиотека Capstone.

Примеры использования:

Проверка Тиц и PR сайта

Вторник, 10 июня 2014 г.

В сервисе добавлена история ТИЦ, PR сайта. Чтобы определить тиц и pr сайта на текущую дату, а также узнать историю тиц и pagerank за прошедший период и посмотреть склейку тиц (проверка тиц на клей) просто ведите url сайта ( домена) в поле и нажмите «Проверить»

История тиц и pr сайта

История изменения тематического индекса цитирования Яндекса отображается ввиде графика:История PR сайта — график изменения Google PageRank:Также реализованы подобные графики для индексации в Яндексе и скорости обновления сайтов в Яндексе и история посещаемости liveinternet.

Массовая проверка тиц и pr

Для массовой проверки тиц и pr специально разработан плагин для браузера Firefox, позволяющий осуществлять пакетную проверку тиц и пр, а также многих других сео параметров в многопоточном режиме. Список url можно импортировать из текстового файла, а результаты проверки экспортировать в excell.

Апдейты тиц и pr

В правой колонке вверху можно узнать апдейты тиц Яндекса (даты обновления ТИЦ), обновления поисковой выдачи Яндекса и апдейты Google PR. Последний апдейт выделяется бОльшим шрифтом. Также вы можете установить себе подобную табличку — информер апдейтов Яндекса и ГуглаДля справки:

Что такое тиц?

ТИЦ — это тематический индекс цитирования Яндекса, определяется количеством и качеством ссылок на интернет ресурс (обычно это хост, в редких слычаях им может выступать раздел сайта, описанный в Яндекс Каталоге). По сути Тиц — это сумма весов входящих ссылок на сайт. По заверениям представителей Яндекса большую роль играет тематичность, естественность ссылок и их полезность. Как данные величины рассчитывает Яндекс остаётся загадкой. Практические опыты по увеличению ТИЦ показывают, что тематичность ссылающегося ресурса в том виде, в котором все привыкли её воспринимать не столь значима.. При определении естественности большую роль играет анкор-лист, при этом часто естественными в глазах Яндекса выглядят безанкорные ссылки..При подсчете тематического индекса цитирования не учитываются немодерируемые в отношении ссылок ресурсы, которые может оставить кто угодно (это доски объявлений, форумы, блоги и т.д.) Очевидно что при определении тех сайтов, с которых не нужно учитывать ссылки не последнюю роль играет заспамленность ссылками и их «разношерстность». При этом такие ссылки не имеют отрицательный вес для тиц, они просто игнорируются.

Как посмотреть тиц сайта в яндексе

Если вы хотите вручную проверить тиц в поисковой системе Яндекс, то существует несколько способов:

1) Ввести в адресной строке вашего браузера https://yaca.yandex.ru/yca/cy/ch/xtool.ru/

(вместо xtool.ru введите адрес своего сайта)

Кроме значения показателя данный запрос показывает также наличие сайта в Яндекс каталоге

2)Набрать в адресной строке http://www.yandex.ru/cycounter?xtool.ru

В данном случае результат вы получите ввиде картинки

Что такое pr?

PR — это pagerank Google. В отличие от Тиц расчитывается не для ресурса вцелом, а для конкретной страницы

Это число (0-10), которое обозначает важность страницы среди других страниц и определяется суммой весов ссылающихся на эту страницу других страниц.. Главный принцип заложенный в теории pagerank прост — если страница A ссылается на страницу B, то страница А считает, что Страница B — важная страница

При этом анкор не играет роли..На сегодняшний день в ранжировании поисковой системы Google участвуют сотни параметров и pagerank всего лишь один из них (Как впрочем и тиц для Яндекса)

Как посмотреть pr сайта в Google

Поисковая система Google к сожалению не позволяет проверить pagerank напрямую. Но информацию легко получить из сервисов. Например на нашем сервисе при анализе сайта определяется его PR

Создание новых комментариев временно остановлено. Все вопросы присылайте на почту admin@xtool.ru

J2EEScan

J2EEScan — это плагин для известного Burp Suite. Цель данного плагина — улучшить покрытие тестов при пентестинге J2EE-приложений. Реализовано это все достаточно просто в виде новых тест-кейсов и новых подходов к обнаружению уязвимостей для J2EE-приложений. Плагин способен детектировать как общие уязвимости:

- Expression Language Injection,

- Local File include,

- Incorrect Error Handling,

- XML External Entity,

- Information Disclosure,

- Compliance Checks (HTTP Verb Tampering, Invoker Servlet и так далее),

так и уязвимости конкретных серверов приложений, в том числе:

- Apache Struts;

- Grails;

- Apache Wicket;

- Java Server Faces;

- JBoss SEAM;

- JBoss;

- Tomcat;

- Oracle Application Server;

- Jetty;

- Apache Axis.

Плагин активно развивается и время от времени пополняется новыми тест-кейсами на появившиеся уязвимости.

Легкий поиск и раскрутка SQL-инъекций

Угроза для БД

Программа SQLRipper — это продвинутый и удобный инструмент, предоставляющий мощные, гибкие и очень простые в использовании функции для поиска и анализа SQL–инъекций на основе БД MySQL и MSSQL.

Возможности программы:

- поиск относительных и абсолютных ссылок на страницах;

- задание максимального количества найденных ссылок на странице;

- проверка найденных ссылок на SQL-ошибки;

- определение количества полей в SELECT-запросе c помощью операторов ORDER BY, GROUP BY, UNION SELECT;

- точное определение полей вывода;

- возможность замены пробелов и комментариев на аналоги в случае наличия IDS;

- сохранение промежуточных результатов парсинга в файл .dbf;

- чтение структуры базы данных;

- сохранение и загрузка структуры в файл XML;

- выгрузка произвольной таблицы и сохранение ее в .dbf.

Хотя программа и обладает интуитивно-понятным интерфейсом, но тем не менее предлагаю тебе просмотреть обучающий ролик с описанием основных ее фич, а также следить за всеми обновлениями на официальной странице утилиты.

Инструменты общего назначения

| Копировать свойства слоя | + | |

| Множественные компоновки | + | |

| Расширенный инструмент идентификации | + | |

| Построить сеть | + | |

| Начать редактирование выбранного слоя | + | + |

| Открыть таблицу | + | |

| Добавить данные | + | |

| Инструменты перехода | + | |

| Свойства слоя | + | |

| Менеджер доменов | + | |

| Менеджер тем | + | |

| Управление выборками | + | |

| Поиск документов и данных | + | |

| Информация о документе | + | |

| Показать направления | + | + |

| Показать узлы | + | + |

| Выпуклая оболочка | + | + |

| Вогнутая оболочка | + | |

| Извлечь карту | + | |

| Создать отчет | + | |

| Работа с GeoRSS | + | |

| Автосохранение копии документа | + | |

| Менеджер определяющих запросов | + | |

| Найти объекты | + | |

| Найти данные в Каталоге | + | |

| Сделать слои доступными для выборки | + | |

| Менеджер масштабов | + | |

| Пипетка | + | |

| Работа со слоями ArcGIS Pro | + | |

| Работа с файлами GPX | + |

Возможно, вам будут полезны следующие разделы:

Отчёт: география и посещаемость сайта

Отчёт в графической форме показывает объём посещений сайта x-tool.org, в динамике, с привязкой к географическому размещению активных пользователей данного сайта.

Отчёт доступен для сайтов, входящих в TOP-100000 рейтинга Alexa. Для всех остальных сайтов отчёт доступен с некоторыми ограничениями.

Alexa Rank – рейтинговая система оценки сайтов, основанная на подсчете общего количества просмотра страниц и частоты посещений конкретного ресурса. Alexa Rank вычисляется исходя из показателей за три месяца. Число Alexa Rank – это соотношение посещаемости одного ресурса и посещаемости прочих Интернет-порталов, поэтому, чем ниже число Alexa Rank, тем популярнее ресурс.

От зависимости до уязвимости

URL: https://github.com/jeremylong/DependencyCheck

Система: Windows/Linux

Давай представим ситуацию: ты исследуешь какую-то программу, которую написали по госзаказу. Первым делом, скорее всего, ты захочешь узнать, что стороннего использовали разработчики при ее создании. После этого ты, естественно, поинтересуешься, какие версии сторонних библиотек использовались, последние ли они и закрыты ли в них все известные уязвимости. Для этого ты полезешь в какую-нибудь базу уязвимостей и начнешь все проверять вручную. В общем, это не особо интересная и муторная работа, которую хорошо было бы автоматизировать.

Dependency-Check — это утилита, которая помогает обнаружить публично известные уязвимости в сторонних зависимостях исследуемого проекта. На текущий момент она поддерживает анализ Java- и .NET-зависимостей, но планируется поддержка Node.js и клиентских JavaScript-библиотек. Этот инструмент прекрасно подходит для проверки одного из пунктов OWASP — «A9 — Using Components with Known Vulnerabilities».

От чего зависит трастовость?

Да много от чего. Мы не можем назвать формулу расчета, если таковая вообще существует, однако если она есть, то на нее точно влияют:

- Возраст сайта. Ну тут все просто и логично — чем старше сайт, чем дольше он обходится без «косяков», тем он кажется надежнее.

- Отсутствие косяков, как я уже сказал. Если на вашем сайте был редирект на порнуху, если на домене ранее был дорвей — все это херово для траста.

- Если авторитетные сайты ставят ссылки на ваш. Типа Википедии, государственных порталов, уважаемых СМИ и так далее.

- Доменная зона. На всяких бесплатных доменных зонах, на поддоменах и так далее траст снижается.

- Говорят, что чем дольше срок продления домена — тем лучше. Хз, корреляцию трудно провести с точностью.

- Если сайт ищет много живых людей, делает прямые заходы, заходы по рекомендациям из соцсетей и мессенджеров, то это хороший сигнал для траста.

- Поведенческие факторы. В целом если ПФ у сайта хорошие и нет косяков — то рано или поздно он станет трастовым.

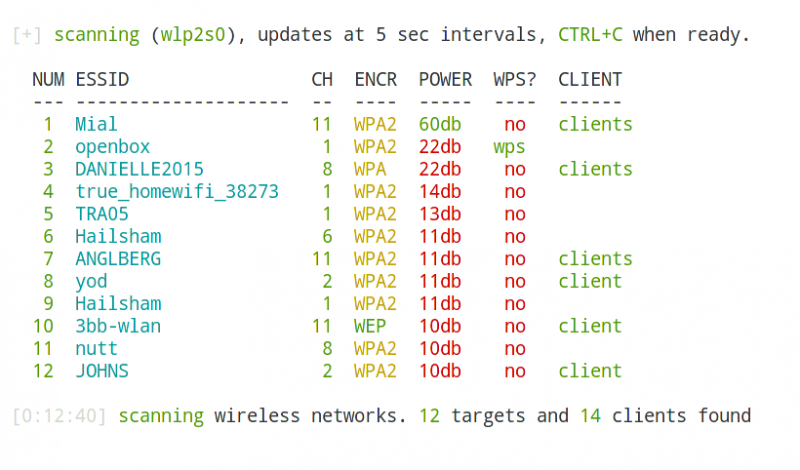

Вооруженный Android

URL: www.dsploit.net

Система: Android

dSploit — это набор Android-инструментов для анализа сети и проведения пентеста прямо с мобильного устройства на ОС Android. Согласись, очень удобно часть работы делать прямо с экрана своего смартфона!

Основной доступный функционал:

- сканирование Wi-Fi и крякинг ключей от распространенных роутеров;

- определение сервисов на цели;

- поиск известных уязвимостей по базе NVD;

- мультипротокольный login-крякер;

- сбор и отправка TCP- и UDP-пакетов;

- поддержка HTTPS/SSL (SSL Stripping + HTTPS -> Redirection);

- MITM Realtime Network Stats;

- MITM Multi Protocol Password Sniffing;

- MITM HTTP/HTTPS Session Hijacking;

- MITM HTTP/HTTPS Hijacked Session File Persistance;

- MITM HTTP/HTTPS Realtime Manipulation.

По данным пунктам он превосходит своих как бесплатных, так и платных конкурентов: DroidSheep, NetSpoof и zAnti. При этом он может еще и запускать RouterPWN на роутере, делать traceroute, сканировать порты, также в процессе MITM можно заменять изображения, видео с YouTube и вставлять свой JavaScript-код. Для всего этого тебе понадобится ARM-устройство с ОС Android не ниже версии 2.3 с root-доступом и установленным BusyBox.