Информационная безопасность

Содержание:

- Классификация источников угроз информационной безопасности

- Национальные стандарты Российской Федерации (ГОСТы)

- Методика идентификации угроз – «дерево угроз»

- Классификация источников угроз информационной безопасности

- Правила безопасности

- Угрозы бесперебойной работы в пору пандемии

- Состав системы информационной безопасности

- Краткое описание процесса моделирования угроз

- Анализ риска

- Документы ФСТЭК России по моделированию угроз персональным данным 2008 года.

- Дмитрий Никульчев, DD Planet — о том, как защитить данные пользователей web и mobile сервисов

- Законы о регулировании

- Документы Банка России о рисках информационной безопасности

- Удаленный доступ при карантине и самоизоляции

- Аппаратно-программные средства защиты информации

- Владимир Садовский, руководитель группы мониторинга и реагирования на инциденты информационной безопасности «М.Видео-Эльдорадо», — о том, как построить процесс безопасного программирования

Классификация источников угроз информационной безопасности

Носителями угроз безопасности информации являются источники угроз. В качестве источников угроз могут выступать как субъекты (личность), так и объективные проявления, например, конкуренты, преступники, коррупционеры, административно-управленческие органы. Источники угроз преследуют при этом следующие цели: ознакомление с охраняемыми сведениями, их модификация в корыстных целях и уничтожение для нанесения прямого материального ущерба.

- Все источники угроз информационной безопасности можно разделить на три основные группы:

- Обусловленные действиями субъекта (антропогенные источники) – субъекты, действия которых могут привести к нарушению безопасности информации, данные действия могут быть квалифицированы как умышленные или случайные преступления. Источники, действия которых могут привести к нарушению безопасности информации могут быть как внешними так и внутренними. Данные источники можно спрогнозировать, и принять адекватные меры.

- Обусловленные техническими средствами (техногенные источники) – эти источники угроз менее прогнозируемы, напрямую зависят от свойств техники и поэтому требуют особого внимания. Данные источники угроз информационной безопасности, также могут быть как внутренними, так и внешними.

- Стихийные источники – данная группа объединяет обстоятельства, составляющие непреодолимую силу (стихийные бедствия или другие обстоятельства, которые невозможно предусмотреть или предотвратить или возможно предусмотреть, но невозможно предотвратить), такие обстоятельства, которые носят объективный и абсолютный характер, распространяющийся на всех. Такие источники угроз совершенно не поддаются прогнозированию и, поэтому меры против них должны применяться всегда. Стихийные источники, как правило, являются внешними по отношению к защищаемому объекту и под ними, как правило, понимаются природные катаклизмы.

Национальные стандарты Российской Федерации (ГОСТы)

- ГОСТ Р 51275-2006. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения

- ГОСТ Р ИСО/ТО 13569-2007. Финансовые услуги. Рекомендации по информационной безопасности

- ГОСТ Р 56545-2015 Защита информации. Уязвимости информационных систем. Правила описания уязвимостей

- ГОСТ Р 56546-2015 Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем

- ГОСТ Р 53113.1-2008 Информационная технология (ИТ). Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 1. Общие положения

- ГОСТ Р 52448-2005 Защита информации. Обеспечение безопасности сетей электросвязи. Общие положения

- ГОСТ Р ИСО/МЭК 27005-2010. Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности

ГОСТ Р 51275-2006. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положенияГОСТ Р 50922-2006 Защита информации. Основные термины и определенияГОСТ Р ИСО/ТО 13569-2007. Финансовые услуги. Рекомендации по информационной безопасностиГОСТ Р 56545-2015 Защита информации. Уязвимости информационных систем. Правила описания уязвимостейГОСТ Р 56546-2015 Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных системГОСТ Р 50922-2006 Защита информации. Основные термины и определения

- по области происхождения;

- по типам недостатков ИС;

- по месту возникновения (проявления).

- Наименование уязвимости.

- Идентификатор уязвимости.

- Идентификаторы других систем описаний уязвимостей.

- Краткое описание уязвимости.

- Класс уязвимости.

- Наименование ПО и его версия.

- Служба (порт), которая (который) используется для функционирования ПО.

- Язык программирования ПО.

- Тип недостатка.

- Место возникновения (проявления) уязвимости.

- Идентификатор типа недостатка.

- Наименование операционной системы и тип аппаратной платформы.

- Дата выявления уязвимости.

- Автор, опубликовавший информацию о выявленной уязвимости.

- Способ (правило) обнаружения уязвимости.

OVALГОСТ Р 53113.1-2008 Информационная технология (ИТ). Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 1. Общие положенияГОСТ Р 52448-2005 Защита информации. Обеспечение безопасности сетей электросвязи. Общие положенияГОСТ Р 51275-2006. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положенияГОСТ Р ИСО/МЭК 27005-2010. Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасностиISO 27K

Методика идентификации угроз – «дерево угроз»

ГОСТ Р 51901.13-2005 (МЭК 61025:1990) Менеджмент риска. Анализ дерева неисправностей

- нарушение конфиденциальности защищаемых данных;

- нарушение целостности защищаемых данных;

- нарушение доступности защищаемых данных.

- разглашение защищаемых данных со стороны лиц, допущенных к их обработке;

- осуществление несанкционированного доступа к защищаемым данным со стороны не допущенных лиц;

- утечка защищаемых данных по техническим каналам.

- повреждение защищаемых данных вследствие действий лиц, допущенных к их обработке;

- повреждение защищаемых данных вследствие действия вредоносного кода;

- повреждение защищаемых данных вследствие отказов и сбоев компьютера, на котором они обрабатываются.

- уничтожение защищаемых данных вследствие воздействия вредоносного кода (криптолокеры);

- уничтожение защищаемых данных вследствие выхода из строя жесткого диска компьютера, на котором они хранятся;

- нарушение условий эксплуатации объекта информатизации, делающее невозможным работу с ним персонала.

Классификация источников угроз информационной безопасности

Носителями угроз безопасности информации являются источники угроз. В качестве источников угроз могут выступать как субъекты (личность), так и объективные проявления, например, конкуренты, преступники, коррупционеры, административно-управленческие органы. Источники угроз преследуют при этом следующие цели: ознакомление с охраняемыми сведениями, их модификация в корыстных целях и уничтожение для нанесения прямого материального ущерба.

- Все источники угроз информационной безопасности можно разделить на три основные группы:

- Обусловленные действиями субъекта (антропогенные источники) – субъекты, действия которых могут привести к нарушению безопасности информации, данные действия могут быть квалифицированы как умышленные или случайные преступления. Источники, действия которых могут привести к нарушению безопасности информации могут быть как внешними так и внутренними. Данные источники можно спрогнозировать, и принять адекватные меры.

- Обусловленные техническими средствами (техногенные источники) – эти источники угроз менее прогнозируемы, напрямую зависят от свойств техники и поэтому требуют особого внимания. Данные источники угроз информационной безопасности, также могут быть как внутренними, так и внешними.

- Стихийные источники – данная группа объединяет обстоятельства, составляющие непреодолимую силу (стихийные бедствия или другие обстоятельства, которые невозможно предусмотреть или предотвратить или возможно предусмотреть, но невозможно предотвратить), такие обстоятельства, которые носят объективный и абсолютный характер, распространяющийся на всех. Такие источники угроз совершенно не поддаются прогнозированию и, поэтому меры против них должны применяться всегда. Стихийные источники, как правило, являются внешними по отношению к защищаемому объекту и под ними, как правило, понимаются природные катаклизмы.

Правила безопасности

Есть несколько обязательных правил информационной безопасности, которые соблюдать просто необходимо (2014 г.).

Заслон от вирусов и спама

Заслон для вирусов и спама. Самую большую угрозу безопасности компании, по данным экспертов, представляет вредоносное ПО. На август 2014 года ежедневно появляется около 200 тыс. новых его образцов. По данным участников ИБ-рынка, в 2013 году 95% российских компаний по меньшей мере один раз подверглись хакерской атаке. Не менее серьезной угрозой является утечка в результате незащищенного обмена корпоративной информацией через мобильные устройства сотрудников.

Чтобы не допустить возникновения этих угроз, необходимо отказаться от «левого» софта, установить файрвол и современный антивирус, регулярно обновлять его.

Компьютер для ДБО использовать только для ДБО

Компьютер, на котором установлено ДБО, необходимо отключить от локальных сетей. Выходить в интернет с него, кроме как для связи с банком, нельзя.

Не пользоваться соцсетями и открытым Wi-Fi с рабочих компьютеров

Если в работе или для хранения информации используются смартфоны и планшетные компьютеры, не надо выходить с них в социальные сети и пользоваться общедоступным Wi-Fi.

Ключи и пароли держать под замком

Часто руководители СМБ сами дают карты в руки мошенникам, держа ключи от ДБО и электронной подписи в доступном месте.

Эти сведения необходимо хранить в сейфе или другом надежном месте, доступ посторонних к ним должен быть запрещен.

Корпоративные данные должны храниться на удаленном сервере

Коммерческие и персональные данные лучше всего доверить облачным сервисам. Это безопаснее, чем в папке на столе или компьютере, на флешке или съемном диске. Данные в дата-центрах хранятся в зашифрованном виде, и добраться до них можно только с помощью электронных ключей и цифровой подписи.

Разграничить доступ к данным между сотрудниками

Важно также предупредить и внутренние угрозы – умышленные или случайные нарушения политики информационной безопасности сотрудниками компании. Эти риски можно минимизировать, установив доступ к корпоративной информации в зависимости от уровня полномочий сотрудников

Например, менеджер по продажам располагает сведениями только о своих клиентах, а полная база и вся история продаж будет доступна только начальнику отдела продаж. Главный бухгалтер должен иметь доступ только к бухгалтерской отчетности, а управленческая отчетность будет доступна только гендиректору. Конечно, в маленькой компании добиться полного обособления функций сложно, но попытаться разграничить потоки информации между сотрудниками все-таки необходимо. Все это также снизит вероятность утечки данных.

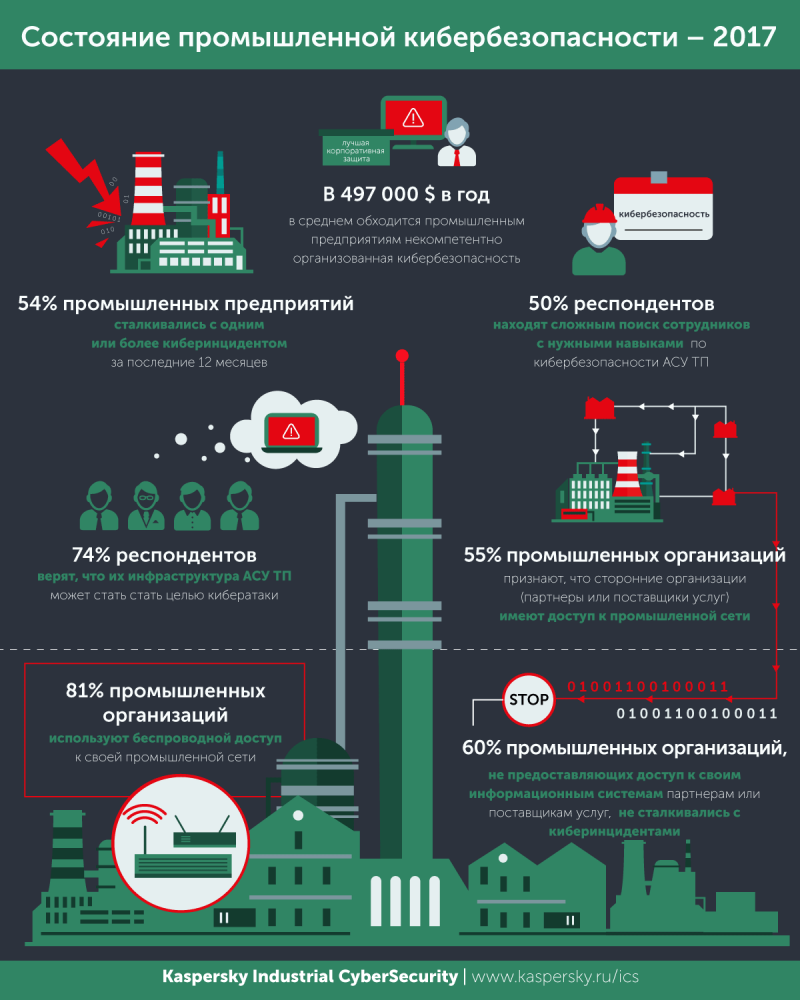

Угрозы бесперебойной работы в пору пандемии

Бесперебойная дистанционная работа в период пиковых нагрузок зависит от множества технических факторов: пропускной способности канала домашней сети, пропускной способности интернет-канала, соответственных возможностей серверного оборудования (и его программного обеспечения и информационных хранилищ) на случай массового роста числа запросов. Например, в дни карантина значительно возросли потребности в облачных сервисах, к чему не все провайдеры в мире оказались готовы. В России особенно актуально данный вопрос встал относительно облачных хранилищ государственных информационных систем, имеющих строгие нормативные требования.

Заметим, что вопросы устойчивого функционирования интернет-сети в условиях пиковых нагрузок не новы. Большинство провайдеров (в зависимости от плана экономии) закладывают резерв на случай перегрузок, а по достижению заданной точки (например, 60% по американским меркам), инициируют модернизацию. К сожалению, в нашей стране имеется зависимость от поставщиков импортной электроники и высокотехнологичных программных решений, что, однако, решается. То же самое можно сказать про готовность ряда интернет-порталов, в первую очередь информационных систем общего пользования, которые подлежат обязательной оценке соответствия.

Вспышка нового коронавируса создала беспрецедентные лавинные нагрузки, которые приводили к кратковременным сбоям. На рис. 4 приведены единичные (не стоит этим спекулировать) факты недоступности государственных информационных систем общего пользования, как-то: kremlin.ru, mos.ru, стопкоронавирус.рф и sobyanin.ru в момент первичных срочных сообщений по ТВ, а также периодическое зависания любимого всеми школьниками портала домашних заданий — uchi.ru.

Рис. 4. Примеры отдельных перебоев в доступности порталов.

На рис. 5 проиллюстрированы примеры динамики отдельных сбоев провайдеров услуг в сети интернет.

Рис. 5. Примеры отдельных сбоев в работе провайдеров услуг.

Данные перегрузки оказались повсеместны в мировой практике. С момента карантинных мероприятий многие зарубежные сетевые провайдеры заявили о повышении объемов трафика на треть, а некоторые даже в два раза. Подобные проблемы возникли и с сетевыми приложениями. Например, в Китае в феврале использование видеоконференций возросло в 22 раза по сравнению с прошлым годом. Весомую долю в интернет-коллапс внесли запертые дома школьники: игровая сеть Steam известила о 20,3 млн геймеров, вошедших в систему одновременно, а игровая сеть Microsoft Xbox Live при старте школьных «карантикул» на какое-то время «завещала долго жить». Чтобы выровнять ситуацию в Европе комиссар ЕС Тьерри Бретон призвал решительно блокировать потоки видео высокой четкости. К слову, известный российский депутат предложил еще и приоритизировать отечественный трафик относительно мирового.

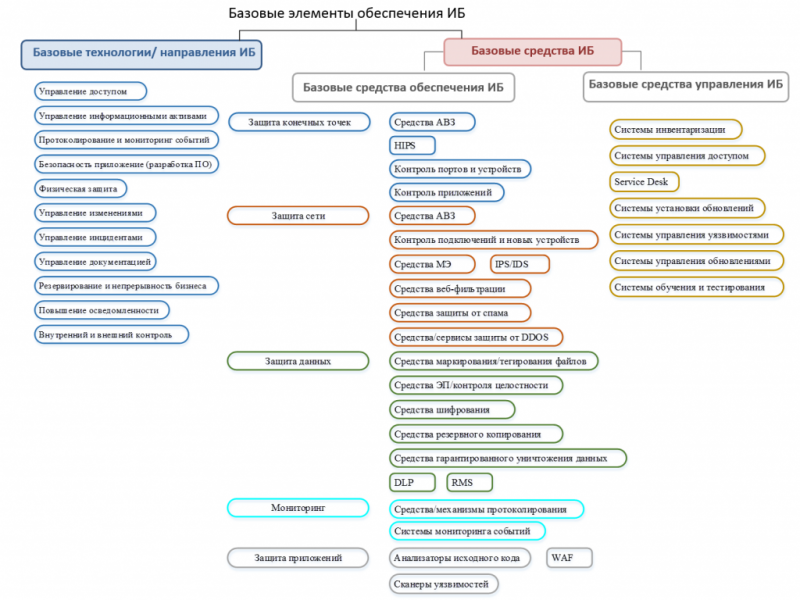

Состав системы информационной безопасности

- Доступность – информация доступна только в определённом виде, времени и месте конкретному кругу лиц.

- Конфиденциальность – доступ к информации очень узкого круга лиц.

- Целостность – комплекс мероприятий, которые направлены на обеспечение целостности обрабатываемой информации.

Цель защиты информации – сведение к минимуму потерь, которые могут быть вызваны нарушением недоступности, целостности или конфиденциальности. Таким нарушением может быть некоторые воздействия на компьютерные системы предприятия.

Современная система безопасности на предприятии представляет сегодня несколько компонентов, которые могут выйти из строя.

Программное обеспечение. Любые программы, которые приобретены и загружены в систему: объектные, исходные или загрузочные, утилиты и т.д.

Аппаратные средства. Это компьютеры, ноутбуки, периферийные устройства, любые линии связи.

Хранимые данные. Они могут как постоянные, так и временные на любых носителях.

Пользователи и обслуживающий персонал.

Система информационной безопасности на предприятиях и банках должна всегда совершенствоваться и развиваться. Необходим постоянный контроль функциональной системы, усиление её слабых мест, обновление существующих и дополнение новых механизмов защиты.

Комплексное использование всего арсенала имеющих средств защиты обусловлено возможными действиями злоумышленников.

Условием для обеспечения безопасности информации является законность и соблюдение интересов, профессионализм представителей службы безопасности, соблюдение всех установленных правил, ответственность персонала и руководства.

Если хотя бы одно условие не соблюдается, то никакая самая современная система безопасности не может быть полной.

Воздействия на информационную систему предприятия можно разделить на две части: преднамеренную и случайную.

Случайными могут быть: сбой или отказ аппаратуры, помехи в линии связи, ошибки в программном обеспечении, аварии из-за стихийных бедствий и неожиданных отключений электроэнергии и ошибки персонала.

Преднамеренными воздействиями считаются: конкуренция, недовольство служащих, взятка, любопытство персонала.

Краткое описание процесса моделирования угроз

модель угроз

- информационные системы;

- автоматизированные системы;

- объекты информатизации;

- бизнес-процессы.

майндкартатиповая (базовая) модель угрозчастная модель угроз

- отчетов исследователей об обнаруженных уязвимостях, которые могут быть использованы для реализации угроз;

- отчетов компьютерных криминалистов о расследованиях реальных компьютерных атак;

- отчетов компаний, специализирующихся в области защиты информации, посвященных анализу текущей ситуации в области компьютерной безопасности;

- публикаций в СМИ, посвященных компьютерным преступлениям;

- , в которых перечислены угрозы, сгруппированные по тому или иному принципу.

идентификация угрозпризнака наличия возможностеймодель нарушителяпризнак незначительности риска

Анализ риска

Для защиты от утечки конфиденциальной информации используются:

- системы аутентификации и идентификации,

- системы криптографической защиты дисковых данных, а также информации, передаваемой по сетям,

- программные решения для управления ключами шифрования.

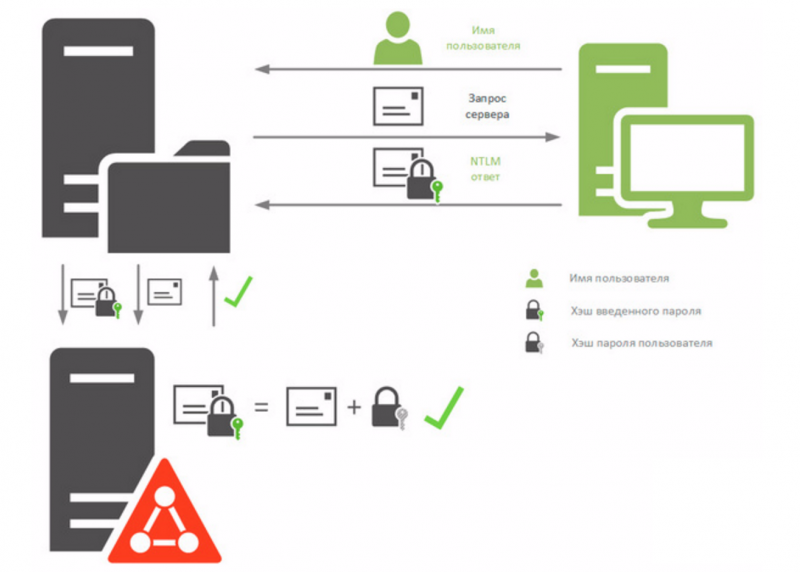

Средства аутентификации и идентификации позволяют ограничить доступ к ресурсам сети. Для этого у пользователя запрашивается некая информация, известная только ему, после чего открывается доступ. Для реализации этой возможности используются:

- биометрия — физиологические особенности людей (отпечатки пальцев, изображение радужной оболочки глаза и так далее);

- конфиденциальная информация — пароли, ключи и прочее.

Для криптографической защиты информации применяются специальные средства, помогающие маскировать содержимое данных. В результате шифрования преобразовывается каждый символ защищаемых сведений. Суть шифрования сводится к перестановке символов, замене, аналитическим преобразованиям или гаммированию. Распространены комбинированные средства шифрования, когда несколько различных методов используются поочередно.

Документы ФСТЭК России по моделированию угроз персональным данным 2008 года.

- Базовая модель угроз ПДн ФСТЭК, 2008 г.

- Методика определения актуальных угроз ПДн 2008 г.

Базовая модель угроз ПДн ФСТЭК, 2008 г.

- с перехватом (съемом) ПДн по техническим каналам с целью их копирования или неправомерного распространения;

- с несанкционированным, в том числе случайным, доступом в ИСПДн с целью изменения, копирования, неправомерного распространения ПДн или деструктивных воздействий на элементы ИСПДн и обрабатываемых в них ПДн с использованием программных и программно-аппаратных средств с целью уничтожения или блокирования ПДн.

- угроза утечки по техническим каналам := <источник угрозы>, < среда распространения ПДн и воздействий / приемник информативного сигнала / передатчик воздействующего сигнала>, <носитель ПДн>

- угроза НСД := <источник угрозы>, <уязвимость программного или аппаратного обеспечения>, <способ реализации угрозы>, <объект воздействия>, <несанкционированный доступ>.

- угроза НСД в ИСПДн: = <источник угрозы>, <уязвимость ИСПДн>, <способ реализации угрозы>, <объект воздействия (программа, протокол, данные и др.)>, <деструктивное действие>.

- угроза «Отказа в обслуживании»: = <источник угрозы>, <уязвимость ИСПДн>, <способ реализации угрозы>, <объект воздействия (носитель ПДн)>, <непосредственный результат реализации угрозы (переполнение буфера, блокирование процедуры обработки, «зацикливание» обработки и т.п.)>;

- угроза ПМВ в ИСПДн: = <класс вредоносной программы (с указанием среды обитания)>, <источник угрозы (носитель вредоносной программы)>, <способ инфицирования>, <объект воздействия (загрузочный сектор, файл и т.п.)>, <описание возможных деструктивных действий>, <дополнительная информация об угрозе (резидентность, скорость распространения, полиморфичность и др.)>.

ИСПДн НСД ПМВ Методика определения актуальных угроз ПДн 2008 г.

Дмитрий Никульчев, DD Planet — о том, как защитить данные пользователей web и mobile сервисов

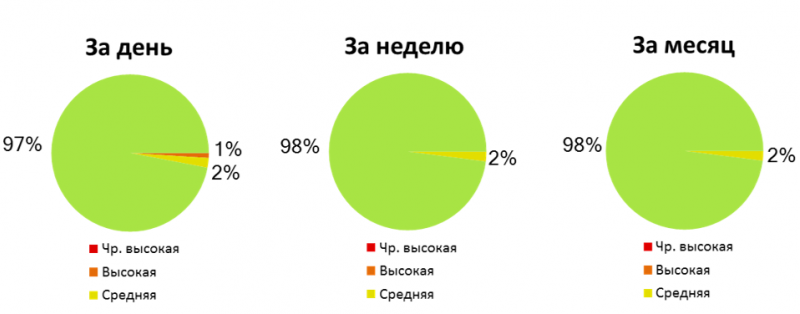

Severity в борьбе за идеальный продукт

- В первую очередь мы выявляем и устраняем блокеры или ошибки, при которых у пользователя нет возможности выполнить целевое действие. Например, посетитель не может зарегистрироваться на сайте или в приложении; осуществить вход в аккаунт; получить доступ к целевым данным или к разделам приложения.

- Далее мы отслеживаем и устраняем критические баги — проблемы безопасности, зависания системы, неправильно работающий бизнес-процесс, периодические падения приложения.

- Затем анализируем проблемы medium-уровня — находим ошибки, которые появляются лишь в отдельных специфических ситуациях.

- Завершающим этапом вносим минорные правки — избавляемся от мелких багов, отрабатываем замечания по интерфейсу и так далее.

- Используйте параметризованные запросы к Базе Данных.

- Избавляйтесь от конструирования запросов внутри приложения, чтобы избежать sql-инъекций.

- Подключайтесь к Базе Данных лишь под специальной заведенной учетной записью с минимально необходимым набором прав.

- Регулярно ведите журналы безопасности.

Законы о регулировании

Первым и фактически главными законами, регулирующим информационное пространство России стали законы «О связи» от 7 июля 2003 года и «Об информации, информационных технологиях и защите информации» от 27 июля 2006 года. Эти документы устанавливают помимо прочего правовые основы деятельности в данной области, определяют полномочия органов государственной власти, права и обязанности лиц, пользующихся интернетом.

28 июля 2012 года поправками в закон «О защите детей от запрещенной информации» был создан Единый реестр запрещенных сайтов в сети интернет — «черный список» ресурсов, доступ к которым должен в обязательном порядке блокироваться российскими провайдерами. Ведет реестр Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций РФ (Роскомнадзор). Основания для внесений сайтов в реестр неоднократно расширялись. Сайты с детской порнографией и нарушителей законов о сохранности персональных данных может блокировать сам Роскомнадзор. Онлайн-казино блокируются по решению Федеральной налоговой службы. Также полномочия по блокировке сайтов с различным противоправным содержимым имеют суды различного уровня, а также МВД и Росмолодежь.

2 июля 2013 года поправками в законы по вопросам защиты интеллектуальных прав в информационно-телекоммуникационных сетях был утвержден порядок блокировки ресурсов, нарушающих авторские права. Пиратские сайты попадают в реестр Роскомнадзора по решению Мосгорсуда.

28 декабря 2013 года президент РФ Владимир Путин подписал закон о досудебной блокировке сайтов по решению Генеральной прокуратуры. Ресурсы, которые по мнению Генпрокуратуры содержат призывы к массовым беспорядкам или осуществлению экстремистской деятельности, вносятся в реестр Роскомнадзора. Информацию о сайтах с таким противоправным содержимым могут направлять в Генпрокуратуру представители органов государственной власти различного уровня, организации и граждане.

5 мая 2014 года был принят так называемый закон о блогерах, обязывающий популярных блогеров и сайты, которые читает более 3 тыс. человек в сутки, регистрироваться как СМИ, что накладывало на них ограничения установленные для обычных средств массовой информации. Тем же законом был создан реестр организаторов распространения информации в интернете, в котором должны регистрироваться службы мгновенного обмена сообщения (мессенджеры).

13 июля 2015 года поправками в законодательство было введено «право на забвение», предписывающее интернет-поисковикам удалять из поисковой выдачи ссылки информацию, которую пользователь сочтет недостоверной или неактуальной. Поисковая система может удалить ее самостоятельно, в противном случае физическое лицо может добиться удаления ссылок через суд.

6 июля 2016 года президент РФ Владимир Путин подписал так называемый пакет Яровой — два закона, которые помимо прочего обязывали операторов связи и организаторов распространения информации в интернете хранить на территории России все передаваемые пользователями данные, включая видео и изображения, а по запросу органов власти передавать эту информацию правоохранительным органам. Также «пакет Яровой» обязал организаторов распространения информации идентифицировать своих пользователей. Они также должны передавать в федеральные органы исполнительной власти информацию о применяемых методах кодирования сообщений, если их потребуется расшифровать (ключи шифрования).

Документы Банка России о рисках информационной безопасности

- Письмо ЦБ РФ от 7 декабря 2007 г. № 197-Т “О рисках при дистанционном банковском обслуживании”

- Указание Банка России от 10 декабря 2015 г. № 3889-У «Об определении угроз безопасности персональных данных, актуальных при обработке персональных данных в информационных системах персональных данных”

- Рекомендации в области стандартизации Банка России РС БР ИББС-2.2-2009. «Методика оценки рисков нарушения информационной безопасности»

Письмо ЦБ РФ от 7 декабря 2007 г. № 197-Т “О рисках при дистанционном банковском обслуживании”

- Осуществление DoS/DDoS атак в отношении серверов ДБО.

- Кража персональной информации клиентов банка за счет фишинга через электронную почту.

- Кражи реквизитов платежных карт при помощи скиминговый атак и фальшивых банкоматов.

- Кража реквизитов доступа клиентов к системам ДБО при помощи социальной инженерии и телефонного мошенничества.

Указание Банка России от 10 декабря 2015 г. № 3889-У „Об определении угроз безопасности персональных данных, актуальных при обработке персональных данных в информационных системах персональных данных”

- угроза несанкционированного доступа к персональным данным лицами, обладающими полномочиями в информационной системе персональных данных, в том числе в ходе создания, эксплуатации, технического обслуживания и (или) ремонта, модернизации, снятия с эксплуатации информационной системы персональных данных;

- угроза воздействия вредоносного кода, внешнего по отношению к информационной системе персональных данных;

- угроза использования методов социального инжиниринга к лицам, обладающим полномочиями в информационной системе персональных данных;

- угроза несанкционированного доступа к отчуждаемым носителям персональных данных;

- угроза утраты (потери) носителей персональных данных, включая переносные персональные компьютеры пользователей информационной системы персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в организации защиты персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в программном обеспечении информационной системы персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в обеспечении защиты сетевого взаимодействия и каналов передачи данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в обеспечении защиты вычислительных сетей информационной системы персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей, вызванных несоблюдением требований по эксплуатации средств криптографической защиты информации.

Рекомендации в области стандартизации Банка России РС БР ИББС-2.2-2009. «Методика оценки рисков нарушения информационной безопасности»Процедура 1.Процедура 2.Процедура 3.Процедура 4.Процедура 5.Процедура 6.Класс 1.Класс 2.Класс 3.Класс 4.Класс 5.Класс 6.Класс 7.

Удаленный доступ при карантине и самоизоляции

В качестве курьеза можно привести срочное сообщение «Интерфакс», что запланированные на 20 марта плановые учения по обеспечению устойчивости и безопасности работы Интернета в РФ были отменены в связи с мерами профилактики распространения коронавируса. Ситуация с COVID-19 —это исключительная проверка устойчивости и безопасности функционирования мета-сети как в техническом, так и в организационном плане. Надеемся, что полученные уроки будут усвоены ИТ-сообществом.

С точки зрения информационной безопасности (доступности, целостности и конфиденциальности) компьютерных систем в период карантина и самоизоляции, следует указать на две проблемы:

- бесперебойная работа в случае пиковой нагрузки на сеть Интернет;

- массовый удаленный доступ к корпоративной сети.

Аппаратно-программные средства защиты информации

Несмотря на то, что современные компьютеры имеют собственные системы защиты, нельзя не думать о дополнительных средствах. Просто многие системы безопасности общего пользования не могут защитить данные при информационном сетевом обмене.

Существует несколько аппаратно-программных средств защиты.

Первая. Системы идентификации и аутентификации (распознавание и проверка подлинности) пользователей. Данные системы применяются для того, чтобы ограничить доступ незаконных пользователей к охраняемой информации.

Алгоритм работы прост: получение информации от пользователя, удостоверение личности, проверка подлинности и предоставление или нет, пользователю возможность пользоваться полученной информацией.

Процедура аутентификации и идентификации осуществляется двумя видами:

- Традиционный тип – секретная информация (секретный ключ, пароль, персональный идентификатор, ЭЦП),

- Биометрический тип – физиологические параметры (рисунок радужной оболочки, отпечаток пальца и т. д.).

Вторая. Системы аутентификации электронных данных. В данной системе применяется код аутентификация сообщения или электронную подпись или имитовставка.

Имитовставка используется при помощи секретного ключа и передаётся по каналу связи в конце зашифрованных данных и проверяется получателем. Электронная цифровая подпись это аутентифицирующая информация, которая передаётся с подписываемым текстом.

Третья. Системы шифрования дисковых данных, а также данных, которые передаются по сетям. По способу функционирования системы шифрования делятся на два класса: системы “прозрачного” шифрования – осуществляются в реальном времени; системы, специально вызываются для осуществления шифрования – утилиты, необходимые для шифрования, а также архиваторы со средствами парольной защиты.

Есть два способа шифрования: оконечное и канальное.

- Канальное шифрование защищает информацию, которая передаётся по любым каналам связи, при этом используются аппаратные средства, которые повышают производительность системы.

- Оконечное шифрование обеспечивает конфиденциальность передаваемых данных, правда защищается содержание сообщений, остальное остаётся открытым.

Четвёртая. Средства управления криптографическими ключами. Для защиты данных используется криптография, которая преобразует данные на уровне дисков и файлов.

Есть два типа программ: первый – архиваторы типа ARJ и RAR, используются для защиты архивных файлов; второй – служит программа Diskreet, которая входит в состав программного пакета Norton Utilities, Best Crypt.

Система информационной безопасности на предприятии одна из задач, решается в первую очередь. И заниматься её решением должны профессионалы.

Владимир Садовский, руководитель группы мониторинга и реагирования на инциденты информационной безопасности «М.Видео-Эльдорадо», — о том, как построить процесс безопасного программирования

Угрозы безопасности в ритейле

- Реализация автотестов безопасности при тестировании приложений.

- Создание костюмных правил для статического анализатора с привязкой к критичным бизнес-процессам и интеграциям.

- Ручной анализ частей измененного кода, в разрезе функционала, который имеет высокую критичность на основании рисков.

- Процесс поиска закладок в коде, периодический аудит внешних библиотек.

Работа с Big Data и построение моделей аномального поведения и отклонения от нормы.

Процесс мониторинга и аудита JS-скриптов. Современные сайты не работают без JS-скриптов. Зачастую они загружаются с внешних ресурсов

Поэтому важно понимать их функционал, и какую угрозу JS-скрипты несут для сайта. Поиск уязвимостей на основании аналитики сервисов и метрик Google и Яндекс.

Регулярное проведение тестирования защищенности проекта в целом.

Использование программы Bug Bounty для выявления новых уязвимостей.

Интеграция WAF для защиты приложений и эффективного реагирования на проблемы