Национальный координационный центрпо компьютерным инцидентамнкцки

Содержание:

Сетевые протоколы

Много атак связано с подменой DNS и другой нелегитимной эксплуатацией этого протокола. Среди них отметились массовые манипуляции с DNS-записью почтовых серверов организаций и атака на управляющую греческими доменами верхнего уровня компанию ICS-Forth.

Весной исследователями безопасности была обнаружена компания под названием Sea Turtle по перехвату DNS с целью кражи учетных данных. Перехват DNS-сообщений или DNS hijacking, позволяет подменять DNS-записи и перенаправлять трафик легитимных сайтов на ресурсы злоумышленников.

ИБ-сообщество активно озаботилось защитой DNS-сообщений, практически, все ведущие производители — Mozilla, Chrome, Windows, Linux — анонсировали поддержку DNS-over-HTTPS (DoH) или DNS-over-TLS (DoT) в своих системах.

Веб-интерфейс Autopsy

Утилит в составе Sleuth Kit более чем предостаточно, и это вызывает некоторые

затруднения не только в их изучении, но и использовании даже у бывалых спецов.

Но не беда, так как в дополнение к TSK был создан инструмент визуализации —Autopsy Forensic Browser

,

поддерживаемый тем же автором. Autopsy для своей работы требует наличия TSK и

желательно NSRL. После запуска в командной строке копируем выданный URL в

веб-браузер (http://localhost:9999).

Первым делом следует создать базу данных dd-образов, предварительно взятых с

различных дисков и систем. Для этого нужно нажать ссылку «New Case» и заполнить

название и описание (можно указать несколько вариантов, чтобы упростить поиск).

Далее нужно добавить сведения об узле, с которого снят образ. Жмем «Adding a New

Host» и заполняем данные — имя компьютера, описание, временной пояс, путь к

базам NSRL. И, наконец, через «Adding a New Image» подключаем образ — задаем

путь к файлу, тип (диск, раздел). После этого можно выбрать: копирование образа,

перемещение образа, создание симлинка. В следующем окне указываем файловую

систему и точку монтирования. По окончании можно начинать работу. Например,

извлечь строковые данные, отдельные блоки или удаленные файлы можно в

«Image Details». Здесь же получаем всю необходимую информацию о данных,

содержащихся в тех или иных блоках (ASCII, Hex, String). При необходимости

добавляем комментарий к нужному участку. Аналогично можно вывести список файлов,

данные о состоянии inode и прочую информацию. Сторонними разработчиками создана

альтернатива Autopsy — PTK ,

обладающая большим удобством в использовании и расширенными возможностями.

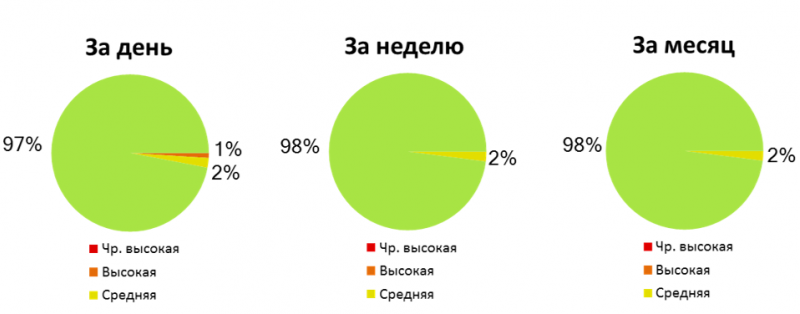

Что и как мы считаем

- Событие ИБ — идентифицированное появление определённого состояния системы, сервиса или сети, указывающего на возможное нарушение политики ИБ или отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь отношение к безопасности.

- Инцидент ИБ — появление одного или нескольких нежелательных или неожиданных событий ИБ, с которыми связана значительная вероятность компрометации бизнес-операций и создания угрозы ИБ.

| Высокая критичность | Инциденты, связанные с ключевыми ресурсами серверного сегмента или с критичными ресурсами пользовательского сегмента (ресурсы, обрабатывающие критичную с точки зрения бизнеса, финансов или законодательства информацию). |

| Средняя критичность | Инциденты, связанные с некритичными ресурсами серверного сегмента. |

| Низкая критичность | Инциденты, связанные с некритичными ресурсами пользовательского сегмента (рядовой пользователь). |

Первый уровень иерархической структуры документации по информационной безопасности

Отечественный подход

- требования федерального законодательства, требования законодательства субъекта Российской Федерации, требования регуляторов, отраслевые требования;

- национальные федеральные и целевые программы;

- стандарты ИБ;

- угрозы ИБ, актуальные для данной организации;

- мировые практики;

- современные и перспективные тренды и т. д.

Как сделать?

- основные цели и задачи ИБ;

- основные принципы обеспечения ИБ;

- описание объекта защиты;

- верхнеуровневую модель угроз и нарушителя безопасности информации;

- описание общих методов обеспечения ИБ;

- принципы управления ИБ;

- описание организации работ по обеспечению ИБ (состав мероприятий);

- меры обеспечения ИБ;

- разделение ответственности и порядок взаимодействия;

- принципы оценки и контроля;

- нормативно-методическое обеспечение;

- механизм реализации Концепции / стратегии ИБ;

- ожидаемый эффект.

Рисунок 3. Процесс разработки Концепции / стратегии ИБ.

Это важно учесть

- определением угроз безопасности ПДн при их обработке в информационной системе персональных данных (далее – ИСПДн);

- применением организационных и технических мер по обеспечению безопасности ПДн при их обработке в ИСПДн, необходимых для выполнения требований к защите ПДн, исполнение которых обеспечивает установленные Правительством Российской Федерации уровни защищенности ПДн;

- применением прошедших в установленном порядке процедуру оценки соответствия средств защиты информации;

- оценкой эффективности принимаемых мер по обеспечению безопасности ПДн до ввода в эксплуатацию ИСПДн;

- учетом машинных носителей ПДн;

- обнаружением фактов несанкционированного доступа к ПДн;

- восстановлением ПДн, модифицированных или уничтоженных вследствие несанкционированного доступа к ним;

- установлением правил доступа к ПДн, обрабатываемым в ИСПДн, а также обеспечением регистрации и учета всех действий, совершаемых с ПДн в ИСПДн;

- контролем за принимаемыми мерами по обеспечению безопасности ПДн и уровнем защищенности ПДн в ИСПДн .

Второй уровень иерархической структуры документации по информационной безопасности

Рисунок 4. Базовый набор элементов комплексной системы ИБ.

Проверка качества частной политики ИБ

- Цели и задачи ИБ, на обеспечение которых направлена частная политика.

- Область действия политики ИБ, определение объектов (активов) защиты, уязвимостей, угроз и оценка рисков, связанных с объектами защиты.

- сведения о виде деятельности, на обеспечение ИБ которой направлено действие положений частной политики; о совокупности информационных технологий, применяемых в рамках выполнения данного вида деятельности; об основных технологических процессах, реализующих указанные технологии.

- Определение субъектов (ролей), на которых распространяется действие документа. В качестве субъектов (ролей) могут рассматриваться как структурные подразделения организации, так и отдельные исполнители.

- Содержательную часть документа (требования и правила).

- Обязанности по обеспечению ИБ в рамках области действия частной политики ИБ, описание функций субъектов (ролей) над управляемыми объектами в рамках регламентируемых технологических процессов.

- Положения по контролю реализации частной политики ИБ.

- Ответственность за реализацию и поддержку документа.

- Условия пересмотра документа .

- Определение в организации ролей процесса управления инцидентами ИБ (роли по обнаружению, классификации, реагированию, анализу и расследованию инцидентов ИБ).

-

Описание процедур процесса управления инцидентами, включающих:

- процедуры обнаружения инцидентов ИБ;

- процедуры информирования об инцидентах причастных лиц / организаций;

- процедуры классификации инцидентов и оценки ущерба, нанесенного инцидентом ИБ;

- процедуры реагирования на инцидент;

- процедуры анализа инцидентов ИБ (в т. ч. определение источников и причин возникновения инцидентов, оценка их последствий) и оценки результатов реагирования на инциденты ИБ (при необходимости с участием внешних экспертов в области ИБ).

- Назначение в организации ответственных за выполнение ролей процесса управления инцидентами ИБ (роли по обнаружению, классификации, реагированию, анализу и расследованию инцидентов ИБ).

- Описание процедур хранени и распространения информации об инцидентах ИБ, практиках анализа инцидентов ИБ и результатах реагирования на инциденты ИБ.

- Описание процедуры ознакомления работников организации о порядке действий при обнаружении нетипичных событий, связанных с ИБ, и порядке информирования о данных событиях.

- Описание процедур регистрации и контроля действий работников организации при обнаружении нетипичных событий ИБ, и порядок информирования о данных событиях.

- Описание порядка планирования, принятия, фиксации и выполнения решений по выявленным инцидентам ИБ для предотвращения повторного возникновения инцидентов.

- Описание порядка осуществления контроля выполнения процедур процесса управления инцидентами ИБ.

- Описание порядка актуализации документации процесса управления инцидентами ИБ .

Выводы

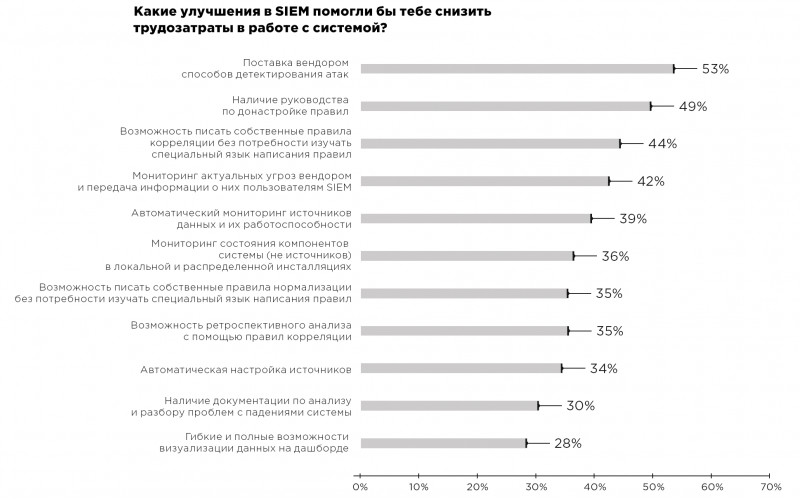

Системы класса NTA могут быть крайне полезными для решения целого ряда задач информационной безопасности: от контроля выполнения регламентов до проведения расследований инцидентов. Список плюсов (на примере PT NAD) выглядит так:

- возможность детектирования действий злоумышленников внутри сети;

- выявление нарушений регламентов ИБ: использование нелегитимных и открытых протоколов, передачу учетных данных в открытом виде;

- вывод описаний и рекомендаций по реагированию на атаки, определяет техники и тактики атакующих по матрице MITRE ATT&CK;

- сертификация ФСТЭК по профилю обнаружение вторжений уровня сети четвертого класса;

- обеспечение защиты в рамках выполнения требований по безопасности критической информационной инфраструктуры Российской Федерации;

- возможность интеграции с внешними системами безопасности и другими решениями Positive Technologies: с PT MultiScanner для антивирусной проверки пересылаемых по сети файлов, с MaxPatrol SIEM для передачи событий, данных о сетевой конфигурации IT-активов.

Конечно, есть и свои ограничения:

- для использования NTA-решений необходима соответствующая квалификация и серьезные знания в области ИБ;

- для повышения эффективности нужно построение связок со сторонними решениями (например, для антивирусной проверки передаваемых по сети файлов).