Системы обнаружения и предотвращения вторжений (ips/ids)

Содержание:

IPS-системы

IPS-системы (Intrusion Prevention System) — это системы предотвращения вторжений. Они следят за трафиком и блокируют подозрительные, несоответствующие политикам потоки данных. Могут использоваться на границе сети или для защиты отдельных хостов.

Основная цель — обнаружение и предотвращение несанкционированных действий в сети.

Принцип действия — набор правил, преимущественно запрещающих — всё, что не запрещено, то разрешено, используя которые, система блокирует определённые проблемы безопасности. Пропуская трафик через правила, IPS-система ищет причину, чтоб заблокировать трафик.

Скриптовый язык Bro. Пример посложнее

В целом здесь все более-менее ясно. Однако это один из самых простых скриптов. Давай разберем еще один скрипт, который реагирует на попытки сканирования (/opt/bro/share/bro/policy/misc/scan.bro).

Настройка опций сканирования во фронтенде для Nmap

Не буду приводить весь скрипт целиком, лишь ту его часть, которая отвечает за обнаружение сканирования портов:

Сканирование (используется один из стандартных профилей)

Скрипт, как видим, достаточно сложен и демонстрирует кусочек тех поистине невероятных возможностей, что скрыты в Bro. В скрипте (точнее, той его части, что была показана выше) были использованы как минимум десять типов данных и структур, часть из которых вложенная. Кроме того, было использовано мощнейшее средство Bro — статистический анализ потока данных. Как видим, фреймворк недаром разрабатывался в академических кругах — его вполне можно применять не только для обнаружения вторжений, но и для анализа трафика.

При попытке сканирования появляется предупреждение в логе notice (по умолчанию он находится в каталоге с датой в /var/opt/bro/logs/).

Лог-файл с уведомлением о сканировании

Платформа построена таким образом, что в случае нагрузки часть пакетов отбрасывается — это позволяет избежать перегрузки. Однако по моим тестам (проводились на VirtualBox) в случае использования более-менее современной двухъядерной машины и интенсивного пинг-флуда часть отбрасываемых пакетов составила примерно 0,0085%. Понятно, что в реальных ситуациях нагрузка будет больше и не настолько равномерная, но в целом можно прикинуть количество отбрасываемых пакетов.

Заключение

Платформа Bro предоставляет богатейший набор возможностей для анализа трафика. Помимо обычного анализа заголовков пакетов (о котором даже не имело смысла упоминать — это базовое свойство подобных систем), здесь имеются и регулярные выражения, и сохранение состояния высокоуровневых соединений, и даже статистический анализ (последний явно указывает на академическое происхождение Bro).

Однако за подобный функционал нужно платить. У Bro очень высок порог вхождения. Требуется, во-первых, досконально разбираться в протоколах как низкого уровня, так и того уровня, который необходимо обрабатывать. Во-вторых, требуется достаточно долго изучать скриптовый язык и фреймворки, которые данная платформа предоставляет, поскольку имеющихся скриптов для нужд, более специфичных, чем общее выявление подозрительной активности, явно не хватит. В-третьих, для промышленного использования Bro, скорее всего, потребуется использовать кластер, что влечет за собой дополнительные усилия на изучение.

Есть у Bro и еще минусы, один из которых — недостаток хоть какого-нибудь GUI. В недрах LBNL он, судя по одной из презентаций, имеется — хотя и предоставляет, по сути, лишь удобный доступ к логам. Второй же минус — отсутствие до недавнего времени поддержки баз данных. Все сообщения писались в текстовые файлы, что для промышленных объемов трафика сейчас не очень-то удобно. Однако дело сдвинулось с мертвой точки — в последних версиях Bro появилась экспериментальная поддержка ElasticSearch.

Архитектура IDS

Обычно IDS включает:

- Сенсорную подсистему, предназначенную для сбора событий, связанных с безопасностью защищаемой сети или системы;

- Подсистему анализа, предназначенную для выявления сетевых атак и подозрительных действий;

- Хранилище, в котором накапливаются первичные события и результаты анализа;

- Консоль управления, позволяющая конфигурировать IDS, наблюдать за состоянием защищаемой системы и IDS, просматривать выявленные подсистемой анализа инциденты.

По способам мониторинга IDS системы подразделяются на network-based (NIDS) и host-based (HIDS).

NIDS

Основными коммерческими IDS являются network-based. Эти IDS определяют атаки, захватывая и анализируя сетевые пакеты. Слушая сетевой сегмент, NIDS может просматривать сетевой трафик от нескольких хостов, которые присоединены к сетевому сегменту, и таким образом защищать эти хосты.

Преимущества NIDS

- Большое покрытие для мониторинга и в связи с этим централизованное управление;

- Несколько оптимально расположенных NIDS могут просматривать большую сеть.

- Не влияют на производительность и топологию сети.

- NIDS обычно являются пассивными устройствами, которые прослушивают сегменты сети без воздействия на её нормальное функционирование. Таким образом, обычно бывает легко модифицировать топологию сети для размещения таких IDS.

Недостатки NIDS

- Обладают высокой ресурсоёмкостью; Для NIDS может быть трудно обрабатывать все пакеты в большой или занятой сети, и, следовательно, они могут пропустить распознавание атаки, которая началась при большом трафике.

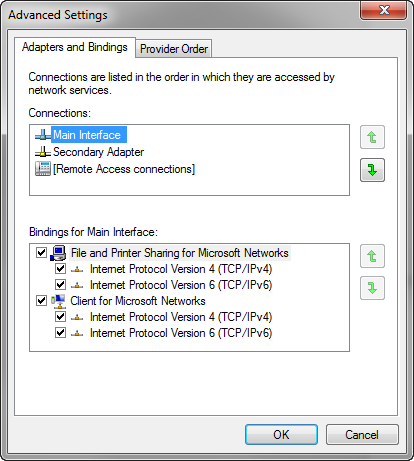

- Требуют дополнительной настройки и функциональности сетевых устройств; Например, многие коммутаторы, на которых построены сети, не предоставляют универсального мониторинга портов, и это ограничивает диапазон мониторинга сенсора NIDS только одним хостом. Даже когда коммутаторы предоставляют такой мониторинг портов, часто единственный порт не может охватить весь трафик, передаваемый коммутатором.

- Не могут анализировать зашифрованную информацию; Эта проблема возрастает, чем больше организации (и атакующие) используют VPN.

- Не могут распознать результат атаки; NIDS не могут сказать была ли атака успешной, они могут только определить, что атака была начата. Это означает, что после того как NIDS определит атаку, администратор должен вручную исследовать каждый атакованный хост для определения, происходило ли реальное проникновение.

- Некоторые NIDS имеют проблемы с определением сетевых атак, которые включают фрагментированные пакеты. Такие фрагментированные пакеты могут привести к тому, что IDS будет функционировать нестабильно.

HIDS

Host-based IDS имеют дело с информацией, собранной внутри единственного компьютера. Такое выгодное расположение позволяет HIDS анализировать деятельность с большой достоверностью и точностью, определяя только те процессы и пользователей, которые имеют отношение к конкретной атаке в ОС. НIDS обычно используют информационные источники двух типов: результаты аудита ОС и системные логи.

Преимущества HIDS

- Имеют возможностью следить за событиями локально относительно хоста, могут определять атаки, которые не могут видеть NIDS;

- Могут функционировать в окружении, в котором сетевой трафик зашифрован; Это становится возможным, когда host-based источники информации создаются до того, как данные шифруются, и/или после того, как данные расшифровываются на хосте назначения.

- Не требуют дополнительной функциональности сетевых устройств. Например, на функционирование HIDS не влияет наличие в сети коммутаторов.

Недостатки HIDS

- Не имеют централизованного управления; HIDS более трудны в управлении, так как они должны быть сконфигурированы и управляться для каждого целевого хоста.

- Могут быть блокированы некоторыми DoS-атаками или даже запрещены; Так как по крайней мере источники информации (сенсоры) или часть средств анализа для HIDS расположены на том же хосте, который является целью атаки, то, как составная часть атаки, IDS может быть атакована и запрещена.

- Обладают высокой ресурсоёмкостью; HIDS используют вычислительные ресурсы хостов, за которыми они наблюдают, что влияет на производительность наблюдаемой системы.

- Малое покрытие для мониторинга. HIDS не полностью соответствуют возможности определения сканирования сети или других аналогичных исследований, когда целью является вся сеть, так как IDS наблюдает только за сетевыми пакетами, получаемыми конкретным хостом.

What is an intrusion prevention system (IPS)

An IPS complements an IDS configuration by proactively inspecting a system’s incoming traffic to weed out malicious requests. A typical IPS configuration uses web application firewalls and traffic filtering solutions to secure applications.

An IPS prevents attacks by dropping malicious packets, blocking offending IPs and alerting security personnel to potential threats. Such a system usually uses a preexisting database for signature recognition and can be programmed to recognize attacks based on traffic and behavioral anomalies.

While being effective at blocking known attack vectors, some IPS systems come with limitations. These are commonly caused by an overreliance on predefined rules, making them susceptible to false positives.

See how Imperva Web Application Firewall can help you with intrusion detection.

Request Demo

or learn more

Анализ событий информационной безопасности

Системы обнаружения вторжений предоставляют администратору сводные графические отчеты об активности в сети. Чем более подробные отчеты способна строить СОВ, тем информативнее они становятся. Для С-Терра СОВ такую функциональность обеспечивает бесплатная система мониторинга С-Терра СЦУМ, которая способна агрегировать на себе статистику с нескольких сенсоров С-Терра СОВ.

Актуализация политик безопасности существующих средств защиты информации

ПРИМЕР 1. В сети организации установлен продукт С-Терра СОВ с системой мониторинга С-Терра СЦУМ. В течение месяца работы в сети С-Терра СОВ собирал статистику инцидентов ИБ. По окончанию месяца администратор создал графический отчет, представленный на рисунке 3.

Рисунок 3. Отчет №1 С-Терра СОВ с С-Терра СЦУМ

Графический отчет (рисунок 3) позволяет администратору сделать следующие выводы. В сети существует вредоносная активность. Эта активность однозначно определяется, как инцидент ИБ. Определены IP-адреса, на которые осуществляется вредоносное воздействие. Правила межсетевого экранирования на внешнем firewall устарели, требуется их актуализация. Рекомендуется проверки подобного рода выполнять на регулярной основе.

Использование С-Терра СЦУМ позволяет администратору контролировать и регулярно актуализировать политики безопасности существующих средств защиты.

Актуализация состава средств защиты информации

ПРИМЕР 2. Другой графический отчет, составленный администратором по окончании месяца, представлен на рисунке 4.

Рисунок 4. Отчет №2 С-Терра СОВ с С-Терра СЦУМ

Второй отчет содержит информацию об угрозах ИБ в сети, а также количество зафиксированных инцидентов ИБ связанных с этими угрозами. Реализация угроз часто бывает связана с наличием уязвимостей в защищаемой системе. Критические уязвимости должны быть устранены в первую очередь. Уязвимости могут быть устранены либо организационными мерами, либо программно-техническими (средствами защиты). Анализ показывает, что существующих мер защиты недостаточно. Для обеспечения информационной безопасности в сети требуется расширить состав средств защиты.

Использование С-Терра СЦУМ позволяет администратору контролировать актуальность состава мер по защите информации.

Если сопоставить отчеты, представленные на рисунках 3 и 4, то можно (хотя бы упрощенно) оценить потенциальный ущерб от атак, если бы они были успешны, а также ранжировать критичность уязвимостей системы

В нашем примере необходимо в первую очередь нейтрализовать самые популярные угрозы, например, первую тройку из рисунка 4, а риски, связанные с самыми непопулярными угрозами, нужно принять во внимание.. С-Терра СОВ с системой мониторинга С-Терра СЦУМ позволяет администратору отслеживать угрозы ИБ в сети, а также уязвимости, которые эксплуатируются угрозами, оценить потенциальный ущерб и, как следствие, грамотно распределить бюджет информационной безопасности.

С-Терра СОВ с системой мониторинга С-Терра СЦУМ позволяет администратору отслеживать угрозы ИБ в сети, а также уязвимости, которые эксплуатируются угрозами, оценить потенциальный ущерб и, как следствие, грамотно распределить бюджет информационной безопасности.

Оценка эффективности средств защиты информации

До установки дополнительных средств защиты в графических отчетах С-Терра СЦУМ отмечалось значительное количество инцидентов (рисунок 5).

Рисунок 5. Отчет №3 С-Терра СОВ с С-Терра СЦУМ

В сети преобладают критические инциденты ИБ, подробная информация об инцидентах и частота их возникновения в интервал времени раскрывается в соответствующих отчетах.

После установки дополнительных средств защиты и работы в течение следующего месяца количество критических инцидентов значительно снизилось (рисунок 6).

Рисунок 6. Отчет №4 С-Терра СОВ с С-Терра СЦУМ

Использование средств защиты более чем оправдано. Сокращение количества критических инцидентов ИБ можно перевести в материальный эквивалент: сэкономлено денег, сэкономлено времени, производительность выросла и т.д.

С-Терра СОВ с системой мониторинга С-Терра СЦУМ позволяет администратору оценить насколько эффективны существующие средства защиты информации.

История разработок СОВ

Первая концепция СОВ появилась благодаря Джеймсу Андерсону и статье . В 1984 Фред Коэн (см. Обнаружение вторжений) сделал заявление о том, что каждое вторжение обнаружить невозможно и ресурсы, необходимые для обнаружения вторжений, будут расти вместе с степенью использования компьютерных технологий.

Дороти Деннинг, при содействии Питера Неймана, опубликовали модель СОВ в 1986, сформировавшую основу для большинства современных систем. Её модель использовала статистические методы для обнаружения вторжений и называлась IDES (Intrusion detection expert system — экспертная система обнаружения вторжений). Система работала на рабочих станциях Sun и проверяла как сетевой трафик, так и данные пользовательских приложений.

IDES использовала два подхода к обнаружению вторжений: в ней использовалась экспертная система для определения известных видов вторжений и компонент обнаружения, основанный на статистических методах и профилях пользователей и систем охраняемой сети. Тереза Лунт предложила использовать искусственную нейронную сеть как третий компонент для повышения эффективности обнаружения. Вслед за IDES в 1993 вышла NIDES (Next-generation Intrusion Detection Expert System — экспертная система обнаружения вторжений нового поколения).

MIDAS (Multics intrusion detection and alerting system), экспертная система, использующая P-BEST и LISP, была разработана в 1988 году на основе работы Деннинга и Неймана. В этом же году была разработана система Haystack, основанная на статистических методах.

W&S (Wisdom & Sense — мудрость и чувство), основанный на статистических методах детектор аномалий, был разработан в 1989 году в Лос-Аламосской Национальной лаборатории. W&S создавал правила на основе статистического анализа и затем использовал эти правила для обнаружения аномалий.

В 1990, в TIM (Time-based inductive machine) было реализовано обнаружение аномалий с использованием индуктивного обучения на основе последовательных паттернов пользователя на языке Common LISP. Программа была разработана для VAX 3500. Примерно в то же время был разработан NSM (Network Security Monitor — монитор сетевой безопасности), сравнивающий матрицы доступа для обнаружения аномалий на рабочих станциях Sun-3/50. В том же 1990 году был разработан ISOA (Information Security Officer’s Assistant), содержащий в себе множество стратегий обнаружения, включая статистику, проверку профиля и экспертную систему. ComputerWatch, разработанный в AT&T Bell Labs, использовал статистические методы и правила для проверки данных и обнаружения вторжений.

Далее, в 1991, разработчики Университета Калифорнии разработали прототип распределенной системы DIDS (Distributed intrusion detection system), которая также являлась экспертной системой. Также в 1991 сотрудниками Национальной Лаборатории Встроенных Вычислительных Сетей (ICN) была разработана система NADIR (Network anomaly detection and intrusion reporter). На создание этой системы оказала большое влияние работа Деннинга и Люнт. NADIR использовала основанный на статистике детектор аномалий и экспертную систему.

В 1998 году Национальная лаборатория им. Лоуренса в Беркли представила Bro, использующий собственный язык правил для анализа данных libpcap. NFR (Network Flight Recorder), разработанный в 1999, также работал на основе libpcap. В ноябре 1998 был разработан APE, сниффер пакетов, тоже использующий libpcap. Спустя месяц APE был переименован в Snort.

В 2001 году была разработана система ADAM IDS (Audit data analysis and mining IDS). Система использовала данные tcpdump для создания правил.