Что такое кибербезопасность?

Содержание:

- Что оказывается в зоне риска?

- Обучите сотрудников

- Регулярно создавайте резервные копии ваших файлов

- Разница между 4G и 5G

- Принципы функционирования 5G

- Решения:

- Куклы гибнут за людей

- Результаты исследования

- Зарубежные сайты об ИБ и кибербезопасности

- Клубы, ассоциации, порталы

- Личные блоги специалистов

- Спецификация ИБ в структуре ДОУ организации

- Аннотация

- Новости, статьи, блоги компаний

- Несвоевременное обновление антивирусного ПО

- Произведите оценку рисков

- Железо проекта: как мы строили комнату с хакерским квестом

- Электронные журналы

Что оказывается в зоне риска?

Киберпреступников интересуют ваши деньги, ваши данные и ваше IT-оборудование. Если хакер получит доступ к вашей корпоративной сети, то для нанесения ущерба компании он может использовать все, что он в ней найдет, например:

- Списки клиентов

- Информацию о кредитных картах клиентов

- Банковские реквизиты вашей компании

- Вашу ценовую политику

- Дизайн продуктов

- Планы расширения

- Производственные процессы

Эти атаки ставят под угрозу не только вашу компанию. Хакеры могут использовать свой доступ к вашей сети как ступеньку к получению доступа в сети других компаний, в которых вы являетесь частью цепочки поставок.

Обучите сотрудников

Сотрудники могут сделать ваш бизнес уязвимым для атак. Исследования показывают, что половина утечек данных происходит по вине сотрудников, которые специально или непреднамеренно предоставляют киберпреступникам доступ к вашим сетям.

Существует множество сценариев атак с участием сотрудников. Например, сотрудник потерял рабочий планшет, допустил утечку учетных данных или открыл мошенническое электронное письмо, которое «запустило» в сеть вирус.

Чтобы защитить себя от угроз, спровоцированных «изнутри», проведите для своих сотрудников тренинги по кибербезопасности. Научите их тому, как они должны действовать, если они, например, получают подозрительное электронное письмо.

Регулярно создавайте резервные копии ваших файлов

Делаются ли в вашей компании резервные копии файлов? В случае кибератаки данные могут быть скомпрометированы или удалены. Если это произойдет, ваш бизнес будет работать? Учитывая объемы данных, которые могут храниться на ноутбуках и мобильных телефонах, большинство компаний просто не смогут функционировать.

Чтобы этого не допустить воспользуйтесь программой резервного копирования, которая автоматически копирует ваши файлы в хранилище. В случае атаки вы можете восстановить все ваши файлы из резервных копий. Выберите программу, которая позволяет создавать резервные копии по расписанию или автоматически, чтобы вам не нужно было постоянно помнить об этом. Также храните резервные копии на автономных носителях – это не даст возможность злоумышленникам зашифровать их или сделать недоступными, если ваша система подверглась атаке программ-вымогателей.

Разница между 4G и 5G

Между этими технологиями есть несколько существенных различий, в силу которых 5G может то, чего не может 4G LTE.

5G имеет следующие преимущества.

- 5G работает быстрее, чем 4G, передавая по сети больше бит в секунду. Если раньше на скачивание видео вам нужно было несколько минут, то теперь файлы будут загружаться за считаные секунды.

- 5G имеет меньшую сетевую задержку, чем 4G, то есть сигнал быстрее проходит по сети. Чем быстрее устройства «общаются» с сетью, тем быстрее вы получаете данные.

- 5G потребляет меньше энергии, чем 4G, поскольку новая технология может быстро переключиться в режим пониженного энергопотребления, когда сотовая связь не используется. Поэтому устройства могут дольше работать от батареи такой же емкости.

- 5G обеспечивает более надежную и быструю связь, чем 4G, потому что в новых сетях увеличена пропускная способность и используется больше точек подключения. Поскольку нагрузка на сеть уменьшается, стоимость передачи данных тоже может снизиться.

- 5G обслуживает больше устройств, чем 4G, потому что использует расширенный диапазон радиоволн. 5G решает проблему медленного соединения, когда к сети одновременно подключается большое количество пользователей.

В целом 5G – это большой шаг вперед для мобильных технологий. Это похоже на переход от модемов к высокоскоростной широкополосной связи – скоро нам предстоит открыть для себя новые возможности мобильного интернета.

Единственное, что мешает полностью перейти на 5G уже сейчас, –

это сложность установки и развертывания. Для одной и той же зоны покрытия в сети 5G потребуется больше передатчиков, чем в 4G. Провайдеры все еще работают над размещением новых «сот».Некоторые регионы сталкиваются с препятствиями физического характера, такими как охраняемые культурно-исторические памятники или труднодоступные районы.

Может показаться, что такое замедленное внедрение негативно скажется на будущем 5G-технологии. Однако провайдеры при этом получают дополнительное время на решение еще одной серьезной проблемы – обеспечения безопасности.

Принципы функционирования 5G

Если не вдаваться в подробности, 5G передает большие объемы данных на более короткие расстояния, чем 4G LTE. Это увеличивает скорость передачи данных и стабильность соединения, а также и самой сети, даже когда вы находитесь в движении. Сеть 5G работает в новом диапазоне частот и может обслуживать большее количество устройств. Кроме того, новая технология расходует меньше энергии.

Преимущества 5G

Технология 4G LTE обеспечивает отличную связь, но она уже не справляется с существующим количеством мобильных устройств, а наши потребности продолжают расти. Сейчас сети LTE в крупных городах перегружены, и в периоды пиковой нагрузки в течение дня регулярно возникают проблемы со связью. А развитие подключаемых к интернету «умных» устройств диктует потребность в более быстрой и мощной системе, которая сможет обслуживать миллиарды гаджетов, существующих уже сегодня. В ходе этой эволюции мобильный интернет будет требовать меньше ресурсов, станет быстрее, дешевле и сможет поддерживать больше устройств, чем сейчас.

Возможности 5G

Конечно же, улучшится качество мобильного интернета. К тому же широкополосная связь пятого поколения порадует нас новыми возможностями. Перечислим основные из них.

- Массовое внедрение интернета вещей (IoT) будет способствовать развитию промышленных и бытовых технологий.В нашу жизнь вошли уже многие IoT-устройства, однако их использование ограничено возможностями интернет-платформ.С сетями 5G устройства, работающие от аккумулятора, будут оставаться на связи без специальных расширенных настроек. Новая беспроводная технология позволит использовать их в удаленных, плохо оборудованных или труднодоступных областях.Каждому устройству, от умных термостатов и колонок до датчиков в системах промышленных грузоперевозок и городских электросетях, найдется свое место.

- Концепция умных городов и Индустрия 4.0 сделают нашу жизнь более удобной и безопасной, а работу – производительной и эффективной. Интернет вещей в сочетании с 5G – это новый уровень контроля городской инфраструктуры. Этот подход будет использоваться и для интеллектуальной автоматизации промышленных операций – динамического перераспределения рабочих процессов.

Решения:

- Каждое устройство должно быть защищено паролем.

- Если устройство утеряно или украдено, обратитесь к контактному лицу и узнайте, как выполнить удаленную деактивацию устройства.

- Используйте решения класса endpoint security для удаленного управления мобильными устройствами.

- Не проводите конфиденциальные транзакции с использованием недоверенного общедоступного Wi-Fi.

Сотрудники — люди, и они могут стать причиной цифровых инцидентов. Однако, если вы предпримете определенные шаги для защиты устройств и обучения сотрудников, вы можете снизить риск или даже предотвратить возможность стать жертвой кибератак.

Конечно, управление кибербезопасностью вашей компании выходит далеко за рамки обучения сотрудников. Для защиты цифрового следа компании и противодействия угрозам требуется помощь авторитетной компании в области кибербезопасности.

Куклы гибнут за людей

Перевод

Cтатья 2010 года

До начала 1990-х годов прогресс в области безопасности дорожного движения был минимальным. Несмотря на то, что интерес к повышению уровня защиты пассажиров был высок с момента появления этой концепции, результаты были невероятно низкими. Достаточно взглянуть на то, как автомобили проходили краш-тесты в середине 80-х годов, а затем сравнить их с автомобилями середины 90-х и 2000-х годов – разница в результатах поразительна.

Также изменилось потребительское восприятие этой темы, а это значит, что теперь безопасность действительно продается. Более того, безопасность стала одной из основных характеристик, на которые люди смотрят при покупке нового автомобиля. В то время как все автомобильные компании рекламировали безопасность десятилетиями, большинство из них плохо справлялись как с краш-тестами, так и с реальными дорожно-транспортными происшествиями.

Простая истина заключается в том, что эти компании игнорировали высокую стоимость разработки и исследований в области безопасности – они просто занимались рекламой. Если взглянуть на краш-тесты 60-х, 70-х и 80-х годов, то вы не заметите разницы – потому что ее нет. Дело в том, что, как и хорошие прибыльные компании, они просто использовали психологический образ, что они создают более безопасные автомобили – только для того, чтобы заработать больше денег.

Я считаю, что качество и успех манекенов для краш-тестов измеряется в функциях безопасности, которые автопроизводители внедряют в свои автомобили, чтобы лучше защитить людей. Количество подушек безопасности или электронных компонентов в наши дни рекламируются исключительно для повышения продаж. Существует мнение, что темп развития технологического прогресса не позволил добиться лучших результатов… так ли это? Читайте дальше, чтобы узнать больше – речь пойдет о появлении манекенов для краш-тестов.

Результаты исследования

- 83% респондентов считают, что они хорошо подготовлены к возможным киберинцидентам в АСУ ТП. При этом у половины опрошенных уже происходило от одного до пяти таких инцидентов за последние 12 месяцев, а у 4% — более шести инцидентов.

- Те, кто отвечают за безопасность АСУ ТП, чаще всего правильно оценивают реальность киберугроз, но при этом у них нет уверенности в том, что вышестоящие менеджеры разделяют их опасения: 31% опрошенных считает, что для высшего руководства компании кибербезопасность АСУ ТП имеет низкий приоритет.

- Некомпетентно организованная система кибербезопасности в среднем обходится крупным промышленным организациям в 497 тысяч долларов США в год.

- В большинстве промышленных компаний основной киберугрозой считают обыкновенное вредоносное ПО: так думают 56% респондентов. Надо сказать, тут оценка совпадает с реальностью: в прошлом году половина всех опрошенных организаций была вынуждена бороться с последствиями заражения широко распространенными вредоносами.

- В тройку самых тяжелых последствий киберинцидентов входят повреждение выпускаемого продукта или снижение качества обслуживания клиентов; потеря конфиденциальной или коммерчески критичной информации; а также снижение объемов или временная остановка производства.

- Половина опрошенных компаний сообщила, что внешние поставщики имеют доступ к сетям АСУ ТП, что увеличивает поверхность атаки.

- 81% опрошенных использует беспроводные технологии в промышленных сетях. Это означает, что что они пренебрегают принципом физической изоляции технологической сети.

- Тройка наиболее популярных типов защитных решений, применяемых промышленными организациями, выглядит так: антивирусное ПО, средства мониторинга сети и программы для управления доступом к устройствам. При этом 54% опрошенных не задумывались о средствах для проверки на наличие уязвимости и приложениях для автоматического патч-менеджмента. Из тех же, кто об этом задумывался, 41% ставит обновления раз в месяц или даже реже. Как показала эпидемия WannaCry, это не самая надежная стратегия.

Наши выводы

Хотя данное исследование и показало, что специалисты из области ИБ на промышленных предприятиях осведомлены о современных киберугрозах, их понимание сути этих угроз и необходимых контрмер оставляет желать лучшего. На данный момент стратегии в области кибербезопасности в основном непоследовательны: компании внедряют решения, но не уделяют должного внимания политикам информационной безопасности, обучению персонала и грамотным настройкам используемого ПО.

«Лаборатория Касперского» рекомендует промышленным организациям инвестировать средства в своих сотрудников – чтобы они больше знали о проблемах информационной безопасности и были более киберграмотными. Недостаточный практический опыт можно компенсировать – например, привлечь специализированные сторонние команды, которые разбираются в специфике промышленной кибербезопасности.

Кроме того, следует учитывать, что решения, разработанные специально для данного сектора, обеспечивают более эффективную защиту, чем универсальные программы, которые, как мы обнаружили, как минимум в 50% случаях оставляют бреши системах АСУ ТП незакрытыми.

Для того чтобы прочитать весь отчет по данному опросу (на английском языке), заполните следующую форму.

Зарубежные сайты об ИБ и кибербезопасности

- Dark Reading http://www.darkreading.com/

Сообщество профессионалов, где обсуждаются кибер-угрозы, уязвимости и методы защиты от атак, а также ключевые технологии и методы, которые могут помочь защитить данные в будущем.

- Security Weekly https://securityweekly.com/

Самое актуальное в формате подкастов, видео, live-трансляций. Еженедельные шоу от Security weekly – это интервью с профессионалами, обсуждение последних событий в области информационной безопасности.

- Naked Security https://nakedsecurity.sophos.com/

Авторитетный новостной сайт компании Sophos, цитируемый крупными изданиями. Освещается широкий круг вопросов: последние события в мире информационной безопасности, новые угрозы, обзор самых важных новостей недели.

- (IN) SECURE Magazine https://www.helpnetsecurity.com/insecuremag/issue-53-march-2017/

(IN) SECURE Magazine выпускается с 2005 года и публикуется ежеквартально. Фокусируются на новых тенденциях, инсайтах, исследованиях и мнениях. В специальных ежегодных выпусках журнала освещаются такие крупные события RSA Conference и Infosecurity Europe.

- Security Bloggers Network | http://securitybloggersnetwork.com/

Это около 300 блогов и подкастов об информационной безопасности. Отличительная черта – более технический, практический подход к освещению актуальных вопросов ИБ и кибербезопасности.

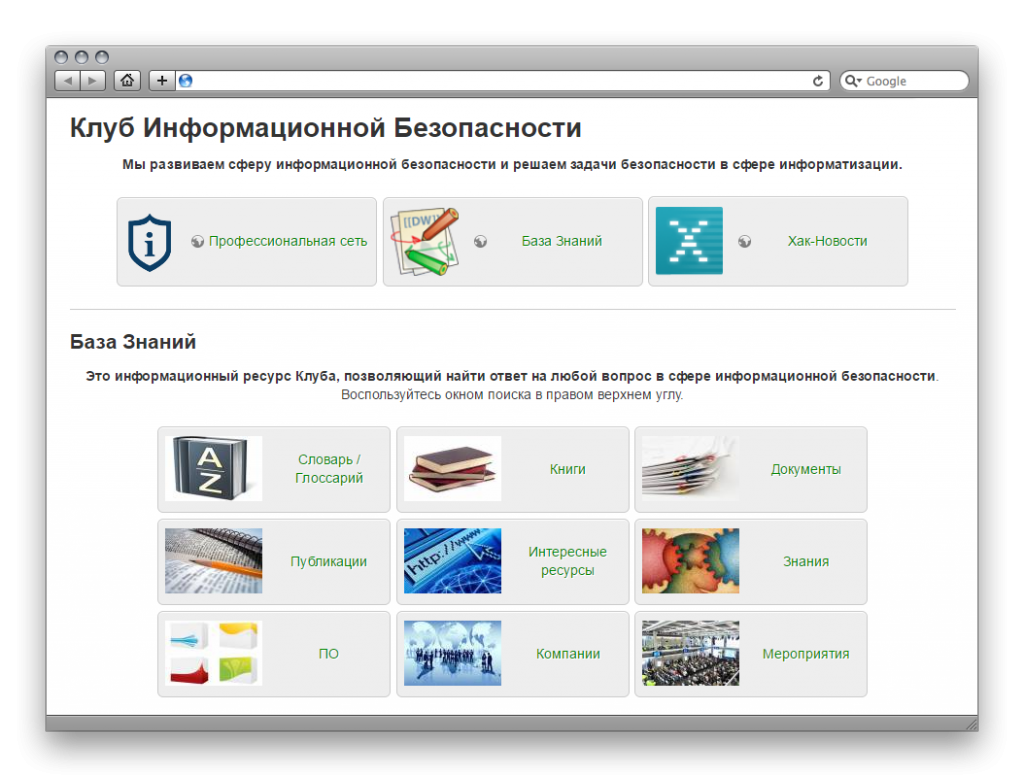

Клубы, ассоциации, порталы

- Клуб информационной безопасности http://wiki.informationsecurity.club/doku.php/main

Клуб информационной безопасности — некоммерческая организация, развивающая ИБ и решающая задачи в этой сфере. На сайте есть «База знаний», где можно найти нормативные документы, программное обеспечение, книги, ссылки на интересные ресурсы.

- ISO27000.RU http://www.iso27000.ru/

Интернет-портал ISO27000.RU – это площадка для общения специалистов по ИБ. Есть тематический каталог ссылок на ресурсы по информационной безопасности и защите информации.

- Ассоциация по вопросам защиты информации BISA http://bis-expert.ru/

Сообщество, созданное под эгидой Ассоциации Business Information Security (BISA), выпускает свой журнал, проводит вебинары, а также является организатором мероприятий.

Личные блоги специалистов

- Блог Алексея Лукацкого http://lukatsky.blogspot.it/

Алексей Лукацкий – признанный эксперт в области информационной безопасности, обладатель множества наград, автор статей, книг, курсов, участвует в экспертизе нормативно-правовых актов в сфере ИБ и защиты персональных данных.

- Блог Евгения Царева https://www.tsarev.biz/

Блог участника судебных процессов в качестве эксперта по вопросам кибербезопасности и защиты информации. Публикуются еженедельные обзоры всего самого интересного в мире кибербезопасности, новости об изменениях в нормативно-правовых актах.

- Персональный сайт Алексея Комарова | https://zlonov.ru/

Сайт эксперта в области информационной безопасности, информационных технологий, информационной безопасности автоматизированных промышленных систем управления технологическим процессом.

Спецификация ИБ в структуре ДОУ организации

Аннотация

В статье рассматривается формирование политик по обработке и структурированию документационного обеспечения управления. Формирование политик выполняется на основании частной спецификации информационной безопасности организации. Процесс рассматривается с позиции системы управления информационной безопасности организации. Рассматривается задача разработки и проектирования документационного обеспечения управления потокового документооборота организации, в отношении формата информационных сред организации, и унифицированных, и специализированных характеристик управления структурой организации для внедрения в промышленную эксплуатацию. Представленное решение применяется к структуре организации. Формирование документационного обеспечения управления базируется на системе управления информационной безопасности организации. Данная система представляет из себя пример требований для обеспечения целостности, доступности и конфиденциальности информации, которая обрабатывается посредством документационного обеспечения управления. Представляется спецификация информационной безопасности разработанного решения может быть внедрена в промышленную эксплуатацию, относительно документационного обеспечения управления организации. Исследование проведено с учетом действующего законодательства по обеспечению информационной безопасности критических информационных инфраструктур. Решение поставленной задачи представляет формат оптимизации действующих мощностей организации.

Новости, статьи, блоги компаний

- Security Lab | http://www.securitylab.ru/

Проект компании Positive Technologies. Помимо новостей, экспертных статей, софта, форума, на сайте есть раздел, где оперативно публикуется информация об уязвимостях, а также даются конкретные рекомендации по их устранению.

- Threatpost https://threatpos

Новостной сайт об информационной безопасности от Kaspersky Lab. Авторитетный источник, на который ссылаются ведущие новостные агентства, такие как The New York Times и The Wall Street Journal.

- Anti-Malware | https://www.anti-malware.ru/

Информационно-аналитический центр, посвященный информационной безопасности. Anti-Malware проводит сравнительные тесты антивирусов, публикует аналитические статьи, эксперты принимают участие в дискуссиях на форуме.

- Geektimes | https://geektimes.ru/hub/infosecurity/

- CNEWS http://safe.cnews.ru/

Раздел новостного издания о высоких технологиях CNEWS, посвященный информационной безопасности. Публикуются новости и экспертные статьи.

Несвоевременное обновление антивирусного ПО

В компьютерной сети вашей компании в качестве защитной меры должно быть установлено антивирусное программное обеспечение, но обновлять его должны не сотрудники. В некоторых организациях сотрудникам предлагается самостоятельно устанавливать обновления и самим решать, будут ли они это делать. Скорее всего сотрудники откажутся от установки обновлений, если они находятся в процессе работы над проектом, поскольку во многих случаях установка требует закрытия программ или перезагрузки компьютеров.

Обновлять защитное ПО необходимо. Установка обновлений должна производиться быстро и не должна быть предоставлена на усмотрение сотрудников.

Произведите оценку рисков

Оцените потенциальные риски, которые могут поставить под угрозу безопасность сетей, систем и информации вашей компании. Выявление и анализ возможных угроз поможет вам выработать план по устранению пробелов в системе безопасности.

В рамках мероприятий по оценке рисков изучите, где и как хранятся ваши данные и кто имеет к ним доступ. Определите, кто может захотеть получить доступ к данным и как они могут попытаться это сделать. Определите уровни риска возможных событий и то, как нарушения безопасности могут потенциально повлиять на работу компании.

После завершения анализа и выявления угроз используйте полученную информацию для разработки или совершенствования своей стратегии безопасности. Проверяйте и пересматривайте стратегию безопасности через определенные интервалы времени, а также после внесения каких-либо существенных изменений в хранение и использование информации. Это поможет вам обеспечить более полную защиту ваших данных.

Железо проекта: как мы строили комнату с хакерским квестом

Пару недель назад мы провели онлайн-квест для хакеров: построили комнату, которую заполнили умными устройствами и запустили из нее YouTube-трансляцию. Игроки могли управлять IoT-девайсами с сайта игры; целью было найти запрятанное в комнате оружие (мощную лазерную указку), хакнуть его и устроить в комнате короткое замыкание.

Чтобы добавить остросюжетности, мы поставили в комнате шредер, в который загрузили 200 000 рублей: шредер съедал по купюре в час. Выиграв игру, можно было остановить шредер и забрать все оставшиеся деньги.

Мы уже рассказывали прохождение игры, а также как был сделан бекенд проекта. Пришло время рассказать про хардвар и как он собирался.

Электронные журналы

- Научный журнал «Вопросы кибербезопасности» http://cyberrus.com/

Печатаются статьи российских и иностранных ученых по кибербезопасности, безопасности приложений, технической защите информации, аудиту безопасности систем и программного кода, тестированию, анализу защищенности и оценке соответствия ПО требованиям безопасности информации.

- Журнал “Information Security” http://www.itsec.ru/articles2/allpubliks

В журнале публикуются технические обозрения, тесты новых продуктов, а также описания комплексных интегрированных решений, внедренных на российских предприятиях и в государственных органах.