Терминальные серверы и «тонкие клиенты»

Содержание:

- Настройка RDG

- Проблемы лицензирования

- Типы клиентских терминальных лицензий (RDS CAL)

- Последовательность настройки терминальной фермы RD Connection Broker с балансировкой нагрузки:

- Принципы работы

- Что такое терминальные серверы?

- Зачем нужно переезжать в облако?

- Сценарии совместимости приложений в Terminal Server

- Установка роли службы удаленных рабочих столов в Microsoft Server 2012

- Часто задаваемые вопросы по теме статьи (FAQ)

- Варианты загрузки клиента WTware

- Установка службы удаленных рабочих столов

- Смена стандартного порта Remote Desktop Protocol

- Лицензирование терминального сервера

Настройка RDG

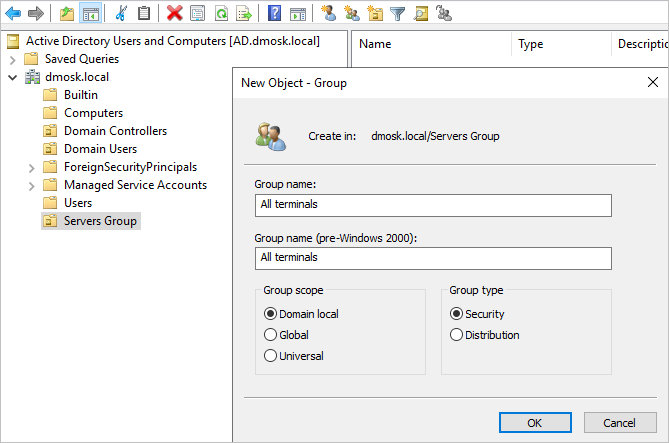

Для настройки Microsoft Remote Desktop Gateway мы создадим группу компьютеров в Active Directory, настроим политику для RDG и создадим сертификат.

Создание групп для терминальных серверов

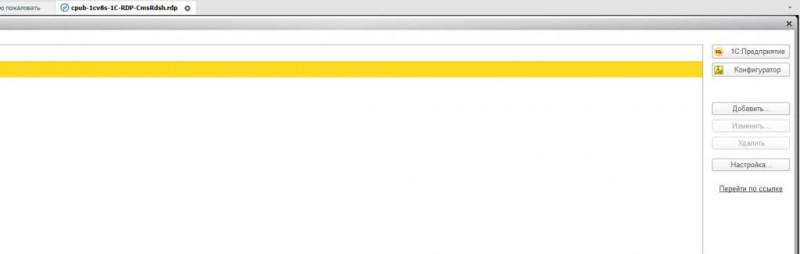

Политика ресурсов позволит задать нам конкретные серверы, на которые терминальный шлюз позволит нам подключаться. Для этого мы откроем консоль Active Directory — Users and computers (Пользователи и компьютеры Active Directory) и создаем группу:

* в данном примере мы создаем группу All terminals в организационном юните Servers Group. Это группа безопасности (Security), локальная в домене (Domain local).

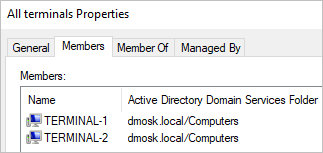

Добавим в нашу группу терминальные серверы:

* в данном примере у нас используются два сервера — Terminal-1 и Terminal-2.

Закрываем консоль Active Directory — Users and computers.

Настройка политик

Для предоставления доступа к нашим терминальным серверам, создадим политики для подключений и ресурсов.

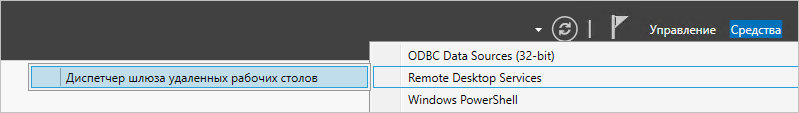

В диспетчере сервера переходим в Средства — Remote Desktop Services — Диспетчер шлюза удаленных рабочих столов:

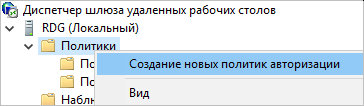

Раскрываем сервер — кликаем правой кнопкой по Политики — выбираем Создание новых политик безопасности:

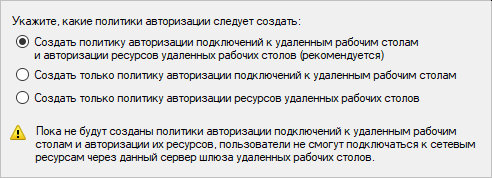

Устанавливаем переключатель в положении Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов (рекомендуется):

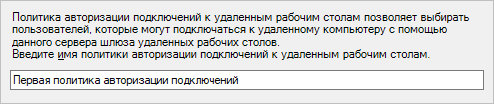

Даем название политике:

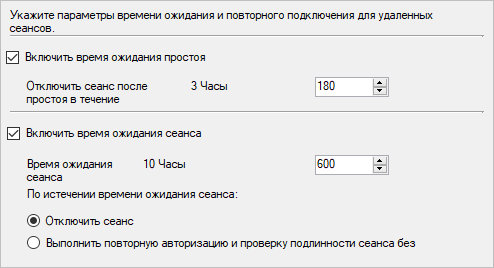

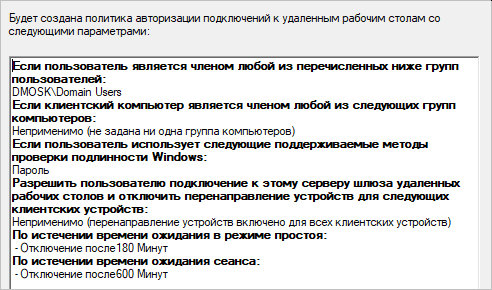

Задаем параметры авторизации:

* мы указали, что пользователи должны подтверждать право вводом пароля, также мы указали, что для применения политики они должны принадлежать группе Domain Users.

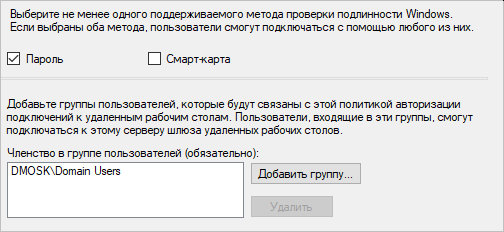

В следующем окне есть возможность настроить ограничения использования удаленного рабочего стола. При желании, можно их настроить:

* в нашем случае ограничений нет. При необходимости, устанавливаем переключатель в положение Отключить перенаправление для следующих типов клиентских устройств и оставляем галочки пункты для ограничений.

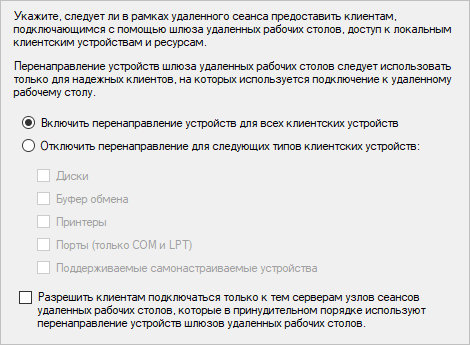

Далее настраиваем временные ограничения использования удаленного подключения. Если в этом есть необходимость, оставляем галочки в состоянии Включить и указываем количество минут, по прошествии которых сеанс будет отключен:

В следующем окне мы увидим вне введенные настройки:

Идем далее.

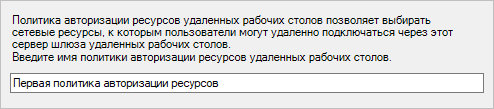

Откроется страница создания политики для авторизации ресурса — задаем для нее название:

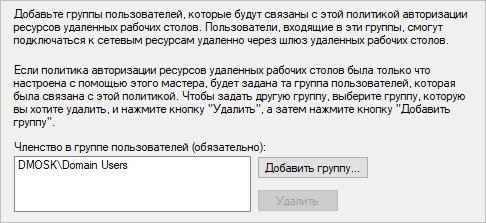

Указываем группу пользователей, для которой будет применяться политика:

* как и при создании первой политики, мы добавили группу Domain Users.

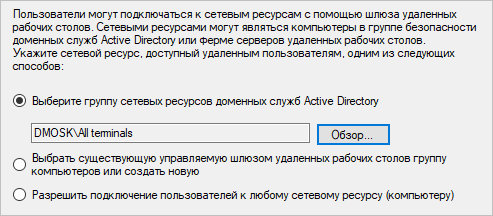

Теперь выбираем группу ресурсов, на которую будет разрешен доступ со шлюза терминалов:

* мы выбрали группу, созданную нами ранее в AD.

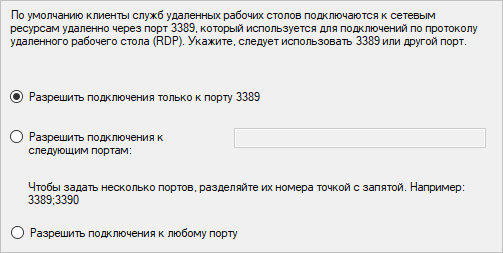

Указываем разрешенный для подключения порт или диапазон портов:

* в данном примере мы разрешим подключение по порту 3389, который используется по умолчанию для RDP.

Нажимаем Готово:

Политики будут созданы.

Настройка сертификата

Для работы системы нам необходим сертификат, который можно купить или получить бесплатно от Let’s Encrypt. Однако, с некоторыми неудобствами, будет работать и самоподписанный. Мы рассмотрим вариант настройки с ним.

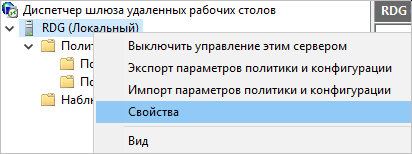

Запускаем «Диспетчер шлюза удаленных рабочих столов» — кликаем правой кнопкой по названию нашего сервера — выбираем Свойства:

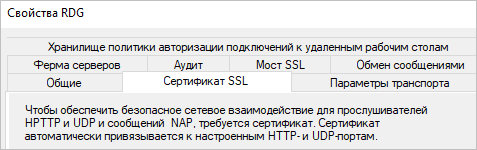

Переходим на вкладку Сертификат SSL:

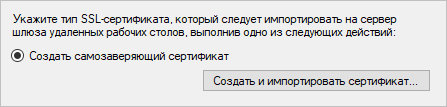

Выбираем вариант Создать сомозаверяющий сертификат и кликаем по Создать и импортировать сертификат:

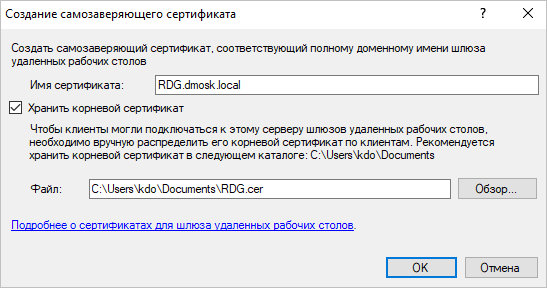

Задаем или оставляем имя для сертификата — нажимаем OK:

Мы увидим информацию о создании сертификата:

Консоль диспетчера шлюза перестанет показывать ошибки и предупреждения:

Сервер готов к работе.

Проблемы лицензирования

В условиях использования свободнораспространяемого ПО (такого, как X Window System) проблема лицензирования не возникает. Для ПО, предусматривающего в лицензионном соглашении ограничение на количество копий/пользователей, возникают затруднения.

В условиях терминального сервера могут использоваться следующие модели лицензирования:

Per seat (per device — на рабочее место) — для каждого устройства (тонкого клиента или рабочей станции) требуется отдельная лицензия, вне зависимости от количества пользователей

Подобная схема используется при лицензировании Terminal Services в составе Windows Server.

Per user (на пользователя) — для каждого пользователя (вне зависимости от числа одновременно работающих пользователей) требуется отдельная лицензия.

Per connection (конкурентная лицензия) — для каждого соединения требуется отдельная лицензия, при этом количество пользователей/рабочих мест не играет роли — важно количество одновременно обслуживаемых пользователей. Такую систему лицензирования использует Citrix Metaframe

В этом случае существует пул лицензий, каждое новое соединение забирает одну лицензию из пула. Лицензия возвращается в пул при окончании соединения.

Во многих крупных пакетах ПО предусматривается особый сервис — сервер лицензий (приложение, занимающееся учётом, выдачей и приёмом лицензий). В условиях крупных сетей рекомендуется выделение под сервер лицензий отдельного компьютера (или нескольких — для резервирования).

Виды терминальных серверов

- Microsoft Windows Terminal Server (поставляется в Microsoft Windows Server)

- Citrix Metaframe

- X Window System

- NX NoMachine

- FreeNX

- RX@Etersoft

См. также

- Сервер приложений

- Бездисковая станция

- Тонкий клиент

- Терминальный доступ

- Терминальный режим работы

- PXE

- BOOTP

- TFTP

- Remote Installation Services (RIS)

- RDP

- SSH

- Терминальная ферма

Типы клиентских терминальных лицензий (RDS CAL)

Каждый пользователь или устройство, которое подключается к серверам Remote Desktop Session должно иметь клиентскую лицензию (CAL — client access license). Есть два типа терминальных CAL.

- На устройство (Per Device CAL) – это постоянный тип лицензии, назначающаяся компьютеру или устройству, которое подключается к RDS серверу более одного раза (при первом подключении устройства ему выдается временная лицензия). Данные лицензии не являются конкурентными, т.е. если у вас 10 лицензий Per Device, то к вашему RDS серверу смогут подключится всего 10 хостов.

- На пользователя (Per User CAL) – такой тип лицензии позволяет одному пользователю подключаться к серверу RDS с любого количества компьютеров/устройств. Данный тип лицензий привязывается к пользователю Active Directory, но выдается не навсегда, а на определенный период времени (90 дней по-умолчанию).Если вы попытаетесь использовать RDS CAL Per User 2019 в рабочей группе (не в домене), то RDSH сервер будет каждые 60 минут принудительно завершать сеанс пользователей с сообщением: «Проблема с лицензией удаленных рабочих столов и ваш сеанс будет завершен через 60 мин / There is a problem with your Remote Desktop license, and your session will be disconnected in 60 minutes ”. Поэтому для RDS серверов в окружении workgroup нужно использовать только лицензирование на устройство — Per Device RDS CAL.

Примечание. Отметим, что 2016 RDS CAL можно установить только на сервере лицензирования под управлением Windows Server 2016 или 2019, установка новых CAL на предыдущие версии Windows Server на поддерживается. Т.е. вы не сможете установить 2016 RDS CAL на хост лицензирования Windows Server 2012 R2.

Последовательность настройки терминальной фермы RD Connection Broker с балансировкой нагрузки:

- Установите роль RD Connection Broker на сервере (это может быть выделенный сервер, или один из членов будущей фермы).

- Добавьте все терминальные сервера в локальную группу безопасности «Session Broker Computers» на сервере с ролью RD Connection Broker.

- Настройте всех членов фермы на использование сервера RD Connection Broker

- Настройте записи DNS для реализация механизма «DNS round robin»

Шаг 1 : Установка роли Connection Broker

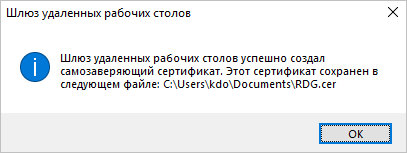

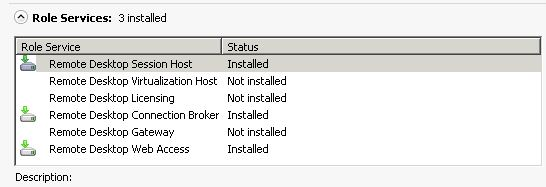

Если роль Remote Desktop Services уже установлена:

- Разверните роль Remote Desktop Services.

- Нажмите кнопку Add Role Services.

- На странице служб роли выберите Remote Desktop Connection Broker и нажмите Next

В моем стенде 2 сервера, настроенных следующим образом:

RDS01

RDS02

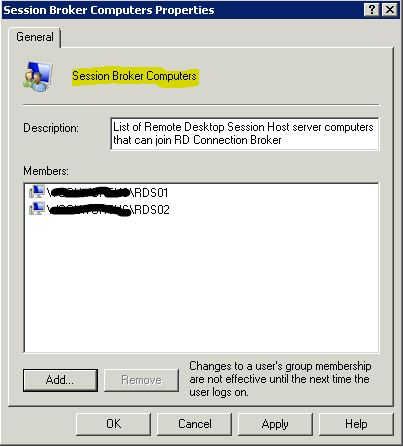

Шаг 2 : Добавляем сервера RD Session Host в локальную группу Session Broker Computers.

Для этого на сервер с установленной ролью RD Connection Broker

- Нажмите Start -> Administrative Tools -> Computer Management.

- В левой панели разверните узел Local Users and Groups, и выберите Groups.

- Найдите локальную группу Session Broker Computers , и выберите пункт Properties.

- На вкладке General, нажмите Add.

- В окне выбора нажмите кнопку Object Types.

- Отметьте пункт Computers, и нажмите OK.

- Последовательно укажите и добавьте имена всех серверов, которые будут участвовать в терминальной ферме

- Нажмите OK.

На RDS01

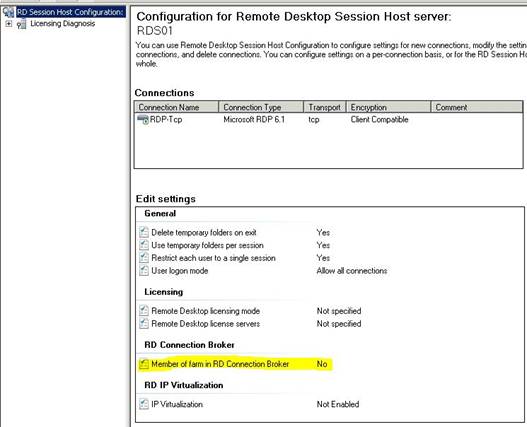

На каждом из терминальных серверов RD Session Host выполните следующее:

- На сервер RD Session Host откройте консоль Remote Desktop Session Host Configuration (Start ->Administrative Tools->Remote Desktop Services -> Remote Desktop Session Host Configuration).

- В разделе Edit settings, щелкните по полю Member of farm in RD Connection Broker.

- На вкладке RD Connection Broker нажмите кнопку Change Settings.

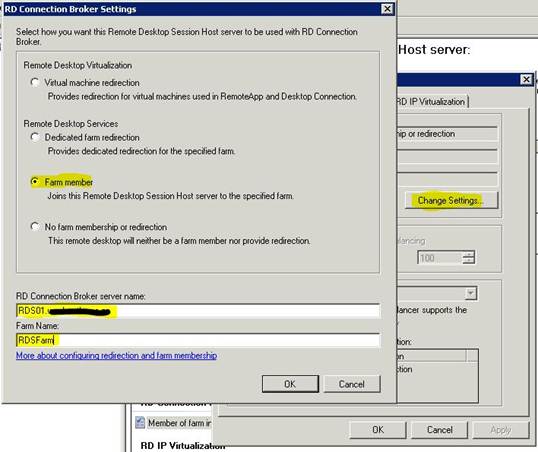

- В окне RD Connection Broker Settings выберите Farm member.

- Введите имя сервера с ролью RD Connection Broker.

- В окне Farm name, укажите имя создаваемой фермы.

- Чтобы активировать балансировку нагрузки в ферме RD Connection Broker отметьте опцию Participate in Connection Broker Load-Balancing.

- В случае необходимости можно настроить относительный вес каждого из серверов в ферме (Server weight). Значение по умолчанию — 100. В том случае, если вы зададите вес одного сервера 100, а другого 50, это будет означать, что сервер с меньшим весом будет получать в 2 раза меньше подключений.

- По умолчанию используется перенаправление по IP адресу (IP address redirection), также можно использовать перенаправление по токену (Use token redirection).

Я выполнил соответствующую настройку на обоих серверах RDS01 и RDS02

Task 4 : Настройка DNS round robin

Для балансировки нагрузки в терминальных фермах RD Session Host, можно использовать балансировку нагрузки RD Connection Broker Load Balancing совместно с функцией DNS round robin. Во втором случае, вы должны для каждого из серверов членов фермы создать DNS запись (тип A), создающую соответствие между IP адресом каждого сервера RD Session Host и DNS именем фермы.

Я опишу процедуру настройки DNS записей на контроллере домена Windows Server 2008 R2. Сразу стоит отметить, что для выполнения данной процедуры у вас должны быть права Domain Admins/ Enterprise Admins / DNS Admins.

- Откройте оснастку DNS (Start->Administrative Tools-> DNS).

- Разверните сервер, и в зонах прямого просмотра (Forward Lookup Zones), разверните ветку с именем вашего домена.

- Щелкните по зоне и выберите New Host (A or AAAA).

- В поле Name укажите имя фермы (именно фермы, а не конкретного сервера в ней), а в поле IP address укажите ip адрес первого сервера в ферме.

Эти действия необходимо повторить для каждого из серверов-членов фермы RDS (в каждом случае меняться будет только ip адрес)

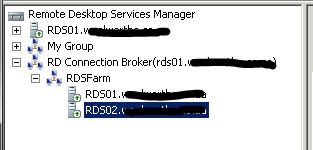

Проверим, что наша ферма создалась, для чего откройте Remote Desktop Services Manager. Щелкните правой кнопкой по Remote Desktop Services Manager и выберите Import from RD Connection Broker и укажите FQDN имя сервера с ролью Connection broker(в моем случае RDS01.winitpro.ru)

Теперь в дереве RD Connection Broker появится новая терминальная ферма!

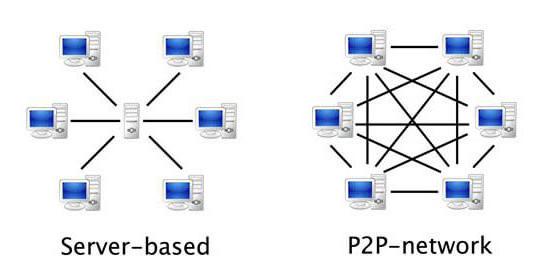

Принципы работы

В плане рассмотрения того, как это все работает, особо в технические аспекты вдаваться не будем. В самом простом случае терминальный сервер Windows Server любой модификации можно сравнить с тем, что происходит при загрузке файлов в пиринговых сетях (например, при работе с торрентами).

Как известно, скачивание информации происходит тем быстрее, чем больше компьютеров с полностью или частично загруженными файлами в определенный момент находится в сети. Так и тут. Чем больше вычислительных ресурсов, тем более быстрым и эффективным станет достижение конечного результата. Отличие только в том, что в пиринговых сетях связь осуществляет непосредственно между компьютерами, а в описываемой ситуации контролируется центральным сервером.

Что такое терминальные серверы?

Исходя из общего названия, под терминальным (временным) сервером понимается некая единая компьютерная структура с соответствующим программным обеспечением, к которой могут подключаться пользовательские компьютеры для выполнения определенных задач с задействованием вычислительных мощностей всех терминалов с активным в данный момент подключением, когда использование ресурсов отдельного компьютера невозможно или нецелесообразно.

Терминальный сервер Windows, а рассматриваться будет именно он, может распределять нагрузку на все подключенные машины таким образом, что на работу каждой конкретной системы выполнение определенной задачи не окажет практически никакого влияния.

Зачем нужно переезжать в облако?

Ведь можно взять физический сервер, «поднять» на нем сервер терминалов и предоставить доступ к той же 1С всем, кому нужно. Ранее мы уже писали о преимуществах виртуального сервера и особо не хочется повторяться. Если вкратце, то виртуальный сервер не нуждается в физическом обслуживании (например, в замене вышедших из строя компонентов, в той же чистке от пыли и т. д.), проще производить резервирование и восстановление сервера (ведь есть же снапшоты), не нужно покупать дорогостоящие ИБП, организовывать резервный Интернет-канал. Обо всем этом заботиться платформа xelent.cloud.

Как уже было подсчитано в статье «Физический или виртуальный», содержание виртуального сервера обходится недорого, а порой даже дешевле физического сервера, учитывая огромные затраты на его приобретение.

Единственное, на что придется потратиться дополнительно — на лицензии терминального доступа. Но вы их бы покупали в любом случае, независимо от того, какой у вас сервер — локальный физический, виртуальный или выделенный.

Сценарии совместимости приложений в Terminal Server

Для приложений, которые не предназначены для работы в многопользовательской среде, существует ряд приемов, которые могут помочь в различных случаях.

Если приложение использует некий фиксированный путь к пользовательским файлам, что может вызвать проблемы при одновременном доступе нескольких пользователей, полезный трюк заключается в том, чтобы мапить эти пути к различным буквам дисков, а затем заставить эти диски смотреть на разные пользовательские папки. Например, пользователь Sergey использует диск Е:, который подключен на папку C:\User\Sergey\Data, а пользователь Dima использует диск E:, который смотрит в папку C:\User\Dima\Data.

Другой вариант заключается в использовании скриптов совместимости (compatibility scripts), которые запускаются каждый раз, когда удаленный пользователь запускает приложение. В Windows Server 2008 есть два образца таких скриптов, которые находятся в папке %SystemRoot%\Application Compatibility Scripts. RootDrv.cmd мапит диск к домашнему каталогу пользователя, т.е. автоматически выполняет вышеописанный сценарий.

Сценарий SetPaths.cmd преобразует стандартные путей (такие как «Мои документы», «Рабочий стол») в переменных окружения, таким образом избегая использование жестко заданного пути. По умолчанию скрипт преобразует следующие пути в соответствующие переменные среды:

Путь Переменная окружения

All Users:Startup COMMON_STARTUP

All Users:Start Menu COMMON_START_MENU

All Users:Start Menu\Programs COMMON_PROGRAMS

Current User:Start Menu USER_START_MENU

Current User:Startup USER_STARTUP

Current User:Start Menu\Programs USER_PROGRAMS

Current User:My Documents MY_DOCUMENTS

Current User:Templates TEMPLATES

Current User:Application Data APP_DATA

Кстати, не забудьте произвести активацию Terminal Services!

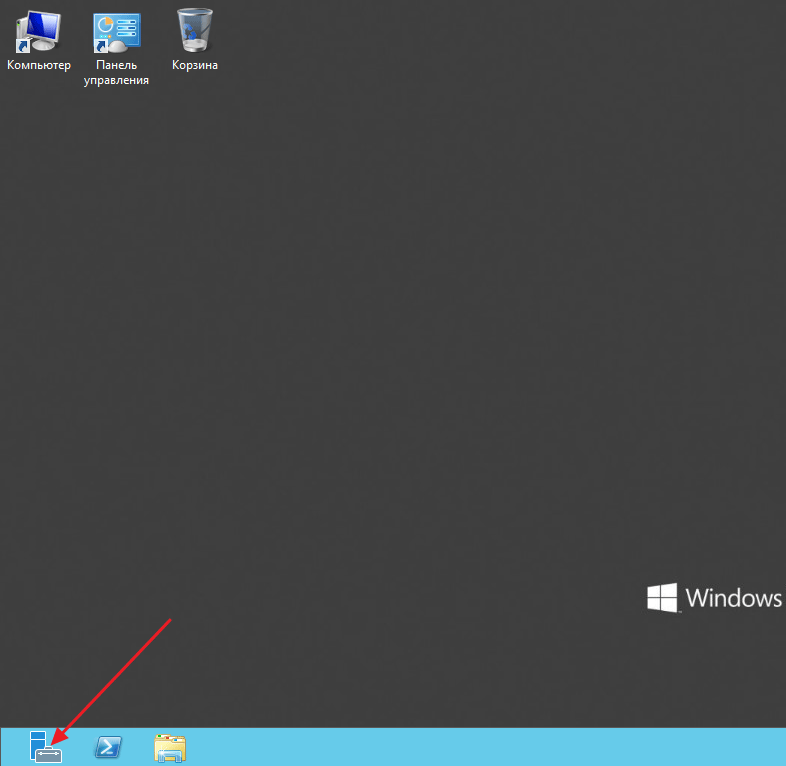

Установка роли службы удаленных рабочих столов в Microsoft Server 2012

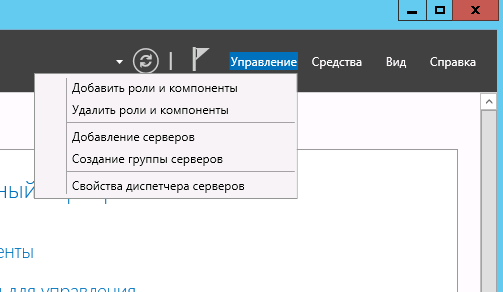

Для начала запустите «Диспетчер серверов»

Затем кликаем «Добавить роли и компоненты»

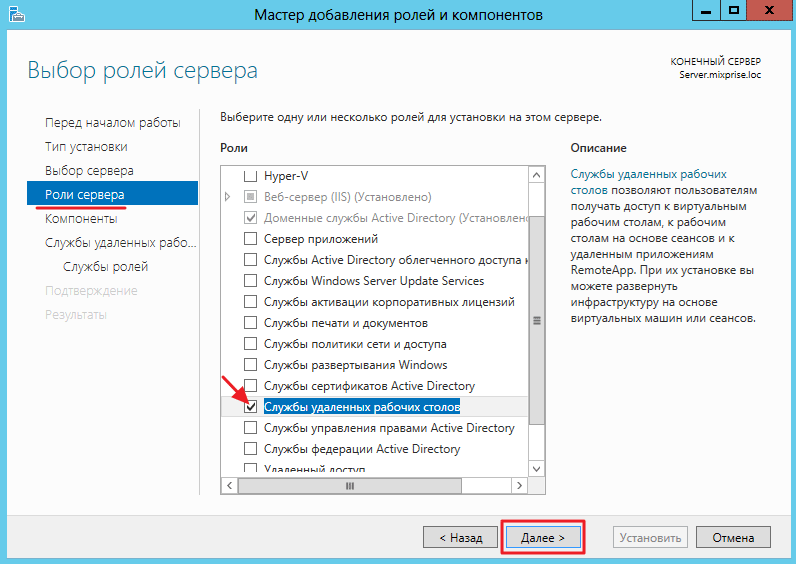

Переходим на вкладку «Роли сервера» и находим необходимую роль под названием «Службы удаленных рабочих столов» ставим галочку затем жмем «Далее»

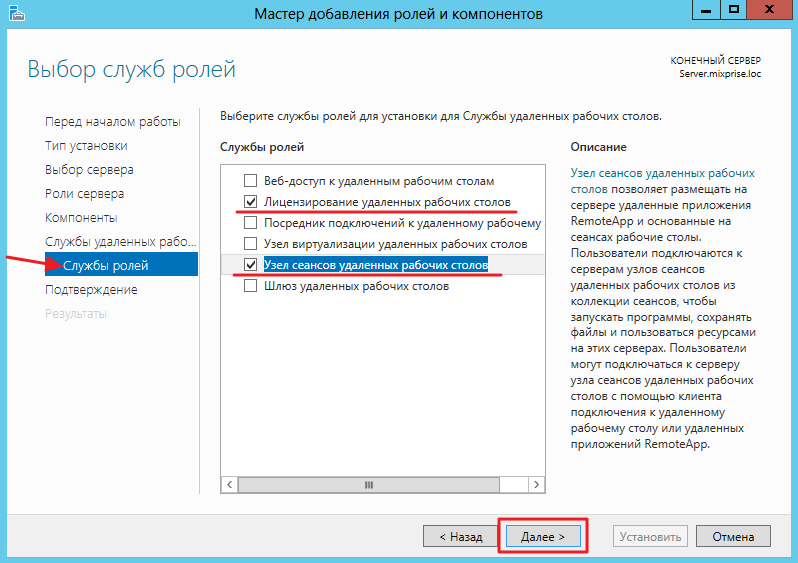

Переходим в раздел «Службы ролей» так же кнопкой «Далее» на данной вкладке необходимо поставить галочку напротив «Лицензирование удаленных рабочих столов»

В открывшимся окне нажимаем «Добавить компоненты» затем нам понадобится «Узел сеансов удаленных рабочих столов» так же добавляем и эти компоненты и жмем «Далее»

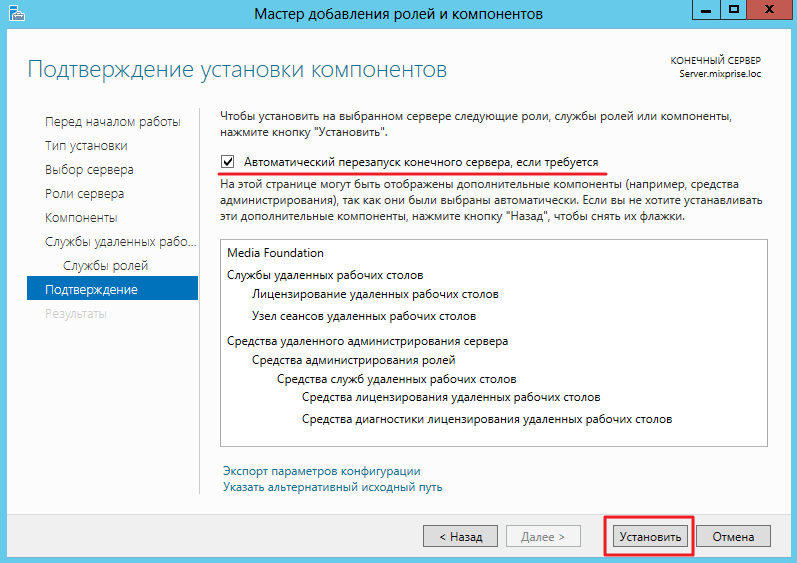

Ставим галочку напротив пункта автоматического перезапуска и нажимаем «Установить»

После перезагрузки сервер терминалов будет работать, нам останется произвести необходимые настройки, связанные с лицензированием сервера терминалов.

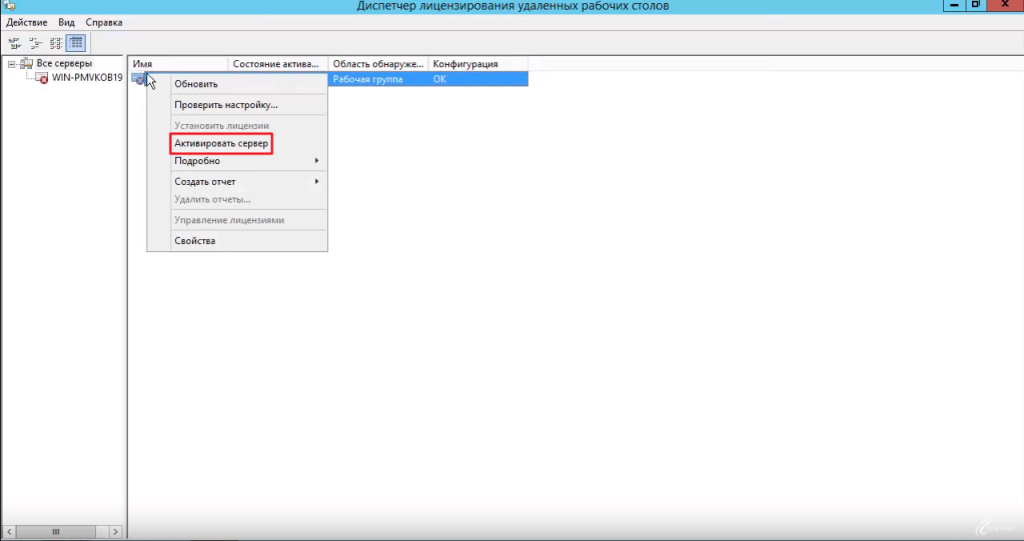

Открываем «Диспетчер серверов» затем в верхнем меню ищем вкладку «Средства» затем «Terminal Services» и в завершении «Диспетчер лицензирования удаленных рабочих столов»

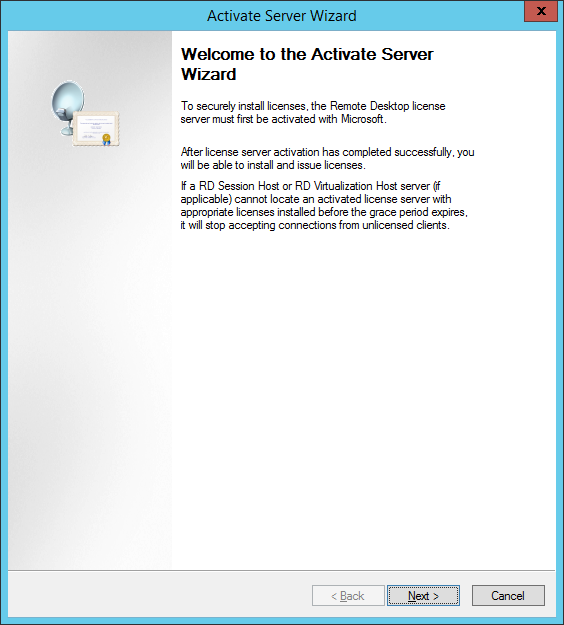

Как мы видим он у нас не активирован, после покупки лицензии кликаем правой кнопкой мыши и выбираем функцию «Активировать сервер»

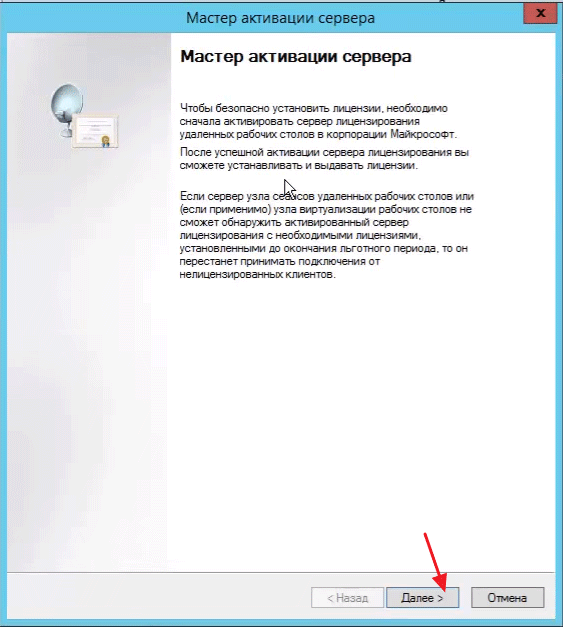

В мастере активации сервера жмем «Далее»

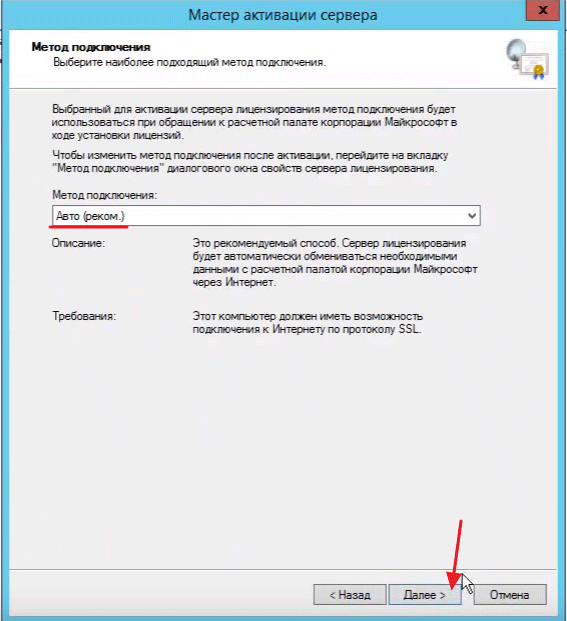

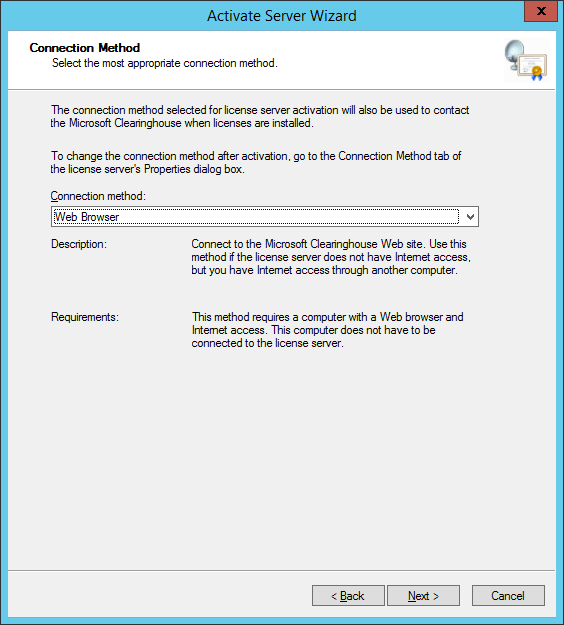

В методе подключения оставляем «Авто (реком.)» затем «Далее»

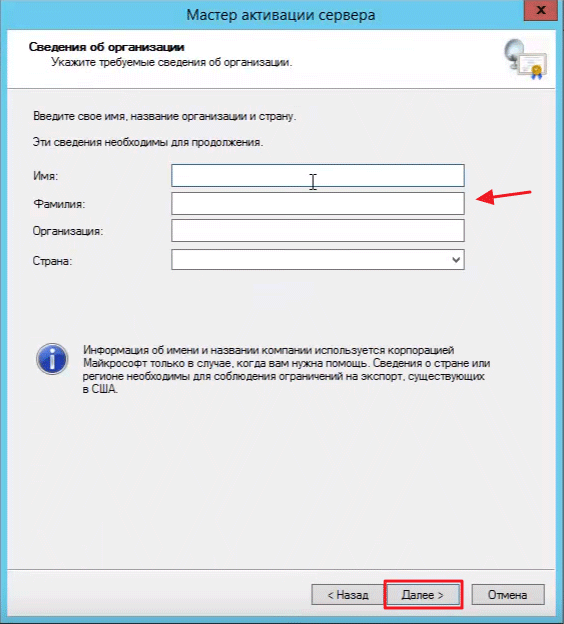

В сведениях об организации заполняем обязательные поля, а именно на кого куплена лицензия и нажмите «Далее»

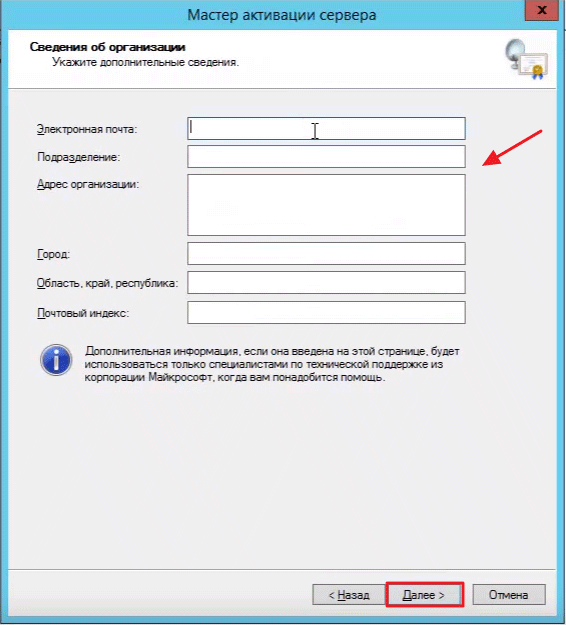

В новом окне заполняем дополнительные данные и жмем «Далее»

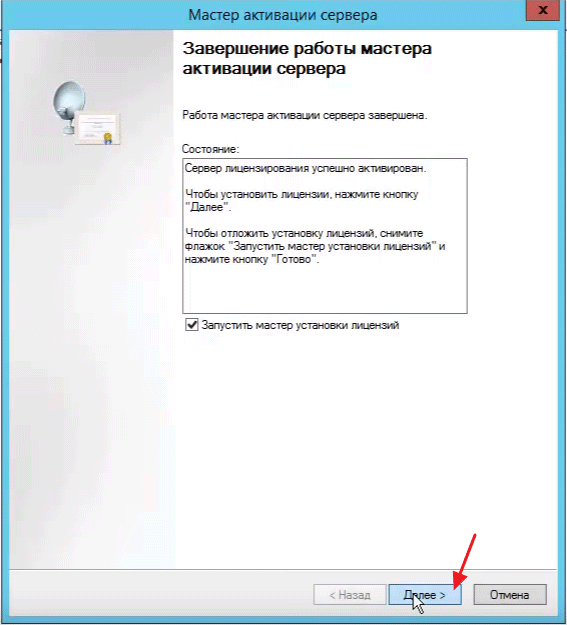

Для продолжения установки лицензии жмите «Далее»

После чего снова «Далее»

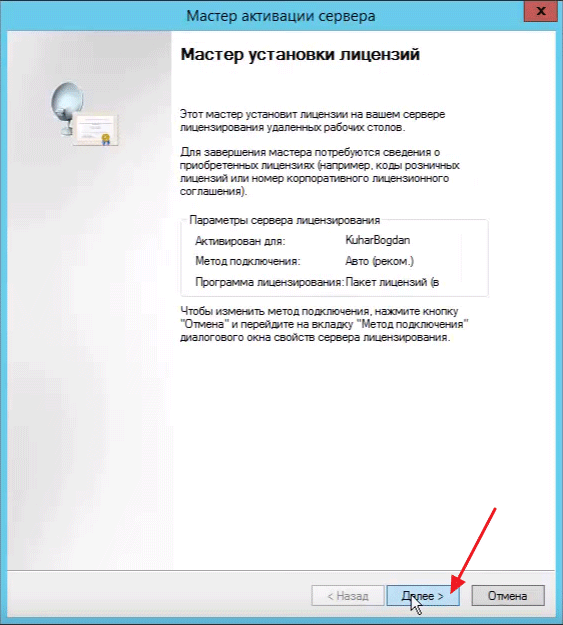

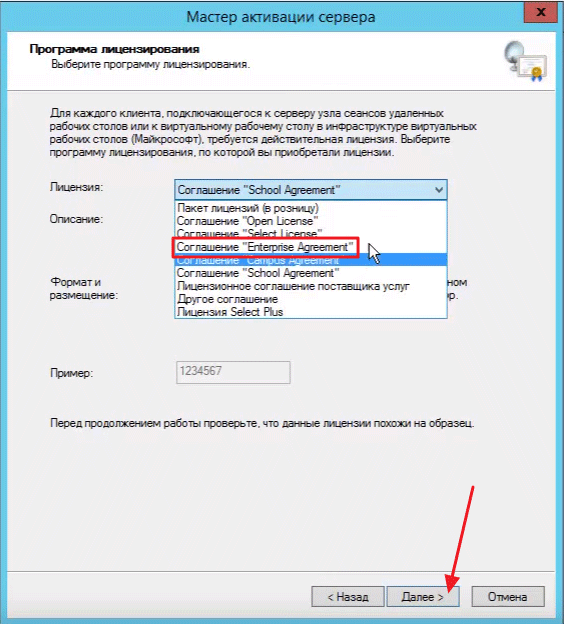

На данном этапе нужно выбрать версию лицензии, которую вы приобретали в раскрывающимся списке, в качестве примера будет рассмотрена версия «Соглашение Enterprise Agreement» затем снова «Далее»

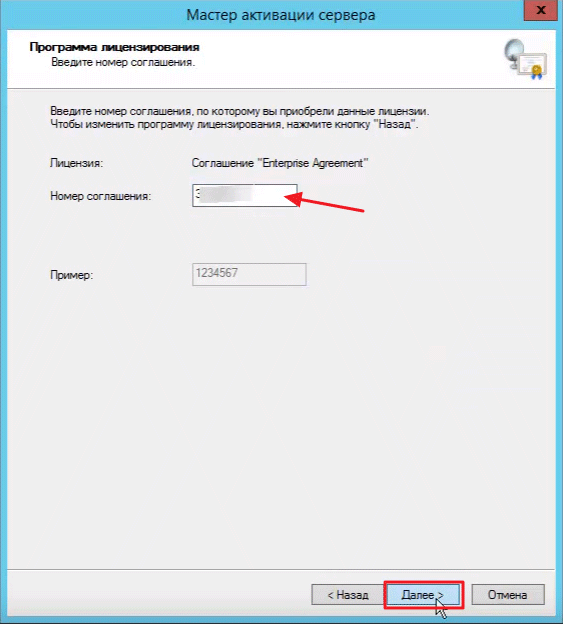

Вводим номер соглашения и кликаем «Далее»

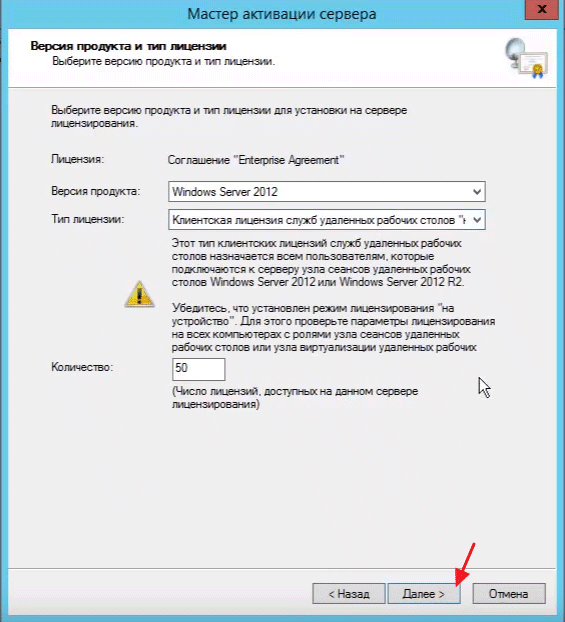

В «Версии продукта» указываем Windows Server 2012 затем во вкладке «Количество лицензий» укажем значение 50 в разделе «Тип лицензии» выбираем клиентская лицензия на пользователя, после ввода параметров переходим к следующему шагу кнопкой «Далее»

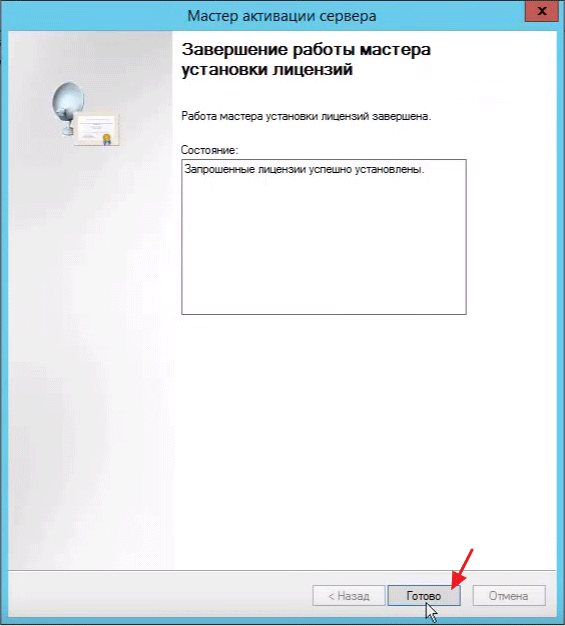

После установки лицензий жмем «Готово»

Теперь мы видим, что сертификат активирован

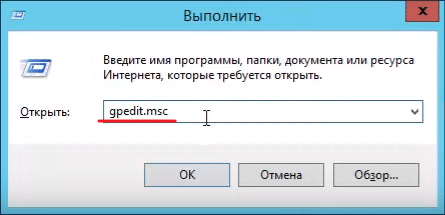

Для того что бы завершить установку службы удаленных рабочих столов в Server 2012 нам необходимо зайти в групповую политику, нажимаем сочетание клавиш WIN + R и вводит команду: gpedit.msc

В появившимся окне ищем «Административные шаблоны» затем открываем ветку «Компоненты Windows» ищем «Службы удаленных рабочих столов» затем «Узел сеансов удаленных рабочих столов» и в правом окне находим папку «Лицензирование»

Перед вами открывается состояние лицензирования, выбираем раздел «Использовать указанные серверы лицензирования удаленных рабочих столов» затем в открывшийся вкладке ставим чекбокс на «Включено» и вписываем ip адрес сервера лицензирования в соответствующую вкладку и сохраняем изменения

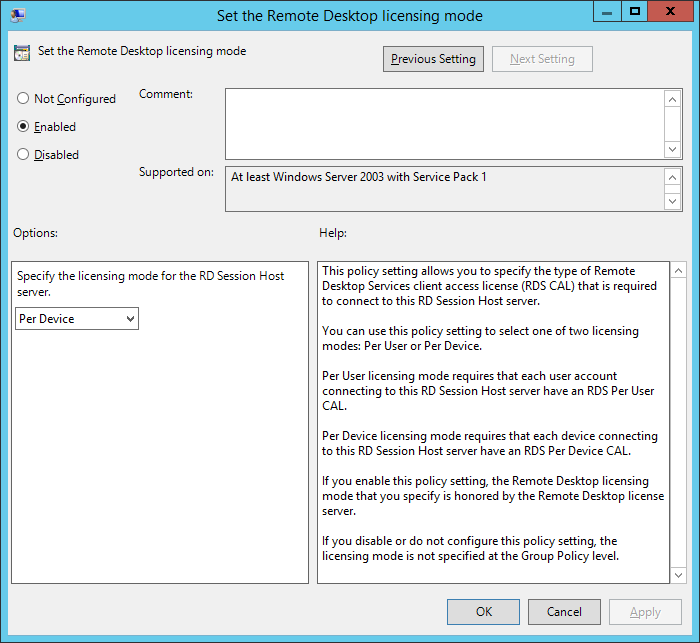

Затем следующим этапом нужно «Задать режим лицензирования удаленных рабочих столов» так же ставим чекбокс на «Включено» и выбираем режим «На пользователя» ну и собственно говоря сохраняем настройки

На данном этапе лицензирование сервера терминалов завершено.

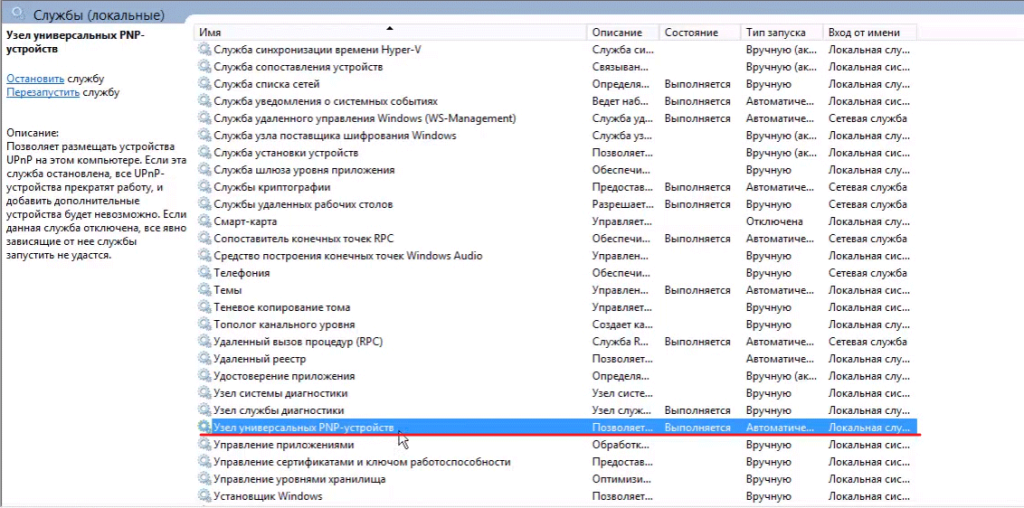

Иногда Server 2012 не видит некоторые устройства в локальной сети, для того что бы исправить данную проблему откройте «Диспетчер серверов» затем кликните по вкладке «Средства» и перейдите в пункт «Службы»

Нужно запустить 4 службы и проверить их работоспособность, если нет, то нужно их запустить

Первая служба это «DNS клиент» — она как видим выполняется

Вторая служба «Обнаружение SSDP» — тоже нужно активировать и поставить автоматическое выполнение

Следующая служба — это «Публикация ресурсов обнаружения функции» — так же проверяем работоспособность

Последняя служба «Узел универсальных PNP — устройств» — данная служба так же должна выполняться

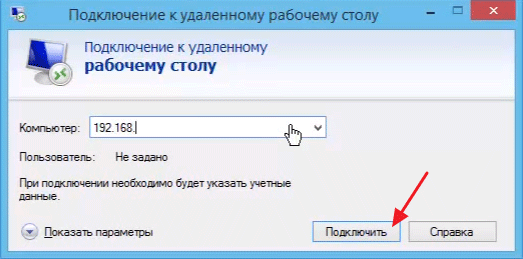

Ну и собственно говоря для того что бы подключиться к удаленному рабочему столу, нажмите сочетание клавиш WIN + R затем и введите команду mstsc

В появившимся окне впишите ip адрес компьютера к которому вы подключаетесь и нажмите «Подключить»

Ну собственно говоря настройка службы удаленных рабочих столов в Server 2012 завершена, если у вас остались вопросы относительно данной темы, пишите мне в комментарии и не забываем подписываться на рассылку, всем спасибо и удачи!

Часто задаваемые вопросы по теме статьи (FAQ)

Является ли создание сервера терминалов из Windows 10 нарушением лицензии?

Однозначно, да. У Microsoft есть отдельный продукт и отдельная программа лицензирования для работе в терминале. И все это стоит немалых денег. Так что создавая терминал из windows 10 вы точно нарушаете условия лицензионного соглашения.

Как обезопасить себя в случае обновления операционной системы? Очень часто после этого терминальный режим перестает работать.

Надежнее всего отложить обновление и подождать, пока не появится rdpwrap.ini под новую версию обновленной системы. После этого можно самому обновиться и обновить конфигурационный файл.

Автор RDP Wrapper забросил свою программу?

Судя по всему, да. Обновлений давно не было. Меняются только конфигурационные файлы rdpwrap.ini, которые обновляет сообщество. Сама программа при этом не обновляется.

Локального пользователя постоянно выкидывает из системы, когда подключается удаленный. У меня не работает терминальный режим?

Да, не работает. Если вы все сделали правильно, то можно работать как локально, так и удаленно одновременно разным пользователям. Если одновременно не получается работать больше, чем одному пользователю, значит терминальный режим в windows 10 не работает.

Можно ли не обновлять систему, чтобы не сломать терминальный доступ?

Я не рекомендую так делать. В настоящее время это очень опасно. В протоколе rdp регулярно находят уязвимости, через которые на ваш компьютер может попасть, к примеру, шифровальщик. Необходимо учитывать эти риски и время от времени обновляться, либо полностью закрывать несанкционированный доступ к компьютеру.

Варианты загрузки клиента WTware

Прежде, чем приступить к настройке и разворачиванию WTware, нужно выбрать предпочтительный способ загрузки тонких клиентов. WTware может загрузиться практически с чего угодно, будь то:

- Жесткий диск

- CD-Rom

- Флешка

- Дискета

- Сетевая карта с BootROM

В большинстве случаев предпочтительно использовать сетевую загрузку, т.к. это значительно облегчает разворачивание и централизованное управление клиентами. Именно такой вариант загрузки мы будем рассматривать.

Примечание. В том случае, если требуется подключить к терминалу единичных клиентов из удаленных офисов, подключенных по медленным каналам связи, для них можно использовать загрузку с физических носителей. В том случае, если в таких офисах есть несколько клиентов и любой сервер, стоит все-таки рассмотреть разворачивание на нем собственного TFTP сервера WTware.

Также отметим, что на сайте производителя указывается возможность загрузки терминалов по HTTP, которая должна уменьшить нагрузку на TFTP при большом количестве клиентов (более 300) и улучшить загрузку на медленных и ненадежных каналах связи.

Процесс загрузки WTware

Чтобы запустить клиент WTware на компьютере пользователя, нужно:

- Загрузить бинарные файлы дистрибутива с сервера (по TFTP) или локального носителя

- Получить сетевые настройки с DHCP сервера или из локальных конфигурационных файлов

- Получить конфигурационный файл с сервера (по TFTP) или загрузить его с диска

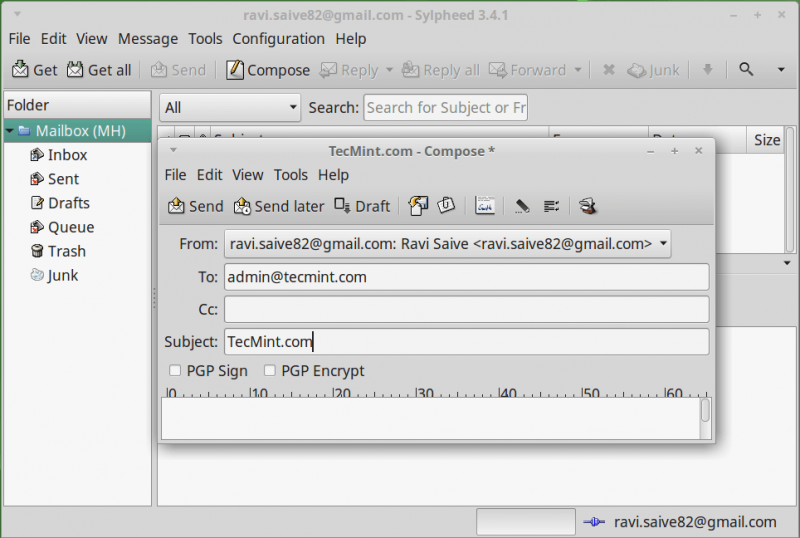

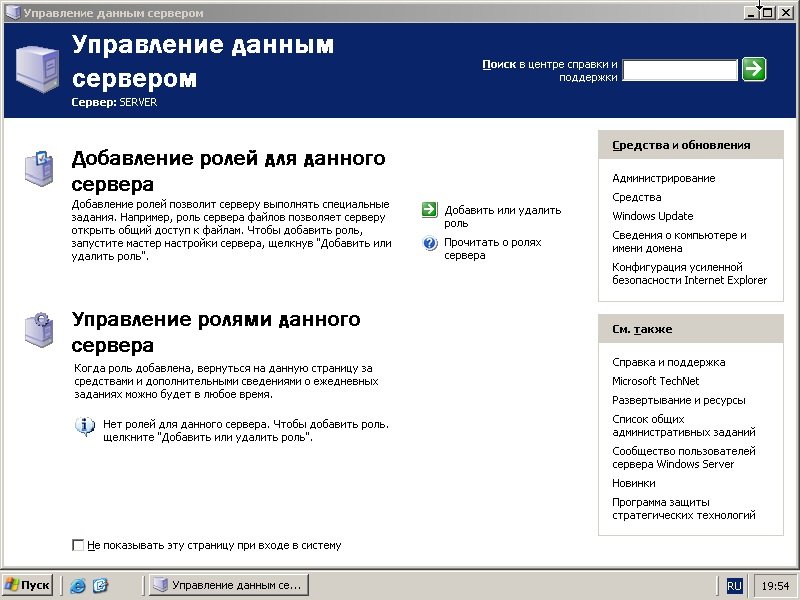

Установка службы удаленных рабочих столов

Откройте Диспетчер серверов, если вы его закрыли. Для этого запустите его с ярлыка на панели задач или выполните команду servermanager.exe — как кому больше нравится (рис. 3).

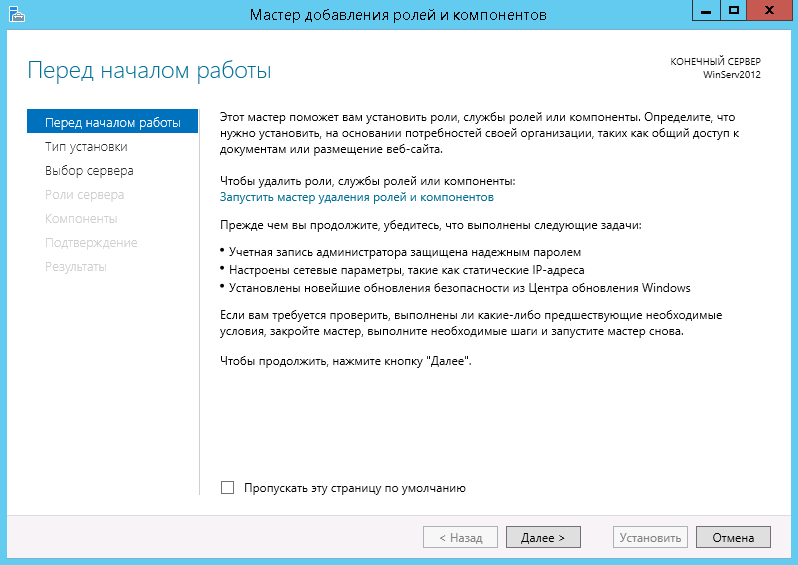

В меню Управление выберите команду Добавить роли и компоненты (рис. 4). Откроется Мастер добавления ролей и компонентов (рис. 5).

Рис. 4. Меню Управление

Рис. 5. Мастер добавления ролей и компонентов

Далее выполните следующие действия:

- Нажмите кнопку Далее.

- Оставьте переключатель в положении Установка ролей или компонентов (рис. 6) и снова нажмите кнопку Далее.

- Выберите сервер из пула, на который нужно установить службу терминалов. В нашем случае будет один сервер (рис. 7). Нажмите кнопку Далее.

- Отметьте роль Службы удаленных рабочих столов и нажмите кнопку Далее.

Рис. 6. Оставьте переключатель в положении Установка ролей или компонентов

Рис. 7. Выберите сервер

Рис. 8. Выберите Службы удаленных рабочих столов

- Компоненты оставьте без изменения, то есть на следующем экране Мастера добавления ролей и компонентов просто нажмите Далее.

- Мастер отобразит описание роли «Службы удаленных рабочих столов» (рис. 9). Нажмите кнопку Далее.

- Выберите устанавливаемые службы ролей. Установите Лицензирование удаленных рабочих столов. Сразу после выбора этой службы необходимо согласиться на установку дополнительных компонентов, нажав кнопку Добавить компоненты, см. рис. 10.

-

Также нам понадобится служба Узел сеансов удаленных рабочих столов (рис. 11). Как и в прошлом случае, нужно согласиться на добавление дополнительных компонентов.

Рис. 9. Просто нажмите Далее

Рис. 10. Выберите Лицензирование удаленных рабочих столов, а затем нажмите кнопку Добавить компоненты

Рис. 11. Установка службы Узел сеансов удаленных рабочих столов

-

Мы определили все параметры установки роли. На последней странице мастера включите параметр Автоматический перезапуск конечного сервера, если требуется и нажмите кнопку Установить (рис. 12).

Рис. 12. Нажмите кнопку Установить

Если облака для вас

не просто теорияШирокий спектр услуг

по выделенным северам

и мультиклауд-решениямКонфигурация VPS и бесплатный тест уже через 2 минуты

Сконфигурировать VPS

Организация вашей IT-инфраструктуры на основе мультиклауд-решения

Запросить КП

Осталось дождаться установки роли. Если все пройдет хорошо, после перезагрузки вы увидите сообщение об успешной установке всех выбранных служб и компонент. Просто нажмите кнопку Закрыть для завершения работы мастера.

Рис. 13. Установка завершена

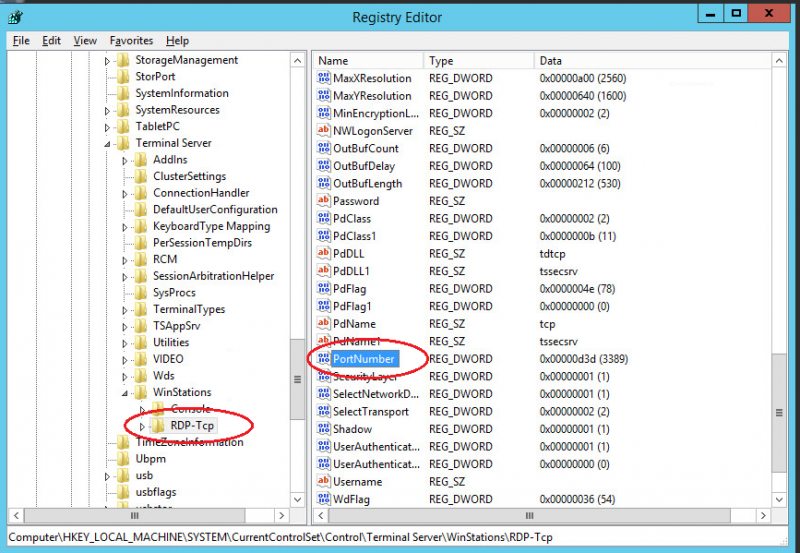

Смена стандартного порта Remote Desktop Protocol

Начнем со стандартной меры — смены стандартного порта Windows 2016 RDP, что позволит предотвратить атаку всем известных портов (well-known ports).

Настройку порта можно осуществить с помощью реестра —

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp\PortNumber.

Рис. 1. Смена порта RDP в Windows Server 2016 с помощью редактора реестра

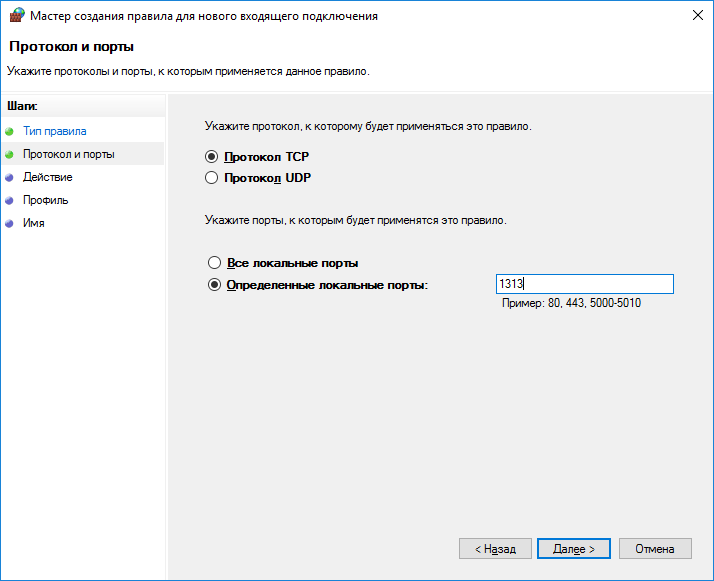

После этого запустите Брандмауэр Windows и на боковой панели слева выберите Дополнительные параметры. Далее — Правила для входящих соединений и нажмите кнопку Создать правило (на панели справа)

Рис. 2. Правила для входящих подключений

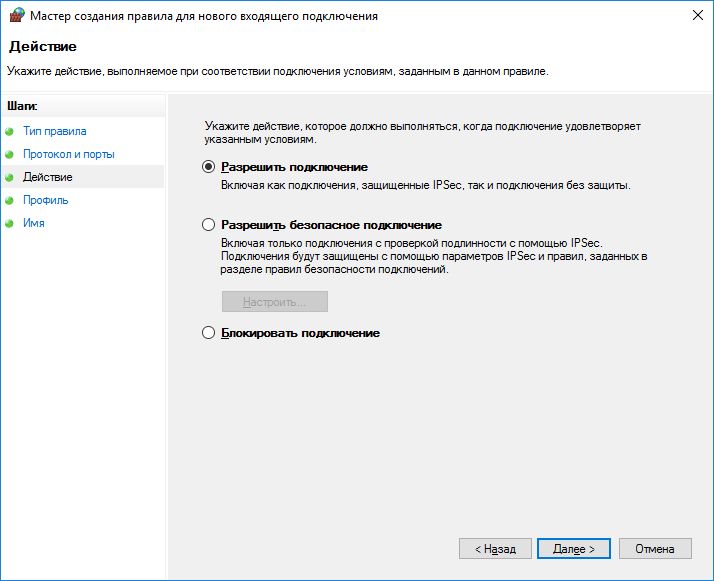

В появившемся окне выберите Для порта и нажмите кнопку Далее. Затем выберите Определенные локальные порты и введите порт, указанный при редактировании реестра (рис. 3). В следующем окне мастера нужно выбрать Разрешить подключение (рис. 4).

Рис. 3. Задаем новый порт

Рис. 4. Разрешаем подключение

Собственно, на этом настройка безопасности RDP завершена. Отключитесь от сервера и установите новое соединение. Не забудьте в настройках RDP-клиента Windows Server 2016 указать новый порт: IP-адрес_сервера: порт.

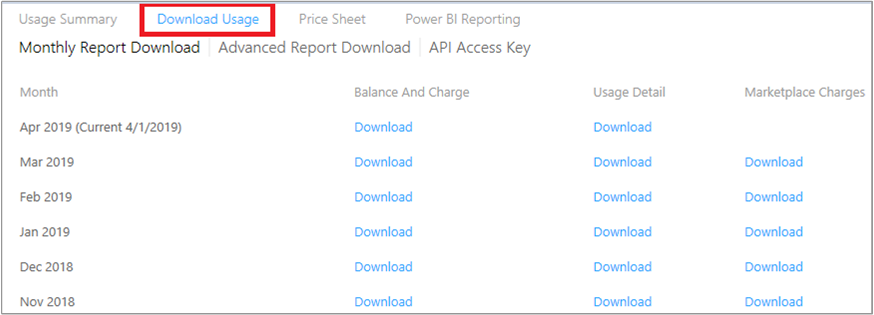

Лицензирование терминального сервера

Здесь я наконец-то буду одновременно с написанием статью сам выполнять те же действия.

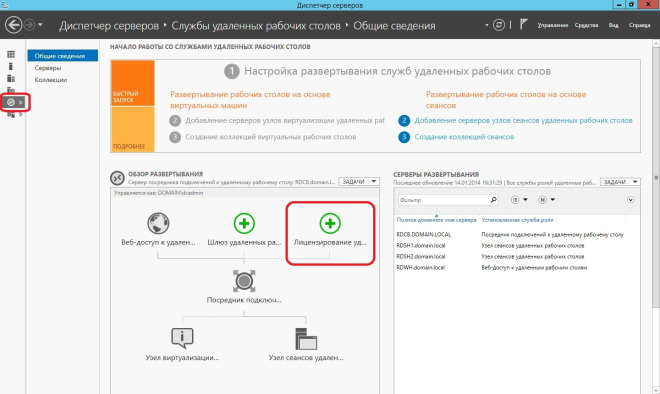

Устанавливаем RD Licensing сервис, нажав на зелёный плюсик. Следуем инструкциям, сложностей не должно быть.

Запускаем Диспетчер лицензирования удалённых рабочих столов (RD Licensing Manager). Выбираем наш сервер, правой кнопкой — активировать.

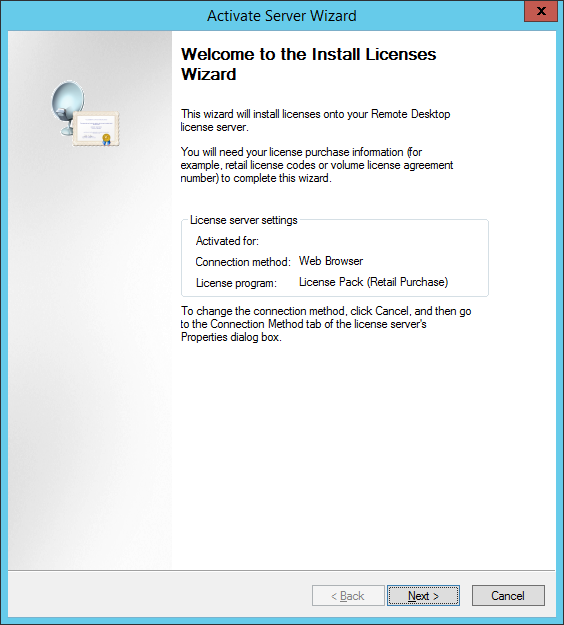

Открывается окно активации. Жмем Next на первой странице мастера.

Выбираем метод соединения Web Browser.

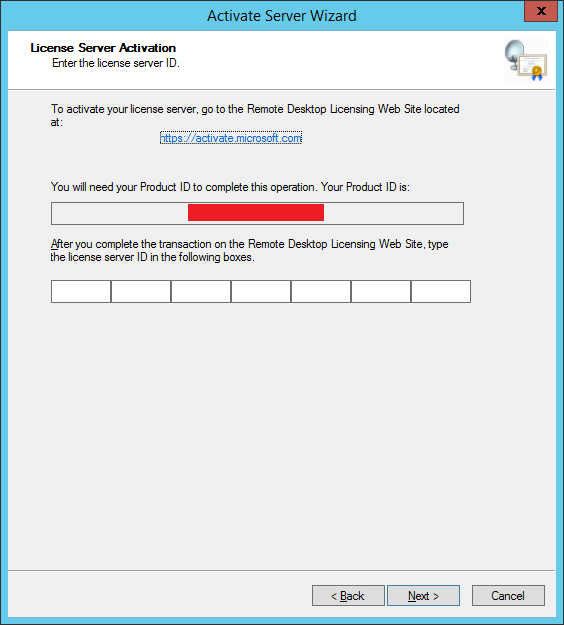

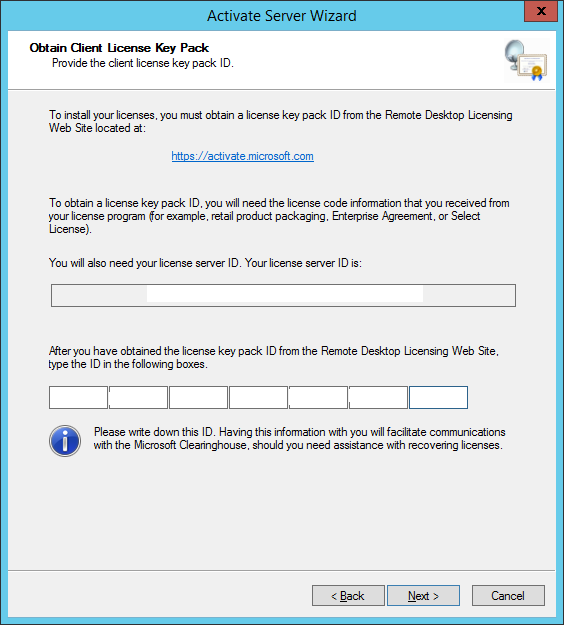

Получаем код продукта который нам понадобится для активации.

Далее переходим на узел лицензирования удаленных рабочих столов: https://activate.microsoft.com/

Выбираем «Активизация сервера лицензий» и жмем далее.

На следующем экране вводим код продукта полученный ранее, организацию и любую страну или регион. И жмем далее.

Если все сделано правильно, то мы получим необходимый код сервера лицензирования.

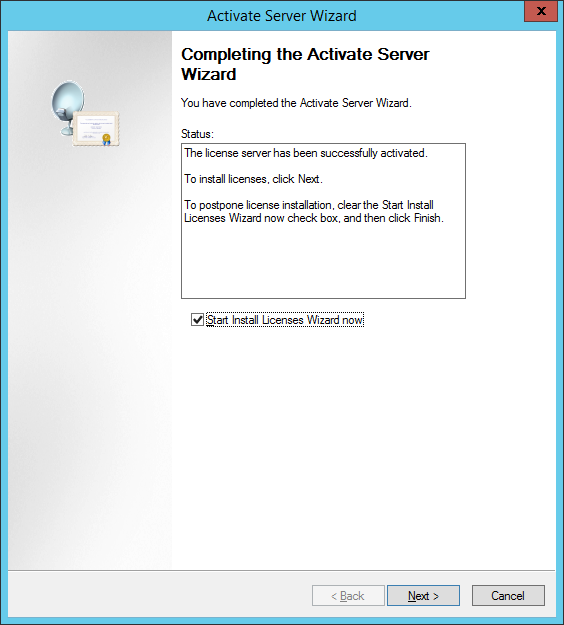

Вводим код в открытом мастере, жмём Next.После ввода кода сервера лицензирования появится окно, нужно поставить галку напротив «Запустить мастер установки лицензий».

Переходим на уже знакомый нам узел лицензирования Microsoft, где на этот раз выбираем Установить клиентские лицензии доступа и нажимаем далее. Снова заполнить поля, помеченные (*) теми же данными, что и первый раз. Вставляем License Server ID, в качестве программы лицензирования (License Program) выбираем Enterprise agreement (иначе не получите лицензии).

Выбираем нужные нам лицензии и их количество (можно большое количество). Нужный сервер 2003/2008/2012 лицензии на клиента или на компьютер и т.д.

Обязательно соглашение Enterprise agreement, один из данных номеров 6565792, 5296992, 3325596, 4965437, 4526017 или ищем в интернете который подойдет…

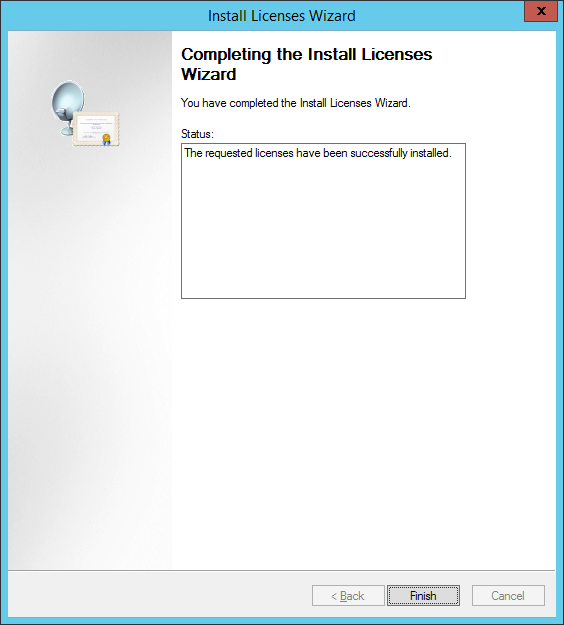

Ну вот мы и получили нужные нам клиентские лицензии. Собственно, теперь мы имеем полноценный активированный сервер терминалов. Копируем ключ и вводим его в мастер.

Жмём next.

Тут у меня возникла проблема — лицензии не принимались и новые на сайте не генерировались. Нажал Cancel, запустился сервер лицензий. Нажал правой кнопкой и выбрал Install Licenses. Со второго раза всё прошло нормально.

Finish.

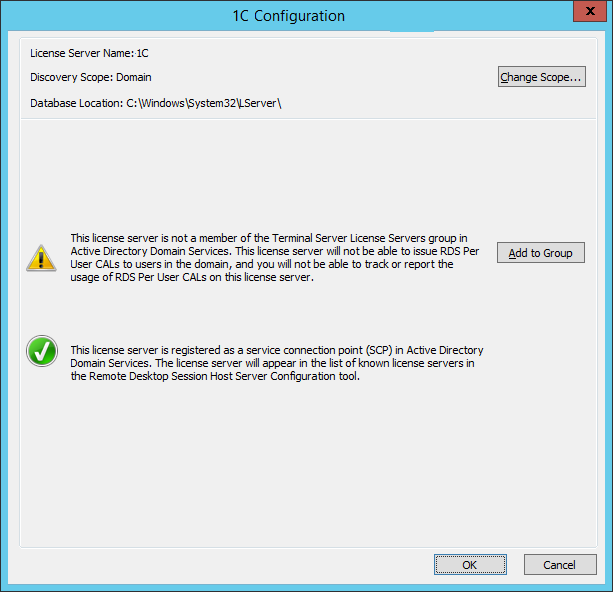

Лицензии получились. Но сервер светится желтым:

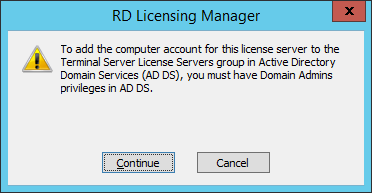

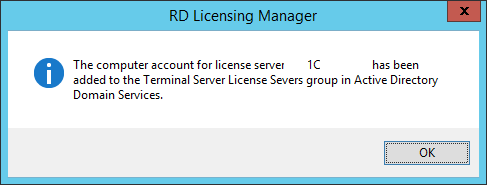

Ну нажмём Add to grоup, посмотрим что получится.

Continue.

Картинка стала приятнее.

Если теперь посмотреть на RD Licensing Diagnoser, то увидим:

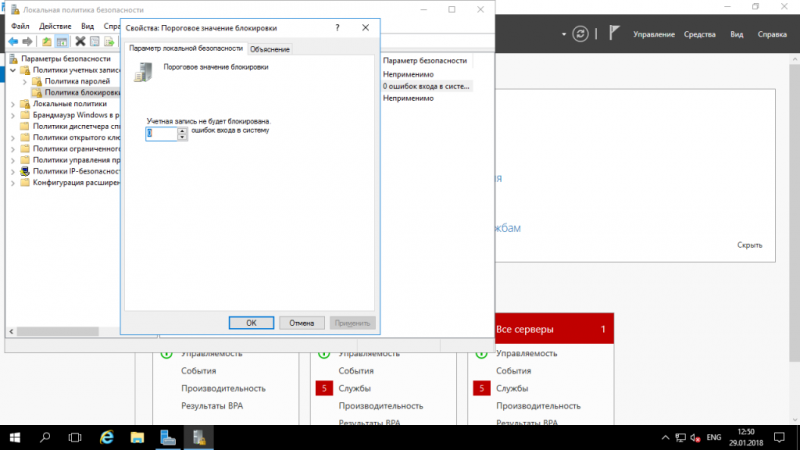

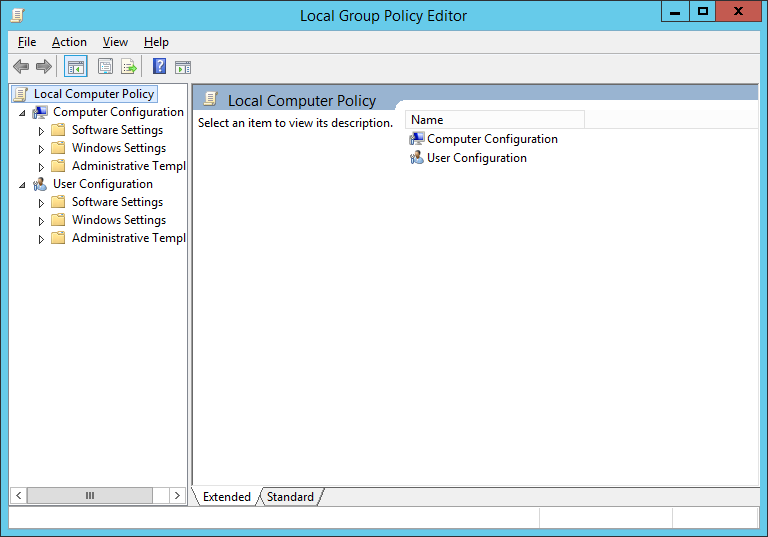

Выполняем gpedit.msc.

Откроется окно:

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing

Редактируем Set the Remote Desktop licensing mode. В поле Specify the licensing mode for the RD Session Host server устанавливаем значение Per Device или Per User в зависимости от установленных вами лицензий.

Сохраняемся, перезагружаемся, проверяем:

Всё зелёненькое, доступные лицензии есть.

Если у вас более одного терминального сервера, то для всех можно выбрать единый сервер лицензирования, но это уже другая история.