Настройка получения почты через ssl в стандартном почтовом клиенте 1с без дополнительных библиотек и изменения кода через стороннюю бесплатную программу stunnel

Содержание:

- Введение

- КриптоПро EFS

- Step 5: Create SSL Certificates

- 1С 8.x : Отправка почты через Mail.ru с использованием технологии шифрования SSL

- Что нам понадобится

- Miscellaneous

- Использование КриптоПро TSP

- Status: Deprecated

- Step 7: Configure Stunnel in Client

- Подготовка и первичная настройка

- Задача

- Applications

- КриптоПро Шлюз УЦ-СМЭВ

- Настройка сервера stunnel

- Отправка почты через Mail.ru с использованием технологии шифрования SSL

- Сервисы и блокировки

- Пара слов об OpenVPN

- КриптоПро IPsec

Введение

Для любого системного администратора или DevOps построить VPN или «пробросить» нестандартный метод инкапсуляции пакетов (туннелирование) — не очень сложная задача. Часто для этого применяют OpenVPN, если планируется постоянное использование, либо SSH-туннелирование, если защищённое соединение нужно на один-два раза. Однако есть предприятия и ведомства, которые должны соблюдать строгие условия передачи данных, установленные законодательством. Под такие требования подпадают, например, многие структуры, которые так или иначе имеют отношение к денежным операциям: банки, микрофинансовые организации и т.п. Персональные данные тоже являются «защищаемой информацией» во всех законах и положениях.

В результате оказывается, что при шифровании необходимо использовать СКЗИ со всеми необходимыми сертификатами и лицензиями, соответствующие нормативным требованиям. Одним из примеров таких программных средств является «КриптоПро CSP». В данной статье мы будем разбирать задачу о том, как «прокинуть» средствами stunnel сетевой туннель, который будет шифроваться «КриптоПро CSP», заодно получив хоть и тестовый (на 3 месяца), но полностью валидный сертификат по ГОСТ Р 34.10-2012.

КриптоПро EFS

КриптоПро EFS. Новое средство обеспечения защиты конфиденциальной информации

ПО «КриптоПро EFS» предназначенo для обеспечения защиты конфиденциальной информации при ее хранении на ПЭВМ.

ПО «КриптоПро EFS» предназначено для использования совместно с «КриптоПро CSP» версий 3.6.1, 3.9 или 4.0 в операционных системах Microsoft Windows XP / Server 2003 / Vista / Server 2008 / 7 / Server 2008 R2 / 8 / Server 2012 / 8.1 / Server 2012 R2 / 10 / Server 2016.

При использовании совместно с «КриптоПро CSP», «КриптоПро EFS» обеспечивает:

- конфиденциальность информации хранящейся на компьютере шифрованием файлов файловой системы NTFS по алгоритму ГОСТ 28147-89;

- контроль целостности информации хранящейся на компьютере вычислением имитовставки в соответствии с ГОСТ 28147-89;

- организацию совместного доступа к данным зашифрованного файла ограниченной группе пользователей;

- поддержку работы с алгоритмами ГОСТ Р 34.10/11-2012 в случае использования КриптоПро CSP 4.0 и выше;

- организацию удаленной работы с защищенными файлами, размещаемыми в Web-папках (Web Distributed Authoring and Versioning — распределенная система хранения файлов с доступом через Web или WebDAV);

- возможность удаленной работы с зашифрованными файлами пользователей, использующих Terminal Services для удаленного входа в систему.

- восстановление данных в случае удаления пользователей из системы, компрометации или утраты закрытого ключа пользователя.

Интерфейс КриптоПро EFS

КриптоПро EFS полностью поддерживает интерфейс, предложенный Microsoft для шифрующей файловой системы ОС Windows. Работа с защищенными файлами не требует изменений в пользовательских приложениях, поддерживаются интерфейсы для шифрования, расшифрования файлов и папок, редактирования группы пользователей защищенных файлов, предлагаемых в ОС Windows.

Основные отличия КриптоПро EFS от встроенного в ОС Windows EFS

- КриптоПро EFS использует российские стандарты криптографической защиты данных.

- КриптоПро EFS обеспечивает контроль целостности файлов.

- КриптоПро EFS предоставляет пользователю интерфейс для выбора текущего ключа шифрования, ключа, по умолчанию используемого для шифрования файлов.

- КриптоПро EFS позволяет одновременно администрировать произвольное множество защищенных файлов. Проверять целостность множества файлов, производить одновременное перешифрование многих файлов.

Требования к программному обеспечению

Для проведения криптографических операций КриптоПро EFS требуется, чтобы на рабочей станции был установлен КриптоПро CSP 3.6, 3.9 или 4.0. Для выработки сертификатов могут быть использован «КриптоПро УЦ», MS CA. Пользователь КриптоПро EFS может хранить свой секретный ключ на отделяемых ключевых носителях — дискете, флэш-диске, смарт-карте или USB-токене.

Сертификаты:

КриптоПро EFS использует сертифицированное ФСБ России средство криптографической защиты КриптоПро CSP 3.6, 3.9 или 4.0.

КриптоПро EFS также сертифицирован в составе КриптоПро CSP 3.6.1 ЖТЯИ.00050-03 30 01 (Исполнения 3,5) и КриптоПро CSP 3.9 ЖТЯИ.00083-01 30 01 (Исполнение 3).

Загрузка:

На нашем сайте вы можете получить сетевую версию дистрибутива КриптоПро EFS. Для этого вам нужно зарегистрироваться.

Для штатной работы необходимо устанавливать КриптоПро EFS с дистрибутива, полученного у производителя на материальном носителе.

Предупреждение. Срок использования КриптоПро EFS ограничен 90 днями с момента установки. Для дальнейшей эксплуатации необходимо получить лицензию на использование продукта в ООО «КРИПТО-ПРО» или у официального дилера.

Использование КриптоПро EFS регламентируется Лицензионным соглашением с ООО «КРИПТО-ПРО» или Договором, заключенным между ООО «КРИПТО-ПРО» (или дилером) и Пользователем (физическим или юридическим лицом).

Страница загрузки:

КриптоПро EFS — Загрузка файлов

Step 5: Create SSL Certificates

Stunnel uses SSL certificate to secure its connections, which you can easily create using the OpenSSL package:

Basically, the commands above is for creating a private key, creating a certificate using that key and combining the two of them into one files named “stunnel.pem” to use with Stunnel.

Note: When creating the certificate, you will be asked for some information such as country and state, which you can enter whatever you like but when asked for “Common Name” you must enter the correct host name or IP address of your droplet (VPS).

Also, enable Stunnel automatic startup by configuring the “/etc/default/stunnel4” file, enter command below to open the file in text editor:

And change ENABLED to 1:

Finally, restart Stunnel for configuration to take effect, using this command:

1С 8.x : Отправка почты через Mail.ru с использованием технологии шифрования SSL

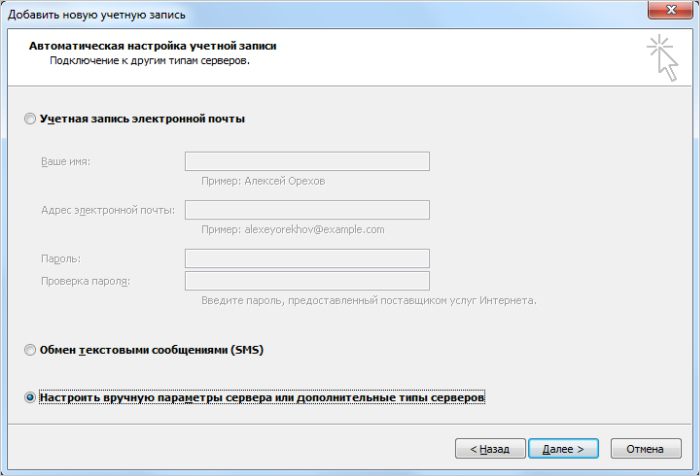

Часто клиенты просят сделать автоматическую отправку счетов или отчетов на электронную почту, ниже приведены примеры кода для разных версий 1С:

С версиями 8.2 сложнее, так как все почтовые сервисы перешли на SSL, а медоты:

появились только в 8.3.1

использовать stunnel или CDO

Через stunnel в 1С код, менять не нужно, только установить программу и изменить настройки подключения к почтовому ящику

Скачиваем stunnel c официального сайта (stunnel.org) и запускаем инсталятор, жмем yes при установке спросит страну и ваши данные, это нужно для создания сертификата на вашем компьютере.

После запуска в трее появится его иконка, правой клавишей и редактировать edit configuration

В блокноте откроется файл настроек, там будет пример для gmail дополняем или заменяем его следующим:

Код Batch File (DOS, CMD, BAT)

Сохраняем файл и делаем Reload configuration

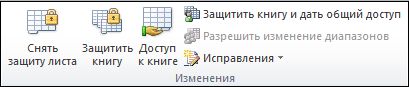

В настройка 1С меняем порты для работы

Все, можно отправлять и проверять работу через консоль Show log window в меню

P.S. Почтовый ящик в примерах не рабочий, как пример

источник

Что нам понадобится

Вот что нам потребуется для поднятия своего VPN.

Провайдер VPS

Первым делом необходимо выбрать провайдера, который нам предоставит виртуальный выделенный сервер (VPS). Что именно выбирать — дело каждого и зависит от страны и от того, сколько он готов выложить. Основная рекомендация — выбирайте страну, наиболее близкую по географическому расположению, это сведет задержку к минимуму. Но, конечно, живя в Гонконге, покупать сервис в Делли или Париже смысла нет.

Выбор ОС

В моем примере используется RHEL версии 7.4. Для точного копирования команд из статьи сгодится и CentOS 7 (1708), так как это бесплатная и почти идентичная копия RHEL, основанная на его коде. Возможно, подойдут другие дистрибутивы, а также производные RHEL (Fedora), но пути файлов конфигурации и версии программ могут различаться.

Miscellaneous

What is Session Cache?

When a client/server connect they establish a session ID which it will try to use later. This session id includes what ciphers they agreed upon, etc.

A client offers to reuse a session ID. If the server recognizes it then they will skip the whole cipher/etc determination phase, which results in smaller overhead. This is called a cache hit. (the session id cache is where these session ids are.)

A session id cache miss means that the client either does not have a session id it can use, or the server does not recognize it. Thus they negotiate ciphers all over again.

What are the offical SSL ports?

These are the officially ‘registered’ ports for various SSL-ified protocols. note that listing them here doesn’t mean that they can be used with stunnel.

How do I know which encryption ciphers are available?

The ciphers that are available to stunnel (and usable by the option) are determined by your OpenSSL library. To list the available ciphers, run the following:

How can I convert a certificate from der format (.cer) to PEM format?

Some institutions that supply certificates will send them to you in der format instead of PEM format. You can use the openssl command line tool to convert from one to the other:

Использование КриптоПро TSP

В состав ПАК «КриптоПро TSP» входят следующие компоненты:

КриптоПро TSP Server

- Реализует протокол TSP поверх HTTP по RFC 3161 с учётом использования российских криптографических алгоритмов;

- Использует встроенный веб-сервер Microsoft Internet Information Services (IIS), поддерживающий различные методы аутентификации и протокол TLS (SSL);

- Поддерживает развёртывание нескольких экземпляров службы на одном компьютере;

- Позволяет настраивать несколько политик штампов в каждом экземпляре для разных сфер применения;

- Реализует разграничение доступа по списку контроля доступа, что позволяет задать ролевое разграничение доступа. Возможна посменная работа нескольких операторов службы, каждый из которых обладает своим ключом подписи штампов;

- Поддерживает одновременное использование нескольких криптопровайдеров (CSP) на разных экземплярах службы. Например, один экземпляр может работать с использованием СКЗИ «КриптоПро CSP», другой — с использованием криптопровайдера «Microsoft Base CSP»;

- Обеспечивает заданную точность времени с использованием специализированной аппаратуры (часов точного времени);

- Устанавливается с помощью Windows Installer.

КриптоПро TSP Client

Компонента «КриптоПро TSP Client» предназначена для обращения к серверу «КриптоПро TSP Server» по протоколу TSP поверх HTTP, получения от него штампов времени (меток времени), обработки и работы с запросами на штампы времени и непосредственно со штампами времени.

«КриптоПро TSP Client» представляет собой программную библиотеку, предоставляющую программный интерфейс встраивания этой библиотеки в конкретные прикладные системы для работы с штампами времени. «КриптоПро TSP Client» не имеет выделенного дистрибутива, его установка должна производиться совместно с установкой продукта, который использует его программный интерфейс. Модули для интеграции «КриптоПро TSP Client» в установочный пакет другого продукта включены в инструментарий разработчика «КриптоПро PKI SDK» вместе с соответствующим руководством разработчика.

В состав ПАК «КриптоПро TSP» входит приложение КриптоПро TSPUTIL, предназначенное для работы со штампами времени в командной строке. Данное приложение позволяет создавать запросы на штампы времени, получать штампы времени, сохранять запросы и штампы в файлы, обрабатывать их. КриптоПро TSPUTIL для выполнения своих функций использует «КриптоПро TSP Client», и содержит эту программную библиотеку в своём установочном пакете.

Операционная платформа компонент ПАК «КриптоПро TSP»

«КриптоПро TSP Server» функционирует под управлением операционных систем семейств Windows Server 2003 (x86 или x64), системах Windows Server 2008 (x86 или x64), Windows Server 2008 R2;

«КриптоПро TSP Client» функционирует под управлением операционных систем, на которых может эксплуатироваться СКЗИ «КриптоПро CSP» версии 3.6.

Status: Deprecated

This article is deprecated and no longer maintained.

See Instead

This article may still be useful as a reference, but may not follow best practices or work on this or other Ubuntu releases. We strongly recommend using a recent article written for the version of Ubuntu you are using.

How To Encrypt Traffic to Redis with Stunnel on Ubuntu 16.04

If you are currently operating a server running Ubuntu 12.04, we highly recommend upgrading or migrating to a supported version of Ubuntu:

- How to upgrade from Ubuntu 12.04 to Ubuntu 14.04.

- How to upgrade from Ubuntu 14.04 to Ubuntu 16.04

- How to migrate server data to a supported version

Step 7: Configure Stunnel in Client

Note: This explains the process of installing and configuration of Stunnel as a client in Windows, but Stunnel could also be installed in Linux and even Android and configuration still remains the same. The only difference would be placement of “stunnel.conf” file required for configuration of Stunnel.

In order for Stunnel to communicate with the server, the SSL certificate we created in Step 5 must be present at the client. There are many ways of obtaining the “stunnel.pem” file from server, but we’re going to use SFTP which is both easy and very secure.

Using a SFTP client such as Filezilla, connect to your server and download the “stunnel.pem” file located in “/etc/stunnel/” directory to the client.

There’s also a good tutorial on SFTP here:

Download Stunnel from their website.

Install Stunnel in any place you like. Then go to the Stunnel folder and move the downloaded certificate “stunnel.pem” to Stunnel folder.

Create a “stunnel.conf” file in the Stunnel’s folder if one does not exist. Open the file with a text editor such as Notepad.

First of all, we tell Stunnel our certificate’s path, which in Windows is in the Stunnel’s directory (reminder: in Ubuntu it is in “/etc/stunnel/” directory):

Since we are going to set up a client, we have to tell Stunnel that this is a client. Put the line below in the configuration file:

Then just like the server, we must specify configuration of the service we want to use.

First we specify the service’s name, then the IP address and port, which Stunnel should listen to on the client:

The accept port could be any port on the client computer, as long as it’s not occupied by another service or blocked by a firewall.

Next, we tell Stunnel to forward packets coming to this port to our Stunnel server’s IP address and port. The IP address is your server’s (droplet) public IP address, which is assigned to you when setting up a droplet, and port is the port you specified when configuring Stunnel in the server. In our case it was 8888 so we’re going to tell Stunnel to connect to that port:

So the final “stunnel.conf” file in the client should look like this:

Save and close the file and run “stunnel.exe”.

That’s it. Now our client is configured to communicate securely with the virtual server using a secure SSL tunnel. From now on when trying to connect to any service on our VPS, instead of connecting directly to IP address of server, we must use the IP address and port specified in the Stunnel’s “accept” part of configuration for each service.

As an example, when we want to connect to Squid proxy on our cloud server, we must configure our client to connect to 127.0.0.1:8080, and Stunnel automatically connects us through a secure tunnel to the service specified for that port. Here you can configure your web browser to use IP 127.0.0.1 and port 8080 as a proxy to secure your web traffic.

<div class=“author”>Submitted by: <a href=“http://about.me/nimak”>Nima Karimi</div>

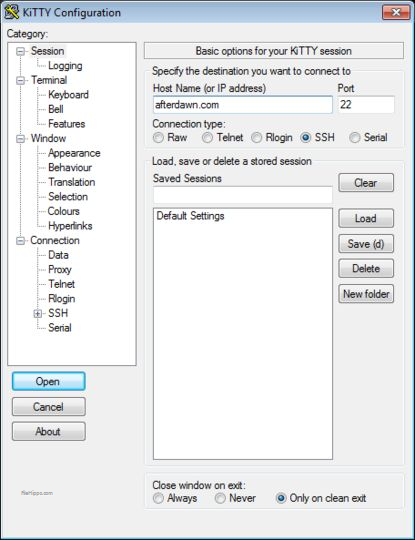

Подготовка и первичная настройка

После покупки сервера и установки системы нам нужно как-нибудь зайти на сервер. Я буду делать это с помощью SSH. Для этого можно использовать PuTTYили встроенный в Windows 10 SSH клиент. Вся конфигурация будет проходить в два этапа: настройка на сервере (включает в себя первичную настройку) и настройка клиентов.

После покупки, вам скорее всего, дадут доступ по SSH с логином root и паролем. Позже рекоменедую создать обычного пользователя, а рут-команды выполнять после sudo -i. Нужно это в том числе для безопасности, точнее защиты от брутфорса — пользователь root общеизвестный, и при попытках брута, скорее всего, будет использоваться именно он.

Для начала подключим репозиторий EPEL — пакет openvpn лежит именно там.

$ yum install -y https://dl.fedoraproject.org/pub/epel/epel-release-latest-7.noarch.rpm $ yum update -y

На RHEL, CentOS, Fedora, OpenSUSE и, возможно, других установлен и включен по умолчанию SELinux. Проверить это можно командой getenforce или sestatus. Чтобы не лезть в дебри его настроек и спастись от возможной боли в лобной части головы, мы переведем его в режим permissive. В данном режиме он будет оповещать нас о нарушениях политик безопасности, но предпринимать никаких действий не станет. Таким образом, у вас всегда будет возможность его поизучать. Для этого изменим директиву в файле /etc/selinux/config:

SELINUX=permissive

Перезагружаем и ставим все необходимые пакеты:

$ yum install -y iptables-services openvpn unzip

- iptables-services — файлы .service для управления утилитой iptables;

- openvpn — сам сервер OpenVPN;

- unzip — зачем он нужен, попробуйте догадаться сам.

Базовая защита

Поскольку китайские боты, юные хацкеры и скрипт-киддиз не дремлют, они скорее всего, прямо сейчас пробуют сбрутить пароль к вашему серверу, перенесите sshd на другой порт и запретите логин от рута. Только необходимо убедиться, что в системе уже есть другой пользователь с доступом по SSH. В случае, если его нет, добавить нового и установить для него пароль.

$ useradd -G wheel -m eakj $ passwd eakj

где eakj — имя пользователя. В идеале лучше использовать ключи SSH, но в этом случае мы просто обойдемся паролем. Не забудьте проверить, раскомментирована ли строчка %wheel ALL=(ALL) ALL в файле /etc/sudoers. Теперь измените следующие директивы в файле /etc/ssh/sshd_config:

Port 12222 PermitRootLogin no PasswordAuthentication yes

Перечитайте конфиги (systemctl reload sshd), убедитесь, что sshd поднялся без проблем (systemctl status sshd), и попробуйте открыть дополнительную сессию SSH, не закрывая текущей.

Статус sshd

Задача

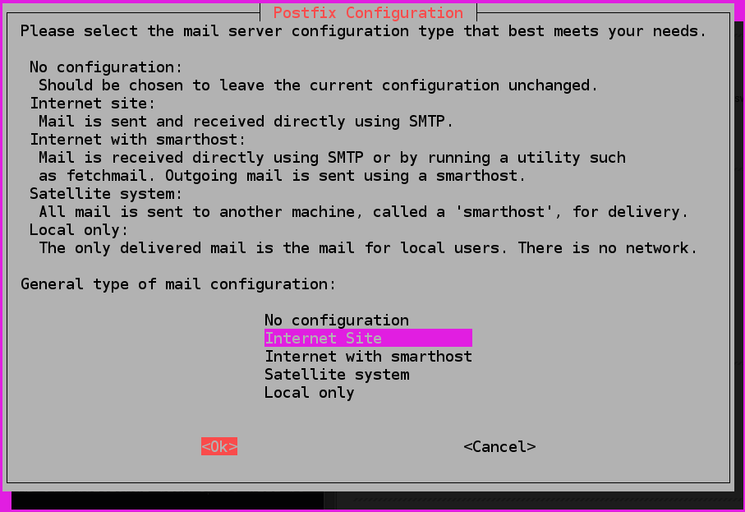

Для начала необходимо разобраться в том, как всё описанное будет работать, и поставить конкретные задачи.

К примеру, есть две машины. Для демонстрации настройки двух операционных систем одна из них будет работать под управлением ОС семейства Linux (Ubuntu, версия не важна, но желательно — не ниже 16), вторая — под Windows 10. На win-системе будет запускаться Netcat на прослушивание какого-то определённого порта, а с nix-системы будут передаваться пакеты. Таким образом, Windows-машина будет сервером (в том числе — в отношении настроек stunnel).

Что должно получиться в итоге? При подключении с Linux к Windows через программу Netcat все пакеты будут шифроваться сертификатом GOST_2012 и сертифицированным программным обеспечением. Задача тривиальна и ставится для того, чтобы показать возможность такого манёвра. Поскольку stunnel передаёт любой протокол внутри себя, можно, к примеру, подписывать XML-файлы секретной подписью другой организации или передавать персональные данные в хранилище через интернет.

Applications

This section gives you some information on how getting to work with other applications.

Can I forward UDP services over stunnel?

As described thus far, no. Stunnel works with SSL, which runs only on TCP. There are ways to forward UDP packets over TCP, and in principle these should be able to work over stunnel.

There are also other programs that do this natively, and could be used standalone or via stunnel, such as Zebedee. If you have any success tunneling UDP over stunnel, please contact the faq maintainer so we can write up a good HOWTO for folks.

Can I use stunnel to communicate across a firewall?

As long as the tcp traffic is allowed to traverse your firewall, absolutely.

You’re most likely to convince your firewall administrator to allow secure traffic from inside to outside. In fact, if your firewall is doing NAT, you can probably stunnel out from your machine to an internet machine without any firewall re-configuration.

Specifically, have your firewall administrator allow outbound connections from your machine to the remote (internet) machine on the specific port you wish to connect to.

Be sure to discuss these issues with your administrator. They don’t enjoy people penetrating their firewalls without their consent.

Absolutely. There are two options:

- Use tappipe

- Run PPP over a regular stunnel connection

Can I use stunnel to protect ?

Stunnel should be able to secure any random protocol as long as the protocol satisfies the following requirements:

- The protocol is TCP, not UDP.

- The protocol doesn’t use multiple connections, like ftp.

- The protocol doesn’t depend on Out Of Band (OOB) data,

- Remote site can’t use an application-specific protocol, like ssltelnet, where SSL is a negotiated option, save for those protocols already supported by the argument to stunnel.

КриптоПро Шлюз УЦ-СМЭВ

Программный продукт «КриптоПро Шлюз УЦ-СМЭВ 1.0» обеспечивает взаимодействие с Системой межведомственного электронного взаимодействия (СМЭВ). для выполнения требований федерального закона 63-ФЗ «Об электронной подписи».

«КриптоПро Шлюз УЦ-СМЭВ 1.0» автоматизирует процесс взаимодействия со СМЭВ версии 3 и предоставляет операторам возможность:

- получения и проверки данных, требуемых при выпуске квалифицированного сертификата;

- регистрации в Единой системе идентификации и аутентификации (ЕСИА) сведений о квалифицированном сертификате и о владельце квалифицированного сертификата.

Необходимым условием использования «КриптоПро Шлюз УЦ-СМЭВ 1.0» является подключение информационной системы аккредитованного удостоверяющего центра к Защищенной сети передачи данных (ЗСПД) СМЭВ и к необходимым видам сведений СМЭВ в промышленной среде.

Для операторов «КриптоПро Шлюз УЦ-СМЭВ 1.0» предоставляет веб-интерфейс, позволяющий выполнять:

- проверку данных о заявителе, создание запроса на сертификат и выпуск сертификата на УЦ в рамках обработки одной заявки на выпуск сертификата;

- получение посредством СМЭВ данных, требуемых для процедуры выпуска квалифицированного сертификата;

- просмотр, печать, экспорт полученных посредством СМЭВ данных;

- ввод и передачу в ЕСИА сведений о квалифицированном сертификате и его владельце;

- подачу заявки для регистрации в ЕСИА владельца сертификата;

- распознавание изображения паспорта для автоматизации ввода паспортных данных;

- ведение архива запросов в СМЭВ и журнала заявок на выпуск сертификатов;

- получение тестовых примеров, необходимых для подключения к видам сведений.

Для прикладного ПО «КриптоПро Шлюз УЦ-СМЭВ 1.0» предоставляет Web API для доступа к архиву полученных данных и запроса новых сведений через СМЭВ.

«КриптоПро Шлюз УЦ-СМЭВ 1.0» состоит из серверной и клиентской части. Серверная часть должна располагаться на сервере под управлением ОС Windows Server 2008R2 или выше. Клиентская часть осуществляет взаимодействие с серверной посредством браузера Internet Explorer 11 или выше, и является рабочим местом оператора.

Взаимодействие между рабочим местом оператора и сервером осуществляется через канал, защищённый с помощью «КриптоПро TLS», с аутентификацией по сертификату ключа проверки ЭП, принадлежащему оператору. Перечень операторов и их сертификатов настраивается на сервере администратором.

В дальнейших планах по развитию «КриптоПро Шлюз УЦ-СМЭВ 1.0» — расширение возможностей операторов по управлению сертификатами и анализу архива запросов в СМЭВ, развитие программного интерфейса, поддержка новых видов сведений по мере того, как они будут становится доступными для УЦ.

Для скачивания дистрибутива перейдите в раздел загрузки.

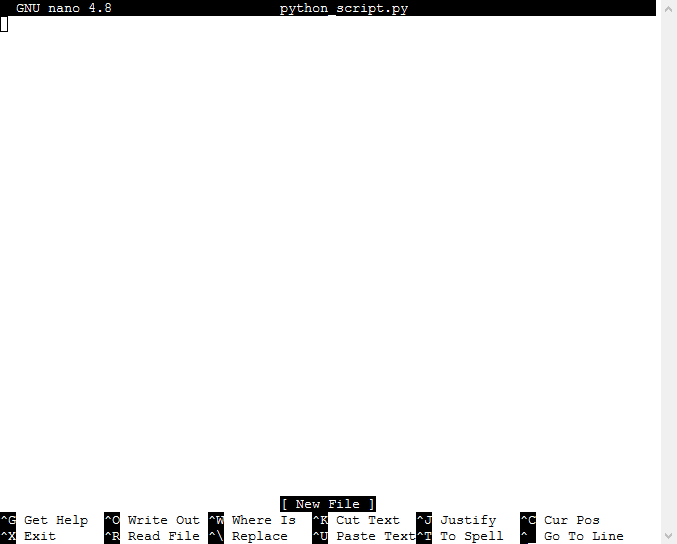

Настройка сервера stunnel

Все файлы конфигурации сервера должны находиться в каталоге /etc/stunnel, поэтому создадим главный конфиг stunnel.conf и укажем правильные права доступа:

sudo touch /etc/stunnel/stunnel.conf sudo chmod 0644 /etc/stunnel/stunnel.conf

Листинг файла /etc/stunnel/stunnel.conf:

; Указываем имя и группу, от имени которых будет запущен сервис. setuid = nobody setgid = nobody ; Указываем PID файл работающего сервиса. pid = /var/run/stunnel.pid ; Отключим отладочные режимы. debug = 0 output = /var/log/stunnel.log ; Для удобства отделим основной файл конфигурации от настроек сервисов. include = /etc/stunnel/conf.d ; Зададим настройки шифрования и версию TLS. curves = prime256v1 sslVersion = TLSv1.2:TLSv1.3 ; Полностью отключим уязвимые протоколы SSL версии 2 и 3. options = NO_SSLv2 options = NO_SSLv3

Создадим каталог для индивидуальных конфигов защищаемых сервисов:

sudo mkdir -p /etc/stunnel/conf.d sudo chmod 0755 /etc/stunnel/conf.d

Листинг файла /etc/stunnel/conf.d/ovn.conf:

accept = 443 connect = 127.0.0.1:1194 renegotiation = no verifyPeer = yes ciphers = ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-AES256-SHA cert = /etc/stunnel/certs/server.crt key = /etc/stunnel/certs/server.key CAfile = /etc/stunnel/certs/clients.pem

Здесь 127.0.0.1:1194 — это IP-адрес и порт, который слушает OVN сервер (для максимальной безопасности рекомендуется в настройках VPN сервера разрешить ему работать исключительно на 127.0.0.1, чтобы никто не мог подключиться к нему в обход stunnel), а 443 — порт, на котором stunnel будет ожидать входящие подключения.

Отправка почты через Mail.ru с использованием технологии шифрования SSL

Часто клиенты просят сделать автоматическую отправку счетов или отчетов на электронную почту, ниже приведены примеры кода для разных версий 1С:

С версиями 8.2 сложнее, так как все почтовые сервисы перешли на SSL, а медоты:

появились только в 8.3.1

использовать stunnel или CDO

Через stunnel в 1С код, менять не нужно, только установить программу и изменить настройки подключения к почтовому ящику

Скачиваем stunnel c официального сайта (stunnel.org) и запускаем инсталятор, жмем yes при установке спросит страну и ваши данные, это нужно для создания сертификата на вашем компьютере.

После запуска в трее появится его иконка, правой клавишей и редактировать edit configuration

В блокноте откроется файл настроек, там будет пример для gmail дополняем или заменяем его следующим:

Код Batch File (DOS, CMD, BAT)

Сохраняем файл и делаем Reload configuration

В настройка 1С меняем порты для работы

Все, можно отправлять и проверять работу через консоль Show log window в меню

P.S. Почтовый ящик в примерах не рабочий, как пример

источник

Сервисы и блокировки

Как вы наверное знаете, существует огромное количество бесплатных VPN. Но, как известно всем с пеленок, бесплатный сыр только в мышеловке.

Почему же бесплатный VPN —плохая идея?

- Качество. А точнее низкая скорость и постоянные сбои, т.к. одновременно одним и тем же сервисом могут одновременно пользоваться как минимум несколько сотен человек.

- Безопасность. Т.е. никогда не известно, что на самом деле происходит с трафиком, кто и в каких целях имеет к нему доступ.

- Минимальное количество настроек или полное их отсутствие. Это касается так же невозможности выбрать шифр, протокол и порт.

Платные VPN-сервисы отличаются от своих бесплатных товарищей наличием настроек и улучшенным качеством. Но в плане безопасности так же гарантий нет, т.к. точно нельзя знать, хранятся ли логи непосредственно на самом сервере или нет.

Великий китайский файрвол, к примеру, научили определять и блокировать трафик OpenVPN при помощи техники Deep packet inspection (DPI). На какой бы порт вы его ни прятали, будь то UDP 53 или TCP 443, в Китае просто так OpenVPN не попользуешься. Дело в том, что в режиме TLS трафик OpenVPN отличается от обычного трафика HTTPS. Если под рукой есть сниффер, в этом несложно убедиться.

TLS-трафик OpenVPN

А вот как выглядит обычный HTTPS.

Трафик HTTPS

Некоторые популярные платные VPN-сервисы предлагают пользователям средства обхода DPI, но чем больше популярность, тем больше шанс, что провайдер узнает о сервисе и сможет полностью заблокировать доступ к нему. От полной блокировки не защищен никто, но, когда используешь публичный сервис, шанс быть заблокированым всегда выше.

Пара слов об OpenVPN

OpenVPN использует два канала: канал управления (control channel) и канал данных (data channel). В первом случае задействуется TLS — с его помощью ведется аутентификация и обмен ключами для симметричного шифрования. Эти ключи используются в канале данных, где и происходит само шифрование трафика.

Кстати, есть скрипты, которые автоматизируют установку, и процесс занимает меньше времени. Но, во-первых, данные скрипты подходят только для конкретных дистрибутивов, а во-вторых, они не предоставляют выбора. Например, используют RSA и AES-CBC, когда есть поддержка ECDSA и AES-GCM. Т.е, без знания и понимания того, как это работает, вы не сможете подправить скрипт, чтобы он исполнялся на других системах или делал то, что вы хотите.

КриптоПро IPsec

IPsec — это набор протоколов по защите информации в сети, который позволяет подтверждать подлинность участников сетевого обмена, контролировать конфиденциальность и целостность сетевых пакетов.

КриптоПро IPsec — комплексное решение, которое реализует набор протоколов IPsec в соответствии с особенностями использования отечественных криптографических алгоритмов, на основе библиотек КриптоПро IKE, ESP, AH, используя в качестве СКЗИ КриптоПро CSP начиная с версии 3.6 R2 с возможным использование смарт-карт и USB-токенов.

Назначение:

КриптоПро IPsec предназначен для обеспечения:

- аутентичности сторон взаимодействия, указанных в политике IPsec (правилах IPsec), при использовании совместно с МЭ;

- конфиденциальности и аутентичности передаваемой по VPN или ЛВС конфиденциальной информации в режиме мандатного шифрования без применения дополнительных МЭ;

- конфиденциальности и аутентичности передаваемой по VPN или ЛВС конфиденциальной информации между некоторыми, выделенными, сторонами взаимодействия при встраивании в состав МЭ или приложений;

- аутентичности сторон голосовых или видеоконференций, в которых нет обмена конфиденциальной информации.

Возможно применение КриптоПро IPsec в трех базовых сценариях:

- «точка-сеть» («точка-точка», «подключение удаленного доступа», «client-to-site»), когда клиент подключается к серверу удаленного доступа, связь между которым и локальной сетью назначения идет через сеть общего доступа;

- «сеть-сеть» («маршрутизатор-маршрутизатор», «site-to-site»), когда две (или более) доверенные сети обмениваются внутренними данными через общедоступную, сеть;

- «изоляция группы» компьютеров или всего домена в локальной сети.

КриптоПро IPsec применяется для:

- защиты подключений удалённых пользователей или малых офисов (VPN);

- защиты соединений между шлюзами корпоративной вычислительной сети (Site-to-Site VPN);

- защиты передачи конфиденциальной информации в ЛВС от нарушителей не являющихся пользователями автоматизированных систем, но имеющим физический доступ к ЛВС и нарушителей являющихся пользователями ЛВС, но не имеющих необходимых полномочий.

Основные характеристики:

Проверка подлинности участников сетевого обмена происходит с помощью:

- Предварительно сформированных ключей (PSK);

- Сертификатов, в рамках инфраструктуры открытых ключей (закрытые ключи могут быть расположены на различных ключевых носителях: смарт-карта, USB-токен и т.д.).

Обеспечивает защиту пакетов в канале на базе ГОСТ 28147-89, включая шифрование и имитозащиту. Аутентификация участников осуществляется на ключах подписи, в соответствии с ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94.

Сертификаты:

КриптоПро IPsec сертифицировано в ФСБ России.

Загрузка:

КриптоПро IPsec предоставляется всем зарегистрированным владельцам СКЗИ КриптоПро CSP версии 3.6 и выше без дополнительной оплаты.О лицензировании программного обеспечения КриптоПро IPsec.

Перейти к загрузке.

Документация:

Ссылки на основные документы:

- КриптоПро IPsec. Руководство администратора безопасности.

- Использование ГОСТ 28147-89, ГОСТ Р 34.11-94 и ГОСТ 34.10-2001 при управлении ключами IKE и ISAKMP.

- Комбинированный алгоритм шифрования вложений IPsec (ESP) на основе ГОСТ 28147-89.

- Алгоритмы обеспечения целостности IPsec (ESP, AH) на основе ГОСТ 34.11-94.