Сетевой анализатор трафика сниффер. что такое сниффер: описание

Содержание:

- Как распознать

- Комплекты для взлома WI-FI для ленивых

- Первая помощь

- Чем опасен сниффинг?

- Как работает сетевой сниффинг

- Перехват трафика в открытых Wi-Fi сетях

- Сравниваем папки и файлы в Meld

- Как пользоваться AIRDROP-NG

- Виды сниффинга

- Сниффинг – подростковый феномен

- Как лить трафик на нутра офферы

- Принцип работы снифферов

Как распознать

Пристрастие к токсикомании у подростков появляется постепенно. Сначала они пробуют это ради интереса, нюхают клей, бензин. Затем начинается злоупотребление, появляется желание разнообразия. В ход идут баллончики с газом.

Как заметить токсикоманию по поведению:

- подросток не сосредоточен на уроках, не способен освоить новый материал;

- стал резко отставать по программе;

- перевозбужден и агрессивен, либо наоборот становится вялым, появляется апатия ко всему;

- подозрительный круг общения и интересов ребенка;

- подозрительное поведение, проявление грубости, неоднократные обманы и ложь.

Физические признаки:

- странный запах от одежды и волос (клей, бензин). При сниффинге запах газа быстро исчезает, определить его сложно;

- стал появляться необычно красный цвет лица, отечность, голова и шея горячие на ощупь;

- раздражение и краснота слизистой носа;

- раздражение кожи вокруг губ;

- расширенные зрачки;

- поведение пьяного человека, но нет запаха алкоголя;

- тошнота, рвота, головокружение, слабость. Может терять сознание;

- голос становится охрипшим.

Комплекты для взлома WI-FI для ленивых

Дистрибутив Backtrack –это, по большому счету, готовый сборник софта для тех, кто не хочет париться с поиском утилит для пентеста. Но если говорить о взломе Wi-Fi, то сборники бывают не только программ, но и оборудования.

- В MegaNews прошлого номера мы упоминали о готовых комплектах девайсов для взлома Wi-Fi, которые активно продаются в Китае под лозунгом «Интернет должен быть бесплатен». Собственно, сам комплект состоит из дешевой узконаправленной антенны, Wi-Fi USB-модуля, к которому можно подключить антенну, диска с записанным Backtrack’ом и подробной иллюстрированной инструкции о том, как подобрать ключ с помощью утилит Spoonwep/Spoonwpa. Собрать такой комплект ничего не стоит самому. Главное — приобрести беспроводный модуль; дешевле всего он обойдется, если покупать на известной китайской онлайн-барахолкеdealextreme.com. Что касается антенны, то ее вообще можно сделать самому по схемам с сайтовnag.ruиlan23.ru.

- Не в пример Китаю, в Штатах продается девайс, который намного более технологичен — это WiFi Pineapple (WiFi Pineapple). В двух словах — это хардварная реализация атаки Rogue AP. Внутри небольшого игрушечного ананаса размещается точка доступа с хитрым софтом, который «заманивает» клиентов и снимает трафик. Автономная работа «ананаса» достигается за счет 4-х пальчиковых батареек. Стоимость такой игрушки составляет $144, но разработчиками только приветствуется, если люди собирают девайс сами. В качестве основы взята дешевая точка доступа Fon 2100 (www.fon.com) с беспроводной картой на чипсете Atheros, держатель для батареек из онлайнмагазина радиотехники (bit.ly/onoffswitch), а в качестве ПО используется специальная версия утилиты KARMA — Jasager (www.digininja.org/jasager). На сайтеwww.hak5.org/w/index.php/Jasagerдаже приведена подробная инструкция по сборке и настройке.

Первая помощь

При обнаружении ребенка без сознания, если рядом с ним баллончик или зажигалка, то ему срочно нужен приток свежего воздуха. К тому же нужно уложить его на спину, расстегнуть давящую одежду, приподнять ноги. Прийти в сознание поможет нашатырный спирт.

После того, как подросток пришел в сознание, не нужно какое-то время давать ему спать. Улучшить самочувствие поможет крепкий чай с сахаром.

При подозрении на токсикоманию нужно обязательно обратиться к наркологу. Он проконсультирует, назначит обследование и анализы. Если ребенок не признается, какое вещество употребляет, а из крови оно уже вывелось и найти его не удалось, то нужно поставить подростка на учет и проходить ежемесячный осмотр с анализами. Также можно анонимно обратиться в частную наркологическую клинику, при записи на консультацию заранее сообщить возраст пациента.

Чем опасен сниффинг?

Даже однократное вдыхание газов может привести к летальному исходу: смерти от удушья, паралича дыхательного центра в мозге, токсического отека головного мозга, закупорки дыхательных путей рвотными массами, отека легких. Вдыхание конкретно пропана, бутана и изобутана способно спровоцировать аритмию (нарушение сердечного ритма) и остановку сердца.

Шарик смерти. К чему приводит увлечение закисью азота

Подробнее

Опасность сниффинга заключается в том, что летучие вещества через легкие проникают напрямую в кровь, с ней попадают в головной мозг и опьяняют быстрее, чем алкоголь. Сначала страдает кора головного мозга, затем — мозжечок, в конце концов опьянение доходит до продолговатого мозга. При сильном опьянении человека начинает тошнить, а если оно достигло продолговатого мозга, может наступить остановка дыхания и смерть.

По данным Следственного комитета РФ, с каждым годом все больше несовершеннолетних погибает от сниффинга. Так, в 2016 году было зафиксировано 65 смертельных исходов, в 2017 — 142, а в 2018 году — уже 154.

Как работает сетевой сниффинг

Анализатор пакетов, подключенный к любой сети, перехватывает все данные, передаваемые по этой сети.

В локальной сети (LAN) компьютеры обычно обмениваются данными напрямую с другими компьютерами или устройствами в сети. Всё, что связано с этой сетью, подвергается воздействию всего этого трафика. Компьютеры запрограммированы на игнорирование всего сетевого трафика, не предназначенного для этого.

Программное обеспечение для прослушивания сети открывает доступ ко всему трафику, открывая сетевую карту компьютера (NIC) для прослушивания этого трафика. Программное обеспечение считывает эти данные и выполняет их анализ или извлечение данных.

После получения сетевых данных программное обеспечение выполняет следующие действия:

- Содержимое или отдельные пакеты (разделы сетевых данных) записываются.

- Некоторое программное обеспечение записывает только раздел заголовка пакетов данных для экономии места.

- Захваченные данные сети декодируются и форматируются, чтобы пользователь мог просматривать информацию.

- Анализаторы пакетов анализируют ошибки в сетевом взаимодействии, устраняют неполадки сетевых подключений и восстанавливают цельность потоков данных, предназначенных для других компьютеров.

- Некоторое программное обеспечение для поиска в сети извлекает конфиденциальную информацию, такую как пароли, PIN-коды и личную информацию.

Перехват трафика в открытых Wi-Fi сетях

Для успешной атаке нужен компьютер на Linux (например, с Kali Linux или с BlackArch), а также Wi-Fi карта из этого списка.

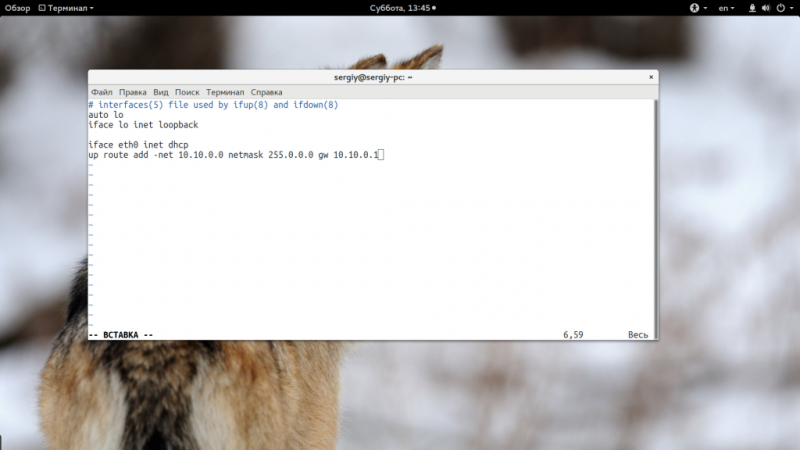

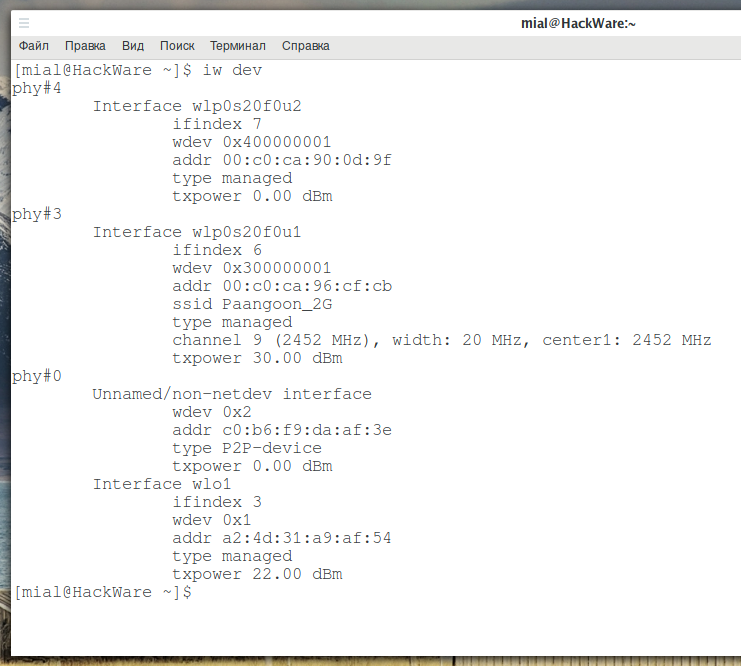

Начнём с того, что посмотрим имена беспроводных интерфейсов:

iw dev

Как можно увидеть, у меня несколько беспроводных интерфейсов, я буду использовать wlp0s20f0u2.

Переводим беспроводной интерфейс в режим монитора:

sudo ip link set ИНТЕРФЕЙС down sudo iw ИНТЕРФЕЙС set monitor control sudo ip link set ИНТЕРФЕЙС up

В предыдущих командах вместо ИНТЕРФЕЙС нужно вписать то имя, которое беспроводной интерфейс имеет в вашей системе. Например, для wlp0s20f0u2 команды выглядят так:

sudo ip link set wlp0s20f0u2 down sudo iw wlp0s20f0u2 set monitor control sudo ip link set wlp0s20f0u2 up

Запускаем airodump-ng командой вида:

sudo airodump-ng ИНТЕРФЕЙС -t OPN

Где:

- ИНТЕРФЕЙС — имя беспроводного интерфейса в вашей системе

- -t OPN — фильтр, который показывает только открытые Wi-Fi сети

У меня интерфейс называется wlp0s20f0u2, поэтому я запускаю следующей командой:

sudo airodump-ng wlp0s20f0u2 -t OPN

Пример полученных данных:

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:15:6D:9A:26:C0 -35 19 454 8 1 65 OPN Anan Apartment

00:15:6D:9C:26:84 -45 29 1 0 6 65 OPN Anan Apartment

00:27:22:02:C0:D0 -64 17 0 0 1 65 OPN Anan Apartment

C8:3A:35:01:3F:90 -78 9 1 0 11 135 OPN Tenda

Как можно увидеть, имеется сразу несколько открытых Точек Доступа

В принципе, можно выбрать любую из них для перехвата данных, но нужно помнить, что: для успешного анализа данных важно захватить передаваемые данные и от ТД, и от Клиентов. То есть я могу выбрать для захвата данных дальнюю ТД и, вероятно, я буду захватывать большую часть её беспроводных фреймов, но дело в том, что у Клиентов обычно менее мощные беспроводные передатчики

Также Клиенты могут находиться ещё дальше от меня, чем сама Точка Доступа. По этой причине лучше выбирать самую близкую ТД. Чем больше значение PWR, тем лучше сигнал (на всякий случай напомню: отрицательные числа чем ближе к нулю, тем они больше). Например, в моей ситуации я выбираю ТД с сигналом -35.

Направленные антенны могут значительно улучшить качество беспроводного соединения, если направлены в нужную сторону. Что касается захвата данных, то лучше не использовать направленную антенну, поскольку ТД может быть в одном направлении, а её Клиенты — в других. Желательно использовать большую внешнюю антенну.

Неважно, является ли ТД хот-спотом с авторизацией на веб-интерфейсе (Captive Portal — Перехватывающим Порталом) или просто открытой Точкой Доступа — описанный способ перехвата работает одинаково для любого из этих вариантов.

Для захвата данных вновь запускаем airodump-ng, но уже командой вида:

sudo airodump-ng ИНТЕРФЕЙС --channel НОМЕР --write openap

Где:

- ИНТЕРФЕЙС — имя беспроводного интерфейса,

- —channel НОМЕР — номер канала, на котором находится целевая ТД

- —write openap — опция для сохранения захваченных данных в файл. В данном случае название файла будет начинаться с openap (можно поменять на своё усмотрение)

Например, я хочу прослушивать ТД, которая работает на первом канале, для этого я хочу использовать беспроводной интерфейс wlp0s20f0u2 и сохранять перехваченную информацию в файл, имя которого начинается на openap, тогда моя команда следующая:

sudo airodump-ng wlp0s20f0u2 --channel 1 --write openap

Далее ждём, когда соберётся достаточно данных. Анализировать данные можно прямо в процессе захвата — без остановки airodump-ng.

Сравниваем папки и файлы в Meld

Давай притворимся, что это раздел X-Tools :).

Когда исследуешь что-то, то систематически возникают задачки либо сравнить две почти одинаковые директории, либо выявить разницу в нескольких версиях файла. Совсем типичный пример — сравнение исходников уязвимой и пропатченной версии какого-то ПО. Ведь если узнаем, что было изменено, то сможем и создать эксплойт.

Сравниваем директории. В один клик сравниваем измененные файлы

Конечно, есть профессионально заточенные тулзы для данных дел, да и во многих nix’ах изначально есть «встроенные» возможности. Но меня недавно познакомили с отличной тулзой, и я бы хотел этим поделиться. Название ее — Meld.

К ее достоинствам можно отнести кросс-платформенность (написана она на Python и GTK) и с приятным простым интерфейсом. Что и надо для первичного поверхностного анализа.

Сравниваем два файла. Изменения красиво подсвечены

Как пользоваться AIRDROP-NG

Airdrop-ng написан на Python и требует для работы установленный airodump-ng и библиотеку Lorcon 1. Но если использовать Backtrack, то все необходимое и сама утилита без проблем установится из стандартного репозитория:

apt-get update apt-get install airdrop-ng

Схема использования мало чем отличается от знакомых нам атак:

1)Первым делом надо перевести Wi-Fi-карту в режим мониторинга:

airmon-ng start wlan0

2)Далее запустить беспроводный сниффер airodump, сконфигурировав его вывод в .csv-файл:

airodump-ng -w dumpfile --output-format csv mon0

3)После этого создаем файл с правилами для AirDrop. Возьмем для примера описанное выше правило, запрещающее соединения с AP, у которой mac = 00-11-22-3344-55, и запишем его в файл rules:

nano rules d/00-11-22-33-44-55|any

4)Все, осталось запустить сам airdrop-ng, прилинковавшись к csv-выводу сниффера и конфигу с правилами:

airdrop-ng -i mon0 -t dumpfile.csv -r rules

Утилита начнет свою работу, выводя сообщения об отправленных в сеть пакетах. Если помимо прочего указать ключ «-b», дополнительно будет выводиться подробный отчет. В результате на консоль будут выводиться сообщения, каким клиентам и где было разрешено или запрещено соединение. Как я уже сказал, условия могут быть намного более гибкими, это достигается с помощью каскада правил:

#Allow-правило a/00-11-22-33-44-55|55-44-33-22-11-00 #Deny-правило d/00-11-22-33-44-55|any

Таким образом, мы разрешаем доступ к точке клиенту с MAC-адресом 55-44-33-22-11-00, в то время как для всех остальных соединение по-прежнему останется недоступным. Получается, Airdrop-ng можно использовать как простейшую систему контроля доступа :). И это без какоголибо доступа к админке точки!

Виды сниффинга

По способу «прослушивания» сетей сниффинг подразделяется на 2 вида:

- активный;

- пассивный.

Активный сниффер подразумевает использование специальных мер для принудительного перевода трафика на себя. Для «прослушивания» такого типа сниффинга существует большое количество различных способов. Среди них:

- MAC flooding. Метод применяется на многих дешевых и устаревших моделях свитчей;

- МАС duplicating. Суть способа «прослушивания» состоит в простой подделке МАС-адреса жертвы.

По месту расположения снифферов выделяют следующие виды сниффинга:

- шлюзовый. Перехват пакетов и анализ трафика осуществляются на маршрутизаторе;

- узловой. Сниффер может использовать 2 основных способа перехвата: некоммутируемый и коммутируемый.

Сниффинг используют для следующих целей:

- обнаружения слабых мест в маршрутизации передаваемой информации в сети;

- обучения;

- фиксации протоколов сетевого трафика;

- «прослушивания».

Сниффинг – подростковый феномен

Начиная с 2013 года в подростковой среде практически всех регионов России фиксируется быстрое распространение такой формы токсикомании, как «сниффинг» (от англ. to sniff – нюхать)при которой состояние опьянения достигается вдыханием бытового газа, используемого в баллончиках для зажигалок или самих зажигалках.

Современный сниффинг – опасный подростковый феномен. Почти всегда увлечение – групповое. Самый уязвимый возраст для развития зависимости – 10–12 и 16–17 лет.

С детьми работать легче. Как правило, у них нет глубинных мотивов – они нюхают клей или газ из любопытства, за компанию. В этом случае реабилитация почти всегда проходит успешно.

С подростками гораздо сложнее: здесь обычно зависимость – это только ширма, за которой скрываются серьезные проблемы.

Газом подростки дышат прямо из баллона или предварительно распыляя его в пакет, в редких случаях — в пластиковую бутылку.

По информации из открытых источников известно, что одного большого баллончика хватает на несколько человек, и кончается он через час-полтора. Один баллон стоит от 50 до 150 рублей.

Летальность и разрушительные необратимые последствия сниффинга

Наибольшая опасность этих летучих наркотических веществ заключается в том, что они, минуя желудочно-кишечный тракт и печень, где могли бы частично нейтрализоваться, сразу попадают через легкие в кровь и с её током поступают в головной мозг.

Серьезная опасность – и в том, что определенной летальной дозы не существует. Даже однократное вдыхание токсичного газа может привести к смерти от удушья, паралича дыхательного центра в мозге, токсического отека головного мозга, закупорки дыхательных путей рвотными массами, отека легких в ответ на проникновение паров газов для зажигалок в бронхи и альвеолы.

Выброс в кровь стрессовых гормонов вызывает частое сердцебиение, нарушение проведения нервных импульсов, управляющих работой сердца, и смерть от его внезапной остановки. При вдыхании газа у подростков появляется неконтролируемый поток мыслей и действий, наблюдается высокая внушаемость.

При продолжении вдыхания газа наступает следующий этап: изменяется восприятие мира, возникает дезориентация, спутанность сознания, появляются слуховые и иные галлюцинации.

Бутан и подобные ему газы не всасываются в кровь, не вступают в химические реакции в организме человека, но вытесняет кислород из вдыхаемого воздуха. Наблюдается эффект «удавки». Мозг перестает получать кислород – таким образом вдыхание токсических веществ приводит к гипоксии головного мозга.

Если человек останется жив, то после кислородного голодания мозга у него могут появится патологии внутричерепного кровообращения, усугубляющиеся при повторном употреблении. При длительном и регулярном употреблении токсических веществ страдают память, мышление, возникают частые головные боли, появляются расстройства психики. Если воздействие газа доходит до продолговатого мозга, это может вызвать остановку дыхания и смерть.

Данная токсикомания относится к болезням патологической зависимости, вызывающим хроническое заболевание мозга и оказывающим влияние на поведенческие особенности личности (агрессия, повышенная возбудимость, склонность к риску и др.).

Признаки сниффера — как опознать, что ребенок нюхает газ

Опознать по внешним признакам, что ребёнок нюхает газ (не в момент опьянения, а чуть позже) очень сложно, так как после употребления смеси газов, не остается запаха, и их действие проходит быстро.

Однако, выявить детей, увлекающихся «газовой токсикоманией», при достаточной вашей внимательности всё-таки можно. Ее признаки такие:

- верхняя часть тела, голова обычно горячие на ощупь (прилив крови), лицо отёчное;

- раздражение слизистых верхних дыхательных путей (нос – красный);

- вокруг губ, особенно в уголках рта, отмечается кайма раздражения кожи;

- охриплость голоса;

- слабость, тошнота и рвота;

- грубые расстройства поведения: агрессия, обман и т.д.

Как лить трафик на нутра офферы

Источников трафика для нутра офферов очень много. Мы расскажем о самых распространенных.

Тизерные сети

Тизеры — это короткие интригующие объявления, расположенные на разных сайтах. Их клики и показы стоят очень дешево, при этом при грамотном подходе с них можно получать неплохую конверсию в лиды. Чаще всего тизеры с рекламой увеличителей члена и средств для потенции размещают на порносайтах. В других подкатегориях их используют реже, но тоже применяют.

Чтобы заработать на трафике с тизеров, нужно учитывать, что пользователи в принципе не заинтересованы в продукте. Их можно привлечь кликбейтом, потом провести на прокладку, а уже потом — на лендинг рекламодателя. Такой путь пользователей дает конверсию выше, чем если направлять трафик сразу на оффер. Об этом и других секретах мы рассказали в статье о том, как работать с тизерным трафиком.

Push-уведомления

Push-уведомления — это сообщения от браузера или мобильных приложений, возникающие на рабочем столе. Они позволяют сделать объявления как персонализированные сообщения, тоже стоят дешево и дают неплохую конверсию. Пока использование push-уведомлений более популярно в других вертикалях — например, дейтинге — но их можно применять и при продвижении нутра офферов.

В работе с пушами тоже есть свои тонкости. Мы рассказали обо всех них в бесплатном курсе по push-уведомлениям. Изучите материалы и начинайте лить в плюс.

Сайты

Один из самых дешевых способов добывать лиды — использовать органический трафик. Можно сделать информационный сайт о болезнях суставов и сливать с него трафик на соответствующие офферы. Или размещать рекламные баннеры на околотематических сайтах. Или сделать проще — создать дорвеи под каждую группу ключевых слов и использовать их.

О том, что такое дорвеи и как на них заработать, мы тоже рассказывали в отдельной статье. Почитайте ее, чтобы понять, как работает схема привлечения лидов и окупает ли она себя.

Социальные сети

Еще один популярный источник трафика для нутра офферов — соцсети. В них можно размещать рекламу в тематических группах: например, публиковать ссылки на оффер со средством для потенции в группе автомобилистов с аудиторией старше 40 лет. Также можно настраивать таргетированную рекламу, но в большинстве случаев придется использовать клоакинг или другие способы обхода модерации.

Если хотите закупать таргетированную рекламу, придется разобраться в том, что такое клоакинг. Мы много рассказывали о нем — например, писали о том, как сделать клоаку для «ВКонтакте» самому. Прочтите статью, если хотите долго работать с одним аккаунтом, а не регистрировать каждый день новый.

Также трафик можно добывать из мессенджеров, с помощью поп-апов, баннерной рекламы и многих других способов. Каждый ищет свою топовую связку, тестируя множество вариантов.

Принцип работы снифферов

Перехватить трафик через сниффер можно следующими способами:

- путем прослушивания в обычном режиме сетевого интерфейса,

- подключением в разрыв канала,

- перенаправлением трафика,

- посредством анализа побочных электромагнитных излучений,

- при помощи атаки на уровень канала и сети, приводящей к изменению сетевых маршрутов.

Поток данных, перехваченный сниффером, подвергается анализу, что позволяет:

- выявить паразитный трафик (его присутствие значительно увеличивает нагрузку на сетевое оборудование),

- обнаружить активность вредоносных и нежелательных программ (сканеры сети, троянцы, флудеры, пиринговые клиенты и т.п.),

- произвести перехват любого зашифрованного или незашифрованного трафика пользователя для извлечения паролей и других ценных данных.

Примеры известных снифферов:

- WinSniffer — обладает множеством разных настраиваемых режимов, способен перехватывать пароли различных сервисов;

- CommView — обрабатывает данные, передаваемые по локальной сети и в интернет, собирает сведения, связанные с модемом и сетевой картой, и подвергает их декодированию, что дает возможность видеть полный список соединений в сети и статистические сведения по IP. Перехваченная информация сохраняется в отдельный файл для последующего анализа, а удобная система фильтрации позволяет игнорировать ненужные пакеты и оставляет только те, которые нужны злоумышленнику;

- ZxSniffer — компактный сниффер, известный малым объемом (0,3 МБ);

- SpyNet — весьма популярный анализатор, в основную функциональность которого входят перехват трафика и декодирование пакетов данных;

- IRIS — имеет широкие возможности фильтрации, может перехватывать пакеты с заданными ограничениями.