Как избежать популярных ошибок сетевой безопасности

Содержание:

- Введение

- Классификация технических средств

- Ключевые составляющие периметральной охранной сигнализации

- Новое рабочее место — через VPN

- Разбираемся в терминологии регуляторов

- Временная анонимная почта

- Основной принцип действия извещателей

- Датчики движения, их виды и особенности

- Включите фильтрацию MAC-адресов

- Решение

- Выводы

Введение

Развитие инфраструктуры в организациях, в том числе в государственном секторе, дает стимул вендорам и разработчикам средств защиты информации постоянно улучшать свои продукты.

Динамика развития сетей в госорганах до определенного момента значительно отставала от корпоративного сегмента. Сейчас разрыв уменьшился, и запросы в части производительности активного сетевого оборудования и применяемых технологий выросли. Поэтому все разработчики средств защиты информации стараются успевать за возрастающими потребностями заказчиков.

По данным исследовательской компании Gartner, за последние годы показатели продаж устройств с 40-гигабитными сетевыми картами сравнялась с показателями продаж 10-гигабитных карт из-за постоянно возрастающих требований к пропускной способности в сетях организаций. Однако обеспечить соответствие новым потребностям рынка способны не только зарубежные сетевые устройства.

Специфика российского рынка предполагает не только высокие требования к производительности: важными факторами являются тенденция импортозамещения и использования сертифицированных средств защиты информации.

С этим связано усиление требований со стороны регуляторов для решения различных отраслевых задач и потребностей:

- потребность в надежных средствах криптографической защиты информации объектов критической информационной инфраструктуры (в соответствии с Федеральным законом «О безопасности критической информационной инфраструктуры Российской Федерации» от 26.07.2017 N 187-ФЗ) для взаимодействия с государственными центрами реагирования на компьютерные инциденты;

- ГОСТ по защите информации для финансовых организаций (ГОСТ Р 57580.1-2017);

- повсеместность обработки персональных данных и необходимость их защиты при передаче по открытым каналам связи;

- требования ФСТЭК России по сертификации межсетевых экранов и средств технической защиты информации стали гораздо серьезнее в части необходимой функциональности и уровня доверия к программной среде, под которой работают устройства подобного класса.

Еще один мировой тренд в развитии концепции сетевой безопасности направлен в сторону централизации. В соответствии с этим уже сегодня заявлен высокий уровень защиты сети вне зависимости от среды и сценариев реализации систем защиты. Для удовлетворения потребностей заказчиков сейчас все мировые производители выпускают целую линейку продуктов, позволяющих покрыть все потребности заказчика.

АПКШ «Континент» — централизованный комплекс для защиты сетевой инфраструктуры и создания VPN-сетей с использованием алгоритмов ГОСТ. Он является частью большого комплексного решения для защиты сетевой инфраструктуры, в которое также входят:

- Персональный межсетевой экран из состава Secret Net Studio — он позволяет сегментировать сеть там, где нельзя установить аппаратный межсетевой экран;

- «Континент TLS», который обеспечивает защищенный удаленный доступ к web-ресурсам с использованием алгоритмов ГОСТ;

- vGate vFirewall — обеспечивает сегментацию виртуализованной сети без необходимости использовать виртуальные межсетевые экраны или использовать персональные межсетевые экраны на виртуальных машинах;

- «Континент WAF» обеспечивает защиту веб-приложений.

Ниже в качестве примера приведены высокопроизводительные модели линейки продуктов «Кода безопасности» (рисунок 1).

Таблица 1. Линейка высокопроизводительных АПКШ «Континент»

| IPC-800F |  |

| IPC-1000F |  |

| IPC-3000F |  |

| IPC3000FC |  |

Классификация технических средств

Системы охраны периметра делятся на две большие группы, по принципу обнаружения: радиолучевые и радиоволновые приборы.

Системы охраны периметра делятся на две большие группы, по принципу обнаружения: радиолучевые и радиоволновые приборы.

Радиолучевые приборы

Состоят из передатчика и приёмника СВЧ-сигналов. Формируют зону покрытия в форме эллипсоида вращения, длина которой соответствует расстоянию между блоками, а диаметр различается для разных типов оборудования и может доходить до нескольких метров. Оборудования монтируют на грунт на специальных опорах, либо на ограждение.

Находит широкое применение на участках, где соблюдается требование прямой видимости между приборам.

- необходима расчистка территории, зону видимости не должны перекрывать растения, постройки, мусор;

- на небольших расстояниях от приёмника и передатчика могут появляться «слепые зоны», на расстоянии 0.3-0.4 м от земли. Для опытного злоумышленника, знакомого с такими системами этого может быть вполне достаточно.

Радиоволновые приборы

В этой системе применяются два параллельно натянутых провода, подключённых к приёмнику и передатчику. Провода действуют как большая антенна, которая реагирует на появление близости других тел. При этом провода необходимо монтировать либо поверх ограждения, либо на специальных трубостойках. Существуют также варианты, когда один из проводников помещают под землю, на глубину до 0,3м.

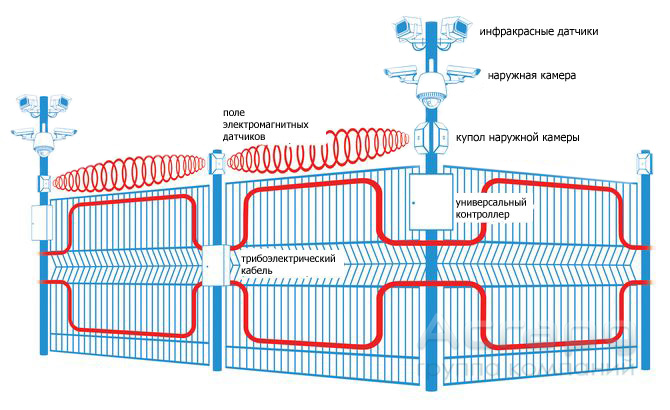

Ключевые составляющие периметральной охранной сигнализации

Все охранные системы состоят из следующих компонентов:

- Пульт (компьютер), на который поступает вся информация. Через него также обеспечивается срабатывание сигнализации: запуск освещения, сирены, записи, движение камер и др.

- Видеонаблюдение, что ведется при помощи видеокамер или видеорегистраторов. В самые простые системы составляющая как видеонаблюдение нет, но на данный момент самая эффективная система является той у которой это составляющая есть. С их помощью контролируется периметр и не срабатывает тревога при ложном срабатывании системы, а также ведется контроль работы людей, охраняющих территорию.

- Освещение. Имеется дежурное освещение – для постояльцев и сотрудников и освещение для тревоги – очень яркое мигание для фиксирования нарушения.

- Датчики-извещатели, для фиксирования нарушителя.

- Звуковая сирена.

- Система питания и кабели.

Основным является датчик системы сигнализации. Именно к их выбору стоит отнестись очень тщательно.

По принципу работы они делятся на несколько типов:

- Емкостные – реагируют касание к ограде за счет изменения электрической емкости.

- Радиоволновые – реагируют на изменение электромагнитного периметра при попадании в него злоумышленника.

- Проводно-радиоволновые – имеют вид двух параллельных кабелей и устройства регистрации изменения электромагнитного периметра между ними.

- Инфракрасные – самые распространенные и результативные в использовании. ИК-излучение исходит от передатчика, а датчик-приемник его регистрирует. Не которые датчики фиксируют изменения термического фона на территории.

- Вибрационные – элементом чувствительности в них является сенсорный кабель, через который при помощи датчика регистрируются токи при его деформации. Вследствии чего датчик реагирует на них сигналом тревоги. Достоинство – их можно закрепить на разные виды заборов и ограждений.

Новое рабочее место — через VPN

Десятилетиями различные организации полагались на VPN в вопросах обеспечения дистанционной работы сотрудников. Однако бюджеты рассчитывались исходя из того, что виртуальные частные сети будет использовать не более чем треть работников одновременно.

Использование VPN быстрее и дешевле в реализации, чем перестройка сетевой архитектуры, но не является панацеей. Зашифрованные VPN-коммуникации и туннель данных — по-прежнему часть концепции защищённого периметра, через который удалённый пользователь проходит для получения прав на локальный доступ к корпоративным ресурсам. VPN не предотвращает боковое перемещение взломщика по сети и инсайдерские угрозы.

Директора по информационной безопасности (CISO) опасаются, что ИТ-персонал «сгладит углы» при внедрении VPN в работу, игнорируя политики безопасности. Кроме того, увеличивается нагрузка на аналитиков из-за растущего числа предупреждений, многие из которых — ложные

Резкий рост трафика VPN привлёк внимание передовых группировок хакеров, которые специализируются на сложных постоянных угрозах (APT). Они следят за системами с новым уровнем нагрузки на сети и используют соответствующие уязвимости

Разбираемся в терминологии регуляторов

При этом, регулятор полагает, что средства вычислительной техники являются элементами, из которых строятся автоматизированные системы. Поэтому, не решая прикладных задач, СВТ не содержат пользовательской информации. Совокупность требований в части защиты СВТ и АС образуют т. н. класс защищенности.

В качестве СЗИ регулятором рассматриваются т.н. межсетевые экраны — средства, реализующее контроль за информацией, направленной в АС или исходящей из нее. Межсетевые экраны выполняют фильтрацию информации по заданным критериям.

К СЗИ также относят т.н. средства обнаружения вторжений. Они представляют собой средства, автоматизирующие процесс контроля событий в системе (сети) с проведением анализа этих событий с целью поисках признаков инцидента ИБ.

Антивирусные СЗИ должны выявлять и соответствующим образом реагировать на средства несанкционированного уничтожения, блокирования, модификации, копирования информации или нейтрализации СЗИ.

В рамках реализации мер по управлению доступом предусмотрено обеспечение так называемой доверенной загрузки. Для этого применяются также соответствующие СЗИ.

Меры по защите машинных носителей информации в части обеспечения контроля за их использованием реализуются с помощью средств контроля съемных носителей.

Временная анонимная почта

Временная почта – это ящик со случайным адресом и ограниченным сроком жизни. Он удобен, когда нужен доступ к сервису с регистрацией, а вы не планируете им долго пользоваться. Кроме того, сами «времянки» обычно не просят логиниться или указывать личную информацию. Просто заходишь на сайт и применяешь.

Сервисов временной почты много и найти удобный вариант не трудно

Обратить внимание стоит на эти:. Такая почта не защищает от последствий после перехода по подозрительным ссылкам и не предотвращает «слив» данных на фишинговом ресурсе

Но она помогает снизить до минимума поступающий спам, в котором часто скрываются подобные опасности

Такая почта не защищает от последствий после перехода по подозрительным ссылкам и не предотвращает «слив» данных на фишинговом ресурсе. Но она помогает снизить до минимума поступающий спам, в котором часто скрываются подобные опасности.

Основной принцип действия извещателей

Без разницы, будь то инфракрасный датчик, лазерный, радиоволновой, лучевой или секторный. Принцип действия у них схожи. Имеется передатчик, который посылает сигнал в заданном направлении, и приемник, который получает отраженный от какого-нибудь препятствия сигнал. По тому, как меняется получаемый сигнал во времени, как меняются его параметры (фаза, частота, амплитуда и т.д.) делается вывод о наличии посторонних предметов в зоне наблюдения, точнее о наличии движения или пересечения объектом зоны наблюдения.

Без разницы, будь то инфракрасный датчик, лазерный, радиоволновой, лучевой или секторный. Принцип действия у них схожи. Имеется передатчик, который посылает сигнал в заданном направлении, и приемник, который получает отраженный от какого-нибудь препятствия сигнал. По тому, как меняется получаемый сигнал во времени, как меняются его параметры (фаза, частота, амплитуда и т.д.) делается вывод о наличии посторонних предметов в зоне наблюдения, точнее о наличии движения или пересечения объектом зоны наблюдения.

Приемное и передающее устройство могут конструктивно располагаться в одном корпусе, тогда обрабатываются отраженные сигналы, датчик работает в заданном секторе и у него имеется ограничение по дальности.

Во втором случае передатчик и приемник разнесены между собой. Наблюдается при этом пространство между ними строго по прямой, или в некоторая зона, которая охватывает прилегающий сектор наблюдения.

Кроме этого, с помощью этих датчиков могут определяться различные параметры объекта, его размеры, скорость перемещения и даже температура. Если вы завели собаку, например, ротвейлера, то эти датчики можно настроить таким образом, чтобы они не срабатывали на его присутствие.

Однако такое не получится с более крупными собаками — среднеазиатской овчаркой и кавказцем.

Как уже говорилось, есть три основных случая, по которому можно судить о передвижениях объекта в зоне действия датчика.

- Прерывание луча, сигнала между приемником и передатчиком (лучевые, лазерные датчики, работающие в инфракрасном и радиодиапазоне).

Изменение характеристик сигнала, прямого ил отраженного (радиоволновые датчики).

Деформации ограждающих конструкций, вибрации (используются тензометрические системы, позволяющие с высокой точностью определить наличие деформации и ее характеристики).

Датчики движения, их виды и особенности

Датчик движения представляет собой устройство, позволяющее уловить движение в видимой ему зоне и, при обнаружении перемещения, подать сигнал, предполагаемый его функционалом.

Все датчики движения можно подразделить на несколько видов в зависимости от принципа их действия. Рассмотрим подробнее каждый из них.

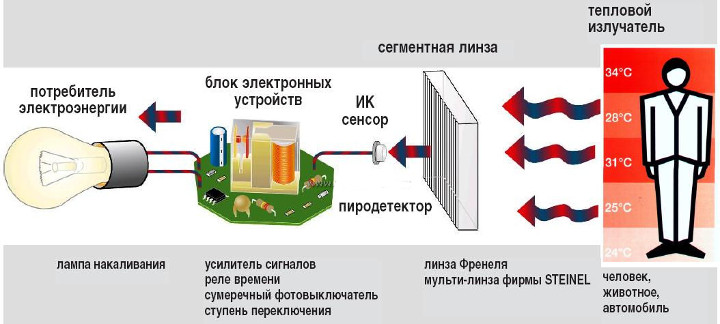

Инфракрасный датчик движения

В основе действия такого прибора лежит улавливание теплового излучения объекта во время его движения. Инфракрасное излучение, выделяемое любым живым существом, попадает на систему линз прибора и фиксируется чувствительным сенсором.

При перемещении объекта его тепловое излучение распознается различными линзами, входящими в состав датчика. После этого устройство выполняет программно заложенную в нем функцию. Стоит заметить, что от количества линз в системе – а их может быть от 20 до 60 – зависит чувствительность прибора и скорость его реакции. Зона «видимости» датчика зависит от площади поверхности системы линз.

Приборы, работающие по такому принципу, могут быть активными или пассивными. Модели активных устройств имеют передатчик и улавливатель. Они излучают один или несколько инфракрасных лучей, а приемник улавливает их. При пересечении луча с движущимся объектом устройство подает сигнал о наличии движения.

Пассивные датчики имеют только приемник, фиксирующий наличие инфракрасного излучения человека и его изменения в случае перемещения объекта.

Кроме того, существуют беспроводные датчики. Они широко используются при монтаже GSM сигнализаций для дома и дачи.

Ультразвуковой датчик движения

Устройства такого типа посылают в пространство ультразвуковые волны. В основу работы датчика положен эффект Доплера: если движущийся объект появляется в зоне покрытия устройства, то ультразвуковые волны, отражаясь от него, искажаются, меняется их частота.Если отраженный сигнал искажается или прерывается, то происходит запуск предустановленной функции.

Ультразвуковые датчики нашли широкое применение в системах автоматической парковки современных автомобилей.

Микроволновой датчик движения

Принцип работы СВЧ датчика также основан на принципе Доплера. Только в отличие от ультразвукового устройства такой прибор излучает электромагнитные волны высокой частоты. Он анализирует частоту отраженного сигнала и в случае малейших изменений запускает заложенную функцию.

Комбинированный датчик

Датчики движения комбинированного типа сочетают в себе несколько технологий обнаружения движения одновременно, например, микроволновой датчик и инфракрасный.Такие устройства более надежны по сравнению со всеми другими рассмотренными типами.

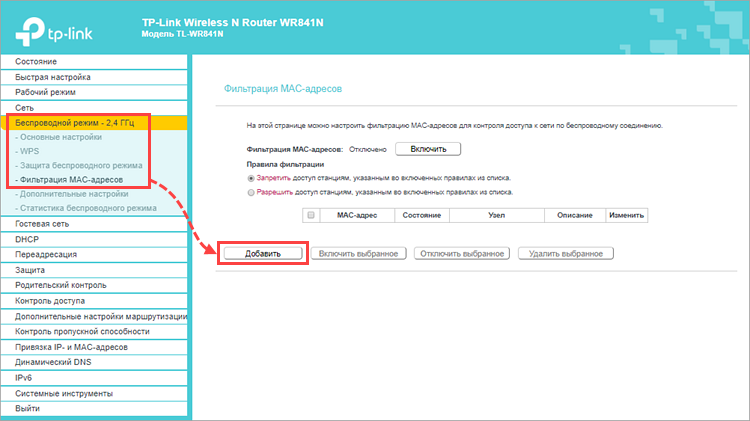

Включите фильтрацию MAC-адресов

У каждого устройства, имеющего сетевую карту или сетевой интерфейс, есть свой MAC-адрес. Создайте список MAC-адресов доверенных устройств или запретите подключение устройствам с конкретными MAC-адресами.

Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки. Чтобы ориентироваться в настройках роутера, используйте руководство пользователя для вашей модели. Как правило, оно прилагается к роутеру, или вы можете скачать его на сайте производителя устройства.

Для примера мы показываем настройку роутера TP-Link TL-WR841N. Чтобы настроить фильтрацию MAC-адресов для доверенных устройств:

- Введите IP-адрес роутера в адресную строку браузера. Вы попадете на страницу авторизации к настройкам роутера. IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя.

- На странице авторизации введите логин и пароль. Если вы их не меняли, они указаны на задней стороне роутера.

- На странице настроек роутера перейдите в раздел Беспроводной режим → Фильтрация MAC-адресов (Wireless → Wireless MAC Filtering).

- Нажмите Добавить (Add New).

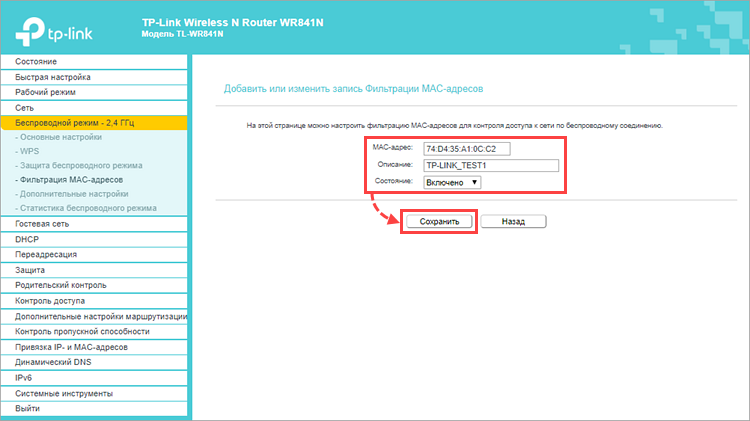

- Введите MAC-адрес, описание устройства и выберите состояние Включено (Enabled).

- Нажмите Сохранить (Save).

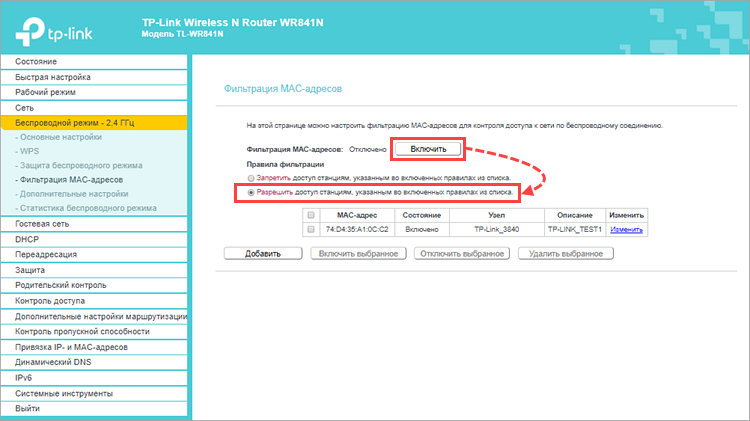

- Нажмите Включить (Enable).

- Выберите Разрешить доступ станциям, указанным во включенных правилах из списка (Allow the stations specified by any enabled entries in the list to access).

Доступ к роутеру будет только у тех устройств, чьи MAC-адреса вы добавили в список.

Решение

ОАО «ИнфоТеКС» предлагает решение по защите беспроводных соединений на базе программного комплекса ViPNet Custom.

Компоненты ViPNet Custom позволяют централизованно управлять инфраструктурой защищенной сети:

- модификация криптографических связей;

- управление ключами шифрования;

- управление параметрами доступа к защищаемым узлам;

- управление параметрами фильтрации трафика;

- мониторинг текущего состояния и выявление событий безопасности на всех узлах сети.

Компоненты ViPNet Custom позволяют:

- проводить аутентификацию и авторизацию пользователей в защищаемой сети;

- средствами межсетевого экранирования разделить ЛВС предприятия на различные зоны безопасности, разграничивать доступ к ресурсам ЛВС;

- обеспечить защиту от сетевых атак;

- средствами шифрования трафика обеспечить конфиденциальную и защищенную от искажения и подмены передачу данных по каналам связи;

Выводы

АПКШ «Континент» 3.9 — гибкое средство, способное покрыть широкий спектр задач, начиная от межсетевого экранирования и обнаружения вторжений и заканчивая шифрованием каналов связи с применением отечественных криптоалгоритмов по ГОСТ.

Что касается конкурентоспособности на рынке, однозначно можно сказать о высоком качестве продукта, учитывая обновленную аппаратную платформу, доработку программного обеспечения с учетом пожеланий заказчика и большого практического опыта вендора.

Стоит также обратить внимание на планы развития и перспективы АПКШ «Континент» 3.9 — данная версия является финальной в третьем поколении продуктов «Континент». Следующее поколение — Континент 4 — будет обладать еще большим набором функций, что соответствует концепции UTM (универсальное устройство корпоративного уровня, обеспечивающее мощную комплексную защиту от сетевых угроз)

В числе новых возможностей можно выделить следующие:

- полноценный межсетевой экран корпоративного уровня;

- принципиально новая система управления;

- расширенный контроль сетевых приложений;

- значительное увеличение производительности.

Подробнее о Континенте 4 Anti-Malware.ru расскажет в отдельном обзоре, выпуск которого запланирован на начало 2019 года.

Преимущества:

- продукт российской разработки;

- простота развертывания и возможность централизованного управления структурой защищенной сети;

- возможность резервирования центра управления сетью;

- доступ к АПКШ «Континент» по SSH;

- возможность создавать централизовано учетную запись локального администратора;

- высокая производительность устройств, что обеспечивает высокую пропускную способность межсетевого экрана и скорость шифрования;

- низкие задержки при шифровании трафика с помощью аппаратного криптоускорителя.

Недостатки: