Описание команды nbtstat

Содержание:

- Causes of netbios-ssn sending so many request to gateway?

- Интерфейс NetBIOS

- Causes of WHAT is netbios-ssn & netbios-dgm?

- Обзор

- Службы NetBIOS

- Распространенные сообщения об ошибках в Netbios.sys

- Эксплуатация NetBIOS

- Узлы

- Сервисы

- Сброс протокола TCP/IP и Winsock

- Разведка

- INFO

- Causes of Netbios-SSN connection to anonymous IP?

- Meaning of netbios-ssn connection??

- Как обнаружить NetBIOS

- Поддержка нескольких номеров адаптеров в кассовом сервере R-Keeper v6

Causes of netbios-ssn sending so many request to gateway?

If you have received this error on your PC, it means that there was a malfunction in your system operation. Common reasons include incorrect or failed installation or uninstallation of software that may have left invalid entries in your Windows registry, consequences of a virus or malware attack, improper system shutdown due to a power failure or another factor, someone with little technical knowledge accidentally deleting a necessary system file or registry entry, as well as a number of other causes. The immediate cause of the «netbios-ssn sending so many request to gateway» error is a failure to correctly run one of its normal operations by a system or application component.

Интерфейс NetBIOS

NetBIOS определяется как Network Basic Input Output System и представляет собой программный интерфейс, предоставляющий методы доступа для формирования и использования сетевых услуг, таких как совместное использование сетевых ресурсов, передача сообщений и т.д.. Многие операционные системы и приложения до сих пор используют его, а компоненты, поддерживающие NetBIOS, встречаются в ОС Windows 95/98/NT/2000/XP.

Важно! Для кассовой системы R-Keeper v6 интерфейс NetBIOS является основным механизмом сетевого взаимодействия. NetBIOS не является протоколом и не детализирует формат передаваемых кадров и других подробностей, являющихся характерной особенностью именно протоколов, поэтому в 1985 году компания IBM создала так называемый NetBIOS Extended User Interface (NetBEUI), который в совокупности с NetBIOS приобрел статус сетевого протокола

Такие понятия, как nbsession, nbname и nbdatagram, а также связанные с ними порты, можно увидеть практически во всех современных системах сетевого мониторинга локальных сетей, хотя в настоящее время применение NetBIOS, как программного интерфейса, весьма ограниченно и фактически его поддержка осуществляется для обратной совместимости с более старыми приложениями

NetBIOS не является протоколом и не детализирует формат передаваемых кадров и других подробностей, являющихся характерной особенностью именно протоколов, поэтому в 1985 году компания IBM создала так называемый NetBIOS Extended User Interface (NetBEUI), который в совокупности с NetBIOS приобрел статус сетевого протокола. Такие понятия, как nbsession, nbname и nbdatagram, а также связанные с ними порты, можно увидеть практически во всех современных системах сетевого мониторинга локальных сетей, хотя в настоящее время применение NetBIOS, как программного интерфейса, весьма ограниченно и фактически его поддержка осуществляется для обратной совместимости с более старыми приложениями.

Causes of WHAT is netbios-ssn & netbios-dgm?

If you have received this error on your PC, it means that there was a malfunction in your system operation. Common reasons include incorrect or failed installation or uninstallation of software that may have left invalid entries in your Windows registry, consequences of a virus or malware attack, improper system shutdown due to a power failure or another factor, someone with little technical knowledge accidentally deleting a necessary system file or registry entry, as well as a number of other causes. The immediate cause of the «WHAT is netbios-ssn & netbios-dgm» error is a failure to correctly run one of its normal operations by a system or application component.

Обзор

В протоколе NBF для службы имен и службы датаграмм NetBIOS/NetBEUI используется режим 1 стандарта IEEE 802.2. Для сессионной службы (виртуального соединения) NetBIOS/NetBEUI используется режим 2 стандарта IEEE 802.2. В протоколе NBF большое применение нашла рассылка широковещательных сообщений, что объясняет его популярность как интерфейса для чатов. Если протоколом NBF в небольшой сети используется незначительный сетевой ресурс, то широковещательные рассылки наносят ощутимый удар по производительности и скорости работы сети, особенно с увеличением числа хостов при росте сети.

Первая система для создания локальной сети, IBM PC Network, разработана Sytek по заказу IBM и была применена Microsoft для MS-NET в 1985 году. В 1987 году реализация этой разработки была включена Microsoft и Novell в их операционные системы LAN Manager и NetWare.

Поскольку протокол NBF не поддерживает маршрутизацию, связь с его использованием может быть установлена только при нахождении обоих устройств в одном широковещательном домене, однако с его помощью возможно подключение к сетевым сегментам, присоединенным через сетевой мост. Это означает, что протокол NBF целесообразно применять лишь в локальных сетях небольшого или среднего размера, в которых, ввиду необходимости минимальной конфигурации, он обладает преимуществом перед протоколом TCP/IP. Чтобы протокол NetBIOS/NetBEUI был работоспособен в межсетевых решениях, реализация его служб должна быть запущена поверх другого протокола, например, IPX/SPX или TCP/IP.

Службы NetBIOS

NetBIOS предоставляет три разных службы:

- Служба имён (NetBIOS-NS) для регистрации и разрешения имён.

- Служба рассылки дейтаграмм (NetBIOS-DGM) для связи без установления соединения.

- Служба сеанса (NetBIOS-SSN) для связи с установлением соединения.

(Примечание: SMB, верхний уровень, является службой, которая выполняется поверх службы сеансов и службы дейтаграмм, и её не следует считать необходимой и неотъемлемой частью самого NetBIOS. Теперь она может работать поверх TCP с небольшим уровнем адаптации, который добавляет длину пакета к каждому сообщению SMB; это необходимо, потому что TCP предоставляет только услугу потока байтов без понятия «границы пакета».)

Распространенные сообщения об ошибках в Netbios.sys

Большинство ошибок %% knowledgebase_file_name%%, с которыми вам придется столкнуться, связано с ошибками типа «синий экран» (также известными как «BSOD» или «ошибка ОСТАНОВКИ»), которые появляются в Windows XP, Vista, 7, 8 и 10:

- «Была обнаружена проблема, и Windows была выгружена, чтобы предотвратить повреждения компьютера. Очевидно, проблема вызвана следующим файлом: Netbios.sys.»

- «:( Ваш компьютер столкнулся с проблемой и нуждается в перезагрузке. Мы соберем необходимую информацию и осуществим перезагрузку. Если вам нужна дополнительная информация, вы можете позже поискать в Интернете по названию ошибки: netbios.sys.»

- «STOP 0x0000000A: IRQL_NOT_LESS_EQUAL – netbios.sys»

- «STOP 0x0000001E: KMODE_EXCEPTION_NOT_HANDLED – netbios.sys»

- «STOP 0×00000050: PAGE_FAULT_IN_NONPAGED_AREA – netbios.sys»

В большинстве случаев вы сталкиваетесь в ошибками типа «синий экран» netbios.sys после установки нового аппаратного или программного обеспечения. Синие экраны netbios.sys могут появляться при установке программы, если запущена программа, связанная с netbios.sys (например, Windows), когда загружается драйвер Microsoft или во время запуска или завершения работы Windows

Отслеживание момента появления ошибки ОСТАНОВКИ является важной информацией при устранении проблемы

Эксплуатация NetBIOS

Программа для аудита безопасности NetBIOS можно разделить на 2 группы:

- спуфинг NetBIOS для выполнения атак человек-посередине

- сканирование NetBIOS для сбора информации

Программы для сканирования NetBIOS в большей части заброшены, поскольку практически всю информацию (имя, IP, MAC адрес) можно узнать либо стандартной утилитой Windows, либо сканером Nmap.

Что касается инструментов для спуфинга NetBIOS, то среди них достаточно актуальных программ, обычно включающих в себя спуфинг служб NetBIOS как часть комплексной атаки.

Далее совсем краткий обзор инструментов, поскольку инструменты для сканирования слишком просты, чтобы говорить о них много, а инструменты для спуфинга слишком сложные, чтобы рассматривать их в этой статье — каждый из них заслуживает собственной статьи или даже нескольких инструкций — по различных их функциям.

Invoke-Inveigh

Inveigh — это спуфер PowerShell ADIDNS/LLMNR/NBNS/mDNS/DNS и инструмент для атаки «человек посередине», предназначенный для помощи тестировщикам на проникновения/красным тимерам, которые ограничены системой Windows.

Для этой программы готовится перевод документации и статьи на HackWare.ru.

Пример запуска наблюдения без атаки:

Import-Module ./Inveigh.psd1 Invoke-Inveigh -Inspect -ConsoleOutput Y

Responder

Responder это инструмент для выполнения атаки человек-посередине в отношении методов аутентификации в Windows. Эта программа включает в себя травитель LLMNR, NBT-NS и MDNS благодаря которому перенаправляется трафик с запросами и хешами аутентификации. Также в программу встроены жульнические серверы аутентификации HTTP/SMB/MSSQL/FTP/LDAP, которые поддерживают такие методы аутентификации как NTLMv1/NTLMv2/LMv2, Extended Security NTLMSSP и базовую HTTP аутентификацию, для которых Responder выполняет роль ретранслятора.

Подробная инструкция по использованию Responder «Взлом сетевой аутентификации Windows».

nmbscan

nmbscan сканирует сетевые папки SMB/NetBIOS, используя протоколы NMB/SMB/NetBIOS. Это полезно для получения информации о локальной сети для таких целей, как аудит безопасности.

Он может получать такую информацию, как имя хоста NMB/SMB/NetBIOS/Windows, IP-адрес, имя хоста IP, MAC-адрес Ethernet, имя пользователя Windows, имя домена NMB/SMB/NetBIOS/Windows и главный браузер.

Он может обнаружить все узлы NMB/SMB/NetBIOS/Windows в локальной сети, используя списки узлов, поддерживаемые основными браузерами.

Имеется в репозиториях BlackArch:

sudo pacman -S nmbscan

Пример запуска:

nmbscan -h 192.168.0.101 -h 192.168.0.1 -h 192.168.0.53

Для сканирования подсети (очень медленно):

nmbscan -h 192.168.0.{1..255}

Этот инструмент можно использовать для проверки рабочих станций Windows и серверов, если они имеют доступные общие ресурсы.

Пример запуска:

netbios-share-scanner 192.168.0.1

fakenetbios

Семейство инструментов, предназначенное для симуляции хостов Windows (NetBIOS) в LAN (локальной сети).

Ссылка: https://github.com/mubix/FakeNetBIOS

nbtenum

Утилита для Windows, которая может использоваться для перечисления информации NetBIOS с одного хоста или диапазона хостов. Для запуска на Windows.

nbtscan

NBTscan — это программа для сканирования IP для получения информации об имени NetBIOS.

Ссылка: https://github.com/scallywag/nbtscan

Последние две программы у меня не заработали.

Узлы

Стандарт описывает три типа оконечных узлов:

- Широковещательные узлы (B-узлы):

- Двухточечные узлы (P-узлы);

- Узлы смешанного режима (M-узлы).

Любой адрес IP (Межсетевого протокола) может быть ассоциирован только с одним экземпляром вышеприведенных типов узлов.

Без предварительной загрузки адресно-именных таблиц, перед «участниками» NETBIOS стоит задача динамического распределения взаимных ссылок. Это может быть осуществлено посредством широковещательного или двухточечного обмена данными.

В-узлы используют широковещательные сообщения в локальной сети для обмена данными с одним или более реципиентов (получателей). Узлы Р и М используют спецпроцессор имен NETBIOS (NBNS) и спецпроцессор распределения дейтаграмм NETBIOS (NBDD) для этой же цели.

Оконечные узлы могут быть скомбинированы по различным топологиям; в любых топологиях их функции остаются прежними.

Широковещательные узлы

Широковещательные (или В-) узлы осуществляют коммуникацию, используя комбинацию дейтаграмм UDP (как широковещательных, так и направленных) и связей TCP. В широковещательной области В-узлы могут свободно взаимодействовать друг с другом. Широковещательной областью является отдельная «В-ЛВС» со связанными мостами носителями.

Двухточечные узлы

Двухточечные (или Р-) узлы осуществляют коммуникацию, используя только направленные дейтаграммы UDP и сеансы TCP. Р-узлы не выполняют ни генерацию, ни «прослушивание» (получение) широковещательных пакетов UDP. Однако, эти узлы предлагают услуги широковещательных и групповых сообщений, используя возможности, предоставляемые Спецпроцессором имен NETBIOS и Спецпроцессором распределения дейтаграмм NETBIOS (NBNS и NBDD соответственно).

Двухточечные узлы основываются на спецпроцессоре имен и спецпроцессоре распределения дейтаграмм; эти спецпроцессоры могут быть местными или удаленными, — в любом случае Р-узлы работают одинаково.

Узлы смешанного режима

Узлы смешанного режима (М-узлы) представляют собой Р-узлы, которые обладают некоторыми характеристиками В-узлов. М-узлы используют как широковещательные, так и направленные («одноцелевые») сообщения. Широковещательные сообщения используются для экономии времени ответа, основываясь на предположении, что большинство ресурсов находятся скорее на местном широковещательном носителе, чем где-либо в сети Internet.

М-узлы основываются на спецпроцессоре имен и спецпроцессоре распределения датаграмм (NBNS и NBDD). Однако, если эти спецпроцессоры временно становятся недоступными, М-узлы могут продолжать работать в ограниченном режиме.

| Номер порта | Назначение |

|---|---|

| 137/TCP,UDP | NETBIOS-NS (NetBIOS Name Service). Сервис обеспечивает: широковещательный запрос, запрос о регистрации имени, запрос для WINS или DNS, проверку имени на существование, сопоставление NetBIOS-имени и IP-адреса. |

| 138/TCP,UDP | NETBIOS-DGM (NetBIOS Datagram Services). Этот сервис обеспечивает: персональный запрос к одной станции, широковещательный запрос ко всем станциям, запрос к станциям с одним групповым именем. |

| 139/TCP, UDP | NETBIOS-SSN (NetBIOS Sessions Services). Сервис используется для управления сессиями, установления сессии точка-точка (хост-хост). |

Сервисы

NetBIOS включает в себя три сервиса:

Сервис имён (NetBIOS-NS) для регистрации имени и разрешение.

Сервис NetBIOS-DGM — для связи без установления соединения.

Сервис NetBIOS-SSN — для связи-ориентированного общения.

Сервис Имён

Имена NetBIOS имеют длину 16 байтов. Последний байт задействован для указания типа ресурса, который представляет имя. Первые 15 символов могут быть символами алфавита или цифрами. Пространство имен NetBIOS выполняет те же функции, что и IP-адреса, используемые стеком протоколов TCP/IP, и адреса сети и узла, присваиваемые протоколами IPX/SPX. Указанные адреса предоставляют собой уникальные идентификаторы для каждого компьютера в сети, исходя из чего, системы могут посылать однонаправленные сообщения непосредственно друг другу. По этой причине индивидуальные имена систем называются уникальными именами (uniquenames), в то время как имена NetBIOS, описывающие группы систем в целях обеспечения возможности осуществления групповой передачи, называются групповыми именами (groupnames).

Дополнительные имена NetBIOS

Главное отличие между пространством имен NetBIOS и адресами TCP/IP и IPX/SPX заключается в том, что пространство имен NetBIOS плоское. Нет иерархии имен, делящей сеть на отдельные подсети. 32 бита, составляющие IP-адрес, разделяются на биты адреса сети и адреса узла, адреса IPX/SPX также изначально имеют аналогичное разбиение. В противовес этому, имя NetBIOS представляет собой просто имя и не содержит идентификационной информации о сети.

Add name — регистрировать имя NetBIOS.

Add group name — регистрировать имя группы NetBIOS.

Delete name – удалять имя NetBIOS или имя группы NetBIOS.

Find name — искать имени NetBIOS в сети.

Сервис NetBIOS-DGM

Датаграмма — блок информации, передаваемый протоколом без предварительного установления соединения и создания виртуального канала. Любой протокол, не устанавливающий предварительное соединение (а также обычно не контролирующий порядок приёмо-передачи и дублирование пакетов), называется датаграммным протоколом. Таковы, например, протоколы Ethernet, IP, UDP и др. Название «датаграмма» было выбрано по аналогии со словом телеграмма.

Send Datagram – отправить датаграмму на имя удаленного протокола NetBIOS.

Send Broadcast Datagram – отправить датаграмму на все имена NetBIOS в сети.

Receive Datagram – ждать пакета, который получается от операции Send Datagram .

Receive Broadcast Datagram – ждать пакета, который получается от операции Send Broadcast Datagram.

Сервис NetBIOS-SSN

Call – начинает сеанс с именем удаленного протокола NetBIOS.

Hang Up – завершить сессию.

Send – отправляет пакет на компьютер, на другом конце сессии.

Send No Ack – точно также как и операция Send, но не требуется подтверждение.

Receive — ждать пакета, от операции Send на другом конце сессии.

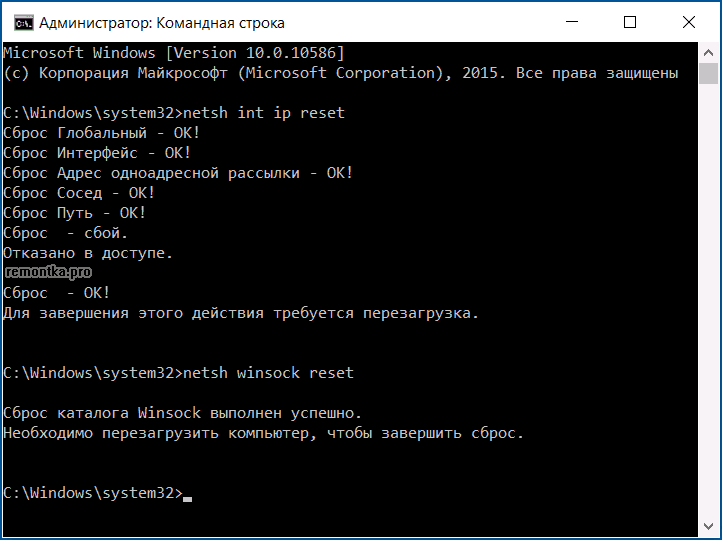

Сброс протокола TCP/IP и Winsock

Первое, что стоит попробовать если диагностика неполадок сети пишет, что один или несколько сетевых протоколов Windows 10 отсутствуют — выполнить сброс WinSock и протокола TCP/IP.

Сделать это просто: запустите командную строку от имени администратора (правый клик мышью по кнопке «Пуск», выбрать нужный пункт меню) и по порядку введите следующие две команды (нажимая Enter после каждой):

После выполнения этих команд перезагрузите компьютер и проверьте, была ли решена проблема: с большой вероятностью проблем с отсутствующим сетевым протоколом не возникнет.

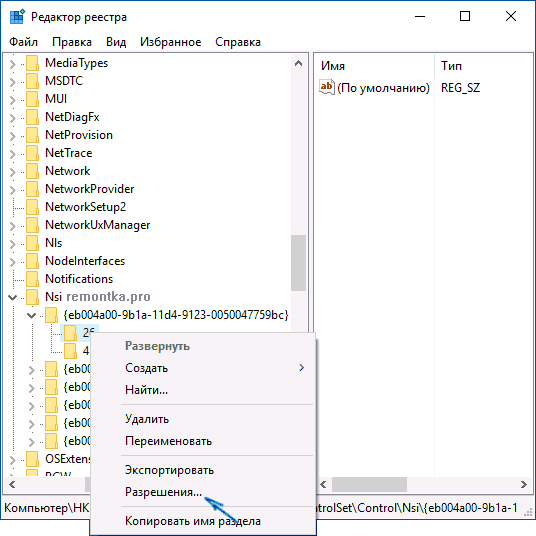

Если при выполнении первой из указанных команд вы увидите сообщение о том, что вам отказано в доступе, то откройте редактор реестра (клавиши Win+R, ввести regedit), перейдите к разделу (папке слева) HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Nsi 26 и кликните правой кнопкой мыши по этому разделу, выберите пункт «Разрешения». Предоставьте группе «Все» полный доступ для изменения этого раздела, после чего выполните команду снова (и не забудьте перезагрузить компьютер после этого).

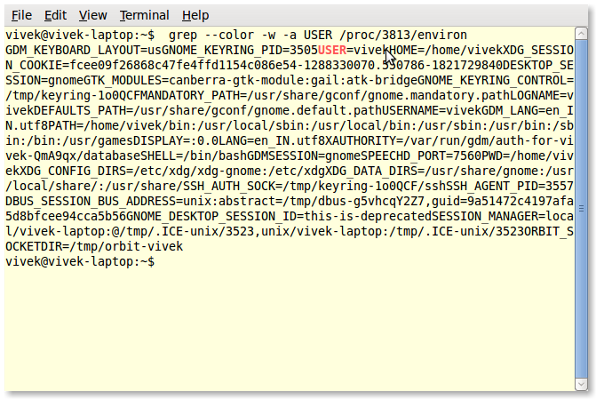

Разведка

Начальная стадия — сбор информации об объекте исследования для дальнейшего анализа. От качества этой фазы во многом зависит успешность планируемой атаки. Мы соберем необходимые сведения, которые определят вектор проникновения в систему.

Nmap

Следуя хорошему тону, сперва аккуратно «прощупаем» виртуалку на предмет открытых портов с помощью Nmap: пока не используем тяжелую артиллерию — скриптовые обвесы NSE и определение версий запущенных сервисов, иначе время сканирования существенно увеличилось бы. Задаем интенсивность в 5000 пакетов в секунду (имеет смысл, когда работаешь с хостом на Windows, к которому, помимо тебя, одновременно стучится еще сотня-другая пользователей HTB) и на всякий случай запросим отчеты во всех форматах (, , ) с помощью флага .

root@kali:~# nmap -n -vvv -sS -Pn —min-rate 5000 -oA nmap/initial 10.10.10.100

Смотрим отчет.

root@kali:~# cat nmap/initial.nmap

Значение TTL еще раз подтверждает, что это тачка с Windows. Много открытых портов, много сервисов. Повысим детализацию и узнаем версии всего того, что запущено, задействовав заодно флаг . Он добавит к сканированию дефолтные скрипты из арсенала NSE.

root@kali:~# nmap -n -vvv -sS -sV -sC -oA nmap/version —stylesheet nmap-bootstrap.xsl 10.10.10.100

root@kali:~# cat nmap/version.nmap

INFO

Nmap позволяет генерировать красивые отчеты в HTML с помощью опции . Для этого только нужно создать подходящий шаблон XSL-таблицы стилей или воспользоваться готовым. К примеру, хороший вариант — nmap-bootstrap-xsl.

По результатам расширенного сканирования заключаем:

- это контроллер домена Active Directory с именем домена ;

- ОС — Windows Server 2008 R2 SP1;

- (он же Microsoft Directory Services, или SMB) — сетевые разделяемые ресурсы SMB, в простонародье «SMB-шары» версии 2 на 445-м порте;

- система аутентификации Kerberos на 88-м порте.

Начнем с очевидного — посмотрим, что скрывает SMB.

Энумерация SMB — порт 445

Об этом можно было бы написать отдельную статью, но здесь мы лишь вкратце рассмотрим софт для срыва покровов с SMB-шар.

NSE (Nmap Scripting Engine)

У всемогущего Nmap есть арсенал скриптов на все случаи жизни. Вытягивание информации об SMB — не исключение. Посмотрим, что есть в его ассортименте из категорий default, version и safe, использовав контекстный поиск по файлам с расширением в Kali Linux.

root@kali:~# locate -r ‘\.nse$’ | xargs grep categories | grep ‘default\|version\|safe’ | grep smb

Направим безопасные (safe) творения скриптового движка на 445-й порт:

root@kali:~# nmap -n —script safe -oA nmap/nse-smb-enum -p445 10.10.10.100

root@kali:~# cat nmap/nse-smb-enum.nmap

Несмотря на обширный вывод, ничего полезного мы не нашли, только еще раз подтвердили, что это протокол второй версии — SMBv2. Идем дальше.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Causes of Netbios-SSN connection to anonymous IP?

Если вы сталкиваетесь с ошибкой соединения при попытке доступа к веб-сайту, это может раздражать вас, но хорошо, что ваша Windows имеет встроенный инструмент устранения неполадок, который поможет вам устранить проблемы с сетевым подключением.

Когда вы имеете дело с ошибкой времени ожидания соединения, вы можете сделать несколько решений:

- Измените настройку времени ожидания по умолчанию

- Отрегулируйте настройки локальной сети

- Измените файл хоста вашего Windows 10

- Обновите свой DNS и IP-адрес

- Отключите любое проблемное расширение

- Сбросьте свой браузер, чтобы вернуться к умолчанию

- Используйте 64-разрядную версию вашего браузера

- Перезапустить маршрутизатор

- Очистить данные просмотра

- Проверьте, обновлен ли ваш браузер, и установите любое обновление

Meaning of netbios-ssn connection??

Попытка доступа к веб-сайту иногда может привести к ошибкам. Одной из наиболее распространенных ошибок является ошибка соединения или ошибка времени установления соединения. Этот тип ошибки сообщения появляется, когда веб-сайт, к которому вы хотите получить доступ, недоступен на данный момент. Также может возникнуть проблема с сетевым подключением. Если вы хотите настроить сетевое подключение на своем компьютере, может возникнуть ошибка соединения.

Когда происходит ошибка соединения, иногда вы ничего не можете с этим поделать, а просто подождите, пока соединение вернется. Однако есть случаи, когда возникает ошибка соединения, поскольку вы, возможно, изменили настройки своего окна. Проверьте настройки и отредактируйте их в нормальном режиме.

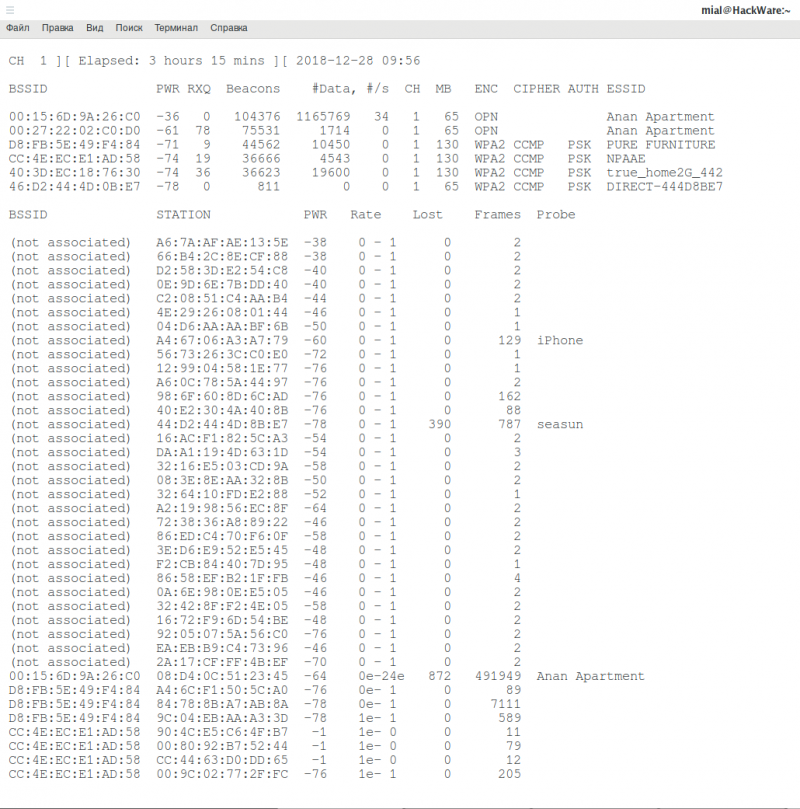

Как обнаружить NetBIOS

Можно запустить обычное сканирование TCP портов в локальной сети с помощью nmap:

sudo nmap _gateway/24

И среди результатов можно обнаружить открытый TCP порт 139:

139/tcp open netbios-ssn

Если нас интересует только службы NetBIOS, то достаточно искать UDP порты 137 и 138 и TCP порты 137 и 139, воспользуемся и составим такую команду:

sudo nmap -p U:137,138,T:137,139 -sU -sS _gateway/24

Плюс такого подхода в том, что сканирование происходит намного быстрее и дополнительно найдены открытые порты UDP.

Можно воспользоваться ещё одним рецептом , для этого добавим опции -sV —script=banner:

sudo nmap -p U:137,138,T:137,139 -sU -sS -sV --script=banner _gateway/24

Благодаря последней команде мы дополнительно узнали:

- используемую рабочую группу (WORKGROUP)

- операционную систему для некоторых устройств (Windows 10)

- некоторые открытые порты связаны с Samba smbd 3.X — 4.X

nbd-info

Отображает информацию о протоколах и блочных устройствах с серверов NBD.

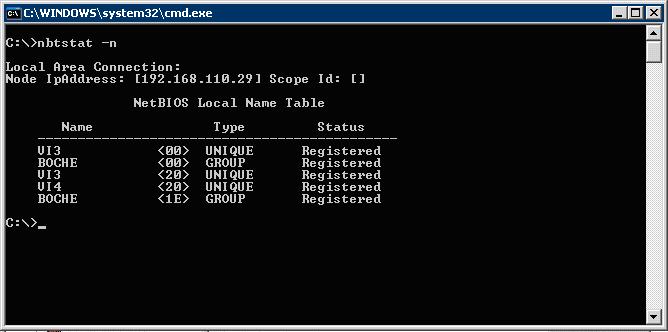

nbstat

Пытается получить имена NetBIOS и MAC-адрес цели.

broadcast-netbios-master-browser

Пытается обнаружить главные браузеры и домены, которыми они управляют.

Для их использования во время сканирования команда примерно следующая:

sudo nmap -p U:137,138,T:137,139 -sU -sS --script nbstat,nbd-info,broadcast-netbios-master-browser _gateway/24

Результаты:

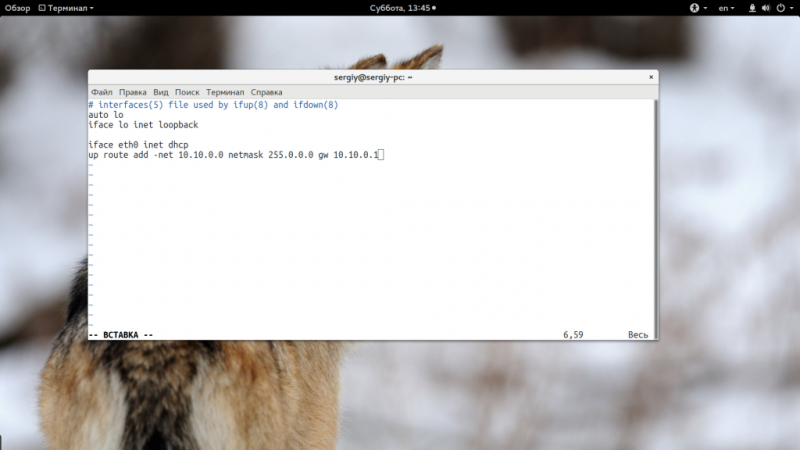

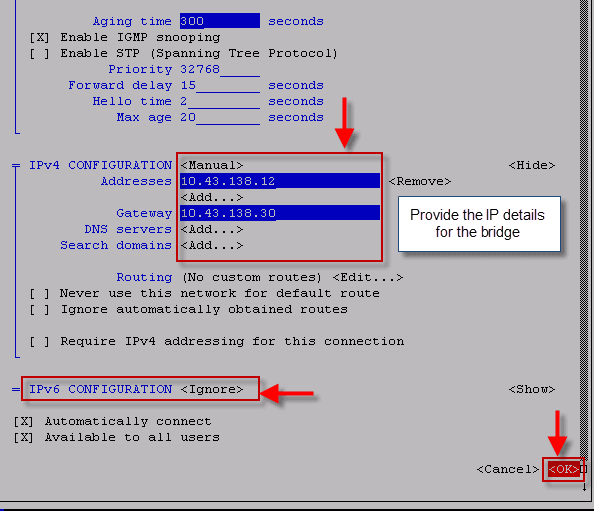

Поддержка нескольких номеров адаптеров в кассовом сервере R-Keeper v6

Выделенный кассовый сервер (NT) поддерживает одновременную работу на разных номерах адаптеров, т.е. другими словами, кассовый сервер может одновременно принимать подключения от клиентов как через «родной» протокол NetBEUI, так и через протокол TCP/IP с использованием опции «NetBIOS поверх TCP/IP».

Номера адапетров прописываются в файле LOCAL.DB, через запятую после имени сервера.

В данном примере кассовый сервер c именем RLSERV будет запущен на нулевом адаптере.

Примечание: Если в LOCAL.DB после имени сервера не указан номер адаптера, кассовый сервер по-умолчанию использует нулевой адаптер.

Для поддержки второго номера адаптера нужно прописать в LOCAL.DB в шестой строке нужное имя сервера и новый номер адаптера через запятую:

Можно использовать одно и тоже имя кассового сервера на разных номерах адаптера:

Настройка кассового сервера на поддержку нескольких номеров адаптеров позволяет подключаться к нему, используя различные сетевые протоколы (NetBEUI, MS TCP/IP)

источник