Обзор rusiem, отечественной siem-системы

Содержание:

- Введение

- Введение

- Введение

- Потребности и пожелания

- 2017

- Архитектура и системные требования

- SIEM in the Enterprise

- Функциональные возможности

- Создание правил кросс-корреляции

- Обнаружение новых устройств и открытых портов на сканере сети

- Визуализация инцидентов на контрольных панелях

- Мониторинг AD

- Просмотр событий на карте инцидентов

- Вычитка событий из любого количества источников данных

- Управление правилами корреляции

- Нормализация инцидентов

- Фильтрация, экспорт и вывод инцидентов на печать

- Источники и правила SIEM

- Трудозатраты и их динамика

- Что такое SIEM?

- Архитектура платформы мониторинга информационной безопасности Visor

- Выводы

Введение

Первые иностранные SIEM-системы появились на российском рынке более десяти лет назад. Последние пять лет активно развиваются и решения отечественного производства, которые вышли на первый план благодаря политике импортозамещения.

Положительную динамику можно объяснить растущим спросом на SIEM со стороны малого и среднего бизнеса (SMB), поскольку крупные компании освоили этот продукт раньше. Причем зачастую в приоритете у сектора SMB — простота внедрения и обслуживания SIEM-систем.

Одним из таких решений является «СёрчИнформ SIEM». В прошлом году мы уже делали этой системы, а в январе ее с шестью другими продуктами. За это время вышло несколько новых версий, поэтому пора оценить изменения.

Введение

Российский рынок информационной безопасности достиг определенной степени насыщения. Внедрены десятки и сотни (а в топовых корпорациях тысячи и десятки тысяч) средств защиты информации, и наступает момент, когда бизнес требует большей прозрачности и управляемости систем ИБ.

Из-за сложности и неоднородности системы безопасности сколь-нибудь крупной компании качественное управление ИБ невозможно без автоматизации процессов — для чего и предназначен класс решений Security GRC (Security Governance, Risk, Compliance). Ранее мы публиковали Обзор рынка Security GRC в России.

Security GRC вполне может быть уникально российским изобретением — внутри «большого» класса GRC Gartner выделил сперва 2, а потом 6 — но так и не вычленил собственно Security GRC. В российских организациях SGRC часто является одним из первых промышленных средств автоматизации и измерения процессов ИБ, органически накапливая знания (исподволь становясь базой знаний по безопасности организации), и сразу же помогает «просчитать» безопасность — благо, конкуренция в виде специализированных Security BI присутствует уж совсем в небольшом числе организаций. Существующие в организациях решения смежных классов (ITSM, CMDB, BPMS) обычно управляются и развиваются ИТ, что делает их менее гибкими и приспособленными для задач ИБ.

Однако выбор независимого от ИТ решения ставит новые вопросы. Чем принципиально отличаются между собой различные решения? На что ориентироваться при выборе SGRC-системы? Как выбрать наиболее подходящее решение для вашей компании? К сожалению, универсального решения, подходящего любой компании, сегодня нет

Именно поэтому важно понимать, чем один продукт отличается от другого. Данное сравнение следует рассматривать как базисное

Во всех тонкостях работы SGRC-систем зачастую трудно разобраться даже профессионалам, не говоря уже о потенциальных клиентах. Еще сложнее сравнить возможности решений между собой. Стоит понимать, что в рамках этого материала мы не сравниваем эффективность или удобство того или иного решения. Для этого необходимо проводить детальный маппинг процессной модели конкретной службы ИБ к функциональности решений — определять процент покрытия процессной модели (требований/контролей системы ИБ) функциональностью решений.

Введение

Трудно поверить, но первые упоминания SIEM-систем датируются далёким 2005 годом, а создание термина приписывают аналитической компании Gartner. SIEM (Security Information and Event Management) — функциональное и смысловое объединение двух терминов, обозначающих область применения инструментов SIM (Security Information Management — управление информацией о безопасности) и SEM (Security Event Management — управление событиями, связанными с безопасностью). Технология обеспечивает анализ данных, поступающих от сетевых устройств, рабочих станций и приложений, в режиме реального времени и позволяет выявлять то, что относится к критическим событиям, блокируя их в кратчайшие сроки и предотвращая возможный ущерб; при этом она даёт возможность не обращать внимания на незначительные события безопасности либо регистрировать их с меньшим приоритетом, не тратя на них значимое время специалистов

Поэтому многие организации рассматривают использование SIEM-системы в качестве дополнительного и очень важного элемента защиты от современных сложных и целенаправленных атак

Конечно же, SIEM не является единственной системой, которая позволяет выстроить защиту организации. Современные крупные компании формируют особые подразделения, называемые SOC (Security Operations Center — центр обеспечения безопасности, или кибербезопасности), основу которых составляют три части: процессы, технологии и люди. И реальная польза от SOC будет видна только тогда, когда все они выстроены грамотно и работают слаженно

Так вот, SIEM является ядром центров обеспечения информационной безопасности и все процессы и дополнительные технологии строятся вокруг неё, поэтому очень важно выбрать правильную и функциональную SIEM-систему

В настоящее время рынок SIEM в России, как и во всём мире, очень активно развивается. Если ранее решения данного класса могли позволить себе лишь крупные игроки, то сегодня SIEM-системы становятся всё более доступным инструментом для средних и даже небольших компаний. Этому есть очень простое и логичное объяснение. Уровень технологий и количество систем, которые требуются сегодня каждой компании для осуществления своей деятельности, постоянно растут, киберпреступность также не стоит на месте, а человеческое время как было, так и остаётся самым ценным ресурсом. Лет 20 назад небольшой компании хватало одного—двух человек, чтобы отслеживать её инфраструктуру и всё что в ней происходит, однако сейчас этого уже недостаточно. Без SIEM-системы, осуществляющей сбор, нормализацию и автоматическую обработку информации, даже небольшим компаниям для обеспечения требуемого уровня защищённости пришлось бы держать десятки систем для мониторинга множества разрозненных консолей и потоков данных, и даже это им бы не сильно помогло.

Не стоит сбрасывать со счетов и такой драйвер, как регулирование. Принятие ряда нормативных актов для различных сфер, включая банковский сектор, а также требования по линии федерального закона № 187-ФЗ о безопасности критической информационной инфраструктуры диктуют необходимость задумываться о SIEM компаниям практически изо всех сфер деятельности.

RuSIEM позволяет решать все три ключевых задачи для данного класса продуктов:

качественный мониторинг того, что происходит в инфраструктуре компании, и автоматическая корреляция поступающих событий для выявления тех из них, которые являются значимыми, без необходимости ручного «ковыряния» во всём массиве журналов в поисках единственно важной «иголки в стоге сена»,

аудит и контроль доступа к важным ресурсам, детектирование вредоносных программ, анализ сетевой активности, обнаружение сложных кибератак и неочевидных инцидентов,

ретроспективное расследование инцидентов в области безопасности, фиксация фактов и сбор доказательной базы.

На текущий момент RuSIEM — это зрелое решение, имеющее более 100 клиентов и 10 тыс. установок по всему миру (включая RvSIEM free). По данным нашего сравнения SIEM-систем именно RuSIEM на тот момент имел самую крупную публичную инсталляцию в России. Продукт способен соперничать в том числе и с зарубежными игроками — как по функциональности, так и по производительности. Чтобы убедиться в этом на практике, мы получили в своё распоряжение полнофункциональную версию продукта и намерены, как и всегда, честно рассказать читателям обо всех «плюсах и минусах» работы с системой.

Потребности и пожелания

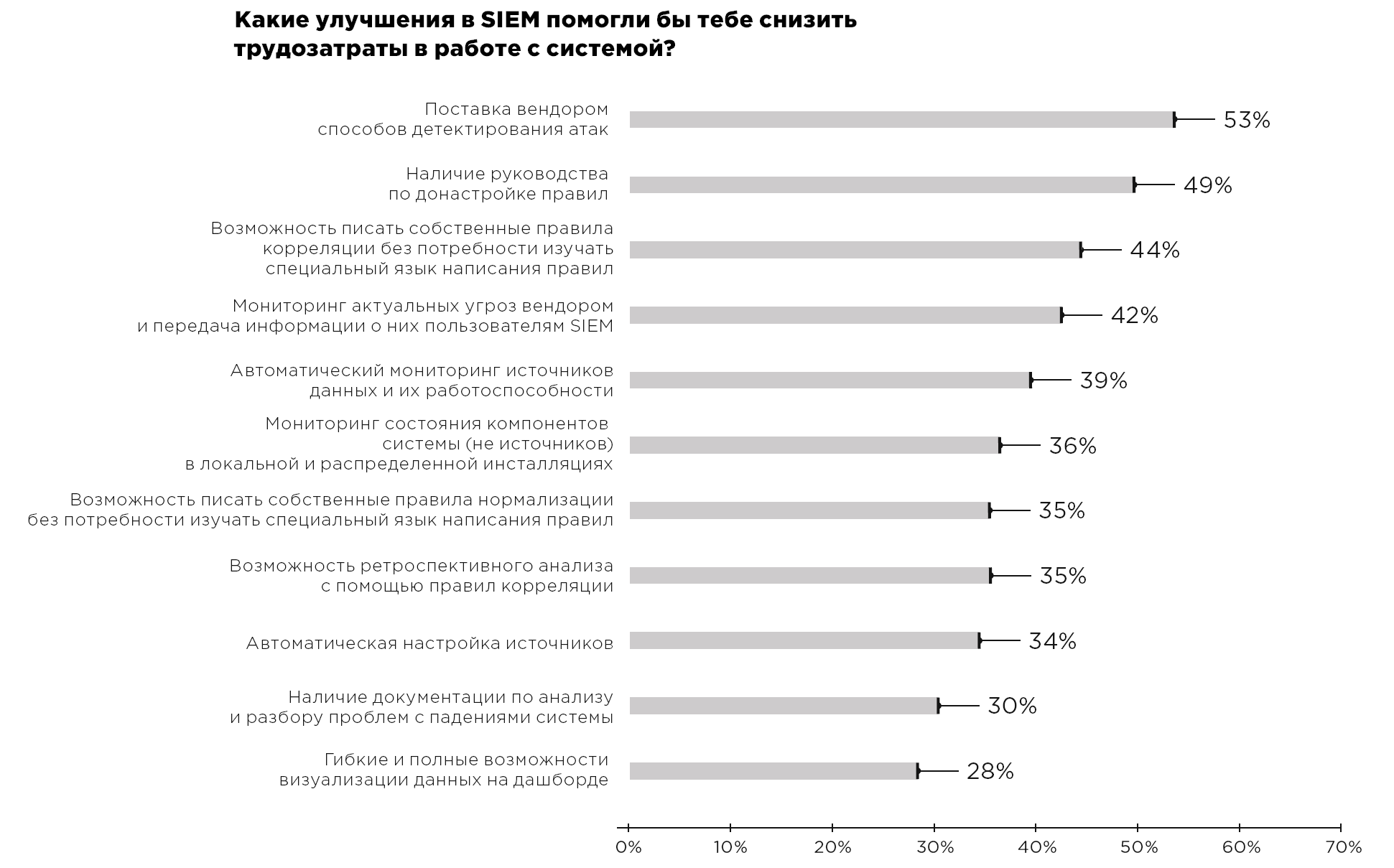

Если обобщить перспективы улучшения существующей SIEM-системы, отмеченные участниками опроса, то можно сделать вывод: в первую очередь эксплуатантам недостает экспертных познаний в области выявления атак, удобства работы с правилами и возможностей автоматизации. Так, в частности:

- половина участников мечтает получать от вендора данные для детектирования нападений злоумышленников, а 42% хотели бы увидеть результаты мониторинга актуальных угроз с его стороны;

- 49% респондентов нужно руководство по дополнительной настройке правил, 44% хотят иметь возможность создавать свои правила корреляции без изучения специального языка для их написания, а еще 35% распространяют последнее требование и на правила нормализации;

- 39% специалистов были бы рады получить автоматическую актуализацию источников данных, а 34% не отказались бы и от их автоматической настройки.

Рисунок 3. Перспективы улучшения SIEM-систем

Отвечая на вопрос о том, какие задачи они не могут решить с помощью существующей SIEM-системы, двое из пяти респондентов указали на оценку реализуемости атак. Сюда же можно отнести анализ уязвимостей в информационной инфраструктуре (34%). Строго говоря, и то, и другое — не вполне свойственная таким системам функциональность, но ответы участников указывают, что она востребованна. Возможно, со временем мы будем видеть все больше смычек между проактивной защитой (пентестинг / Threat Hunting / BAS / Red Teaming) и SIEM.

Другая нужная функция — ретроспективный анализ: такую задачу хотели бы решать более трети специалистов. Еще 29% участников отметили, что у них не получается расследовать инциденты. Аналитические возможности подобного рода обязательно должны быть свойственны продукту данного класса, поэтому, вероятнее всего, у отвечавших специалистов просто не было времени или ресурсов для подобных задач, и их выбор не обусловлен несовершенством системы.

Также треть-четверть респондентов хотят, но не могут решать разнообразные задачи по обслуживанию продукта: писать свои правила корреляции, обновлять сведения об инфраструктуре, поддерживать в актуальном состоянии репутационные списки, бороться с ложными срабатываниями.

2017

Совместимость с системой Страж NT 4.0

18 августа 2017 года компания НПО Эшелон объявила о совместимости системы защиты информации Страж NТ версии 4.0 с SIEM-системой «Комрад».

Система защиты информации от несанкционированного доступа Страж NТ 4.0 представляет собой программный комплекс средств защиты информации с использованием аппаратных идентификаторов. Продукт сертифицирован ФСТЭК России по 2 уровню контроля отсутствия НДВ, 3 классу защищенности от НСД (сертификат ФСТЭК России № 3553 действителен до 20.04.2019 г.).

СЗИ от НСД Страж NТ (версия 4.0) может применяться для комплексной защиты информационных ресурсов от несанкционированного доступа при работе в одно- и многопользовательских автоматизированных системах (АС), в государственных информационных системах (ГИС) и информационных системах персональных данных (ИСПДн) в соответствии с требованиями законодательства Российской Федерации.

В свою очередь, «Комрад» – система централизованного управления событиями информационной безопасности, совместимая с отечественными средствами защиты информации. Применение «Комрад» позволяет осуществлять централизованный мониторинг событий ИБ, выявлять инциденты ИБ, оперативно реагировать на возникающие угрозы, выполнить требования, предъявляемые регуляторами к защите персональных данных, а также к обеспечению безопасности государственных информационных систем.

SIEM-система «Комрад» сертифицирована Минобороны России по 2 уровню контроля отсутствия НДВ (сертификат соответствия № 2315) и ФСТЭК России по 4 уровню контроля отсутствия НДВ (сертификат соответствия № 3498).

Поддержка СЗИ Страж NТ 4.0 в качестве источника событий SIEM-системы «Комрад» позволит организовывать должный контроль событий ИБ, связанных с попытками получения несанкционированного доступа к критичной информации.

Совместимость с Dallas Lock 8.0 редакций «К» и «С»

3 августа компании-разработчики «Конфидент» и НПО Эшелон объявили о подписании сертификата совместимости, подтверждающего корректность совместной работы СЗИ Dallas Lock 8.0 редакций «К» и «С» с системой управления событиями информационной безопасности Комрад 2.0.

СЗИ Dallas Lock 8.0 — сертифицированная система защиты информации, предназначенная для защиты конфиденциальной информации (редакции «К» и «С») и информации, составляющей государственную тайну до уровня «совершенно секретно» включительно (редакция «С»). Используется для защиты информации, содержащейся в ГИС всех классов защищенности, в АС до класса защищенности 1Б включительно, в АСУ ТП до 1 класса защищенности включительно, а также для обеспечения всех уровней защищенности ПДн. Dallas Lock версии 8.0 работает на автономных АРМ и в сложных сетевых инфраструктурах. Поддерживает работу в ОС семейства Windows (от Windows XP до Windows 10).

СЗИ Dallas Lock сертифицирована ФСТЭК России:

- в версии 8.0-K — по 4 уровню контроля отсутствия НДВ, 5 классу защищенности от НСД, 3 классу защищенности МЭ, 4 классу защиты СОВ, 4 классу защиты СКН (сертификат ФСТЭК России № 2720 от 25.09.2012 г., действителен до 25.09.2018 г.);

- в версии 8.0-C — по 2 уровню контроля отсутствия НДВ, 3 классу защищенности от НСД, 3 классу защищенности МЭ, 4 классу защиты СОВ, 2 классу защиты СКН (сертификат ФСТЭК России № 2945 от 16.08.2013 г., действителен до 16.08.2019 г.).

В свою очередь, система Комрад совместима с отечественными средствами защиты информации. Применение Комрад позволяет осуществлять централизованный мониторинг событий ИБ, выявлять инциденты ИБ, оперативно реагировать на возникающие угрозы, выполнить требования, предъявляемые регуляторами к защите персональных данных, а также к обеспечению безопасности государственных информационных систем.

Комрад 2.0 сертифицирована:

- Минобороны России — по 2 уровню контроля отсутствия НДВ (сертификат соответствия № 2315);

- ФСТЭК России — по 4 уровню контроля отсутствия НДВ (сертификат соответствия № 3498).

Поддержка СЗИ Dallas Lock 8.0 в качестве источника событий SIEM-системы Комрад позволит организовывать должный контроль событий ИБ в ГИС, системах ПДн и АСУ ТП.

Архитектура и системные требования

MaxPatrol SIEM — многокомпонентный продукт, который состоит из следующих модулей:

- Core — основной компонент, осуществляющий централизованное управление всеми компонентами системы и хранение конфигурации активов — данных о компьютерах и устройствах в сети. Именно в нем реализована логика продукта по работе с инцидентами, с уязвимостями (при работе системы анализа защищенности), в нем же предоставляется доступ для администраторов SIEM через веб-сервер.

- Server — второй серверный компонент, осуществляющий централизованное хранение, агрегацию, фильтрацию, нормализацию и корреляцию событий и данных о сетевом трафике.

- Agent — многомодульная платформа для сканирования сети и сбора различной информации, включает в себя следующие модули:

- Scanner — компонент сетевого сканера для активного сбора информации о сети, поиска компьютеров и оборудования, проведения сканирования с целью поиска уязвимостей, открытых сетевых портов и действующих сетевых служб.

- Log Collector — модуль сбора событий безопасности от внешних продуктов через различные протоколы взаимодействия.

Системные требования компонентов MaxPatrol SIEM напрямую зависят от требуемой производительности, которая рассчитывается в количестве событий, собираемых и обрабатываемых за одну секунду. Данное число — события в секунду — обозначается как EPS (events per second).

Таблица 1. Системные требования для компонента Core

| До 6.000 EPS | До 10.000 EPS | До 15.000 EPS | |

| Процессор | 2 ГГц, 6 ядер | 2,5 ГГц, 6 ядер | 3,0 ГГц, 8 ядер |

| Оперативная память | 32 Гб | 48 Гб | 64 Гб |

| Жесткий диск | 2х600 Гб, SAS, от 10.000 об/мин, RAID1 |

Таблица 2. Системные требования для компонента Server

| До 6.000 EPS | До 10.000 EPS | До 15.000 EPS | |

| Процессор | 2,4 ГГц, 12 ядер | 2,6 ГГц, 14 ядер | 3,0 ГГц, 16 ядер |

| Оперативная память | 48 Гб | 64 Гб | 64 Гб |

| Жесткий диск | 2х600 Гб, SAS, от 10.000 об/мин, RAID1 + дополнительное хранилище для событий, объем рассчитывается отдельно |

Таблица 3. Системные требования для компонента Agent

| Scanner | Log Collector | |

| Процессор | 2,5 ГГц, 4 ядра | 2,5 ГГц, 4 ядра |

| Оперативная память | 8 Гб | 16 Гб |

| Жесткий диск | 1 Тб, SATA, от 7.200 об/мин | 1 Тб, SATA, от 10.000 об/мин |

Для всех компонентов MaxPatrol SIEM рекомендуется использовать сетевые подключения на скорости от 1 Гбит/сек.

Компоненты поддерживают работу в следующих операционных системах:

- Microsoft Windows Server 2008 R2 SP1;

- Microsoft Windows Server 2012/2012 R2;

- GNU/Linux Debian 8.0 и выше.

Для доступа к компонентам системы рекомендуется использовать браузеры Google Chrome 49 (и выше), Mozilla Firefox 45 (и выше) или Internet Explorer 11 (и выше).

SIEM in the Enterprise

Some customers have found that they need to maintain two separate SIEM solutions to get the most value for each purpose since the SIEM can be incredibly noisy and resource intensive: they usually prefer one for data security and one for compliance.

Beyond SIEM’s primary use case of logging and log management, enterprises use their SIEM for other purposes. One alternate use case is to help demonstrate compliance for regulations like HIPAA, PCI, SOX, and GDPR.

SIEM tools also aggregate data you can use for capacity management projects. You can track bandwidth and data growth over time to plan for growth and budgeting purposes. In the capacity-planning world, data is key, and understanding your current usage and trends over time allows you to manage growth and avoid large capital expenditures as a reactionary measure versus prevention.

Функциональные возможности

Функциональность системы расширилась за счет новых аналитических инструментов, в том числе вкладок с графическими представлениями.

Создание правил кросс-корреляции

Функция реализована по принципу «настрой и пользуйся». Обычно создание правил кросс-корреляции требует опыта в написании скриптов и навыков программирования. В «СёрчИнформ SIEM» всё сводится к настройке в одном окне условий, по которым разные события объединяются в инцидент.

Рисунок 2. Мастер создания правил кросс-корреляции: пример создания пользовательского правила

Обнаружение новых устройств и открытых портов на сканере сети

Сканер, который появился в новой версии «СёрчИнформ SIEM», позволяет определить количество компьютеров, роутеров, свитчей, сетевых принтеров в сети, обнаружить открытые порты и отследить попытки несанкционированного подключения нового оборудования.

Визуализация инцидентов на контрольных панелях

Еще одно новшество. Настраиваемые «дашборды» показывают актуальную статистику по инцидентам в удобном для восприятия формате. Администратор может заметить изменение ситуации в системе по одному взгляду на панель.

Рисунок 3. Предустановленные виджеты на вкладке «Дашборд»

Мониторинг AD

Новый функционал, реализованный при помощи отдельного коннектора. «СёрчИнформ SIEM» делает «снимки» состояния AD через выбранные промежутки (к примеру, сегодня и неделю назад). Детальное сравнение снимков показывает количество изменений в AD по контролируемым атрибутам, количество добавленных и/или удаленных объектов. Функция помогает администратору вовремя заметить несанкционированные или подозрительные изменения в AD.

Рисунок 4. Сравнение снимков AD, сделанных в разное время в течение одного дня

Просмотр событий на карте инцидентов

Карта отображает инциденты по всем или выбранным коннекторам, ПК и пользователям в разном масштабе. Это позволяет определить центры аномальной активности, проблемные узлы сети и пользователей с большим числом инцидентов (например, свыше 100 тысяч).

Рисунок 5. Детализация выбранного ПК с указанием количества инцидентов по правилам

Вычитка событий из любого количества источников данных

«СёрчИнформ SIEM», как и прежде, контролирует любое количество источников данных и выявляет аномалии, угрозы, сбои в оборудовании и попытки несанкционированного доступа, а также сохраняет информацию о работе сети, что позволяет проводить ретроспективные расследования.

Управление правилами корреляции

В системе стало больше предустановленных правил корреляции. Список расширился за счет новых коннекторов.

Правила корреляции можно использовать «из коробки» или настроить под себя. Дополнительная настройка сэкономит время на просмотре событий. Например, по правилу «Статистика входов» программа собирает информацию обо всех входах пользователей сети в ОС и выдает длинный список событий. Разбирать его неудобно, если компания велика.

Рисунок 6. Список инцидентов по правилу «Статистика входов»

Чтобы решить проблему, в «СёрчИнформ SIEM» можно создать правила по статистике входов для каждого отдела (разбивка по отделам видна в левом меню на рис. 5). В итоге события будут рассортированы, что облегчит анализ и ускорит расследование.

Нормализация инцидентов

«СёрчИнформ SIEM» описывает инциденты очень подробно: одно событие в зависимости от типа включает от 9 до 50 полей

Разработчик изначально настроил нормализацию инцидентов для всех коннекторов под требования безопасности, так что администратору не придется самостоятельно определять важность определенного поля для события

Фильтрация, экспорт и вывод инцидентов на печать

Применение фильтров помогает в расследованиях

На вкладках инциденты можно отфильтровать по дате, времени фиксации, имени учетной записи, IP-адресу, тексту, важности события. Пользователь может получить детализированную информацию по интересующим параметрам, убрав из представления лишние подробности

Рисунок 7

Фильтрация инцидентов по правилу «Прочие события Linux» по дате, источнику, IP-адресу и степени важности.

Как и раньше, по любому из правил можно создать отчет для печати или экспорта в другие форматы, например PDF или XLS.

Источники и правила SIEM

Универсальная логика работы продуктов SIEM требует наличия источников и правил корреляции, поскольку любое событие может быть подано для обработки SIEM.

Выбор источника определяется на основании факторов:

- критичности (значимости) системы и информации

- достоверности и информативности источника

- охвата каналов передачи информации

- спектра задач ИТ и ИБ (непрерывность, расследование инцидентов, соблюдение политик, предотвращение утечек информации и т.п.)

Эксперты по системам безопасности таким видят набор источников информации для SIEM:

- системы контроля, аутентификации — для мониторинга контроля доступа к информационным системам и использования привилегий

- журналы (логи) событий серверов и рабочих станций — для контроля доступа, обеспечения непрерывности, соблюдения политик информационной безопасности

- активное сетевое оборудование (контроль изменений и доступа, параметров сетевого трафика)

- IDS/IPS — системы обнаружения/предотвращения вторжения. События о сетевых атаках, изменение конфигураций и доступ к устройствам

- антивирусная защита. События о работоспособности ПО, базах данных, изменении конфигураций и политик, вредоносных программах

- сканеры уязвимостей. Инвентаризация активов, сервисов, программного обеспечения, уязвимостей, поставка инвентаризационных данных и топологической структуры

- GRC-системы для учета рисков, критичности угрозы, определение приоритета инцидента

- прочие системы защиты и контроля политик ИБ

- системы инвентаризации и управления программными активами. С целью контроля активов в инфраструктуре и выявления новых

- netflow и системы учета трафика

Примеры событий

- Сетевые атаки

- Фрод и мошенничество

- Откуда и когда блокировались учетные записи

- Изменение конфигураций «не админами»

- Повышение привилегий

- Выявление несанкционированных сервисов

- Обнаружение НСД (вход под учетной записью уволенного сотрудника)

- Отсутствие антивирусной защиты на новом установленном компьютере

- Изменение критичных конфигураций с VPN подключений

- Контроль выполняемых команд на серверах и сетевом оборудовании

- Аудит изменений конфигураций (сетевых устройств, приложений, ОС)

- Выполнение требований Законодательства и регуляторов (PCI СТО БР, ISO 27xx)

- Аномальная активность пользователя (массовое удаление/копирование)

- Обнаружение вирусной эпидемии

- Обнаружение уязвимости по событию об установке софта

- Оповещение об активной уязвимости по запуску ранее отключенной службы

- Обнаружение распределенных по времени атаках

- Влияние отказа в инфраструктуре на бизнес процессы

Трудозатраты и их динамика

Наиболее велико оказалось количество респондентов, которые взаимодействуют с SIEM-системой от 1 до 4 часов в день: их суммарная доля достигает 46%. Вместе с тем исследователи отметили в отчете, что каждый пятый участник тратит на этот процесс больше половины трудового дня. Стоит, однако, добавить, что почти столько же специалистов назвали свою работу с событиями нерегулярной.

Когда трудозатраты сопоставили с численностью SIEM-команд, проявились интересные корреляции: количество времени, проведенного респондентом в системе, увеличивается по мере роста группы, в которую он входит. Например, если в команде 1-2 человека, то в 44% случаев они работают с SIEM-системой не более 2 часов, а 16% членов таких групп занимаются этим от случая к случаю. В то же время 45% участников, входивших в команды численностью от 10 до 20 человек, посвящали системе от 2 до 4 часов в день, а люди, работающие с ней нерегулярно, в таких группах вообще отсутствуют.

Исследователи делают из этого логичный вывод: малочисленные SIEM-команды — это, вероятнее всего, обычные специалисты по информационной безопасности, на которых помимо прочего возложены еще и дополнительные рабочие функции по разбору инцидентов, индикаторов и событий. Поэтому они занимаются SIEM-системой не целенаправленно, а «по совместительству» — в то время как их коллеги из более крупных подразделений специализируются на такой деятельности.

Рисунок 2. Действия, регулярно выполняемые участниками опроса в SIEM-системе

При этом рутинные операции являются для специалистов и самыми трудоемкими: больше половины респондентов тратят особенно много сил и времени на доработку правил корреляции с целью уменьшить число ложных срабатываний, а также на разбор поступающих уведомлений о возможных инцидентах.

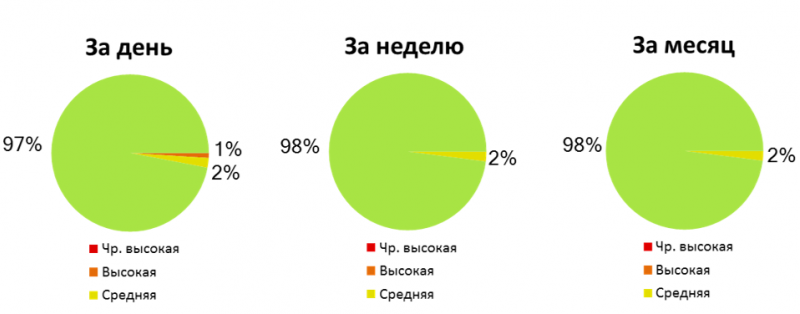

Те, кто смог сэкономить рабочие часы, в меньшинстве: их суммарная доля составляет 16%. 22% опрошенных ответили, что время, проводимое ими в SIEM-системе, не изменилось; 62% участников исследования в совокупности отметили, что ощущают рост затрат времени в той или иной степени (при этом около 30% опрошенных охарактеризовали этот показатель как значительный и очень сильный).

Причины трудозатрат и их роста отчасти проявляются в потребностях и пожеланиях, о которых говорили респонденты.

Что такое SIEM?

Системы SIEM (Security information and event management) происходят от двух классов продуктов: SIM (Security information management) — управление информационной безопасностью и SEM (Security event management) — управление событиями безопасности. Одно из первых упоминаний о SIEM было в 2005 году от аналитиков Gartner.

На практике данные продукты пересекаются по функциональному назначению, и, порой, при определённых настойках могут в значительной мере выполнять функции друг друга.

Производители SIEM иногда разделяют данный класс продуктов на SIEM первого и второго поколения (это можно рассматривать как маркетинговый приём). Как правило, под вторым поколением специалисты понимают более многофункциональный инструмент с возможностью интеграции со сторонними продуктами (системы управления политиками ИБ, c Threat Intelligence платформами, функции Network Behavioral Analysis и др.).

Использование SIEM второго поколения с функциями Threat Intelligence, в частности, предлагает сервис AMTSOC. Данная интеграция позволяет создавать корреляционные правила с критерием поиска в виде обновляемых в TI баз индикаторов. Это существенно повышает эффективность корреляции, превращая статическую корреляцию в динамическую.

Функциональные задачи SIEM

Сбор данных и нормализация: обеспечивается сбор данных (как событий ИБ, так и системных событий) от разнообразных источников: технические средства информационной безопасности (межсетевые экраны всех типов, системы предотвращения вторжений, антивирусы, системы защиты от спама, системы защиты от утечек данных, системы предварительного выполнения программ, контроля целостности и т. д.), серверы, прикладные системы и т. д.

Корреляция данных: сопоставление и поиск по атрибутам, группирование и индексирование по определенным признакам. По сути корреляция является ключевой функцией SIEM, выдающей на выходе список коррелированных событий;

Оповещение: проверка списка коррелированных событий с целью выявить инциденты ИБ и выполнить оповещение по данным инцидентам. Возможна как индикация на консоли управления SIEM, так и автоматизированное уведомление по сработанным корреляционным правилам.

Панели визуализации (dashboards): графики различных типов и форматов, таблицы, списки и другая визуализация по текущим событиям и инцидентам. Визуализация в значительной мере влияет на общее восприятие продукта и является важным элементом процесса Incident Monitoring/Tracking.

Хранение данных: хранение данных в течение заданного периода времени. Необходимо для ретроспективного анализа, расследований инцидентов, экспертиз. Большинство современных SIEM обрабатывают и хранят как сырые события (до процесса осуществления распознавания функциональных полей события (анг. — parsing), так и нормализованные события (события с распознанными полями).

Поиск и анализ: контекстный поиск в рамках расследований инцидентов и экспертиз

Важно отметить, что поиск в сырых и нормализованных событиях может существенно отличаться.. Отчетность: создание настраиваемых отчетов с целью периодического информирования службы ИБ о текущих событиях, инцидентах, трендах

Как правило, отчеты могут выгружаться и использоваться в рамках комплексных отчетов служб ИБ.

Отчетность: создание настраиваемых отчетов с целью периодического информирования службы ИБ о текущих событиях, инцидентах, трендах. Как правило, отчеты могут выгружаться и использоваться в рамках комплексных отчетов служб ИБ.

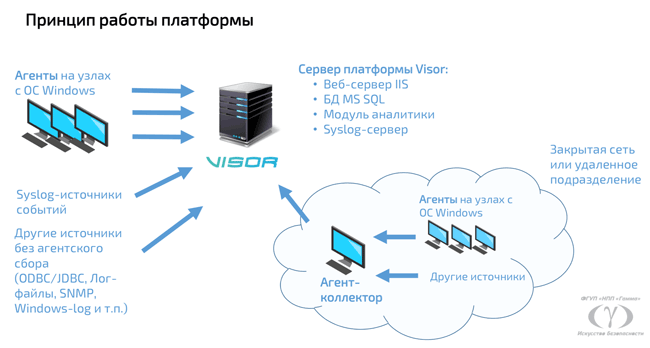

Архитектура платформы мониторинга информационной безопасности Visor

Познакомиться с архитектурой платформы удобнее всего на схеме, предлагаемой производителем. Продукт состоит из следующих компонентов:

Рисунок 1. Принцип работы платформы Visor 1.1

Таблица 1. Защитные компоненты Visor 1.1

|

Агент для Windows |

Такие агенты должны быть установлены на всех узлах, события на которых нужно контролировать. |

|

Агент-коллектор |

Агент-коллектор — это фактически специальный прокси-сервер. Он выполняет все задачи обычного агента, а в дополнение к этому еще собирает и передает информацию с обычных агентов на сервер Visor. За счет такой организации достигается повышенная устойчивость всей системы в целом, даже в случаях с плохим каналом связи или при сложной структуре сети |

|

Сервер Visor |

Сервер платформы Visor отвечает за:

Часть информации сервер Visor собирает без помощи агентов. Речь идет о таких источниках как syslog, Windows log, базы данных (при помощи ODBC/JDBC), SNMP |

|

Консоль управления |

Все управление и работа с платформой ведется в браузере через веб-консоль |

На момент написания статьи Visor может работать только на Windows. Поддержка Linux уже запланирована и должна появиться в следующих версиях.

Выводы

Текущий уровень развития SIEM-систем подтверждает зрелость рынка этого класса решений. Как мы уже сказали в начале, SIEM является ядром любого, хоть самого маленького, хоть уже очень зрелого и большого SOC.

В ходе тестирования RuSIEM мы убедились, что развернуть систему и начать пользоваться ею не составляет большого труда. Несмотря на обилие функциональных возможностей (которые даже не смогли целиком поместиться в обзор), интерфейс продукта не является перегруженным. Работа с ним будет интуитивно понятной и удобной. Мониторинг инфраструктуры, корреляция и анализ событий в области безопасности, расследование и отработка инцидентов — выполнение всех этих задач органично ложится на предусмотренные возможности. Порадовали обилие вариантов для разворачивания системы под разные потребности, а также гибкое лицензирование. Последнее, кстати, позволяет RuSIEM оставаться одним из самых доступных решений своего класса на российском рынке.

Одним из важных преимуществ RuSIEM является вспомогательный аналитический блок RuSIEM Analytics, который дополняет основную функциональность применением технологий машинного обучения для выявления аномалий, управлением активами и многими другими функциями для повышения способности своевременно обнаруживать различные угрозы и визуализировать данные. Наконец, отметим действительно серьёзные возможности интеграции, причём с передачей данных как в одну, так и в другую сторону. Имея дело с разного рода ИБ-решениями, можем смело утверждать, что наличие API в случае RuSIEM — это не просто декларация, а реально работающий инструмент.

Строя планы относительно совершенствования RuSIEM, вендор делает ставку на систему аналитики для ИБ

Учитывая современные угрозы и уровень злоумышленников, равно как и объём обрабатываемой информации, который неуклонно растёт, сейчас очень важно строить комплексы, всё более активно применяющие машинное обучение для выявления угроз, понимающие человеческий язык (Natural Language Processing, NLP) при общении с оператором и в принципе выступающие самостоятельными системами, которые не просто поддерживают принятие решений, но и сами их принимают в кратчайшие сроки. Также одной из приоритетных задач, стоящих перед RuSIEM, является выход на международный рынок; уже сегодня вендор обладает необходимым для этого пулом партнёров

Версия RvSIEM free, которая имеет огромное количество установок за рубежом, даёт понимание того, что продукт интересен не только внутри страны, но и за её пределами.

Достоинства:

- Интуитивный интерфейс с учётом большого числа функциональных возможностей.

- Высокая производительность продукта — до 90 тыс. EPS на одну ноду.

- Обновление компонентов без остановки системы и потери событий.

- Прозрачная система лицензирования.

- Нет необходимости приобретать лицензии на стороннее ПО (СУБД, ОС и т. п.).

- Присутствует в реестре отечественного ПО.

- Поддерживает интеграцию с продуктами различных вендоров для загрузки индикаторов компрометации.

- Широкие возможности интеграции как новых источников, так и потоков данных киберразведки без обращения к вендору.

Недостатки: