Обзор российского и мирового рынка систем enterprise single sign-on (esso)

Содержание:

- Основные достоинства и недостатки SSO

- .NET SAML Component’s Key Features

- What is SAML Used For?

- Настраиваем SAML SSO в приложении

- Федеративная аутентификация

- Описание и назначение

- What is a SAML Assertion?

- Настройка LDAP аутентификации Zabbix в Active Directory

- Why Choose Ultimate SAML

- Общая схема систем единого входа

- Настройка SAML на сервере

- Profiles and Bindings

- 3: Настройка SimpleSAMLphp

- SAML 1.1 Protocols

Основные достоинства и недостатки SSO

| Достоинства | Потенциальные недостатки |

|---|---|

| Снижение времени, требуемого для повторного ввода паролей; | Попытка первоначальной реализации может быть сложной, в зависимости от количества существующих не сопоставимых систем |

| Снижение количества паролей, необходимых для различных программных продуктов; | Скомпромитированные входные данные (credentials) пользователя могут привести к доступу к большому числу приложений |

| Снижение нагрузки на сеть, связанной с многократными процедурами аутентификации; | Производитель либо не использует существующий открытый стандарт, либо использует стандарты, несовместимые со стандартами, используемыми другими приложениями. |

| Снижении стоимости IT-системы за счет снижения количества инцидентов ИБ, связанных с учетными данными пользователей; | Данный механизм требует установки специальных агентов, поддерживаются не все устройства и операционные системы. |

.NET SAML Component’s Key Features

- Support both SAML1 and SAML2

- Fully documented API and detailed product documentation

- Easily create, modify, sign, verify, and serialize SAML assertions and protocol messages

- Supports all SAML 2.0 Bindings: HTTP POST, HTTP Redirect, HTTP Artifact, SOAP, PAOS, and SAML URI

- Fully supports the SAML 1.x Identity Provider — Service Provider web application model

- Fully supports Identity Provider and Service Provider initiated

- Fully supports Single Logout

- Fully supports SHA-1 and SHA-256 on generating and verifying SAML XML signatures

- Gets, sets, encrypt and decrypt SAML attributes

- Support for cross-domain Single Sign-On

- Support for ASP.NET ASPX and Model–View–Controller

- Support for ASP.NET Core

- Support for .NET Core and Standard

- Many VB & C# SAML example projects and code snippets

- Royalty free run-time

- Documentation fully integrated into Visual Studio .NET

- Supports VS 2005 (.NET 2.0) to 2019 (.NET 4.8.x), Delphi 8, C# Builder and other compliant development environments.

What is SAML Used For?

SAML simplifies federated authentication and authorization processes for users, Identity providers, and service providers. SAML provides a solution to allow your identity provider and service providers to exist separately from each other, which centralizes user management and provides access to SaaS solutions.

SAML implements a secure method of passing user authentications and authorizations between the identity provider and service providers. When a user logs into a SAML enabled application, the service provider requests authorization from the appropriate identity provider. The identity provider authenticates the user’s credentials and then returns the authorization for the user to the service provider, and the user is now able to use the application.

SAML authentication is the process of verifying the user’s identity and credentials (password, two-factor authentication, etc.). SAML authorization tells the service provider what access to grant the authenticated user.

Настраиваем SAML SSO в приложении

После того как мы разобрались с теорией, приступим к настройке SAML SSO для тестируемого приложения. У нас есть развернутое приложение, теперь нам нужен SAML IdP (провайдер). Я предпочитаю OneLogin, он популярен, и многие приложения его поддерживают. Еще OneLogin предоставляет полезные утилиты, которые тебе пригодятся при тестировании безопасности. Утилиты находятся здесь.

Регистрируем бесплатный девелоперский аккаунт. Идем в APPS → Company Apps, затем нажимаем кнопку Add Apps. В строке поиска необходимо набрать SAML Test Connector, как показано на рис. 3. Далее выбираем SAML Test Connector (IdP w/attr).

Рис. 3. Создание тестового коннектора

Задаем имя для коннектора и нажимаем кнопку Save.

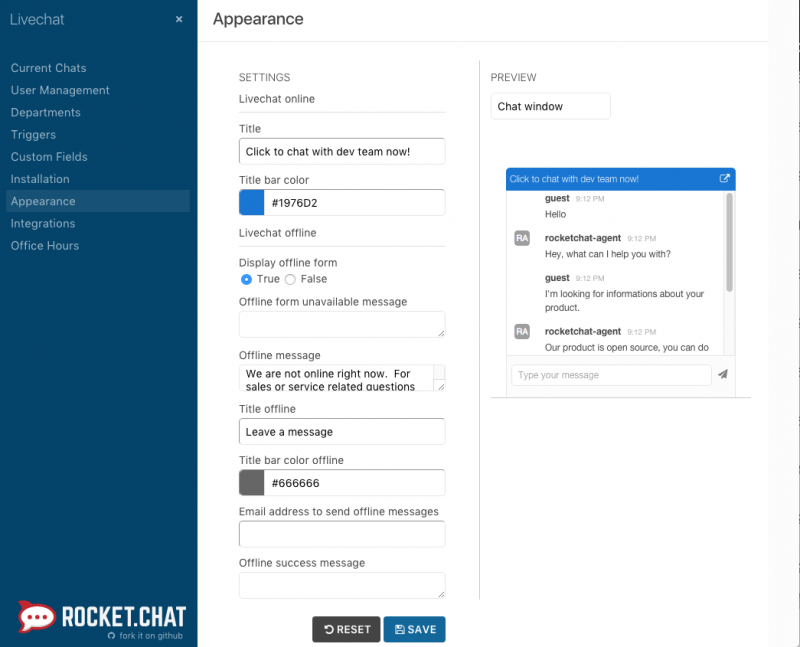

На стороне нашего приложения идем в настройки SAML IdP (рис. 4). Нам нужно скопировать значения полей Issuer, ACS URL, Logout URL. Эти три параметра нам генерирует приложение, и они используются для настройки коннектора на стороне IdP.

Рис. 4. Настройки SAML IdP приложения

Параметры, которые сгенерировало приложение, необходимо перенести в настройки коннектора, как показано на рис. 5. На этом все, настройка коннектора завершена!

Рис. 5. Настройка коннектора

Переходим на вкладку SSO. Копируем значения X.509 certificate, Issuer URL, SAML Endpoint и SLO Endpoint из настроек коннектора в настройки нашего приложения (рис. 6).

Рис. 6. Параметры SSO

Далее необходимо создать пользователя в IdP. Для этого идем в Users → All Users, как показано на рис. 7. Нажимаем кнопку New User.

Рис. 7. Создание пользователя на стороне IdPРис. 8. Привязка пользователя к коннектору

Когда мы пытаемся залогиниться в наше приложение, оно редиректит нас к IdP на страницу логина — SAML 2.0 endpoint (см. конфигурацию коннектора в OneLogin). После успешного логина пользователя на стороне IdP происходит редирект в наше приложение на ACS URL. В параметре SAML Response передается закодированное в Base64 сообщение Response (рис. 9).

Рис. 9. Передача SAML Response в приложение

Мы можем декодировать Response. Для этого используем эту утилиту (рис. 10):

Рис. 10. URL decoding

А затем, используя эту утилиту, мы получим XML Response, которым подписан IdP (рис. 11).

Рис. 11. Base64 decoding

Если SAML Response был сжат на стороне IdP, то для декодирования тебе нужно использовать Base64 Decode + Inflate вместо Base64 Decode.

Все, на этом процесс настройки и отладки SAML SSO завершен. Переходим к самому интересному — багам!

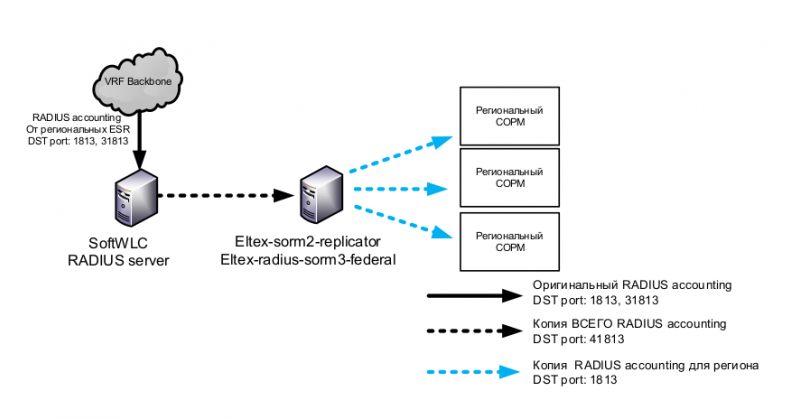

Федеративная аутентификация

Особую актуальность решение Avanpost FAM приобретает в крупных холдинговых структурах, где в состав группы компаний может входить множество дочерних организаций со своей ИТ-инфраструктурой. Зачастую сквозные бизнес-процессы в таких холдингах предполагают необходимость доступа сотрудников «дочек» к информационным ресурсам друг друга, а также управляющей компании. В этом случае самый эффективный способ реализовать доступ пользователей к приложениям из разных сетей и каталогов – это федеративная аутентификация. Avanpost FAM позволит обеспечить прозрачную аутентификацию к информационным ресурсам партнерской и головной организации. Пользователю будет достаточно только пройти аутентификацию в корпоративном каталоге своей компании, во все остальные приложения как внутренние, так и внешние, к которым у него есть доступ, он будет входить прозрачно без повторной процедуры аутентификации. При этом для федеративной аутентификации не понадобится осуществлять донастройку корпоративных каталогов пользователей, эту задачу полностью решает Avanpost FAM.

Описание и назначение

Cистемы единого входа (SSO, Single Sign-On) — это отдельный тип продуктов или встраиваемая технология, позволяющие не прибегать к повторной аутентификации пользователя при его переходе по различным разделам и сервисам одного портала, таким как форум, блог и другие, или при работе с несколькими приложениями. Другими словами, пользователь проходит процедуру аутентификации в одном месте, после чего получает доступ ко всем связанным разделам, и ему не приходится вводить свои учетные данные в нескольких формах.

В отличие от стандартных методов аутентификации при попытках пользователя получить доступ к сервису, запрос аутентификационных данных направляется не к пользователю, а в SSO-приложение.

Существуют несколько вариантов применения технологии Single Sign-On, а именно:

- Клиентский;

- Серверный;

- Комбинированный;

- Web SSO.

При этом при использовании технологии Single Sign-On могут применяться следующие способы реализации:

- Маркеры доступа.

- Аутентификация на основе Kerberos.

- Смарт-карты или USB-токены.

- Технология PKI и применение цифровых сертификатов.

- Методы автоматической подстановки паролей.

Указанные способы реализации работают на основе протоколов:

- WS-Security. Аутентификация по данному протоколу подразумевает использование на стороне клиента только браузера.

- OpenID. Позволяет использовать учетную запись на различных интернет-ресурсах, которые не связаны между собой. Такая возможность достигается за счет использования услуг третьих лиц.

- Oauth. Позволяет предоставлять собственные ресурсы, не раскрывая при этом свои данные идентификации. Таким образом, клиент получает доступ к ресурсам от имени учетной записи владельца данных.

- SAML. Данный протокол позволяет выполнять аутентификацию на уровне сети, используя только браузер пользователя.

- Kerberos.

К преимуществам технологии единого входа относятся:

- Сокращение времени, необходимого для аутентификации пользователя. Пользователю больше не требуется постоянно вводить пароли при переходе с одного сервиса на другой.

- Сокращение количества паролей, которые необходимо хранить в памяти. При использовании SSO достаточно запомнить один пароль, который будет подходить для любого приложения, из одного пула.

- Снижение количества запросов аутентификации. В момент прохождения процедуры аутентификации вырастает нагрузка на сеть за счет отправки пакетов с аутентификационной информацией. При использовании технологии SSO количество таких пакетов значительно сократится.

- Контроль информации, связанной с управлением доступом. Возможность изменения прав доступа к различным сервисам в единой консоли.

- В связи с тем, что использование технологии единого входа достаточно сильно упрощает работу пользователей сервиса, можно говорить о сокращении расходов владельца информационной системы за счет уменьшения количества обращений пользователей.

- Упрощение процесса регистрации событий безопасности, связанных с процедурой идентификации и аутентификации — все события находятся в одном месте.

Однако у технологии SSO имеется и ряд недостатков:

- В зависимости от количества систем, которые необходимо подключить к точке единого входа, процесс реализации может быть затянутым и дорогостоящим. При внедрении стоит учитывать необходимость использования специальных агентов, которые могут быть несовместимы с используемым программным обеспечением или устройствами.

- В случае компрометации учетной записи пользователя может быть получен несанкционированный доступ ко всем ресурсам, которые подключены к единой точке входа.

What is a SAML Assertion?

A SAML Assertion is the XML document that the identity provider sends to the service provider that contains the user authorization. There are three different types of SAML Assertions – authentication, attribute, and authorization decision.

- Authentication assertions prove identification of the user and provide the time the user logged in and what method of authentication they used (I.e., Kerberos, 2 factor, etc.)

- The attribution assertion passes the SAML attributes to the service provider – SAML attributes are specific pieces of data that provide information about the user.

- An authorization decision assertion says if the user is authorized to use the service or if the identify provider denied their request due to a password failure or lack of rights to the service.

Настройка LDAP аутентификации Zabbix в Active Directory

Привязка доменного пользователя к Zabbix

Сначала нужно привязать пользователей домена к Zabbix. Для этого достаточно создать в заббиксе пользователя с таким же логином, как и в домене. Например, если ваш логин (атрибут sAMAccountName) user_5, то и пользователь в Zabbix должен иметь такое же имя входа.

Проделайте это с каждым пользователем, который будет пользоваться Zabbix.

Создание Active Directory учетки для связи Zabbix с доменом

Теперь нужно создать в Active Directory отдельного пользователя, через которого будет выполняться привязка Zabbix к домену. На практике, можно использовать любой доменный аккаунт, но лечше создать выделенный служебный аккаунт. В моём случае это будет zabbix_admin. Для создания пользователя в AD я воспользуюсь PowerShell командой New-ADUser:

Выполните команду в консоли PowerShell и задайте пароль пользователя. Ваш новый пользователь будет находиться в контейнере Users в корне домена.

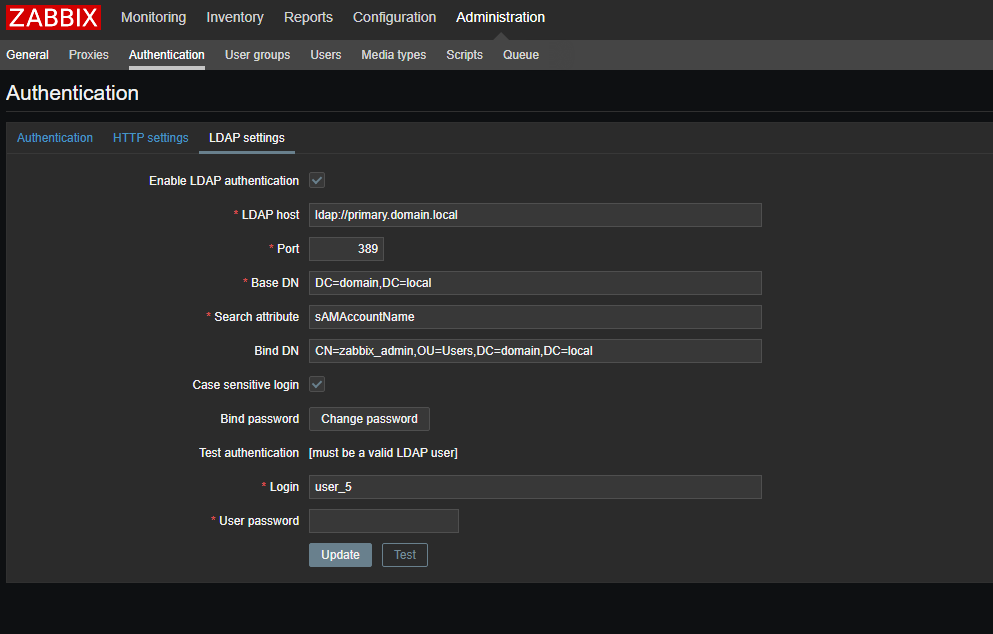

Настройка LDAP аутентификации в веб интерфейсе Zabbix

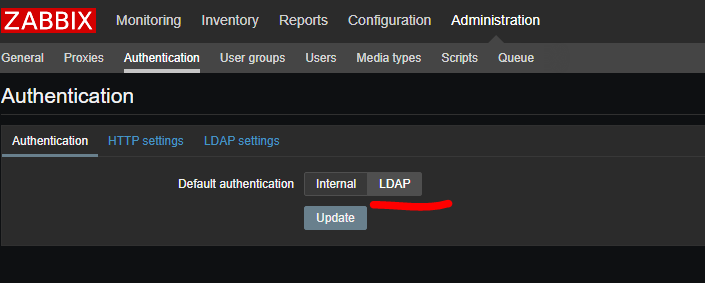

Теперь перенастроим Zabbix на LDAP аутентификацию. В веб-интерфейсе перейдите в Administration -> Authentication, вкладка LDAP settings. Включите опцию Enable LDAP authentication и заполните следующие поля.

LDAP host: ldap://dc1.domain.local Port: 389 Base DN: DC=domain, DC=local Search attribute: sAMAccountName Bind DN: CN=zabbix_admin, OU=Users, DC=domain, DC=local

Описание каждого параметра вы можете посмотреть в документации Zabbix https://www.zabbix.com/documentation/current/manual/web_interface/frontend_sections/administration/authentication в разделе LDAP authentication.

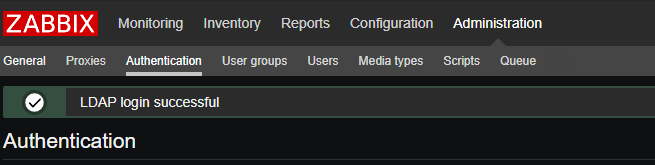

Перед завершением настройки, обязательно проверьте валидность ваших настроек, выполнив тестовый логин (кнопка Test). Укажите пользователя (мы завели его в zabbix ранее) и его пароль из AD.

Если тест пройден успешно, то сохраняйте настройки и переключите тип авторизации в Zabbix с Internal на LDAP.

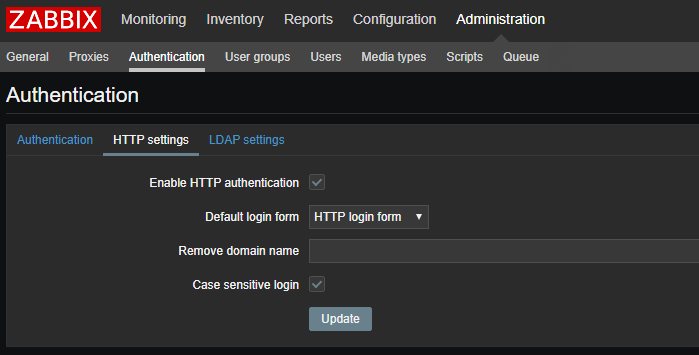

Включите HTTP аутентификацию (HTTP Settings -> Enable HTTP authentication).

На этом настройка LDAP аутентификации завершена.

Совет. В случае недоступности вашего LDAP сервера, вы не сможете попасть в Zabbix. Чтобы переключиться обратно на внутреннею аутентификацию, зайдите в mysql и выполните команду:

update zabbix.config set authentication_type='0' where configid='1';

Why Choose Ultimate SAML

Intuitive and Fully Documented API

Create, modify, and send SAML SSO requests with a few lines of code using the intuitive API of Ultimate SAML.

The component is written entirely in C# managed code, and it’s CLS compliant to have the maximum compatibility and performance. It does not use any unsafe code or any other third-party libraries.

The online documentation, with many detailed code snippets, helps you get started quickly. The online documentation has several articles introducing about SAML SSO and ASP.NET, which help you understand the concepts of OASIS SAML and configuration to build SSO-enabled web apps. If your development environment is Visual Studio, enjoy the full integration of online documentation. Online document for a specific SAML API is presented instantly when you mark a phrase and press F1 in Visual Studio IDE.

Complete and Easy-to-use C# SAML Library

Our SSO and SAML solution is flexible and fully functional, which lets you add SSO capability to your new or existing applications without hassle. The .NET SAML library has all the SSO and security features needed in a single DLL.

Supports Multiple Platforms

The library can be used in ASP.NET Web Forms applications as well as Model-View-Controller and Core. Developers can also integrate it into their Desktop WinForms, Console, WPF, Windows Service or Web Service applications.

Google Apps Integration

The library fully supports Google Apps, making it possible to let your web applications work with Google Apps with some simple steps.

Salesforce Integration

Configuring Salesforce to work with your Identity Provider is as easy as setting up an IdP Initiated Web Application. Our SAML SSO for ASP.NET solution supports all the Salesforce scenarios:

- Salesforce acting as Service Provider

- Salesforce acting as IdP, IdP-Initiated

- Salesforce acting as IdP, SP-Initiated

Общая схема систем единого входа

Единый вход пользователя в несколько серверов

Единый вход пользователя в несколько серверов

Подход технологии единого входа продемонстрирован на схеме. При этом подходе система может собирать от пользователя (в рамках первичного входа) все идентификационные и аутентификационные данные, необходимые для поддержки аутентификации этого пользователя на каждом из вторичных доменов, с которыми ему потенциально может понадобиться взаимодействовать. Эти предоставленные пользователем данные впоследствии используются сервисами единого входа в пределах первичного домена для поддержки аутентификации этого конечного пользователя на каждом из вторичных доменов, с которыми ему реально требуется взаимодействовать.

Информация, предоставленная конечным пользователем в рамках процедуры входа в первичный домен, может использоваться для поддержки входа во вторичный домен несколькими способами:

- Напрямую: информация, предоставленная пользователем, передается на вторичный домен в качестве составной части данных при входе во вторичную систему.

- Косвенно: информация, предоставленная пользователем, используется для извлечения других идентификационных и аутентификационных данных пользователя, хранящихся в базе управляющей информации технологии единого входа. Извлечённая информация затем используется как основа для операции входа во вторичный домен.

- Немедленно: для установления сеанса со вторичным доменом как составной части установления первоначального сеанса. Это означает, что во время выполнения операции первичного входа автоматически вызываются клиенты приложений и устанавливаются необходимые соединения.

- В отложенном режиме: информация временно сохраняется или кэшируется, используется по мере необходимости во время выполнения конечным пользователем запроса к сервисам вторичного домена.

С точки зрения управления, модель единого входа предоставляет единый интерфейс управления учётными записями пользователей, через который все домены могут управляться координированным и синхронизированным способом.

С точки зрения интеграции, важнейшие аспекты безопасности модели единого входа заключаются в следующем:

Вторичные домены должны доверять первичному в том, что он:

- корректно заявляет идентификационную сущность и атрибуты безопасности конечного пользователя;

- защищает аутентификационные данные, используемые для проверки идентификационной сущности конечного пользователя во вторичном домене, от несанкционированного использования.

При передаче между первичным доменом и вторичными доменами аутентификационные данные должны защищаться от перехвата или прослушивания, поскольку это может привести к атакам, при которых злоумышленник будет выдавать себя за реального пользователя.

Настройка SAML на сервере

Мы рекомендуем использовать библиотеку https://simplesamlphp.org/~~HEAD=pobj для настройки IdP-сервера для осуществления единого входа через SAML 2.0.

Настройка поставщика услуг

Настройка iSpring Online производится специалистами на нашей стороне. Просто предоставьте нам следующие данные:

-

URL-адрес поставщика поставщика учётных записей (IdP).

-

SSL сертификат (server.crt)

-

Секретный ключ (server.pem)

-

certFingerprint для быстрой проверки

Конфигурации нашего сервера включает следующие шаги:

-

Включение имени поставщика учётных записей (IdP) и SSL сертификата в config/authsources.php

‘default-sp’ => array(

‘saml:SP’,

// The entity ID of the IdP this should SP should contact.

// Can be NULL/unset, in which case the user will be shown a list of available IdPs.

‘idp’ => ‘http://samlip.local:9040/saml2/idp/metadata.php’,

‘privatekey’ => ‘server.pem’,

‘certificate’ => ‘server.crt’,

),

-

Определение SingleSignOnService, SingleLogoutService и certFingerprint в файле metadata/saml20-idp-remote.php

$metadata[‘http://samlip.local:9040/saml2/idp/metadata.php’] = array(

‘SingleSignOnService’ => ‘http://samlip.local:9040/saml2/idp/SSOService.php’,

‘SingleLogoutService’ => ‘http://samlip.local:9040/saml2/idp/SingleLogoutService.php’,

‘certFingerprint’ => ‘afe71c28ef740bc87425be13a2263d37971da1f9’

);

Настройка поставщика удостоверений

Для настройки поставщика учётных записей (IdP) дляосуществления авторизации выполните следующие действия:

-

Включите поддержку SAML 2.0 и Shibboleth 1.3 в файле config/config.php

‘enable.saml20-idp’ => true,

‘enable.shib13-idp’ => true,

-

Включите модуль авторизации. Вы найдете разные модули в папке modules/. Откройте папку интересующего вас метода авторизации и создайте в ней пустой файл с именем enabled.

-

Произведите настройку выбранного вами модуля авторизации в файле config/authsources.php

$config = array(

‘example-userpass’ => array(

‘exampleauth:UserPass’,

‘student:studentpass’ => array(

‘uid’ => array(‘student’),

‘eduPersonAffiliation’ => array(‘member’, ‘student’),

),

’employee:employeepass’ => array(

‘uid’ => array(’employee’),

‘eduPersonAffiliation’ => array(‘member’, ’employee’),

),

),

);

-

Настройте IdP в файле конфигурации saml20-idp-hosted по примеру.

‘attributes.NameFormat’ => ‘urn:oasis:names:tc:SAML:2.0:attrname-format:uri’,

‘authproc’ => array(

// Convert LDAP names to oids.

100 => array(‘class’ => ‘core:AttributeMap’, ‘name2oid’),

),

-

Добавьте информацию поставщике услуг в файл metadata/saml20-sp-remote.php.

$metadata[‘https://sp.example.org/simplesaml/module.php/saml/sp/metadata.php/default-sp’] = array(

‘AssertionConsumerService’ => ‘https://sp.example.org/simplesaml/module.php/saml/sp/saml2-acs.php/default-sp’,

‘SingleLogoutService’ => ‘https://sp.example.org/simplesaml/module.php/saml/sp/saml2-logout.php/default-sp’,

);

После этого проверьте работоспособность функции единого входа.

Существует множество других способов осуществления авторизации. По ссылкам ниже вы найдете информацию (англ.) о настройке simpleSAMLphp для следующих поставщиков учётных записей:

Profiles and Bindings

The JFrog Platform currently supports the Web Browser SSO and Single Logout Profiles.

The Web Browser SSO Profile uses HTTP redirect binding to send the from the service provider to the identity provider, and HTTP POST to send the authentication response from the identity provider to the service provider.

Similar to the previous profile, the Single Logout Profile uses HTTP redirect binding to send the LogoutRequest from the service provider to the identity provider and HTTP POST to send the logout response from the identity provider to the service provider.

If your IDP supports uploading service provider metadata, you can use the following metadata XML:

Artifactory SP metadata XML

<ns2:EntityDescriptor xmlns="http://www.w3.org/2000/09/xmldsig#" xmlns:ns2="urn:oasis:names:tc:SAML:2.0:metadata" entityID="<SP_NAME_IN_FEDERATION>"> <ns2:SPSSODescriptor WantAssertionsSigned="true" AuthnRequestsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <ns2:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</ns2:NameIDFormat> <ns2:AssertionConsumerService index="1" Location="<PLATFORM_URL>/artifactory/webapp/saml/loginResponse" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"/> </ns2:SPSSODescriptor> </ns2:EntityDescriptor>

To use the service provider metadata:

Do not forget to update the following fields in the service provider metadata XML.

- : the Platform ID in the federation. Must match in the Platform’s SAML configuration page.

- : the Platform home URLAfter SAML Setup

Using SAML, the Platform automatically redirects the request to IDP which Authenticates the user and after a successful login redirects back to the Platform.

If Anonymous User is enabled, the Platform doesn’t have to authenticate the user therefore it doesn’t redirect to the IDP. If the user still wants to sign in through SAML, they can do so by clicking the link in the login page.

Login Failure

In case of IDP failover or bad configuration, the JFrog Platform allows you to bypass SAML login by using the JFrog Platform login page:

This URL can be used by internal users who need to log in directly to the JFrog Platform.

3: Настройка SimpleSAMLphp

Конфигурационный файл SimpleSAMLphp находится в /var/simplesamlphp/config/config.php. Откройте его:

Задайте пароль администратора, добавив строку ‘auth.adminpassword’ и заменив значение по умолчанию 123 более надежным паролем. Этот пароль позволяет получить доступ к веб-интерфейсу SimpleSAMLphp:

Затем добавьте секретную соль – произвольно сгенерированную строку символов. Некоторые компоненты SimpleSAMLphp используют эту соль для создания криптографически защищенных хешей. Если вы не замените стандартную соль, программа вернет ошибку.

Используйте функцию OpenSSL rand, чтобы сгенерировать случайную строку и добавить ее в файл. Откройте новый терминал и введите:

Флаг -base64 32 предоставляет строку Base64 в 32 символа длиной.

Затем найдите в конфигурационном файле запись ‘secretsalt’ и замените defaultsecretsalt строкой, которую вы создали:

Затем добавьте техническую контактную информацию. Эта информация будет доступна в сгенерированных метаданных, а SimpleSAMLphp сможет отправлять автоматически созданные отчеты об ошибках на указанный вами адрес электронной почты. Найдите следующий раздел:

Замените Administrator и na@example.org своими данными.

Затем установите часовой пояс. Найдите раздел:

Вместо null укажите свой часовой пояс.

Примечание: Полный список часовых поясов можно найти здесь.

Сохраните и закройте файл. Теперь вы можете получить доступ к сайту в браузере:

В браузере вы увидите:

Чтобы убедиться, что установка PHP соответствует всем требованиям SimpleSAMLphp, выберите вкладку Configuration и нажмите ссылку Login as administrator. Затем используйте пароль администратора, который вы установили в разделе 3.

После входа вы увидите список необходимых и опциональных расширений PHP, используемых SimpleSAMLphp, и узнаете, какие из них уже установлены в системе. Если установка имеет все требуемые расширения PHP, все они будут отмечены зеленой галочкой.

Если чего-то не хватает, установите требуемый компонент, прежде чем продолжить.

Также вы увидите ссылку Sanity check of your SimpleSAMLphp setup. Кликните по ней, чтобы провести ряд проверок и убедиться, что настройки в порядке.

SAML 1.1 Protocols

A SAML protocol is a simple request-response protocol. A SAML requester sends a SAML element to a responder:

<samlp:Request

xmlns:samlp="urn:oasis:names:tc:SAML:1.0:protocol"

MajorVersion="1" MinorVersion="1"

RequestID="aaf23196-1773-2113-474a-fe114412ab72"

IssueInstant="2006-07-17T22:26:40Z">

<!-- insert other SAML elements here -->

</samlp:Request>

Similarly, a SAML responder returns a SAML element to the requester:

<samlp:Response

xmlns:samlp="urn:oasis:names:tc:SAML:1.0:protocol"

MajorVersion="1" MinorVersion="1"

ResponseID="b07b804c-7c29-ea16-7300-4f3d6f7928ac"

InResponseTo="aaf23196-1773-2113-474a-fe114412ab72"

IssueInstant="2006-07-17T22:26:41Z">

<!-- insert other SAML elements here, including assertions -->

</samlp:Response>

The bindings and profiles needed to affect this message exchange are detailed in the following sections.