Wpa2-enterprise, или правильный подход к безопасности wi-fi сети

Содержание:

- /etc/raddb/sites-available/tls

- IPtables rules

- Configure AP

- Configure a device

- Revoke a certificate

- Как ее правильно удалить?

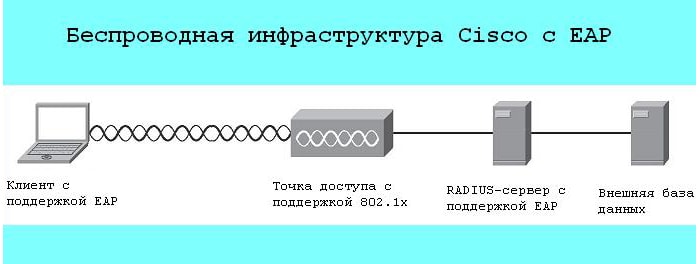

- Схема протокола

- Схема протокола

- Should you remove Cisco leap module, Cisco EAP-FAST Module, or Cisco PEAP Module?

- Можно ли удалять Cisco EAP-FAST module?

- FreeRADIUS Server

- Схема протокола

- О туннелировании

- Модули маршрутизаторов Cisco 1900/2900/3900

- О сайте сайт

- Router-CA

- Cisco

- Развертывание PEAP, EAP-FAST и Cisco LEAP с помощью Configuration Manager

- Encapsulation

- Решаем проблемы, связанные с Cisco EAP-FAST module

- Что это за программа и нужна ли она?

- Порядок удаления программы

/etc/raddb/sites-available/tls

tls {

- private_key_password = whatever

+ private_key_password = <Password you set input_password in server.cnf>

private_key_file = ${certdir}/server.pem

IPtables rules

Next up you’re going to want some iptables rules.

#Accept incoming connections from client FreeRadius iptables -A IN_ETH0 -p tcp -s 192.168.1.10/24 --dport 1812 -m conntrack --ctstate NEW,ESTABLISHED -j ACCEPT iptables -A IN_ETH0 -p udp -s 192.168.1.10/24 --dport 1812 -m conntrack --ctstate NEW,ESTABLISHED -j ACCEPT

I also noticed with the Ubiquiti devices you need to allow this for AP adoption to work:

#Ubiquiti UAP Device Discovery Broadcast iptables -A IN_ETH0 -p udp -s 192.168.1.10/24 --dport 10001 -m conntrack --ctstate NEW,ESTABLISHED -j ACCEPT

Note that these rules depend on the chains originally created here .

Configure AP

You’re going to want to configure your access point to talk to your new Radius server.

Using the secret and shortname from clients.conf enter them into your access point administration panel.

Start Radius

service radiusd start

Add to default run level.

rc-update add radiusd default

You can debug it with radiusd -X from the console, or check /var/log/radius/radius.log if that didn’t work.

Configure a device

On Android I go into «Settings > Security > Install from Storage» and select ca.pem

I then do «Settings > Security > Install from Storage» and select client.p12″

After putting in the correct passwords it should work. On Android you may see a warning such as «Network May Be Monitored by an Unknown Third Party». You can fix this by moving the CA from /data/misc/keychain/cacerts-added to /system/etc/security/cacerts make sure the user and group are root and that the permissions are set to 644, ie readable by everyone, only root has permissions to write to the files. Keep it in /sdcard/ so you can move it back if you re-flash the phone with a newer ROM.

Revoke a certificate

If in the future you want to revoke the certificates of a particular user you can do this by:

openssl ca -revoke user@example.com.pem -keyfile ca.key -cert ca.pem -config ca.cnf

<enter output_password from ca.cnf>

Now, take a moment and open index.txt and you should see «R» next to cert index number. If you ever need to make this cert valid again, you would edit line with «R» to match other certs format.

Now you need to create crl list again, just like it was done at the beginning of tutorial:

openssl ca -gencrl -keyfile ca.key -cert ca.pem -out crl.pem -config crl.cnf

<enter output_password from ca.cnf>

cat ca.pem crl.pem > cacrl.pem

You need to restart FreeRadius after revoking certificates.

service radiusd restart

You can verify that a certificate is revoked with:

openssl crl -in /etc/raddb/certs/cacrl.pem -text

If no certificates are revoked you’ll see:

No Revoked Certificates.

If one or more certificates are revoked you’ll see:

Revoked Certificates:

Serial Number: <number of your cert>

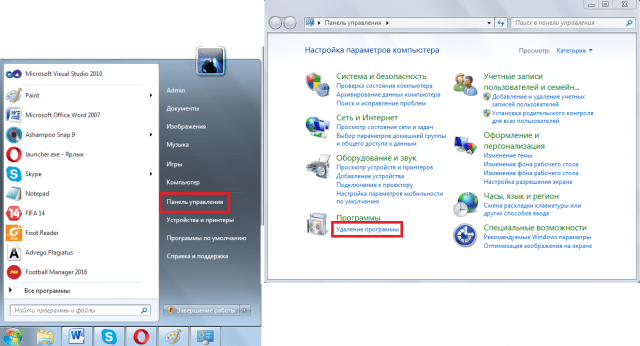

Как ее правильно удалить?

Удалить программу Cisco EAP-FAST Module можно стандартным методом через меню «Панель управления» и с помощью дополнительного программного обеспечения, которое позволит выполнить данную процедуру более тщательно.

Деинсталляция через «Панель управления»

- Вызовите меню «Панель управления» и перейдите к разделу «Программы и компоненты» («Удаление программ»).

- В списке установленного программного обеспечения найдите Cisco EAP-FAST Module, сделайте по программе правый клик мышью и осуществите выбор в пользу пункта «Удалить».

- Завершив деинсталляцию, проверьте наличие и других инструментов от Cisco, которые также потребуется удалить.

- Завершите процедуру перезагрузкой компьютера.

Удаление с помощью Revo Uninstaller

Если говорить о более надежном способе удаления программ, то стоит обязательно упомянуть программу Revo Uninstaller.

Суть ее заключается в том, что сначала она позволит выполнить сначала обычную деинсталляцию программы, а затем дополнительно просканирует систему на предмет наличия оставшихся файлов. Это позволяет значительно более тщательно удалять программы с компьютера, что позволяет исключить возможное возникновение конфликтов из-за остаточных файлов.

- Запустите программу Revo Uninstaller. В списке инсталлированных программ отыщите Cisco EAP-FAST Module, щелкните по инструменту правой кнопкой мыши и сделайте выбор в пользу пункта «Удалить».

- Сначала Revo Uninsyaller приступит к созданию точки восстановления на случай, если после удаления программы компьютер будет работать нестабильно, а затем запустит встроенный в Cisco EAP-FAST Module деинсталлятор.

- Как только программа будет удалена, Revo Uninstaller перейдет к сканированию систему на предмет следов, которые могла за собой оставить Cisco EAP-FAST Module. В данном случае рекомендуем выбирать продвинутый уровень сканирования, поскольку таким образом поиск остаточных файлов будет выполняться максимально качественно.

- Когда удаление Cisco EAP-FAST Module будет завершено, просмотрите список установленных программ – если вы видите и другие продукты от Cisco, их также потребуется деинсталлировать.

- Завершив работу с программой, закройте ее, а затем обязательно перезагрузите компьютер, чтобы система полностью приняла все внесенные изменения.

На этом сегодня все.

Схема протокола

В процессе аутентификации можно выделить три основных участника процесса:

Общая абстрактная схема работы EAP

- Аутентификатор (англ. authenticator) — участник процесса требующий провести аутентификацию (WiFi точка доступа, сетевой коммутатор и т. д.).

- Узел или клиент (англ. peer) — участник процесса который будет аутентифицирован (компьютер, ноутбук, телефон и т. д.).

- Сервер аутентификации (англ. authentication server) — участник процесса способный по некоторым данным от узла аутентифицировать его.

В некоторых случаях сервер аутентификации и аутентификатор могут быть одним устройством, например домашние устройства использующие метод EAP-PSK.

В целом процесс аутентификации происходит следующим образом:

Структура пакетов EAP

- Клиент отправляет EAP-запрос для начала своей аутентификации. Запрос в поле Type содержит в себе информацию о том, какой метод будет использоваться (EAP-TLS, EAP-PSK и т. д.). Клиент не обязательно шлёт этот запрос, например, если аутентификация на порту, к которому подключен клиент, не обязательна, в таком случае для начала процедуры аутентификации клиент должен послать пакет с полем Code, соответствующим типу Initiate.

- Аутентификатор посылает клиенту EAP-ответ в случае правильного запроса от клиента. Ответ содержит в себе поле Type, соответствующее полю Type в запросе.

- Аутентификатор посылает запрос серверу аутентификации, передавая информацию о том, какой метод аутентификации используется.

- Сервер аутентификации запрашивает у клиента необходимую информацию через аутентификатор, в этот момент аутентификатор фактически работает как прокси.

- Клиент отвечает серверу, передавая запрашиваемую информацию. Пункт 4 и 5 повторяются до тех пор, пока сервер аутентификации не примет решение о разрешении доступа, запрете или ошибке.

- Сервер аутентификации посылает аутентификатору пакет, сообщающий о успехе или сбое аутентификации.

- Аутентификатор посылает клиенту EAP пакет с кодом, соответствующим ответу сервера аутентификации (EAP-Success или EAP-Failure).

Сводная таблица кодов пакетов EAP:

| Код | Название | Описание |

|---|---|---|

| Undefined | Не используется | |

| 1 | Request | Используется для начала процесса аутентификации аутентификатором, содержит в себе информацию о поддерживаемых методах EAP. |

| 2 | Response | Используется для подтверждения начала аутентификации клиентом. |

| 3 | Success | Используется для сообщения клиенту о успешной аутентификации. |

| 4 | Failure | Используется для сообщения клиенту о провале аутентификации. |

| 5 | Initiate | Используется клиентом чтобы «попросить» аутентификатор начать процесс аутентификации. |

Схема протокола

В процессе аутентификации можно выделить три основных участника процесса:

Общая абстрактная схема работы EAP

- Аутентификатор (англ. authenticator) — участник процесса требующий провести аутентификацию (WiFi точка доступа, свич и т. д.).

- Узел или клиент (англ. peer) — участник процесса который будет аутентифицирован (компьютер, ноутбук, телефон и т. д.).

- Сервер аутентификации (англ. authentication server) — участник процесса способный по некоторым данным от узла аутентифицировать его.

В некоторых случаях сервер аутентификации и аутентификатор могут быть одним устройством, например домашние устройства использующие метод EAP-PSK.

В целом процесс аутентификации происходит следующим образом:

Структура пакетов EAP

- Аутентификатор отправляет EAP-запрос для начала аутентификации клиента. Запрос в поле Type содержит в себе информацию о том, какой метод будет использоваться (EAP-TLS, EAP-PSK и т. д.). Аутентификатор не обязательно шлёт этот запрос, например, если аутентификация на порту, к которому подключен клиент, не обязательна, в таком случае для начала процедуры аутентификации клиент должен послать пакет с полем Code, соответствующим типу Initiate.

- Клиент посылает аутентификатору EAP-ответ в случае правильного запроса от аутентификатора. Ответ содержит в себе поле Type, соответствующее полю Type в запросе.

- Аутентификатор посылает запрос серверу аутентификации, передавая информацию о том, какой метод аутентификации используется.

- Сервер аутентификации запрашивает у клиента необходимую информацию через аутентификатор, в этом момент аутентификатор фактически работает как прокси.

- Клиент отвечает серверу, передавая запрашиваемую информацию. Пункт 4 и 5 повторяются до тех пор, пока сервер аутентификации не примет решение о разрешении доступа, запрете или ошибке.

- Сервер аутентификации посылает аутентификатору пакет сообщающий о успехе или сбое аутентификации.

- Аутентификатор посылает клиенту EAP пакет с кодом соответствующим ответу сервера аутентификации (EAP-Success или EAP-Failure).

Сводная таблица кодов пакетов EAP:

| Код | Название | Описание |

|---|---|---|

| Undefined | Не используется | |

| 1 | Request | Используется для начала процесса аутентификации аутентификатором, содержит в себе информацию о поддерживаемых методах EAP. |

| 2 | Response | Используется для подтверждения начала аутентификации клиентом. |

| 3 | Success | Используется для сообщения клиенту о успешной аутентификации. |

| 4 | Failure | Используется для сообщения клиенту о провале аутентификации. |

| 5 | Initiate | Используется клиентом чтобы «попросить» аутентификатор начать процесс аутентификации. |

Should you remove Cisco leap module, Cisco EAP-FAST Module, or Cisco PEAP Module?

You need to ask yourself these questions :

- Have you ever connected to a domain network?

- Have you used CISCO products earlier?

- Were there any recent changes made on the computer prior to the issue?

If you haven’t used domain network ever and you are not using any Cisco products, you can go ahead and delete/uninstall cisco LEAP, Cisco EAP-fast, and Cisco PEAP and it won’t cause any problem.

If you accidentally removed Cisco modules from your computer, then it won’t cause any problem because Cisco LEAP/PEAP is a WiFi extension protocol, rarely used these days, and only in some larger company/education wireless systems. If you do really need it (which is unlikely), re-installing the WiFi software for your computer should do that.

That’s it for the post. We hope you got complete information about what is Cisco leap (isuspm.exe), EAP-fast, and PEAP modules and how they work and should you remove it from your pc. We hope you found this post informative. Share this post with your friends so that they can know about this too. Leave a comment if you have any doubts.

Можно ли удалять Cisco EAP-FAST module?

Мы вернулись к тому, с чего начинали. Удалять Cisco EAP-FAST module, конечно же, можно, но только в том случае, когда вы уже не пользуетесь оборудованием этой фирмы. Если вы все еще используете какую-либо технику Cisco, в частности, роутер, то удалять программу нельзя ни в коем случае. Это чревато тем, что оборудование просто перестанет работать. А установить программу может быть достаточно проблематично. Кстати у нас на сайте есть занятный материал, рекомендуемый вам для прочтения: MTU в роутере — что это? Увеличиваем скорость Интернета.

Кстати, многие пользователи жалуются на всевозможные проблемы, связанные с Cisco EAP-FAST module. В частности, у некоторых эта программа не удаляется или зависает.

Рис. 6. Установка Cisco EAP-FAST module (удаление выглядит практически так же)

FreeRADIUS Server

Here we are assuming you have already set up FreeRADIUS Server on your Debian box, below you can find the configuration file for /etc/freeradius/3.0/sites-enabled/default:

server {

listen {

type = auth

port = 1812

ipaddr = 10.0.0.2

}

authorize {

preprocess

suffix

filter_username

eap {

ok = return

}

expiration

logintime

}

preacct {

preprocess

acct_unique

suffix

}

accounting {

detail

radutmp

attr_filter.accounting_response

}

session {

radutmp

}

post-auth {

remove_reply_message_if_eap

Post-Auth-Type REJECT {

attr_filter.access_reject

eap

remove_reply_message_if_eap

}

}

}

Note: By default the inner-tunnel site is enabled, you might want to disable it since it can cause security issues.

Configuration for /etc/freeradius/3.0/mods-enabled/eap:

eap {

default_eap_type = tls

timer_expire = 60

ignore_unknown_eap_types = no

cisco_accounting_username_bug = no

max_sessions = ${max_requests}

tls-config tls-common {

private_key_password = server_certificate_password_123

private_key_file = /etc/ssl/FreeRADIUS/cert_export_FreeRADIUS_Server.key

certificate_file = /etc/ssl/FreeRADIUS/cert_export_FreeRADIUS_Server.crt

ca_file = /etc/ssl/FreeRADIUS/cert_export_LocalCA.crt

dh_file = ${certdir}/dh

random_file = /dev/urandom

ca_path = /etc/ssl/FreeRADIUS/

cipher_list = "HIGH"

ecdh_curve = "prime256v1"

cipher_server_preference = yes

verify {

tmpdir = /tmp/radiusd

client = "/usr/bin/openssl verify -CAfile ${..ca_file} %{TLS-Client-Cert-Filename}"

}

}

tls {

tls = tls-common

}

}

Create the temporary directory for certificate verification and set proper permissions on it:

mkdir /tmp/radiusd/ chown freerad:freerad /tmp/radiusd

Don’t forget to allow connections from our RAIDUS Client in /etc/freeradius/3.0/clients.conf:

client private-network-1 {

ipaddr = 10.0.0.0/24

secret = very_radius_secret_123

}

Restart the service:

systemctl restart freeradius.service

Warning: The configuration is only an example, even though you can use the exact configuration and your FreeRADIUS Server will work as intended for this guide, you should still make sure only allowed devices can use the FreeRADIUS Server and only allowed authentication protocols are specified. Some options can be removed, but are left here for debugging purposes. Some options match with the default values.

Схема протокола

В процессе аутентификации можно выделить три основных участника процесса:

Общая абстрактная схема работы EAP

- Аутентификатор (англ. authenticator) — участник процесса требующий провести аутентификацию (WiFi точка доступа, свич и т. д.).

- Узел или клиент (англ. peer) — участник процесса который будет аутентифицирован (компьютер, ноутбук, телефон и т. д.).

- Сервер аутентификации (англ. authentication server) — участник процесса способный по некоторым данным от узла аутентифицировать его.

В некоторых случаях сервер аутентификации и аутентификатор могут быть одним устройством, например домашние устройства использующие метод EAP-PSK.

В целом процесс аутентификации происходит следующим образом:

Структура пакетов EAP

- Аутентификатор отправляет EAP-запрос для начала аутентификации клиента. Запрос в поле Type содержит в себе информацию о том, какой метод будет использоваться (EAP-TLS, EAP-PSK и т. д.). Аутентификатор не обязательно шлёт этот запрос, например, если аутентификация на порту, к которому подключен клиент, не обязательна, в таком случае для начала процедуры аутентификации клиент должен послать пакет с полем Code, соответствующим типу Initiate.

- Клиент посылает аутентификатору EAP-ответ в случае правильного запроса от аутентификатора. Ответ содержит в себе поле Type, соответствующее полю Type в запросе.

- Аутентификатор посылает запрос серверу аутентификации, передавая информацию о том, какой метод аутентификации используется.

- Сервер аутентификации запрашивает у клиента необходимую информацию через аутентификатор, в этом момент аутентификатор фактически работает как прокси.

- Клиент отвечает серверу, передавая запрашиваемую информацию. Пункт 4 и 5 повторяются до тех пор, пока сервер аутентификации не примет решение о разрешении доступа, запрете или ошибке.

- Сервер аутентификации посылает аутентификатору пакет сообщающий о успехе или сбое аутентификации.

- Аутентификатор посылает клиенту EAP пакет с кодом соответствующим ответу сервера аутентификации (EAP-Success или EAP-Failure).

Сводная таблица кодов пакетов EAP:

| Код | Название | Описание |

|---|---|---|

| Undefined | Не используется | |

| 1 | Request | Используется для начала процесса аутентификации аутентификатором, содержит в себе информацию о поддерживаемых методах EAP. |

| 2 | Response | Используется для подтверждения начала аутентификации клиентом. |

| 3 | Success | Используется для сообщения клиенту о успешной аутентификации. |

| 4 | Failure | Используется для сообщения клиенту о провале аутентификации. |

| 5 | Initiate | Используется клиентом чтобы «попросить» аутентификатор начать процесс аутентификации. |

О туннелировании

Вообще, туннелирование – это процесс, который подразумевает прокладку туннелей. Но, раз уж мы говорим о компьютерных сетях, то в этом случае у этого термина будет другое значение.

Туннелирование – это процесс, который подразумевает объединение (в науке, в частности в математике, этот процесс называется инкапсуляцией) различных протоколов.

В результате это приводит к тому, что информация передается между некоторыми двумя точками.

Если сказать проще, то, допустим, у нас есть некоторый набор протоколов. Уточним, что протоколы – это наборы правил и действий.

В случае с они помогают передавать информацию от одной точки к другой.

Так вот, из этого набора протоколов выбираются те функции, которые помогают наилучшим образом (максимально быстро и без потери данных) передать эту самую информацию.

Этот процесс, кстати, и называется инкапсуляцией.

Рис. 4. Пример туннелирования в компьютерных сетях

Затронем безопасное туннелирование

А вот безопасное туннелирование подразумевает, что обмен данными, необходимыми для входа, происходит по защищенным каналам.

Мы не будем вдаваться в подробности и разъяснять, как все это происходит.

А теперь объединяем эти понятия.

Как мы говорили выше, EAP-FAST – это аутентификация при помощи безопасного туннелирования.

Если собрать все сказанное выше воедино, получается, что мы имеем дело с тем, что протоколы объединяются для передачи информации, которая касается аутентификации.

К примеру, если аутентификация происходит при помощи электронного ключа, то этот самый ключ передается по защищенным каналам.

Рис. 5. Пример аутентификации при помощи смарт-карты с электронным ключом.

Кстати, LEAP означает, что аутентификация тоже происходит с помощью передачи данных по защищенным каналам.

Но в этом случае мы, как говорилось выше, имеем дело с облегченным протоколом, поэтому каналы здесь менее защищенные.

А вот в случае с PEAP данные передаются по более защищенным каналам, чем обычно. Собственно, вот и все. Видите, как просто?

А теперь вернемся к программе

Собственно, программа Cisco EAP-FAST module и нужна для того, чтобы обеспечивать защищенную аутентификацию.

Она, в большинстве случаев, используется для того, чтобы обеспечивать работу сетей. Это уникальная и собственная разработка компании Cisco.

То же самое относится к двум другим программам, о которых мы говорили выше. Они могут устанавливаться автоматически или же специалистами компании Cisco.

В любом случае, даже если вы один раз в жизни подключались к от этой компании, не удивляйтесь, что на вашем компьютере появилась рассматриваемая программа.

Модули Cisco — это достаточно компактные устройства, которые размещаются в специальных слотах шасси коммутатора, маршрутизатора или сервера. Они необходимы для оптимизации основного оборудования под стандарты уже созданной сетевой инфраструктуры. Таким образом, Вы сможете сочетать в одном маршрутизаторе/коммутаторе/сервере широкий спектр услуг и улучшить некоторые изначальные характеристики.

Модули маршрутизаторов Cisco 1900/2900/3900

Маршрутизаторы Cisco серий 1900/2900/3900 обладают широким функционалом, поддерживая такие типы модулей:

-

Cisco Service Module.

Включает в себя набор функций IP Base, пакет услуг Quality of Service, списки контроля доступа и набор функций IP Services. Также этот тип модулей обеспечивает питание посредством PoE, допуская интеллектуальное управление поступающей энергией; -

Cisco Enhanced High-Speed Interface WAN Card.

Модули такого типа обеспечивают SFP и медное соединение Gigabit Ethernet или Fast Ethernet, предоставляя высокоскоростную связь для подключаемого оборудования. Благодаря этим модулям, Вы можете повысить производительность Вашей сети, а также предоставить филиалам и удаленным офисам доступ к сервисам Ethernet WAN Layer 2 и Layer 3; -

Cisco Internal Services Module.

Эти модули осуществляют шифрование трафика IPsec VPN, ускоряя этот процесс до 3-х раз. Также они повышают количество одновременно обрабатываемых запросов, увеличивая тем самым быстродействие сети для масштабных предприятий. Кроме того, модули Cisco Internal Services обеспечивают строгую аутентификацию и конфиденциальность приватных сетевых ресурсов; -

Cisco High-Density Packet Voice Digital Signal Processor Module.

Модули такого типа предоставляют услуги конференц-связи и голосовой связи. Эти устройства обрабатывают как цифровые, так и аналоговые сигналы, а также обеспечивают транскодирование. Более того, модули DSP повышают качество передачи голоса, выполняя операции по сжатию голосового трафика, подавлению эхо и автоматическому обнаружению голосовой активности. Вы можете легко масштабировать количество подключаемых устройств, выбрав модуль с большим количеством поддерживаемых каналов.

О сайте сайт

Возможно, Вы уже ознакомились с обучением, и Вам показалось это достаточно сложным, но для этого этот сайт и был создан

, чтобы помочь всем тем, кто не усвоил весь материал с помощью официальных учебных пособий, не успел «разжевать» особенности какого-нибудь протокола, не разобрался с лабораторной, интерактивной работой, не понял какой выбрать ответ при тестировании. Еще много возможных проблем можно встретить в процессе любого обучения, но Я уверен, с помощью этого сайта Вы сможете восполнить свои знания, припомнить забытое, подглядеть в ответ и убедиться в правильности своего выбора.

Вместе с Вами, мы не упустим ни одной мелочи, которая могла бы повлиять на нас, а также разберем на русском языке все необходимые аспекты и комментарии к тестированию.

Router-CA

In this example we are going to use a RouterOS device to generate required certificates, it is not required, but RouterOS is very convenient to generate certificates, use these commands on your Router-CA (this can be done on any RouterOS device, does not even need to be connected to the same network):

/certificate add name=LocalCA common-name=10.0.0.1 locality=mt.lv organization=MikroTik unit=testing subject-alt-name=email:support@mikrotik.com key-size=4096 days-valid=3650 key-usage=crl-sign,key-cert-sign /certificate add name=FreeRADIUS_Server common-name=10.0.0.2 locality=mt.lv organization=MikroTik unit=FreeRADIUS subject-alt-name=email:support@mikrotik.com key-size=4096 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server /certificate add name=FreeRADIUS_Client common-name=ROS1 locality=mt.lv organization=MikroTik unit=FreeRADIUS subject-alt-name=email:support@mikrotik.com key-size=4096 days-valid=3650 key-usage=tls-client /certificate sign LocalCA ca-crl-host=10.0.0.1 name=LocalCA /certificate sign FreeRADIUS_Server ca=LocalCA name=FreeRADIUS_Server /certificate sign FreeRADIUS_Client ca=LocalCA name=FreeRADIUS_Client /certificate set FreeRADIUS_Server,FreeRADIUS_Client trusted=yes /certificate export-certificate FreeRADIUS_Server export-passphrase=server_certificate_password_123 /certificate export-certificate FreeRADIUS_Client export-passphrase=client_certificate_password_123 /certificate export-certificate LocalCA

Note: Be sure to set the correct for the FreeRADIUS Client device, this must match the .

Download the following files and upload them to the appropriate destination:

- cert_export_FreeRADIUS_Server.crt -> FreeRADIUS Server: /etc/ssl/FreeRADIUS/

- cert_export_FreeRADIUS_Server.key -> FreeRADIUS Server: /etc/ssl/FreeRADIUS/

- cert_export_LocalCA.crt -> FreeRADIUS Server: /etc/ssl/FreeRADIUS/

- cert_export_LocalCA.crt -> Wireless Client: /

- cert_export_FreeRADIUS_Client.crt -> Wireless Client: /

- cert_export_FreeRADIUS_Client.key -> Wireless Client: /

Note: To download these certificates you can use Winbox (File section) or you can use a FTP Client to download them, they should appear in the root directory of the device when you connect to it. You can also use Fetch Tool to upload them to a remote location, there are other ways to get files out of your devices, the methods mentioned are only the most common ones.

Cisco

Это американская компания, которая разрабатывает и продает сетевое оборудование. Главный девиз компании: предоставить возможность закупить всё сетевое оборудование только в Cisco Systems.

Само название Cisco пошло от города Сан-Франциско в штате Калифорния. Логотипом является копия моста «Золотые ворота». В России, на Украине и в Казахстане фирма существует с 1995 года. В 2007 году сильно возросший объём продаж в области информационной безопасности составил около 80 миллионов долларов. А с 2009 года в России существует центр исследования и разработок.

Именно эта фирма является передовой в построении разветвлённых и очень надёжных сетей в помещениях. Серия Aironet использует безопасность, высокоточную управляемость, защищённость при построении сети Wi-Fi. Эта серия имеет пять точек доступа, в результате это помогает в решении многих задач. Такая сеть поддерживает три стандарта: a, b, g, а также 802.11n, чтобы максимально могла увеличиться пропускная способность.

Изменять права, добавлять и удалять пользователей при сети из двух-трёх точек доступа можно вручную. А вот если больше, то надо пользоваться таким прибором, как контроллер. Этот интеллектуальный механизм не только контролирует работу сети, но и с помощью анализа работы точек доступа распределяет поровну нагрузку на точки доступа в сети. Существует две модели контроллеров: 2100 и 4400.

Развертывание PEAP, EAP-FAST и Cisco LEAP с помощью Configuration Manager

Для организаций, в которых управление устройствами Surface производится с помощью Configuration Manager, процедура развертывания поддержки протоколов PEAP, EAP-FAST и Cisco LEAP на устройствах Surface выполняется еще проще. Просто импортируйте каждый MSI-файл как приложение из библиотеки программного обеспечения и настройте развертывание на коллекцию устройств Surface.

Дополнительные сведения о том, как развернуть приложения с помощью Configuration Manager, приведены в статьях Создание приложений в Configuration Manager и Развертывание приложений в Configuration Manager.

Encapsulation

EAP is not a wire protocol; instead it only defines message formats. Each protocol that uses EAP defines a way to encapsulate EAP messages within that protocol’s messages.

IEEE 802.1X

The encapsulation of EAP over IEEE 802 is defined in IEEE 802.1X and known as «EAP over LANs» or EAPOL. EAPOL was originally designed for IEEE 802.3 ethernet in 802.1X-2001, but was clarified to suit other IEEE 802 LAN technologies such as IEEE 802.11 wireless and Fiber Distributed Data Interface (ISO 9314-2) in 802.1X-2004. The EAPOL protocol was also modified for use with IEEE 802.1AE (MACsec) and (Initial Device Identity, IDevID) in 802.1X-2010.

When EAP is invoked by an 802.1X enabled Network Access Server (NAS) device such as an IEEE 802.11i-2004 Wireless Access Point (WAP), modern EAP methods can provide a secure authentication mechanism and negotiate a secure private key (Pair-wise Master Key, PMK) between the client and NAS which can then be used for a wireless encryption session utilizing TKIP or CCMP (based on AES) encryption.

PEAP

The Protected Extensible Authentication Protocol, also known as Protected EAP or simply PEAP, is a protocol that encapsulates EAP within a potentially encrypted and authenticated Transport Layer Security (TLS) tunnel. The purpose was to correct deficiencies in EAP; EAP assumed a protected communication channel, such as that provided by physical security, so facilities for protection of the EAP conversation were not provided.

The protocol only specifies chaining multiple EAP mechanisms and not any specific method. Use of the EAP-MSCHAPv2 and EAP-GTC methods are the most commonly supported.[citation needed]

RADIUS and Diameter

Both the RADIUS and Diameter AAA protocols can encapsulate EAP messages. They are often used by Network Access Server (NAS) devices to forward EAP packets between IEEE 802.1X endpoints and AAA servers to facilitate IEEE 802.1X.

PANA

The Protocol for Carrying Authentication for Network Access (PANA) is an IP-based protocol that allows a device to authenticate itself with a network to be granted access. PANA will not define any new authentication protocol, key distribution, key agreement or key derivation protocols; for these purposes, EAP will be used, and PANA will carry the EAP payload. PANA allows dynamic service provider selection, supports various authentication methods, is suitable for roaming users, and is independent from the link layer mechanisms.

Решаем проблемы, связанные с Cisco EAP-FAST module

Что касается удаления, то производить этот процесс можно только следующим образом:

- Сначала нужно зайти в «Панель управления»

, через меню «Пуск»

. - Затем следует найти там пункт «Удаление программы»

(в Windows 10 он называется «Программы и компоненты»

).

Рис. 7. «Удаление программы» в «Панели управления»

- Дальше найдите там Cisco EAP-FAST module и нажмите на эту строку два раза. Появится окно удаления программы.

Если программа зависает при удалении, нужно сделать вот что:

- Обновить драйвер сетевой карты. Для этого легче всего воспользоваться программой DriverPack Solution . Она автоматически определит, какие драйвера

не являются актуальными или же являются «побитыми» и предложит их обновить. - Проверить компьютер на вирусы. Если у вас слабый антивирус и ресурсы компьютера не позволят установить что-то более весомое, воспользуйтесь специальными утилитами для удаления вирусов

. - Воспользуйтесь службой поддержки Cisco в своей стране. На официальном сайте можно найти все необходимые контакты.

Теперь вы знаете, что такое Cisco EAP-FAST module и можете определить, стоит ли удалять эту программу на вашем компьютере.

Ниже можно видеть пример настройки оборудования с таким методом аутентификации.

В наше время достаточно много пользователей на форумах задают такой вопрос: «Cisco EAP-FAST module что это?».

Дело в том, что люди обнаруживают эту программу на своем компьютере и понимают, что не устанавливали ее.

Разумеется, программа занимает какую-то часть памяти и отнимает какую-то часть ресурсов .

Поэтому пользователи задумываются над тем, чтобы немного разгрузить свою ОС путем .

Но, скажем сразу, далеко не во всех случаях можно выполнять данную процедуру. Но обо всем по порядку.

Стоит сразу сказать, что всю описанную ниже информацию необходимо читать подряд и целиком.

Если какие-то моменты все-таки будут непонятны (хотя мы постарались объяснить все максимально доступно), перечитайте отрывок текста еще раз.

А также вы можете оставлять свои комментарии под статьей, мы с удовольствием на них ответим.

Что это за программа и нужна ли она?

Если ранее вы никогда не пользовались продуктами компании Cisco и не подключались к сетевому домену, то можете смело ее удалять. Изначально данная программа предназначалась для беспроводной инфраструктуры Cisco.

Обычно Cisco eap-fast актуален для пользователей или организаций, которые не могут обеспечить требования безопасности относительно парольных политик, не хотят использовать цифровые сертификаты в своей работе или не поддерживают различные виды баз данных. В таких случаях eap-fast защитит от различных сетевых атак, включая такие, как «человек посередине», подделка аутентификационных данных, атаки типа AirSnort, подделка пакетов данных (на основании ответов жертвы) и перебор по словарям.

Если организация использует стандартные настройки безопасности для беспроводных сетей (как например WPA или WPA2, которые включают стандарт 802.1x для целей аутентификации), а также не способна обеспечить требования парольных политик и не хочет использовать сертификаты, то она спокойно может реализовать у себя eap-fast для усиления безопасности в целом.

Порядок удаления программы

Для полного удаления Cisco eap-fast module воспользуйтесь мастером установки/удаления программ из Панели управления. Пошаговое руководство для удаления следующее:

- — откройте стартовое меню и зайдите в Панель управления;

- — выберите пункт Установка/удаление программ для ОС Windows XP или Программы и компоненты для версий Windows Vista, 7 и 10;

- — найдите программу Cisco eap-fast module и нажмите на нее. Для Windows XP нажмите вкладку Изменить/удалить или просто нажмите кнопку Удалить;

- — следуйте инструкциям по удалению до успешного завершения процесса.

Cisco («Циско» или «Циска») — это широко известный бренд ИТ-корпорации Cisco Systems из США (в 1984-м году название образовано от сокращения Сан-Франциско), под которым во всём мире выпускаются сетевые маршрутизаторы, коммутаторы, беспроводные устройства, системы видеонаблюдения.

Много ли значит Cisco для мира информационных технологий? Да, это общепризнанный король сетевого оборудования.

Деятельность компании постоянно расширяется и охватывает всё больше новых областей ИТ-отрасли. Cisco предлагает системы безопасности, телефонию на базе Интернета, облачные системы и многие другие решения для совместной работы и корпоративных сетей. Участвует в развитии Интернета вещей (IoT), проводит образовательные программы и предлагает одну из самых востребованных многоуровневых и тщательных систем сертификации инженеров коммуникационных технологий.

Что такое «программа Cisco»?

Под «программой Cisco» обычно понимают образовательную программу, либо протоколы аутентификации.

Первое — это образовательная программа Сетевой Академии Cisco (Network Professional Program, CNPP) для подготовки к профессиональной сертификации в Ассоциации (Certified Network Associate, CCNA), которая помогает построить карьеру в коммутационном звене ИТ-отрасли.

Второе, о чём многие компьютерные пользователи часто спрашивают, это программа Cisco Module — она обнаруживается в операционной системе под протоколами EAP-FAST module, LEAP module или PEAP module. Остановимся на таких «модулях» подробнее ниже.