Cacls.exe — как исправить? скачать сейчас

Содержание:

- Changing Ownership Using ICACLS on Windows

- Icacls syntax

- СинтаксисSyntax

- How to List File and Folder Permissions Using the iCACLS Command?

- Как исправить ошибки ICacls.exe.mui всего за несколько шагов?

- Информация о файле icacls.exe

- Using ICACL in PowerShell Script to Change Permissions

- Use iCACLS to Grant/Modify Folder’s or File’s Permissions

- Список версий файлов

- Cacls examples

- Icacls.exe Hatalarının Nedenleri

- 语法Syntax

- Причины ошибок в файле Cacls.pdb.exe

- СинтаксисSyntax

- Running icacls under PowerShell

- Save and Restore NTFS ACLs Using ICACLS

- Использование ICACLS для просмотра уровней доверия

Changing Ownership Using ICACLS on Windows

Using the icacls command, you can change the owner of a directory or folder, for example:

icacls c:\ps\secret.docx /setowner John /T /C /L /Q

- /Q – do not display a success message command;

- /L – the command is executed directly above the symbolic link, not the specific object;

- /C – the execution of the command will continue despite the file errors. Error messages will still be displayed;

- /T – The command is performed for all files and directories that are located in the specified directory and its subdirectories.

You can change the owner of all the files in the directory:

icacls c:\ps\* /setowner John /T /C /L /Q

Also with icacls you can reset the current permissions on the file system objects:

ICACLS C:\ps /T /Q /C /RESET

After executing this command, all current permissions on the file object in the specified folder will be reset and replaced with permissions inherited from the parent object.

Note that the icacls command with the /setowner option doesn’t allow you to forcibly change the file system object ownership. If you do not the object current owner, use the takeown.exe command to replace the file or folder owner.

To find out all files with non-canonical ACL or lengths that do not match the number of ACEs, use the /verify parameter.

icacls "c:\test" /verify /T

Icacls syntax

icacls name /save aclfile [/T] [/C] [/L] [/Q]

Stores the DACLs for the files and folders that match name into aclfile for later use with /restore. Note that SACLs, owner, or integrity labels are not saved.

icacls directory [/substitute SidOld SidNew ] /restore aclfile [/C]

[/L] [/Q]

Applies the stored DACLs to files in directory.

icacls name /setowner user [/T] [/C] [/L] [/Q]

Changes the owner of all matching names. This option does not force a change of ownership; use the takeown.exe utility for that purpose.

icacls name /findsid Sid [/T] [/C] [/L] [/Q]

Finds all matching names that contain an ACL explicitly mentioning Sid.

icacls name /verify [/T] [/C] [/L] [/Q]

Finds all files whose ACL is not in canonical form or whose lengths are inconsistent with ACE counts.

icacls name /reset [/T] [/C] [/L] [/Q]

Replaces ACLs with default inherited ACLs for all matching files.

icacls name [/grant[:r] Sidperm] [/deny Sidperm ] [/remove[:g|:d]] [Sid] [/T] [/C] [/L] [/Q] [/setintegritylevel Levelpolicy]

| /grant[:r] Sidperm | Grants the specified user access rights. With :r, the permissions replace any previously granted explicit permissions. Without :r, the permissions are added to any previously granted explicit permissions. |

| /deny Sidperm | Explicitly denies the specified user access rights. An explicit deny ACE is added for the stated permissions and the same permissions in any explicit grant are removed. |

| /remove[[g|d]] Sid | Removes all occurrences of Sid in the ACL. With :g, it removes all occurrences of granted rights to that Sid. With :d, it removes all occurrences of denied rights to that Sid. |

| /setintegritylevel Level |

Explicitly adds an integrity ACE to all matching files. The level is to be specified as one of:L[ow]M[edium]H[igh] Inheritance options for the integrity ACE may precede the level, and are applied only to directories. |

| /inheritance:e|d|r | e — Enables inheritance.d — Disables inheritance and copy the ACEs.r — Removes all inherited ACEs. |

Note

Sids may be in either numerical or friendly name form. If a numerical form is given, prefix the Sid with an asterisk (*).

| /T | Indicates that this operation is performed on all matching files/directories below the directories specified in the name. |

| /C | Indicates that this operation continues on all file errors. Error messages are still be shown. |

| /L | Indicates that for any symbolic links encountered, this operation is to be performed on the symbolic link itself, rather than its target. |

| /Q | Indicates that icacls should suppress success messages. |

ICACLS preserves the canonical ordering of ACE entries:

- Explicit denials.

- Explicit grants.

- Inherited denials.

- Inherited grants.

The permission mask perm can be specified as a sequence of simple rights:

- N: no access.

- F: full access.

- M: modify access.

- RX: read and execute access.

- R: read-only access.

- W: write-only access.

- D: delete access.

Alternatively, perm may be specified as a comma-separated list of specific rights, enclosed in parentheses:

- DE: delete.

- RC: read control.

- WDAC: write DAC.

- WO: write owner.

- S: synchronize.

- AS: access system security.

- MA: maximum allowed.

- GR: generic read.

- GW: generic write.

- GE: generic execute.

- GA: generic all.

- RD: read data/list directory.

- WD: write data/add file.

- AD: append data/add subdirectory.

- REA: read extended attributes.

- WEA: write extended attributes.

- X: execute/traverse.

- DC: delete child.

- RA: read attributes.

- WA: write attributes.

Inheritance rights may precede either form, and are applied only to directories:

- (OI): object inherit.

- (CI): container inherit.

- (IO): inherit only.

- (NP): don’t propagate inherit.

- (I): permission inherited from parent container.

СинтаксисSyntax

ПараметрыParameters

| ПараметрParameter | ОписаниеDescription |

|---|---|

| scriptnamescriptname | Указывает путь и имя файла скрипта.Specifies the path and file name of the script file. |

| /b/b | Задает пакетный режим, при котором не отображаются предупреждения, ошибки сценариев или входные запросы.Specifies batch mode, which does not display alerts, scripting errors, or input prompts. Это противоположность /i.This is the opposite of /i. |

| /d/d | Запускает отладчик.Starts the debugger. |

| /e/e | Указывает подсистему, используемую для выполнения скрипта.Specifies the engine that is used to run the script. Это позволяет выполнять сценарии, использующие расширение имени файла.This lets you run scripts that use a custom file name extension. Без параметра/e можно выполнять только скрипты, использующие зарегистрированные расширения имен файлов.Without the /e parameter, you can only run scripts that use registered file name extensions. Например, при попытке выполнить следующую команду:For example, if you try to run this command:Появится следующее сообщение об ошибке: ошибка ввода: обработчик скриптов для расширения файла. admin.You will receive this error message: Input Error: There is no script engine for file extension .admin.Одним из преимуществ использования нестандартных расширений имен файлов является то, что оно защищает от случайного двойного щелчка сценария и выполнения чего-то, которое не нужно запускать.One advantage of using nonstandard file name extensions is that it guards against accidentally double-clicking a script and running something you really did not want to run. Это не создает постоянную связь между расширением имени файла Admin и сценарием VBScript.This does not create a permanent association between the .admin file name extension and VBScript. Каждый раз при запуске скрипта, использующего расширение имени файла Admin, необходимо использовать параметр/e.Each time you run a script that uses a .admin file name extension, you will need to use the /e parameter. |

| /h: cscript/h:cscript | Регистрирует cscript.exe в качестве сервера скриптов по умолчанию для выполнения скриптов.Registers cscript.exe as the default script host for running scripts. |

| /h: WScript/h:wscript | Регистрирует wscript.exe в качестве сервера скриптов по умолчанию для выполнения скриптов.Registers wscript.exe as the default script host for running scripts. Это значение по умолчанию, если параметр /h опущен.This is the default when the /h option is omitted. |

| /i/i | Указывает интерактивный режим, который отображает предупреждения, ошибки сценариев и входные запросы.Specifies interactive mode, which displays alerts, scripting errors, and input prompts.Это значение по умолчанию и противоположное значение /b.This is the default and the opposite of /b. |

| /Задание<identifier>/job:<identifier> | Запускает задание, определяемое идентификатором в файле скрипта . WSF .Runs the job identified by identifier in a .wsf script file. |

| /лого/logo | Указывает, что баннер сервера сценариев Windows отображается в консоли перед запуском скрипта.Specifies that the Windows Script Host banner is displayed in the console before the script runs.Это значение по умолчанию и противоположное значение /nologo.This is the default and the opposite of /nologo. |

| /nologo/nologo | Указывает, что баннер сервера сценариев Windows не отображается перед выполнением скрипта.Specifies that the Windows Script Host banner is not displayed before the script runs. Это противоположность /лого.This is the opposite of /logo. |

| /s/s | Сохраняет текущие параметры командной строки для текущего пользователя.Saves the current command prompt options for the current user. |

| /t:<number>/t:<number> | Указывает максимальное время, в течение которого может выполняться скрипт (в секундах).Specifies the maximum time the script can run (in seconds). Можно указать до 32 767 секунд.You can specify up to 32,767 seconds.Значение по умолчанию — без ограничения по времени.The default is no time limit. |

| /x/x | Запускает скрипт в отладчике.Starts the script in the debugger. |

| скриптаргументсScriptArguments | Задает аргументы, передаваемые в скрипт.Specifies the arguments passed to the script. Каждому аргументу сценария должна предшествовать косая черта (/).Each script argument must be preceded by a slash (/). |

| /?/? | Отображает справку в командной строке.Displays Help at the command prompt. |

How to List File and Folder Permissions Using the iCACLS Command?

The iCACLS command allows to display or change an Access Control Lists (ACLs) for files and folders on the file system. The predecessor of the iCACLS.EXE utility is the CACLS.EXE command (was used in Windows XP).

To show current NTFS permissions on a specific folder (for example, C:\PS), open a Command prompt and run the command:

icacls c:\PS

This command will return a list of all users and groups who are assigned permissions to this directory. Let’s try to understand the syntax of the permissions returned by the iCACLS command:

c:\PS CORP\someusername:(OI)(CI)(M)

NT AUTHORITY\SYSTEM:(I)(OI)(CI)(F)

BUILTIN\Administrators:(I)(OI)(CI)(F)

BUILTIN\Users:(I)(OI)(CI)(RX)

CREATOR OWNER:(I)(OI)(CI)(IO)(F)

Successfully processed 1 files; Failed processing 0 files

The resource access level is specified in front of each group or user. The access permission are indicated using the abbreviations. Consider the permissions for the user CORP\someusername. The following permissions are assigned to this user:

- (OI) — object inherit;

- (CI) — container inherit;

- (M) — modify access.

This means that this user has the rights to write and modify file system objects in this directory. These rights are inherited to all child objects in this directory.

Below is a complete list of permissions that can be set using the icacls utility:

iCACLS inheritance settings:

- (OI) — object inherit;

- (CI) — container inherit;

- (IO) — inherit only;

- (NP) — don’t propagate inherit;

- (I) — permission inherited from parent container.

List of basic access permissions:

- D — delete access;

- F — full access;

- N — no access;

- M — modify access;

- RX — read and eXecute access;

- R — read-only access;

- W — write-only access.

Detailed permissions:

- DE — delete;

- RC — read control;

- WDAC — write DAC;

- WO — write owner;

- S — synchronize;

- AS — access system security;

- MA — maximum allowed permissions;

- GR — generic read;

- GW — generic write;

- GE — generic execute;

- GA — generic all;

- RD — read data/list directory;

- WD — write data/add file;

- AD — append data/add subdirectory;

- REA — read extended attributes;

- WEA — write extended attributes;

- X — execute/traverse;

- DC — delete child;

- RA — read attributes;

- WA — write attributes.

If you need to find all the objects in the specified directory and its subdirectories in which the SID of a specific user and group is specified, use the command:

icacls C:\PS / findsid [User/Group_SID_here] /t /c /l /q

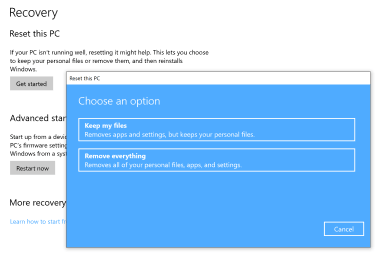

Как исправить ошибки ICacls.exe.mui всего за несколько шагов?

Помните, прежде чем предпринимать какие-либо действия, связанные с системными файлами, сделайте резервную копию ваших данных!

Ошибки файла ICacls.exe.mui могут быть вызваны различными причинами, поэтому полезно попытаться исправить их различными способами.

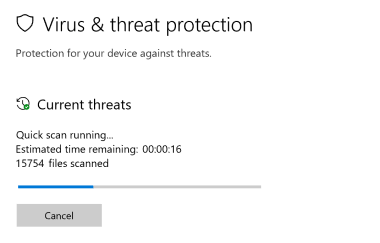

Шаг 1.. Сканирование компьютера на наличие вредоносных программ.

Файлы Windows обычно подвергаются атаке со стороны вредоносного программного обеспечения, которое не позволяет им работать должным образом. Первым шагом в решении проблем с файлом ICacls.exe.mui или любыми другими системными файлами Windows должно быть сканирование системы на наличие вредоносных программ с использованием антивирусного инструмента.

Если по какой-либо причине в вашей системе еще не установлено антивирусное программное обеспечение, вы должны сделать это немедленно

Незащищенная система не только является источником ошибок в файлах, но, что более важно, делает вашу систему уязвимой для многих опасностей. Если вы не знаете, какой антивирусный инструмент выбрать, обратитесь к этой статье Википедии — сравнение антивирусного программного обеспечения

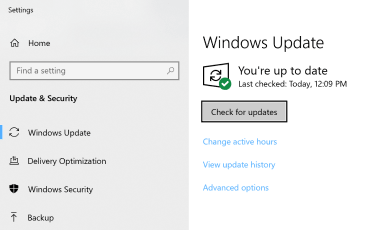

Шаг 2.. Обновите систему и драйверы.

Установка соответствующих исправлений и обновлений Microsoft Windows может решить ваши проблемы, связанные с файлом ICacls.exe.mui. Используйте специальный инструмент Windows для выполнения обновления.

- Откройте меню «Пуск» в Windows.

- Введите «Центр обновления Windows» в поле поиска.

- Выберите подходящую программу (название может отличаться в зависимости от версии вашей системы)

- Проверьте, обновлена ли ваша система. Если в списке есть непримененные обновления, немедленно установите их.

- После завершения обновления перезагрузите компьютер, чтобы завершить процесс.

Помимо обновления системы рекомендуется установить последние версии драйверов устройств, так как драйверы могут влиять на правильную работу ICacls.exe.mui или других системных файлов. Для этого перейдите на веб-сайт производителя вашего компьютера или устройства, где вы найдете информацию о последних обновлениях драйверов.

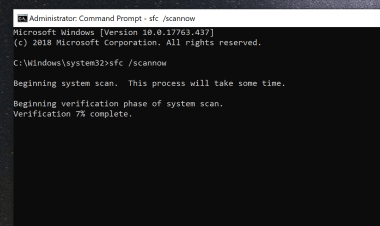

Шаг 3.. Используйте средство проверки системных файлов (SFC).

Проверка системных файлов — это инструмент Microsoft Windows. Как следует из названия, инструмент используется для идентификации и адресации ошибок, связанных с системным файлом, в том числе связанных с файлом ICacls.exe.mui. После обнаружения ошибки, связанной с файлом %fileextension%, программа пытается автоматически заменить файл ICacls.exe.mui на исправно работающую версию. Чтобы использовать инструмент:

- Откройте меню «Пуск» в Windows.

- Введите «cmd» в поле поиска

- Найдите результат «Командная строка» — пока не запускайте его:

- Нажмите правую кнопку мыши и выберите «Запуск от имени администратора»

- Введите «sfc / scannow» в командной строке, чтобы запустить программу, и следуйте инструкциям.

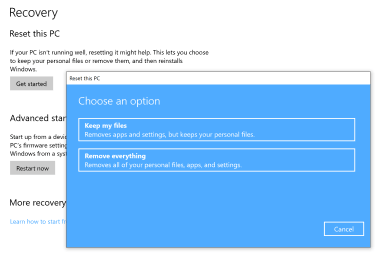

Шаг 4. Восстановление системы Windows.

Другой подход заключается в восстановлении системы до предыдущего состояния до того, как произошла ошибка файла ICacls.exe.mui. Чтобы восстановить вашу систему, следуйте инструкциям ниже

- Откройте меню «Пуск» в Windows.

- Введите «Восстановление системы» в поле поиска.

- Запустите средство восстановления системы — его имя может отличаться в зависимости от версии системы.

- Приложение проведет вас через весь процесс — внимательно прочитайте сообщения

- После завершения процесса перезагрузите компьютер.

Если все вышеупомянутые методы завершились неудачно и проблема с файлом ICacls.exe.mui не была решена, перейдите к следующему шагу. Помните, что следующие шаги предназначены только для опытных пользователей

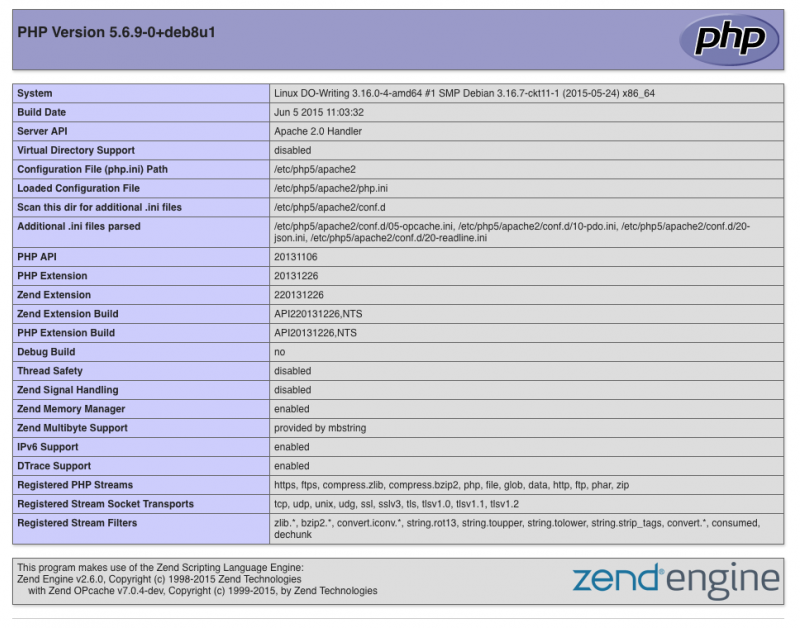

Информация о файле icacls.exe

icacls.exe процесс не содержит информацию об авторе.

Описание: icacls.exe не является важным для Windows и часто вызывает проблемы. Файл icacls.exe находится в подпапках «C:\Users\USERNAME».

Размер файла для Windows 10/8/7/XP составляет 134,656 байт.

У файла нет информации о создателе этого файла. Приложение не видно пользователям. Процесс начинает работать вместе с Windows (Смотрите ключ реестра: User Shell Folders, Run).

Это не файл Windows.

Icacls.exe способен мониторить приложения.

Поэтому технический рейтинг надежности 74% опасности.

Рекомендуем: Выявление проблем, связанных с icacls.exe

Using ICACL in PowerShell Script to Change Permissions

If you need to go down the folder structure and change NTFS permissions only on a certain types of files, you can use the ICACL utility in your PowerShell scripts. For example, you need to find all files with the “pass” phrase in the name and the *.docx extension in your shared network folder and grant read access to them for the ITSec domain security group. You can use the following PowerShell script (don’t forget to change the folder path):

$files = get-childitem "d:\docs" -recurse | Where-Object { $_.Extension -eq ".txt" }

foreach($file in $files){

if($file -like "*pass*"){

$path = $file.FullName

icacls $file.FullName /grant corpITSec:(R)

write-host $file.FullName

}

}

Use iCACLS to Grant/Modify Folder’s or File’s Permissions

With the icacls command, you can change the access lists for the folder. For example, you want to grant the user John the permissions to edit the contents of the folder C:\PS. Execute the command:

icacls C:\PS /grant John:M

To grant the NYUsers domain group a Full Control permission and apply all setting to the subfolders:

icacls "C:\PS" /grant domainNYUsers:F /Q /C /T

You can remove all the permissions of John by using the command:

icacls C:\PS /remove John

Also, you can prevent a user or group of users from accessing a file or folder using the explicitly deny in the way like this:

icacls c:\ps /deny "NYUsers:(CI)(M)"

Keep in mind that prohibiting rules have a higher priority than allowing ones.

You can enable or disable permissions on folder/file objects using the /inheritance option of the icacls command. To disable the inheritance permissions on the file system object and copy current access control (explicit permissions), run the command list:

icacls c:\PS /inheritance:d

To disable inheritance and remove all inherited permissions, run:

icacls c:\PS /inheritance:r

To enable the inherited permissions on file or folder object:

icacls c:\PS /inheritance:e

In some cases, you may receive the “Access is denied” error when trying to change permissions on a file or folder using the icacls tool. In this case, first make sure that you run cmd window with elevated rights (run as administrator). Since the icacls is not UAC-aware tool, you won’t see the elevation request.

If the error persists, list the current file permissions and make sure that your account has the “Change permissions” rights on the file.

Список версий файлов

Имя файла

cacls.exe

система

Windows 10

Размер файла

27648 bytes

Дата

2017-03-18

Скачать

| Подробности файла | ||

|---|---|---|

| MD5 | 3d4d8a38cd97693a04909637a0968e31 | |

| SHA1 | bf7f8282375d9219c5306b224bb9e7cafcbb3453 | |

| SHA256 | 9c293a832c722fbb756f71ca85fa683090e87240f067b66ef7b0fcb318db58ce | |

| CRC32 | 13f68758 | |

| Пример расположения файла | C:\Windows\System32\ |

Имя файла

cacls.exe

система

Windows 8.1

Размер файла

27136 bytes

Дата

2014-11-21

Скачать

| Подробности файла | ||

|---|---|---|

| MD5 | 2256bc9746d7d020dd98f19cdf0cd43a | |

| SHA1 | f1a6e1f522426facd574f33842735a7793b02be6 | |

| SHA256 | d7466a0e732a179041b43f76bfde6468e9fe75a3cc3595771d19f01cd7bf6902 | |

| CRC32 | 95403654 | |

| Пример расположения файла | C:\Windows\System32\ |

Имя файла

cacls.exe

система

Windows 8

Размер файла

27136 bytes

Дата

2012-07-26

Скачать

| Подробности файла | ||

|---|---|---|

| MD5 | 2a72009eff93e7f542b64763fef1f59f | |

| SHA1 | b1e323485b66352186d4f6f9ff7a0ebc2ada1cce | |

| SHA256 | 0b0f7d35790c732fa0debab7a21606551cd4aa4ccc6209a7f384a43814848c6a | |

| CRC32 | 0feffe54 | |

| Пример расположения файла | 1: C:\Windows\System32\ |

Имя файла

cacls.exe

система

Windows 7

Размер файла

25600 bytes

Дата

-0001-11-30

Скачать

| Подробности файла | ||

|---|---|---|

| MD5 | b2b69786120ca206040dc1f196f77b42 | |

| SHA1 | abd99cf011cd54e05a535446f350ade5b430f8b1 | |

| SHA256 | 439f7977a0d2b49fadec31db40dc6b0d8ded2ceded52cf3055260f7a1eeecae6 | |

| CRC32 | b9b1133b | |

| Пример расположения файла | C:\Windows\SysWOW64\ |

Имя файла

cacls.exe

система

Windows 7

Размер файла

31232 bytes

Дата

2009-07-14

Скачать

| Подробности файла | ||

|---|---|---|

| MD5 | fb24438f64baf5198ee7648b51fd3ab0 | |

| SHA1 | d814ace2076db2e76d4c539bd6920d1aa0ce497f | |

| SHA256 | 69fc832a234847ffbc7691144f4ed21d28322bfea13d15a98fef79cf6b59a595 | |

| CRC32 | 7d2230a3 | |

| Пример расположения файла | C:\Windows\SysWOW64\ |

Имя файла

cacls.exe

система

Windows Vista

Размер файла

25600 bytes

Дата

-0001-11-30

Скачать

| Подробности файла | ||

|---|---|---|

| MD5 | 3171813cc62e61264b45f9902cd32fda | |

| SHA1 | 8dc0921ea91587467775678307f1e096e960226b | |

| SHA256 | 46740edbc5d486b34bd3a23a88efc3988cca75e0693b74147209cd3f1068dc9b | |

| CRC32 | 8d835ebf | |

| Пример расположения файла | — |

Имя файла

cacls.exe

система

Windows Vista

Размер файла

30720 bytes

Дата

2008-01-21

Скачать

| Подробности файла | ||

|---|---|---|

| MD5 | 7b3e23c20793d54ea18b5676cd8da910 | |

| SHA1 | 97f8eb48616a296c91cfdc13c48fab69bc802744 | |

| SHA256 | 029259a575d93152655a3d28443aef2ab02803702b936093bddaf403c760f48f | |

| CRC32 | 6d3babd7 | |

| Пример расположения файла | — |

Имя файла

cacls.exe

система

Windows XP

Размер файла

19968 bytes

Дата

2008-04-14

Скачать

| Подробности файла | ||

|---|---|---|

| MD5 | 45cc061d9581e52f008e90e81da2cfd9 | |

| SHA1 | 644b6b89ffe650171480431aa82980d4380ead73 | |

| SHA256 | 1d67aa4c47a4b9c6d809abf9d18684173cd47ac2231a3f2e0ecfccac71f9ccd6 | |

| CRC32 | 4002d167 | |

| Пример расположения файла | — |

Cacls examples

cacls myfile.txt

The command above displays the ACLs for the file myfile.txt. Example output:

READ_CONTROL

FILE_READ_EA

FILE_EXECUTE

FILE_DELETE_CHILD

BUILTIN\Administrators:F

Computer-Name\None:R

NT AUTHORITY\SYSTEM:(special access:)

READ_CONTROL

SYNCHRONIZE

FILE_GENERIC_READ

FILE_GENERIC_WRITE

BUILTIN\Administrators:(special access:)

READ_CONTROL

SYNCHRONIZE

FILE_GENERIC_READ

Everyone:R

cacls myfile.txt /e /g mrhope:f

The command above grants the user mrhope full rights (f) to the file myfile.txt. If the ACL for the file is then listed (for instance, using the first command above), the user mrhope appears in the list.

Icacls.exe Hatalarının Nedenleri

Icacls.exe sorunları, bozuk ve eksik dosyalarla, Icacls.exe ile ilişkili geçersiz kayıt defteri girdileriyle veya virüs / kötü amaçlı yazılım bulaşmasıyla ilişkilendirilebilir.

Daha spesifik olarak, bu icacls.exe hatalarına şunlar neden olabilir:

- icacls.exe / Windows ile alakalı bozulmuş Windows kayıt defteri anahtarı.

- Virüs ya da kötü amaçlı yazılım icacls.exe dosyasını ya da ilişkili Windows program dosyalarını bozmuş.

- Başka bir program kötü amaçlı olarak ya da yanlışlıkla icacls.exe ile ilgili dosyaları silmiş.

- Başka bir program Windows ve onun paylaşılan başvuru dosyalarıyla çakışıyor.

- Windows yazılımının bozuk indirilmesi ya da eksik kurulması.

语法Syntax

参数Parameters

| 参数Parameter | 说明Description |

|---|---|

| 指定要为其显示 Dacl 的文件。Specifies the file for which to display DACLs. | |

| 指定要为其显示 Dacl 的目录。Specifies the directory for which to display DACLs. | |

| /t /t | 对当前目录及其子目录中的所有指定文件执行操作。Performs the operation on all specified files in the current directory and its subdirectories. |

| /c/c | 即使存在任何文件错误,也会继续操作。Continues the operation despite any file errors. 仍会显示错误消息。Error messages will still be displayed. |

| /l/l | 对符号链接而不是其目标执行操作。Performs the operation on a symbolic link instead of its destination. |

| /q/q | 禁止显示成功消息。Suppresses success messages. |

| [/save /t/c/l][/save ] | 将所有匹配文件的 Dacl 存储到 ACLfile 中,以便以后用于 /restore。Stores DACLs for all matching files into ACLfile for later use with /restore. |

| [/setowner /t/c/l][/setowner ] | 将所有匹配文件的所有者更改为指定用户。Changes the owner of all matching files to the specified user. |

| [/findsid /t/c/l][/findsid ] | 查找所有包含 DACL 的所有匹配文件,其中显式提及指定的安全标识符 (SID) 。Finds all matching files that contain a DACL explicitly mentioning the specified security identifier (SID). |

| [/verify ][/verify ] | 查找其 Acl 不规范或长度与 ACE 不一致的所有文件, (访问控制项) 计数。Finds all files with ACLs that are not canonical or have lengths inconsistent with ACE (access control entry) counts. |

| [/reset ][/reset ] | 将 Acl 替换为所有匹配文件的默认继承 Acl。Replaces ACLs with default inherited ACLs for all matching files. |

| <sid> : ] <sid>:] |

授予指定的用户访问权限。Grants specified user access rights. 权限替换之前授予的显式权限。Permissions replace previously granted explicit permissions.

不添加 : r,这意味着将权限添加到以前授予的任何显式权限。Not adding the :r, means that permissions are added to any previously granted explicit permissions. |

| ]] | 显式拒绝指定的用户访问权限。Explicitly denies specified user access rights. 将为所述权限添加显式拒绝 ACE,并删除任何显式授权中的相同权限。An explicit deny ACE is added for the stated permissions and the same permissions in any explicit grant are removed. |

| /t/c/l/q |

从 DACL 中移除指定 SID 的所有匹配项。Removes all occurrences of the specified SID from the DACL. 此命令还可以使用:This command can also use:

|

| ] ] |

将完整性 ACE 显式添加到所有匹配的文件。Explicitly adds an integrity ACE to all matching files. 可将级别指定为:The level can be specified as:

完整性 ACE 的继承选项可能在级别之前,只适用于目录。Inheritance options for the integrity ACE may precede the level and are applied only to directories. |

| ]] | 将现有 SID (sidold) 替换为新的 sid (sidnew) 。Replaces an existing SID (sidold) with a new SID (sidnew). 要求将与参数一起使用 。Requires using with the parameter. |

| /restore /restore | 将存储的 Dacl 从应用 到指定目录中的文件。Applies stored DACLs from to files in the specified directory. 要求将与参数一起使用 。Requires using with the parameter. |

| /inheritancelevel:/inheritancelevel: |

设置继承级别,可以是:Sets the inheritance level, which can be:

|

Причины ошибок в файле Cacls.pdb.exe

Проблемы Cacls.pdb.exe могут быть отнесены к поврежденным или отсутствующим файлам, содержащим ошибки записям реестра, связанным с Cacls.pdb.exe, или к вирусам / вредоносному ПО.

Более конкретно, данные ошибки cacls.pdb.exe могут быть вызваны следующими причинами:

- Поврежденные ключи реестра Windows, связанные с cacls.pdb.exe / MSDN Disc 0953.

- Вирус или вредоносное ПО, которые повредили файл cacls.pdb.exe или связанные с MSDN Disc 0953 программные файлы.

- Другая программа злонамеренно или по ошибке удалила файлы, связанные с cacls.pdb.exe.

- Другая программа находится в конфликте с MSDN Disc 0953 и его общими файлами ссылок.

- Поврежденная загрузка или неполная установка программного обеспечения MSDN Disc 0953.

СинтаксисSyntax

ПараметрыParameters

| ПараметрParameter | ОписаниеDescription |

|---|---|

| /r/r | Меняет порядок сортировки на обратный (т. е. Сортировка от Z к A и от 9 до 0).Reverses the sort order (that is, sorts from Z to A and from 9 to 0). |

| /+<N> | Указывает номер позиции символа, где Сортировка будет начинать каждое сравнение.Specifies the character position number where sort will begin each comparison. N может быть любым допустимым целым числом.N can be any valid integer. |

| /m <Kilobytes>/m <Kilobytes> | Указывает объем основной памяти, используемый для сортировки в килобайтах (КБ).Specifies the amount of main memory to use for the sort in kilobytes (KB). |

| /l <Locale>/l <Locale> | Переопределяет порядок сортировки символов, определенных локальом системы по умолчанию (то есть языка и страны или региона, выбранных во время установки).Overrides the sort order of characters that are defined by the system default locale (that is, the language and Country/Region selected during installation). |

| /рек <Characters>/rec <Characters> | Указывает максимальное число символов в записи или строку входного файла (значение по умолчанию — 4 096, а максимальное — 65 535).Specifies the maximum number of characters in a record or a line of the input file (the default value is 4,096 and the maximum is 65,535). |

| <FileName1><FileName1> | Указывает файл для сортировки.Specifies the file to be sorted. Если имя файла не указано, сортируется стандартный ввод.If no file name is specified, the standard input is sorted. Указание входного файла выполняется быстрее, чем перенаправление того же файла в стандартный вход.Specifying the input file is faster than redirecting the same file as standard input. |

| /t /t | Указывает путь к каталогу для хранения рабочего хранилища команды сортировки , если данные не помещаются в основную память.Specifies the path of the directory to hold the sort command’s working storage if the data does not fit in the main memory. По умолчанию используется временный системный каталог.By default, the system temporary directory is used. |

| /o <FileName3>/o <FileName3> | Указывает файл, в котором должны храниться отсортированные входные данные.Specifies the file where the sorted input is to be stored. Если этот параметр не указан, данные записываются в стандартный вывод.If not specified, the data is written to the standard output. Указание выходного файла выполняется быстрее, чем перенаправление стандартных выходных данных в один и тот же файл.Specifying the output file is faster than redirecting standard output to the same file. |

| /?/? | Отображение справки в командной строке.Displays help at the command prompt. |

Running icacls under PowerShell

Examples:

Change the NTFS permissions on C:\demo\example\, remove all existing inherited permissions and replace with Full control for the Administrators group and Change/Modify permission for jsmith.

Apply the new permissions to the folder and inherit down to subfolders and files (OI)(CI):

icacls «C:\demo\example» /inheritance:r /grant:r Administrators:(OI)(CI)F

icacls «C:\demo\example» /grant:r Administrators:(OI)(CI)F /T

icacls «C:\demo\example» /grant:r ss64Dom\jsmith:(OI)(CI)M /T

or you can combine grants like:

icacls "C:\demo\example" /grant:r Administrators:(OI)(CI)F /T /grant:r ss64Dom\jsmith:(OI)(CI)M /T

View the permissions currently set on a folder:

icacls «C:\demo\example»

Grant the group FileAdmins ‘Delete’ and ‘Write DAC‘ permissions to C:\demo\example:

icacls «C:\demo\example» /grant:r FileAdmins:(D,WDAC)

Reset permissions on all child items below C:\demo\example\, note the use of \*, without that, the permissions would be reset to those of C:\demo\

icacls «C:\demo\example\*» /c /t /reset

Propagate a new permission to all files and subfolders of C:\demo\example\, without using inheritance:

(so if any of the subfolders contain specific permissions, those won’t be overwritten)

icacls «C:\demo\example» /grant:r accountName:(NP)(RX) /T

Backup the ACLs of every file in the current directory:

icacls * /save Myacl_backup.txt

Restore ACLS using a previously saved acl file:

icacls /restore Myacl_backup.txt

Change the Integrity Level (IL) of a file to High:icacls MyReport.doc /setintegritylevel H

Remove all inheritance on the ‘Demo’ folder and grant access to the domain user ‘Volta’, in this command the /t will traverse existing subfolders and files, and the (CI) will ensure that new folders/files added in future will inherit these permissions:

Grant the user jdoe rights to create, edit and delete files in the folder C:\demo\example\, but prevent deletion of the folder itself:

“It’s easier to ask forgiveness than it is to get permission” ~ Rear Admiral Grace HopperRelated:ATTRIB — Display or change file attributes.CACLS — Change file permissions.DIR /Q — Display the owner for a list of files (try it for Program files) .FSUTIL — File System Options.NTRIGHTS — Edit user account rights.PERMS — Show permissions for a user.TAKEOWN —

Take ownership of file(s).XCACLS — Display or modify Access Control Lists (ACLs)

for files and folders.Syntax-Permissions — Explanation of permissions.Q243330 — Well-known security identifiers (sids) in Windows operating systems.Q220167 — Understanding Container Access Inheritance Flags.AccessEnum — SysInternals GUI

to browse a tree view of user permissions.SetObjectSecurity.exe — Coming soon as part of the Security Compliance Toolkit.

PowerShell equivalent: Get-Acl / Set-Acl — Set permissions.

Equivalent bash command (Linux):chmod / chown — Change file permissions/owner and group.

Copyright 1999-2020 SS64.com

Some rights reserved

Save and Restore NTFS ACLs Using ICACLS

Using the icacls command, you can save the current object’s ACL into a text file, and then apply the saved permission list to the same or other objects (a kind of backup ACL way).

To export the current ACL on the C:\PS folder and save them to the PS_folder_ACLs.txt file, run the command:

icacls C:\PS\* /save c:\temp\PS_folder_ACLs.txt /t

This command saves ACLs not only to the directory itself, but to all subfolders and files. The resulting text file can be opened using notepad or any text editor.

To apply saved access ACLs (restore permissions), run the command:

icacls C:\PS /restore c:\temp\PS_folder_ACLs.txt

Thus, the process of ACLs transferring from one folder to another becomes much easier.

Использование ICACLS для просмотра уровней доверия

Windows Vista предоставляет утилиту командной

строки ICACLS для просмотра прав. Как мы уже

писали ранее особенность работы состоит в

том, что объектам, которым специально не

назначен уровень целостности, достается Средний уровень и он не

показывается в управляющей программе так

как не назначен и подразумевается по

умолчанию.

Для работы с утилитой прежде всего

необходимо получить окно с командной

строкой. Подробную информацию о ключах и

возможностях их использования можно

получить просто набрав ‘icacls’. Мы

сфокусируемся на двух примерах

использования программы.

Первое — просмотр уровня доверия. Для

просмотра уровня и другого содержания

назначенного access list-а вводим ‘icacls’ и путь к

желаемому объекту. например вы хотите

просмотреть мандаты explorer.exe:

icacls c:\windows\explorer.exe

Результаты будут примерно следующими:

C:\windows\explorer.exe

NT SERVICE\TrustedInstaller:(F)

BUILTIN\Administrators:(RX)

NT AUTHORITY\SYSTEM:(RX)

BUILTIN\Users:(RX)

Назначенный уровень не показывается так

как у Проводника он остается назначенным по

умолчанию. Если бы он присутствовал, то мы

бы увидели примерно следующее:

Mandatory Label\Medium Mandatory Level

Просто помните, что если вы используете

ICACLS ждя определения уровня доверия в WIC и он

не показывается, значит ему присвоен

Средний уровень безопасности.

При помощи ICACLS можно так же сменить

уровень объекта. Для этого пользователь

должен быть включен в группу SeRelabelPrivilege. Для

изменения пользователь должен не только

иметь права на изменение прав на объект, но

и возможность перенять владение целевым

объектом. Только в этом случае он сможет

изменить доверие ему. Однако надо помнить,

что юзер никогда не сможет назначить

объекту уровень больший, чем он сам

обладает.

Убедившись, что все необходимые права на

месте, можете изменить уровень объекта:

icacls /setintegritylevel H|M|L

В данном случае H — уровень High, M — Medium и L — Low

соответственно.