Vpn здорового человека

Содержание:

- Типы протоколов

- Литература

- Классификация VPN

- Зачем нужен VPN

- Ваш домашний маршрутизатор (роутер) не поддерживает VPN

- Проблемы, возникающие при подключении к локальной сети.

- Где используют виртуальные частные сети

- Примеры VPN

- Проблемы в настройках роутера, VPN-транзит и VPN-порты и протоколы

- Как настроить VPN на Андроиде

- Принцип работы

- Что такое VPN?

- В каких случаях нужен VPN, и как его использовать

- Обеспечение безопасного соединения

- Уязвимости

- Готовые VPN-серверы в сети

Типы протоколов

PPTP – Point-to-Point Tunneling Protocol

Специально разработанный для ОС Windows, этот туннельный протокол позволяет компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной сети. Вам не нужно специальное устройство для соединения к PPTP, так как сервис доступен как дешевая опция. С помощью учетной записи к VPN вы можете просто подключиться к этому протоколу.

Вкратце, задача PPTP является обеспечение специального туннеля для безопасной передачи данных клиента к отдельному серверу, путем создания в сети TCP/IP частной виртуальной сети. В процессе передачи пакетов через PPTP туннель, все данные зашифровывается и аутентифицируется. Несмотря на преимущество самого быстрого протокола на рынке VPN, недостатком сервиса является то, что система шифрования один из самых простых, 128 битное шифрование, следовательно достаточно уязвимое. Если вы сильно беспокоитесь о своей конфиденциальности, мы советуем вам посмотреть на другие варианты протоколов.

IKev2-Internet Key Exchange, version 2

Этот протокол туннелирования разработан компанией Microsoft совместно с компанией Cisco на базе протокола IP-sec для Windows 7 и последующих версий. Протокол Ikev2 по сравнению с другими протоколами обеспечивает более надежное и стабильное соединение, также идет с возможностью модифицирования с открытым исходом для других платформ. К примеру, протокол Ikev2 может автоматически переключиться из мобильного подключения к Wi-Fi без потери связи к существующему безопасному соединению.

L2TP (Layer 2 Tunneling Protocol)

Протокол туннелирования второго уровня L2TP был предложен в качестве обновления протоколов L2F и PPTP. Однако, этот протокол сам по себе не может обеспечить надежное шифрование, поэтому вместе с ним часто используется протокол IPsec. Совместно с протоколом IPsec, L2TP предоставляет мощное 2048-битное шифрование, однако же скорость сервиса заметно замедляется.

Также стоит отметить, что у протокола L2TP возникают проблемы с брандмауэрами из-за использования UDP-порта 500, который часто блокируется со стороны брандмауэров. Если вашей целью использования VPN сервиса является для обхода таких блокировок как в Китае, то вам стоит рассмотреть другие варианты протоколов.

SSTP-Secure Socket Tunneling Protocol

Этот протокол также является одним из продуктов Microsoft. Система шифрования происходит через протокол SSL через TCP-порт 443. Протокол обеспечивает безопасность данных при передаче пакетов из любого места с помощью HTTPS, и он также достаточно прост в реализации, так как использует функционал других криптографических протоколов.

Несмотря на то, что протокол может совмещаться со многими платформами, все таки SSTP лучше всего поддерживается в операционных системах Windows. SSTP можно использовать для обхода брандмауэров или для устранения умышленного замедления со стороны интернет провайдера (bandwidth throttling)

OpenVPN

Многие топ провайдеры сервиса VPN рекомендуют использовать протокол OpenVPN, и даже некоторые предлагают только этот протокол, так как считают, что другие протоколы просто недостойны для VPN решений. OpenVPN воспользуется двумя протоколами безопасности SSL и TLS, с помощью которых пользователи могут обмениваться ключами. Одним из главных преимуществ протокола его гибкость в установке, и совместимость со многими платформами.

OpenVPN считается одним из самых надежных VPN-протоколов имеющихся сегодня и широко поддерживается VPN-индустрией. Благодаря настраиваемостью протокола, OpenVPN подходит под все порты. Это позволяет пересылать трафик через порт 443, чтобы замаскировать под HTTPS, что усложняет блокирование. Отлично подходит для файрволов.

Литература

- Иванов М. А. Криптографические методы защиты информации в компьютерных системах и сетях. — М.: КУДИЦ-ОБРАЗ, 2001. — 368 с.

- Кульгин М. Технологии корпоративных сетей. Энциклопедия. — СПб.: Питер, 2000. — 704 с.

- Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. — СПб.: Питер, 2001. — 672 с.

- Романец Ю. В.. Тимофеев П. А., Шаньгин В. Ф. Защита информации в компьютерных системах и сетях. 2-е изд. — М: Радио и связь, 2002. −328 с.

- Столлингс В. Основы защиты сетей. Приложения и стандарты = Network Security Essentials. Applications and Standards. — М.: «Вильямс», 2002. — С. 432. — ISBN 0-13-016093-8.

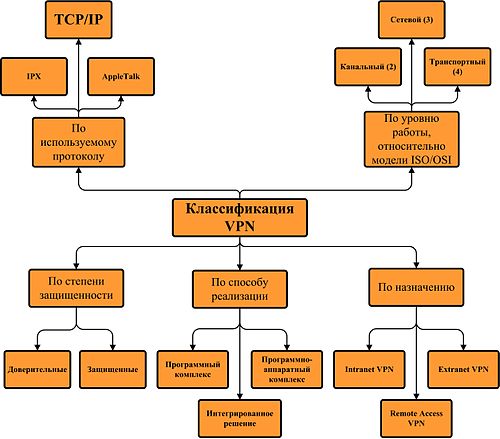

Классификация VPN

Классификация VPN

Классифицировать решения VPN можно по нескольким основным параметрам:

По степени защищённости используемой среды

- Защищённые

Наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищённую сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

- Доверительные

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных решений VPN являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее будет сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

По способу реализации

- В виде специального программно-аппаратного обеспечения

Реализация сети VPN осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

- В виде программного решения

Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

- Интегрированное решение

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

По назначению

- Intranet VPN

Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

- Remote Access VPN

Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона или интернет-киоска.

- Extranet VPN

Используют для сетей, к которым подключаются «внешние» пользователи (например заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.

- Internet VPN

Используется для предоставления доступа к интернету провайдерами, обычно если по одному физическому каналу подключаются несколько пользователей. Протокол PPPoE стал стандартом в ADSL-подключениях.

L2TP был широко распространён в середине 2000-х годов в домовых сетях: в те времена внутрисетевой трафик не оплачивался, а внешний стоил дорого. Это давало возможность контролировать расходы: когда VPN-соединение выключено, пользователь ничего не платит. В настоящее время (2012) проводной интернет дешёвый или безлимитный, а на стороне пользователя зачастую есть маршрутизатор, на котором включать-выключать интернет не так удобно, как на компьютере. Поэтому L2TP-доступ отходит в прошлое.

- Client/Server VPN

Он обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика используется его шифрование.

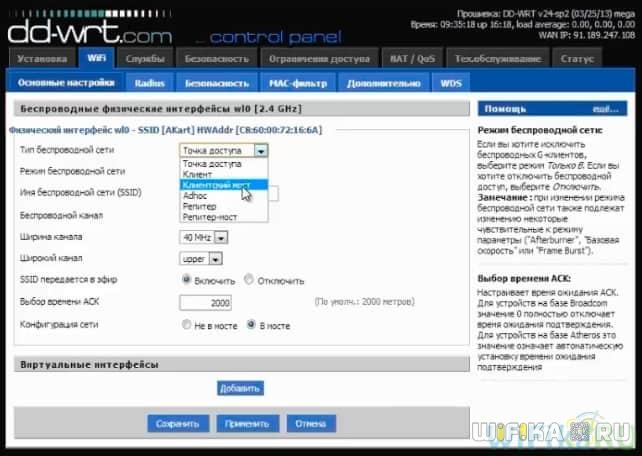

VPN-соединение на маршрутизаторах

Многие маршрутизаторы поддерживают VPN-соединение и имеют встроенный VPN-клиент. Существуют маршрутизаторы для которых требуется программное обеспечение с открытым исходным кодом, такое как DD-WRT, OpenWrt и Tomato, для того чтобы поддерживать OpenVPN протокол.

Зачем нужен VPN

Каждый провайдер способен предоставить по запросу соответствующих органов логи деятельности пользователей. Ваша интернет-компания записывает все действия, которые вы совершали в сети. Это помогает снять провайдеру любую ответственность за действия, которые проводил клиент. Существует много ситуаций, при которых нужно защитить свои данные и получить свободу, к примеру:

- ВПН-сервис используется для отправки конфиденциальных данных компании между филиалами. Это помогает защитить важную информацию от перехвата.

- Если вам необходимо обойти привязку сервиса по географической местности. К примеру, сервис «Яндекс Музыка» доступен только жителям России и жителям бывших стран СНГ. Если вы русскоязычный житель США, то послушать записи у вас не получится. VPN-сервис поможет обойти этот запрет, подменяя адрес сети на российский.

- Скрыть от провайдера посещение сайтов. Не каждый человек готов делиться своей деятельностью в интернете, поэтому будет защищать свои посещения при помощи ВПН.

Ваш домашний маршрутизатор (роутер) не поддерживает VPN

Некоторые роутеры не поддерживают VPN Passthrough (функцию роутера, которая позволяет трафику свободно проходить через Интернет) и/или протоколы, необходимые для работы определенных типов VPN. При покупке нового роутера обязательно проверьте, отмечен ли он как поддерживающий VPN.

Если у вас возникли проблемы с подключением к VPN, выполните поиск в Интернете по определенному бренду и модели роутера плюс слово «VPN», чтобы узнать, есть ли сообщения о том, что ваша модель роутера не работает с VPN, и существует ли возможность это исправить.

Производитель вашего маршрутизатора может предлагать обновление прошивки, включающее поддержку VPN. Если такого обновления нет, вам придется приобрести новый домашний роутер, но сперва обратитесь в службу технической поддержки вашего интернет-провайдера за советом.

Проблемы, возникающие при подключении к локальной сети.

VPN не будет работать, если ваш IP-адрес находится в том же диапазоне IP-адресов, которые использует ваша локальная сеть. Примером этого является IP-адрес вашего компьютера 192.168.1. , это означает, что сеть использует схему адресации 192.168.1. .

Чтобы найти IP-адрес вашего компьютера в Windows, откройте «Пуск»> «Выполнить …» и введите cmd для запуска командного окна. В этом окне введите ipconfig / all и нажмите Enter. Найдите сетевой адаптер и проверьте поле «IP-адрес».

Если вы выяснили, что ваш IP-адрес совпадает с диапазоном IP-адресов, вам нужно внести некоторые изменения в настройки домашнего маршрутизатора.

Перейдите на страницу конфигурации вашего маршрутизатора и измените IP-адрес маршрутизатора, чтобы первые три блока номеров в IP-адресе отличались от IP-подсети (в нашем примере: на 192.168.2.1.)

Также найдите настройки сервера DHCP и измените его, чтобы маршрутизатор выдавал IP-адреса в необходимом диапазоне адресов (в нашем примере: от 192.168.2.2 до 192.168.2.255.)

Дополнительно посмотрите наше видео, где мы также рассказываем о возникающих проблемах с VPN у пользователей

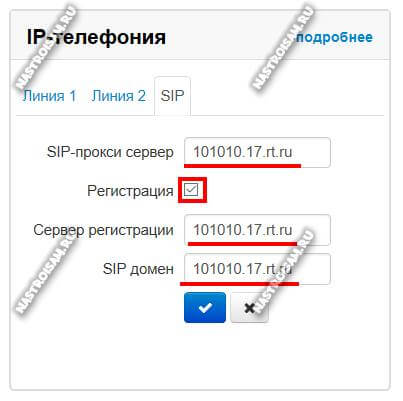

Где используют виртуальные частные сети

Для чего он нужен, этот VPN, надеюсь, понятно. Теперь давайте посмотрим, где, как и для чего он используется. Итак, без VPN не обойтись:

- В корпоративных сетях. Здесь он необходим для обмена конфиденциальными данными между сотрудниками или сетевыми ресурсами компании и клиентами. Пример второго случая — управление счетами через приложения типа клиент банка и мобильный банк. Также VPN применяют для решения технических задач — разделения трафика, резервного копирования и т. п.

- В общественных сетях Wi-Fi, например, в кафе. Такие сети открыты всем желающим и трафик, проходящий по ним, очень легко перехватить. Владельцы открытых точек доступа услуги VPN не предоставляют. О защите информации должен позаботиться сам пользователь.

- Для сокрытия посещаемых веб-ресурсов, например, от начальника или системного администратора на работе.

- Для обмена секретной информацией с другими людьми, если нет доверия обычному интернет-соединению.

- Для захода на заблокированные сайты.

- Для сохранения анонимности в Интернете.

Обеспечение доступа ко всемирной паутине посредством VPN широко используют и российские интернет-провайдеры при подключении абонентов.

Примеры VPN

- IPSec (IP security) — часто используется поверх IPv4.

- PPTP (point-to-point tunneling protocol) — разрабатывался совместными усилиями нескольких компаний, включая Microsoft.

- PPPoE (PPP (Point-to-Point Protocol) over Ethernet)

- L2TP (Layer 2 Tunnelling Protocol) — используется в продуктах компаний Microsoft и Cisco.

- L2TPv3 (Layer 2 Tunnelling Protocol version 3).

- OpenVPN SSL VPN с открытым исходным кодом, поддерживает режимы PPP, bridge, point-to-point, multi-client server

- freelan SSL P2P VPN с открытым исходным кодом

- Hamachi — программа для создания одноранговой VPN-сети.

- NeoRouter — zeroconf (не нуждающаяся в настройке) программа для обеспечения прямого соединения компьютеров за NAT, есть возможность выбрать свой сервер.

Многие крупные провайдеры предлагают свои услуги по организации VPN-сетей для бизнес-клиентов.

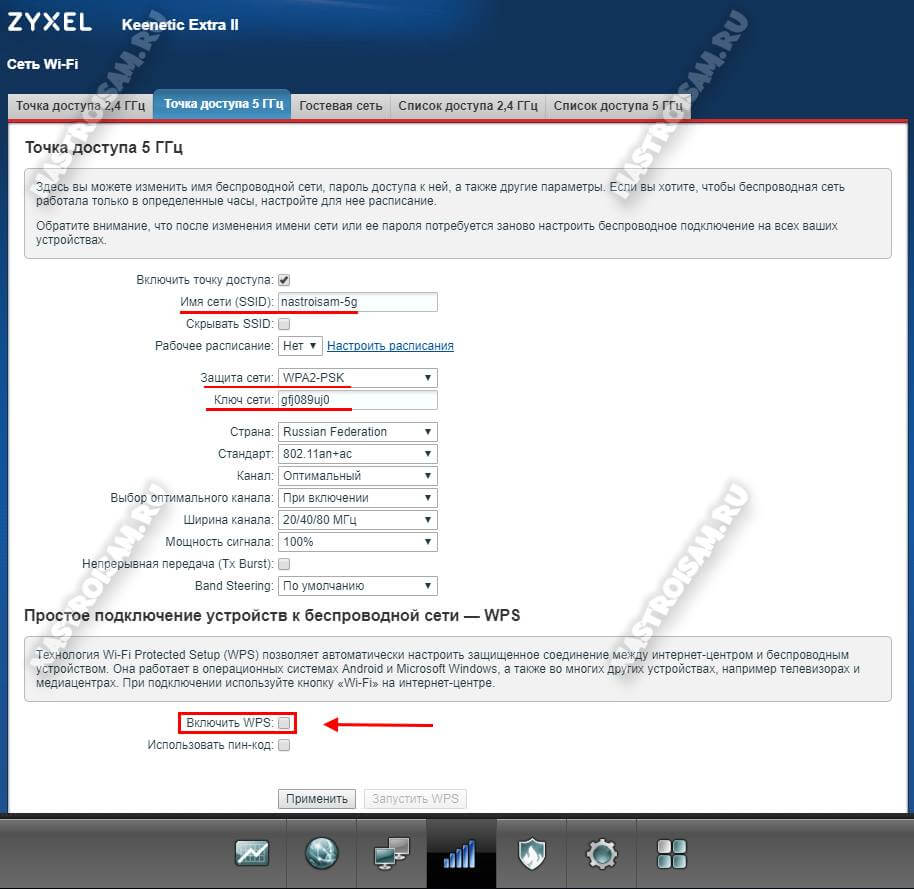

Проблемы в настройках роутера, VPN-транзит и VPN-порты и протоколы

Если вы выяснили, что ваша модель роутера поддерживает пересылку VPN (VPN Passthrough), проверьте в своей домашней сети параметры конфигурации маршрутизатора и персонального брандмауэра для следующих параметров:

В настройках безопасности вы можете найти такие опции настройки vpn соединения, как включение IPSec Passthrough и PPTP Passthrough. Это два наиболее распространенных типа VPN-соединения. Вы можете попробовать включить оба.

Проверьте переадресацию портов и протоколы. В вашем брандмауэре (внутри маршрутизатора и отдельно в любых установленных программах брандмауэра) может потребоваться передача через определенные порты и открытые протоколы. IPSec VPN должны иметь перенаправленный порт UDP 500 (IKE), а также протоколы 50 (ESP) и 51 (AH). Для PPTP, протокола туннелирования VPN Microsoft, вам понадобится переадресованный порт TCP 1723 и IP-протокол 47 (GRE).

Это не так сложно, как кажется. Для начала проштудируйте руководство пользователя роутера либо поищите на сайте производителя информацию, касающуюся «VPN». Вам нужно найти то, что относится именно к вашей конкретной модели устройства.

Как настроить VPN на Андроиде

Выше был описан способ, как создать VPN-подключение на персональном компьютере. Однако многие уже давно выполняют все действия при помощи телефона. Если не знаете, что такое VPN на Андроид, то все вышеописанные факты о данном типе подключения справедливы и для смартфона. Конфигурация современных аппаратов обеспечивает комфортное пользование интернетом на высокой скорости. В некоторых случаях (для запуска игр, открытия сайтов) используют подмену прокси или анонимайзеры, но для стабильного и быстрого подключения VPN подходит лучше.

Если вам уже ясно, что такое VPN в телефон, то можно перейти непосредственно к созданию туннеля. Выполнить это можно на любом устройстве с поддержкой Андроид. Производится подключение следующим образом:

- Зайдите в раздел с настройками, нажмите на раздел «Сеть».

- Найдите пункт под названием «Дополнительные настройки» и перейдите на раздел «VPN». Далее нужен будет пин-код или пароль, который разблокирует возможность создания сети.

- Следующий шаг – добавление VPN-соединения. Укажите название в поле «Server», имя в поле «username», установите тип подключения. Тапните по кнопке «Сохранить».

- После этого в списке появится новое подключение, которое можете использовать для смены своего стандартного соединения.

- На экране появится значок, который будет указывать на наличие подключения. Если по нему тапнуть, вам будет предоставлена статистика полученных/переданных данных. Здесь же можно отключить соединение VPN.

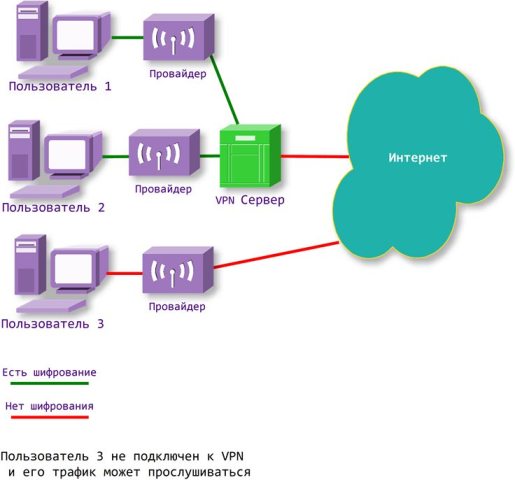

Принцип работы

Назависимо от используемого ПО, все VPN работают по следующим принципам:

Каждый из узлов идентифицирует друг друга перед созданием туннеля, чтобы удостовериться, что шифрованные данные будут отправлены на нужный узел

Оба узла требуют заранее настроеной политики, указывающей какие протоколы могут использоваться для шифрования и обеспечения целостности данных

Узлы сверяют политики, чтобы договориться об используемых алгоритмах; если это не получается, то туннель не устанавливается

Как только достигнуто соглашение по алгоритмам, создаётся ключ, который будет использован в симметричном алгоритме для шифрования/расшифровки данных

VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет). Возможно также подключение к виртуальной сети отдельного компьютера. Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации.

Основное преимущество VPN заключается в том, что согласующим сторонам необходима платформа подключения, которая не только быстро масштабируется, но и (в первую очередь) обеспечивает конфиденциальность данных, целостность данных и аутентификацию

VPN соединение необходимо для:

Принцип функционирования VPN-сети.

анонимной работы в сети интернет;

загрузки приложений, в случае, когда TCP/IP расположен в другой региональной зоне страны;

безопасной работы в корпоративной среде с использованием коммуникаций;

простоты и удобства настройки подключения;

обеспечения высокой скорости соединения без обрывов;

создания защищённого канала без хакерских атак.

Цель VPN состоит в том, чтобы создать частное соединение между несколькими людьми или устройствами через Интернет. В действительности это Интернет поверх Интернета, частная, зашифрованная сеть, защищенная от посторонних глаз, вредоносных программ, хакеров и кого-либо, кто, возможно, пожелает знать, где Вы живете или путешествуете, чем интересуетесь в Интернете.

Когда происходит подключение через VPN, в заголовке сообщения передаётся информация об ip-адресе VPN-сервера и удалённом маршруте.

Инкапсулированные данные, проходящие по общей или публичной сети, невозможно перехватить, поскольку вся информация зашифрована.

Этап VPN-шифрования реализуется на стороне отправителя, а расшифровываются данные у получателя по заголовку сообщения (при наличии общего ключа шифрования).

После правильной расшифровки сообщения между двумя сетями устанавливается VPN-соединение, которое позволяет также работать в публичной сети.

Что такое VPN?

Представьте себе подземный тоннель со множеством въездов и выездов, внутри которого есть куча развязок. Никто извне не знает, где окажутся автомобили, въезжающие в него. Никто извне не знает, что происходит в тоннеле.

Скорее всего, у вас дома есть Wi-Fi роутер. Подключённые к нему устройства могут обмениваться данными даже без интернета. Получается, у вас есть своя частная сеть, но чтобы подключиться к ней, нужно физически быть в пределах досягаемости сигнала роутера.

VPN – это виртуальная частная сеть (аббревиатура от virtual private network). Это зашифрованный туннель между двумя устройствами, позволяющий получить доступ к любому сайту и онлайн-сервису конфиденциально и безопасно.

С помощью вашего обычного Интернет-соединения между вашим устройством и VPN-сервером устанавливается специальное соединение – VPN-туннель. Все передаваемые и получаемые данные в этом соединении шифруются. С этого момента вся ваша сетевая активность осуществляется через данный туннель, а не через основной канал провайдера, и вы пользуетесь Интернетом как бы с самого VPN-сервера, а не с вашего устройства.

VPN-туннель представляет собой сквозное подключение, установленное между двумя устройствами – как правило, между VPN-сервером и вашим устройством. Туннелирование трафика позволяет встроить его в стандартные пакеты TCP/IP и безопасно передавать их через Интернет. Так как ваши данные зашифрованы, то ни хакеры, ни правительство, ни даже интернет-провайдеры не получат к ним доступ, пока вы подключены к VPN-серверу.

Для вашего провайдера, администратора Wi-Fi сети или же злоумышленников, которые сканируют трафик в Wi-Fi сетях, вся ваша сетевая активность выглядит как одно-единственное соединение к одному-единственному IP-адресу. Это всё, что им доступно. Что именно происходит внутри этого соединения, они не смогут узнать, поскольку просто не смогут проникнуть «внутрь» этого соединения.

Да, можно взломать сам VPN-сервер и получить доступ к вашему трафику уже на нем, но очевидно, что никто не будет этим заниматься. К тому же взломать хорошо защищенный VPN-сервер – тот еще челлендж.

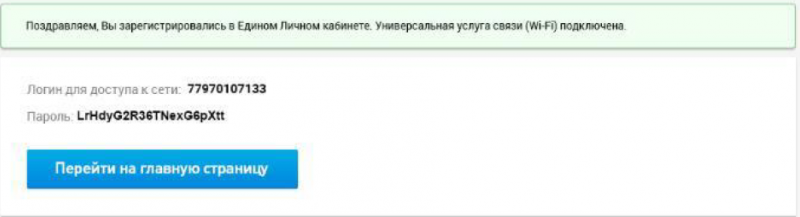

Тем не менее, не все VPN-серверы одинаково полезны. Например, компания, в которой вы работаете, может использовать виртуальную частную сеть для удалённых сотрудников. С помощью VPN они подключаются к рабочей сети. При этом их компьютеры, смартфоны или планшеты виртуально переносятся в офис и подключаются к сети изнутри. Для входа в виртуальную частную сеть нужно знать адрес VPN-сервера, логин и пароль.

Использовать VPN довольно просто. Обычно компания поднимает VPN-сервер где-то на локальном компьютере, сервере или в дата-центре, а подключение к нему происходит с помощью VPN-клиента на пользовательском устройстве.

Сейчас встроенные VPN-клиенты есть во всех актуальных операционных системах, в том числе в Android, iOS, Windows, macOS и Linux.

Пуская сотрудников в рабочую среду только через VPN и по учётным записям, работодатель всегда будет знать, кто и что делал и делает. Более того, владелец VPN может мониторить и контролировать вообще весь трафик, который идёт между сервером и пользователем. Сотрудники много сидят во «ВКонтакте»? Можно закрыть доступ к этому сервису. Василий Анатольевич половину рабочего дня проводит за рассматриванием котиков? Анна Петровна с обеда и до вечера сидит на сайте tlap.com? Вся активность автоматически записывается в логи и станет железным аргументом для вашего увольнения.

Тем не менее, когда вы сидите под рабочим VPN из вашего уютного дома и пишете очередной пост о граале на форуме, ваш провайдер, в отличие от работодателя, об этом не догадывается. Для него – вы въехали в тот самый тоннель и, возможно, куда-то выехали, а может, и нет. Так работает VPN-сервер.

В каких случаях нужен VPN, и как его использовать

Прежде всего хочу привести несколько простых примеров (жизненных), когда VPN необходим. Все-таки, как не пересказывай теорию — она не всегда поможет понять все нюансы…

- Допустим, вы сидите на работе и у вас выдался часок-другой свободного времени на просмотр нового фильма. Но вы знаете, что админ может увидеть, что на вашем ПК открылся какой-то развлекательный сайт и… В этом случае, воспользовавшись VPN — админ ничего не «увидит», т.к. соединение будет зашифровано (разумеется, что вы воспользовались VPN — он узнает, но что конкретно просматриваете — нет! );

- Сюда же можно отнести и различные блокировки. Например, у вас на работе (или даже в стране) заблокирована соц. сеть ВК, чтобы ее открыть — достаточно любого* сервиса VPN;

- Если вы много ездите и работаете часто в кафе, аэропорту, и др. местах с общедоступной Wi-Fi сетью — то VPN поможет вам сохранить в тайне свои пароли, логины, и др. личные данные. Без VPN — ваше соединение никак не зашифровано, и опытный взломщик может легко получить данные вашей пластиковой карты (если, например, вы что-то решили оплатить по сети…);

- Вы не хотите, чтобы провайдер или кто-то еще узнал о том, какие сайты вы посещаете, что делаете в сети и т.д.

Важно!

Т.е. VPN делает две ключевые вещи:

- меняет ваш реальный IP-адрес в интернете. Т.е. ни сайты, ни сервисы не видят ваш IP, не знают откуда вы и не могут заблокировать вам доступ;

- зашифровывает соединение: ни провайдер, ни злоумышленники не смогут просмотреть чем вы занимаетесь в сети, и какие сайты посещаете.

*

Как пользоваться VPN

Разумеется, наибольшую безопасность обеспечивают платные VPN, проверенные временем. Но для знакомства и начала использования VPN — вполне достаточно и самых простых вариантов (которые и приведу ниже).

Вариант 1: новый браузер Opera

Одним из самых простых вариантов воспользоваться VPN будет установка нового браузера Opera (версия должна быть не ниже 62.0.3331.18). К тому же, он у них достаточно быстро работает и практически не «чувствуется»…

Для его активации нужно зайти в настройки Opera (Alt+P) и в разделе «Дополнительно/Безопасность» включить VPN (см. скриншоты ниже).

Настройки Opera

Включить VPN

Обратите внимание, если VPN включился и заработал — в адресной строке загорится соответствующий значок…

Адресная строка браузера

Примечание: разумеется, при этом способе VPN будет использовать только браузер Opera (все остальные программы — будут подключаться к интернету обычным способом).

Вариант 2: установка спец. расширений

Сегодня для большинства браузеров есть бесплатные расширения для быстрого включения VPN. Например, в Chrome это делается достаточно просто: необходимо сначала перейти на официальный сайт расширений и в поиске ввести VPN. Далее выбрать одну из расширений и установить его (в своем примере я выбрал Free VPN).

Free VPN — расширение для Chrome

После этого на панели управления браузером появится новая иконка: кликнув на нее можно будет подключиться к VPN (в некоторых случаях требуется регистрация по e-mail адресу).

Пример работы в Chrome

Вариант 3: браузер TOR

Ссылка на офиц. сайт: https://www.torproject.org/ru/

Браузер TOR предназначен для тех пользователей, кто хочет сделать свое пребывание в интернете максимально незаметным. Программа надежно шифрует всю вашу работу (по заявлениям разработчиков шифрование идет трижды!), изменяет ваш IP-адрес (при каждом подключении).

Из минусов: скорость работы в сети несколько замедляется…

Вариант 4: программы для Windows

Если вам нужно, чтобы все программы на ПК (будь то браузеры или что-то другое…) использовали VPN — вам необходимо установить спец. приложение. Обычно, подобный софт платный, и на тестирование дают около 10-20 ГБ (немного, но для знакомства вполне достаточно).

В качестве одной из подобных программ приведу ниже Windscribe (это не идеал и у нее много конкурентов — нужно же было привести пример ).

Windscribe

Ссылка на офиц. сайт: https://rus.windscribe.com/vpn-for-windows

Приложение очень простое и лаконичное (см. скрин ниже — для запуска всего 1 кнопка… ). В него, кстати, уже встроен спец. файрволл, который блокирует любые подключения программ, которые осуществляются в обход этого VPN. Есть выбор локаций: США, Германия, Испания, Италия и т.д.

После регистрации на тестирование и знакомство дают 10 ГБ трафика.

Windscribe — скрин работы

Обратите внимание, что, когда программа подключилась к VPN сети — она меняет свой цвет с черного на синий, а также вы видите свой новый IP. Весьма удобно.

Соединение установлено (у вас новый IP)

Полная версия ПО стоит денег: годовая подписка ~50÷100$. Если надумаете покупать — то рекомендую это делать только после предварительного тестирования…

*

На этом пока все. Удачной работы!

RSS

(как читать Rss)

Полезный софт:

-

ВидеоМОНТАЖ

Отличное ПО для начала создания своих собственных видеороликов (все действия идут по шагам!).

Видео сделает даже новичок!

-

Ускоритель компьютера

Программа для очистки Windows от мусора (ускоряет систему, удаляет мусор, оптимизирует реестр).

Другие записи:

-

Калькулятор валют, длины, объема, площади и др. в Windows 10 (+ альтернатива встроенному …

-

Как найти человека по его фото

-

Как зайти в BIOS/UEFI на ноутбуках HP

-

Как быстро вернуть деньги в Steam (игра оказалась не интересной, глючной, тормозной и т.д.)

-

Матрица IPS, TN (TN+film) или PLS: с какой матрицей выбрать монитор?

-

Не работает камера на телефоне Андроид: горит черный экран, приложение не отвечает (возможна …

-

Как транслировать (передавать) видео и музыку в сеть — делаем собственное вещание в локалку и …

-

Как и где купить акции, облигации и валюту с телефона новичку (или как накопить хорошую сумму …

Обеспечение безопасного соединения

VPN не могут делать онлайн-соединения полностью анонимными, но обычно они могут повысить конфиденциальность и безопасность. Чтобы предотвратить раскрытие частной информации, VPN обычно разрешают только аутентифицированный удаленный доступ с использованием протоколов туннелирования и методов шифрования .

Модель безопасности VPN обеспечивает:

- конфиденциальность , так что даже если сетевой трафик будет обнюхать на уровне пакета (см. сетевой сниффер и глубокий контроль пакетов ), злоумышленник увидит только зашифрованные данные

- аутентификация отправителя для предотвращения доступа неавторизованных пользователей к VPN

- целостность сообщения для обнаружения любых случаев вмешательства в передаваемые сообщения.

Протоколы Secure VPN включают следующее:

- Безопасность протокола IP (IPsec) была первоначально разработана Целевой группой Internet Engineering Task Force (IETF) для IPv6, которая требовалась во всех стандартизованных реализациях IPv6 до того, как RFC6434 сделала это только рекомендацией. Этот протокол безопасности на основе стандартов также широко используется с IPv4 и протоколом туннелирования уровня 2. Его дизайн отвечает большинству целей безопасности: аутентификации, целостности и конфиденциальности. IPsec использует шифрование, инкапсулируя IP-пакет внутри пакета IPSec. Деинкапсуляция происходит в конце туннеля, где исходный IP-пакет дешифруется и перенаправляется в назначенное место назначения.

- TLS (Transport Layer Security)(SSL/TLS) могут туннель трафика всей сети (как это делает в OpenVPN проекта и SoftEther VPN проект) или обеспечить индивидуальное соединение. Ряд поставщиков предоставляют VPN-возможности удаленного доступа через SSL. SSL VPN может подключаться из мест, где IPSec сталкивается с проблемами с правилами трансляции сетевых адресов и правил брандмауэра.

- Datagram Transport Layer Security (DTLS) — используется в Cisco AnyConnect VPN и в OpenConnect VPN для решения проблем SSL/TLS с туннелированием через UDP.

- Microsoft Point-to-Point Encryption (MPPE) работает с протоколом туннелирования «точка-точка» и несколькими совместимыми реализациями на других платформах.

- Microsoft Secure Socket туннельный протокол (SSTP) туннелей точка-Point Protocol (PPP) или Layer 2 Tunneling Protocol трафика через SSL 3.0 канала. SSTP был представлен в Microsoft Windows Server 2008 и в Microsoft Windows Vista с пакетом обновления 1.

- Виртуальная частная сеть Multi Path (MPVPN). Компания Ragula Systems Development владеет зарегистрированным товарным знаком «MPVPN».

- Безопасная оболочка (SSH) VPN. OpenSSH предлагает туннелирование VPN (отличное от перенаправления портов) для защиты удаленных подключений к сети или межсетевым ссылкам. Сервер OpenSSH предоставляет ограниченное количество параллельных туннелей. Сама функция VPN не поддерживает личную аутентификацию.

Уязвимости

VPN уязвимы для атаки, называемой дактилоскопией трафика веб-сайта . Очень кратко, это пассивная атака перехвата, хотя противник только наблюдает зашифрованный трафик с VPN, он все ещё может догадаться, какой веб-сайт посещается, потому что все веб-сайты имеют определенные шаблоны трафика. Содержание передачи по-прежнему скрыто, но к какому веб-сайту он подключается, больше не является секретом.

20 июля 2020 года в интернете обнаружились данные 20 млн пользователей бесплатных VPN-сервисов, среди которых могут быть как минимум десятки тысяч россиян. На незащищённом сервере находятся данные приложений UFO VPN, Fast VPN, Free VPN, Super VPN, Flash VPN, Secure VPN и Rabbit VPN, в том числе электронные адреса, незашифрованные пароли, IP- и домашние адреса, данные о моделях смартфонов и идентификаторы устройств пользователей.

Готовые VPN-серверы в сети

В интернете есть целая куча VPN-сервисов, от бесплатных до очень даже платных. Средняя цена нормального VPN-сервиса колеблется в пределах 300-500 рублей в месяц. За эти деньги вы получаете туннель за границу, чаще всего есть возможность выбрать страну, куда будет уходить ваш трафик. Плюс вы получите еще несколько фич, полезность которых, по правде сказать, высосана из пальца. Кроме этого, вам придется доверять выбранному VPN-провайдеру. Строго говоря, у вас есть две альтернативы – купить готовый VPN-сервер (или использовать бесплатный) или же поднять свой собственный.

Недостатки VPN-сервисов:

- ограничены в скорости;

- нестабильность бесплатных (иногда и платных тоже) серверов (то работает нормально, то тормозит);

- ограничения трафика (до нескольких Гигабайт в месяц);

- ограничения периода бесплатного пользования;

- периодически нужно искать другие сервисы;

- передаваемые данные не будут в безопасности, совсем не стоит надеяться на анонимность. Тут как с вашим работодателем – владелец сервера будет в курсе всего, что у вас происходит, и остается только надеяться на его порядочность (я бы не стал). Более того, некоторые VPN-сервисы изначально были созданы именно для того, чтобы воровать ваши данные, и по факту это является их основной деятельностью и выгодой;

- не всегда есть нужная страна или город;

- заезженные IP-адреса (используются сотнями клиентов);

- бывает просто обман без возврата денег, например, трафик не безлимитный, некоторые серверы не работают или слишком медленные.

Кроме того, платные инструменты могут в любой момент исчезнуть: закон о запрете анонимайзеров и VPN давно приняли, правда, пока еще не применяли.