Как определить уязвимость человека? и для чего?

Содержание:

- Смысловое содержание

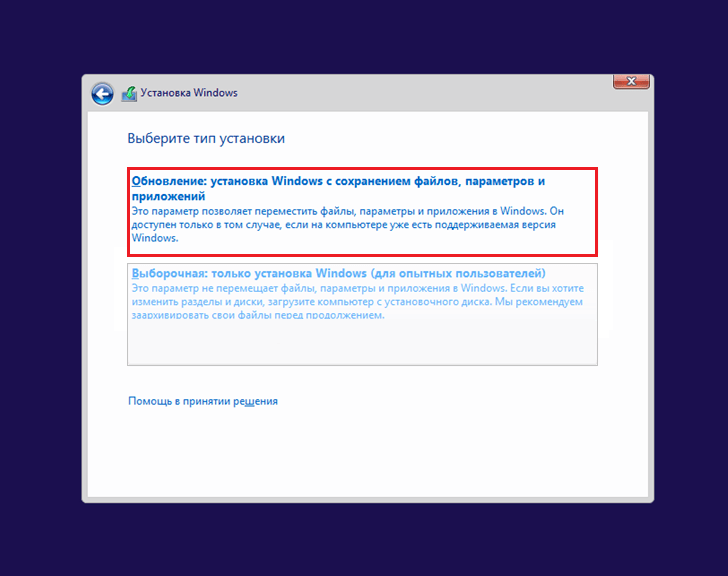

- Windows Vista

- Как научиться проявлять уязвимость

- Уязвимости в Web приложениях

- Факты о словарных паролях

- Leap Opensuse Project

- Когда дело касается компьютера и приложений

- Для кого опасна CVE-2020-0796?

- Приоритезация мер защиты от вирусов-вымогателей

- Иные нововведения в стандарте

- Перечень наиболее важных изменений

- История взлома одного интернет провайдера

- Первый этап: Анализ

- Второй этап: Тестирование сервиса

- Защита RDP-подключения к VDS/VPS в эпоху «заслуженного» киберпанка

- Windows Server 2016

- Выполнение произвольного кода

- Leap Novell

- Доступ в интернете

- Результаты анализа защищенности беспроводных сетей

Смысловое содержание

Одним словом часто можно описать состояние, когда человек становится беззащитен перед природой, или созданное идеальное оружие вдруг уничтожается обычной ржавчиной. Такие вещи принято называть уязвимостями. Они есть у любого человека, машины, даже души.

Уязвимость — это ёмкое слово, включающее следующие значения:

- открытость перед окружающими событиями;

- обнаженность души или тела;

- прозрачность перед окружающим миром;

- излишняя доверчивость к врагу или другу;

- расслабленность перед надвигающейся угрозой;

- отключение защитных механизмов организма либо компьютера.

Уязвимость — это свойство абсолютно любого организма во Вселенной. Именно оно позволяет обновляться природе, смывать с лица земли поколения и давать возможность появлению новых видов. Такое свойство наблюдается во всех современных сферах жизни человека.

Windows Vista

Windows VistaDoSУязвимость №1 (10)Уязвимость №2 (10)Уязвимость №3 (9.3)Таблица уязвимостей категории «DoS» в ОС Windows VistaОбход чего-либоУязвимость №1 (10)Уязвимость №2 (9.3)Уязвимость №3 (9.3)Таблица уязвимостей категории «Обход чего-либо» в ОС Windows VistaИсполнение кодаУязвимость №1Уязвимость №2Уязвимость №3Таблица уязвимостей категории «Исполнение кода» в ОС Windows VistaПовреждение памятиУязвимость №1 (10)Уязвимость №2 (10)Уязвимость №3 (9.3)Таблица уязвимостей категории «Повреждение памяти» в ОС Windows VistaДоступ к информацииУязвимость №1 (7.8)Уязвимость №2 (7.8)Уязвимость №3 (7.2)Таблица уязвимостей категории «Доступ к информации» в ОС Windows VistaУвеличение привилегийУязвимость №1 (10)Уязвимость №2 (10)Уязвимость №3 (9.3)Таблица уязвимостей категории «Увеличение привилегий» в ОС Windows VistaПереполнениеУязвимость №1Уязвимость №2Уязвимость №3Таблица уязвимостей категории «Переполнение» в ОС Windows Vista

Как научиться проявлять уязвимость

Проявлять уязвимость в отношениях — полезно, и этому можно научиться. Вот несколько советов от экспертов, которые помогут вам стать более открытыми.

Посмотрите на людей вокруг вас — кто из них показывает свою уязвимость? Учитесь у них

Может быть, это ваш коллега, который поделился своей неудачей в фейсбуке, или друг, имевший мужество признаться, что борется с наркозависимостью. Общаясь с людьми, которые не стесняются показывать свою уязвимость, вы можете перенять их опыт. Постепенно ваша защита начнет ослабевать.

Тренируйтесь понемногу

«Часто те, кому сложно проявить уязвимость в романтических отношениях, имели болезненный опыт отношений в прошлом», — утверждает семейный терапевт Анна Осборн. Открывайтесь понемногу, начиная с мелочей, и постепенно переходите к более важным вещам.

«Чем больше вы практикуетесь, тем больше ваше желание рисковать и быть уязвимым в любовных отношениях», — говорит Осборн.

Разберитесь в своих чувствах и сверяйтесь со своим внутренним компасом

Если вы привыкли избегать сложных эмоций и подавлять их, вам трудно понять, как вы на самом деле себя чувствуете. Ведение дневника, медитация, работа с терапевтом помогут разобраться в своей эмоциональной жизни.

«Знакомясь с собственными сильными эмоциями, люди учатся делиться своими чувствами и укрепляют связь с близкими. Терапия может стать комфортной средой, в которой не страшно учиться проявлять здоровую уязвимость», — считает Лэнд.

Признайте чувства партнера

Как отмечает семейный коуч Джонатан Роберт, конфликты в отношениях возникают, когда один из партнеров осмеливается открыть свои чувства, а второй демонстрирует защитную реакцию или сразу начинает предлагать решения, вместо того чтобы выслушать:

Например, можно сказать: «Да, я понимаю, почему ты воспринял это таким образом» или «Должно быть, тебе было очень обидно/неприятно/больно пройти через это».

После того как вы признали чувства партнера, уже можно мягко изложить свой взгляд на проблему и начать разговор о том, как с ней справиться. К примеру: «Мне не хотелось, чтобы ты это испытал, но теперь я понимаю, каково тебе было» или «Мне хочется разобраться в том, что ты чувствуешь, чтобы мы вместе смогли найти решение».

Когда высказываете недовольство, используйте тактику «мягкого старта»

Озвучивая свои претензии в отношениях, мы часто прибегаем к критике: «Вечно ты слишком поздно приходишь домой. А здесь стынет ужин, плачут дети, голодает кот. Ты такой эгоистичный!» Однако более здоровый подход, подразумевающий проявление собственной уязвимости, заключается в выражении своих потребностей, а не в критике своего партнера.

Уязвимости в Web приложениях

42% процента обнаруженных уязвимостей позволяют осуществить атаки на Web-приложения. Это и понятно, чего только стоит, например, популярность многочисленных социальных сетей, программных средств мгновенного обмена сообщениями и peer-to-peer клиентов. Все больше предприятий различного масштаба осуществляют интеграцию своего бизнеса с интернет. А по словам Стива Балмера следующие версии Windows будут гораздо более плотно интегрироваться с Web сервисами.

На самом деле, в такой ситуации, уже стоит делать отдельный рейтинг Web-приложений. Чем я, собственно и занялся, рассмотрев системы управления контентом (CMS) как наиболее популярный и развивающийся вид Web приложений. В итоге на первом месте с большим отрывом расположилась Joomla CMS c 21 ошибкой, затем следуют WordPress и PHP-Nuke с 11 и 8 ошибками соответственно. На 4-м и 5-м местах находятся Mambo и Drupal.

Кстати, Joomla в этом полугодии заменила Xoops в основном рейтинге приложений с наибольшим количеством уязвимостей (Таблица 6).

Рассмотрим соотношение основных атак, нацеленных на Web приложения: PHP-инклюдинг, SQL-инъекции и Межсайтовый скриптинг. Как видно из таблицы 3 в этот раз атаки на основе PHP-инклюдинга уступили место SQL-инъекциям и даже XSS атакам. Рост XSS атак в 1.5 раза обусловлен тем, что хакеры больше заинтересованы получением доступа именно к системам пользователей, используя уязвимые Web ресурсы в качестве жертвы-посредника. На своем сайте sla.ckers.org хакеры регулярно организуют публикацию названий сайтов, имеющих XSS-уязвимость, включая сайты таких монстров как Dell, HP, MySpace и даже ресурсы

компаний, предоставляющих услуги в области информационной безопасности, например, F5 и Acunetix.

Соотношение сценариев используемых хакерами для выполнения SQL-инъекций тоже изменилось. На это раз отрыв PHP от ASP сценариев не такой большой, но тем не менее разница довольно заметна (таблица 4).

Таблица 3: Атаки, нацеленные на Web приложения

| Атаки, нацеленные на Web приложения | Количество |

| Всего | 686 |

| PHP-инклюдинг | 193 |

| XSS (Межсайтовый скриптинг) | 215 |

| SQL-инъекции | 235 |

| Другие | 43 |

| SQL-инъекции в PHP и ASP сценариях | 235 |

| в PHP сценариях | 131 |

| в ASP сценариях | 104 |

Таблица 5: Уязвимости, нацеленные на Web приложения

| Уязвимости, нацеленные на Web приложения | Июль | Август | Сентябрь | Октябрь | Ноябрь | Декабрь |

| PHP-инклюдинг | 18 | 32 | 37 | 50 | 32 | 24 |

| XSS (Межсайтовый скриптинг) | 25 | 29 | 30 | 51 | 43 | 37 |

| SQL-инъекции | 54 | 38 | 27 | 34 | 39 | 43 |

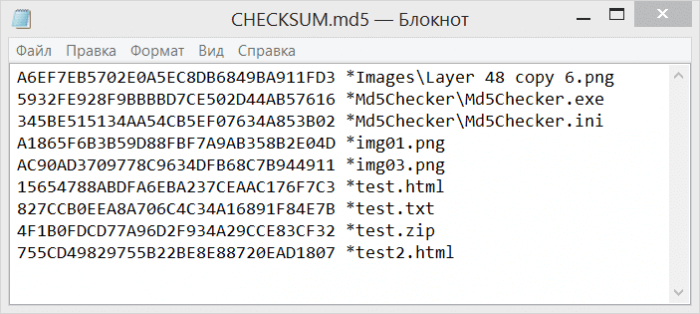

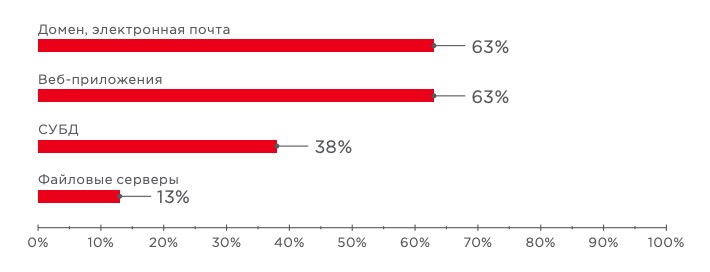

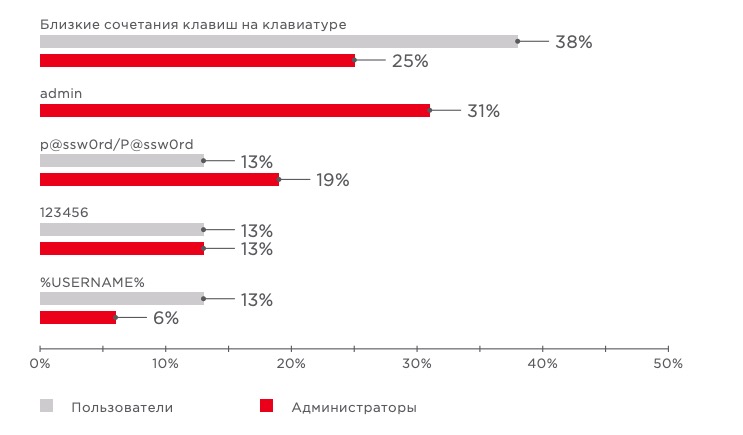

Факты о словарных паролях

Словарные пароли чаще всего встречались у доменных учетных записей и при доступе к веб-приложениям — как на сетевом периметре, так и во внутренней инфраструктуре компаний.

Рисунок 18. Словарные пароли (доля систем)

Рисунок 18. Словарные пароли (доля систем) Рисунок 19. Самые распространенные пароли (доля систем)

Рисунок 19. Самые распространенные пароли (доля систем)

В некоторых компаниях мы выявляли пароли вида , например Yjz,hm2018 (Ноябрь2018). В основном такие пароли устанавливаются по умолчанию, например для первого входа в систему, с тем, чтобы сотрудник впоследствии сменил пароль на более сложный. Однако зачастую пользователи забывают сменить пароль, а иногда выбирают подобные легко запоминаемые сочетания сознательно, полагая, что они обеспечивают достаточный уровень безопасности.

Leap Opensuse Project

LeapDoSУязвимость №1 (6.8)Уязвимость №2 (6.8)Уязвимость №3 (5.0)Таблица уязвимостей категории «DoS» в Leap Opensuse ProjectОбход чего-либоУязвимость №1 (5.0)Таблица уязвимостей категории «Обход чего-либо» в Leap Opensuse ProjectИсполнение кодаУязвимость №1 (7.2)Таблица уязвимостей категории «Исполнение кода» в Leap Opensuse ProjectПовреждение памятиДоступ к информацииУязвимость №1 (4.3)Уязвимость №2 (5.0)Таблица уязвимостей категории «Доступ к информации» в Leap Opensuse ProjectУвеличение привилегийПереполнениеУязвимость №1 (7.5)Уязвимость №2 (7.5)Уязвимость №3 (7.5)Таблица уязвимостей категории «Переполнение» в Leap Opensuse Project

Когда дело касается компьютера и приложений

В мире интернета было введено такое понятие, как уязвимость объекта. Каждый компьютер с выходом в сеть находится под угрозой внешней атаки. Несмотря на использование целого класса защиты от вирусов и шпионских программ, злоумышленникам все же удается проникнуть в систему.

Это происходит в результате возникновения ошибок при работе программ, после неправильного выхода с важных сайтов или просто из-за пренебрежения защитными мерами. Недостаток в системе нужно выявить и исключить, этими проблемами занимаются опытные специалисты, имеющие образование в области информационных систем.

Уязвимость системы возникает в результате ряда случаев:

- нарушение правил хранения и ввода паролей;

- ненадежные коды программных продуктов;

- отказ от установки официальных программных приложений и антивирусов;

- несвоевременная проверка системы на шпионское ПО, вирусы, скрипты.

Для кого опасна CVE-2020-0796?

SMB — сетевой протокол для удалённого доступа к файлам, принтерам и прочим сетевым ресурсам. Он используется для реализации «Сети Microsoft Windows» и «Совместного использования файлов и принтеров». Если в вашей компании эти функции используются — это повод побеспокоиться.

Поскольку Microsoft Server Message Block 3.1.1 — сравнительно свежий протокол, он используется только в новых операционных системах:

- Windows 10 Version 1903 for 32-bit Systems

- Windows 10 Version 1903 for ARM64-based Systems

- Windows 10 Version 1903 for x64-based Systems

- Windows 10 Version 1909 for 32-bit Systems

- Windows 10 Version 1909 for ARM64-based Systems

- Windows 10 Version 1909 for x64-based Systems

- Windows Server, version 1903 (Server Core installation)

- Windows Server, version 1909 (Server Core installation)

То есть Windows 7, 8, 8.1 и более старые уязвимость не затрагивает. Однако поскольку большинство современных компьютеров работает под управлением Windows 10 с автоматической установкой обновлений, то, вероятно, уязвимости подвержено очень много компьютеров по всему миру – как домашних, так и корпоративных.

Приоритезация мер защиты от вирусов-вымогателей

- Базовый набор мер, необходимый для применения всем организациям для защиты от направленных атак и вредоносов-вымогателей.

- Расширенный набор мер, применимый для средних и крупных организаций с высокой стоимостью обработки информации.

- Продвинутый набор мер, применимый для средних и крупных организаций с продвинутой ИТ- и ИБ-инфраструктурой и высокой стоимостью обрабатываемой информации.

Рисунок 2. Приоритизация мер защиты от трояна-вымогателя

Меры защиты от Ransomware для конечных пользователей

- своевременная установка обновлений системного ПО;

- использование антивирусов;

- своевременное обновление баз сигнатур антивирусов;

- использование доступных в свободном доступе средств защиты от вредоносных программ, шифрующих данные на компьютере: RansomFree, CryptoDrop, AntiRansomware tool for business, Cryptostalker и др. Установка средств защиты данного класса применима, если на компьютере хранятся критичные незарезервированные данные и не установлены надежные средства антивирусной защиты.

Уязвимость мобильных устройств (Android, iOS)

- Для корпоративного сектора:

o использование систем класса Mobile Device Management (MDM), обеспечивающих контроль установки обновлений системного ПО, установки приложений, контроль наличия прав суперпользователя;

o для защиты корпоративных данных на мобильных устройствах пользователя — системы класса Mobile Information Management (MIM), обеспечивающих хранение корпоративных данных в зашифрованном контейнере, изолированном от операционной системы мобильного устройства;

o использование систем класса Mobile Threat Prevention, обеспечивающих контроль разрешений, предоставленных приложениям, поведенческий анализ мобильных приложений. - Для конечных пользователей:

o использование официальных магазинов для установки приложений;

o своевременное обновление системного ПО;

o исключение перехода по недоверенным ресурсам, установки недоверенных приложений и сервисов.

Иные нововведения в стандарте

Цепочки уязвимостей

| Уязвимость | Вектор CVSSv3 | Оценка CVSSv3 |

|---|---|---|

| Уязвимость 1 | 8.4 | |

| Уязвимость 2 | 4.3 |

| Цепочка уязвимостей | Вектор CVSSv3 | Оценка CVSSv3 |

|---|---|---|

| Уязвимость 2 —> Уязвимость 1 | 8.8 |

Качественная шкала оценки опасности

- Nvd.nist.gov: 0—3.9 Low; 4.0—6.9 Medium; 7.0—10.0 High;

- Tenable: 0—3.9 Low; 4.0—6.9 Medium; 7.0—9.9 High; 10.0 Critical;

- Rapid 7: 0—3.9 Moderate; 4.0—7.9 Severe; 8.0—10.0 Critical.

| Количественная оценка | Качественная оценка |

|---|---|

| None | |

| 0.1—3.9 | Low |

| 4.0—6.9 | Medium |

| 7.0—8.9 | High |

| 9.0—10.0 | Critical |

Перечень наиболее важных изменений

- Введены понятия «уязвимый компонент» и «атакуемый компонент». Метрики эксплуатируемости рассчитываются для уязвимого компонента, а метрики воздействия — для атакуемого.

- Добавлена новая ступень требуемого для эксплуатации доступа — «физический доступ».

- Введена новая метрика «Необходимость взаимодействия с пользователем».

- Переработана метрика, учитывающая необходимость аутентификации. Появилась возможность учесть необходимость привилегированного доступа к системе.

- Из количественной в качественную переработана шкала метрик воздействия.

- Контекстные метрики «Вероятность нанесения побочного ущерба» и «Плотность целей» заменены более показательными «Скорректированными базовыми метриками».

- Даны рекомендации для оценки цепочек уязвимостей по методике CVSS.

- Стандартизована качественная шкала оценки опасности.

- Спецификация CVSSv3

- Рекомендации по использованию CVSSv3

- Примеры расчета метрик по методике CVSSv3

- Калькулятор CVSSv3

- База уязвимостей National Vulnerability Database

- Спецификация CVSSv2

- Калькулятор CVSSv2

- Открытое письмо в FIRST о слабых сторонах CVSSv2

- CVSS Implementation Guide от NIST

- Рекомендации ITU по использованию CVSS

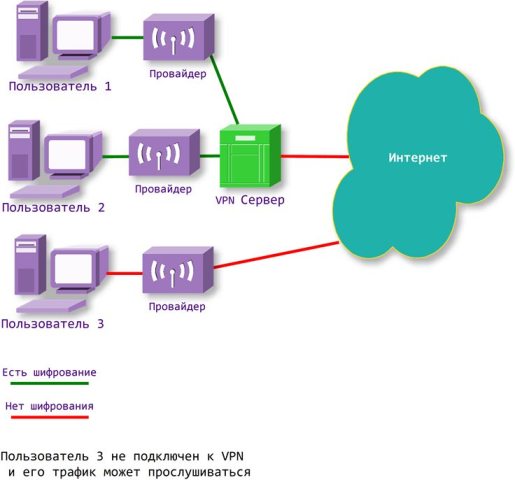

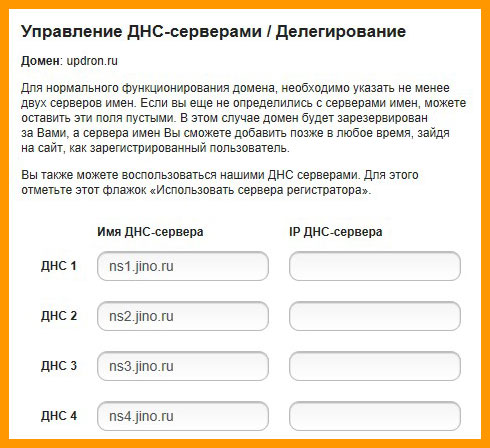

История взлома одного интернет провайдера

Привет, Хабр!

Сегодня речь пойдет о том, как были найдены уязвимости провайдере, скажем так: example.ua

Ну что ж…

Начнем!

Первый этап: Анализ

Для начала необходимо собрать как можно больше информации о нашей жертве. Ведь, как известно, все дыры не закроешь.

Начнём с поиска возможных поддоменов и связных DN

Запускаем Sublist3r

В процессе сканирования я наткнулся на домен их почтового сервиса mailer.example.ua с которого производилась рассылка писем клиентам.

На нем была возможность свободной регистрации, чем я сразу и воспользовался.

Второй этап: Тестирование сервиса

«Если двери открыты, значит нас внутри ждут!»

На этом сервисе через некоторое время нашлось несколько XSS и CSRF с вероятной возможностью захвата аккаунта и самое вкусное IDOR

Во время изучения сервиса, я обнаружил возможность создавать свои кастомные рассылки и редактировать чужие.

Также помимо этого я мог просматривать чужие рассылки в которой встречались очень sensitive data.

Этого уже были довольно серьезные дыры на угон аккаунта и раскрытие приватной информации, но любопытство вело меня вперёд и я продолжил свои раскопки.

На сайте есть возможность загрузки собственных файлов, но с некоторыми ограничениями.

Попробуем залить шелл!

Защита RDP-подключения к VDS/VPS в эпоху «заслуженного» киберпанка

Пандемия вируса COVID-19 радикально изменила модель работы персонала множества организаций в добровольно-принудительном порядке, «наградив» большую его часть статусом «дистанционный», а кое-кого, даже «удалённый работник».

Если до «мега-эпидемии» сотрудники выполняли свои трудовые обязанности из офиса, используя подконтрольную IT-отделу компании корпоративную инфраструктуру, то во время самоизоляции, «львиная» доля офисной работы стала выполняться с домашних устройств с использованием протокола удалённого рабочего стола (RDP). Популярного, как сама ОС от MS, но, как свидетельствует список уязвимостей, не самого безопасного протокола. Как защитить свой RDP от посягательств извне, мы далее и поговорим.

Windows Server 2016

Windows Server 2016DoSУязвимость №1 (7.8)SMBSMBУязвимость №2 (7.2)Уязвимость №3 (7.2)Таблица уязвимостей категории «DoS» в Windows Server 2016Обход чего-либоУязвимость №1 (6.0)билетамиБилетУязвимость №2 (5.0)Уязвимость №3 (4.6)VTLVTLТаблица уязвимостей категории «Обход чего-либо» в Windows Server 2016Исполнение кодаУязвимость №1Уязвимость №2Уязвимость №3Таблица уязвимостей категории «Исполнение кода» в Windows Server 2016Повреждение памятиУязвимость №1Уязвимость №2Уязвимость №3iSNS ServeriSNS ServerТаблица уязвимостей категории «Повреждение памяти» в Windows Server 2016Доступ к информацииУязвимость №1 (7.2)Уязвимость №2 (5.0)Уязвимость №3 (4.3)Таблица уязвимостей категории «Доступ к информации» в Windows Server 2016Увеличение привилегийУязвимость №1 (9.3)CLFSCLFSУязвимость №2 (9.3)Уязвимость №3 (9.3)Таблица уязвимостей категории «Увеличение привилегий» в Windows Server 2016ПереполнениеУязвимость №1 (9.3)Уязвимость №2 (9.3)Уязвимость №3 (9.3)Таблица уязвимостей категории «Переполнение» в Windows Server 2016На правах рекламы.Мы сделали VPS (KVM) c выделенными накопителями в Нидерландах и США (конфигурации от VPS (KVM) — E5-2650v4 (6 Cores) / 10GB DDR4 / 240GB SSD или 4TB HDD / 1Gbps 10TB доступными по уникально низкой цене — от $29 / месяц, доступны варианты с RAID1 и RAID10)Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?Dell R730xd в 2 раза дешевле?2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США!

Выполнение произвольного кода

При выполнении произвольного кода переполнение буфера, а в частности переполнение стека, по-прежнему является наиболее популярным способом взлома компьютерных систем, так как большинство программистов используют технологию размещения данных в стеке процесса, смешивая данные программы с управляющими данными, включая адреса начала стека и возврата из исполняемой функции. Сообщений о выполнении произвольного кода в этом семестре оказалось больше, чем сообщений о DoS атаках (всего 376). Эта атака является и самой популярной в целом, даже среди атак, направленных на Web приложения.

Leap Novell

DoSУязвимость №1 (7.8)Уязвимость №2 (8.3)Уязвимость №3 (10)Таблица уязвимостей категории «DoS» в Leap NovellОбход чего-либоУязвимость №1 (10)Уязвимость №2 (6.8)Уязвимость №3 (6.8)Таблица уязвимостей категории «Обход чего-либо» в Leap NovellИсполнение кодаУязвимость №1Уязвимость №2Уязвимость №3Таблица уязвимостей категории «Исполнение кода» в Leap NovellПовреждение памятиУязвимость №1 (10)Уязвимость №2 (8.3)Уязвимость №3 (7.5)Таблица уязвимостей категории «Повреждение памяти» в Leap NovellДоступ к информацииУязвимость №1 (10)Уязвимость №2 (7.5)Уязвимость №3 (6.4)Таблица уязвимостей категории «Доступ к информации» в Leap NovellУвеличение привилегийУязвимость №1 (7.2)Уязвимость №2 (6.8)Уязвимость №3 (6.5)Таблица уязвимостей категории «Увеличение привилегий» в Leap NovellПереполнениеУязвимость №1Уязвимость №2Уязвимость №3Таблица уязвимостей категории «Переполнение» в Leap Novell

Доступ в интернете

Принято считать, что в крупных организациях система защиты построена лучше, поскольку на информационную безопасность здесь выделяется значительный бюджет. Но как показывают результаты, проблемы встречаются и в таких компаниях, отметила Екатерина Килюшева. Это может быть связано с большим числом ресурсов в интернете и отсутствием эффективно выстроенного процесса управления уязвимостями, пояснила она.

Лучше всего защищены банки и телекоммуникационные компании, которые обрабатывают большие массивы личной информации и где высока зависимость развития бизнеса от устойчивости IT-направления, отметил руководитель направления аналитики и спецпроектов InfoWatch Андрей Арсентьев.

к2

Фото: ИЗВЕСТИЯ/Алексей Майшев

Фото: ИЗВЕСТИЯ/Алексей Майшев

Эксперт добавил, что среди наиболее защищенных — и государственные структуры, и сфера энергетики. В числе отстающих — здравоохранение, образование, а также ресурсы муниципальных органов власти. Они зачастую не обладают большими объемами информации, которая может интересовать организованную киберпреступность. Кроме того, эти сферы, как правило, серьезно ограничены в средствах на развитие информационной безопасности, заключил Андрей Арсентьев.

Больше всего внимания IT-защите уделяется в финансовом секторе и энергетической отрасли, хуже всего ситуация обстоит в ритейле и индустрии гостеприимства, высказал мнение Артем Бобриков. Но столкнуться с проблемами в защите периметра может компания из любой отрасли, добавил он.

Уровень квалификации и ограниченный бюджет часто делают маленькие фирмы целью киберпреступников. Было множество громких инцидентов, когда злоумышленники взламывали системы небольших организаций, чтобы получить доступ к сети или данным более крупных игроков, рассказал Тони Анскомб.

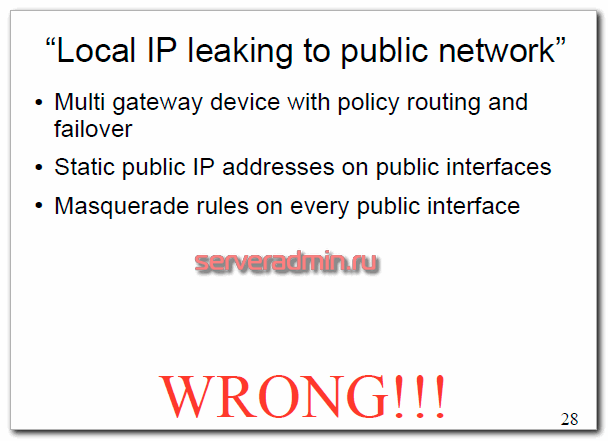

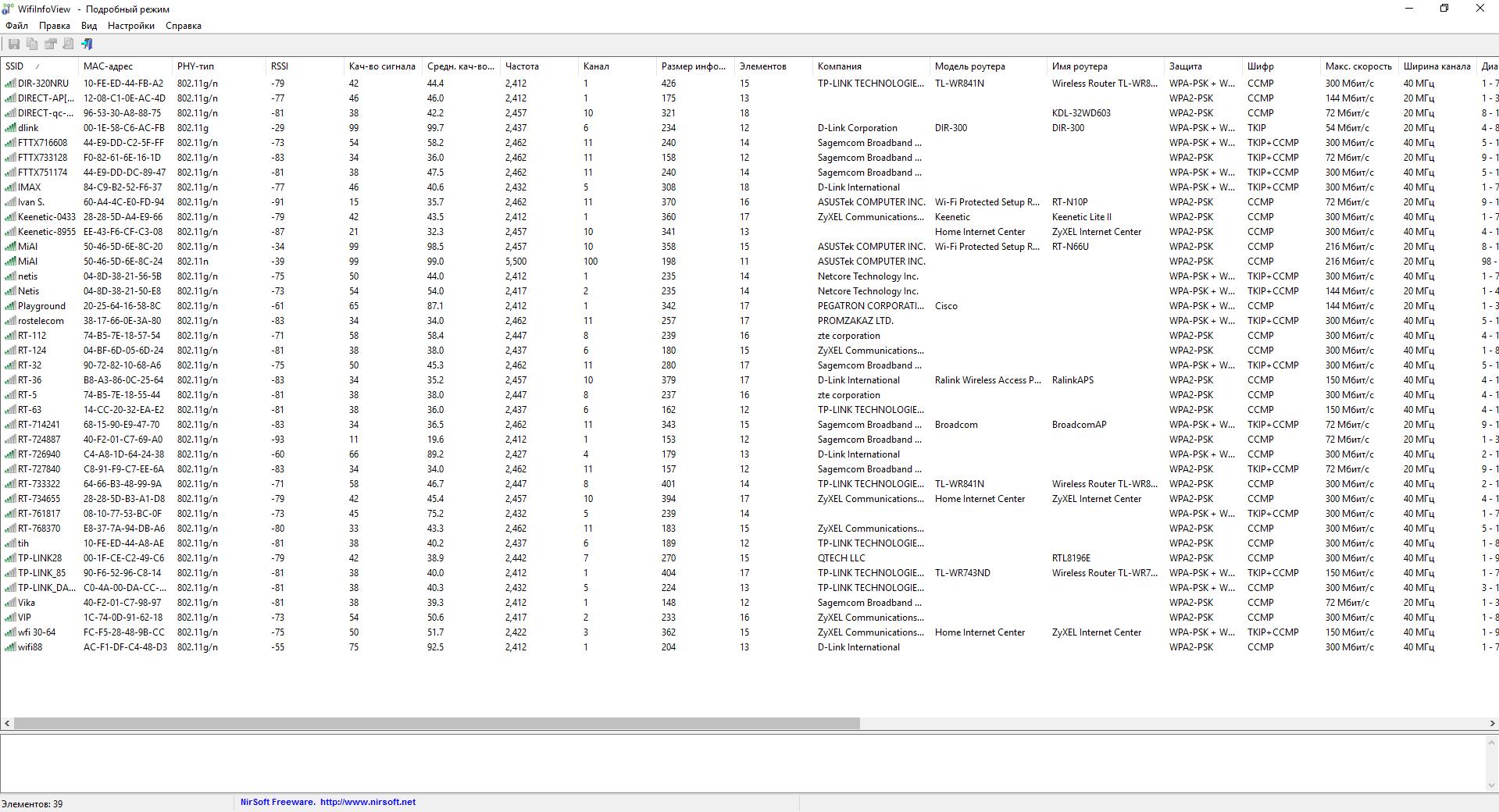

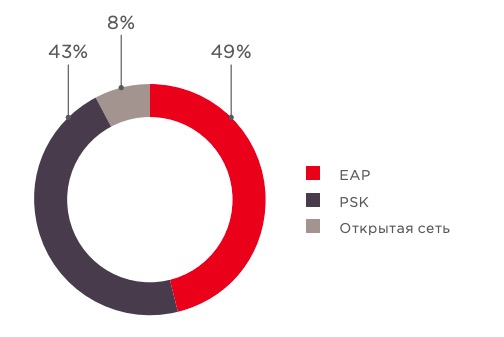

Результаты анализа защищенности беспроводных сетей

Беспроводные сети являются потенциальным вектором проникновения во внутреннюю инфраструктуру компании. Злоумышленнику достаточно установить на ноутбук общедоступное ПО для атак на беспроводные сети и приобрести недорогой модем, который может работать в режиме мониторинга трафика. В семи из восьми протестированных систем беспроводные сети были доступны за пределами контролируемой зоны, а значит, злоумышленник мог бы проводить атаки, просто находясь на близлежащей территории, например на парковке рядом с офисом или в кафе на цокольном этаже здания.

Почти во всех сетях использовался протокол WPA2 с методами аутентификации PSK или EAP.

Рисунок 16. Методы аутентификации в беспроводных сетях

Рисунок 16. Методы аутентификации в беспроводных сетях

В зависимости от используемого метода аутентификации проверяется возможность реализации разных типов атак. Для WPA2/PSK проводится перехват рукопожатия между точкой доступа и легитимным клиентом точки доступа с последующим подбором паролей методом перебора. Успех этой атаки обусловлен сложностью пароля. В ходе проверок было установлено, что словарные ключи для подключения к беспроводной сети используются в половине систем.

Другой способ атаки — создание поддельной точки доступа — применяется для любого метода аутентификации. Если при подключении к беспроводной сети не производится проверка подлинности сертификатов, то злоумышленник может создать поддельную точку доступа с идентичным названием сети (ESSID) и более мощным сигналом, чем у оригинальной. В случае подключения клиента к этой точке доступа злоумышленник получает его идентификатор в открытом виде и значение NetNTLM v1 challenge-response, с помощью которого может подобрать пароль методом перебора.

Проверка сертификатов отсутствовала в трех системах. Если она все же осуществляется, то злоумышленник может взять название известной публичной точки доступа. Например, среди жителей Москвы популярна сеть MT_FREE, которая развернута в городском общественном транспорте. Даже если оригинальная точка доступа использует механизмы защиты, поддельная сеть может быть открытой и подключение к ней пройдет незаметно для пользователя. В более общем случае возможно проведение так называемой KARMA-атаки. Многие устройства пользователей отправляют запросы с целью найти ранее сохраненные беспроводные сети. Злоумышленник может создавать поддельные открытые точки доступа, представляясь той сетью, название которой содержится в запросе. Такие атаки применяются в совокупности с использованием ложной формы аутентификации, оформленной в корпоративном стиле. При подключении к сети пользователь перенаправляется на страницу с формой аутентификации, где ему предлагается ввести корпоративную учетную запись. Результат атаки зависит от того, насколько сотрудники компании осведомлены в вопросах информационной безопасности.

Рисунок 17. Проведение KARMA-атаки с использованием фишинговой формы аутентификации

Рисунок 17. Проведение KARMA-атаки с использованием фишинговой формы аутентификации

Для гостевой сети важно, чтобы обеспечивалась изоляция пользователей, а сотрудники компании не пользовались ею с тех устройств, с которых подключаются к корпоративным беспроводным сетям. Злоумышленник, получивший доступ к гостевой сети, где нет изоляции, сможет атаковать пользователей и получить в открытом виде пароли от других точек доступа Wi-Fi, если сотрудник сохраняет их для автоматического подключения

В результате злоумышленник получит пароль от корпоративной сети без атаки на нее.

Рекомендации

Для повышения безопасности гостевой сети необходимо использовать надежные механизмы шифрования (WPA2)

Важно обеспечить изоляцию пользователей точки доступа, а также запретить ее использование сотрудниками компании. Гостевую сеть необходимо отделять от ресурсов ЛВС

Корпоративная сеть должна быть защищена стойким паролем. Нужно ограничивать зону ее действия так, чтобы она не была доступна за пределами контролируемой зоны. На устройствах сотрудников следует настроить проверку подлинности сертификатов при подключении к корпоративным сетям, чтобы исключить возможность успешного проведения атак с использованием поддельной точки доступа.

Необходимо повышать осведомленность сотрудников в вопросах информационной безопасности при пользовании беспроводными сетями. Для этого следует проводить периодические тренинги с контролем результатов.

Рекомендуется регулярно проводить анализ защищенности беспроводных сетей, чтобы выявлять ошибки конфигурации и потенциальные векторы проникновения во внутреннюю сеть.